адрес сервера lns что это

О ПРОТОКОЛЕ L2TP

Аутентификация

В протоколе L2TP могут быть использованы различные методы аутентификации – PAP, CHAP, MS-CHAPv1, MS-CHAPv2. Они по-разному строят обмен информацией, мы не будем описывать их особенности, а лишь отметим, что PAP и MS-CHAPv1 являются наиболее ненадежными методами аутентификации.

Шифрование данных

В составе L2TP нет механизма шифрования данных. Для шифрования используется работа L2TP поверх IPsec.

Компрессия данных

В составе L2TP нет механизма компрессии данных.

Автоматическая проверка работоспособности VPN соединения

L2TP обладает встроенным механизмом проверки работоспособности соедиенения в виде посылки keepalive пакетов Hello. Механизм гарантирует корректный разрыв соединения и освобождение ресурсов с обеих сторон сессии.

Разрыв VPN соединения

Автоматическое установление разорванного VPN соединения

Важным аспектом является способность клиентского ПО переустановить VPN соединение при пропадании действующего. Такое переустановление соединения может осуществляться клиентом, но не LAC / LNS.

Минусы:

PS: Для предотвращения атак взлома MS-CHAPv2, в системе VPNKI вы можете использовать возможность «Белый список». В этом случае, установление соединения будет возможно лишь с указанных в списке IP адресов.

ДОПОЛНИТЕЛЬНО

Кроме базового функционала по объединению VPN туннелей с различными протоколами, в системе VPNKI вы можете воспользоваться удаленным доступом к компьютеру или камере, используя:

Настройка сервера L2TP VPN на CentOS 8

Удобство L2TP заключается в возможности использовать встроенные средства Windows, Android, Mac OS для подключения к VPN-серверу. В данной инструкции рассмотрим процесс его установки и настройки на CentOS 8. Для реализации сервиса мы будем использовать strongswan + xl2tpd. В итоге мы получим:

Мы выполним следующие настройки:

Подготовка сервера

1. Для установки ПО потребуется репозиторий EPEL:

dnf install epel-release

2. Настраиваем брандмауэр:

3. Отключаем SELinux:

Настройка VPN-сервера

Для настройки нашего сервера мы настроим следующие компоненты: IPSEC (strongswan), L2TP (xl2tpd), PPP.

IPSEC

Для управления IPSec используется пакет strongswan — установим его командой:

dnf install strongswan

Открываем конфигурационный файл для настройки ipsec:

Для config setup добавим:

config setup

nat_traversal=yes

virtual_private=%v4:10.0.0.0/8,%v4:192.168.0.0/16,%v4:172.16.0.0/12

oe=off

protostack=netkey

. а также вставляем ниже:

conn L2TP-PSK-NAT

rightsubnet=vhost:%priv

also=L2TP-PSK-noNAT

conn L2TP-PSK-noNAT

authby=secret

pfs=no

auto=add

keyingtries=3

rekey=no

ikelifetime=8h

keylife=1h

type=transport

left=%any

leftprotoport=udp/1701

right=%any

rightprotoport=udp/%any

ike=aes128-sha1-modp1536,aes128-sha1-modp1024,aes128-md5-modp1536,aes128-md5-modp1024,3des-sha1-modp1536,3des-sha1-modp1024,3des-md5-modp1536,3des-md5-modp1024

esp=aes128-sha1-modp1536,aes128-sha1-modp1024,aes128-md5-modp1536,aes128-md5-modp1024,3des-sha1-modp1536,3des-sha1-modp1024,3des-md5-modp1536,3des-md5-modp1024

Создаем секретный ключ — для этого открываем на редактирование файл:

%any %any : PSK «my_key_password»

* в данном примере мы устанавливаем общий пароль my_key_password для соединений с любого IP.

Разрешаем автозапуск strongswan и перезапускаем службу:

systemctl enable strongswan

systemctl restart strongswan

Устанавливаем сервер L2TP:

dnf install xl2tpd

Открываем файл настройки сервера:

Для раздела [global] добавляем:

[global]

port = 1701

access control = no

ipsec saref = yes

force userspace = yes

auth file = /etc/ppp/chap-secrets

Раздел [lns default] можно полностью удалить или закомментировать (символом «;») и заменить на:

[lns default]

ip range = 176.16.10.10-176.16.10.200

local ip = 176.16.10.1

require authentication = yes

name = l2tp

pass peer = yes

ppp debug = no

pppoptfile = /etc/ppp/options.xl2tpd

length bit = yes

refuse pap = yes

Разрешаем автозапуск vpn-сервера и перезапускаем его:

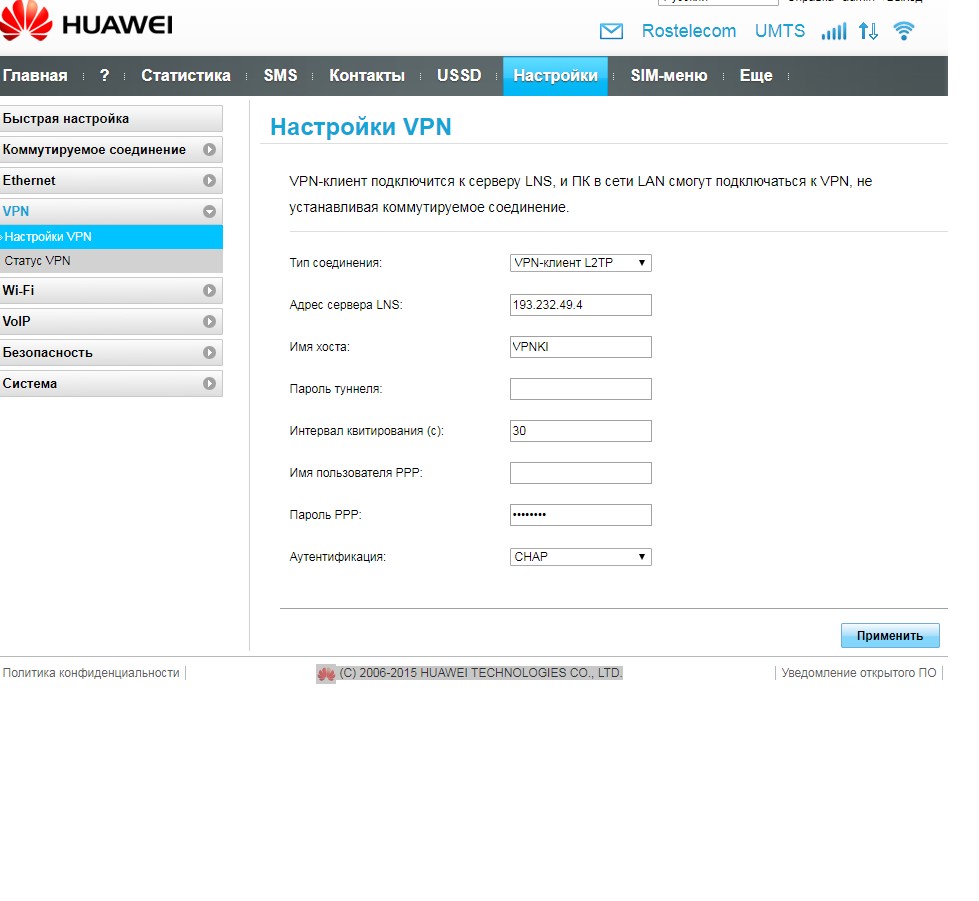

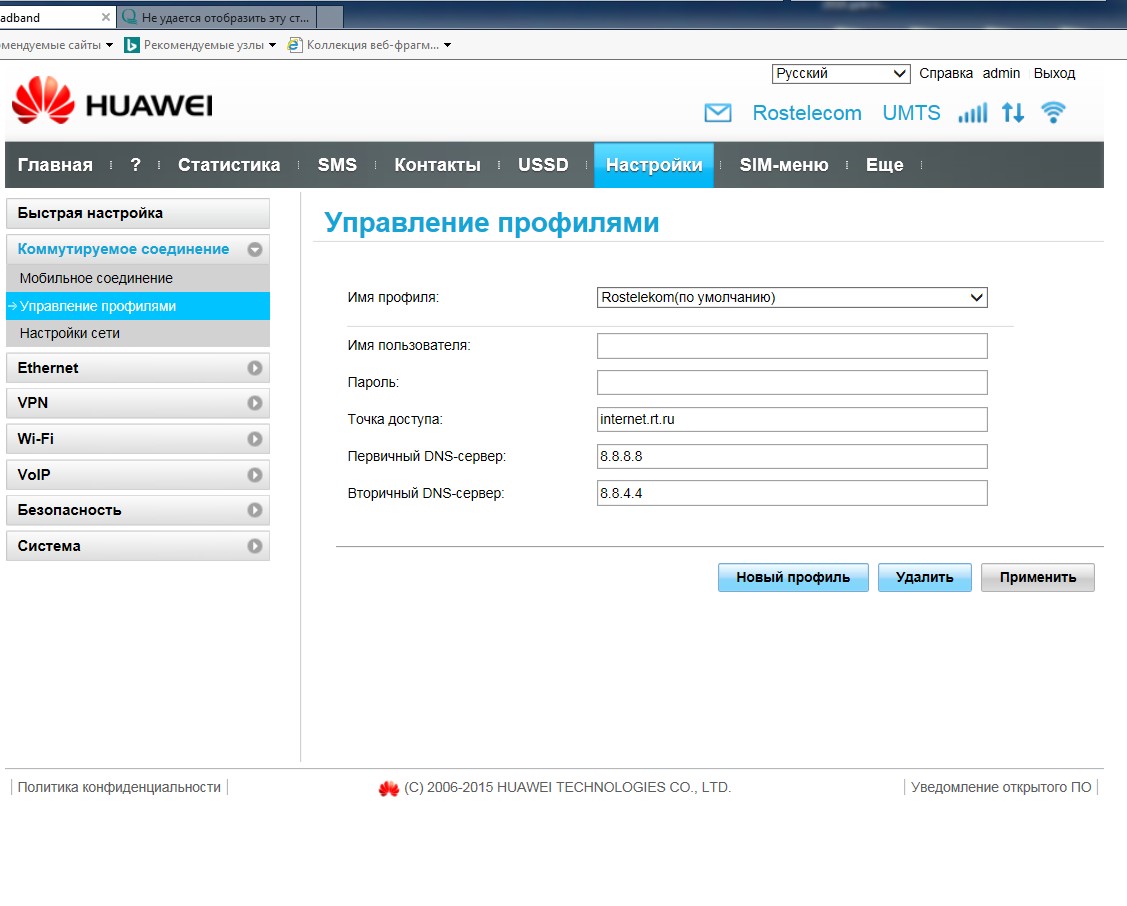

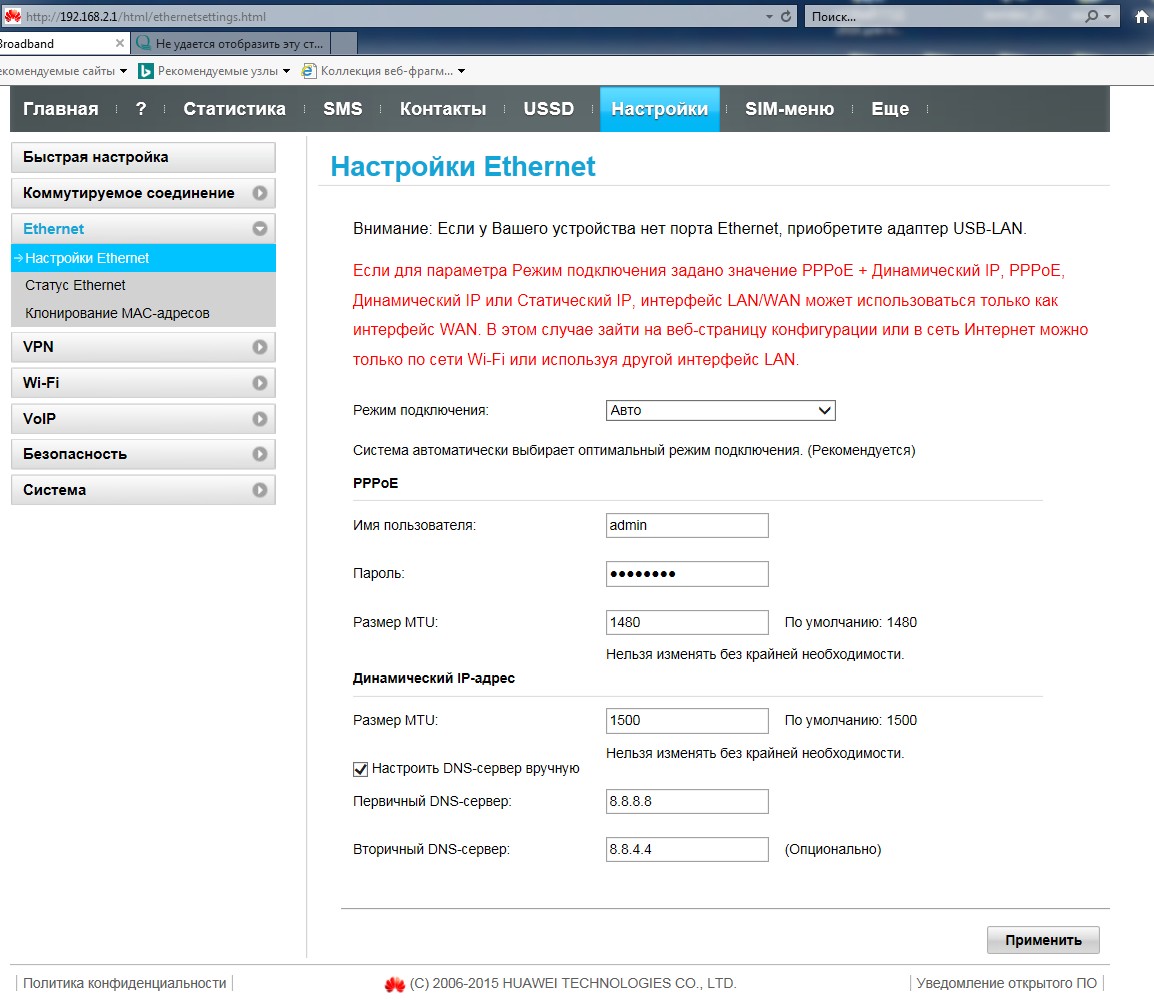

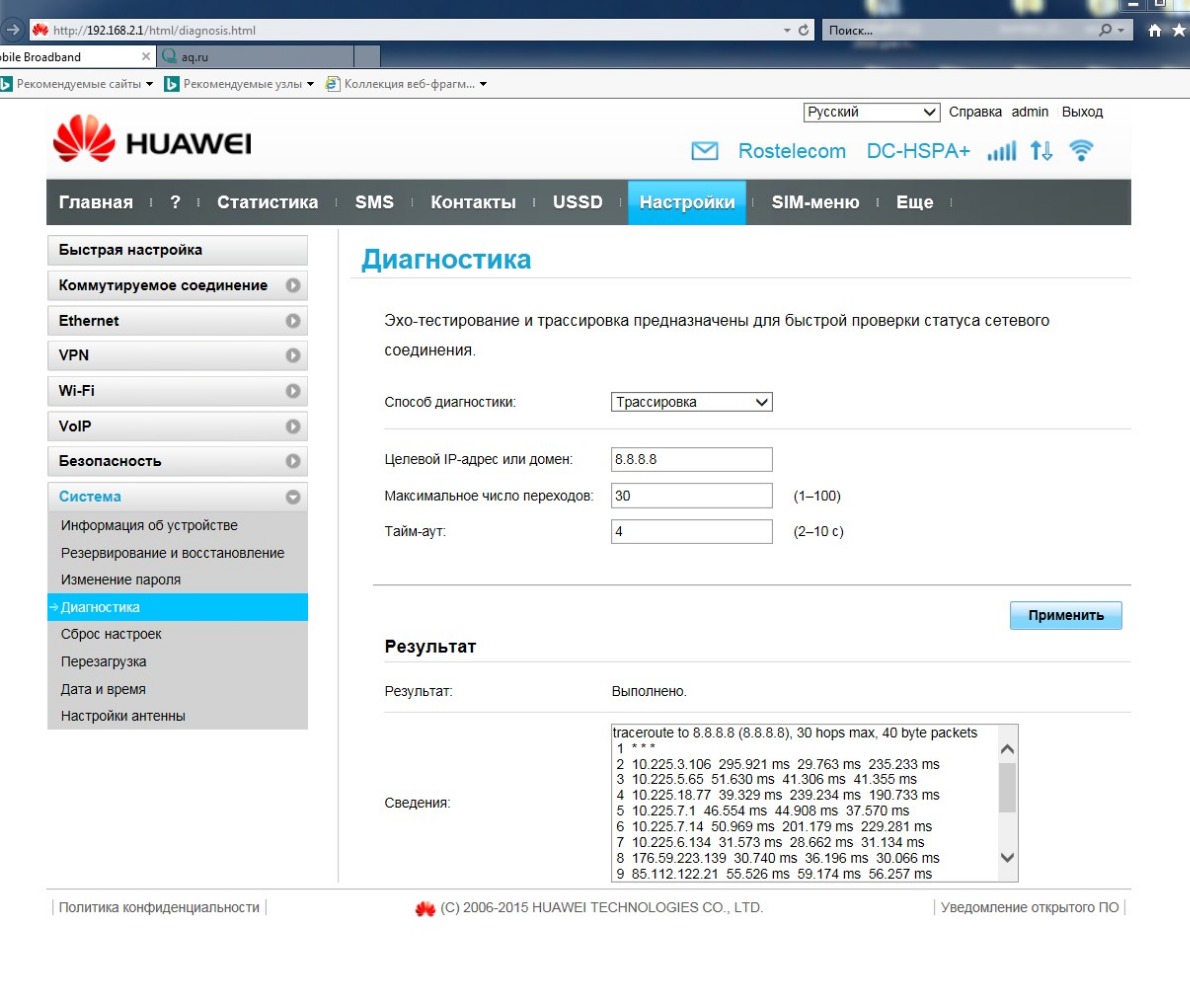

НЕ могу настроить VPN-клиент L2TP на HUAWEI B315 (картинки прилагаю)

У меня вопросы что такое:

PS:

1. Имя пользователя вводил user****

2. Пароль PPP вводил согласно регистрации.

3. LNS не понимает msk.vpnki.ru, пишет недействительный адрес.

Все равно подключения впн нет, может у кого-то получилось?

Вложения:

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

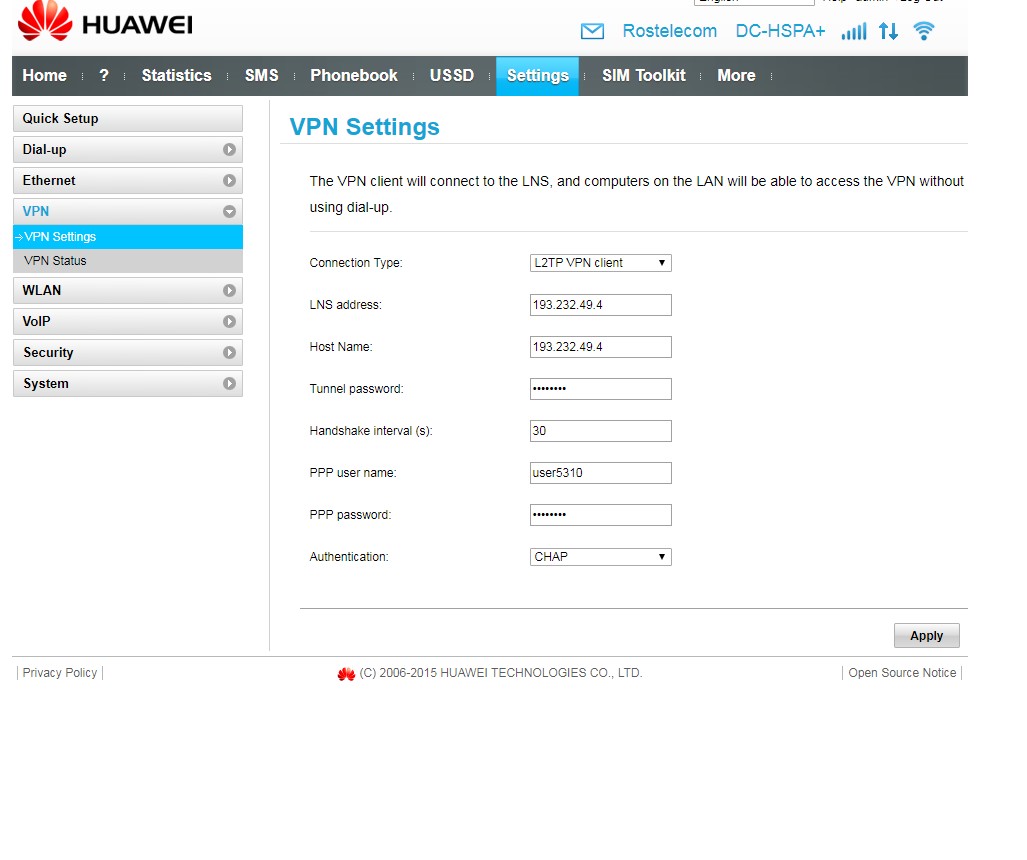

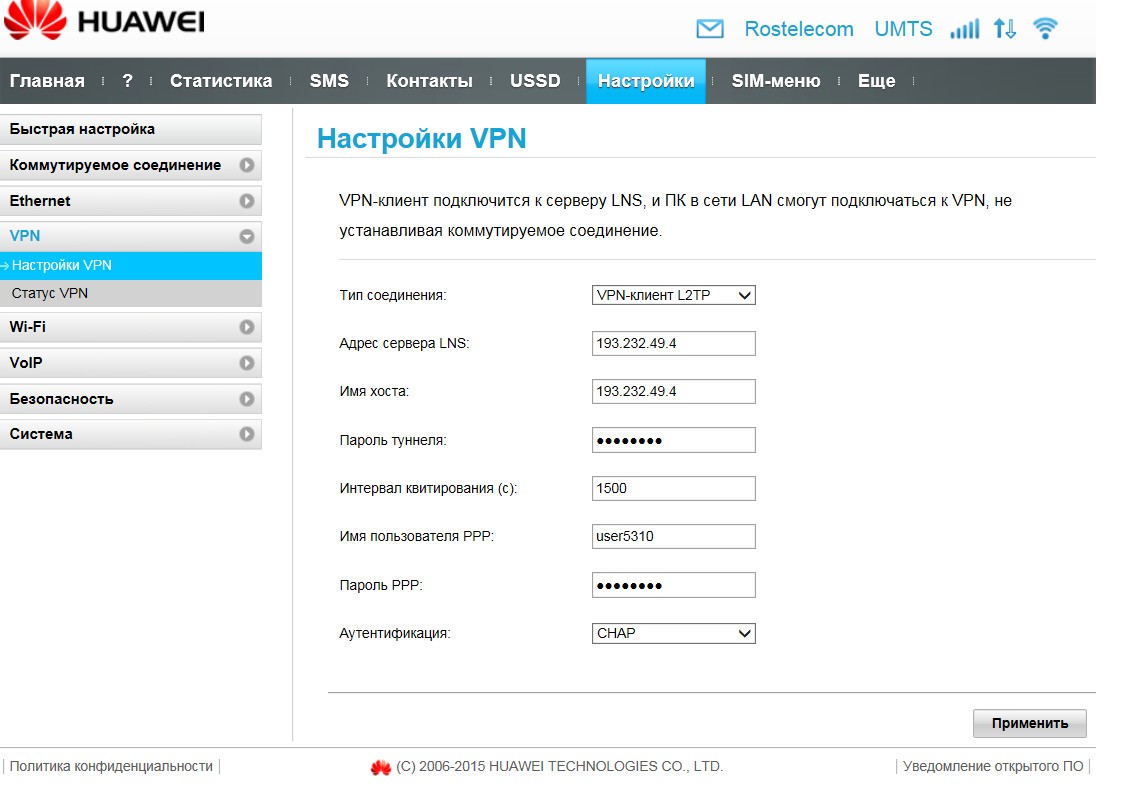

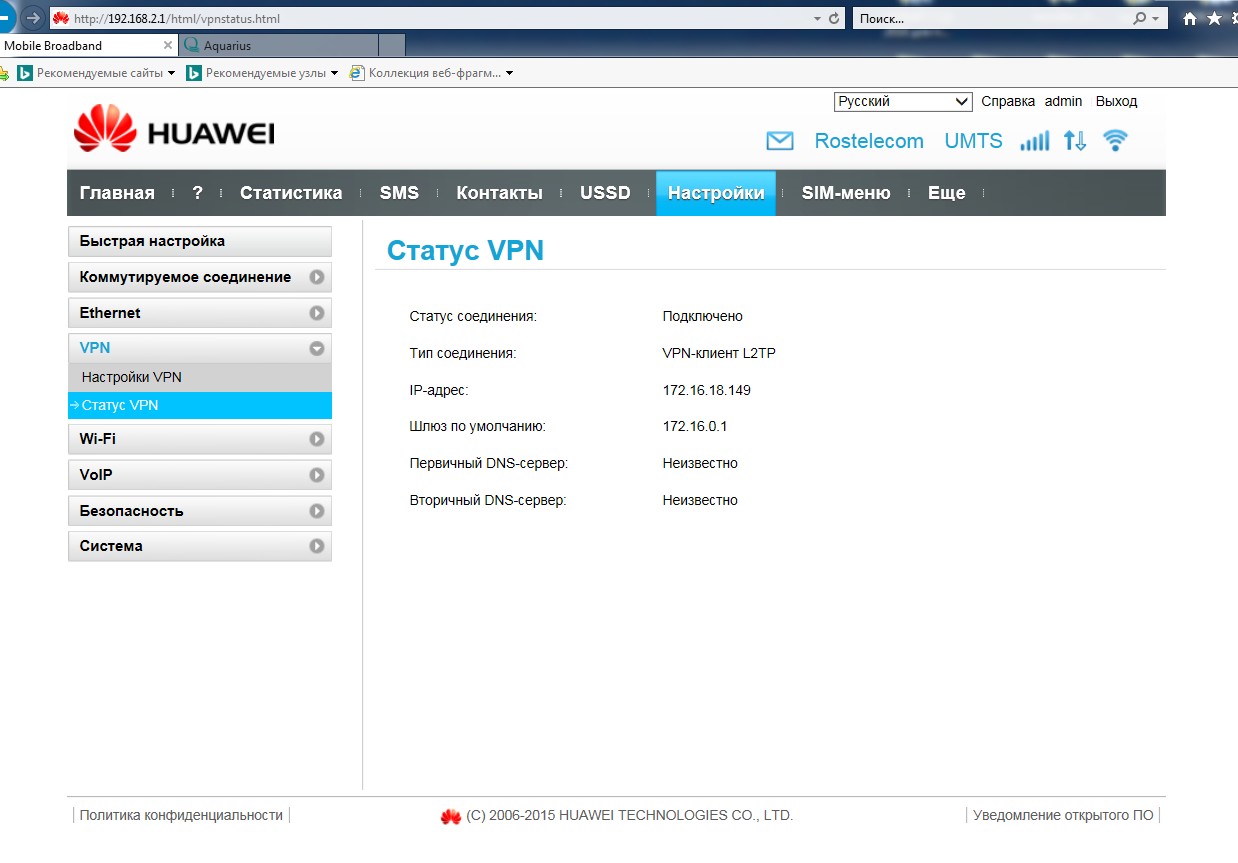

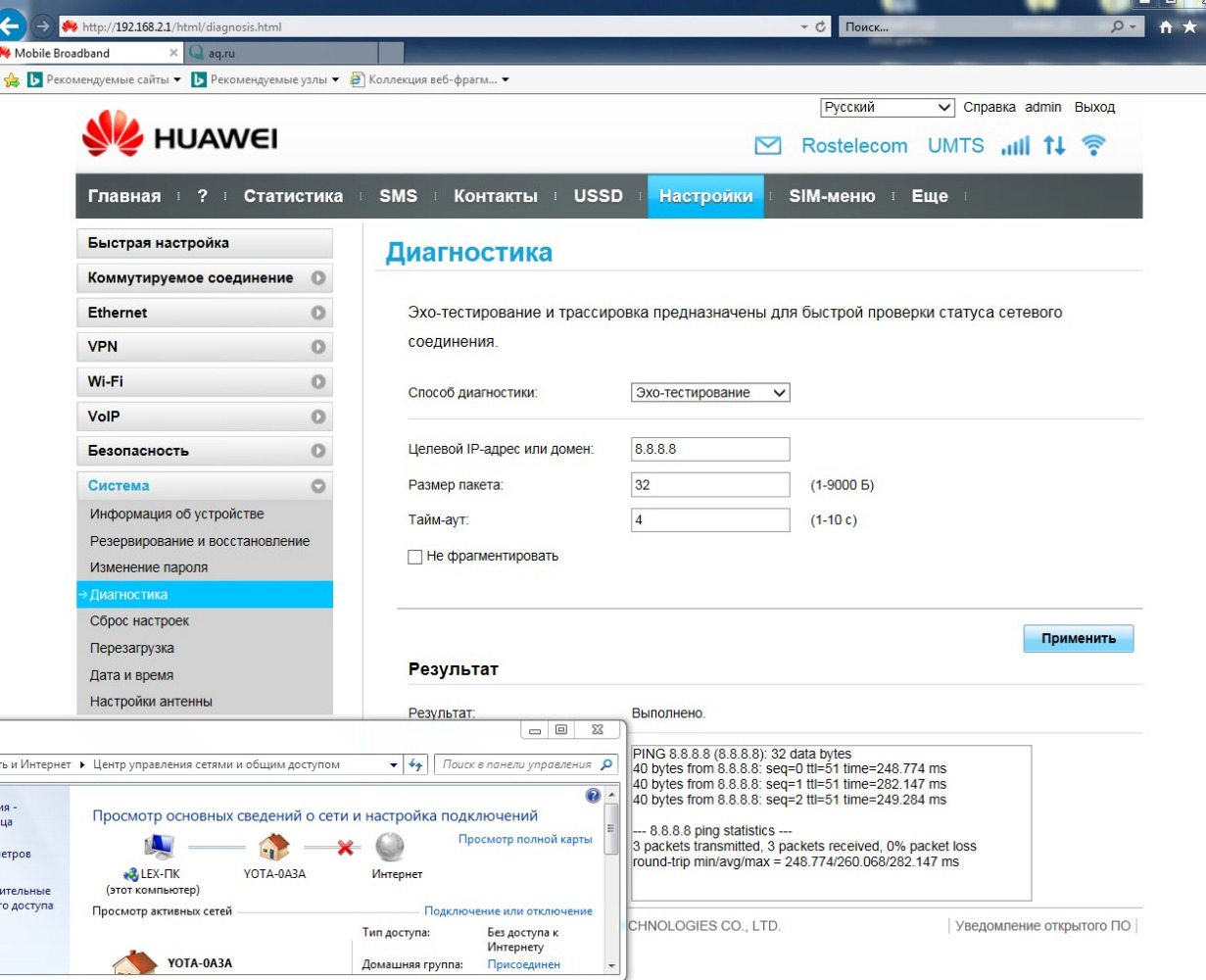

По вашей рекомендации:

1. Сделал пароль проще.

2. Настройки ВПН клиента выставил (прилагается) и статус ВПН клиента (прилагается).

3. Строку Nunnel password система не дает оставить пустой, пишет ошибка ввода при ее не заполнении.

В нее забивал по разному: vpnki.ru и msk.vpnki.ru.

система безопасности пишет:

2018-03-17 10:25:08 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:24:38 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:24:38 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:24:07 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:23:37 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:23:37 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:23:10 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:22:35 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:22:35 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:22:03 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:21:33 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:21:33 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:21:02 user5310 Disconnect: tunnel user5310 disconnected

Вопрос: что надо вводить в Nunnel password.

Куда еще копнуть можно?

Вложения:

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

По вашей рекомендации:

1. Сделал пароль проще.

2. Настройки ВПН клиента выставил (прилагается) и статус ВПН клиента (прилагается).

3. Строку Nunnel password система не дает оставить пустой, пишет ошибка ввода при ее не заполнении.

В нее забивал по разному: vpnki.ru и msk.vpnki.ru.

система безопасности пишет:

2018-03-17 10:25:08 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:24:38 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:24:38 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:24:07 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:23:37 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:23:37 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:23:10 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:22:35 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:22:35 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:22:03 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:21:33 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:21:33 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:21:02 user5310 Disconnect: tunnel user5310 disconnected

Вопрос: что надо вводить в Nunnel password.

Куда еще копнуть можно?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

система безопасности пишет:

2018-03-17 10:25:08 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:24:38 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:24:38 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:24:07 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:23:37 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:23:37 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:23:10 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:22:35 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:22:35 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:22:03 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:21:33 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:21:33 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:21:02 user5310 Disconnect: tunnel user5310 disconnected

Вопрос: что надо вводить в Nunnel password.

Куда еще копнуть можно?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

2018-03-17 10:18:52 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:18:52 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:18:35 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:18:05 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:18:05 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:17:32 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:17:02 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:17:02 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:16:31 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:16:01 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:16:01 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

Да ну его этот хуавей, задрал уже все через ж..

Больше эксперементировать не буду, спасибо

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

2018-03-17 10:18:52 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:18:52 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:18:35 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:18:05 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:18:05 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:17:32 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:17:02 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:17:02 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:16:31 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:16:01 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:16:01 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

Да ну его этот хуавей, задрал уже все через ж..

Больше эксперементировать не буду, спасибо

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

2018-03-17 10:19:22 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:18:52 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:18:52 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:18:35 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:18:05 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:19:22 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:18:52 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:18:52 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:18:35 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:18:05 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Лог безопасности

2018-03-17 10:25:08 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:24:38 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:24:38 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:24:07 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:23:37 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:23:37 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:23:10 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:22:35 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:22:35 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:22:03 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:21:33 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:21:33 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:21:02 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:20:32 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:20:32 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:20:10 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:19:54 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:19:54 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:19:22 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:18:52 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

2018-03-17 10:18:52 user5310 Connection attempt from IP: 176.59.211.93 with name: user5310.

2018-03-17 10:18:35 user5310 Disconnect: tunnel user5310 disconnected

2018-03-17 10:18:05 user5310 Access granted. No whitelist is set for user. Ready to check username / password.

Вложения:

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

PING 192.168.2.1 (192.168.2.1) 56(84) bytes of data.

64 bytes from 192.168.2.1: icmp_seq=1 ttl=64 time=108 ms

64 bytes from 192.168.2.1: icmp_seq=2 ttl=64 time=72.0 ms

64 bytes from 192.168.2.1: icmp_seq=3 ttl=64 time=77.6 ms

64 bytes from 192.168.2.1: icmp_seq=4 ttl=64 time=99.5 ms

64 bytes from 192.168.2.1: icmp_seq=5 ttl=64 time=66.8 ms

tun1 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

inet addr:172.16.0.1 P-t-P:172.16.0.1 Mask:255.255.0.0

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Metric:1

RX packets:84580 errors:0 dropped:0 overruns:0 frame:0

TX packets:92221 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:100

RX bytes:32842757 (32.8 MB) TX bytes:53596640 (53.5 MB)

tun1 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

inet addr:172.16.0.1 P-t-P:172.16.0.1 Mask:255.255.0.0

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Metric:1

RX packets:84673 errors:0 dropped:0 overruns:0 frame:0

TX packets:92221 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:100

RX bytes:32847473 (32.8 MB) TX bytes:53596640 (53.5 MB)

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Настройка L2TP LAC-auto-initiated туннеля

Layer 2 tunneling protocol ( L 2 TP ) соединение может быть установлено одним из трёх следующих способов:

| В большинстве случаев, L2TP пользователь напрямую устанавливает соединение с LAC (L2TP Access Concentrator), и между пользователем и LAC устанавливается PPP соединение. В отличии от NAS-initializated и Client-initializated, в LAC-auto-initializated способе пользователи соединяются с LAC путем отправки IP пакетов. В тоже время между LAC и LNS (L2TP Network Server) должен быть установлен туннель. На двух концах L2TP туннеля находятся LAC и LNS, соответственно. Рассмотрим пример настройки L2TP соединения при помощи третьего способа на примере следующей топологии: |

|

Перейдем к настройке. Сначала присвоим IP адреса интерфейсам на наших маршрутизаторах:

LAC

interface GigabitEthernet0/0/0

ip address 202.1.1.1 255.255.255.0

interface GigabitEthernet0/0/1

ip address 192.168.1.1 255.255.255.0

LNS

interface GigabitEthernet0/0/0

ip address 202.1.1.2 255.255.255.0

interface GigabitEthernet0/0/1

ip address 192.168.2.1 255.255.255.0

Сначала будем настраивать LAC маршрутизатор. Далее необходимо глобально разрешить L2TP на маршрутизаторе и настроить параметры L2TP группы для установления L2TP соединения с другим маршрутизатором:

l2tp enable

l2tp-group 1

tunnel name lac

tunnel password cipher huawei

start l2tp ip 202.1.1.2 fullusername Huawei

Настраиваем способ аутентификации, имя пользователя и пароль для виртуального интерфейса. IP адрес мы будем получать от сервера :

interface Virtual-Template 1

ppp authentication-mode chap

ppp chap user huawei

ppp chap password cipher Huawei@1234

ip address ppp-negotiate

Также на виртуальном интерфейсе разрешаем устанавливать L2TP туннель:

И наконец задаем статический маршрут чтобы трафик до сети 192.168.2.0 шел через L2TP туннель:

ip route-static 192.168.2.0 255.255.255.0 Virtual-Template1

Теперь переходим к настройкам LNS :

aaa

local-user huawei password cipher Huawei@1234

local-user huawei service-type ppp

Настроим пул IP адресов, из которого будет выделен IP адрес для LAC интерфейса при установлении соединения:

ip pool 1

network 192.168.10.0 mask 255.255.255.0

gateway-list 192.168.10.1

Далее поднимаем виртуальный интерфейс и настраиваем параметры PPP соединения:

interface Virtual-Template1

ppp authentication-mode chap

remote address pool 1

ip address 192.168.10.1 255.255.255.0

Разрешаем L2TP и настраиваем параметры L2TP группы:

l2tp enable

l2tp-group 1

allow l2tp virtual-template 1 remote lac

tunnel password cipher huawei

tunnel name lns

Задаем статический маршрут чтобы трафик до сети 192.168.1.0 шел через L2TP туннель:

ip route-static 192.168.1.0 255.255.255.0 Virtual-Template1

Настройкаокончена.Проверим, установилась ли L2TP сессия:

[LAC] display l2tp session

LocalSID RemoteSID LocalTID

1 1 1

[LAC] display l2tp tunnel

Total tunnel = 1

LocalTID RemoteTID RemoteAddress Port Sessions RemoteName

1 1 202.1.1.2 42246 1 lns

[LNS] display l2tp tunnel

Total tunnel = 1

LocalTID RemoteTID RemoteAddress Port Sessions RemoteName

1 1 202.1.1.1 42246 1 lac

Как видим, L2TP туннель был успешно установлен. Поймаем пакеты на линке между LAC и LNS маршрутизаторами и проверим их:

Проверим соединение между хостами:

Ping 192.168.2.10: 32 data bytes, Press Ctrl_C to break

From 192.168.2.10: bytes=32 seq=1 ttl=126 time=31 ms

From 192.168.2.10: bytes=32 seq=2 ttl=126 time=31 ms

From 192.168.2.10: bytes=32 seq=3 ttl=126 time=31 ms

From 192.168.2.10: bytes=32 seq=4 ttl=126 time=16 ms

From 192.168.2.10: bytes=32 seq=5 ttl=126 time=31 ms

У статьи есть другие ресурсы

Требуется войти для загрузки или просмотра. Нет аккаунта? Register

Адрес сервера lns что это

PPP определяет средство инкапсуляции для передачи многопротокольных пакетов по каналам «точка-точка» второго уровня (L2). Как правило, пользователь подключается к серверу сетевого доступа (NAS) через ISDN, ADSL, dialup POTS или другую службу и запускает PPP по этому соединению. В этой конфигурации конечные точки сеанса L2 и PPP находятся на одном NAS.

L2TP использует сетевые подключения с коммутацией пакетов, чтобы обеспечить возможность размещения конечных точек на разных машинах. У пользователя есть соединение L2 с концентратором доступа, который затем туннелирует отдельные кадры PPP в NAS, так что пакеты могут обрабатываться отдельно от местоположения окончания схемы. Это означает, что соединение может прекратиться на концентраторе локальной сети, исключая возможные междугородные платежи и другие преимущества. С точки зрения пользователя, нет никакой разницы в операции.

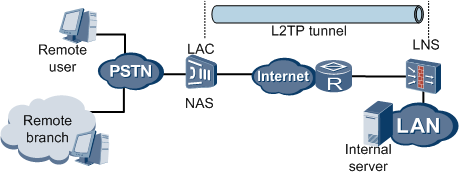

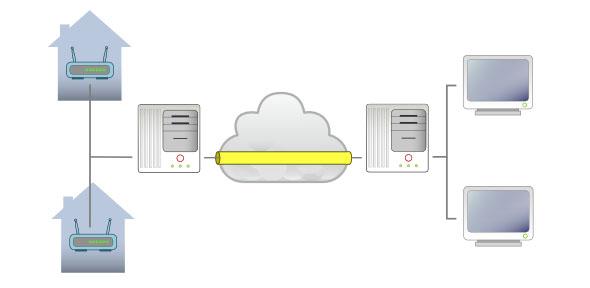

Типичная сеть с L2TP

На рисунке показана типичная сеть приложения VPDN на основе L2TP.

LAC находится между LNS и удаленной системой и пересылает пакеты каждому из них. Пакеты, отправленные из удаленной системы в LNS, требуют туннелирования с протоколом L2TP. Пакеты, отправленные из LNS, декапсулируются, а затем пересылаются в удаленную систему. Соединение LAC с удаленной системой является локальным или PPP-соединением. Для приложений VPDN соединения обычно являются PPP-соединениями.

LNS действует как одна сторона туннеля L2TP и представляет собой одноранговую связь с LAC. LNS является логической точкой завершения сеанса PPP, который туннелируется из удаленной системы с помощью LAC.

Соединение L2TP состоит из двух компонентов: туннеля и сеанса. Туннель обеспечивает надежный транспорт между двумя конечными точками управления L2TP (LCCEs) и содержит только управляющие пакеты. Сессия логически содержится в туннеле и имеет пользовательские данные. Один туннель может содержать несколько сеансов, причем данные пользователя сохраняются отдельно по номерам идентификаторов сеанса в заголовках инкапсуляции данных L2TP.

Очевидно, что в спецификации L2TP отсутствуют какие-либо механизмы безопасности или аутентификации. Типично развертывать L2TP наряду с другими технологиями, например IPSec, для обеспечения этих функций. Это дает L2TP гибкость для взаимодействия с различными механизмами безопасности внутри сети.

Четыре примера использования, рассмотренные ниже, иллюстрируют, как L2TP работает в различных сценариях, от простых двухточечных соединений до крупных сетей. Независимо от того, работаете ли вы на одной корпоративной локальной сети или сложной многосайтовой сети, L2TP обладает масштабируемостью, подходящей для вашей архитектуры.

L2TP / IPSec как VPN

Сегодня с использованием различных мобильных устройств на всех предприятиях, а также широко распространенной широкополосной связи в домашних условиях, большинство корпоративных сетей должны предоставлять удаленный доступ в качестве основной необходимости. Технологии VPN являются неотъемлемой частью настройки сети.

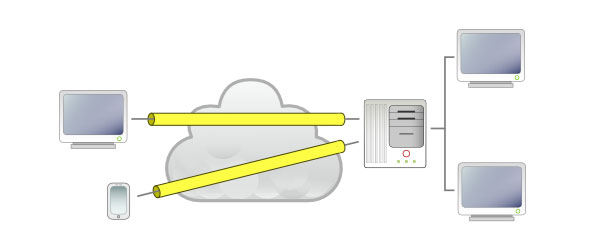

Поскольку L2TP не предоставляет никаких механизмов аутентификации или шифрования напрямую, оба из которых являются ключевыми функциями VPN, L2TP обычно сопряжен с IPSec для обеспечения шифрования пользовательских и управляющих пакетов в туннеле L2TP. На рисунке 1 показана упрощенная конфигурация VPN. Здесь корпоративная сеть справа содержит сетевой сервер L2TP (LNS), обеспечивающий доступ к сети. Удаленные рабочие и мобильные устройства могут подключаться к корпоративной сети через туннели L2TP, защищенные IPSec, через любую промежуточную сеть (скорее всего, Интернет).

Клиенты, подключенные к VPN, часто запускают прямое программное обеспечение L2TP и IPSec. Обычно нет необходимости устанавливать дополнительное программное обеспечение в клиентских системах для связи с сервером L2TP VPN: программное обеспечение L2TP VPN предоставляется с системами Windows, OS X, iOS, Android и Linux.

L2TP для расширения локальной сети (LAN)

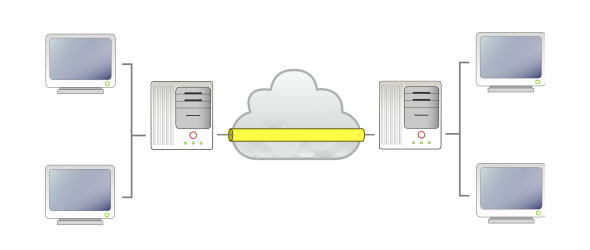

VPN на основе L2TP хорошо работает, чтобы позволить отдельным клиентам создавать отдельные линки с удаленной локальной сетью. Наш следующий пример использует концепцию VPN и работает с ней, используя L2TP для объединения двух или более LAN. Многим предприятиям приходится управлять несколькими удаленными местами, все из которых должны обмениваться данными и сетевой инфраструктурой. Используя L2TP для обеспечения туннелей между каждой отдельной локальной сетью, мы можем создать единую сеть с легким доступом к ресурсам из любого места.

На рисунке 2 показано простое развертывание с использованием L2TP для объединения двух локальных сетей через Интернет. Вместо того, чтобы запускать программное обеспечение L2TP на каждом хосте в каждом офисе, отдельная машина используется в качестве конечной точки LCCE в каждом офисе. Машины LCCE соединяют Ethernet-каналы из локальной сети с интерфейсом L2TP на удаленный сайт, тем самым выступая в качестве шлюза между ЛВС. В зависимости от конфигурации локальной сети и характера промежуточной сети может потребоваться добавить фильтры пакетов в LCCE, чтобы ограничить определенный трафик в локальной сети, а не передавать его по туннелю.

Как и в случае point-to-point VPN, безопасность важна для удаленных офисных подключений. IPSec обычно развертывается для обеспечения шифрования трафика между сайтами.

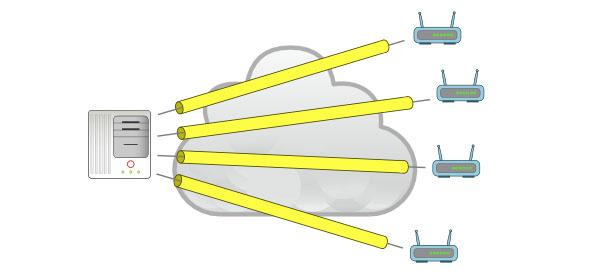

L2TP как часть сети интернет-провайдера

До сих пор мы рассматривали использование L2TP как средство расширения корпоративной сети, но по мере того, как мы расширяемся за пределами офиса, L2TP продолжает оставаться полезным. В следующем примере (см. Рис. 3) показано, как L2TP используется как часть сети Интернет-провайдера (ISP). Здесь L2TP используется для туннелирования данных из помещения клиента в IP-сеть ISP. L2TP-туннели и сеансы охватывают промежуточную сеть, управляемую поставщиком, который напрямую продает доступ к ISP.

Отдельные клиенты подключаются к локальному LCCE, действующему в качестве концентратора доступа L2TP (LAC), который управляется оптовым поставщиком. LAC будет динамически создавать туннели L2TP и сеансы для интернет-провайдера клиента.

Такая конфигурация позволяет провайдеру управлять распределением IP-адресов клиентов и доступом к Интернету по своему усмотрению, поскольку каждое клиентское устройство ведет себя так, как если бы оно было подключено к сети L2.

L2TP в сети Wi-Fi с открытым доступом

В нашем последнем примере рассматривается создание сетей в городских районах или крупном корпоративном кампусе, использование L2TP в качестве неотъемлемой части сети Wi-Fi общего доступа.

В конфигурации, показанной на рисунке 4, локальные точки доступа Wi-Fi предоставляют клиентским устройствам доступ к Интернету. Каждая точка доступа пересылает данные клиента через сеанс L2TP в централизованную сеть. Эта сеть управляет распределением IP-адресов и маршрутизацией в Интернет, как правило, с преобразованием сетевых адресов.

Использование L2TP в этой сети позволяет одному поставщику предоставлять доступ к Интернету широкому кругу клиентов без необходимости управлять подключением к Интернету в каждом месте точки доступа Wi-Fi. Выбор WiMax в качестве межсетевого соединения позволяет городским сетям предоставлять Wi-Fi доступ с использованием одного высокоскоростного интернет-соединения.