антифишинг банковских карт что это

Антифишинг, как защита от фишинга, или что это такое в информационной безопасности

Что такое антифишинг

Так как в сфере информационной безопасности понятия фишинг и социальная инженерия трактуются по разному, давайте сразу утвердим термины и их определения, и будем отталкиваться от них в статье.

Социальная инженерия – (в информационной безопасности) обман человека с целью несанкционированного доступа к информации и инфраструктуре организации или частных лиц.

Для чего нужен и как работает антифишинг

Для того, чтобы защитить сотрудников организации (точнее саму организацию) от фишинга, необходимо, как было сказано ранее, использовать 2 аспекта. Разберем их чуть подробнее.

Организационные меры: сюда входят правила, регламенты, обучение и тренировки сотрудников. Сотрудник должен знать, как распознать фишинг, как на него реагировать (включая то, кому сообщать о нем при обнаружении).

Технические меры: антиспам системы, системы противодействия вторжениям, сетевые фильтры, симуляторы фишинга для проверки знаний сотрудников в реальных условиях и точечная настройка систем ИТ-инфраструктуры.

Каждая компания антифишинг меры и программное обеспечение выбирает под свои задачи и риски. Например, в вашей организации сетевым фильтром ограничено посещение сайтов, кроме официальных. Тогда и приоритет в обучении, и симулировании учебных кибератак на распознавании фишинговых ссылок не стоит. Лучше сначала сосредоточиться на, например, векторах с подбрасыванием usb-устройств.

Protect: защита платежных карт

Чтобы не вводить вручную платежные данные при каждом онлайн-платеже, вы можете хранить данные карты в браузере или на сервере Яндекса в зашифрованном виде. Кроме того, Яндекс.Браузер защищает ваши платежные данные, предупреждая, если вы вводите номер платежной карты на небезопасном сайте.

Сохранение карт

Когда вы в первый раз вводите в Яндекс.Браузере данные банковской карты, он предлагает вам сохранить их, чтобы в дальнейшем подставлять в платежные формы на сайтах.

Вы также можете привязать карту к вашему Яндекс ID.

Защита соответствует стандарту PCI DSS, разработанному VISA и MasterCard.

Применяется шифрование AES-256-GCM с ключом, используемым для шифрования паролей. Для лучшей защиты создайте мастер-пароль. Защищенный им ключ расшифровать практически невозможно.

Доступны ли данные карты интернет-магазинам и другим получателям онлайн-платежа?

Доступны, как и при ручном вводе данных карты.

Защита соответствует стандарту PCI DSS, разработанному VISA и MasterCard.

Применяется шифрование AES-256-GCM с ключом, используемым для шифрования паролей. Для лучшей защиты создайте мастер-пароль. Защищенный им ключ расшифровать практически невозможно.

Доступны ли данные карты интернет-магазинам и другим получателям онлайн-платежа?

Доступны, как и при ручном вводе данных карты.

Выберите, где браузер будет хранить данные карты:

Управление картами

Вы можете вручную добавить, изменить или удалить данные карты в менеджере банковских карт.

Синхронизация карт

Из соображений безопасности данные карты синхронизируются только в том случае, если вы используете мастер-пароль. В процессе синхронизации данные карты надежно защищены.

Синхронизация карт отключится, если полностью отключить синхронизацию. Чтобы отключить только синхронизацию паролей и карт:

Отключение менеджера карт

Браузер перестанет подставлять данные карт в платежные формы и не будет предлагать сохранять карты. Ранее введенные данные карт останутся на компьютере в зашифрованном виде и станут доступны, если вы снова включите менеджер карт.

Предупреждение об опасности

Злоумышленники могут попытаться получить ваши платежные данные (номер карты, имя владельца, срок действия и CVV2), чтобы затем использовать их для кражи денег с вашего счета. Платежные данные могут подвергнуться опасности в следующих случаях:

При вводе номера платежной карты Яндекс.Браузер может вывести на экран два вида предупреждений:

При вводе номера платежной карты Яндекс.Браузер может вывести на экран два вида предупреждений:

Чтобы получить дополнительную информацию о проблеме, нажмите значок карточки в Умной строке. Вы увидите одно из следующих сообщений:

Вы вводите номер карты **** на сайте example.com, не использующем надёжное шифрование. Ваши платёжные данные могут перехватить злоумышленники.

Яндекс считает сайт подозрительным или во время платежа сайт использует незащищенное HTTP-соединение.

Прервите платеж, иначе ваши платежные данные могут стать добычей мошенников.

«Имя сертификата» может увидеть данные вашей банковской карты.

\nСертификат сайта неизвестен Яндексу (сертификат подтверждает подлинность сайта и участвует в шифровании данных при HTTPS).

Форма для ввода платежных данных находится не на том сайте, на котором вы совершаете платеж. Есть вероятность, что вы попали на фишинговую страницу.

Убедитесь, что вы доверяете сайту, на котором расположена форма ввода платежных данных.

Вы вводите номер карты **** на сайте example.com, не использующем надёжное шифрование. Ваши платёжные данные могут перехватить злоумышленники.

Яндекс считает сайт подозрительным или во время платежа сайт использует незащищенное HTTP-соединение.

Прервите платеж, иначе ваши платежные данные могут стать добычей мошенников.

«Имя сертификата» может увидеть данные вашей банковской карты.

\nСертификат сайта неизвестен Яндексу (сертификат подтверждает подлинность сайта и участвует в шифровании данных при HTTPS).

Форма для ввода платежных данных находится не на том сайте, на котором вы совершаете платеж. Есть вероятность, что вы попали на фишинговую страницу.

Убедитесь, что вы доверяете сайту, на котором расположена форма ввода платежных данных.

Отключение защиты карт

Чтобы отключить защиту платежных карт в браузере:

Антифишинг банковских карт что это

На сегодняшний день фишинг-атаки — самый популярный у киберпреступников способ кражи личной информации и финансовых средств. Фишинг-атаки —это самое настоящее преступление XXI века.

Сотрудники в компании сталкиваются с вирусными атаками и кибермошенничеством в сети и могут стать жертвами преступников. Это могут быть пришедшие на почтовый ящик письма от якобы сотрудников компании, от некоего турагентства о горячих путевках в Турцию, комментарий к посту в соцсетях, содержащий ссылку, переводящую на фишинговую страницу, скидки в магазинах в предпраздничные дни, реклама фишингового сайта в интернете, письмо в электронной почте о недоставленных сообщениях, телефонные звонки и SMS-сообщения. Что общего между всеми этими способами фишинговых кибератак? Их общая цель: обманным путем заполучить конфиденциальные данные сотрудников компаний: их учетные данные, документацию, отчеты, программное обеспечение компаний, базы данных, и использовать их в преступных целях, нанося этим финансовый и репутационный ущерб компании.

На сегодняшний день отмечается тенденция к значительному росту количества фишинговых атак именно на предприятия малого и среднего бизнеса. Почему под прицелом хакеров оказываются именно эти сегменты бизнеса? Малый и средний бизнес в данном отношении наименее защищены потому что, в большинстве своем, не применяют какие-либо превентивные меры для защиты своей организации от кибератак и для повышения уровня киберграмотности работников. Из-за этого количество успешных фишинговых атак на предприятия малого и среднего сегмента бизнеса увеличивается. Учитывая это, вполне закономерно, что малые предприятия испытывают максимальную тяжесть таких атак и особую опасность для них представляют атаки при помощи вирусов-шифровальщиков.

Все помнят вирус Petya 2017, при помощи которого злоумышленники атаковали предприятия во многих странах мира? Это вирус-шифровальщик — зловредная программа, которая при попадании на ПК пользователя или смартфон, шифрует важные файлы: документы, таблицы, изображения, видеофайлы, pdf документы. Главная проблема столкновения с такими вирусами состоит в невозможности расшифровать файлы самостоятельно, так как распространители вирусов-шифровальщиков используют сложные схемы шифрования и полностью удаляют исходные файлы, а за «восстановление» доступа к файлам требуют деньги. Очень часто вирус, попав на один ПК компании, поражает и другие через локальную сеть предприятия. Его можно «подхватить» очень просто. Чаще всего это происходит через почтовые вложения в письмах, замаскированных под знакомого пользователю адресата, письмо от банка и т.д. В письме содержится пугающая или способная заинтересовать информация, где содержится просьба оплатить счет или произвести бухгалтерскую сверку, перейти по ссылке или установить некоторое ПО. Заполучив таким путем доступ к информации предприятий малого и среднего бизнеса, мошенники могут использовать его, к примеру, чтобы проникнуть в сеть к крупным компаниям, котрагентами, которого является атакованное предприятие малого и среднего бизнеса.

В случае успешной кибератаки, наихудшее последствие для малого и среднего бизнеса: потеря данных, средств со счетов и репутации, что в подавляющем большинстве случаев приводит к закрытию компании. Поэтому предприятиям малого и среднего бизнеса следует серьезнее относиться к защите своей личной информации и не только знать врага в лицо, но и уметь правильно защищаться, дабы не попасться в его лапы.

В случае адресного фишинга злоумышленник сначала собирает информацию о цели и в зависимости от цели атаки это может быть: адрес электронной почты, имена коллег, знакомых, партнеров, увлечения, цели, покупки в интернет—магазинах и т.д. После этого, на основе полученных данных, мошенник готовит фишинговое письмо или поддельный сайт. В тексте составленного сообщения может создаваться ощущение срочности и убеждения, чтобы заставить жертву выполнить необходимые действия. Сотрудник компании через корпоративную почту открывает полученное фишинговое письмо.В письме он может прочитать рекламный текст или сообщение от службы поддержки, банка, составленный таким образом, чтобы сотрудник перешел на фейковый сайт, открыл вложение или сделал ещё что-то, что необходимо злоумышленнику. В тексте такого письма может предлагаться что угодно. Атака считается успешной, если жертва выполнила то, что требовалось в письме. Идя на поводу у мошенника, сотрудник может нанести ущерб компании. Это выражается в краже конфиденциальных данных компании: документы, данные учетных записей, базы данных, кража интеллектуальной собственности.

В случае клонового и мобильного фишинга подготовительный этап несколько отличается как от адресного фишинга, так и между этими двумя вариантами. Клоновый фишинг не имеет направленности на определенную жертву. Он направлен на широкую аудиторию пользователей. Суть состоит в том, что злоумышленники берут за основу реальное письмо известной компании, банка и т.д., заменяют в нем оригинальные ссылки на ложные, которые переводят на ложный сайт или содержат вредоносное ПО.

Мобильный фишинг, в свою очередь, может быть направлен как на широкую аудиторию, так и на определенного сотрудника компании. Вам когда-нибудь звонили с неизвестного номера, представляясь сотрудниками банка или госслужб, сообщая что у вас не погашен кредит или вы нарушили правила ПДД, но у вас нет машины и кредит вы не брали? Если такой случай был ―это попытка фишинговой атаки. SMS-фишинг —это злобный брат-близнец телефонного фишинга, который осуществляет те же действия, что и телефонный фишинг, но с помощью смс-сообщений, добавляя к ним вредоносные ссылки.

При использовании фарминга злоумышленники готовят поддельный сайт, неотличимый от оригинала, на который через редирект перенаправляют пользователя.

Если вы когда-то сталкивались с тем, что после авторизации в онлайн-банке вам приходило уведомление о том, что ваш счет скомпрометирован, а его состояние равнялось нулю, то вы стали жертвой фарминга.

Поэтому, чтобы избежать вышеописанных случаев, необходимо улучшить антифишинговую защиту компаний, повысив уровень знаний в сфере информационной безопасности сотрудников предприятий разных сегментов бизнеса.

Антифишинг — это программы защиты от фишинга.

Различают следующие виды антифишинга:

Защита от фишинга и вредоносных программ проверяет сайты, которые вы посещаете, помогает определить поддельный сайт или нет и наличие на нем вирусного ПО. Так же при загрузке какого-либо файла с поддельного сайта, браузер ее отменяет. После этого он спрашивает пользователя хочет ли он загрузить подозрительный файл.

Также перед установкой любой программы, если она издана неизвестным лицом или источником, операционная система спрашивает у пользователя хочет ли он установить данную программу. Чтобы исключить риск вышеописанных ситуаций сотрудников компании необходимо рассказывать основы антифишинга,обучая их на специализированных платформах.

В мире существует множество платформ для обучения сотрудников информационной безопасности. На них можно обучить кибербезопасности персонал компании. Это позволит минимизировать риск незаконной кражи конфиденциальной информации и финансовых средств, нарушения работы IT-инфраструктуры и минимизировать ущерб репутации компании.

Общие возможности платформ:

Необходимый элемент программы — отработка приобретенных навыков. Она проходит в «боевых условиях» — на рабочем месте в почтовой системе, установленной на предприятии. Для реализации данной системы обучения в рамках компании нужно предварительно подготовить инфраструктуру.

Далее необходимо настроить получение отчета о небезопасных действиях сотрудников. Суть состоит в том, чтобы отслеживать, какие пользователи открыли письмо и перешли по вредоносной ссылке, а какие открыли вложение. Важно отслеживать действия пользователей, которые необходимы мошенникам при отправке вредоносных вложений.

После реализации технической части, необходимо организовать правильное наполнение контентом шаблонов писем. Администраторы системы отслеживают примеры цифровых атак и моделируют тренировочные атаки в соответствии с реальными примерами. В данном случае, учебная среда будет приближена к реальности.

Подводя итоги, для каждой компании необходимо иметь свою антифишинговую систему и повышать киберграмотность своих сотрудников. Это позволит в будущем исключить потерю информации, финансовый и репутационный ущерб компаний.

Почему работает фишинг и как с ним бороться

Без сомнения, наиболее развитой формой мошенничества в Интернет является фишинг. Попробуем разобраться, почему фишинг получил такое распространение и как от него уберечься

Фишинг-атаки можно назвать преступлением XXI века. Средства массовой информации ежедневно публикуют списки организаций, чьи клиенты подверглись фишинговым атакам. Средства phishing-мошенничества с каждым днем продолжают расти не только количественно, но и качественно. В то время как спам только отвлекает получателей от работы, фишинг зачастую ведет к реальным финансовым потерям. Угроза вполне серьезная, так почему же люди до сих пор не научились ее избегать?

Почему фишинг работает?

Есть масса способов сыграть на доверии пользователя

Причин, по которым онлайн-мошенничество работает, на самом деле достаточно много. Начать следует с того, что преступники достаточно умело играют на психологии своих жертв: есть масса способов обмануть пользователя, и все они идут в ход.

Например, можно заманить его обещанием какой-нибудь халявы — надо ли говорить, что это вполне эффективный вариант, ведь любители «бесплатного сыра» всегда найдутся. Также можно сыграть на ажиотаже, возникшем вокруг какой-то темы. Хорошим примером в этом отношении может служить целая эпидемия сетевого мошенничества, связанная с прошедшим недавно чемпионатом мира по футболу.

Например, летом 2014 года был обнаружен фишинговый сайт, имитировавший сайт FIFA, на котором пользователю предлагалось подписать петицию в защиту Луиса Альберто Суареса, нападающего национальной сборной Уругвая. Чтобы подписать петицию, пользователю необходимо было заполнить форму, введя в нее свое имя, страну проживания, номер мобильного телефона и адрес электронной почты.

Другой мошеннический сайт предлагал посетителям скачать электронный билет на чемпионат. На самом деле вместо билета пользователь получал банковского троянца — пробравшись в систему, зловред перехватывал личные данные, прежде всего финансового характера.

Из 600 миллионов зафиксированных «Касперским» попыток захода на фишинговые сайты 22% — поддельные страницы Facebook

Для тех, кому в детстве родители все-таки объяснили, что заманчивым обещаниям незнакомцев доверять не стоит, у фишеров есть другой инструмент — рассылки от лица друзей жертвы. Например, в социальных сетях. По данным «Лаборатории Касперского», в 2013 году у пользователей наших продуктов более 35% всех срабатываний компонента «Антифишинг» пришлось на фишинговые страницы, имитирующие страницы социальных сетей. Из 600 миллионов зафиксированных нами попыток захода пользователей на фишинговые сайты 22% случаев пришлись на страницы, имитирующие Facebook.

Еще один эффективный метод — застать жертву врасплох и запугать. Например, угрозой блокировки учетной записи или даже банковской карты. В связи с этим уместно будет упомянуть «вишинг» (голосовой фишинг, то есть фишинг по телефону). Не всем людям просто сориентироваться и отказать напористому «сотруднику отдела безопасности банка», требующему сообщить данные карточки для предотвращения ее блокировки.

Технически фишинг постоянно совершенствуется

Немалую роль в том, что многие люди становятся жертвами онлайн-мошенников, играет тот факт, что с технической точки зрения инструменты фишинга постоянно изменяются и становятся все более и более изощренными.

Поддельные сайты уже не так легко отличить от настоящих — некоторые из них имеют вполне убедительные адреса, иногда на них даже работает защищенное соединение (HTTPS), причем с подлинными сертификатами. Все большее распространение приобретает мобильный фишинг — в силу технических особенностей смартфонов и планшетов распознать поддельный сайт зачастую сложнее, чем на компьютере или ноутбуке.

При этом следует иметь в виду, что в случае фишинга киберпреступнику совсем не обязательно проникать в систему вашего устройства. Поэтому «врожденной» защиты от фишинга нет ни у одной платформы — это по-настоящему универсальная угроза.

Для преступников это по-настоящему прибыльно

Но в первую очередь популярность фишинга растет потому, что это действительно выгодный вид преступной деятельности. Инструменты существуют и сравнительно легко доступны, охват чрезвычайно широк, в том числе и в социальных сетях (помните — 600 миллионов переходов!), большинство действий фишеров полностью автоматизировано.

Поэтому даже при небольшом проценте попавшихся мошенники могут вполне прилично зарабатывать. Причем, поскольку в большинстве случаев охота идет за банковскими данными, для монетизации даже не надо придумывать какие-то сложные схемы.

Впрочем, фишинг хорошо совмещается и с другими видами интересной деятельности, прекрасно существуя с ними в симбиозе. Через спам вы получаете фишинговое сообщение, позволяющее преступнику получить доступ к вашим контактам и разослать «письмо счастья» дальше. По набранной базе в дальнейшем может быть осуществлена рассылка вредоносного ПО — дальнейшее использование собранного таким образом ботнета может быть совершенно любым.

Поэтому не следует думать, что единственная информация, которую необходимо защищать от мошенников, — это данные банковских карт и платежных систем. Многие фишеры будут вполне удовлетворены и доступом к вашей учетной записи в социальной сети или почтовом сервисе.

Как уберечься от фишинга?

Что предложить пользователям в качестве инструмента противодействия мошенникам? Прежде всего, естественно, здравый смысл.

В первую очередь следует сохранять спокойствие и не поддаваться на провокации — это одинаково полезно и в случае онлайн-мошенничества, и в случае «вишинга». Необходимо как следует проверять все ссылки и сайты, на которые эти ссылки ведут.

Если вы получили подозрительную ссылку от коллеги или друга, прежде чем по ней перейти, стоит убедиться, что на другом конце провода именно тот, кто должен там быть. В случае «вишинга» также полезно помнить о том, что данные, например, банковской карты ни один настоящий сотрудник банка просто не вправе у вас потребовать.

В идеале на сайты, требующие ввода личных данных, ходить по ссылкам вообще не стоит — лучше набрать адрес вручную. Разумеется, посещение подобных ресурсов должно осуществляться через надежные устройства и сети.

Не забудьте использовать и регулярно обновлять антивирусные продукты, особенно если они представляют вам и антифишинговые решения. Например, модуль «Антифишинг», встроенный в Kaspersky Internet Security, умеет не только сверяться со списком уже известных мошеннических сайтов, но и опознавать потенциально опасные по более чем 200 критериям.

Немножко про антифишинг в платёжной сфере.

Я, как порядочный параноик, а точнее любитель информационной безопасности не смогла пройти мимо фишингового письма, которое пришло мне на мой личный почтовый ящик. Многие из нас знают про PayPal, кто-то даже имеет там свой кошелёк и даже активно пользуется им.

Особо хотела бы сразу предостеречь всех читателей: Ни в коем случае не экспериментировать с фишинговыми ссылками! Не пытаться по ним проследовать. Ссылки и домены, используемые для фишинга приведены в ознакомительно-разоблачительных целях. Есть вопросы? Спросите меня. Мой компьютер нахлобучен спецсофтом, позволяющим сёрфить без вреда по самым заразным местам в интернете.

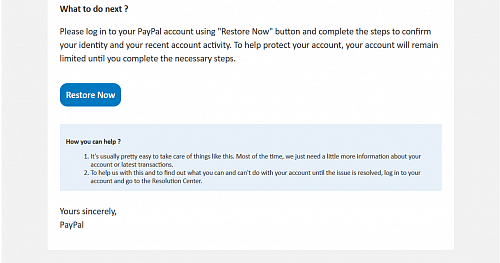

Сегодня я решила глянуть свою почту, как обычно глянула входящие и решила заглянуть в папку «Спам». В «Спаме» мне пришло вот такое вот письмо:

Казалось бы пришло письмо от «Палки». Всё замечательно подобрано, и шрифты, и цветовая гамма, и композиция страницы, словно две капли воды похожи на официальной письмо. Но, тут есть целый ряд несостыковок.

Несостыковка №1.

Смотрим на строчку отправителя и видим, что оно пришло типа от paypal.ca. Казалось бы это канадский PayPal, на самом деле это не так. Канадский PayPal имеет адрес https://www.paypal.com/ca/home/, но никак на paypal.ca. И вообще это не домен, а строчка под фамилию и имя отправителя. Если присмотреться внимательно, то адрес отправителя fluxmanager@otsspa.com. Домен принадлежит реально существующей итальянской логистической компании OTS S.p.A, находящейся в Чвитанова Марке, регион Марке, провинция Мачератте, имеющей регистрационный номер 00831370432.

Ох, незадача! Предлагается нажать волшебную кнопочку, чтобы снять ограничения с вашего кошелька. Доверчивый пользователь немедленно проследует. А я, как порядочный параноик, не проследую, т.к. не уверена что это безопасно, что меня там не обидят, т.е. не украдут мои логин и пароль. Мне пришлось перекинуть из «спама» письмо в другую папку, чтобы через инспектор кода посмотреть что же висит на кнопке.

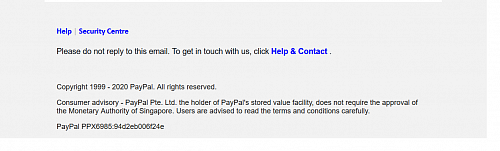

Ну, теперь ближе к финалу. Это самый низ страницы.

На стилизованных под сылки в стиле PayPal Help | Security Centre и Help & Contact ничего нет. Это просто слова текста, стилизованные под ссылки средствами CSS (язык описания внешнего вида документа, применяется в вёрстке веб-страниц).

Несостыковка №3

Внизу страницы даются данные PayPal Pte. Ltd. Это сингапурская «Дочка» PayPal Inc., работающая в Сингапуре. Такая контора действительно есть.

Комбинация цифр и символов особо ничего не говорит. Больше похожа на бред или какой-нибудь криптовалютный кошелёк.

*** ссылка попорчена мной специально, чтобы у ослушавшихся меня любопытных читателей не было желания по ней проследовать ибо там фишинг, направленный на хищение денег. Я убрала некоторые участки полного пути для скрипта и исказила доменное имя.