арм оби что это

Агонизирующий ИТ-институт «Ростеха» против воли заплатит 100 миллионов за российское «железо»

Находящемуся в шаге от банкротства ИТ-институту «Ростеха» придется выплатить за приобретенную им в 2016 г. компьютерную технику около 100 млн руб. Чтобы получить причитающиеся ему деньги, производителю пришлось прибегнуть к помощи суда.

ЦНИИ ЭИСУ проиграл «Крафтвэю» в суде

Как обнаружил CNews, реальная долговая нагрузка находящегося на грани банкротства Центрального НИИ экономики, информатики и систем управления (ЦНИИ ЭИСУ, основан в 1969 г., с 2014 г. входит в «Ростех») увеличилась на 101,7 млн руб. Именно столько институту придется выплатить по решению суда компании «Крафтвэй» — российскому производителю компьютерной техники (преимущественно на зарубежных компонентах).

Данная сумма складывается из основного долга за неоплаченный поставленный товар в размере 96 млн руб. и пени в 5,7 млн руб. Кроме того, «дочке» «Ростеха» необходимо уплатить 200 тыс. руб. госпошлины за судебное разбирательство.

С исковыми претензиями к ЦНИИ ЭИСУ «Кратвэй» обратился в Арбитражный суд Москвы 29 марта 2019 г. Претензии компании были удовлетворены служителями Фемиды в полном объеме 13 июня.

Как следует из судебных документов, ЦНИИ ЭИСУ в ходе разбирательства против удовлетворения требований истца возражал, однако его аргументация оказалась крайне слабой. «Ответчик указывает, что истцом не были предоставлены документы, предусмотренные условиями контракта, а именно счет на оплату и счет-фактура, которые, в совокупности с товарной накладной по форме ТОРГ-12 и актами об оказанных услугах, являются основанием для оплаты, — говорится в заключении суда. — Однако приведенные доводы не соответствуют действительности, так как указанные документы были предоставлены истцом ответчику непосредственно вместе с товаром».

За что не заплатил ЦНИИ ЭИСУ

Анализ судебного решения и сайта госзакупок, показывают, что 29 апреля 2016 г. «Крафтвэй» был выбран ЦНИИ ЭИСУ единственно возможным поставщиком компьютерной и копировально-множительной техники на указанную выше сумму в 96 млн руб. со сроком исполнения договора до 31 декабря 2016 г.

В техзадании была прописана поставка 284 автоматизированных рабочих мест должностных лиц (АРМ ДЛ), 205 АРМ ДЛ «с функциями АРМ ОБИ» (ОБИ — обеспечение безопасности информации), 28 АРМ ОБИ, 217 принтеров для бумаги формата А4, пять принтеров для бумаги формата А3, 173 многофункциональных устройств (МФУ) для бумаги формата А4, четыре коммутатора, пять серверов приложений, 236 устройств защиты объектов оснащения от утечки информации по каналу ПЭМИН (побочные электромагнитные излучения и наводки).

Все АРМы и серверы должны были строиться на зарубежных процессорах — заявленная требуемая частота в 3 ГГц ни в одном отечественном чипе не реализована. На все АРМы и серверы поставщику необходимо было установить аппаратно-программные модули доверенной загрузки, имеющий сертификат соответствия по требованиям безопасности в системе сертификации Минобороны по второму уровню контроля отсутствия недекларированных возможностей.

-На все АРМы требовалось предустановить ОС Microsoft Windows 7 и пакет офисного ПО Microsoft Office 2010, на серверы приложений — ОС Windows Server 2008 и СУБД Microsoft SQL Standard Server 2008.

Все порты АРМов должны были быть оборудованы устройствами для опечатывания не менее чем двумя должностными лицами, при этом несанкционированное подключение периферийных устройств, кабелей и т. п. должно было приводить к нарушению целостности оттиска печати.

Катастрофические проблемы ЦНИИ ЭИСУ

Напомним, в конце мая 2019 г. CNews стало известно, что многолетние крайне серьезные проблемы ЦНИИ ЭИСУ довели его рабочий коллектив до непосредственного обращения к Президенту России Владимиру Путину, в котором не получающие много месяцев зарплату сотрудники пожаловались на свое бедственное положение.

Сложившуюся ситуацию подписанты коллективного письма связывали с «бездарностью» непосредственного руководства и отсутствием должного внимания «Ростеха» к проблемам этого стратегического предприятия.

На тот момент институт имел кредиторскую задолженность в размере 4,45 млрд руб., счета института были арестованы ФНС или Службой судебных приставов (автоматическая невозможность участвовать в конкурсах на заключение новых контрактов), задолженность по зарплате по разным данным составляла от 106 до 120 млн руб.

В настоящее время в Арбитражном суде Москвы рассматриваются шесть исков о признании ЦНИИ ЭИСУ банкротом — от компаний «Т-платформы», «Рамэк-ВС» и «Авикомп сервисез», от НПП «Рубин», НПО «Русские базовые информационные технологии» и воздухоплавательного центра «Авгуръ».

По данным CNews, по итогам 2018 г. ЦНИИ ЭИСУ продемонстрировал чистый убыток на уровне 1,75 млрд руб.

Несколько фактов о ЦНИИ ЭИСУ

Центральный научно-исследовательский институт экономики, информатики и систем управления был образован в 1969 г. Его главной задачей стало обеспечение руководства федеральных органов власти при принятии ими решений о стратегических и тактических задачах развития оборонной промышленности страны.

До 1998 г. институт находился в ведении Миноборонпрома, с 1999 по 2010 гг. — Минпромторга, затем — Минобороны. В 2014 г. был передан «Ростеху».

Сейчас организация позиционируется как общесистемный институт информационно-технологического и экономико-аналитического профиля, который действует в оборонно-промышленном комплексе и выступает ведущей организацией, осуществляющей научно-техническое сопровождение и выполнение ключевых работ по проблемам совершенствования, модернизации, развития технической основы управления и связи в сфере оборонно-промышленного комплекса.

Среди продукции института — операционные системы семейства «Заря», ОС «Рассвет», аппаратно-программный модуль доверенной загрузки «Центурион», программно-аппаратный комплекс «Паутина», ПО системы мониторинга и диагностики «Аргус», ПО системы резервного копирования «Ковчег», геоинформационная система «Позиция», система оптического распознавания текста «Буквоед» и др.

До введения в отношении России в 2014 г. известных экономических санкций ЦНИИ ЭИСУ запомнился рынку «антиимпортозамещением» — переводом расчета зарплат сотрудников Минобороны с «1С» на SAP ERP HCM. В проекте принимали участие внедренцы из «Рамэк-ВС», свидетельства о чем можно было найти в их резюме на хедхантинговых сайтах.

Робот Obi протянет инвалидам руку помощи

Роботизированные механизмы для приготовления еды понемногу завоевывают кухни. Но команда, разработавшая девайс Obi достигла в этой сфере более внушительных результатов, чем просто помощь хозяйке в приготовлении гурманских блюд. Эта компактная роботизированная рука создана специально для того, чтобы дать возможность людям с физическими инвалидностями кормить себя самостоятельно.

Роботизированная рука Obi стала первым девайсом от производителя робототехники Desin. Это современный кухонный инструмент, предназначенный для улучшения жизненных условий людей, страдающих от таких заболеваний как амиотрофический склероз, церебральный паралич, множественный склероз, болезнь Паркинсона, а также нарушений, вызванных травмами мозга и позвоночника.

Работает это так: опекун пациента разделяет его пищу по четырем разным чашам, затем сам пациент может легко управлять роботизированной рукой для кормления. Интерфейс простейший — одна кнопка передвигает руку между чашами, а вторая активирует основной механизм. Рука зачерпывает пищу из чаши прикрепленной ложкой и подносит ее ко рту пациента.

Параметры Obi можно перенастраивать в зависимости от потребностей больного. Панель управления на стол с большими и яркими кнопками предназначена для пациентов, руки которых функционируют, но проблемы с моторикой не дают самостоятельно держать ложку. При необходимости управление можно перенести на ножную панель. Люди, у которых все конечности парализованы, смогут управлять устройством при помощи специальных подушечек, отзывающихся на движения головы и щек. Есть также маленький чувствительный переключатель для рта пациента, который распознает глотательные движения и выдохи.

А как же устройство распознает, где находится рот пациента? На нем есть дополнительная кнопка, активирующая «Tech Mode», благодаря которой руку можно настроить так, чтобы она двигалась четко к определенной локации. Робот запомнит позицию, рука будет передвигаться по заданной траектории каждый раз, когда пациент нажимает на кнопку. До тех пор, пока не будет задана новая позиция.

После того, как прием пищи закончен, чаши устройства можно спокойно перенести в посудомоечную машину, микроволновку или холодильник. В Desin сообщают, что роботизированная рука Obi способена работать на протяжении двух-четырех часов от одного заряда внутренних батарей.

Устройство Obi уже доступно, заказать его можно за 4 500$. В комплекте само устройство, чаши для еды, большая и маленькая ложки, пользовательская инструкция. Дополнительные устройства управления покупаются отдельно в зависимости от нужд будущего пользователя.

Арм оби что это

Программный комплекс средств защиты (КСЗ) «Плато-РТ» предназначен для организации защищенной обработки конфиденциальных данных на объектах критически важных информационно-управляющих систем.

ОБЛАСТИ ПРИМЕНЕНИЯ

Автоматизированные системы управления технологическими процессами (АСУТП)

Автоматизированные системы диспетчерского управления (АСОДУ)

Автоматизированные системы управления производственными процессами (MES)

Системы управления предприятием (ERP-системы)

Информационно-аналитические системы, информационно-управляющие системы

В состав программного комплекса средств защиты «Плато-РТ» входят:

Программный комплекс обеспечения безопасности информации (ПК ОБИ).

Программный комплекс функционального контроля (ПК ФК).

Программные интерфейсы (API) взаимодействия с функциональными подсистемами КСЗ «Плато-РТ» (управления доступом, регистрации и учета, обеспечения целостности, технологического преобразования информации).

Подсистема хранения данных КСЗ.

Общесистемное программное обеспечение (ОСПО) – доверенная программная среда функционирования КСЗ, организуемая с использованием Инструментального комплекта средств интеграции БИГЕ.466451.099-01 (далее ИКСИ).

Комплект эксплуатационной документации на изделие.

ОБЪЕКТЫ ЗАЩИТЫ

Серверы (серверы системы SCADA, архивные, коммуникационные и другие)

Программное обеспечение (системное и прикладное)

Информация, хранящаяся на различных носителях и в различных форматах, обрабатываемая в системе и передаваемая по каналам связи

ОСНОВНЫЕ УГРОЗЫ

ПО НАРУШАЕМОМУ СВОЙСТВУ БЕЗОПАСНОСТИ:

ПО ОБЪЕКТУ ВОЗДЕЙСТВИЯ:

на технологическую информацию в виде данных, хранимых и обрабатываемых в технологических системах;

на технологическую информацию в виде данных и команд, передаваемых по каналам связи (передача данных);

на программное обеспечение функционирования технологических систем и их подсистем.

ПО СПОСОБУ РЕАЛИЗАЦИИ – «ВНУТРЕННИЙ НАРУШИТЕЛЬ»:

несанкционированное изъятие съемных носителей;

копирование защищаемой информации;

захват (копирование) машинных носителей защищаемой информации;

несанкционированное изменение состава технических средств изделия;

несанкционированная установка посторонних программных средств;

модификация ведущихся в электронном виде регистрационных протоколов;

внедрение вредоносного программного обеспечения;

скрытое (несанкционированное) использование вредоносным ПО привилегированных инструкций процессоров, поддерживающих аппаратную виртуализацию (АВ);

попытки преодоления системы защиты;

попытки несанкционированного доступа «внешних» объектов автоматизации к защищаемым ресурсам.

ОСНОВНЫЕ ФУНКЦИОНАЛЬНЫЕ ВОЗМОЖНОСТИ

МОНИТОРИНГ ЗАЩИТЫ СЕТИ:

вычислительных установок – узлов ЛВС объекта применения;

интерфейсов доступа к услугам передачи, хранения и прикладной обработки данных.

МОНИТОРИНГ ЗАЩИЩЕННОСТИ УЗЛОВ:

неправильные логины и сбои при изменении паролей;

защита учетных записей пользователей;

защита портов, файлов, сменных накопителей, регистрация событий операционной системы (Windows, Linux).

МОНИТОРИНГ ЗАЩИЩЕННОСТИ ПРИЛОЖЕНИЙ:

ошибки в программных приложениях;

проблемы в производительности программных приложений;

изменения в конфигурации приложений;

права доступа к приложениям и т.п.

МОНИТОРИНГ ИНСТАЛЛЯЦИЙ И ОБНОВЛЕНИЙ

ДВУХСЛОЙНАЯ ИЗОЛЯЦИЯ ОБЪЕКТОВ ЗАЩИТЫ

КСЗ «Плато-РТ» обеспечивает двухслойную (внешнюю и внутреннюю) изоляцию защищаемых баз данных и процессов автоматизированной обработки посредством применения технологии «встраиваемых периметров защиты» (ВПЗ).

КСЗ «Плато-РТ» обеспечивает гарантируемый (на уровне архитектуры) перехват и нейтрализацию угроз со стороны всех, в т. ч. привилегированных, категорий пользователей (сотрудник-инсайдер, системный администратор).

КСЗ «Плато-РТ» предусматривает организацию на каждой вычислительной установке, скрытой от базовой ОС и недоступной для администратора, защищенной области хранения данных, дополненной средствами объективной регистрации и автоматической обработки возникающих инцидентов безопасности. Такой механизм исключает сокрытие последствий несанкционированных действий пользователя любой категории, при этом защищенные средства удаленного контроля блокируют работу вычислительной установки до устранения причин возникновения инцидента.

ДВУХКОНТУРНАЯ СХЕМА МОНИТОРИНГА И УПРАВЛЕНИЯ

КСЗ «Плато-РТ» использует двухконтурную схему мониторинга и управления состоянием узлов ЛВС объекта, с реализацией в независимом контуре (т. н. «технологическом тракте») функций контроля целостности и доступности объектов защиты нижеперечисленных классов:

сегментов вычислительной инфраструктуры (нижний уровень);

технологических и бизнес-процессов (верхний уровень).

Для передачи управляющих воздействий при этом могут использоваться оба контура (информационный и технологический тракты).

На нижнем уровне управления изделие обеспечивает отображение и контроль текущего функционального состояния всех элементов распределенной гетерогенной (неоднородной) вычислительной инфраструктуры заказчика, включающей доступность:

вычислительных установок – узлов ЛВС объекта применения;

интерфейсов доступа к услугам передачи, хранения и прикладной обработки данных;

прикладных и общесистемных (доверенных) процессов обработки данных.

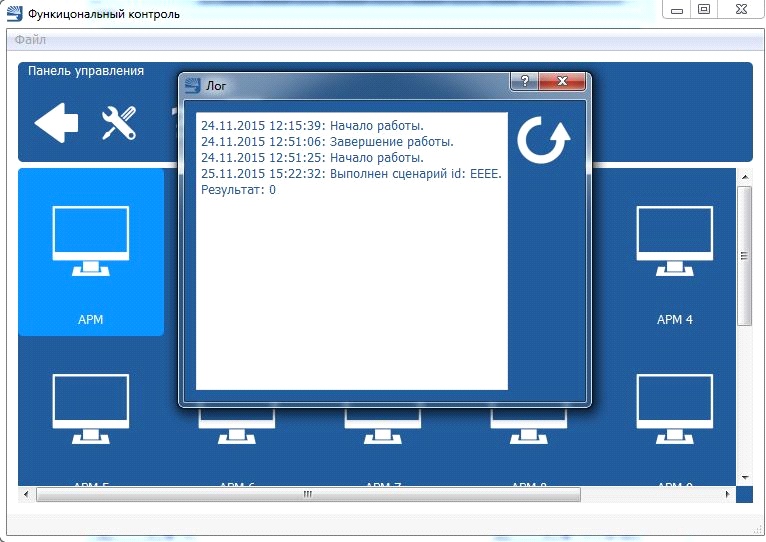

На верхнем уровне управления распределенной вычислительной инфраструктурой изделие реализует событийно ориентированный механизм контроля хода и результатов выполнения регламентных процессов решения критически важных задач с использованием автоматических/автоматизированных режимов запуска сценариев обработки (т.н. «реакторов») при возникновении нештатных ситуаций.

Для хранения эталонных конфигураций и текущего состояния контролируемых узлов, а также сценариев обработки используется компонент подсистема хранения данных КСЗ, реализующая функции специализированной файловой системы на основе API многомерной темпоральной СУБДмт SLON изделия ИКСИ.

ОСОБЕННОСТИ РЕАЛИЗАЦИИ И ТЕХНОЛОГИЧЕСКИЕ ПРЕИМУЩЕСТВА

КСЗ «Плато-РТ» – доверенное программное обеспечение. КСЗ «Плато-РТ» содержит только авторизованные компоненты отечественной разработки для гарантированной возможности применения в составе критически важных информационно-управляющих систем (КВИУС). КВИУС – подмножество автоматизированных систем, нарушение или прекращение функционирования которых может привести к нарушению функций органов государственного управления, деградации производственной инфраструктуры, ухудшению безопасности жизнедеятельности населения.

Раздельное применение технологического и информационного трактов обмена информацией в составе КСЗ «Плато-РТ».

Организация на каждом узле защищенной области, изолированной от угроз со стороны базовой ОС, для бескомпроматного хранения и передачи данных.

Объективный контроль и управление исполнением недоверенных приложений, помещенных в контейнер.

КОНТРОЛЬ ЦЕЛОСТНОСТИ ВЫЧИСЛИТЕЛЬНОЙ ИНФРАСТРУКТУРЫ

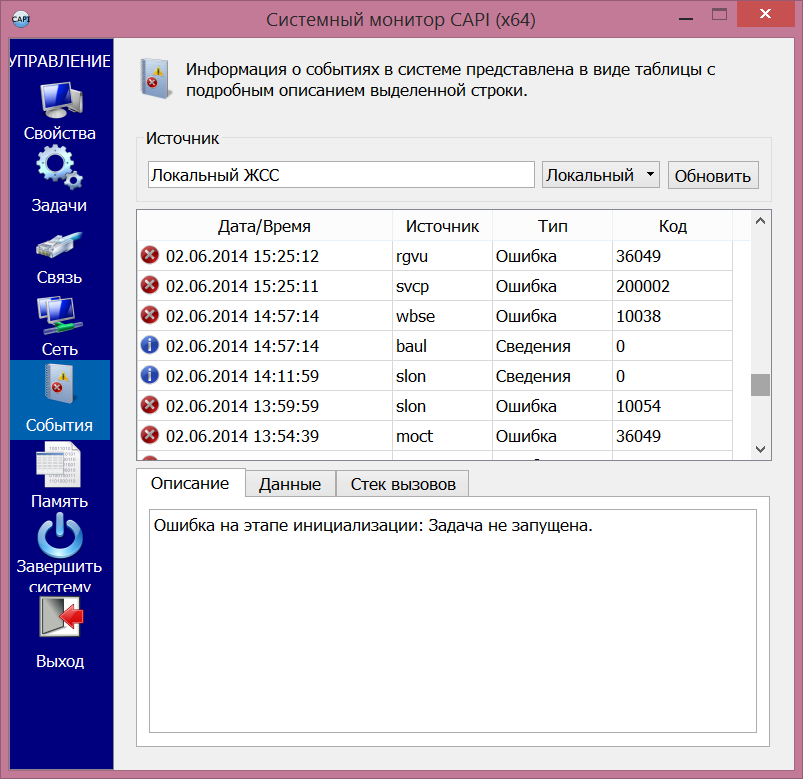

Контроль производится на каждом узле средствами КСЗ «Плато-РТ» с хранением результатов (инцидентов) в независимой области под управлением гипервизора безопасности и представлением данных на АРМ функционального контроля (ФК) по технологическому тракту.

Управление функционированием производится с АРМ ФК в автоматическом (посредством сценариев) и/или автоматизированном режиме.

|  |

КОНТРОЛЬ И УПРАВЛЕНИЕ СРЕДСТВАМИ ЗАЩИТЫ

Контроль ограничений конфиденциальности, заданных настройками политики безопасности, производится на каждом узле с хранением результатов (инцидентов) в независимой области.

Управление безопасностью в рамках объекта (включая АРМ ФК) производится с АРМ ОБИ по отдельному (выделенному) каналу.

ТРЕБОВАНИЯ К ОБОРУДОВАНИЮ

Разрабатываемые компоненты должны функционировать на аппаратно-программных платформах со следующими характеристиками:

Процессор: Intel Core i5 (i7) с поддержкой VT и VMX и интегрированной сетевой картой.

Сетевая карта (технологический тракт) с чипсетом Rtl 8169 (TP Link TG3269, RTL8111/8168B PCI Express Gigabit Ethernet Controller).

2 HD-диска, при этом 1 HD-диск (технологический тракт) с интерфейсом SATA 2.

Презентация была опубликована 8 лет назад пользователемЯн Смирнов

Похожие презентации

Презентация на тему: » Подсистема обеспечения безопасности информации ГАС «Правосудие». 2006 г.» — Транскрипт:

1 Подсистема обеспечения безопасности информации ГАС «Правосудие» г.

3 Перечень сведений конфиденциального характера ФЗ РФ «Об информации, информатизации и защите информации», а также Указом Президента РФ 188 от 6-го марта 1997 года «Об утверждении перечня сведений конфиденциального характера». «Перечень сведений конфиденциального характера» включает в себя: 1. Сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные), за исключением сведений, подлежащих распространению в средствах массовой информации в установленных федеральными законами случаях. 2. Сведения, составляющие тайну следствия и судопроизводства. 3. Служебные сведения, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом Российской Федерации и федеральными законами (служебная тайна). 4. Сведения, связанные с профессиональной деятельностью, доступ к которым ограничен в соответствии с Конституцией Российской Федерации и федеральными законами (врачебная, нотариальная, адвокатская тайна, тайна переписки, телефонных переговоров, почтовых отправлений, телеграфных или иных сообщений и так далее)…»

4 Государственная тайна ФЗ «О государственной тайне» от 21 июля 1993 г. (в ред. Федерального закона от N 131-ФЗ, с изм., внесенными Постановлением Конституционного Суда РФ от N 8-П, определениями Конституционного Суда РФ от N 293-О, от N 314-О) Статья 31 «Межведомственный и ведомственный контроль» : «Контроль за обеспечением защиты государственной тайны в судебных органах и органах прокуратуры организуется руководителями этих органов.»

6 Назначение подсистемы ОБИ –повышение уровня достоверности данных и информационной безопасности; –защита информационных ресурсов при решении задач по интеграции с другими автоматизированными системами органов государственной власти; –внедрение безопасной технологии обработки конфиденциальной информации; –создания комплексной системы антивирусной защиты.

7 Цели создания подсистемы «Обеспечение безопасности информации» предотвращение возможности нанесения материального, морального или иного ущерба субъектам судебной власти, связанного с эксплуатацией автоматизированной системы; обеспечение безопасного использования информационных технологий, во всех сферах судебной деятельности (Делопроизводство, Кадры, Финансы и проч.); обеспечение безопасного использования средств информатизации в служебной деятельности сотрудников органов судебной власти, связанной с регистрацией, обработкой, подготовкой, согласованием, хранением и учетом документов и их электронных образцов, пересылкой электронных документов, контролем дисциплины исполнения документов; обеспечение безопасного сетевого доступа судей и работников аппаратов судов к актуальной и точной информации по действующему законодательству и правоприменительной практике, обеспечение безопасного внутриведомственного информационно- телекоммуникационного взаимодействия судов с Верховным Судом Российской Федерации, Судебным департаментом, следственными органами, прокуратурой, Минюстом России и органами государственной власти субъектов Российской Федерации; обеспечение безопасного использования сети Интернет для получения и передачи информации, а также представления корпоративных порталов ГАС «Правосудие».

9 Основные угрозы безопасности информации ГАС «Правосудие»: 4. Угрозы юридически значимому электронному документообороту; 5. Технологические угрозы; 6. Угрозы техническим ресурсам КСА ГАС «Правосудие»; 7. Утечка информации по техническим каналам.

10 Угрозы юридически значимому электронному документообороту отказ от авторства электронного документа; отрицание подлинности электронного документа; отказ от факта передачи электронного документа; отказ от факта приема электронного документа; отправка электронного документа от имени другого лица; утверждение о факте передачи электронного документа; утверждение о факте приема электронного документа; модификация (изменение, искажение, уничтожение) электронного документа; перенаправление потока электронных документов. использование механизмов ЭЦП; квитирование приема электронных документов; регистрация фактов отправления/приема электронных документов в регистрационных журналах; разграничение доступа к средствам приема/передачи электронных документов

11 Угрозы на технологическом уровне занижение грифа категории информации; расширение номенклатуры информации и соответствующих информационных ресурсов для конкретных пользователей; нарушение существующих регламентов технологических процессов (архивирование, резервное копирование и проч.); нарушение целостности информации и процессов ее обработки; нарушение целостности корпоративных порталов вследствие отсутствия единых регламентов их сопровождения, актуализации и синхронизации по времени; потеря управляемости информационными системами ГАС «Правосудие». Приказы и распоряжения; Регламенты и процедуры; Резервирование ПТС и ФАиП; Эксплуатация и сервисное обслуживание; Управление и контроль функционирования

12 Категории внутренних нарушителей сотрудник объекта информатизации, не являющийся санкционированным пользователем ГАС «Правосудие», но имеющий доступ в контролируемую зону; санкционированный пользователь ГАС «Правосудие»; санкционированный абонент удаленного доступа ГАС «Правосудие»; администратор системы (администратор ЛВС, ОС, СУБД, ERP, приложений и т.д.); программист – разработчик.

15 Основные подсистемы ОБИ ГАС «Правосудие» –Подсистема разграничения доступа и контроля НСД: разграничение доступа должностных лиц к комплексу функциональных подсистем на всех КСА ГАС «Правосудие»; мониторинг защищенности в ГАС; –Подсистема организации защищенного информационного обмена по каналам связи и организации защищенного почтового документооборота: гарантированная доставка информации с подтверждением обработки на узле получателя в рамках защищенного и ведомственного контуров ГАС «Правосудие»; криптографическая защита данных, передаваемых по каналам связи; возможность работы с использованием средств криптографической защиты данных и контроля подлинности и целостности электронных документов (ЭЦП). –Подсистема межсетевого экранирования: защита от НСД от внешнего нарушителя на базе использования сертифицированных средств межсетевого экранирования «ИВК-Кольчуга». –Подсистема антивирусной защиты: постоянный антивирусный контроль программно-технической среды КСА всех уровней системы;

16 Реализация контуров обработки информации

19 Организация обмена, осуществляемого по защищенной магистрали через PROXY Сервер СУБД Клиент Сервер приложений Клиент PROXY Запросы и отфильтрованные данные Обработка данных Запрет прямого доступа клиента к серверу без осуществления процедуры авторизации.

20 Функциональная схема подключения к ресурсам КСА

21 Комплекс средств защиты портала Верховного суда РФ ( и органов судейского сообщества ( ) ДМЗ Web-сервер Локальная сеть ведомственного контура Защищенная транспортная магистраль «ИВК Юпитер» Пакеты TCP/IP Сервер портала, СУБД MySQL МЭ ИВК Кольчуга, шлюз UP МЭ ЦИТАДЕЛЬ Сервер реплики СУБД Oracle ПСПД Транспортная магистраль ГАС «Правосудие» Витрина данных

22 Подсистема разграничения доступа и контроля НСД на базе СЗИ ОПО «ИВК-Юпитер» вер. 5.0

23 Состав имитаторов КСА стендового комплекса ГИ

24 Представление данных на уровне КСА (Прототип Витрины данных ГАС «Правосудие»)

25 Средства управления политикой безопасности КСА. Подсистема управления доступом.

28 Средства управления политикой безопасности КСА. Подсистема управления доступом. Разграничение доступа к информационным ресурсам КСА (подсистема «Организационное обеспечение»)

30 Средства управления политикой безопасности КСА. Подсистема управления доступом. АРМ ОБИ

31 Средства управления политикой безопасности КСА. Подсистема управления доступом. АРМ ОБИ.

32 Средства управления политикой безопасности КСА. Подсистема управления доступом. Разграничение доступа к информационным ресурсам КСА (подсистема «Организационное обеспечение»)

33 Средства управления политикой безопасности КСА. Подсистема управления доступом. АРМ ОБИ.

35 Средства управления политикой безопасности КСА. Подсистема управления доступом. Разграничение доступа к информационным ресурсам КСА (подсистема «Организационное обеспечение»)

36 Подсистема организации защищенного почтового документооборота и использования ЭЦП Приложение 1 Приложение 2 SMTP агент Документы Сообщения Файлы XML …DBF, DOC… HTML Отправитель Получатель: Номер ИСХ. ГРИФ Внутри SMTP пакет Конверт UP КВИТИРОВАНИЕ

37 Подсистема организации защищенного почтового документооборота и использования ЭЦП

38 Подсистема организации защищенного почтового документооборота

39 Электронная цифровая подпись (ЭЦП)

40 Защищенный почтовый документооборот. Организация информационного взаимодействия в рамках подсистем «Документооборот» и «Обращения граждан»

41 Подсистема организации защищенного почтового документооборота. Регистрация информационного обмена в рамках транспортной магистрали ГАС «Правосудие»

42 Подсистема межсетевого экранирования ГАС «Правосудие» на базе МЭ «ИВК-Кольчуга»

47 Аппаратный шифратор «Заслон» Основная плата изделия