атака путем подделки записей кэша arp что делать

ESET CONNECT

Единая точка входа для ресурсов ESET

Войти через социальные сети

Здравствуйте. У меня проблема. Надеюсь на вашу помощь. У меня компьютер подключен к интернету через Wi Fi роутер ASUS (кабелем). Раньше был интернет МТС и все было отлично, но вот стоило переподключиться на ДомРу, как сразу стала появляться табличка с надписью: Обнаружена атака путем подделки записей кэша ARP 192.168.1.22.

Это из журнала файервол:

ВРЕМЯ СОБЫТИЕ ИСТОЧНИК ОБЪЕКТ ПРОТОКОЛ

09.05.2015 0:55:35 Обнаружена атака путем подделки записей кэша ARP 192.168.1.22 192.168.1.242 ARP

IP роутера 192.168.1.1 IP компьютера 192.168.1.242

Появляется примерно 2 раза в минуту. Что делать? В чем причина?

Ответы

Простите за тупость. но нашел причину.я совсем забыл про телевизор который тоже подключен к WiFi роутеру. По проводу у телевизора получаеться IP 192.168.1.93. Если же подключиться по WiFi то IP становиться 192.168.1.22 (как раз тот самый злополучный IP, который ESS настрыно блокирует). Стоит выключить телевизор или поменять способ подключения с WiFi на провод, по атака прекращаеться.

Понимаю это уже не важа забота, но все таки может вы подскажите как исправить ( кроме как в ESS добавить данный IP адрес в список исключений)?

ESET CONNECT

Единая точка входа для ресурсов ESET

Войти через социальные сети

Здравствуйте. У меня проблема. Надеюсь на вашу помощь. У меня компьютер подключен к интернету через Wi Fi роутер ASUS (кабелем). Раньше был интернет МТС и все было отлично, но вот стоило переподключиться на ДомРу, как сразу стала появляться табличка с надписью: Обнаружена атака путем подделки записей кэша ARP 192.168.1.22.

Это из журнала файервол:

ВРЕМЯ СОБЫТИЕ ИСТОЧНИК ОБЪЕКТ ПРОТОКОЛ

09.05.2015 0:55:35 Обнаружена атака путем подделки записей кэша ARP 192.168.1.22 192.168.1.242 ARP

IP роутера 192.168.1.1 IP компьютера 192.168.1.242

Появляется примерно 2 раза в минуту. Что делать? В чем причина?

Доброго времени суток!

В папке с программой UVS будет файл script.cmd

Запустить файл, запустится окно программы для ввода скрипта,

скопировать скрипт написанный ниже и вставить в окно программы.

ПЕРЕД ВЫПОЛНЕНИЕМ СКРИПТА, ЗАКРЫТЬ ВСЕ БРАУЗЕРЫ!

| Код |

|---|

И жмем кнопку Выполнить.

На запросы программы по удалению жмите ДА

ПК перезагрузится.

Начну по порядку.

При первом запуске скрипта вроде все нормально, но потом на удалении программ выполнение скрипта зависло. Ждал минут десять результат не изменился. Пришлось принудительно остановить и запустить заного скрипт. ( Соответственно ни все программы за первый раз удалились, которые предлогалось удалить).

Запустив второй раз все прошло успешно, программы удалились и компьютер ушел на релог.

ВОПРОС: можно ли считать такое выполнение удачным ( я имею ввиду со второго раза)?

Следующий момент. Почему пришлось удалять программы которыми пользуюсь не первый год. Например: Guard Mail.ru, Ace Stream Media Player, Яндес браузер, Mc Afee, Элементы яндекса для браузеров? И можно ли их заного установить теперь?

ARP отравление / подделка: как обнаружить и предотвратить

Эти атаки пытаются перенаправить трафик с первоначально запланированного хоста на злоумышленника. ARP отравление делает это, связывая адрес Media Access Control (MAC) злоумышленника с IP-адресом цели. Это работает только против сетей, которые используют ARP.

Что такое протокол разрешения адресов (ARP)?

Связь между данным MAC-адресом и его IP-адресом хранится в таблице, известной как кэш ARP. Когда пакет, направляющийся к хосту в локальной сети, попадает в шлюз, шлюз использует ARP, чтобы связать MAC-адрес или физический адрес хоста с соответствующим IP-адресом..

Затем хост выполняет поиск в своем кэше ARP. Если он находит соответствующий адрес, адрес используется для преобразования формата и длины пакета. Если правильный адрес не найден, ARP отправит пакет запроса, который запрашивает другие машины в локальной сети, знают ли они правильный адрес. Если машина отвечает с адресом, кэш ARP обновляется в случае возникновения каких-либо будущих запросов из того же источника..

Что такое отравление ARP?

Теперь, когда вы понимаете больше о базовом протоколе, мы можем более подробно рассмотреть отравление ARP. Протокол ARP был разработан, чтобы быть эффективным, что привело к серьезному отсутствие безопасности в своем дизайне. Это позволяет относительно легко монтировать эти атаки, если они могут получить доступ к локальной сети своей цели..

ARP отравление включает в себя отправку поддельные ARP-пакеты ответа на шлюз по локальной сети. Злоумышленники обычно используют инструменты спуфинга, такие как Arpspoof или Arppoison, чтобы упростить работу. Они устанавливают IP-адрес инструмента в соответствии с адресом своей цели. Затем инструмент сканирует целевую локальную сеть на предмет IP и MAC-адресов своих хостов..

Как только злоумышленник получает адреса хостов, он начинает отправлять поддельные пакеты ARP по локальной сети на хосты.. Мошеннические сообщения говорят получателям, что MAC-адрес злоумышленника должен быть подключен к IP-адресу компьютера, на который они нацелены.

Это приводит к тому, что получатели обновляют свой кэш ARP с помощью адреса атакующего. Когда получатели общаются с целью в будущем, вместо этого их сообщения будут отправлены злоумышленнику.

На этом этапе злоумышленник втайне находится в центре связи и может использовать это положение для чтения трафика и кражи данных. Злоумышленник также может изменить сообщения, прежде чем они достигнут цели, или даже полностью прекратить связь..

Злоумышленники могут использовать эту информацию для организации дальнейших атак, таких как отказ в обслуживании или перехват сеанса:

Как обнаружить отравление ARP

Отравление ARP может быть обнаружено несколькими различными способами. Вы можете использовать командную строку Windows, анализатор пакетов с открытым исходным кодом, такой как Wireshark, или проприетарные опции, такие как XArp..

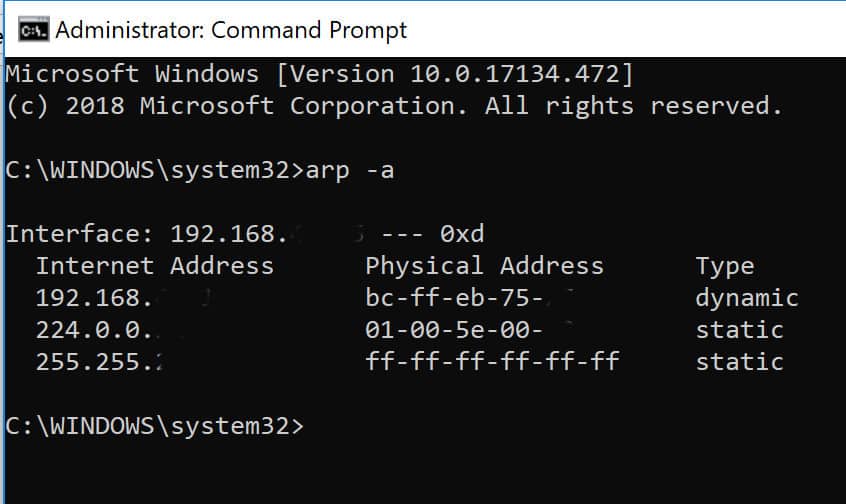

Командная строка

Это вызовет командную строку, хотя вам, возможно, придется нажать да дать приложению разрешение вносить изменения. В командной строке введите:

Это даст вам таблицу ARP:

* Адреса на изображении выше были частично затемнены из соображений конфиденциальности.*

В таблице показаны IP-адреса в левом столбце и MAC-адреса в середине.. Если таблица содержит два разных IP-адреса, которые имеют один и тот же MAC-адрес, то вы, вероятно, подвергаетесь атаке отравления ARP.

Например, допустим, что ваша таблица ARP содержит несколько разных адресов. Когда вы сканируете его, вы можете заметить, что два IP-адреса имеют одинаковый физический адрес. Вы можете увидеть что-то подобное в своей таблице ARP, если вы на самом деле отравлены:

Интернет-адрес Физический адрес

Как видите, совпадают как первый, так и третий MAC-адреса. Это указывает на то, что владелец IP-адреса 192.168.0.106, скорее всего, злоумышленник.

Другие опции

Wireshark можно использовать для обнаружения отравления ARP путем анализа пакетов, хотя эти шаги выходят за рамки данного руководства и, вероятно, лучше оставить тем, кто имеет опыт работы с программой..

Коммерческие ARP-детекторы отравления, такие как XArp, облегчают процесс. Они могут дать вам предупреждение, когда начинается отравление ARP, что означает, что атаки обнаружены ранее, и ущерб может быть сведен к минимуму.

Как предотвратить отравление ARP

Вы можете использовать несколько методов для предотвращения отравления ARP, каждый из которых имеет свои положительные и отрицательные стороны. К ним относятся статические записи ARP, шифрование, VPN и анализ пакетов..

Статические записи ARP

Это решение связано с большими административными затратами и рекомендуется только для небольших сетей. Это включает добавление записи ARP для каждой машины в сети на каждый отдельный компьютер.

Сопоставление компьютеров с наборами статических IP-адресов и MAC-адресов помогает предотвратить спуфинговые атаки, поскольку компьютеры могут игнорировать ответы ARP. К сожалению, это решение может защитить только от простых атак.

шифрование

Такие протоколы, как HTTPS и SSH, также могут помочь снизить вероятность успешной атаки отравления ARP. Когда трафик зашифрован, злоумышленнику придется перейти на дополнительный шаг, чтобы обмануть браузер цели и принять незаконный сертификат. тем не мение, любые данные, передаваемые за пределами этих протоколов, по-прежнему будут уязвимы.

Виртуальные частные сети

VPN может быть разумной защитой для частных лиц, но они обычно не подходят для крупных организаций. Если только один человек устанавливает потенциально опасное соединение, например, пользуется общедоступным Wi-Fi в аэропорту, тогда VPN зашифрует все данные, которые передаются между клиентом и сервером выхода. Это помогает сохранить их в безопасности, потому что злоумышленник сможет увидеть только зашифрованный текст.

Это менее осуществимое решение на организационном уровне, поскольку между каждым компьютером и каждым сервером должны быть установлены VPN-соединения. Это будет не только сложно настроить и поддерживать, но шифрование и дешифрование в таких масштабах также снизит производительность сети..

Пакетные фильтры

Эти фильтры анализируют каждый пакет, отправляемый по сети. Они могут отфильтровывать и блокировать вредоносные пакеты, а также тех, чьи IP-адреса являются подозрительными. Фильтры пакетов также могут сообщать о том, что пакет утверждает, что он поступил из внутренней сети, когда он фактически исходит извне, что помогает снизить шансы на успех атаки..

Защита вашей сети от отравления ARP

Если также имеются активные средства обнаружения, вы узнаете об отравлении ARP, как только оно начнется. Пока ваш сетевой администратор действует быстро после получения оповещения, вы обычно можете прекратить эти атаки, прежде чем будет нанесен большой ущерб.

Дизайн изображения на основе ARP Spoofing 0x55534C под CC3.0

Отравление ARP: что это такое и как предотвратить ARP-спуфинг

«Отравление» ARP (ARP Poisoning) — это тип кибератаки, которая использует слабые места широко распространенного протокола разрешения адресов (Address Resolution Protocol, ARP) для нарушения или перенаправления сетевого трафика или слежения за ним. В этой статье мы вкратце рассмотрим, зачем нужен ARP, проанализируем его слабые места, которые делают возможным отравление ARP, а также меры, которые можно принять для обеспечения безопасности организации.

Что такое ARP?

ARP предназначен для определения MAC-адреса по IP-адресу другого компьютера. ARP позволяет подключенным к сети устройствам запрашивать, какому устройству в настоящее время назначен конкретный IP-адрес. Устройства также могут сообщать об этом назначении остальной части сети без запроса. В целях эффективности устройства обычно кэшируют эти ответы и создают список текущих назначений MAC-IP.

Что такое отравление ARP?

«Отравление» (подмена) ARP заключается в использовании слабых сторон ARP для нарушения назначений MAC-IP для других устройств в сети. В 1982 году, когда был представлен протокол ARP, обеспечение безопасности не было первостепенной задачей, поэтому разработчики протокола никогда не использовали механизмы аутентификации для проверки сообщений ARP. Любое устройство в сети может ответить на запрос ARP, независимо от того, является ли оно адресатом данного запроса. Например, если компьютер A запрашивает MAC-адрес компьютера B, ответить может злоумышленник на компьютере C, и компьютер A примет этот ответ как достоверный. За счет этой уязвимости было проведено огромное количество атак. Используя легкодоступные инструменты, злоумышленник может «отравить» кэш ARP других хостов в локальной сети, заполнив его неверными данными.

Этапы отравления ARP

Этапы отравления ARP могут различаться, но обычно их минимальный перечень таков:

Типы атак ARP Poisoning

Имеется два основных способа отравления ARP: злоумышленник может либо дождаться запроса ARP в отношении конкретной цели и дать на него ответ, либо использовать самообращённые запросы (gratuitous ARP). Первый вариант ответа будет менее заметен в сети, но его потенциальное влияние также будет меньшим. Cамообращенные запросы ARP могут быть более эффективными и затронуть большее количество жертв, но они имеют обратную сторону — генерирование большого объема сетевого трафика. При любом подходе поврежденный кэш ARP на устройствах-жертвах может быть использован для дальнейших целей:

Атаки Man-in-the-Middle

Атаки MiTM, вероятно, являются наиболее распространенной и потенциально наиболее опасной целью отравления ARP. Злоумышленник отправляет ложные ответы ARP по заданному IP-адресу (обычно это шлюз по умолчанию для конкретной подсети). Это заставляет устройства-жертвы заполнять свой кэш ARP MAC-адресом машины злоумышленника вместо MAC-адреса локального маршрутизатора. Затем устройства-жертвы некорректно пересылают сетевой трафик злоумышленнику. Такие инструменты, как Ettercap, позволяют злоумышленнику выступать в роли прокси-сервера, просматривая или изменяя информацию перед отправкой трафика по назначению. Жертва при этом может не заметить каких-либо изменений в работе.

Одновременное отравление ARP и отравление DNSможет значительно повысить эффективность атаки MiTM. В этом сценарии пользователь-жертва может ввести адрес легитимного сайта (например, google.com) и получить IP-адрес машины злоумышленника вместо корректного адреса.

Отказ в обслуживании (Denial of Service, DoS)

DoS-атака заключается в том, что одной или нескольким жертвам отказывается в доступе к сетевым ресурсам. В случае ARP, злоумышленник может отправить ответ ARP, который ложно назначает сотни или даже тысячи IP-адресов одному MAC-адресу, что потенциально может привести к перегрузке целевого устройства. Атака этого типа, иногда называемая «лавинной рассылкой ARP» (ARP-флудингом), также может быть нацелена на коммутаторы, что потенциально может повлиять на производительность всей сети.

Перехват сеанса

Перехват сеанса по своей природе похож на MiTM за исключением того, что злоумышленник не будет напрямую перенаправлять трафик с машины жертвы на целевое устройство. Вместо этого он захватывает подлинный порядковый номер TCP или файл cookie жертвы и использует его, чтобы выдавать себя за жертву. Так он может, к примеру, получить доступ к учетной записи данного пользователя в соцсети, если тот в нее вошел.

Какова цель отравления ARP?

У хакеров всегда самые разные мотивы, в том числе при осуществлении отравления ARP, начиная от шпионажа высокого уровня и заканчивая азартом создания хаоса в сети. В одном из возможных сценариев злоумышленник может использовать ложные сообщения ARP, чтобы взять на себя роль шлюза по умолчанию для данной подсети, эффективно направляя весь трафик на свое устройство вместо локального маршрутизатора. Затем он может следить за трафиком, изменять или сбрасывать его. Такие атаки являются «громкими», поскольку оставляют за собой улики, но при этом не обязательно влияют на работу сети. Если целью атаки является шпионаж, машина злоумышленника просто перенаправляет трафик изначальному адресату, не давая ему оснований подозревать, что что-то изменилось.

Другой целью может быть значительное нарушение работы сети. Например, довольно часто DoS-атаки выполняются не очень опытными хакерами просто для получения удовольствия от созданных проблем.

Опасным типом отравления ARP являются инсайдерские атаки. Поддельные сообщения ARP не выходят за пределы локальной сети, поэтому атака должна исходить от локального устройства. Внешнее устройство также потенциально может инициировать ARP-атаку, но сначала ему нужно удаленно скомпрометировать локальную систему другими способами, в то время как инсайдеру требуется только подключение к сети и некоторые легкодоступные инструменты.

ARP-спуфинг vs отравление ARP

Термины «ARP-спуфинг» и «отравление ARP» обычно используются как синонимы. Технически под спуфингом понимается выдача злоумышленником своего адреса за MAC-адрес другого компьютера, в то время как отравлением (подменой) называют повреждение ARP-таблиц на одной или нескольких машинах-жертвах. Однако на практике это элементы одной и той же атаки. Также эту атаку иногда называют «отравлением кэша ARP» или «повреждением ARP-таблицы».

Последствия атак ARP Poisoning

Основной эффект отравления ARP заключается в том, что трафик, предназначенный для одного или нескольких хостов в локальной сети, вместо этого направляется на устройство, выбранное злоумышленником. Конкретные последствия атаки зависят от ее специфики. Трафик может направляться на машину злоумышленника или в несуществующее место. В первом случае заметного эффекта может не быть, в то время как во втором может быть заблокирован доступ к сети.

Само по себе отравление кэша ARP не оказывает длительного воздействия. Записи ARP кэшируются от нескольких минут на конечных устройствах до нескольких часов на коммутаторах. Как только злоумышленник перестает активно заражать таблицы, поврежденные записи просто устаревают, и вскоре возобновляется нормальный поток трафика. Само по себе отравление ARP не оставляет постоянной инфекции или «точек опоры» на машинах-жертвах. Однако нередко хакеры совершают ряд атак по цепочке, и отравление ARP может быть элементом более масштабной атаки.

Как обнаружить отравление кэша ARP

Существует множество платных программ и программ с открытым исходным кодом для обнаружения отравления кэша ARP, однако проверить ARP-таблицы на своем компьютере можно даже без установки специального ПО. В большинстве систем Windows, Mac и Linux ввод команды arp-a в терминале или командной строке отобразит текущие назначения IP-адресов и MAC-адресов машины.

Такие инструменты, как arpwatch и X-ARP, позволяют осуществлять непрерывный мониторинг сети и могут предупредить администратора о выявлении признаков отравления кэша ARP. Однако достаточно высока вероятность ложных срабатываний.

Как предотвратить отравление ARP

Cуществует несколько методов предотвращения отравления ARP:

Статические ARP-таблицы

Можно статически назначить все MAC-адреса в сети соответствующим IP-адресам. Это очень эффективно для предотвращения отравления ARP, но требует огромных трудозатрат. Любое изменение в сети потребует ручного обновления ARP-таблиц на всех хостах, в связи с чем для большинства крупных организаций использование статических ARP-таблиц является нецелесообразным. Но в ситуациях, когда безопасность имеет первостепенное значение, выделение отдельного сегмента сети для статических ARP-таблиц может помочь защитить критически важную информацию.

Защита коммутатора

Большинство управляемых коммутаторов Ethernet оснащены функциями предотвращения атак ARP Poisoning. Эти функции, известные как динамическая проверка ARP (Dynamic ARP Inspection, DAI), оценивают достоверность каждого сообщения ARP и отбрасывают пакеты, которые выглядят подозрительными или вредоносными. С помощью DAI также можно ограничить скорость прохождения сообщений ARP через коммутатор, эффективно предотвращая DoS-атаки.

DAI и аналогичные функции когда-то были доступны исключительно для высокопроизводительного сетевого оборудования, но теперь они представлены практически на всех коммутаторах бизнес-класса, в том числе используемых в небольших компаниях. Обычно рекомендуется включать DAI на всех портах, кроме подключенных к другим коммутаторам. Эта функция не оказывает значительного влияния на производительность; при этом, вместе с ней может понадобиться включение других функций, например DHCP Snooping.

Включение защиты порта на коммутаторе также может помочь минимизировать последствия отравления кэша ARP. Защиту порта можно настроить таким образом, чтобы разрешить использование только одного MAC-адреса на порте коммутатора, что лишает злоумышленника возможности применять несколько сетевых идентификаторов.

Физическая защита

Предотвратить атаки ARP Poisoning также поможет надлежащий контроль физического доступа к рабочему месту пользователей. Сообщения ARP не выходят за пределы локальной сети, поэтому потенциальные злоумышленники должны находиться в физической близости к сети жертвы или уже иметь контроль над машиной в сети. Обратите внимание, что в случае беспроводной сети территориальная близость не обязательно означает прямой физический доступ: может быть достаточно сигнала, который достигает двора или парковки. Независимо от типа соединения (проводное или беспроводное), использование технологии наподобие 802.1x может гарантировать подключение к сети только доверенных и/или управляемых устройств.

Сетевая изоляция

Хорошо сегментированная сеть может быть менее восприимчива к отравлению кэша ARP в целом, поскольку атака в одной подсети не влияет на устройства в другой. Концентрация важных ресурсов в выделенном сегменте сети с более строгими мерами безопасности может значительно снизить потенциальное влияние атаки ARP Poisoning.

Шифрование

Хотя шифрование не предотвращает ARP-атаку, оно может снизить потенциальный ущерб. Раньше популярной целью атак MiTM было получение учетных данных для входа в систему, которые когда-то передавались в виде обычного текста. Благодаря распространению шифрования SSL/TLS совершать такие атаки стало сложнее.

Новости

Хакеры врут. Хорошие хакеры врут еще лучше. И все хакеры во всем мире вдохновенно врут как людям, так и машинам. Ложь в рабочем коллективе, которая также называется «социальным инжинирингом», заключается в том, что хакер втирается в доверие к сотруднику компании (примерно так поступил в свое время легендарный Кевин Митник), незаметно выуживая из него все корпоративные секреты.

Когда человек врет машине, он использует различные способы. Об одином из них – подмене ARP-кэша поговорим в данной статье.

Подмена ARP позволяет хакерам причинять ущерб сетевым системам. И так как подобный тип атак фактически неустраним, системным администраторам следует знать о том, что же это такое и к чему может привести.

ARP изнутри

ARP – очень простой протокол, который состоит из четырех типов сообщений:

1. ARP-запрос. Компьютер A спрашивает сеть: «У кого есть этот IP-адрес?»

2. ARP-ответ. Компьютер Б говорит компьютеру A :«У меня есть! Мой MAC-адрес такой-то».

3. Обратный ARP-запрос (RARP). Очень похож на простой запрос, только компьютер A спрашивает: «У кого есть этот MAC-адрес?».

4. RARP-ответ. Компьютер Б говорит компьютеру A: «У меня есть такой MAC-адрес! Мой IP-адрес такой-то!».

Все сетевые устройства имеют так называемую ARP-таблицу, хранящую все пары IP- и MAC-адресов устройств. ARP-таблица указывает, для каких машин не нужно повторять ARP-запросы.Пример нормального обмена ARP-пакетами.

Джессика, секретарь, дала в Microsoft Word команду распечатать список контактов сотрудников компании. Это ее первая распечатка за сегодняшний день. Ее компьютер (с IP-адресом 192.168.0.16) посылает задачу в принтер HP LaserJet (имеющий IP-адрес 192.168.0.45). Таким образом, компьютер Джессики выдает следующий ARP-запрос в локальную сеть: «Кто владеет IP-адресом 192.168.0.45?» Все устройства в сети игнорируют этот ARP-запрос, кроме принтера HP LaserJet. Он видит, что кто-то интересуется его IP и посылает ответ: «Это мой IP-адрес 192.168.0.45. А мой MAC-адрес вот такой: 00:90:7F:12:DE:7F» Теперь компьютер Джессики знает MAC-адрес принтера. Он отошлет запрос на печать этому устройству и ассоциирует этот MAC-адрес с IP-адресом этого же принтера (192.168.0.45) в ARP-таблице.

ARP, как же ты доверчив…

Создатели сетевых протоколов предельно упростили процесс коммуникации для ARP. Вероятно, для того, чтобы оно эффективно функционировало. К сожалению, такая простота оборачивается плохой защитой. В процесс коммуникации с ARP отсутствует система аутентификации пользователей.

ARP очень доверчив, даже чересчур. Когда устройство в сети шлет ARP-запрос, оно слепо верит тому устройству, которое пришлет ответ и никак не проверяет, чем ответившее устройство является на самом деле. Вообще, большинство операционных систем обращаются с ARP столь халатно, что даже устройства, которые никогда не посылали ARP-запрос, могут принимать ARP-ответ от любого другого оборудования в локальной сетиТеперь представим себя на месте злоумышленника. Вы только что узнали о том, что ARP-протокол никак не проверяет ARP-ответы. Вы узнали, что много устройств принимает ARP-ответы, даже если не запрашивали их. А это значитчто я могу внедрить вредоносное устройство, которое сгенерирует ARP-ответ, содержащий какие-нибудь произвольные IP- и MAC-адреса или просто транслирую мои ARP-ответы в сеть, где находится компьютер жертвы, и обведу вокруг пальца все компьютеры! Вернемся в реальный мир. Теперь вы примерно понимаете, почему эта атака называется «подмена ARP-кэша» (или просто «подмена ARP). Злоумышленник обманывает девайсы в вашей сети, повреждает или «отравляет» их «знания» о других устройствах. Эта донельзя простая процедура позволяет хакеру доставить множество неприятностей, описанных далее. Способность ассоциировать любой IP-адрес с любым MAC-адресом позволяет хакерам осуществлять управление сетевым доступом, проводить множество разнообразных атак, включая отказ в обслуживании (DoS-атака) «man-in-the-middle» и MAC-флуд.

Отказ в обслуживании

Хакер может легко ассоциировать рабочий IP-адрес с фальшивым MAC-адресом. Например, он посылает ARP-ответ, который связывает IP вашего роутера с несуществующим MAC-адресом. Ваши компьютеры уверены в том, что они знают шлюз по умолчанию, но в реальности они шлют пакеты неизвестно куда и неизвестно кому. Одним легким движением злоумышленник отрезал вас от Интернета.

Man in the Middle

Хакер использует подмена ARP-кэша для перехвата сетевого трафика между двумя устройствами в вашей сети. Например, хакер хочет увидеть трафик между вашим компьютером (192.168.0.12) и вашим интернет-роутером (192.168.0.1). Он начинает отсылать пакеты ARP-ответа (которые никто не запрашивал) на ваш роутер, подставив в качестве IP-адреса своего компьютера адрес вашего – 192.168.0.12.Теперь роутер думает, что компьютер хакера – это ваш компьютер. Далее, хакер шлет зараженный ARP-ответ на ваш компьютер, подставив исходный IP-адрес 192.168.0.1 Ваш компьютер теперь думает, что компьютер хакера – это роутер. Наконец, хакер задействует функцию операционной системы под названием переадресация IP. Эта функция разрешает компьютеру хакера «пропускать» через себя любой сетевой трафик, который ваш компьютер отсылает роутеру. (см. рис. 5). Это значит, что ваш трафик станет полностью прозрачным для него, и вы можете лишиться важнейшей информации

MAC-флуд

MAC-флуд – это техника отравления ARP-кэша, использующая сетевые свитчи. Когда у свитча переполняется адресная память, он переходит в режим хаба. В этом режиме свитч слишком занят безопасностью портов и попросту транслирует сетевой трафик на каждый компьютер в сети. Заполняя ARP-таблицу свитча килобайтами ARP-ответов, хакер может перегрузить множество свитчей и получить потенциальную возможность перехвата трафика с помощью прослушивания сетевого трафика

Да, это все достаточно пугающе. Подмена ARP-кэша – по сути примитивный эксплойт, который, тем не менее, очень эффективен. Успокаивает то, что ARP-уязвимостью можно воспользоваться при наличии физического доступа к вашей сети или полного контроля над машиной в локальной сети для отравления ARP-кэша. Эта атака не может быть произведена удаленно. Хорошие администраторы должны предохранять сеть от отравления ARP. Так как это происходит из-за уязвимостей в самом протоколе TCP/IP, вы не сможете устранить опасность полностью. Но минимизировать риски, последовав нижеследующим советам, вам вполне по силам.

Для малых сетей

Если вы управляете большой сетью, исследуйте функцию Port Security (Безопасность портов) в вашем роутере. Эта функция позволяет ассоциировать только один MAC-адрес на один физический порт в вашей сети, что не дает хакеру возможность поменять или размножить MAC-адреса на своем компьютере. Это также может предотвратить ARP-атаки типа man-in-the-middle.

В качестве резюме

Наилучшая защита от ARP-отравлений – это понимание данного типа атак и наблюдение за сетью. Настоятельно рекомендуем вам использовать специальную утилиту для ARP-мониторинга, например, ARPwatch или любую другую И это будет наилучшей защитой.

–Автор статьи: Corey Nachreiner, сертифицированный профессионал систем информационной безопасности (CISSP)