атака syn что это

Что такое атака SYN flood и как она работает?

SYN flood (полуоткрытая атака) — это тип атаки «отказ в обслуживании» (DDoS), целью которой является сделать сервер недоступным для законного трафика, потребляя все доступные ресурсы сервера. Повторно отправляя пакеты SYN, злоумышленник может перегрузить все доступные порты на целевом сервере, в результате чего целевое устройство будет вяло реагировать на допустимый трафик или не реагировать вовсе.

Как работает атака SYN флуд

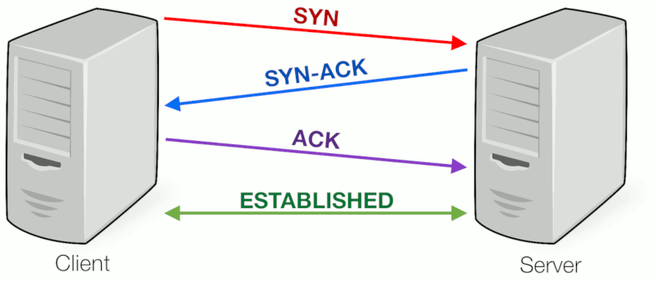

Атаки SYN flood работают, используя процесс квитирования TCP-подключения. В нормальных условиях TCP-подключение показывает три различных процесса для установления соединения.

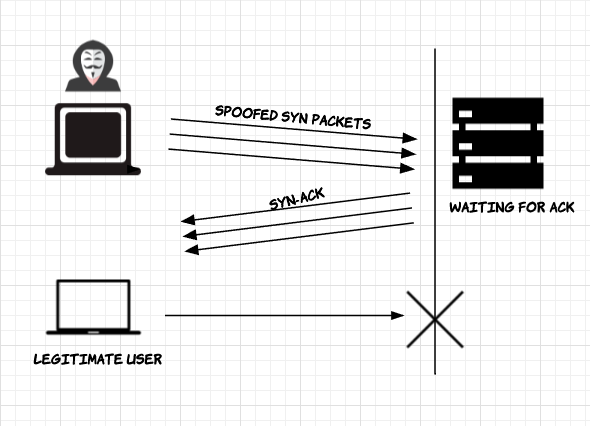

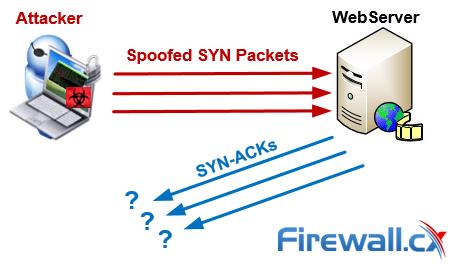

Чтобы создать отказ в обслуживании, злоумышленник использует тот факт, что после получения исходного пакета SYN сервер ответит одним или несколькими пакетами SYN/ACK и дождется последнего шага в квитировании. Вот как это работает:

В сети, когда сервер оставляет соединение открытым, но машина на другой стороне — связи нет, соединение является полуоткрытым. В этом типе DDoS-атаки целевой сервер постоянно оставляет открытыми соединения и ждет каждого соединения для тайм-аута, прежде чем порты становятся доступными снова. В результате такой тип атаки можно считать «полуоткрытой атакой».

Потоп SYN может проходить тремя различными способами:

На видео: Понятное объяснение syn flood атаки в шуточной форме.

Как смягчается атака SYN flood

Уязвимость SYN флуд была известна в течение длительного времени, и был использован ряд путей смягчения. Несколько подходов включают:

Как Cloudflare смягчает атаки SYN Flood

Cloudflare частично смягчает этот тип атаки, стоя между целевым сервером и потоком SYN. При выполнении первоначального запроса SYN Cloudflare обрабатывает процесс квитирования в облаке, удерживая соединение с целевым сервером до завершения квитирования TCP. Эта стратегия берет стоимость ресурса поддержания соединений с фиктивными пакетами SYN от целевого сервера и помещает его в Сеть Anycast Cloudflare.

Атака TCP SYN: что это такое и как смягчить эту атаку DoS

Как атаки TCP SYN влияют на серверы

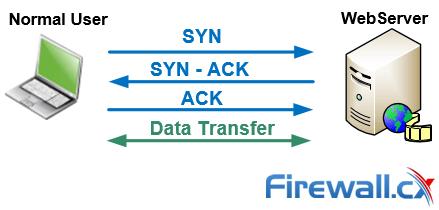

Основной целью этого типа атак являются узлы, на которых выполняются процессы TCP. Таким образом, уязвимость трехстороннее рукопожатие TCP процесс взрывается. Этот процесс разработан таким образом, что два компьютера могут согласовывать параметры соединения сокета TCP перед передачей данных в виде запросов SSH и HTTP. Схема трехстороннего рукопожатия TCP:

Учитывая приведенную выше диаграмму и предполагая, что узел A (клиент) и узел B (сервер), злоумышленник притворяется узлом A. Затем он начинает отправку избыточного количества запросов TCP SYN под случайными IP-адресами узлу B.

Хост B считает само собой разумеющимся, что полученные запросы являются законными, поэтому он отвечает SYN-ACK. Тем не менее, он не получает окончательный ACK. Как следствие, запрос на соединение никогда не указывается. Между тем вы должны продолжать отправлять SYN-ACK на другие запросы, даже не получив ответа. Таким образом, хост B больше не доступен для действительно законных запросов на подключение.

Как видите, хотя атака TCP SYN очень популярна, существуют эффективные способы смягчения эффекта этой техники.

Немного о типах DDoS-атак и методах защиты

Согласно проведенным исследованиям, масштабы DDoS-атак выросли примерно в 50 раз за последние несколько лет. При этом злоумышленники «метят» как в локальные инфраструктуры, так и публичные облачные площадки, на которых сосредотачиваются решения клиентов.

«Успешно реализованные атаки имеют непосредственное влияние на бизнес клиентов и носят деструктивные последствия», – комментирует Даррен Ансти (Darren Anstee), представитель компании Arbor Networks, поставляющей решения для обеспечения безопасности в сетях.

При этом частота атак также увеличивается. В конце 2014 года их число составляло 83 тыс., а в первом квартале 2015 года цифра увеличилась до 126 тыс. Поэтому в нашем сегодняшнем материале мы бы хотели рассмотреть различные виды DDoS-атак, а также способы защиты от них.

/ Flickr / Kenny Louie / CC

DoS атака (Denial of Service – отказ в обслуживании) представляет собой бомбардировку серверов жертвы отдельными пакетами с подложным обратным адресом. Сбой в этом случае является результатом переполнения (забивания трафиком) арендуемой клиентом полосы либо повышенного расхода ресурсов на атакуемой системе.

Злоумышленники при этом маскируют обратный адрес, чтобы исключить возможность блокировки по IP. Если атака является распределённой и выполняется одновременно с большого количества компьютеров, говорят о DDoS-атаке. Давайте взглянем на несколько распространённых типов.

TCP SYN Flood

Цель атаки SYN Flood – вызвать перерасход ресурсов системы. На каждый входящий SYN-пакет система резервирует определенные ресурсы в памяти, генерирует ответ SYN+ACK, содержащий криптографическую информацию, осуществляет поиск в таблицах сессий и т. д. – то есть затрачивает процессорное время. Отказ в обслуживании наступает при потоке SYN Flood от 100 до 500 тыс. пакетов за секунду. А злоумышленник, имея хотя бы гигабитный канал, получает возможность направить поток до 1,5 млн пакетов в секунду.

Защита от типа атак SYN Flood осуществляется средствами DPI-систем, которые способны анализировать и контролировать проходящий через них трафик. Например, такой функционал предоставляет решение СКАТ от VAS Experts. Система сперва обнаруживает атаку по превышению заданного порога неподтвержденных клиентом SYN-запросов, а затем самостоятельно, вместо защищаемого сайта, на них отвечает. TCP-сессия организуется с защищаемых сайтов после подтверждения запроса клиентом.

Fragmented UDP Flood

Эта атака осуществляется фрагментированными UDP-пакетами небольшого размера, на анализ и сборку которых платформе приходится выделять ресурсы. Защиту от такого типа флуда тоже предоставляют системы глубокого анализа трафика, отбрасывая неактуальные для подзащитного сайта протоколы или ограничивая их по полосе. Например, для веб-сайтов рабочими протоколами являются HTTP, HTTPS – в этом случае неактуальные протоколы можно попросту исключить или ограничить по полосе.

Атака с использованием ботнета

Злоумышленники обычно стараются заполонить полосу жертвы большим количеством пакетов или соединений, перегружая сетевое оборудование. Такие объемные атаки проводятся с использованием множества скомпрометированных систем, являющихся частью боднет.

В этом примере (изображение выше), злоумышленник контролирует несколько «машин-зомби» для проведения атак. «Зомби» общаются с главной машиной по защищенному скрытому каналу, причем управление часто осуществляется по IRC, P2P-сетям и даже с помощью Twitter.

При проведении атаки такого типа пользователю нет нужды скрывать IP-адрес каждой машины, и благодаря большому числу участвующих в атаке компьютеров, такие действия ведут к значительной нагрузке на сайт. Причем обычно злоумышленники выбирают наиболее ресурсоемкие запросы.

Для защиты от ботнет-атак применяются различные поведенческие стратегии, задача которых – выявлять неожиданные отклонения и всплески трафика. Еще один вариант, который предлагает компания VAS Experts, – использование теста Тьюринга (странички с CAPTCHA).

В этом случае к работе с сайтом допускаются только те пользователи, которые удачно прошли проверку на «человечность». При этом страничка с капчей располагается на отдельном сервере, способном справиться с потоком запросов ботнета любого размера.

Также хотелось бы упомянуть об атаках, которые появились относительно недавно. Речь идет об атаках на IoT-устройства с целью их «захвата» и включения в ботнет для осуществления DDoS-атак.

Согласно отчету компании Symantec, 2015 год побил рекорды по числу атак на IoT, а в интернете появилось восемь новых семейств вредоносных программ. Атаки участились по ряду причин. Во-первых, многие умные устройства постоянно доступны из Сети, но при этом не обладают надежными средствами защиты – не позволяет вычислительная мощность. Более того, пользователи зачастую не обновляют программное обеспечение, только повышая риск взлома.

Злоумышленники используют простую тактику: сканируют все доступные IP-адреса и ищут открытые порты Telnet или SSH. Когда такие адреса найдены, они пытаются выполнить вход с помощью стандартного набора логинов и паролей. Если доступ к оборудованию получен, на него загружается файл скрипта (.sh), который подкачивает тело бота, запускает его и закрывает доступ к устройству, блокируя порты Telnet и внося изменения в iptables, чтобы исключить возможность перехвата системы другим червем.

Чтобы минимизировать риск или избежать взлома IoT-устройств, необходимо выполнить простых действий: отключить неиспользуемые сетевые функции устройства, отключить Telnet-доступ и обратиться к SSH, по возможности перейти на проводное соединение вместо Wi-Fi, а также регулярно проводить обновление программного обеспечения.

Smurf-атаки

Атакующий посылает поддельный пакет IСМР Echo по адресу широковещательной рассылки. При этом адрес источника пакета заменяется адресом жертвы, чтобы «подставить» целевую систему. Поскольку пакет Еcho послан по широковещательному адресу, все машины усиливающей сети возвращают жертве свои ответы. Послав один пакет IСМР в сеть из 100 систем, атакующий инициирует усиление DDoS-атаки в сто раз.

Чтобы предотвратить эффект усиления, специалисты по сетевой безопасности советуют запретить операции прямой широковещательной рассылки на всех граничных маршрутизаторах. Также дополнительно стоит установить в ОС режим «тихого» отбрасывания широковещательных эхо-пакетов IСМР.

DNS-атака с усилением

Атака с усилением – это наиболее распространенная DDoS-атака, использующая рекурсивные сервера имен. Она похожа на Smurf-атаку, только в этом случае злоумышленник посылает небольшие запросы на DNS resolver, как бы заставляя его отправлять ответы на подмененный адрес.

Что касается конкретного примера, то в феврале 2007 года был проведен ряд атак на корневые DNS-серверы, от работы которых напрямую зависит нормальное функционирование всей Сети. Популярные практики защиты от этого типа атак можно найти на сайте Cisco.

TCP Reset

TCP Reset выполняется путем манипуляций с RST-пакетами при TCP-соединении. RST-пакет – это заголовок, который сигнализирует о том, что необходимо переподключение. Обычно это используется в том случае, если была обнаружена какая-либо ошибка или требуется остановить загрузку данных. Злоумышленник может прерывать TCP-соединение, постоянно пересылая RST-пакет с валидными значениями, что делает невозможным установление соединение между источником и приемником.

Предотвратить этот тип атаки можно – необходимо мониторить каждый передаваемый пакет и следить, что последовательность цифр поступает в нужном порядке. С этим справляются системы глубокого анализа трафика.

Сейчас основной целью взлома устройств является организация DDoS-атак или причинение ущерба путем ограничения доступа пользователей к сайту в интернете. Поэтому сами операторы связи, интернет-провайдеры и другие компании, в том числе VAS Experts, также предлагают и организуют решения по защите от DDoS – мониторинг трафика в реальном времени для отслеживания аномалий и всплесков загруженности полосы, функцию Carrier Grade NAT, которая позволяет «спрятать» устройство абонента от злоумышленников, закрыв к нему доступ из интернета, а также другие интеллектуальные и даже самообучающиеся системы.

Дополнительное чтение по теме DPI (Deep packet inspection):

Моделируем и определяем DoS атаку типа TCP SYN Flood при помощи Wireshark

В рамках данного руководства мы расскажем вам о сути атаки TCP SYN Flood. Кроме того, вы узнаете, как смоделировать данную DoS-атаку злоумышленников для тестовых целей с помощью предустановленной программы-генератора пакетов hping3 дистрибутива Kali Linux, а также как правильно и быстро идентифицировать атаку TCP SYN Flood, используя анализатор сетевых протоколов Wireshark. Данный материал содержит простые, интуитивно понятные инструкции, иллюстрации и скриншоты, что обеспечит комфортное обучение, как для начинающих, так и для опытных ИТ-специалистов.

Атаки «отказа в обслуживании» (Denial of Service), печально известные также как DoS-атаки, достаточно просты в проведении, далеко не всегда очевидны и способны стать причиной серьезных сбоев в работе вычислительной системы, что неминуемо приведет к увеличению времени простоя ваших системных ресурсов. При атаке с помощью переполнения SYN-пакетами (TCP SYN Flood) злоумышленники используют трехстороннее рукопожатие по протоколу TCP, чтобы вызвать сбои в работе сети и сервисов. Атаки такого типа могут легко застать вас врасплох, так как зачастую системным администраторам бывает сложно их быстро идентифицировать. К счастью, такие инструменты, как Wireshark, упрощают захват и проверку любых подозрительных активностей, которые могут оказаться DoS-атакой.

Данное руководство содержит довольно много интересной информации, которая для удобства разбита на следующие части:

Принцип работы атаки TCP SYN Flood

Когда клиент пытается подключиться к серверу с использованием протокола TCP (например, при установлении HTTP- или HTTPS-соединения), он сразу должен пройти процедуру трехстороннего рукопожатия, прежде чем обмен данными между клиентом и сервером станет возможным. Поскольку инициатором трехстороннего рукопожатия TCP всегда является клиент, то он первым отправляет пакет с флагом SYN серверу.

Рисунок 1. Трехстороннее рукопожатие TCP.

Получив такой SYN-пакет, сервер отвечает, подтверждая получение запроса и отправляя при этом свой собственный запрос SYN — пакет с установленными флагами SYN и ACK. Клиент, в свою очередь, получив пакет с подтверждением и запросом от сервера, отправляет серверу пакет с установленным флагом ACK, который подтверждает, что оба хоста согласны создать соединение. После такого «обмена рукопожатиями» соединение считается установленным, и данные могут передаваться между хостами. (Более детально об использовании протокола TCP при установке соединения и процедуре трехстороннего рукопожатия читайте здесь).

При проведении TCP SYN Flood атаки злоумышленники интенсивно отправляют серверу большое количество SYN-пакетов с поддельными IP-адресами. Это заставляет сервер реагировать, отправляя в ответ на каждый такой ложный запрос пакет SYN-ACK, выделяя часть ресурсов и оставляя свои порты «полуоткрытыми» в ожидании многочисленных ответов (пакетов с установленным флагом ACK) от хостов, которых на самом деле не существует, и подтверждений они, соответственно, отправлять не будут.

Рисунок 2. Принцип осуществления злоумышленником атаки TCP SYN Flood.

При проведении более простой версии атаки TCP SYN Flood (прямой атаки без подмены IP-адреса) злоумышленники просто используют настройки брандмауэра, чтобы заблокировать получение обратных пакетов с установленными флагами SYN и ACK от сервера жертвы еще до того, как эти отправленные в ответ запросы достигнут их системы. Заваливая свою цель SYN-пакетами и не отвечая на запросы (не отправляя в ответ пакеты ACK), атакующие могут легко исчерпать ресурсы цели, при этом не слишком перегружая свои ресурсы. Ведь в это время сервер жертвы «изо всех сил» пытается справится с резко возросшим трафиком, что, как следствие, серьезно увеличивает использование ЦП и памяти. В конце концов, это может привести к исчерпанию всех его ресурсов (ЦП и ОЗУ), и сервер жертвы больше не сможет обслуживать любые клиентские запросы (в том числе и от добросовестных пользователей), то есть не предоставлять им доступ к системным ресурсам и сервисам.

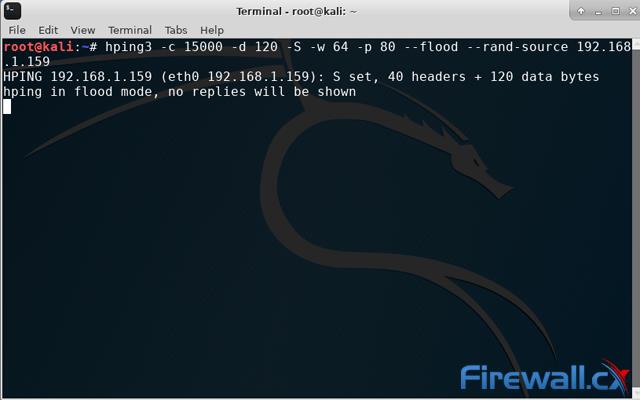

Использование Kali Linux & hping3 для моделирования атаки TCP SYN Flood

Однако, для того, чтобы провести аудит безопасности и проверить, можете ли вы обнаружить этот тип DoS-атаки, прежде всего вы должны научиться ее сами проводить. Пожалуй, самый простой способ достижения этой цели базируется на использовании дистрибутива Kali Linux, а точнее — программы hping3, популярного TCP-инструмента тестирования проникновения, включенного в набор Kali Linux.

Пользователи Linux в качестве альтернативной возможности могут установить инструментарий hping3 в свой существующий дистрибутив Linux с помощью следующей команды:

«# sudo apt-get install hping3»

Так как в большинстве случаев злоумышленники будут использовать генератор пакетов hping или другой инструментарий с подобной функциональностью для подмены реальных IP-адресов случайными, мы также обратим фокус нашего внимания на этот момент. Следующая строка позволяет нам начать и направить атаку TCP SYN Flood на нашу цель (192.168.1.159):

Рисунок 3. Реализация атаки TCP SYN Flood с помощью предустановленной программы hping3 дистрибутива Kali Linux.

А теперь давайте детально разберем приведенную чуть выше команду. Мы отправляем 15000 пакетов («-c 15000») размером 120 байт («-d 120») каждый. Мы также указываем, что флаг SYN («-S») должен быть включен, а размер TCP-окна имеет значение 64 («-w 64»). Чтобы направить атаку на HTTP-веб-сервер нашей жертвы, мы указываем порт 80 («-p 80») и используем флаг («—flood») для максимально быстрой отправки пакетов. Как вы, наверное, уже поняли, флаг («—rand-source») используется для генерирования поддельных IP-адресов, чтобы замаскировать реальный источник и избежать обнаружения, а также в то же самое время не дать системе злоумышленника получать ответные пакеты с установленными флагами SYN и ACK от сервера жертвы.

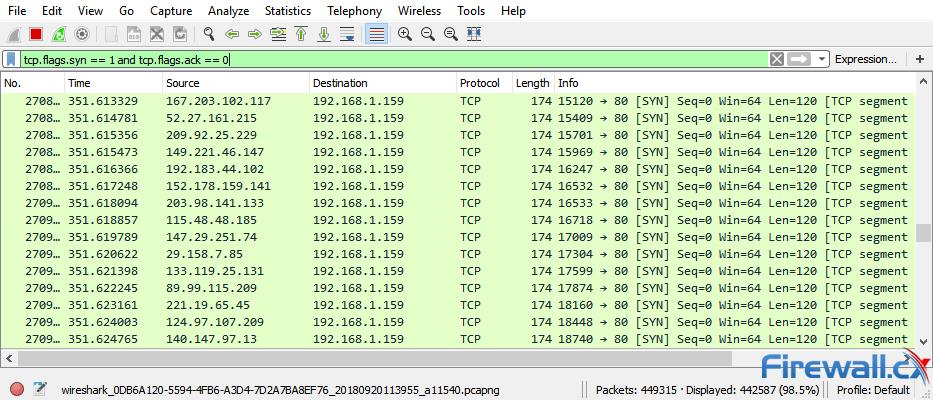

Использование Wireshark для идентификации атаки TCP SYN Flood

Теперь, когда мы научились моделировать атаку злоумышленников, мы можем попытаться обнаружить ее. Наиболее часто профессионалы выбирают для этих целей Wireshark. Для новичка при первом взгляде Wireshark может показаться довольно сложным инструментом. Однако он обладает рядом уникальных преимуществ, которых нет ни у одного другого инструментария, который вы можете использовать в качестве альтернативы для решения этой проблемы. Его функциональность подходит для решения огромного количества задач, он полностью бесплатный, с открытым исходным кодом и доступен на многих платформах.

Для лучшего иллюстрирования нашего руководства мы создали тестовую среду, в которой мы использовали ноутбук с установленным дистрибутивом Kali Linux для проведения атаки через сетевой коммутатор на стационарный компьютер под управлением ОС Windows 10. Несмотря на то, что подобная структура защищена намного хуже, чем многие корпоративные сети, для нашего тестового испытания это не имеет значения, так как злоумышленники могут реализовать подобные атаки после получения несанкционированного доступа и проникновения в сеть. Также как вы могли видеть из приведенной выше команды hping3 (детальнее смотрите на рисунке 3), мы использовали случайные IP-адреса, так как именно этот метод атаки TCP SYN Flood будут использовать опытные злоумышленники.

Осуществляемую атаку TCP SYN Flood довольно легко обнаружить, если вы знаете, что ищете. Ее начало администраторы сразу же должны идентифицировать по резко возросшему потоку TCP-трафика. Как и следовало ожидать, основным признаком именно этой атаки является огромное количество пакетов с флагом SYN, получаемых атакуемым сервером (в нашей тестовой демонстрации — ПК с Windows 10). При анализе трафика для их идентификации нам потребуются определенные фильтры. Так, мы можем отфильтровать трафик по полученным пакетам с установленным флагом SYN без последующего подтверждения (получения пакетов с установленным флагом ACK), используя следующий фильтр:

«tcp.flags.syn == 1 and tcp.flags.ack == 0»

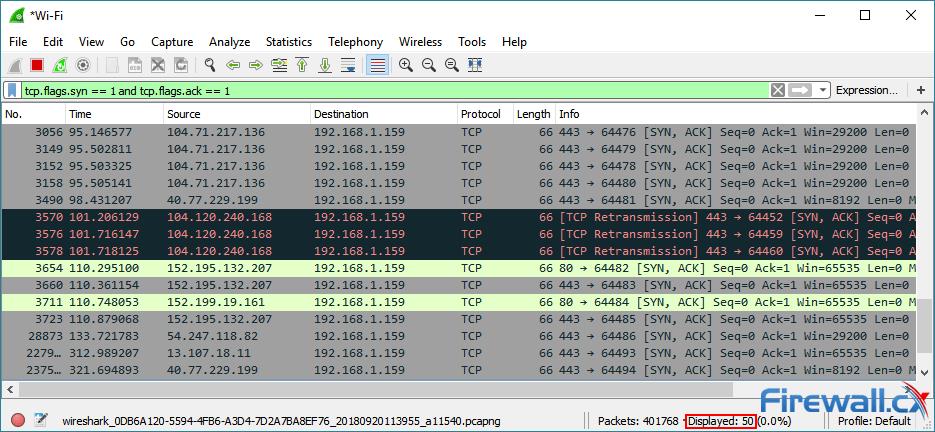

Как вы можете убедиться, взглянув на рисунок 4, мы обнаружили большое количество TCP-пакетов с установленным флагом SYN без последующего подтверждения на запрос сервера, полученных с очень малой разницей во времени. Источники каждого такого SYN-пакета отличаются (все пакеты отправлены с различных IP-адресов), но все они имеют идентичный порт назначения 80 (HTTP), идентичную длину (120) и размер TCP окна (64). Если мы зададим фильтр «tcp.flags.syn == 1 and tcp.flags.ack == 1», то увидим, что количество полученных пар пакетов от клиентов (сразу с установленным флагом SYN, а затем — с флагом ACK) относительно небольшое (детальнее на рисунке 5). Это верный признак атаки TCP SYN Flood на вашу систему.

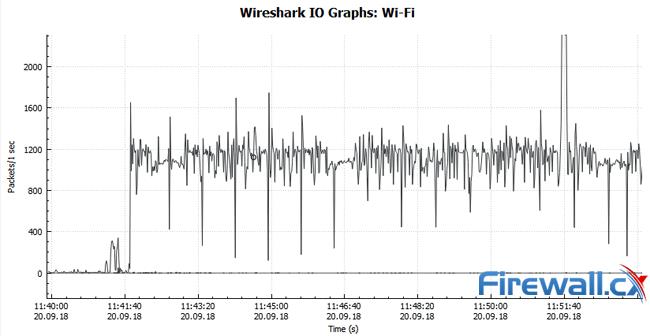

Мы также можем посмотреть графики Wireshark для визуального представления о росте трафика. График полученных/отправленных пакетов можно получить с помощью выбора меню «Statistics —> I/O Graph». Для нашего тестового примера этот график демонстрирует огромный всплеск количества пакетов от 0 до примерно 2400 пакетов в секунду (детально проиллюстрировано на рисунке 6).

Рисунок 6. Иллюстрация атаки TCP SYN Flood с помощью графика Wireshark.

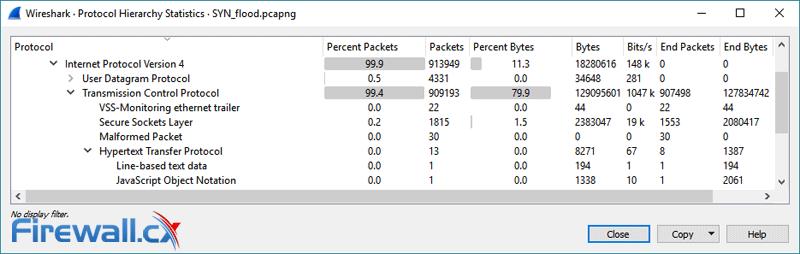

Удалив наш фильтр и открыв статистические данные иерархии протоколов («Protocol hierarchy statistics»), мы также можем убедиться, что нами был зафиксирован необычно большой объем TCP-пакетов (детальнее на рисунке 7).

Рисунок 7. Иллюстрация атаки TCP SYN Flood с помощью статистических данных иерархии протоколов Wireshark.

Все приведенные нами в рамках данного руководства наблюдения за резким изменением показателей с большой долей вероятности указывают именно на обнаружение атаки TCP SYN Flood, оставляя очень мизерные шансы для другой интерпретации. Таким образом, используя Wireshark, мы можем убедиться в осуществлении противоправных действий с использованием трехстороннего рукопожатия по протоколу TCP со стороны злоумышленников против наших сетевых ресурсов, и вовремя принять меры для исправления ситуации.

Резюме

В рамках данного руководства мы показали, как в тестовых целях смоделировать атаку TCP SYN Flood с помощью дистрибутива Kali Linux (предустановленного инструментария hping3), а также как обнаружить эту DoS-атаку, используя фильтры и графики анализатора сетевых протоколов Wireshark, и своевременно принять меру для ее нейтрализации.

Появились вопросы или нужна консультация? Обращайтесь!

Русские Блоги

Обзор Syn_Flood

Это нападение было обнаружено еще в 1996 году, но оно все еще демонстрирует сильную жизнеспособность и по сей день. Многие операционные системы, даже межсетевые экраны и маршрутизаторы, не могут эффективно защищаться от таких атак, и, поскольку они могут легко подделать адрес источника, очень трудно отследить. Его характеристики пакета данных, как правило, заключаются в том, что источник отправляет большое количество пакетов SYN, и ему не хватает окончательного ответа ACK на квитирование трехстороннего рукопожатия.

Атаки Syn-Flood являются разновидностью TCP-атак. Наиболее распространенными типами атак Flood являются атаки Syn-Flood, которые также являются самыми старыми. Прежде чем разбираться с атаками Syn-Flood, вы можете взглянуть на них.Подробное объяснение TCP-атак.

Принцип атаки Syn_Flood

Злоумышленник сначала подделывает адрес, чтобы инициировать запрос SYN к серверу (Могу ли я установить соединение?), И сервер ответит ACK + SYN (можно +, пожалуйста, подтвердите). Реальный IP будет думать, что я не отправил запрос и не отвечал. Сервер не получит ответ, повторить попытку 3-5 раз и подождать время SYN (обычно 30 секунд-2 минуты), а затем сбросить соединение.

Если злоумышленник отправляет большое количество таких запросов SYN с поддельными исходными адресами, сервер будет использовать много ресурсов для обработки таких полусоединений, а сохранение обхода потребует много ресурсов ЦП и памяти, не говоря уже о постоянном упоминании в этом списке. Повторная попытка IP SYN + ACK. TCP является надежным протоколом. В это время сообщение будет передано повторно. Число повторов по умолчанию составляет 5 раз, а интервал повторения удваивается каждый раз с 1 с, что составляет 1 с + 2 с + 4 с + 8 с + 16 с = 31 с, После 5-го выпуска требуется 32 с, чтобы узнать, что 5-й раз также истек, поэтому в общей сложности 31 + 32 = 63 с.

Детали атаки:

Чтобы повысить эффективность передачи, на стороне сервера генерируется больше очередей SYN ожидания. Когда злоумышленник заполняет заголовок пакета, ни заголовок IP, ни заголовок TCP не заполняются необязательными полями, поэтому длина заголовка IP составляет ровно 20 байтов, а заголовок TCP также составляет 20 слов. Раздел, всего 40 байт.

Но это еще не конец. Когда Ethernet передает данные, требуется проверка CRC. Перед отправкой данных сетевая карта выполнит проверку CRC пакета данных и добавит 4-байтовое значение CRC в конец заголовка пакета. В настоящее время длина пакета данных больше не составляет 40 байтов, но стала 64 байта. Это часто называют атакой с использованием небольшого пакета SYN. Структура пакета данных выглядит следующим образом:

Когда он достигает 64 байтов, пакет SYN заполнен и готов к передаче. Атака пакета очень мала, далеко от максимальной единицы передачи (MTU) в 1500 байтов, поэтому она не будет фрагментирована. Таким образом, эти пакеты данных похожи на банки на производственной линии. Один пакет плотно упакован вместе за другим? На самом деле это не так.

Другими словами, полоса пропускания пакета SYN, который изначально составлял всего 40 байтов, когда он был передан по сети, на самом деле составляет 84 байта.

Защита Syn_Flood

Проверка подлинности источника cookie:

Сбросить сертификацию:

Аутентификация сброса использует надежность протокола TCP, и система защиты DDOS сначала отвечает на синхронизацию. После получения syn, защитное устройство отвечает на syn_ack и устанавливает номер подтверждения (номер подтверждения) на конкретное значение (записанное как cookie). Когда реальный клиент получит это сообщение и обнаружит, что номер подтверждения неверен, он отправит сообщение сброса, а порядковый номер будет cookie + 1. Там не будет никакого ответа на поддельный источник. Таким образом, мы можем добавить реальный IP-адрес клиента в белый список.

TCP отбрасывает первый пакет:

Алгоритм использует преимущества характеристик повторной передачи протокола TCP / IP.При поступлении первого син-пакета с исходного IP-адреса он отбрасывается напрямую и записывается состояние (пять). Проверьте и затем отпустите.

Когда устройство защиты получает пакет SYN с IP-адресом:

Схема отбрасывания первого пакета будет незначительно влиять на восприятие пользователем, поскольку отбрасывание первого пакета и повторная передача увеличат время отклика службы.В связи с этим была разработана лучшая схема TCP Proxy. Все сообщения с данными SYN принимаются очистным оборудованием и обрабатываются в соответствии со схемой SYN Cookie. IP-адрес, который успешно установил трехстороннее рукопожатие TCP с устройством, определен как законный пользователь для присоединения к белому списку. Устройство маскирует реальный IP-адрес клиента и завершает трехстороннее рукопожатие с реальным сервером, а затем пересылает данные. IP-адрес, который не завершил трехстороннее рукопожатие с устройством в течение указанного времени, определяется как вредоносный IP-адрес в течение определенного периода времени. В дополнение к комбинации SYN Cookie и TCP-прокси, устройство очистки также имеет возможность обнаруживать различные искаженные пакеты данных флага TCP.Она может идентифицировать нормальный доступ и вредоносное поведение, проверяя ответ клиента, возвращая неожиданный ответ на сообщение SYN.

Аппаратное обеспечение очистного оборудования имеет специальный чип сетевого процессора и специально оптимизированную операционную систему, стек протоколов TCP / IP, который может обрабатывать очень большой трафик и очереди SYN.