аудит успеха windows что это

Аудит успеха windows что это

Заметка о том, как провести аудит событий безопасности в операционной системе. Изучив эту заметку, вы ознакомитесь с подсистемой безопасности на примере Windows 10. После чего вы сможете самостоятельно проводить аудит событий безопасности операционных систем Windows.

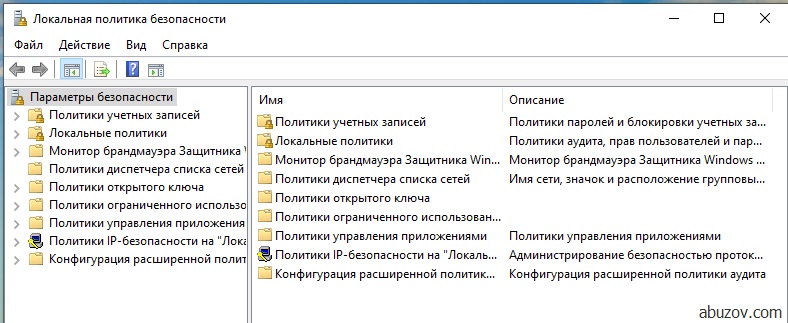

Политика аудита

Политика аудита безопасности операционной системы предназначена для определения категорий сообщений о событиях безопасности. Выбранные категории сохраняются в соответствующих журналах безопасности. Для настройки политики используется приложение локальная политика безопасности.

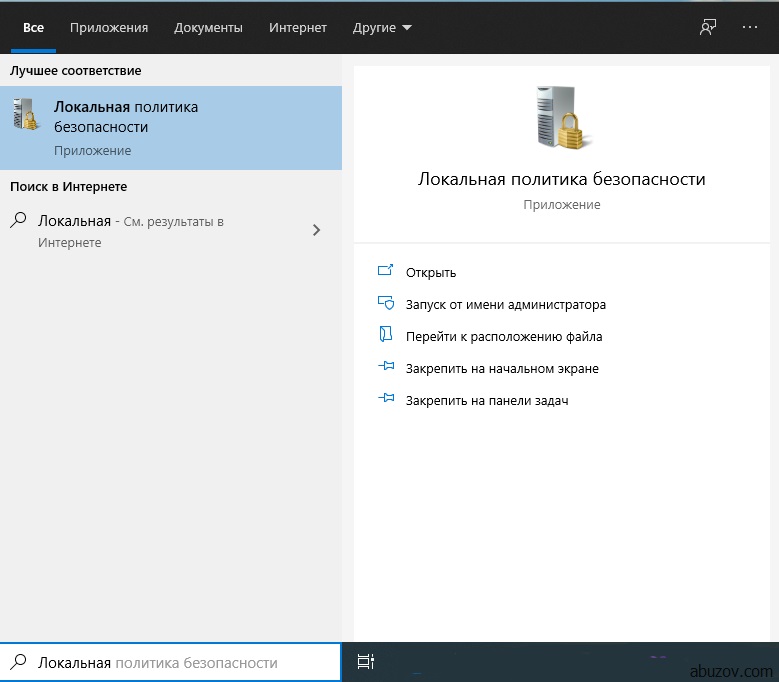

Для запуска введите его название в строке поиска.

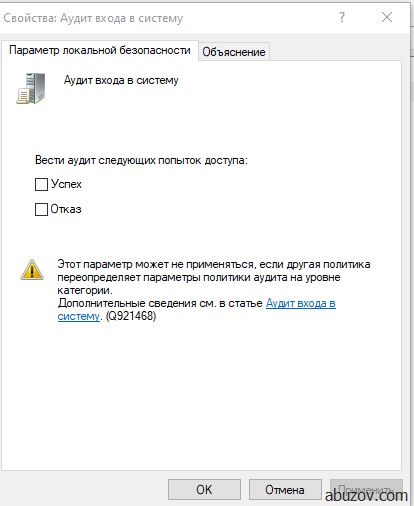

В политике аудита находится набор параметров безопасности по категориям. В свойствах выбранной категории можно влачить фиксацию в журнале определенного события.

События входа и выхода

При анализе журнала вы сможете посмотреть пытались ли злоумышленники зайти в операционную систему. Если да, тогда, сколько было попыток и были ли успешные попытки.

Проверим, как это работает. Я включу оба типа событий.

Учет ведется для каждой учетной записи, в том числе при попытке войти на рабочую станцию, которая находится в контроллере домена.

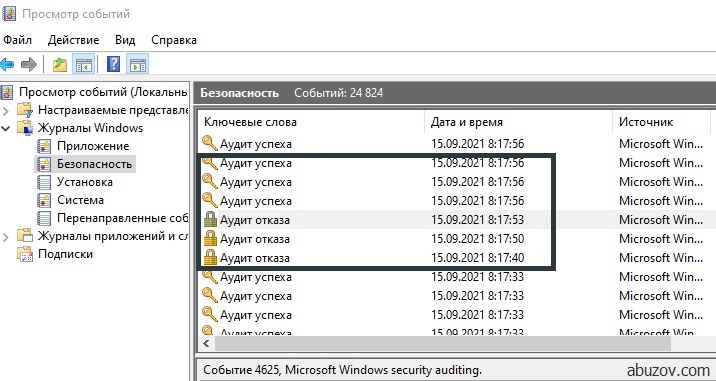

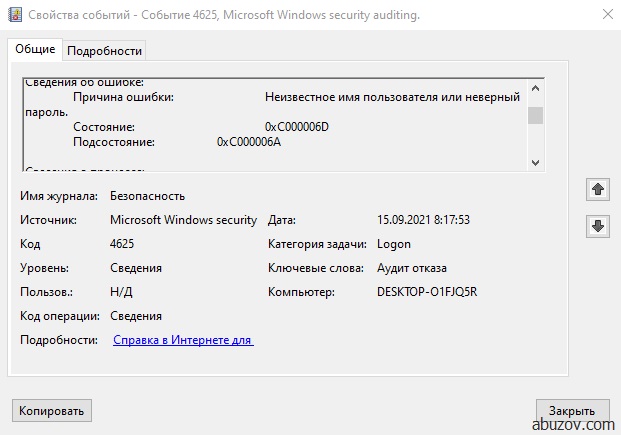

Я ввел несколько раз неправильный пароль, пытаясь зайти под одной учетной записью, а затем зашел под своей учетной записью.

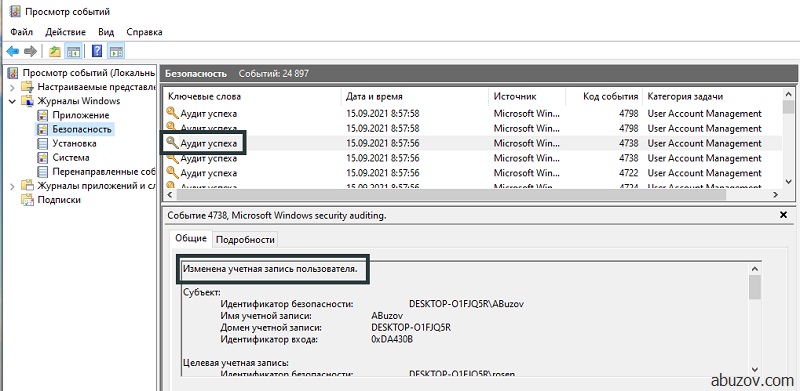

Для просмотра событий нужно открыть приложение просмотр событий.

Затем выбрать пункт меню журналы Windows –> Безопасность. В журнале будут отображены неудачные и удачные попытки входа в систему.

Кликнув на событие, вы можете просмотреть его свойства и подробности.

Существуют следующие типы входов операционную систему Windows.

| Тип | Название | Описание |

| 0 | Системный (System) | Используется только учетной записью System, например при запуске системы. |

| 2 | Интерактивный (Interactive) | Локальный вход пользователя на компьютер. |

| 3 | Сетевой (Network) | Пользователь вошёл на данный компьютер через сеть. |

| 4 | Пакетный (Batch) | Пакетный тип входа используется пакетными серверами |

| 5 | Служба (Service) | Служба запущена Service Control Manager. |

| 7 | Разблокирование (Unlock) | Эта рабочая станция разблокирована |

| 8 | Сетевой ввод пароля (NetworkCleartext) | Пользователь вошёл на данный компьютер через сеть. Пароль пользователя передан в нехэшированной форме. |

| 9 | Новые полномочия (NewCredentials) | Посетитель клонировал свой текущий маркер и указал новые учётные записи для исходящих соединений |

| 10 | Удаленный интерактив (RemoteInteractive) | Пользователь выполнил удалённый вход на этот компьютер, используя службу терминалов или удаленный рабочий стол. |

| 11 | Кешированный интерактив (CachedInteractive) | Пользователь вошёл на этот компьютер с сетевыми учётными данными, которые хранились локально на компьютере. |

| 12 | Кешированный удаленный интерактив (CachedRemoteInteractive) | Метод используется для внутреннего аудита, аналогичен типу 11. |

События администрирования

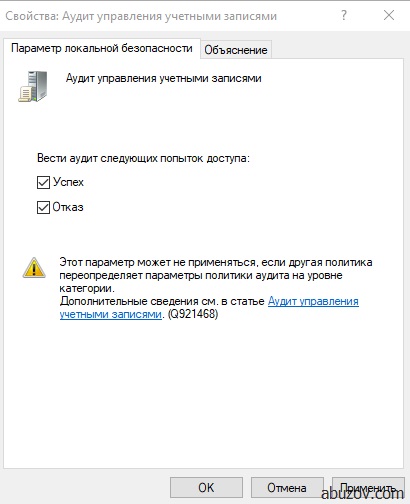

Вернемся к приложению локальная политика безопасности. Рассмотрим аудит управления учетными записями.

Данный аудит фиксирует события, которые связаны с управлением учетными записями. Фиксируются изменения в учетных записях. Если вы добавите новую учетную запись пользователя, или удалите существующую, то в журнале будет запись о том кто (имя учетной записи) когда и какое действие с учетной записью (создал, удалил, изменил) произвел.

Для примера я включил оба типа событий.

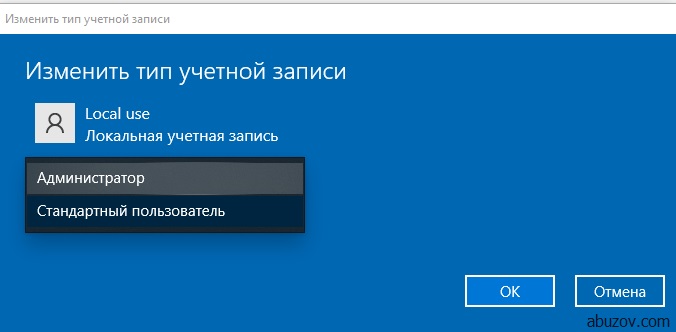

Затем я изменил тип учетной записи – сделал пользователя администратором.

В журнале безопасности появилась соответствующая запись.

Если присмотреться, можно увидеть несколько записей. Это связано с тем, что когда я назначил пользователя администратором, то он стал членом групп, в которые входит администратор. На каждую группу создалась соответствующая запись.

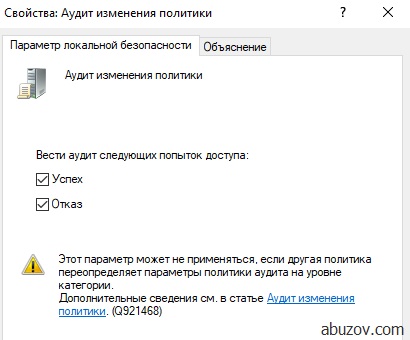

Аудит изменения политики

Данный параметр фиксирует события связанные с изменением политик аудита. Разберемся на примере. Я включил оба типа событий.

После чего я добавил пользователя Local use в свойства прав архивация файлов и каталогов.

Теперь в журнале безопасности мы видим соответствующую запись об изменении прав пользователя.

Попробуйте выполнить какие-либо действия с политиками и отследить их в журнале безопасности операционной системы.

Аудит использования привилегий

Аудит использования привилегий фиксирует события связанные с применением пользователем назначенных ему привилегий.

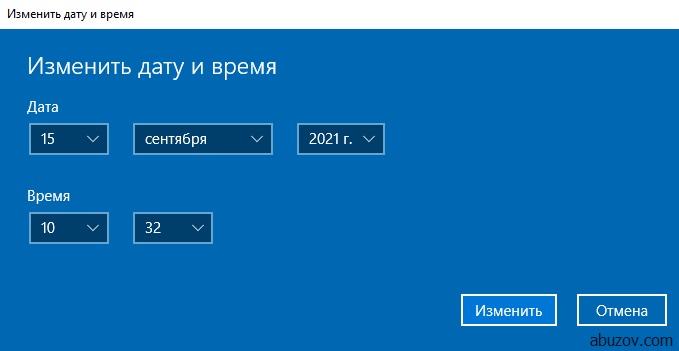

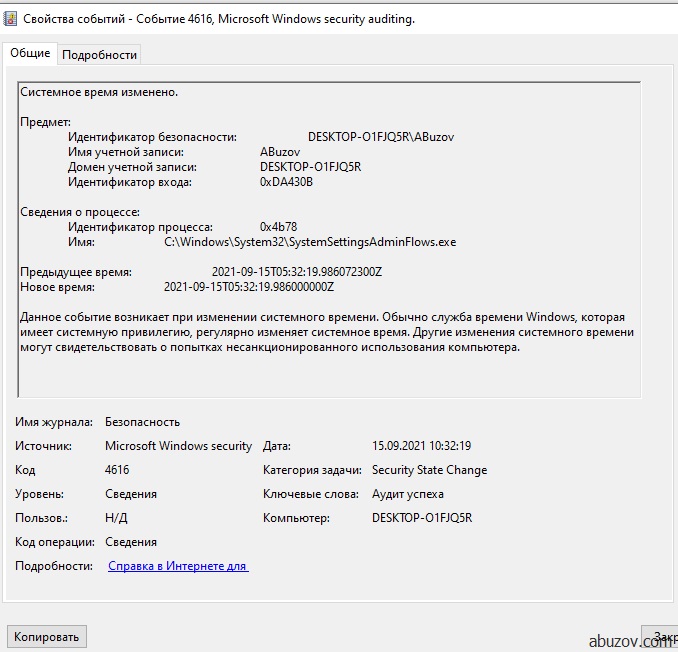

Например, у пользователя есть привилегия на изменение системного времени. Включите тип события успех в аудите.

Измените системное время.

В журнале безопасности вы увидите соответствующую запись о том, что системное время изменено.

Аудит событий операционной системы

Для аудита событий происходящих с операционной системой (например, отключение элементов безопасности системы) предназначен параметр аудит системных событий.

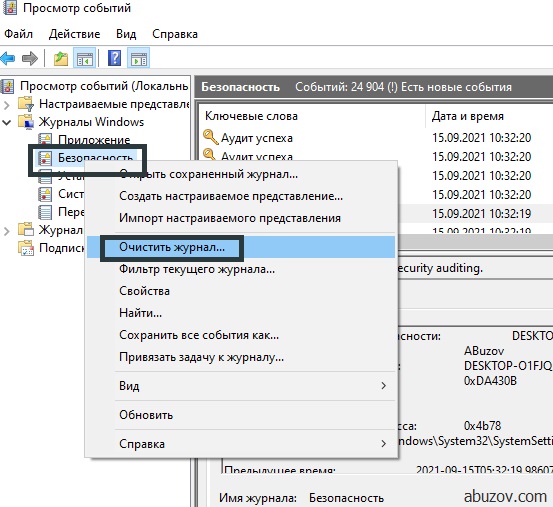

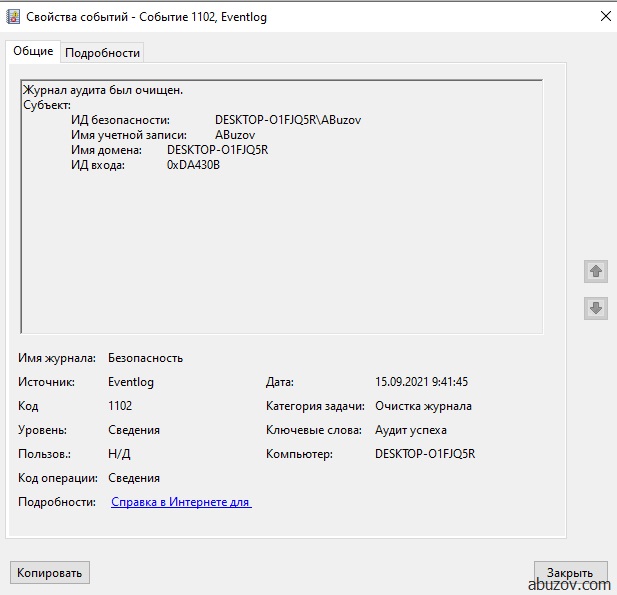

Я включу аудит событий с типом успех. Затем очищу журнал аудита событий.

После этого действия журнал будет содержать одну запись – журнал аудита был очищен. В записи содержится имя пользователя, который выполнил очистку журнала.

Аудит доступа пользователя к объектам

Этот аудит фиксирует события, которые связаны с доступом к файлам, папкам, реестру, оборудованию и так далее. При этом можно настроить аудит на различные типы доступа к папкам и файлам, например чтение, изменение, печать.

Я включу аудит двух типов событий.

Этот вид аудита в операционной системе Windows доступен только для файловой системы NTFS. При этом аудит доступен, если включить его в самом объекте.

Я установил тип успех на чтение и выполнение этого файла.

После применения аудита я открыл и прочитал файл. Об этом появилась соответствующая запись в журнале безопасности.

Управление журналом аудита

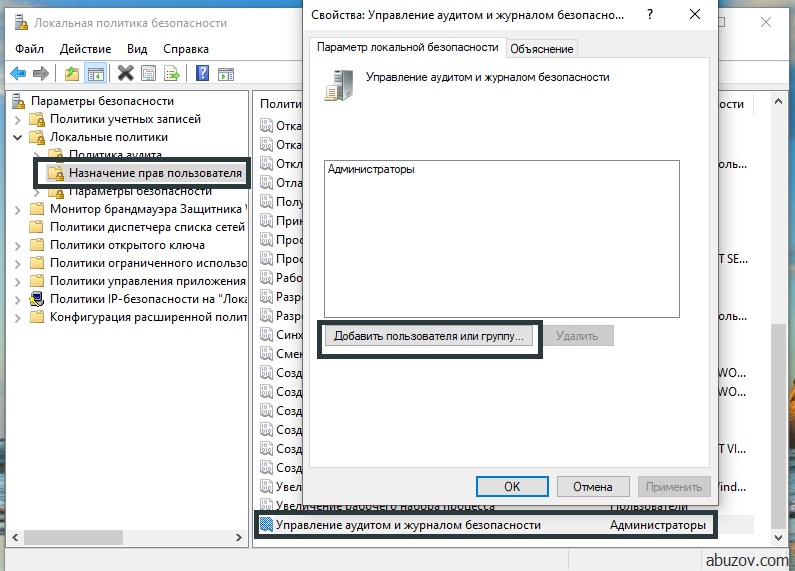

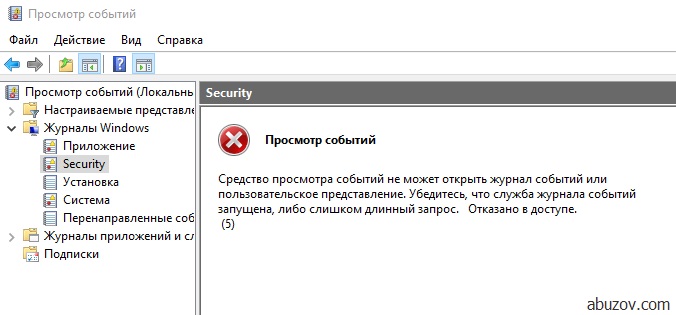

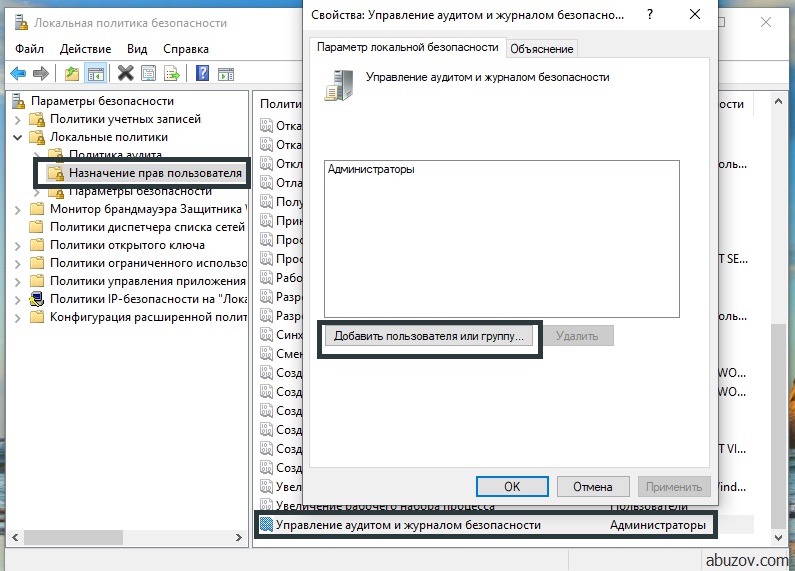

Если вы войдете в операционную систему под учетной записью обычного пользователя, то вы не сможете просмотреть журнал событий безопасности.

Что бы выдать права для работы с журналом пользователю необходимо войти под учетной записью администратора в локальную политику безопасности и добавить пользователя в список учетных записей «Управление аудитом и журналом безопасности».

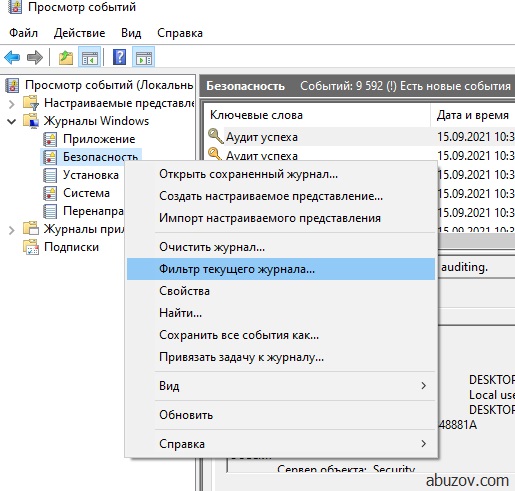

При необходимости администратор может настроить вид журнала безопасности для определенного пользователя. Делается это с помощью меню фильтр текущего журнала.

На этом короткое руководство по аудиту событий безопасности в операционной системе Windows закончено.

Если у вас возникли вопросы – задавайте их в комментариях к данной заметке.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

Журналы Windows

Операционная система Windows, системные службы и приложения записывают события и ошибки в системные журналы, чтобы в дальнейшем у системного администратора была возможность проверки операционной системы и диагностики проблем.

Получить доступ к этим записям можно через встроенное приложение Просмотр событий (Event Viewer). Есть несколько вариантов запуска данного приложения:

В Диспетчере серверов в разделе Средства выбрать Просмотр событий (Server Manager – Tools – Event Viewer):

Описание интерфейса программы

Окно программы состоит из следующих компонентов:

Для удобства просмотра и управления системные журналы разбиты по категориям:

В разделе Журналы приложений и служб (Applications and Services Logs) можно найти более детальную информацию о событиях отдельных служб и приложений, зарегистрированных в операционной системе, что бывает полезно при диагностике проблем в работе отдельных сервисов.

Сами события также разделяются на типы:

Работа с журналами

Службы и приложения могут генерировать огромное количество самых разнообразных событий. Для простоты доступа к нужным записям журнала можно использовать функцию фильтрации журнала:

Правый клик по журналу – Фильтр текущего журнала… (>Filter Current Log…), либо выбрать данную функцию в панели быстрых действий. Открывшееся окно позволяет настроить фильтр и отобразить только те события, которые необходимы в данный момент:

Можно задать временной период, уровни события, выбрать журналы и конкретные источники событий. Если известны коды событий, которые нужно включить или исключить из фильтра, их также можно указать.

Когда необходимость в фильтрации событий отпадет, ее можно отключить действием Очистить фильтр (Clear Filter):

Приложение Просмотр событий (Event Viewer) позволяет также настроить дополнительные свойства журналов. Доступ к настройкам можно получить через панель быстрых действий, либо через контекстное меню журнала – правый клик по журналу – Свойства (Properties):

В открывшемся окне настроек можно увидеть путь, по которому сохраняется файл журнала, текущий размер, а также можно задать максимальный размер файла:

В нижней части окна можно выбрать вариант действия при достижении журналом максимального значения:

Аудит события входа

Определяет, следует ли проверять каждый экземпляр входа пользователя на устройство или его отключение.

События логотипа учетной записи создаются на контроллерах доменов для действий учетных записей домена и на локальных устройствах для локальной активности учетной записи. Если включены как категории политик аудита для логотипов учетных записей, так и для политик аудита, логотипы, которые используют учетную запись домена, создают событие logon или logoff на рабочей станции или сервере и создают событие логотипа учетной записи на контроллере домена. Кроме того, интерактивные логотипы на сервере членов или рабочей станции, которые используют учетную запись домена, создают событие logon на контроллере домена, так как скрипты и политики логотипа извлекаются при входе пользователя в систему. Дополнительные сведения о событиях с логотипом учетной записи см. в сайте Audit account logon events.

Определяя этот параметр политики, можно задать аудит успехов, аудит неудач либо отключить аудит всех типов событий. Аудиты успешности создают запись аудита при успешной попытке логотипа. Аудиты сбоя создают запись аудита при сбое попытки логона.

Чтобы установить это значение без аудита, в диалоговом окне **** Свойства для этого параметра политики выберите флажок Определить эти параметры политики и очистить флажки Success и Failure. ****

Сведения о расширенных параметрах политики безопасности для событий с логотипами см. в разделе Logon/logoff в разделе Расширенные параметры политики аудита безопасности.

Настройка параметра аудита

Вы можете настроить этот параметр безопасности, открыв соответствующую политику в области конфигурации компьютера\Windows Параметры\Security Параметры\Local Policies\Audit Policy.

| События Logon | Описание |

|---|---|

| 4624 | Пользователь успешно вошел на компьютер. Сведения о типе логотипа см. в таблице Типы logon ниже. |

| 4625 | Сбой Logon. Попытка логотипа была предпринята с неизвестным именем пользователя или известным именем пользователя с плохим паролем. |

| 4634 | Процесс входа был завершен для пользователя. |

| 4647 | Пользователь инициировал процесс входа. |

| 4648 | Пользователь успешно вошел на компьютер с использованием явных учетных данных, уже во время входа в систему в качестве другого пользователя. |

| 4779 | Пользователь отключил сеанс сервера терминала без входа. |

При входе в журнал события 4624 (Legacy Windows Event ID 528) в журнале событий также указан тип логотипа. В следующей таблице описывается каждый тип логотипа.

Аудит специального входа

Специальный логос аудита определяет, создает ли операционная система события аудита при специальных обстоятельствах входа (или входа).

Эта подкатегория позволяет проверять события, созданные специальными логотипами, такими как следующие:

Использование специального логотипа, который является логотипом, который имеет привилегии, эквивалентные администратору, и может использоваться для повышения уровня процесса.

Логотип участника специальной группы. Специальные группы позволяют проверять события, созданные при входе члена определенной группы в сеть. В реестре можно настроить список идентификаторов групповой безопасности (SID). Если какой-либо из этих СИД добавляется в маркер во время логотипа и включена подкатегория, событие регистрируется.

Том события:

Низкий уровень клиентского компьютера.

Medium на контроллерах домена или сетевых серверах.

| Тип компьютера | Общий успех | Общий сбой | Более сильный успех | Более сильный сбой | Комментарии |

|---|---|---|---|---|---|

| Контроллер домена | Да | Нет | Да | Нет | Эта подкатегория очень важна из-за событий, связанных с специальными группами, вы должны включить эту подкатегорию для аудита успеха, если вы используете эту функцию. В то же время эта подкатегория позволяет отслеживать сеансы логоса учетных записей, которым были назначены конфиденциальные привилегии. В этой подкатегории нет событий сбоя, поэтому нет рекомендации включить аудит отказа для этой подкатегории. |

| Сервер участника | Да | Нет | Да | Нет | Эта подкатегория очень важна из-за событий, связанных с специальными группами, вы должны включить эту подкатегорию для аудита успеха, если вы используете эту функцию. В то же время эта подкатегория позволяет отслеживать сеансы логоса учетных записей, которым были назначены конфиденциальные привилегии. В этой подкатегории нет событий сбоя, поэтому нет рекомендации включить аудит отказа для этой подкатегории. |

| Workstation | Да | Нет | Да | Нет | Эта подкатегория очень важна из-за событий, связанных с специальными группами, вы должны включить эту подкатегорию для аудита успеха, если вы используете эту функцию. В то же время эта подкатегория позволяет отслеживать сеансы логоса учетных записей, которым были назначены конфиденциальные привилегии. В этой подкатегории нет событий сбоя, поэтому нет рекомендации включить аудит отказа для этой подкатегории. |

Список событий:

4964(S): Для нового логотипа назначены специальные группы.

4672(S): Специальные привилегии, присвоенные новому логотипу.

Работа с событиями аудита Windows – сбор, анализ, реагирование

Уважаемые друзья, в предыдущих публикациях мы говорили об основах информационной безопасности, законодательстве по защите персональных данных и критической информационной инфраструктуры, безопасности в кредитно-финансовой сфере, а также провели анализ основных стандартов по управлению рисками информационной безопасности и обсудили системы класса IRP, предназначенные для автоматизации реагирования на инциденты ИБ. Как мы знаем, при обработке инцидентов детальный анализ событий безопасности с устройств является одним из ключевых этапов. В данной публикации мы рассмотрим настройку подсистемы аудита ОС Windows, принципы анализа и централизованного сбора журналов аудита с Windows-устройств и их пересылку в SIEM-систему IBM QRadar, а также покажем, как можно с помощью штатных средств Windows и утилиты Sysmon настроить простейшую систему реагирования на инциденты ИБ. Вперед!

Для решения задачи обработки инцидентов ИБ логично рассуждать, что чем больше данных (логов, событий безопасности) мы собираем, храним и анализируем, тем проще нам будет в дальнейшем не только оперативно среагировать на инцидент, но и расследовать обстоятельства произошедших атак для поиска причин их возникновения. При этом большое количество данных для обработки имеет и очевидный минус: нас может просто «засыпать» сообщениями, алертами, уведомлениями, поэтому необходимо выбрать самые значимые с точки зрения ИБ события и настроить соответствующие политики аудита. Microsoft предлагает использовать бесплатный набор утилит и рекомендаций (Baselines) в своем наборе Microsoft Security Compliance Toolkit, в котором в том числе приведены и рекомендуемые настройки аудита для контроллеров домена, рядовых серверов и рабочих станций. Кроме рекомендаций вендора можно обратиться еще к документам CIS Microsoft Windows Server Benchmark и CIS Microsoft Windows Desktop Benchmark, в которых, в числе прочего, указаны рекомендуемые экспертами политики аудита для, соответственно, серверных и десктопных версий ОС Windows. Однако зачастую выполнение абсолютно всех рекомендаций неэффективно именно по причине потенциального появления большого количества «шумящих», малозначительных с точки зрения ИБ событий, поэтому в настоящей статье мы сначала приведем список наиболее полезных и эффективных (с нашей точки зрения) политик аудита безопасности и соответствующих типов событий безопасности ОС Windows.

Напомню, что в ОС Microsoft Windows, начиная с Microsoft Windows Server 2008 и Vista, используется достаточно продвинутая система аудита, настраиваемая при помощи конфигурирования расширенных политик аудита (Advanced Audit Policy Configuration). Не стоит забывать о том, что как только на устройствах будут включены политики расширенного аудита, по умолчанию старые «классические» политики аудита перестанут быть эффективными, хотя данное поведение может быть переопределено в групповой политике «Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Vista или следующие версии))» (Audit: Force audit policy subcategory settings (Windows Vista or later) to override audit policy category settings).

Политики аудита Windows

Пройдем последовательно по настройкам, эффективным для решения задач аудита ИБ и выработки целостной политики аудита безопасности.

Вход учетной записи

Аудит проверки учетных данных

Целесообразно контролировать на домен-контроллерах при использовании NTLM-аутентификации.

Аудит службы проверки подлинности Kerberos

Неуспешная аутентификация учетной записи на контроллере домена с использованием Kerberos-аутентификации.

Запрос билета Kerberos, при этом следует анализировать коды ответа сервера.

Данный тип аудита следует включать на контроллерах домена, при этом для детального изучения попыток подключения и получения IP-адреса подключающегося устройства на контроллере домена следует выполнить команду nltest /dbflag:2080ffff и проводить аудит текстового лог-файла %windir%\debug\netlogon.log

Управление учетными записями

Аудит управления учетными записями компьютеров

Заведение устройства в домен Active Directory; может использоваться злоумышленниками, поскольку любой пользователь домена по умолчанию может завести в домен 10 устройств, на которых может быть установлено неконтролируемое компанией ПО, в том числе вредоносное.

Аудит управления группами безопасности

Добавление члена глобальной группы.

Добавление члена локальной группы.

Добавление члена универсальной группы.

Аудит управления учетными записями пользователей

Создание учетной записи.

Отключение учетной записи.

Блокировка учетной записи.

Аудит создания процессов

При создании процесса.

При завершении процесса.

Аудит выхода из системы

Для неинтерактивных сессий.

Для интерактивных сессий и RDP-подключений.

При этом следует обращать внимание на код Logon Type, который показывает тип подключения (интерактивное, сетевое, с закэшированными учетными данными, с предоставлением учетных данных в открытом виде и т.д.).

Аудит входа в систему

При успешной попытке аутентификации, создается на локальном ПК и на домен-контроллере при использовании NTLM и Kerberos-аутентификации.

При неуспешной попытке аутентификации, создается на локальном ПК и на домен-контроллере при использовании NTLM аутентификации; при Kerberos-аутентификации на контроллере домена создается EventID=4771.

При попытке входа с явным указанием учетных данных, например, при выполнении команды runas, а также при работе «хакерской» утилиты Mimikatz.

Аудит других событий входа и выхода

RDP-подключение было установлено.

RDP-подключение было разорвано.

Аудит специального входа

При входе с административными полномочиями.

Аудит сведений об общем файловом ресурсе

Данное событие будет создаваться при работе ransomware, нацеленного на горизонтальное перемещение по сети.

Аудит других событий доступа к объектам

При создании задания в «Планировщике задач», что часто используется злоумышленниками как метод закрепления и скрытия активности в атакованной системе.

Аудит изменения политики аудита

Изменение политики аудита.

Изменение настройки CrashOnAuditFail.

Аудит расширения системы безопасности

При появлении в системе новых пакетов аутентификации, что не должно происходить несанкционированно.

При создании нового сервиса, что часто используется злоумышленниками как метод закрепления и скрытия активности в атакованной системе.

Настройка Windows Event Forwarding, интеграция с IBM QRadar

Настроив необходимые параметры аудита, перейдем к решению вопроса автоматизации сбора журналов аудита и их централизованного хранения и анализа. Штатный механизм Windows Event Forwarding, который работает из коробки с Microsoft Windows Server 2008 / Vista и старше, позволяет осуществлять централизованный сбор журналов аудита на устройстве-коллекторе (не ниже Windows Server 2008 и Vista, но все же рекомендуется использовать выделенный Windows Server 2012R2 и старше) с устройств-источников с применением функционала WinRM (Windows Remote Management, использует протокол WS-Management) и использованием т.н. «подписок» на определенные события (набор XPath-выражений, о которых мы поговорим далее, для выбора интересующих журналов и событий на источнике). События с удаленных устройств могут быть как запрошены коллектором (режим Pull/Collector initiated), так и отправлены самим источником (режим Push/Source computer initiated). Мы рекомендуем использовать последний режим, поскольку в режиме Push служба WinRM слушает входящие соединения только на коллекторе, а на клиентах-источниках WinRM не находится в режиме прослушивания и лишь периодически обращается к коллектору за инструкциями, что уменьшает поверхность потенциальной атаки на конечные устройства. По умолчанию для шифрования трафика от источников к коллектору, принадлежащих одному Windows-домену, используется Керберос-шифрование SOAP-данных, передаваемых через WinRM (режим HTTP-Kerberos-session-encrypted), при этом HTTP-заголовки и соответствующие метаданные передаются в открытом виде. Другой опцией является использование HTTPS с установкой SSL-сертификатов на приемнике и источнике, при этом они могут не принадлежать одному домену. При дальнейшем изложении будем считать, что мы работаем в одном домене и используем настройку по умолчанию.

Для включения сервиса сбора логов следует выполнить нижеописанные шаги:

2. На сервере-коллекторе выполнить команду wecutil qc, согласиться на включение службы «Сборщик событий Windows» (Windows Event Collector). При этом в Windows Firewall создается разрешающее правило для входящих соединений на коллектор по TCP:5985.

3. На источниках событий следует включить службу WinRM: установить «Тип запуска» в значение «Автостарт» и запустить «Службу удаленного управления Windows» (Windows Remote Management (WS-Management)).

4. Проверить состояние службы WinRM на сервере-колекторе можно командой winrm enumerate winrm/config/listener, в результате выполнения которой отобразятся настройки порта и список локальных IP-адресов, на которых прослушиваются соединения по TCP:5985. Команда winrm get winrm/config покажет подробные настройки службы WinRM. Переконфигурировать настройки можно либо непосредственно через утилиту winrm, либо через групповые политики по пути «Конфигурация компьютера / Административные шаблоны / Компоненты Windows / Удаленное управление Windows» (Computer Configuration / Administrative Templates / Windows Components / Windows Remote Management).

5. На источниках событий требуется предоставить доступ к журналам аудита службе WinRM путем включения встроенной учетной записи NT AUTHORITY\NETWORK SERVICE (SID S-1-5-20) в локальную группу BUILTIN\Event Log Readers («Читатели журнала событий»). После этого необходимо перезапустить «Службу удаленного управления Windows» (WinRM) и службу «Журнал событий Windows» (EventLog).

6. Затем следует создать и применить конфигурацию групповой политики для источников, в которой будет указана конфигурация и адрес сервера-коллектора. Требуется включить политику «Конфигурация компьютера / Административные шаблоны / Компоненты Windows / Пересылка событий / Настроить адрес сервера. » (Computer Configuration / Administrative Templates / Windows Components / Event Forwarding / Configure the server address. ) и указать адрес сервера-коллектора в следующем формате:

где 60 – частота обращения (в секундах) клиентов к серверу за новыми инструкциями по пересылке журналов. После применения данной настройки на устройствах-источниках следует сделать перезапуск службы WinRM.

7. Далее создаем и применяем конфигурацию подписки на сервере-коллекторе: открываем оснастку управления журналами аудита (eventvwr.msc) и находим внизу раздел «Подписки» (Subscriptions). Нажимаем правой кнопкой мыши и выбираем «Создать подписку», задаем имя подписки. Далее выбираем опцию «Инициировано исходным компьютером» (Source Computer Initiated, это означает предпочтительный режим Push). Нажимаем на кнопку «Выбрать группы компьютеров» (Select Computer Groups), выбираем из Active Directory те устройства или их группы, которые должны будут присылать логи на коллектор. Далее, нажимаем «Выбрать события» (Select Events) и вводим XPath-запрос (пример для сбора журналов Security):

8. В итоге, клиенты должны иметь активные сетевые соединения по TCP:5985 с сервером-коллектором. На сервере-коллекторе в eventvwr.msc в свойствах «Подписки» можно будет увидеть список клиентов-источников, а пересланные события будут находиться в разделе «Журналы Windows – Перенаправленные события» (Windows Logs – Forwarded Events) на сервере-коллекторе.

9. Далее решаем задачу пересылки собранных на сервере-коллекторе логов с источников в SIEM систему IBM QRadar. Для этого нам потребуется установить на сервере-коллекторе утилиту IBM WinCollect.

10. После установки утилиты WinCollect на сервер-коллектор, в самой SIEM-системе IBM QRadar нужно будет добавить этот сервер в список источников (тип источника Microsoft Security Event Log, в поле Target Destination в выпадающем списке лучше выбрать вариант с TCP-syslog-подключением, отметить check-box Forwarded Events).

После применения указанных настроек новые события и устройства-источники, пересылающие Windows-логи на сервер-коллектор, появятся в консоли IBM QRadar автоматически. В итоге, после внедрения SIEM-системы данные в ней и регистрацию событий информационной безопасности можно будет легко обогатить журналами аудита Windows, собранными описанным способом с различных устройств в инфраструктуре компании.

Утилита Sysmon

Установка Sysmon предельно проста и также может быть легко автоматизирована:

Все исполняемые файлы подписаны.

2. Создается или скачивается по приведенным выше ссылкам xml-файл с конфигурацией Sysmon.

3. Установка sysmon для x64 производится командой:

Поддерживается запуск установки из сетевой папки.

XPath-запросы

Результат запроса будет также представляться в различных формах, но для лучшего понимания и получения детального контента в конкретном событии рекомендуем переключиться на вкладку «Подробности», а там выбрать radio-button «Режим XML», в котором в формате «ключ-значение» будут представлены данные события безопасности.

Приведем несколько полезных XPath запросов с комментариями.

IRP-система штатными средствами Windows

Как мы знаем, задачи в ОС Windows могут выполнять совершенно разные функции, от запуска диагностических и системных утилит до обновления компонент прикладного ПО. В задаче можно не только указать исполняемый файл, который будет запущен при наступлении определенных условий и триггеров, но и задать пользовательский PowerShell/VBS/Batch-скрипт, который также будет передан на обработку. В контексте применения подсистемы журналирования интерес для нас представляет функционал гибкой настройки триггеров выполнения задач. Открыв «Планировщик заданий» (taskschd.msc), мы можем создать новую задачу, в свойствах которой на вкладке «Триггеры» мы увидим возможность создать свой триггер. При нажатии на кнопку «Создать» откроется новое окно, в котором в drop-down списке следует выбрать вариант «При событии», а в открывшейся форме отображения установить radio-button «Настраиваемое». После этих действий появится кнопка «Создать фильтр события», нажав на которую, мы увидим знакомое меню фильтрации событий, на вкладке XML в котором мы сможем задать произвольное поисковое условие в синтаксисе XPath-запроса.

Например, если мы хотим выполнять некоторую команду или скрипт при каждом интерактивном входе в систему пользователя Username, мы можем задать в качестве триггера задачи следующее поисковое выражение, уже знакомое нам по примеру выше:

Другой пример: оповещение администратора при подозрительном обращении к системному процессу lsass.exe, который хранит в своей памяти NTLM-хэши и Керберос-билеты пользователей Windows, что может говорить об использовании утилиты Mimikatz или аналогичных ей:

Таким образом, при условии работоспособности системы журналирования событий Windows можно не только детально и глубоко анализировать все произошедшее на устройстве, но и выполнять произвольные действия при появлении в журнале ОС событий, отвечающих условиям XPath-запроса, что позволяет выстроить целостную систему аудита ИБ и мониторинга событий безопасности штатными средствами ОС. Кроме того, объединив рекомендованные политики аудита информационной безопасности, утилиту Sysmon с детально проработанными конфигами, запрос данных из TI-фидов, функционал XPath-запросов, пересылку и централизацию событий с помощью Windows Event Forwarding, а также настраиваемые задачи с гибкими условиями выполнения скриптов, можно получить фактически бесплатную (по цене лицензии на ОС) систему защиты конечных точек и реагирования на киберинциденты, используя лишь штатный функционал Windows.