билинкет что это такое

Какой софт и базы использует Bellingcat в своих расследованиях?

Весь мир обсуждает последнее расследование детективного агентства Bellingcat. Кажется невероятным, что группа обычных пользователей способна распутать такое дело. При этом они используют стандартные инструменты и базы данных, зачастую доступные в интернете.

Неужели сегодня можно раскрыть преступление вообще не вставая из-за компьютера? Только на основании следов, которые люди оставляют в базах данных, в истории мессенджеров, в логах операторов связи, на камерах наблюдения?

Или это фантастический киберпанк?

На Хабре уже писали, как специалисты Bellingcat использовали обратный поиск изображений на «Яндексе» — действительно, уникальный инструментарий с использованием машинного обучения. Google с некоторого времени прикрыл данную функциональность в поиске картинок. Возможно, скоро и «Яндекс» закроет эту функцию в публичной версии (по крайней мере, некоторые читатели в комментариях к статье предполагают такой вариант). Так или иначе, но Bellingcat вдобавок к этому использует и много других инструментов.

Рынок купли/продажи персональной информации довольно спокойно жил несколько лет, пока не случилось это расследование. После него резко выросли цены, а некоторые посредники вообще бесследно исчезли. По мнению экспертов, ситуация должна восстановиться к марту 2021 года.

Итак, давайте изучим по шагам расследование Bellingcat. Оно начинается с пробива по базе звонков.

Биллинг сотовых операторов

После прошлого расследования у Bellingcat был список сотрудников, которые работали с химоружием за границей, и их телефонных номеров. Следователи предположили, что для операции внутри РФ будут использоваться другие кадры, поскольку эти кадры уже «спалились» в публичном расследовании. Однако пробив старых агентов показал, что один из них созванивался со специалистом по химоружию из Пятигорского института Минобороны через несколько часов после отравления. Это было их единственный разговор на протяжении шести месяцев. Следователи предположили, что профессионалы могли обсуждать какое-то интересное для них событие.

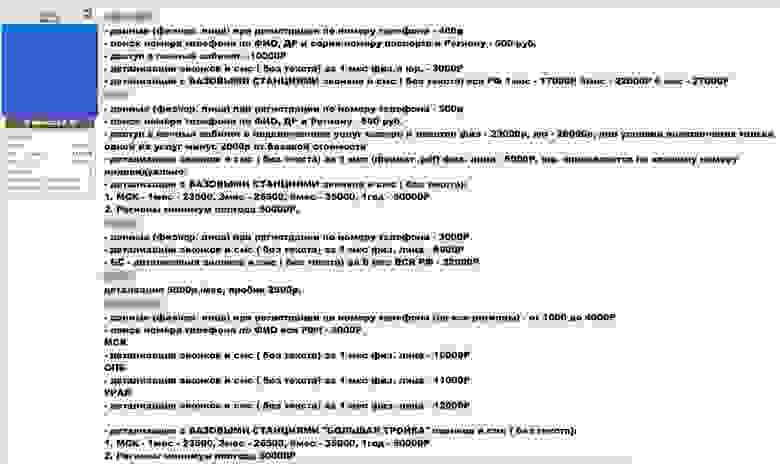

Детализацию биллинга продают, в том числе, сотрудники операторов мобильной связи. Детализация звонков и SMS по конкретному номеру стоит 20 тыс. руб. за первый месяц и 7000 руб. за каждый следующий, скидка до 50% при заказе от 5 абонентов. Геолокация по номерам телефонов — 110 тыс. руб. за телефон в месяц.

В биллингах на каждый звонок или подключение к интернету указана конкретные базовые станции, к которым телефон привязан в данный момент. Триангуляцию следователи выполняют иногда вручную в графическом редакторе. Затем из точек триангуляции составляется тепловая карта — она показывает, где человек бывает чаще всего. Обычно это дом и работа.

Детализация биллинга выявила много интересного, в том числе один из каналов связи фсбшников — WhatsApp, что довольно неожиданно.

Социальный граф и дата-майнинг

Дальше расследование раскручивалось по цепочке: теперь уже проверялись все звонки каждого из сотрудников, выявленных на предыдущем этапе. Так определилась группа из шести номеров, которые часто общаются между собой.

Пробивка абонента по номеру телефона стоит 1000 руб. Здесь выделяются интересующие персонажи — агенты, химики, специалисты, которые тоже участвовали в операции.

Место работы проверяется в приложении GetContact (запись контакта в адресной книге телефона) или другой слитой на чёрный рынок базе данных. В Bellingcat используют в том числе коллекцию баз данных Larix, включающую в себя сведения о кредитной истории, трудоустройстве, судимостях и перелётах.

«Мы все купленные биллинги загружаем просто в базу MySQL — и потом по ней уже можно делать конкретный запрос. Узнать, например, какой номер чаще всего созванивается с другим» — рассказывал главный расследователь Bellingcat Христо Грозев.

Авиаперелёты

На следующем этапе следователи проверили авиаперелёты каждого сотрудника в этой группе из шести человек.

Узнать попутчиков/пассажиров рейса на чёрном рынке сейчас стоит 15 000 руб. за рейс.

Здесь тоже обнаружилась корреляция.

Информацию по авиаперелётам каждого гражданина можно найти в базах от авиакомпаний. Некоторые из них слиты уже давно. По этим базам нашлось 37 совпадений.

Грозев говорил, что сначала базы пробивали всплепую, но потом стали выбирать их более целенаправленно.

Перелёты и поездки человека за один год пробиваются по базе МВД «Магистраль» за 2000 руб.

Базы с железнодорожными и авиабилетами вплоть с 2017 по 2019 годы уже разошлись по интернету. Они есть почти у всех. Благодаря пакету Яровой теперь данные продают за три года, а не за шесть месяцев, как раньше.

В этих расследованиях гораздо сложнее достать актуальную информацию по сегодняшним/вчерашним рейсам, тогда как архивные данные лежат практически в открытом доступе.

Базы данных

Следователи Bellingcat собрали информацию на каждого из шести членов группы. Услуга «Роспаспорт» (данные паспорта, загранпаспорта, адресов регистрации, фото владельца) стоит всего 1400 руб. с человека, за 11 человек со скидкой смогли взять за 10 тыс. рублей.

Места парковок и поездки из базы «Поток» (движение и остановки по камерам города) стоят 2500 руб. за авто за первый месяц и 1500 руб. за следующие.

Кроме подпольных сервисов пробива, очень много информации лежит просто в открытом доступе. Когда на рынке появляется новая БД, то она дорого стоит только в первый год или два, а затем сливается по всем каналам.

На специализированных форумах можно найти практически любые приватные данные о любом человеке. Например, вот актуальные цены у одного из продавцов:

Банковская категория с пробивом физ- и юрлиц — одна из самых популярных на форумах. Информацию «сливают» сотрудники самих банков, которые могут посмотреть информацию по любому счёту.

Bellingcat несколько лет отслеживает разнообразные источники информации в открытом доступе и собирает их. Собственно, такое же хобби есть у многих читателей подпольных форумов и телеграм-каналов со сливами данных. Удобнее провести поиск по своим базам, чем запускать платный пробив по коммерческим сервисам вроде всем известного телеграм-бота «Глаз бога», у которого в России более 200 тыс. пользователей.

Платформа «Глаз блога» объединяет более 40 источников информации. Один запрос на расширенный поиск через телеграм-бота стоит 30 рублей

Активисты Bellingcat собрали большое количество таких баз. В наше время подобным занимаются все, кто интересуется исследовательской журналистикой с цифровой криминалистикой в интернете (forensic investigations).

Цифровая криминалистика

Цифровая криминалистика — одна из новых профессий 21 века. Сейчас практически любой человек оставляет за собой яркий цифровой след, который с каждым годом становится всё более жирным. Мало аспектов нашей жизни не регистрируется цифровыми устройствами, поэтому цифровая криминалистика становится настолько мощным инструментом.

Многие преступления можно расследовать и раскрыть не вставая из-за компьютера.

Некоторые инструменты и базы данных свободно доступны через интернет и бесплатны, как база патентов Федеральной службы по интеллектуальной собственности:

Слив персональных данных как фундамент гражданской журналистики

Или это настоящие спецслужбы используют сетевой разум в своих целях, как раньше хакеры сливали украденные документы в Wikileaks, чтобы анонимно опорочить противника? Границы настолько размылись, что чётко отделить гражданскую журналистику от деятельности спецслужб становится сложно.

Нужно отметить, что массовые проблемы с утечкой персональных данных граждан присущи не только России. Например, в Индии тоже торгуют такими базами налево и направо.

В принципе, тут нет ничего нового.

В России такие базы начали продавать на компакт-дисках ещё в 90-е годы. Около десяти лет назад были популярны сервисы пробива Radarix.com и RusLeaks.com, которые были вскоре закрыты. На их место пришли другие, а в даркнете подобные сервисы довольно хорошо известны. В последние годы отрасль вышла на принципиально новый уровень, поскольку количество баз данных сильно увеличилось. На рынке действуют даже специальные «гаранты сделок», посредники, которые защищают клиентов (покупателей информации) от мошенников.

По мнению специалистов, бороться со сливом персональных данных в открытый доступ практически невозможно. Этих данных становится всё больше, так же как источников информации.

Перспективные сервисы и услуги, которые могут появиться в ближайшие годы:

Интересный парадокс. Благодаря системе тотальной слежки за гражданами сами граждане получают возможность следить за агентами спецслужб. Bellingcat — одна из первых организаций, которая этим занимается, но явно не последняя.

На правах рекламы

Подыскиваете VDS для отладки проектов, сервер для разработки и размещения? Вы точно наш клиент 🙂 Посуточная тарификация серверов самых различных конфигураций, антиDDoS и лицензии Windows уже включены в стоимость

Что такое Bellingcat

Что такое Bellingcat

Элиот Хиггинс (род. 1979), псевдоним Brown Moses — британский гражданский журналист, блогер, известный расследованиями актуальных событий, таких как гражданская война в Сирии и вооружённый конфликт на востоке Украины.

Работает на основании анализа открытых источников: социальных сетей, спутниковых снимков, видео и т. п. Впервые получил известность после идентификации систем вооружений, используемых в Сирии.

Летом 2014 года запустил веб-сайт Bellingcat, предназначенный для взаимодействия гражданских журналистов, занятых расследованиями текущих событий по открытым данным.

В 2012 году, будучи безработным финансовым аналитиком, не знающим арабского языка, начал писать блог о гражданской войне в Сирии. В качестве псевдонима выбрал Brown Moses — имя персонажа песни американского музыканта Ф. Заппы.

Метод работы Хиггинса заключается в мониторинге каналов Youtube (более 400 каналов ежедневно) и последующем отслеживании видов вооружений, появляющихся в том или ином месте. Свои наблюдения Хиггинс публикует в блоге под заглавием Brown Moses Blog.

При этом никакой специальной подготовки по системам вооружений Хиггинс не имеет.

По его собственным словам: «До «арабской весны» я знал о системах вооружений не больше, чем средний владелец [игровой приставки] Xbox. Я не имел никакого представления [о войне], кроме того, что можно почерпнуть из фильмов о Рэмбо.»

Работы Хиггинса пользуются широким признанием и поддержкой со стороны правозащитных организаций. По словам директора по чрезвычайным ситуациям Human Rights Watch Питера Букерта (Peter Bouckaert): «Brown Moses — один из лучших [специалистов] по мониторингу вооружений в Сирии».

Кристофер Чиверс, военный корреспондент газеты The New York Times, призвал коллег-журналистов более открыто признать роль, которую играет блог Хиггинса «Brown Moses» в освещении событий в Сирии. Правозащитная организация Amnesty International указывает, что именно материалы Хиггинса позволили ясно показать применение режимом Асада баллистических ракет, в результате чего в Сирию была направлена миссия расследования.

Хиггинс и его работы пользуются вниманием прессы Британии и США. О нём писали The Guardian, The Independentи The New Yorker. Передачи о Хиггинсе делали крупные телеканалы, такие, как британский Channel 4 News и CNN International

15 июля 2014 года Хиггинс запустил вебсайт под названием Bellingcat. (За два дня до сбитого Боинга. Интересно, правда?)

Задача сайта — объединить усилия гражданских журналистов в расследовании текущих событий по открытым источникам, таким как видео- и фотоматериалы, спутниковые снимки и другое. Финансирование сайта поступает из общественной кампании на Kickstarter.

Среди прочих проектов Bellingcat расследовал катастрофу Боинга 777 в Донецкой области. На основании своего расследования активисты Bellingcat сделали вывод, что сбившая самолет зенитная ракета была выпущена с установки ЗРК «Бук-М» из 53-й бригады ПВО РФ, базирующейся в Курске. Работа привлекла внимание голландских следователей, расследующих катастрофу.

Министерство обороны России опровергает её выводы, заявляя, что «конспиративные теории журналистской группы многократно опровергались блогерами и экспертами, поэтому серьёзному комментированию не подлежат».

О нас

Наша работа

Инновационные подходы Bellingcat к использованию данных в публичном доступе и их анализу силами гражданских журналистов имеют особое значение в освещении конфликтов, преступлений и нарушений прав человека. Мы публикуем расследования на эти темы в сотрудничестве с партнерами и союзниками, а также проводим тренинги, благодаря которым растет число гражданских журналистов, готовых заниматься этими историями вместе с нами.

Среди наших самых популярных публикаций — анализ химической атаки в сирийской Думе 7 апреля 2018 года, разоблачение фейкового эксперта, которого украинские и антипутинские российские СМИ часто цитировали как представителя Пентагона, расследование незаконных поставок бельгийскими компаниями в Сирию прекурсоров нервно-паралитического вещества зарин, анализ потерь бронетехники Сирийской арабской армии, а также описание использования беспилотников негосударственными акторами в Сирии и Ираке. Также среди наших наиболее важных материалов — идентификация ключевого подозреваемого в расследовании крушения рейса MH17 «Малайзийских Авиалиний», который оказался высокопоставленным офицером российской разведки, а также установление личностей подозреваемых в отравлении Скрипалей, которые также оказались российскими разведчиками. Наши расследования широко освещались в различных мировых СМИ.

Результаты нашей работы

В июле 2014 года в небе над востоком Украины был сбит рейс MH17. В течение следующих четырех лет команда Bellingcat обнаружила важнейшую информацию о сбитии лайнера, в частности отследила передвижения зенитной ракетной установки, которая сбила MH17, в Украину c ее базы в России, установила поле, откуда была запущена ракета, а также выявила различных подозреваемых, причастных к инциденту. Команда Bellingcat установила причастность российской армии к трагедии за годы до того, как это подтвердили власти европейских стран.

После отравления двойного агента Ми-6 Сергея Скрипаля и его дочери Юлии в Солсбери в марте 2018 года команде Bellingcat удалось установить личности троих подозреваемых, которые оказались высокопоставленными сотрудниками российской военной разведки. В октябре 2018 года наши исследователи выступили на пресс-брифинге в британской Палате общин, где в подробностях описали наши выводы о двоих подозреваемых (эти выводы подтвердили заявления британских властей, что за применением нервно-паралитического вещества стояла Москва). Наше расследование этих атак все еще продолжается и продолжает привлекать значительное внимание мировой общественности, СМИ и властей.

Команда Bellingcat также оказалась в первых рядах исследователей конфликта в Сирии по открытым источникам. Благодаря нашей работе мы стали сотрудничать с Технологическим советом Международного уголовного суда (МУС) и помогли им понять, как расследования по открытым источникам можно применить к их работе. Вновь созданный Международный беспристрастный независимый механизм по Сирии, учрежденный Генеральной ассамблеей ООН для сбора данных о потенциальных военных преступлениях и других нарушениях прав человека в Сирии, также очень заинтересовался работой Bellingcat и возможностями применения материалов и расследований по открытым источникам в их собственной работе. Мы изучаем эти темы совместно с Syrian Archive. Мы стали частью сети организаций и отдельных исследователей по различным дисциплинам, которые совместно ищут ответы на различные вопросы о том, как архивировать материалы из открытых источников, чтобы впоследствии привлечь виновных к ответственности.

Команда Bellingcat в партнерстве с Transparency International раскрыла схемы нецелевого использования Шотландских партнерств с ограниченной ответственностью (SLP), с помощью которых коррумпированные чиновники и представители организованной преступности (в частности организаторы «Ограбления банков по-молдавски» и «Азербайджанской прачечной») отмывали в Великобритании миллиарды фунтов стерлингов. О нашей работе по связям SLP с «Азербайджанской прачечной» писала газета The Guardian. С тех пор наш ведущий исследователь неоднократно посещал британский парламент и обсуждал этот вопрос с Дейм Маргарет Ходж, которая подробно цитировала нашу работу во время дебатов в Палате общин в октябре 2017 года. Мы также предложили офису Дейм Маргарет нашу помощь, чтобы помочь разработать серию мер, которая должна предотвратить использование SLP в крупных операциях по отмыванию денег.

Bellingcat также опубликовала совместно с Forensic Architecture масштабное совместное расследование об убийстве Оскара Переса в Венесуэле. Это расследование широко освещалось в венесуэльской и региональной прессе, а также в колонке в New York Times, которая позволила Bellingcat обратиться за помощью в поиске новых свидетельств из открытых источников. В свою очередь, в результате различные организации связались с Bellingcat, предложив дополнительную информацию и помощь в дальнейшем расследовании.

Важность партнерств

Распределенная модель совместной работы — основа эффективности Bellingcat. Благодаря тщательно отобранным экспертным знаниям со всего мира и анализу открытых данных команда Bellingcat может освещать самые разные глобальные и местные проблемы. Значительные успехи, которых команде Bellingcat удалось добиться благодаря самоорганизованному сообществу волонтеров, говорят о важности и необходимости нашего подхода. Расширяя наши возможности управления, расширения и анализа результатов работы этой сети, мы сможем и дальше применять и расширять этот подход. Поэтому ваша поддержка и партнерство так важны для нас.

Наши контактные данные доступны на этой странице.

Финансирование и партнерства

Команда Bellingcat на данный момент получает гранты от следующих организаций:

Команда Bellingcat не ищет и не принимает финансирования непосредственно от каких-либо национальных государств. Bellingcat может изыскивать или принимать финансирование от международных или межправительственных организаций, например Еврокомиссии или ООН. Bellingcat также может принимать или изыскивать финансирование из частного фонда, который принимает государственное финансирование, если такой фонд является независимым от национальных государств. Никакие финансовые отношения не заставят нас воздерживаться от критики организаций, которые предоставляют финансирование, или от освещения любых нарушений, к которым могут быть причастны эти организации. Мы также не позволим, чтобы финансирование ограничивало нашу независимость.

Bellingcat входит в Глобальную сеть журналистов-расследователей (Global Investigative Journalism Network). Bellingcat также является партнером Глобальной сети правового активизма (Global Legal Action Network) в рамках нашего проекта «Йемен».

В настоящее время около 35% бюджета Bellingcat обеспечено семинарами, которые мы проводим по всему миру. Подробнее о наших семинарах см. здесь. Страница подписки на нашу рассылку о семинарах доступна по этой ссылке.

Награды и призы

С начала работы команды Bellingcat мы получали различные призы и награды как самостоятельно, так и в партнерстве с другими организациями. В 2015 году команда Bellingcat выиграла Приз Ганса Иоахима Фридриха, в 2017 — Приз European Press за инновации, в 2018 — приз Ars Electronica для цифровых сообществ, в 2019 — приз European Press за расследования, награду Лондонского пресс-клуба за цифровую журналистику, а также награду Ассоциации политических исследований «Политический подкаст года».

В 2020 году команда Bellingcat выиграла награду Макиавелли за публичные коммуникации, награду Скриппса Говарда за инновации (совместно с Newsy), бронзовый приз Премии британских подкастов за лучший подкаст о настоящих преступлениях, бронзовый приз ARIAS за лучшую документальную серию и серебряный приз ARIAS за лучший независимый подкаст.

Команда Bellingcat также принимала участие в совместных проектах, удостоенных наградами. Последний по времени — расследование BBC Africa Eye «Анатомия убийства», которое получило сразу несколько видных журналистских наград, в том числе премию Королевского телевизионного общества и премию Пибоди.

Нефинансовая поддержка

Bellingcat также получает нефинансовую поддержку в виде ресурсов платформ и доступа к программному обеспечению. Мы благодарим за поддержку перечисленные ниже организации:

«Крот» в ГРУ, фейковое убийство и признания боевиков: в Bellingcat раскрыли детали сорванной операции по «вагнеровцам»

Операция по захвату 33 российских наемников частной военной компании Вагнера была продумана и проводилась украинской разведкой вместе со Службой безопасности Украины. К такому выводу пришли в Bellingcat по результатам расследования, длившегося год.

Его итоги были обнародованы 17 ноября. Большинство из боевиков, которых впоследствии задержали в Беларуси, воевали на Донбассе на стороне оккупантов. Расследователи выяснили, что часть была в составе ЧВК Вагнера, часть – в составе так называемого «добровольческого корпуса». Другие же работали на Вооруженные силы РФ или российские спецслужбы.

Главное из материала Bellingcat

Операция была продумана и проводилась Главным управлением разведки Министерства обороны при поддержки Управления контрразведки СБУ.

Начата она была еще в 2018 года, но тогда речь шла о сборе разведданных, а к концу 2019 года она приняла новый оборот.

Самолет планировали посадить Киеве и задержать боевиков.

Украина собрала массу новых доказательство преступлениях российских наемников на Донбассе.

Сорвана она была после встречи представителей с политическим руководством. Затем сроки проведения были перенесены и позднее «вагнеровцев» задержало в Минске КГБ Беларуси.

После задержания и белорусы, и россияне длительное время не могли понять, что происходит, а Лукашенко до последнего считал, что «вагнеровцы» планировали свержение власти.

Отмечается, что ГУР Минобороны начало собирать разведданные еще в 2018 году, но к концу 2019-го после успеха ряда операций (в частности, захвата подозреваемого по делу о крушении МН17 одного из командиров террористов на Донбассе Владимира Цемаха) появились более амбициозные планы.

В начале 2020 года целью операции стали сотни бывших наемников, которые во время пандемии коронавируса осели в своих родных городах и деревнях в России.

Их планировалось заманивать в третью страну и запрашивать экстрадицию в Украину. но в итоге было решено заманить и задержать несколько десятков основных наемников. На этом этапе была привлечена СБУ, которая составляла короткий список тех, чьи преступления были достаточно серьезными и их можно было бы легко доказать в суде.

Три бывших офицера украинской спецслужбы рассказали Bellingcat, что о подготовке спецоперации президент Владимир Зеленский впервые был проинформирован 15 июня 2020 года. Он одобрил ее и попросил подготовить детальный план. Его 1 июля утвердил министр обороны. С того момента за операцию отвечали глава ГУР Василий Бурба, заместитель главы СБУ Руслан Баранецкий, а проект получил название «Авеню».

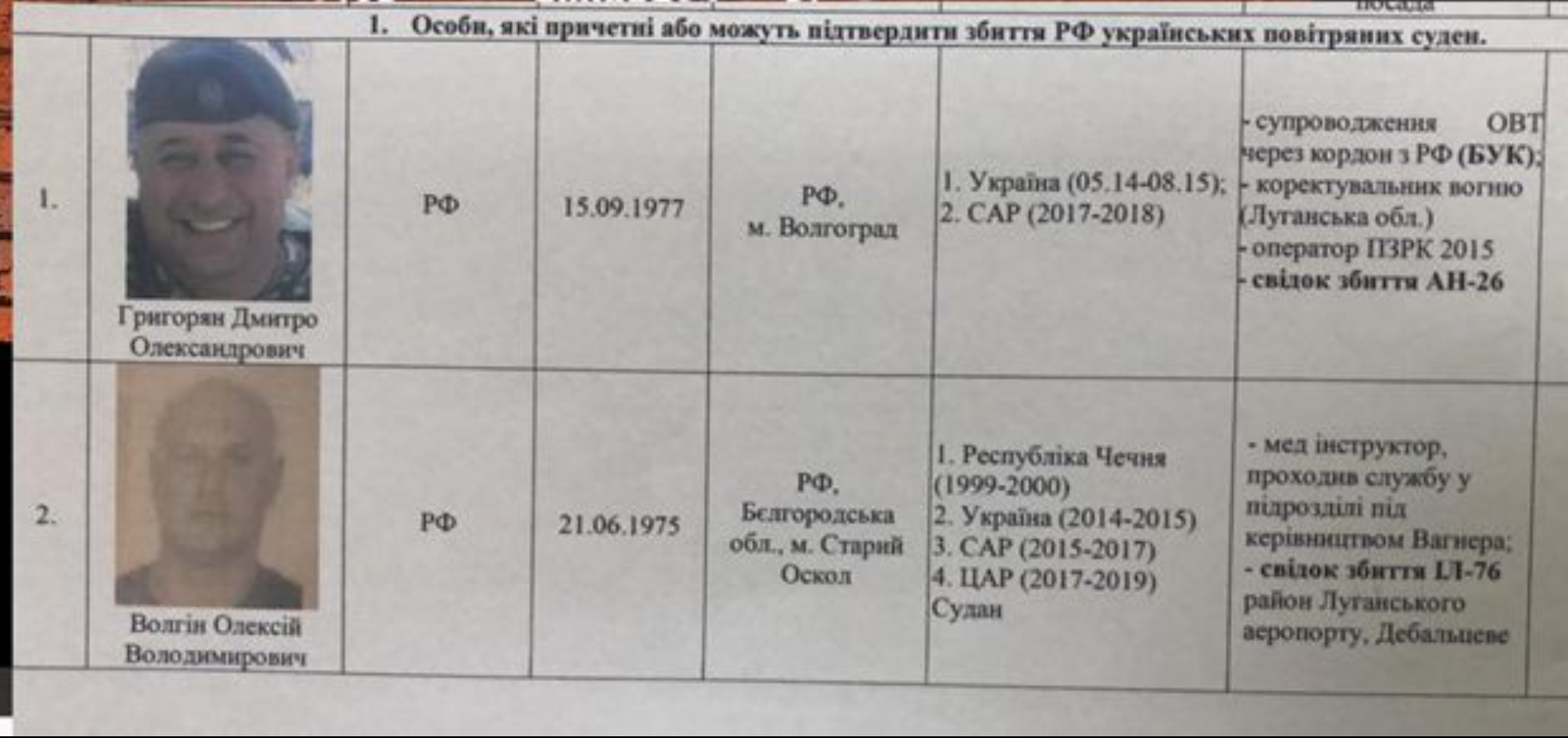

ГУР и СБУ начали согласовывать списки. Как выяснилось, многие из фигурантов были в списках наиболее разыскиваемых СБУ террористов. Среди них и те, кто воевал против Украины под Иловайском и Дебальцево, а также причастные к сбитию Ил-76 (тогда погибли 49 украинских военных). Один из наемников даже рассказывал, что сопровождал БУК, из которого сбили малазийский рейс МН17.

В итоге украинская спецслужба подготовила шорт-лист из 28 человек. ГУР расширило его до 45, включив туда наемников, которые не воевали на Донбассе во избежание подозрений со стороны боевиков.

Посадка борта была самой важной частью операции. Прежде всего, нужно было обеспечить безопасность пассажиров, а также нужен был легальный повод.

Изучив Чикагскую конвенцию, регулирующую коммерческие воздушные перевозки, команда пришла к выводу, что существует только два сценария, которые позволят Украине законно посадить самолет на своей территории. Первый – неотложная медицинская помощь: если пассажиру на борту рейса становится плохо, например, в результате сердечного приступа, самолет должен совершить экстренную посадку в ближайшем аэропорту. Технически ближайшим после перехода в воздушное пространство Украины был один из двух аэропортов в Киеве. Однако расстояние от границы до аэропорта Минска было ненамного больше, и пилот мог вместо этого вернуться в Беларусь, так что этот вариант был слишком рискованным.

Второй сценарий – угроза взрыва на борту. Как только соответствующий наземный диспетчерский пункт будет проинформирован об угрозе, он по своему усмотрению дает указание самолету приземлиться в аэропорту по своему выбору, поскольку гипотетический риск от взрыва распространялся не только на пассажиров, но и на людей на земле. Более того, согласно международному праву, украинские авиадиспетчеры могут дать указание пилоту не сообщать пассажирам об аварийной ситуации или даже об изменении траектории полета. Именно этот вариант и был принят за основу как наиболее надежный.

Для реализации плана нужно было, чтобы кто-то, физически находящийся в аэропорту Минска, позвонил в службу управления воздушным движением Украины и предупредил о бомбе. В данном сценарии звонивший сообщил бы, что подслушал, как два пассажира-мужчины в кафе аэропорта обсуждали свою враждебность по отношению к Украине и, как ему казалось, террористический акт на борту рейса. Звонок должен был быть произведен в момент, когда самолет входил в воздушное пространство Украины.

Также формально СБУ должна была узнать о боевиках на борту случайно. Доя этого была придумана еще одна легенда: анонимный информатор сообщал СБУ о продолжающейся незаконной операции по вербовке наемников. Как только спецслужба отреагирует на такую наводку, они смогут загрузить все тысячи страниц компрометирующих документов, включая резюме, фотографии и видео. СБУ также сможет отслеживать подготовку к отъезду наемников из России с помощью билетов и планов полетов. И главное – они смогут немедленно отреагировать, как только обнаружат, что самолет, на котором находились эти лица, приземлился в аэропорту Борисполь под Киевом.

СБУ также под этим предлогом смогла бы получить санкционированные судом ордера на арест наемников и внести их в списки задержанных в пограничных и полицейских базах данных. Обвинительные заключения предъявили бы задержанным сразу после ареста.

Как сорвалась операция

Бурба рассказал, что за день до отъезда наемников, он вместе с Баранецким прибыл в Офис президента, чтобы предоставить окончательную информацию об операции. Но Зеленский тогда был занят и лично встретиться не удалось с главой государства.

По словам тогдашнего руководителя ГУР, они встретились с главой ОП Андреем Ермаком и тот предложил отложить операцию на неделю.

В расследовании отмечается, что накануне Зеленский договорился с Россией о прекращении огня. По словам Бурбы, канцелярия президента была уверена, что если спецоперация продолжится в соответствии с планом и завершится задержаниями 25 июля – прекращения огня не будет, а требование «нормандской четверки» не будет выполнено.

Бурба же ответил, что задержка операции на неделю невозможна и приведет либо к потере доверия со стороны наемников ЧВК Вагнера, либо к появлению подозрений у белорусской контрразведки.

Затем представители ОП, пытаясь пойти навстречу разведке, предложило сократить задержку до четырех дней, а в итоге вышло до пяти.

В Bellingcat подчеркнули, что не смогли проверить подлинность ни первого, ни второго разговора, а в Офисе президента не дали комментариев.

В итоге «вагнеровцам» перебронировали билеты и поселили в гостинице, где их и задержали спецслужбы Беларуси.

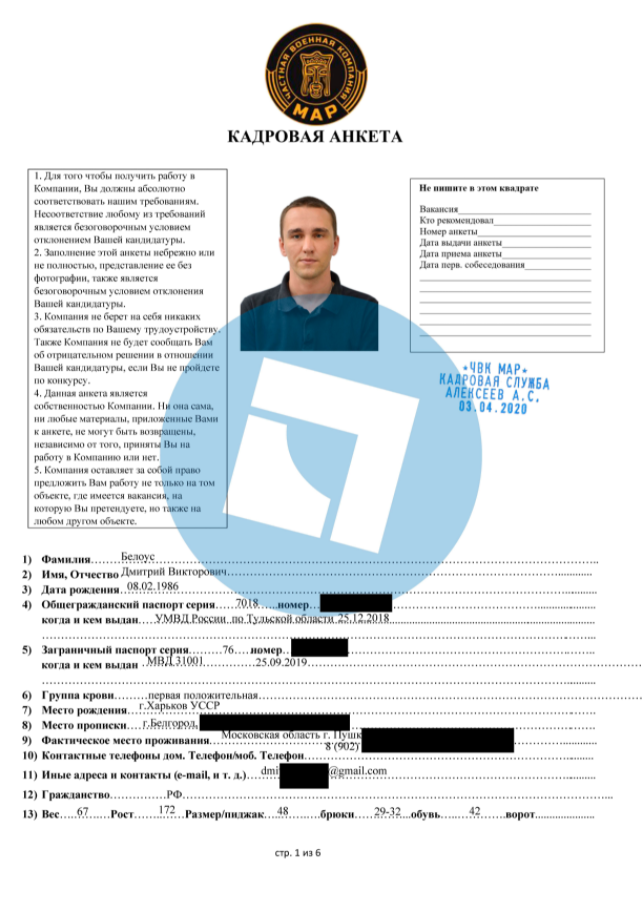

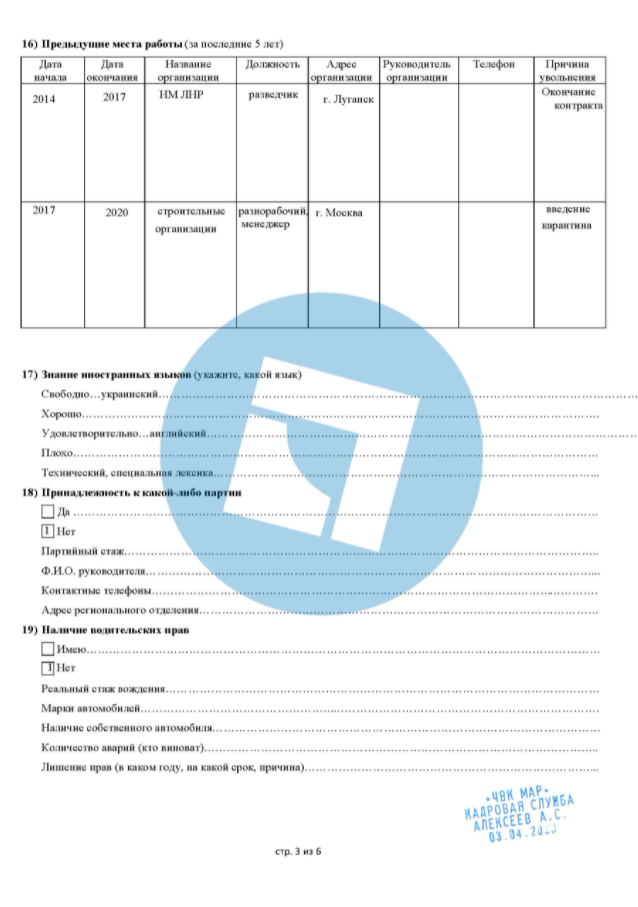

Для того, чтобы все выглядело правдоподобно, было решено использовать реальную, но прекратившую деятельность, частную военную кампанию «МАР», созданную в Санкт-Петербурге в 2012 году.

Для перехвата запросов о наборе персонала в сентябре команда ГУР зарегистрировала аналогичный домен и сайт. Это позволило им создать домен для переписки с кандидатами на работу.

В качестве работы боевикам решили предлагать охрану нефтяных объектов «Роснефти» на Ближнем Востоке. Для этого также был зарегистрировано доменное имя office-rosneft.org.

Участником проекта был бывший офицер ГРУ среднего звена, которого арестовала и завербовала украинская разведка в «ДНР» несколькими годами ранее. Он вернулся в Россию, вышел на пенсию и через некоторые время по просьбе украинской разведки снова начал искать работу.

Роль главного рекрутера и куратора от спецслужб сыграл спецназовец с реальным боевым опытом. Для него придумали имя «Сергей Петрович».

Как искали кандидатов на «работу»

Искали боевиков через объявления на российских сайтах. Им предлагали зарплату в 225 тысяч рублей в месяц (более 80 тысяч гривен). Заявок было очень много, и большинство кандидатов вообще не имели опыта боевых действий на Донбассе.

Затем подход решили изменить и «Сергею Петровичу» поручили провести собеседование с наиболее перспективными кандидатами, чтобы определить из них наиболее значимых для Украины.

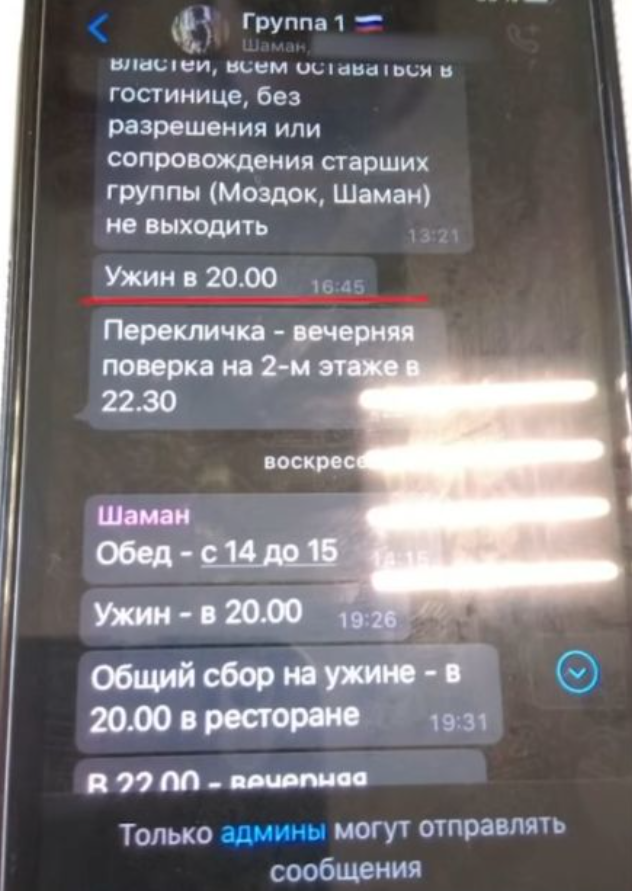

Одним из первым, на кого удалось выйти, стал Артем Миляев 1981 года рождения. Он написал, что у него есть опыт войны в Чечне, Сирии и на Донбассе. Также он признался, что был заместителем командира штурмовой бригады в «ДНР». Он был известен свои боевым товарищам, а украинская разведка знала его под позывным «Шаман».

В итоге в начале мая 2020 года «Петрович» поручил Миляеву набрать первый взвод. За каждую заполненную анкету ему предлагалась материальная помощь.

Решение отдать отбор «Шаману» дал свои плоды и к концу месяца фейковая ЧВК получила десятки заявок. Бланки были составлены как формы, которые ранее использовала настоящая компания «МАР» с печатью. Формы, которые в конечном итоге были заполнены более чем 200 заявителями, содержали полные личные данные, включая текущий адрес, номера телефонов и электронную почту, рост, вес и размеры обуви, образование и военный опыт.

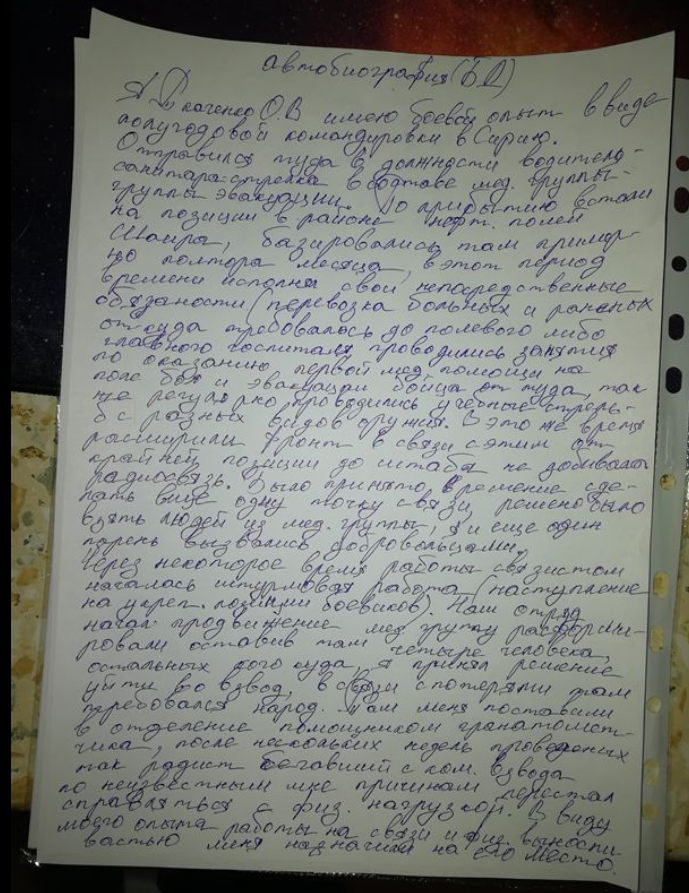

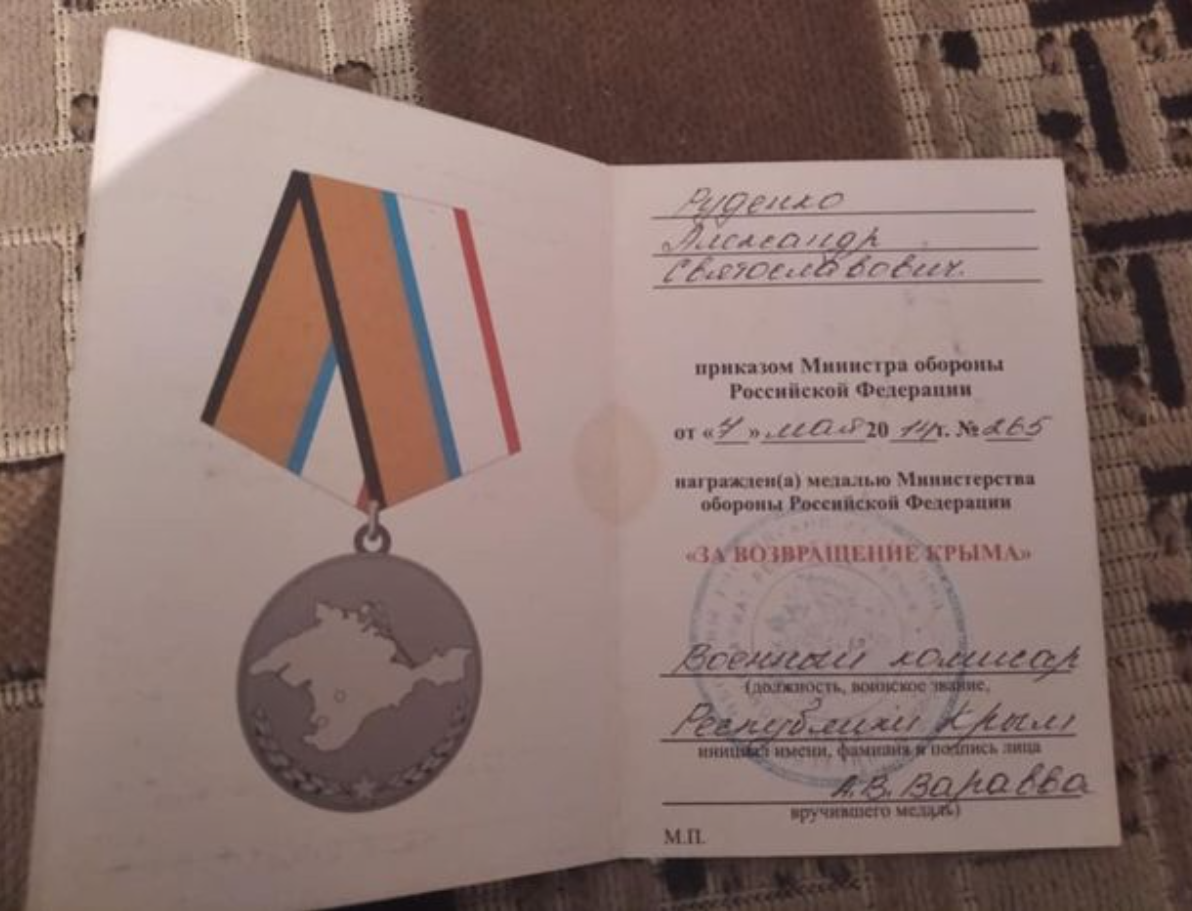

К началу июня 2020 года ГУР получило сотни страниц подробных, написанных от руки признаний боевиков об их роли в незаконных боевых действиях в Восточной Украине, на Ближнем Востоке и в Африке, а также имена командиров и фотографии медалей, выданных Кремлем, и даже ранее нигде не публиковавшиеся видео- и фотоматериалы о военных преступлениях, таких как сбитие украинского военного вертолета на Донбассе в 2014 году.

Многие предоставили инсайдерские данные как о вторжении России в Украину в 2014–2015 годах, так и о том, как РФ поддерживала формально «частную» военную компанию Вагнера. Во время собеседования подполковник Александр Кривенко, возможно, самый высокопоставленный офицер из тех, которого рекрутировала команда ГУР, рассказал, как в 2014 году военкомат в Астрахани попросил его сформировать батальон для боевых действий на востоке Украины. Он также рассказал «Петровичу», как занимался военной подготовкой боевиков ЧВК Вагнера, как это привело его в Сирию и Центрально-африканскую Республику, где он служил советником главы местного генштаба. Кроме того, он рассказал о тренинге, который прошел глава генштаба ЦАР в академии ГРУ им. Фрунзе в Москве.

Всего же было отобрано 180 человек.

В начале июня 2020 года ГУР решили «убить Сергея Петровича в бою во время выполнения задания в Сирии», чтобы потянуть время. Его место занял другой куратор «Артур Палыч», также оперативник ГУР.

Он связался с Миляевым через подделанный номер консульской службы России в Каракасе. «Палыч» заявил, что столько же бойцов нужны «Роснефти» для охраны объектов от рейдеров в Венесуэле.

Украинская разведка должна была выбрать из 180 человек несколько десятков главных преступников, организовать для них перелет и принудительно посадить самолет во время перелета над Украиной.

Из-за пандемии из России вылететь можно было только через Беларусь. Наиболее удобным и правдоподобным для пролета над Украиной являлся рейс в Стамбул (он действительно использовался для полетов на Ближний Восток и в Латинскую Америку).

Так из 180 наемников было отобрано 40, чьи военные преступления были доказаны. В итоге куратора разделил наемников на четыре взвода по 45 человек в каждом. Командовать ими всеми должен был «Шаман».

«Палыч» дал указание «Шаману» собрать первый взвод из 47 человек. Последнему разведчики ГУР предоставили первую часть «командировочных».

Нанятый разведкой турагент нашел 34 билета на рейс в Турцию 25 июля. Еще 13 билетов нашли на рейс через два дня. Основные лица, которые интересовали ГУР, были включены в первый рейс, а остальным сказали, что они полетят позже.

Все 33 участника прибыли в Москву вовремя, еще один – Игорь Тараканов – заявил, что заболел и не поехал.

Миляев вручил каждому суточные, фальшивый трудовой договор с белорусской компанией, распечатки их электронных билетов и копию коллективного трудового договора. Согласно этим трудовым договорам стоимостью 1 000 белорусских рублей за каждый им был разрешен въезд в Беларусь. Вечером автобус с «вагнеровцами» успешно преодолел границу Беларуси и направился в сторону аэропорта. В этот момент еще никто не предполагал, что доехать до аэропорта им не суждено.

Незаконно избранный президент Беларуси Александр Лукашенко до последнего считал, что «вагнеровцы» прибыли для срыва выборов. Россияне же только спустя неделю смогли выяснить, что на самом деле произошло.

Отмечается, что после прибытия на территорию Беларуси «Палыч» сообщил Миляеву об изменении планов и переносе вылета из Беларуси в Турцию на пять дней (изначально они должны были покинуть страну на следующий день, после прибытия).

В Минске все участники группы вели себя дисциплинированно, не употребляли алкоголь и не ходили по городу. Поскольку в гостинице не хватило мест, чтобы продлить проживание, 32 боевиков 27 июля переселили в санаторий «Беларусочка». Еще один остался у родственников в Минске.

Один из наемников рассказал впоследствии Bellingcat, что вечером 28 июля они заметили микроавтобус, в котором узнавалось наблюдение белорусских спецслужб. Они не придали этому значения, ведь полагали, что те просто следят, когда наемники покинут страну. Но той же ночью спецназ «Альфа» КГБ ворвались в санаторий.

Один из задержанных вспоминал, что во время обысков по репликам спецназовцев было понятно: они искренне верят, что наемники прибыли для свержения власти в Беларуси.

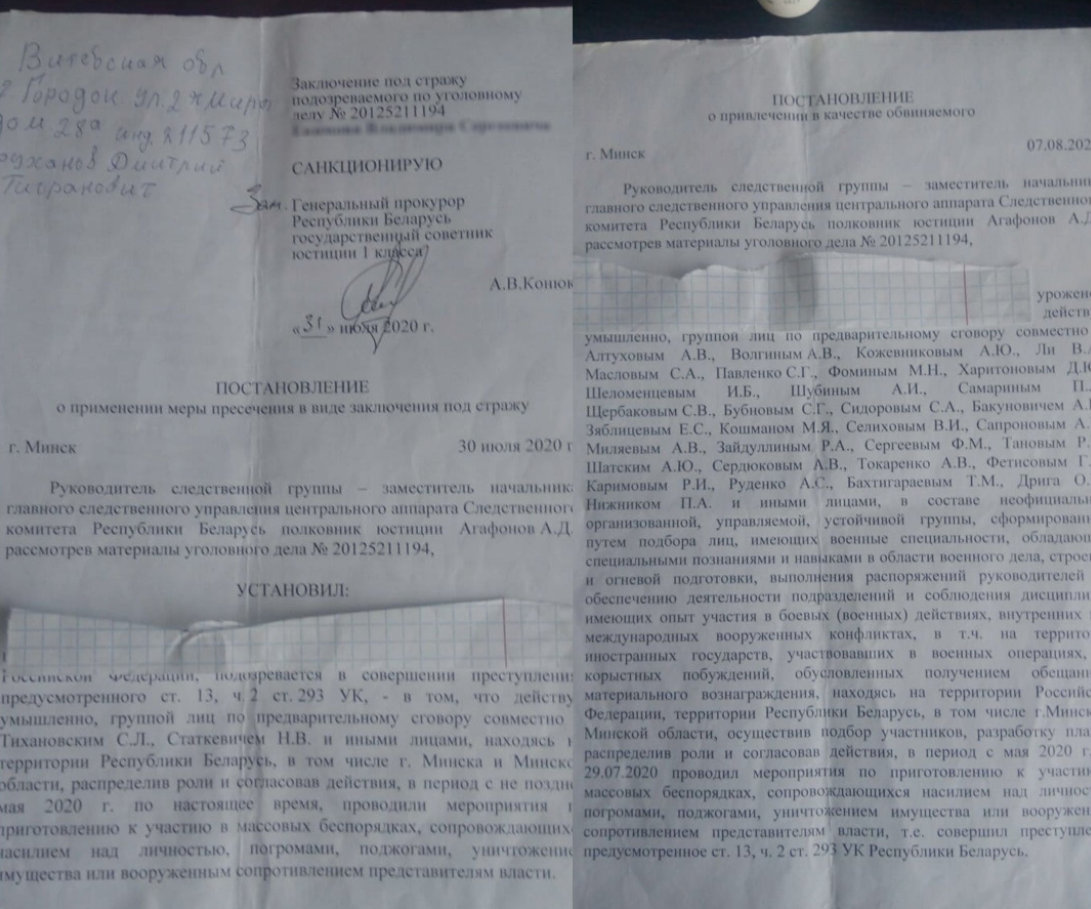

Затем их допрашивали, как предполагается, сотрудники КГБ: спрашивали, знают ли те Сергея Тихановского и Николая Статкевича (арестованные накануне кандидаты в президенты).

По словам собеседника Bellingcat из числа задержанных, белорусские спецслужбы действительно полагали, что задачей группы было свержение правительства.

В итоге наемникам предъявили обвинения в заговоре с целью свержения правительства и организации массовых беспорядков в сотрудничестве с арестованными деятелями оппозиции Тихановским и Статкевичем.

Российские власти и спецслужбы поняли, что происходит лишь спустя неделю. Они отследили через IP, откуда публиковались объявления на российских сайтах. Соответствующие данные были опубликован 6 августа в «Комсомольской правде».

Лишь 14 августа Россия официально объявила, что Беларусь передала им 32 граждан и они уже на российской территории.

Как сообщал OBOZREVATEL, 29 июля 2020 года в Минске были задержаны 29 боевиков российской частной военной компании «Вагнер», которые участвовали в боях на Донбассе на стороне террористов. Их арест должны были провести спецслужбы Украины для дальнейшего обмена на украинских пленных в ОРДЛО. Позднее Беларусь передала их Москве.