Что такое малварь вирус

Что такое malware? Как определить, есть ли на устройстве вредоносная программа?

Malware — это вредоносная программа. Она предназначена для нанесения ущерба системам, сетям и устройствам или для кражи данных. Вредоносные программы могут выглядеть как раздражающий рекламный банер, но на самом деле это может быть вирус, который уничтожает жесткий диск и заражает каждое устройство в вашей сети.

Что делает malware?

Вред, который вредоносная программа может нанести устройству, зависит от ее типа. Каждая из них может по-своему проникать, распространяться и заражать систему, преследую конкретные цели.

Троян. Названный в честь знаменитого троянского коня, который действует точно так же. Троян проникает в систему, замаскированную под законное программное обеспечение, а затем работает в качестве шлюза для других вредоносных программ.

Червь. Черви похожи на троянов в том, что они также используются для создания бэкдоров для последующего проникновения других вредоносных программ. Но в отличие от троянов, черви могут иметь и другие цели, например, самокопирование, размножение и захват всего жесткого диска.

На видео: На нашем канале мы рассказали о самом первом сетевом черве и к каким последствиям он привел

Шпионская программа. Как следует из названия, она используется для шпионажа. Эту программу трудно обнаружить, т.к. она работает в фоновом режиме, тихо собирая информацию о пользователе. Шпионская программа отслеживает историю просмотров, имена пользователей, пароли, а также информацию о банковских картах, которая впоследствии отправляется злоумышленнику.

Вирус-вымогатель. Злоумышленники используют эту вредоносную программу для блокировки всех файлов на компьютере жертвы до тех пор, пока она не заплатит выкуп. Обычно вымогатель попадает в систему через фишинговое электронное письмо. Когда вы открываете его и нажимаете на ссылку, программа автоматически устанавливается на устройство. Обычно пользователь ничего не замечает, пока не становится слишком поздно.

Ботнет. Когда определенная вредоносная программа заражает ваше устройство, оно становится частью роботизированной сети — бот-сети. Хакеры используют бот-сети для проведения крупномасштабных кибератак, таких как рассылка спама или DDoS-атаки. Как только устройство заражается, оно передает вредоносную программу на другие устройства в сети, тем самым делая сеть еще крупнее. Десятки или даже сотни тысяч устройств могут составлять одну бот-сеть.

Вирус. Это самый распространенный тип вредоносных программ. Главное отличие состоит в том, что вирус не является автономной программой — для работы ему необходимо прикрепить себя к законному программному обеспечению. Ущерб, который вирус наносит системе или устройству, может быть разный: от создания надоедливых всплывающих окон до уничтожения жесткого диска или кражи данных пользователя.

Как определить, есть ли на устройстве malware?

Вредоносная программа не является универсальной для всех устройств и может работать и выглядеть по-разному на iPad, ПК или Android-телефоне. Но некоторые симптомы одинаковы, поэтому обязательно следите за ними:

Как избежать malware?

Полное удаление вредоносных программ возможно в большинстве случаев. Но, к сожалению, иногда требуется полный сброс системы. Если вы не создадите резервную копию файлов, то все они могут быть потеряны. Поэтому проще не допускать проникновение вредоносного кода в систему, чем пытаться удалить его.

Что нужно сделать, чтобы быть в безопасности:

Приключения неуловимой малвари, часть I

Этой статьей мы начинаем серию публикаций о неуловимых малвари. Программы для взлома, не оставляющие следов атаки, известные также как fileless («бестелесные», невидимые, безфайловые), как правило, используют PowerShell на системах Windows, чтобы скрытно выполнять команды для поиска и извлечения ценного контента. Обнаружить хакерскую деятельность без вредоносных файлов — сложно выполнимая задача, т.к. антивирусы и многие другие системы обнаружения работают на основе сигнатурного анализа. Но хорошая новость состоит в том, что такое ПО все же существует. Например, UBA-системы, способные обнаружить вредоносную активность в файловых системах.

Когда я впервые начал изучать тему крутых хакеров, не использующих традиционные способы заражения, а лишь доступные на компьютере жертвы инструменты и программное обеспечение, я и не подозревал, что вскоре это станет популярным способом атаки. Профессионалы в области безопасности говорят, что это становится трендом, а пугающие заголовки статей – тому подтверждение. Поэтому я решил сделать серию публикаций на эту тему.

Великий и ужасный PowerShell

Я писал о некоторых из этих идей раньше в серии обфускации PowerShell, но больше исходя из теоретического представления. Позже я наткнулся на сайт для гибридного анализа, где можно найти образцы малвари, «отловленной» в дикой природе. Я решил попробовать использовать этот сайт для поиска образцов fileless-вредоносов. И мне это удалось. Кстати, если вы захотите отправиться в свою собственную экспедицию по поиску вредоносных программ, вам придется пройти проверку на этом сайте, чтобы они знали, что вы делаете работу как white hat специалист. Как блогер, который пишет о безопасности, я прошел ее без вопросов. Я уверен, вы тоже сможете.

Помимо самих образцов на сайте можно увидеть, что же делают эти программы. Гибридный анализ запускает вредоносное ПО в собственной песочнице и отслеживает системные вызовы, запущенные процессы и действия в сети, а также извлекает подозрительные текстовые строки. Для двоичных файлов и других исполняемых файлов, т.е. там, где вы даже не можете посмотреть на фактический код высокого уровня, гибридный анализ решает, является ли ПО вредоносным или просто подозрительным на основе его активности во время выполнения. И после этого уже оценивается образец.

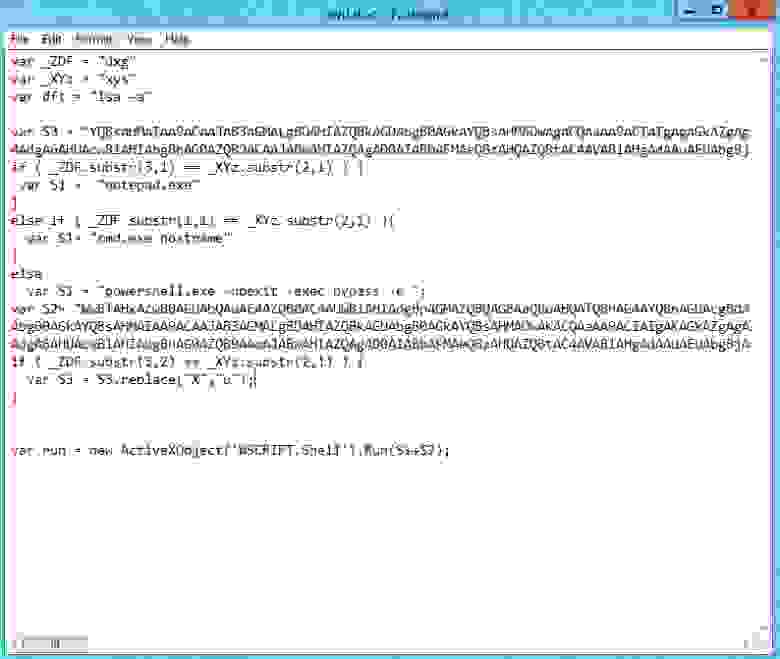

В случае с PowerShell и другими образцами сценариев (Visual Basic, JavaScript и т. д.), я смог увидеть и сам код. Например, я наткнулся на такой PowerShell экземпляр:

Вы также можете запустить PowerShell в кодировке base64, чтобы избежать обнаружения. Обратите внимание на использование Noninteractive и Hidden параметров.

Вникай глубже

Я декодировал наш PS-сценарий с помощью этого метода, ниже представлен текст программы, правда слегка мной модифицированный:

Заметьте, что скрип был привязан к дате 4 сентября 2017 и передавал сессионные cookies.

Для чего это нужно?

Для программного обеспечения безопасности, сканирующего журналы событий Windows или файерволла, кодировка base64 предотвращает обнаружение строки «WebClient» по простому текстовому шаблону в целях защиты от выполнения такого веб-запроса. И так как все «зло» вредоносного ПО затем загружается и передается в наш PowerShell, этот подход таким образом позволяет полностью уклоняться от обнаружения. Вернее, это я так думал сначала.

Оказывается, с включением продвинутого логирования журнала Windows PowerShell (см. мою статью ) вы сможете увидеть загруженную строку в журнале событий. Я (как и другие ) считаю, что Microsoft следует включить данный уровень ведения журнала по умолчанию. Поэтому при включенном расширенном логировании мы увидим в журнале событий Windows выполненный запрос загрузки из PS скрипта по примеру, который мы разобрали выше. Поэтому имеет смысл его активировать, согласны?

Добавим дополнительные сценарии

Часто сам сценарий Visual Basic обфусцируется так, что он свободно уклоняется от антивирусов и других сканеров вредоносных программ. В духе уже изложенного, я решил в качестве упражнения закодировать приведенный выше PowerShell в JavaScript. Ниже результаты моей работы:

Обфусцированный JavaScript, прячущий наш PowerShell. Реальные хакеры делают это на раз-два.

Значок JS отображается только в иконке в виде свитка. Неудивительно, что многие люди будут открывать это вложение, думая, что это Word-документ.

В моем примере я изменил приведенный выше PowerShell, чтобы загрузить сценарий с моего веб-сайта. Удаленный сценарий PS просто печатает «Evil Malware». Как видите, он совсем не злой. Конечно, реальные хакеры заинтересованы в получении доступа к ноутбуку или серверу, скажем, через командую оболочку. В следующей статье я покажу, как это сделать, используя PowerShell Empire.

Надеюсь, что для первой ознакомительной статьи мы не слишком глубоко погрузились в тему. Теперь я позволю вам перевести дух, и в следующий раз мы начнем разбирать реальные примеры атак с использованием fileless-малвари без лишних вводных слов и подготовки.

Что такое Malware и как его удалить?

Malware – это вредоносное программное обеспечение, которое специально создается для того, чтобы нанести урон системе.

Термином Malware вредоносные программы объединяются в группу программ, которые гораздо более опасны, чем единичные вирусы. Классифицируется Malware в зависимости от того, как он запускается, как работает и как распространяется.

Чем отличается Malware от обычного вируса

Стратегия действия Malware отличается от вируса тем, что Malware вызывает нестандартное поведение системы и долго может оставаться незамеченным. Такая прога может быть создана для намеренного причинения вреда системе, а также для создания среды, подходящей для размножения других компьютерных вирусов или троянов, ворующих информацию с компьютера.

Как происходит заражение Malware

Malware должен запуститься. Для того, чтобы запуск состоялся, Malware маскируется, присоединяясь к интересному контенту, например, картинкам, видеороликам, анимированным GIF-картинками и очень часто прячется в видео и картинках для взрослых.

Профилактика заражения Malware

Без помощи владельца в компьютер Malware попасть не в состоянии. Для того, чтобы просочиться в систему, Malware приходится использовать любые средства одурачивания своих жертв, чтобы они запустили его на своем ПК.

Основная рекомендация, которая гарантирует более-менее безопасную работу, включает правило обязательного антивирусного сканирования каждого нового файла или вложения в электронное письмо перед его открытием или запуском.

Может и ваш компьютер «болен» Malware

Malware представляет собой постоянную опасность для корпоративных сетей. На текущий момент Malware разносится с неумолимой скоростью и самыми разнообразными способами. Вполне возможно, что и ваш ПК поражен им. Что можно с этим поделать?

Если случилось так, что ваш компьютер получил это зловредное ПО, то не стоит устанавливать новую версию Windows. Лучше сначала попытаться избавиться от Malware самостоятельно, либо, если вы не уверены в своих силах, вам понадобится антивирусное программное обеспечение.

Существуют настолько хорошо защищенные Malware, что их практически нельзя удалить, если они запущены. Стоит отметить, что многие из anti-Malware сервисов могут удалить лишь половину «инфекций», поэтому нужно использовать сразу несколько продуктов, чтобы быть уверенными в максимально полной очистке системы.

Следы Malware в работе вашей системы

Как самому проверить компьютер на зараженность Malware

Поиск резидентных программ

Резидентные программы — это такие процессы, которые работают и остаются в памяти после их исполнения. Такая форма дает возможность программе Malware иметь постоянный доступ к данным и, не спуская глаз, следить за всеми происходящими в системе событиями.

Помогут обнаружить резидентного Malware в памяти обычные системные утилиты, такие, как менеджер задач – Task Manager, вызываемый комбинацией клавиш Ctrl+Alt+Del. После ее вызова появится диалоговое окно, где в виде списка отобразятся все работающие на текущий момент задачи. Нужно проверить этот перечень на предмет наличия в нем резидентного процесса с присоединенным Malware.

Риск самостоятельного выполнения такой манипуляции по незнанию довольно высокий. Закрытие важной резидентной программы, которая критично влияет на системную работу, может вызвать даже «синий экран смерти» или запустить перезагрузку. Ответить однозначно на вопрос о том, действительно ли конкретная резидентная программа не относится к работе системы, даже не всем профессионалам и гикам под силу. Можно поковыряться в руководстве по ОС, или поискать незнакомую программу из списка менеджера задач в интернете. Если по результатам поисковых мероприятий вы не нашли ничего существенного, или каких-либо указаний на то, что перед вами зловредный Malware, лучше не трогайте этот процесс.

Поддельные имена процессов

Malware очень часто берет себе имена процессов, которые чрезвычайно похожи на имена стандартных процессов. В данном случае глядя на него, вы можете подумать, что это нормальный процесс, однако это будет не так. К примеру, вместо процесса WSOCK23.dll, который отвечает за обработку функций сокетов, можно увидеть поддельный процесс WSOCK33.dll. Другие варианты предусматривают похожие формы подмены, похожие на те, которые используются при фишинге сайтов, когда визуально символы похожи друг на друга и их подмена на первый взгляд не видна. Например, KERNE132.dll – на самом деле будет подделкой, тогда как в правильном процессе вместо 1 (единицы) должна стоять буква L – KERNEL32.dll. Правильное местонахождение этого файла – в папке Windows\System32, но некоторые Malware кладут его в другое место – в папку Windows\System.

Закрытая программа висит в памяти

Можно удостовериться, не зависла ли в памяти уже закрытая программа, в том месте, где ее уже давно быть не должно.

Еще может быть вариант, когда программа в памяти держит несколько копий себя, хотя никакого сервиса на текущий момент с таким названием пользователь не запускал.

Закройте все приложения, и если после этого, проверяя объем занятой памяти, вы видите, что какой-то сервис занял почти все ресурсы, его стоит проверить, и особенно это подозрительно, если активность памяти такого ресурса никак нельзя просчитать.

Как Malware получает котроль над системой

Для работы Malware требуется, чтобы пользователь его запустил, и это – только первый шаг. Достаточно часто Malware использует другие методы, чтобы предоставить себе наиболее вероятную гарантию хотя бы на единоразовый запуск в каждой из сессий работы системы. Для Malware исключительно важно производить запуск себя и резидентно присутствовать в памяти. И удобнее всего Malware прописываться при загрузке компьютера, а также при инициализации и переконфигурации системы.

Основные места обитания Malware – файлы command.com, autoexec.bat и config.sys, файлы конфигурации в системах DOS и Windows при загрузке по стандартной схеме. Кроме того, часто Malware прячется в файлах главных шаблонов офисных приложений Word и Excel – Normal.dot и XLStart.

Опасность: Malware подменяет ключи реестра

Новейшие Malware отыскали для себя изощренные методы и пути установки себя в систему, обеспечивая себе запуск с высокой вероятностью. Один из способов – добавление или изменение ключей реестра. Реестр – это самое удобное для Malware место, где хранятся конфигурационные системные настройки. Он включает в себя перечень ссылок на сервисы, которые должны быть запущены при старте работы системы.

Как проверить реестр на наличие Malware вручную

Вызовите просмотр реестра через «Пуск»- и введите вручную в открывшемся поле для поиска «regedit».

Предупреждение: находясь в списке ключей реестра, следует себя вести очень осторожно. Какое-либо удаление или некорректное изменение ключа реестра, как и в случае, когда вы проверяете процессы памяти, может закончиться проблемами в работе системы.

Вы увидите открывшийся список папок ключей реестра. Перед любыми манипуляциями с реестром стоит сделать резервную копию ключа реестра. Для этого кликните мышкой по файлу ключа или папке реестра, и в появившемся контекстном меню выберите «Экспортировать».

Теперь, когда вы создали резервную копию, можно что-то делать с файлами реестра. Найдите ветвь, которая хранит ключи для автозапуска:

Начните смотреть с Wonlogon, там часто встраиваются вирусы в автозагрузку.

Чтобы проверить файл, правой кнопкой мыши кликните на него, выберите «Свойства» (Properties) и внимательно посмотрите в текст содержимого в закладке «Version». Здесь графы «Company» и «Product Version» часто предоставляют массу информации. Если срока реестра не содержит полного пути к файлам, она соответствует тем файлам, которые находятся в директории Windows, Windows\System32 и Windows\System.

Проверьте также скрытые файлы и папки

Иногда Malware прячутся в скрытых папках. В таком случае нужно включить отображение скрытых файлов и папок через «Пуск»-«Панель Управления»-«Параметры папок» и там во вкладке «Вид» графе «Дополнительные параметры» поставить точку «Скрытые файлы и папки»-«Показывать скрытые файлы, папки и диски».

В папках могут содержаться странные строки, например, названия компаний с ошибками, ошибки грамматики и др. Все это дает повод для детального исследования такого приложения. О каждом из них можно найти информацию в сети, и если вы обнаружите след злонамеренной программы, смело удаляйте такие ссылки.

Еще Malware может получить системный контроль вследствие подмены ассоциаций для запуска каких-либо файлов определенными программами в ключе реестра HKEY_CLASSES_ROOT.

Способы борьбы с Malware

Методы борьбы с Malware совершенствуются каждый день, но разработчики этого вредного ПО тоже не дремлют. Они придумывают все более хитрые способы, которые помогают им обойти все системы безопасности и скрыться от анти-Malware программ. ТОП 4 лучшего антивирусного ПО 2016 года смотрите здесь

Быть полноценным и защищенным жителем киберпространства нужно учиться, и для этого лучше знать о своих врагах – вирусном ПО все. Теперь и вы знаете о том, что такое Malware, с чем его едят и как с ним бороться. Берегите свой компьютер и расскажите нам о своем опыте удаления Malware в комментариях к данной статье.

Что такое malware? Типы вредоносного ПО. Фактора риска

Вредоносное ПО (анг. — malware, malicious software) — это общий термин, который может относиться к вирусам, червям, троянам, вымогателям, шпионским программам, рекламным ПО и другим видов вредоносного программного обеспечения.

Основное отличие вредоносных программ заключается в том, что они должны быть преднамеренно вредоносными. Любое программное обеспечение, которое непреднамеренно причиняет вред, не считается вредоносным.

Основная цель malware — нарушить нормальную работу устройства. Это нарушение может варьироваться в целях от показа объявлений на устройстве без согласия на получение корневого доступа к компьютеру.

Malware может попытаться скрыть себя от пользователя, чтобы спокойно собирать информацию, или она может заблокировать систему и просить выкуп.

В DDoS атаках вредоносные программы, такие как Mirai, воздействуют на уязвимые устройства, превращая их в ботов под контролем злоумышленника. После модификации эти устройства могут быть использованы для проведения DDoS-атак в составе ботнета.

Malicious software (вредоносное ПО) возникло в результате экспериментов и шалостей программистов. Но открытие коммерческого потенциала, который оно создает, превратило разработку вредоносного ПО в прибыльную индустрию черного рынка.

Сегодня многие злоумышленники предлагают создавать вредоносные программы и / или запускать вредоносные атаки в обмен на компенсацию.

Некоторые распространенные типы malware (вредоносных программ)

Факторы риска заражения вредоносными программами

Ошибки безопасности.

Программное обеспечение, такое как операционные системы, веб-браузеры и плагины браузера, может содержать уязвимости, которыми пользуются злоумышленники.

Ошибка пользователя.

Пользователи, открывающие программное обеспечение из неизвестного источника или загружающие свои компьютеры с ненадежного оборудования, могут создать серьезный риск.

Совместное использование ОС.

Использование одной операционной системы каждым компьютером в сети также повышает риск заражения вредоносными программами. Если все машины находятся на одной ОС, то один червь может заразить их всех.

Как можно остановить распространение malware

Никто не может быть полностью невосприимчив к атакам вредоносных программ. Новые атаки постоянно разрабатываются, чтобы бросить вызов даже самым безопасным системам.

Но есть много способов минимизировать уязвимость к атакам вредоносных программ, к ним относятся:

Вредоносная программа (буквальный перевод англоязычного термина Malware, malicious — злонамеренный и software — программное обеспечение, жаргонное название — «малварь» ) — злонамеренная программа, то есть программа, созданная со злым умыслом и/или злыми намерениями.

http://ru.wikipedia.org/wiki/Malware

С malware может столкнуться каждый, и в данный момент многие компании работают для создания мер борьбы против них. Если ваш компьютер заражён malware, вместо того чтобы устанавливать новую версию Windows на свой компьютер, вы можете попытаться удалить это зловредное ПО. Для этого вам понадобится антивирус и anti-spyware программное обеспечение.

Главные фазы удаления:

— создание резервной копии;

— приостановка работы malware;

— поиск и устранение других ошибок;

— удаление malware;

— защита компьютера от malware в реальном времени.

Некоторые malware настолько хорошо защищены, что их почти невозможно удалить, в то время как они запущены. Но с помощью специальной программы, регулирующей автозапуск программ, вы сможете предотвратить запуск зловредного программного обеспечения и полностью его удалить. Надо отметить, что некоторые из anti-malware продуктов способны удалить только половину инфекций, поэтому рекомендуем использовать сразу несколько подобных программ для большей гарантии полной очистки системы. Чтобы предотвратить распространение malware инфекции в будущем, изучите меры борьбы с ними, которые вы сможете найти на сайтах, посвящённых этой теме.

Чтобы вы не смогли изменить параметры браузера, установленные malware программой, некоторые из них, бывает, просто удаляют или повреждают способность браузера к изменению в меню инструментов и на панели управления. Если вы пытаетесь изменить домашнюю страницу браузера, и вам это не удаётся, то вероятнее всего это происходит от воздействия malware. То же самое можно сказать и в случае, если вы пытаетесь открыть сайт антивируса или другой сайт созданный для безопасности компьютера, и не можете этого сделать. Ещё один признак зловредного ПО: появляются различные окна и объявления, даже во время автономной работы. Цель malware: установка на компьютере жертвы и сбор личных данных, например, сведения об учётной записи кредита или номер кредитной карточки.

В то время как методы борьбы с malware совершенствуются, разработчики этого зловредного ПО находят всё более изощрённые методы, позволяющие им устанавливать свои программы на компьютер конечного пользователя и скрываться от анти-malware программ. Например, ошибки безопасности в программе Winamp в пределах MP4-расшифровки позволяют разработчикам зловредных программ устанавливать свои malware на ПК пользователей, использующих Winamp 5 версии. При установке этой программы на компьютер, она создаёт поддельные файлы и ключи реестра Windows, которые являются полностью безопасными, но определяются программой в качестве malware. Таким образом, в то время как ваш компьютер абсолютно чист, эта программа будет находить файлы и записи реестра Windows и объявлять, что они связанны с malware.

Существует множество типов вредоносных программ, включая компьютерные вирусы, червей, троянских коней, программы-вымогатели, шпионскоеПО, рекламноеПО, вредоносное программное обеспечение, очистители и программы-запугиватели. Стратегии защиты от вредоносных программ различаются в зависимости от типа вредоносных программ, но большинству из них можно помешать, установив антивирусное программноеобеспечение, брандмауэры, применяя регулярные исправления для уменьшения числа атак нулевого дня, защищая сети от вторжений, регулярно создавая резервные копии и изолируя зараженные системы. Вредоносное ПО в настоящее время разрабатывается для обхода алгоритмов обнаружения антивирусного программного обеспечения. [7]

Содержание

1История

2Цели

3Типы

3.1Троянский конь

3.2Руткиты

3.3Бэкдоры

3.4Инфекционное Вредоносное ПО

3.4.1Червь

3.4.2Вирус

3.5Вирус-вымогатель

3.5.1Вымогатели с блокировкой экрана

3.5.2Вымогатели на основе шифрования

3.6Серая посуда

3.6.1Потенциально нежелательная программа (PUP)

4Уклонение

5Риски

5.1Уязвимое программное обеспечение

5.2Чрезмерные привилегии

5.3Слабые пароли

5.4Использование одной и той же операционной системы

6Смягчение

6.1Антивирусное / антивирусное программное обеспечение

6.1.1Защита в реальном времени

6.1.2Песочница

6.2Сканирование безопасности веб-сайта

6.3Разделение Сети

6.4Изоляция»воздушного зазора» или «параллельная сеть»

7См. также

8Ссылок

9Внешние ссылки

История

Основная статья: История компьютерных вирусов

Дополнительная информация: Хронология компьютерных вирусов и червей

Понятие самовоспроизводящейся компьютерной программы восходит к первоначальным теориям о работе сложных автоматов. [8] Джон фон Нейман показал, что теоретически программа может воспроизводить саму себя. Это представляло собой правдоподобный результат в теории вычислимости. Фред Коэн экспериментировал с компьютерными вирусами и подтвердил постулат Неймана, а также исследовал другие свойства вредоносных программ, такие как обнаруживаемость и самообман, используя элементарное шифрование. Его докторская диссертация 1987 года была посвящена компьютерным вирусам. [9] Комбинация криптографических технологий как часть полезной нагрузки вируса, использующая его в целях атаки, была инициализирована и исследована с середины 1990-х годов и включает в себя первоначальные программы-вымогатели и идеи уклонения. [10]

До того, как доступ в Интернет получил широкое распространение, вирусы распространялись на персональных компьютерах, заражая исполняемые программы или загрузочные секторы гибких дисков. Вставляя свою копию в инструкции машинного кода в этих программах или загрузочных секторах, вирус заставляет себя запускаться всякий раз, когда запускается программа или загружается диск. Ранние компьютерные вирусы были написаны для Apple II и Macintosh, но они получили более широкое распространение с доминированием IBM PC