какие функции выполняет технология origins tracing

Технологии обнаружения мобильных угроз. Немного об Origins Tracing™

Уважаемые хабравчане, мы уже не раз вам рассказывали об угрозах для Android и, вероятно, уже плешь проели некоторым скептикам. Сегодня мы предложим вам поговорить, скорее, не о вредоносном ПО для этой мобильной платформы, а о технологиях, применяемых для его обнаружения. И начнем свой рассказ, пожалуй, с технологии Origins Tracing, реализованной в Dr.Web для Android.

На все ваши вопросы по этой теме сегодня отвечают не какие-то там маркетологи, а аналитик «Доктор Веб» по мобильным угрозам Александр Горячев.

Одной из изюминок Dr.Web для Android является технология Origins Tracing. Интересно то, что она появилась не одновременно с рождением продукта, а была перенесена в него позднее. Уникальная технология, созданная исключительно силами сотрудников «Доктор Веб», Origins Tracing позволяет значительно увеличить способности антивируса детектировать различные виды вредоносных программ. Суть технологии в том, что для каждой угрозы создается описание алгоритма поведения, которое добавляется в антивирусную базу. Одной такой записи может быть вполне достаточно для покрытия целого семейства вредоносных приложений, за счет чего может обеспечиваться детектирование новых модификаций и версий из этого семейства без их предварительного анализа в антивирусной лаборатории. При этом существенно сокращается объем вирусной базы, так как отпадает необходимость вносить запись для каждого конкретного семпла, а именно такой метод был и является основным для многих антивирусных вендоров. Мы не можем раскрыть все секреты, однако кое-что об основных особенностях Origins Tracing расскажем.

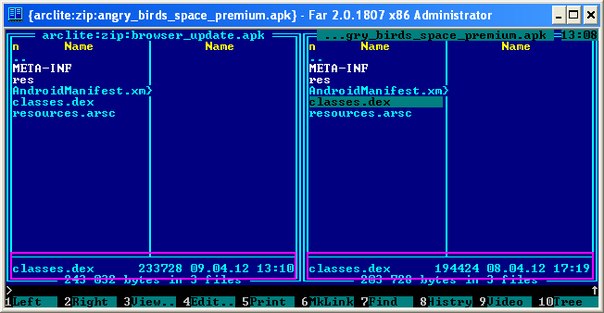

Для начала вспомним, как выглядит базовое приложение Android: основной программный пакет, имеющий расширение apk (например, SuperGame.apk) — стандартный zip-архив, содержащий все компоненты приложения. Внутри него находится файл AndroidManifest.xml, в котором указывается имя приложения, его версия, используемые библиотеки, сервисы, а также необходимые для работы функции; имеется цифровая подпись приложения, а также dex-файл, classes.dex — основной исполняемый код (Dalvik Executable), скомпилированный для функционирования в виртуальной машине Dalvik (Dalvik VM). Именно dex-файл представляет основной интерес, так как большинство вредоносных программ так или иначе функционирует как стандартное приложение Android — в виртуальной машине Dalvik.

Во время сканирования приложений антивирусом технология Origins Tracing строит для dex-файла определенную модель, которая базируется на основе декомпиляции в промежуточный байткод. Вирусная база содержит информацию с такими моделями. Имеющаяся специальная функция расстояния умеет определять сходства одной модели с другой, благодаря чему и происходит детектирование угроз.

Рассмотрим работу Origins Tracing на примере:

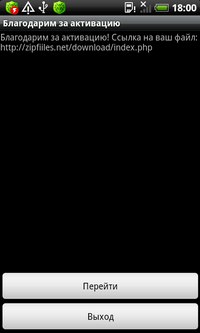

Имеется два вредоносных приложения, предназначенные для отправки платных СМС-сообщений на премиум-номера (типичные представители Android.SmsSend). На скриншоте видно, что основной исполняемый файл у них отличается по размеру (194 424 и 233 728 байт соответственно):

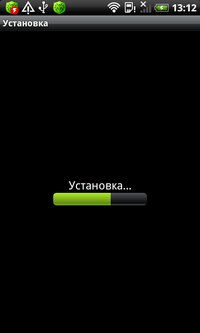

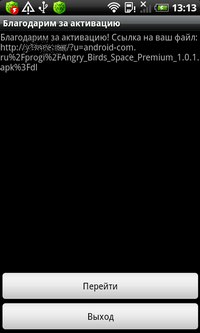

Согласно AndroidManifest.xml, оба приложения имеют одинаковое имя rreh.nyur и версию 1.0. Теперь рассмотрим их непосредственно на мобильном устройстве.

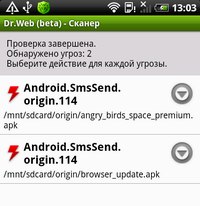

Оформление и функционирование обоих приложений полностью совпадает. Теперь посмотрим, как реагирует на эти программы Dr.Web для Android:

Различия в размере исполняемого dex-файла (как мы видели на первом скриншоте) у похожих вредоносных программ, таких как рассмотренные СМС-троянцы, чаще всего обуславливаются попытками вирусописателей избежать детектирования антивирусами, использующими стандартный сигнатурный метод обнаружения. Для этого могут использоваться простые приемы, например изменение имен классов, функций и переменных в исходном коде приложения. После компиляции такого кода будет получен dex-файл с измененным содержимым, которое уже не будет соответствовать имеющейся сигнатуре в вирусной базе, что, в свою очередь, может предотвратить детектирование традиционным сигнатурным способом.

Большое преимущество технологии Origins Tracing в том, что она использует несигнатурный метод, и это зачастую позволяет ей более эффективно справляться с обнаружением обновленных или модифицированных версий вредоносных программ, а также вредоносных программ, работающих по принципу уже известных.

Dr Web CureIt

Официальная версия

Сигнатурный анализ

По умолчанию при сканировании используется данный метод анализа. Его принцип основан на анализе присутствия характерных особенностей известных вирусов в составе сканируемого файла.

Под сигнатурой принято понимать непрерывную последовательность данных, однозначно указывающей на наличие угрозы. Анализ данных, входящие в состав объектов, с сигнатурами по их контрольным суммам значительно ускоряет процесс поиска, создает меньшую нагрузку на вычислительную мощность компьютера и сокращает объем данных в базе данных вирусов.

Использование контрольных сумм вместо последовательности данных на эффективность определения существующих угроз не влияет.

В записях, находящихся в базе данных Dr Web CureIt, содержится достаточная информация, чтобы благодаря каждой из них могли быть обнаружены классы и семейства подозрительных объектов.

Origins Tracing

Благодаря данной технологии сканер находит новые угрозы или прошедшие модификацию старые, которые для заражения объектов используют уже известные методы или оказывают вред уже известными способами, на основе данных, находящихся в вирусных базах.

Данный метод проверки применяется после сигнатурного анализа. С его помощью утилита выявляет наличие троянских программ, например, вымогатель gpcode – Trojan.Encoder.18.

При использовании технологии Origins Tracing сокращается количество ложных срабатываний при сканировании. Вирусы, обнаруженные с помощью данной технологии, будут отображены с постфиксом Origin.

Эмуляция исполнения

Метод эмуляции исполнения кода может быть полезным для определения полиморфных или шифрованных вирусов при отсутствии возможности обнаружения угрозы по сигнатуре или определение надежной сигнатуры сигнатуры вируса осложнено.

Основы данного метода заключаются в эмуляции исполнения кода при помощи эмулятора – специализированной виртуальной среды, в которой исполненяется программа.

Эмулятор работает с защищенной областью памяти и называется буфером эмуляции. При выполнении программы в буфере эмуляции, центральный процессор не обрабатывает инструкции для реального исполнения.

В том случае, если выполняемый код инфицирован, то результатом эмуляции является восстановленный исходный вредоносный код, который будет использован для сигнатурного анализа.

Эвристический анализ

Эвристический анализ основывается на совокупности эвристических свойств сканируемого файла. Т.е. сканер определяет наличие вредоносного и безопасного кода по характерным признакам. Каждый такой признак имеет весовую характеристику.

Характеристика представлена численно и отражает важность и достоверность признака. Вес может быть положительным в том случае, если признак определяет наличие вредоносного кода, и отрицательным при отсутствии вирусной угрозы.

На основе общего веса, который характеризует объект, анализатор вычисляет вероятность с которой в нем содержится вредоносный код. При превышении порогового значения, анализируемый объект будет определен как вирус.

Анализатор способен использовать уникальный алгоритм распаковки файлов, который позволяет делать эвристические предположения о наличии вредоносного кода в различных инсталляционных пакетах и архивах.

При анализе упакованных файлов используется технология сканирования на основе энтропии. Она позволяет обнаруживать вредоносный код по особенностям расположения участков кода. За счет этого, на основе одной записи вирусной базы есть возможность обнаружить совокупность различных угроз, которые упакованы одним и тем же упаковщиком.

Эвристический анализатор является системой, которая принимает решения на основе предположений. Анализатор работает в условиях неопределенности и может ошибаться: пропускать неизвестные угрозы, а также ошибочно определять безопасныю программы как вредоносные.

Для того, чтобы избежать конфликтов, файлы, которые определены анализатором как вредоносные, отмечаются признаком подозрительные.

Технологии обнаружения мобильных угроз. Немного об Origins Tracing™

Уважаемые хабравчане, мы уже не раз вам рассказывали об угрозах для Android и, вероятно, уже плешь проели некоторым скептикам. Сегодня мы предложим вам поговорить, скорее, не о вредоносном ПО для этой мобильной платформы, а о технологиях, применяемых для его обнаружения. И начнем свой рассказ, пожалуй, с технологии Origins Tracing, реализованной в Dr.Web для Android.

На все ваши вопросы по этой теме сегодня отвечают не какие-то там маркетологи, а аналитик «Доктор Веб» по мобильным угрозам Александр Горячев.

Одной из изюминок Dr.Web для Android является технология Origins Tracing. Интересно то, что она появилась не одновременно с рождением продукта, а была перенесена в него позднее. Уникальная технология, созданная исключительно силами сотрудников «Доктор Веб», Origins Tracing позволяет значительно увеличить способности антивируса детектировать различные виды вредоносных программ. Суть технологии в том, что для каждой угрозы создается описание алгоритма поведения, которое добавляется в антивирусную базу. Одной такой записи может быть вполне достаточно для покрытия целого семейства вредоносных приложений, за счет чего может обеспечиваться детектирование новых модификаций и версий из этого семейства без их предварительного анализа в антивирусной лаборатории. При этом существенно сокращается объем вирусной базы, так как отпадает необходимость вносить запись для каждого конкретного семпла, а именно такой метод был и является основным для многих антивирусных вендоров. Мы не можем раскрыть все секреты, однако кое-что об основных особенностях Origins Tracing расскажем.

Для начала вспомним, как выглядит базовое приложение Android: основной программный пакет, имеющий расширение apk (например, SuperGame.apk) — стандартный zip-архив, содержащий все компоненты приложения. Внутри него находится файл AndroidManifest.xml, в котором указывается имя приложения, его версия, используемые библиотеки, сервисы, а также необходимые для работы функции; имеется цифровая подпись приложения, а также dex-файл, classes.dex — основной исполняемый код (Dalvik Executable), скомпилированный для функционирования в виртуальной машине Dalvik (Dalvik VM). Именно dex-файл представляет основной интерес, так как большинство вредоносных программ так или иначе функционирует как стандартное приложение Android — в виртуальной машине Dalvik.

Во время сканирования приложений антивирусом технология Origins Tracing строит для dex-файла определенную модель, которая базируется на основе декомпиляции в промежуточный байткод. Вирусная база содержит информацию с такими моделями. Имеющаяся специальная функция расстояния умеет определять сходства одной модели с другой, благодаря чему и происходит детектирование угроз.

Рассмотрим работу Origins Tracing на примере:

Имеется два вредоносных приложения, предназначенные для отправки платных СМС-сообщений на премиум-номера (типичные представители Android.SmsSend). На скриншоте видно, что основной исполняемый файл у них отличается по размеру (194 424 и 233 728 байт соответственно):

Согласно AndroidManifest.xml, оба приложения имеют одинаковое имя rreh.nyur и версию 1.0. Теперь рассмотрим их непосредственно на мобильном устройстве.

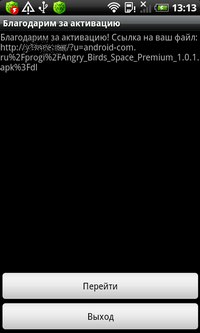

Оформление и функционирование обоих приложений полностью совпадает. Теперь посмотрим, как реагирует на эти программы Dr.Web для Android:

Различия в размере исполняемого dex-файла (как мы видели на первом скриншоте) у похожих вредоносных программ, таких как рассмотренные СМС-троянцы, чаще всего обуславливаются попытками вирусописателей избежать детектирования антивирусами, использующими стандартный сигнатурный метод обнаружения. Для этого могут использоваться простые приемы, например изменение имен классов, функций и переменных в исходном коде приложения. После компиляции такого кода будет получен dex-файл с измененным содержимым, которое уже не будет соответствовать имеющейся сигнатуре в вирусной базе, что, в свою очередь, может предотвратить детектирование традиционным сигнатурным способом.

Большое преимущество технологии Origins Tracing в том, что она использует несигнатурный метод, и это зачастую позволяет ей более эффективно справляться с обнаружением обновленных или модифицированных версий вредоносных программ, а также вредоносных программ, работающих по принципу уже известных.

Технологии обнаружения мобильных угроз. Немного об Origins Tracing™

Уважаемые читатели, мы уже не раз вам рассказывали об угрозах для Android и, вероятно, уже плешь проели некоторым скептикам. Сегодня мы предложим вам поговорить, скорее, не о вредоносном ПО для этой мобильной платформы, а о технологиях, применяемых для его обнаружения. И начнем свой рассказ, пожалуй, с технологии Origins Tracing™, реализованной в Dr.Web для Android.

На все ваши вопросы по этой теме сегодня отвечают не какие-то там маркетологи, а аналитик «Доктор Веб» по мобильным угрозам Александр Горячев.

Одной из изюминок Dr.Web для Android является технология Origins Tracing™. Интересно то, что она появилась не одновременно с рождением продукта, а была перенесена в него позднее. Уникальная технология, созданная исключительно силами сотрудников «Доктор Веб», Origins Tracing™ позволяет значительно увеличить способности антивируса детектировать различные виды вредоносных программ. Суть технологии в том, что для каждой угрозы создается описание алгоритма поведения, которое добавляется в антивирусную базу. Одной такой записи может быть вполне достаточно для покрытия целого семейства вредоносных приложений, за счет чего может обеспечиваться детектирование новых модификаций и версий из этого семейства без их предварительного анализа в антивирусной лаборатории. При этом существенно сокращается объем вирусной базы, так как отпадает необходимость вносить запись для каждого конкретного семпла, а именно такой метод был и является основным для многих антивирусных вендоров. Мы не можем раскрыть все секреты, однако кое-что об основных особенностях Origins Tracing™ расскажем.

Для начала вспомним, как выглядит базовое приложение Android: основной программный пакет, имеющий расширение apk (например, SuperGame.apk) — стандартный zip-архив, содержащий все компоненты приложения. Внутри него находится файл AndroidManifest.xml, в котором указывается имя приложения, его версия, используемые библиотеки, сервисы, а также необходимые для работы функции; имеется цифровая подпись приложения, а также dex-файл, classes.dex — основной исполняемый код (Dalvik Executable), скомпилированный для функционирования в виртуальной машине Dalvik (Dalvik VM). Именно dex-файл представляет основной интерес, так как большинство вредоносных программ так или иначе функционирует как стандартное приложение Android — в виртуальной машине Dalvik.

Во время сканирования приложений антивирусом технология Origins Tracing™ строит для dex-файла определенную модель, которая базируется на основе декомпиляции в промежуточный байткод. Вирусная база содержит информацию с такими моделями. Имеющаяся специальная функция расстояния умеет определять сходства одной модели с другой, благодаря чему и происходит детектирование угроз.

Рассмотрим работу Origins Tracing™ на примере:

Имеется два вредоносных приложения, предназначенные для отправки платных СМС-сообщений на премиум-номера (типичные представители Android.SmsSend). На скриншоте видно, что основной исполняемый файл у них отличается по размеру (194 424 и 233 728 байт соответственно):

Согласно AndroidManifest.xml, оба приложения имеют одинаковое имя rreh.nyur и версию 1.0. Теперь рассмотрим их непосредственно на мобильном устройстве.

Оформление и функционирование обоих приложений полностью совпадает. Теперь посмотрим, как реагирует на эти программы Dr.Web для Android:

Различия в размере исполняемого dex-файла (как мы видели на первом скриншоте) у похожих вредоносных программ, таких как рассмотренные СМС-троянцы, чаще всего обуславливаются попытками вирусописателей избежать детектирования антивирусами, использующими стандартный сигнатурный метод обнаружения. Для этого могут использоваться простые приемы, например изменение имен классов, функций и переменных в исходном коде приложения. После компиляции такого кода будет получен dex-файл с измененным содержимым, которое уже не будет соответствовать имеющейся сигнатуре в вирусной базе, что, в свою очередь, может предотвратить детектирование традиционным сигнатурным способом.

Большое преимущество технологии Origins Tracing™ в том, что она использует несигнатурный метод, и это зачастую позволяет ей более эффективно справляться с обнаружением обновленных или модифицированных версий вредоносных программ, а также вредоносных программ, работающих по принципу уже известных.

Ни для кого уже не секрет, что создатели вредоносного ПО «положили глаз» на мобильные устройства и с каждым годом всё большее их количество становится инфицированными различными вирусами, троянами, эксплоитами, сборщиками персональных данных и другим вредоносным программным обеспечением, причём количество семейств мобильных вирусов очень быстро растёт, намного более быстрыми темпами, чем потребовалось для заражения Windows. Внедрённые в мобильные приложения вирусы считывают данные, автоматически отправляют на короткие номера дорогие СМС-сообщения и разблокируют права администратора для загрузки других вредоносных программ. От многих из них можно защититься уже на стадии установки приложений из «Магазина приложений», внимательно изучая те разрешения, которые они просят, а также устанавливая только проверенные приложения от известных разработчиков, заботящихся о своей репутации.

Кстати, многие популярные приложения, не относящиеся напрямую к антивирусам, всё чаще стали обзаводиться своей собственной защитой, например, интернет-браузеры все как один стали предлагать безопасный режим «Инкогнито», скрывающий присутствие пользователя в сети, а некоторые даже проверяют интернет-страницы прежде, чем их загрузить, и сообщают, безопасен ли открываемый сайт. Такие защитные функции, конечно, не смогут полностью защитить устройство, но в сочетании с установленным на нём антивирусом прекрасно его дополнят.

В любом случае, без установки качественного антивирусного решения уже не обойтись, тем более, что большинство из них уже не ограничиваются одним лишь антивирусным сканером, а предлагают целый комплекс защитных функций, среди которых блокирование приложений, «чёрный список» для телефонных вызовов и сообщений, поиск потерянного или украденного устройства с удалением в нём личных данных. Сейчас в «Магазине приложений» можно найти немало подобных приложений, хотя не все они годятся для защиты, некоторые способны нанести больше вреда, чем принести пользы: одни имеют серьёзные дыры в защите и создают лишь её видимость, а другие, наоборот, сами являются вирусами! Поэтому специалисты настоятельно рекомендуют устанавливать антивирусные продукты только от известных разработчиков, которые уже не один год выпускают антивирусные решения для «настольных» ПК и неплохо себя в этом деле зарекомендовали. Вот одному из таких проверенных антивирусных приложений от популярного, можно даже сказать, легендарного разработчика и будет посвящён этот обзор.

Dr.Web Light/Доктор Веб Лёгкий

Размер: 2,09 МБ.

Всем пользователям, заботящимся о безопасности своей техники, известны продукты этой компании, давно и успешно защищающие наши «настольные» компьютеры: платный полноценный антивирус Dr.Web, очень популярный диск для восстановления системы Dr.Web LiveCD и не менее популярный бесплатный сканер Dr.Web CureIt, схожий с другим популярным и бесплатным сканером Kaspersky Virus Removal Tool (обычно их используют вместе для проверки ПК и надёжности установленного антивируса).

С появлением ОС Android и обнаружением в ней уязвимостей, лаборатория «Доктор Веб» занялась разработкой мобильных антивирусных приложений для этой популярной платформы: бесплатный Dr.Web Light (предлагающий основные защитные функции), платный Dr.Web (с дополнительным функционалом и пробным 14-дневным бесплатным периодом), платный Dr.Web Antivirus Life (2361,36 руб. за использование) и бесплатная оболочка Dr.Web Launcher (пока бета-версия, ограждающая от использования части установленных приложений и просмотра нежелательных веб-ресурсов с помощью собственного безопасного браузера). Кстати, в комплексную защиту платной версии Dr.Web Security Space для «стационарных» ПК входит бесплатное использование мобильной версии Dr.Web для Android!

«Лёгкий» антивирус работает практически на всех версиях ОС Андроид, но разработчик предупреждает, что его корректная работа на устройствах с открытым root-доступом не гарантируется. Также он сразу заявляет, что данная версия антивируса обладает минимально необходимой защитой от вирусов и для полной защиты от всех типов вредоносных программ его будет недостаточно, для этого производитель, как обычно в таких случаях, предлагает использовать полноценную платную версию антивируса, но судя по количеству скачавших «лёгкую» версию, это предупреждение не особо подействовало!

Графический интерфейс приложения достаточно прост и незамысловат: горизонтально отображается 6 основных разделов, без модных сегодня боковых выдвижных панелей, разработчик именует этот стартовый стол «Центром защиты». Первым разделом идёт предложение перейти на платную «Полную версию», при его открытии появляются 6 пролистываемых страниц с её рекламой, причём многое из предложенного уже давно и бесплатно предлагают конкуренты!

В следующем разделе можно включить или выключить файловый монитор SpIDer Guard, осуществляющий проверку системы в режиме реального времени, и именно это делает данное приложение антивирусом, а не простым антивирусным сканером (типа Dr.Web CureIt), монитор сканирует все файлы при попытке их сохранения в памяти устройства и тем самым надёжно защищает систему. Во включённом состоянии цвет этого раздела стандартно зелёного цвета, а при отключении окрашивается в предупреждающий оранжевый.

Надо отметить, что свою проверку антивирус выполняет на совесть, серьёзно и тщательно проверяя файлы, при этом обходясь без ложных срабатываний! Кстати, некоторые бесплатные и популярные мобильные антивирусы лишены такого выбора сканирования и сразу включают «полную» проверку!

В следующем разделе можно узнать дату последнего обновления вирусных баз, и если она устарела и уже неактуальна, то можно обновить её в ручном режиме, хотя антивирус сам успешно с этим справляется в автоматическом режиме.

Далее можно посмотреть статистику и узнать, сколько было проверено файлов, обнаружено и обезврежено угроз, изучить журнал всех действий, а на соседней странице посетить «Карантин» и посмотреть на томящихся в заточении узников.

Последний раздел дублирует предыдущий, но сначала открывает «Карантин», а «Статистику» предлагает посмотреть на соседней странице. Здесь можно обработать угрозы, помещённые в карантин.

Сразу после первого запуска антивируса, необходимо открыть его контекстное меню и перейти в настройки, состоящие из 5 разделов:

Контекстное меню открывает не только доступ к общим настройкам, но и позволяет просмотреть информацию об антивирусе: номер версии, количество вирусных записей в базе, ссылка на сайт разработчика и его страницы в популярных соц. сетях, а при возникновении вопросов по управлению антивирусом можно открыть «Справку» и, перейдя на сайт разработчика, изучить подробную справочную информацию (на русском языке), хотя этот антивирус настолько прост, что, скорее всего, такая информация просто не понадобится, да и всю необходимую информацию можно почерпнуть из этого обзора.

Настоятельно рекомендуется периодически пользоваться функцией сканирования файловой системы, например, на случай если монитор SpIDer Guard какое-то время был неактивен, обычно при этом достаточно проводить «быструю» проверку системы. Если во время проверки будет обнаружена угроза, то информирование о ней будет немного различаться в зависимости от того, кто её обнаружил: если отличится монитор SpIDer Guard, то на иконку антивируса в строке состояния (в верхней части экрана) будет добавлена красная отметка, а в центре экрана появится всплывающее сообщение с информацией о найденных угрозах; если же обнаружение произойдёт во время сканирования, то красная отметка будет помещена на иконку антивируса на панели уведомлений, а список обнаруженных угроз откроется автоматически по завершении сканирования.

Однако их количество и разнообразие постоянно растёт, и если вирусные базы антивируса не обновлялись в течение некоторого времени, а значит не содержат информации о новых экземплярах, то такое приложение может оказаться установленным на устройство. Если это произошло и программа-вымогатель заблокировала устройство, на котором был включён монитор SpIDer Guard, то не всё потеряно и он может помочь разблокировать устройство, достаточно выполнить следующие манипуляции:

1. Поставьте устройство на зарядку.

2. В течение следующих 5 секунд отключите зарядное устройство.

3. В течение следующих 10 секунд энергично встряхните мобильное устройство.

4. Антивирус завершит все активные процессы на устройстве, включая процесс, запущенный приложением-блокировщиком, после чего включится короткий вибросигнал (на устройствах, обладающих данной функцией). Далее откроется экран антивируса. Обратите внимание, что при завершении активных процессов могут быть потеряны данные других приложений, активных на момент блокировки устройства.

5. После разблокировки устройства рекомендуется обновить вирусные базы антивируса и выполнить «быструю» проверку системы, и, естественно, удалить вредоносное приложение.

Как видим, данный антивирус имеет небольшое количество настроек, с которыми справятся даже далёкие от таких приложений пользователи (например, пожилые люди, вынужденные осваивать современные «умные» устройства), но и возможностей у него ровно столько же, а более продвинутые возможности защиты отданы платной версии, из-за чего он сильно уступает конкурентам, предлагающим многие его платные функции бесплатно. Но надо отдать ему должное, все возложенные на него обязательства он выполняет очень исправно и за год эксплуатации к нему ни разу не возникло никаких претензий! Заметил у него лишь один небольшой недостаток: иногда после запуска или перезагрузки системы его монитор защиты оказывается полностью отключённым (это можно сразу понять по ставшему оранжевым виджету) и его приходится запускать вручную, либо он сам автоматически запустится после полной загрузки системы. Оцениваю его на 8 баллов.