какие характеристики безопасности обеспечивает подлинность сообщения

Обеспечение подлинности сообщения

Большинство методов подтверждения подлинности получаемых зашифрованных сообщений должно использовать определенную избыточность исходного текста сообщения. Эта дополнительная информация должна быть известна получателю, и только после ее проверки можно сделать вывод о правильности переданного сообщения.

Избыточность может быть обеспечена разными способами. Например, можно воспользоваться избыточностью естественного языка, которая с трудом поддается автоматической проверке, но очевидна человеку. Другие типы избыточности, использующие контрольные цифры (например, номер банковского счета), значительно проще проверить.

Если не удается выбрать подходящий способ обеспечения избыточности, то отправителю и получателю достаточно договориться о добавлении в текст сообщения некоторой легко проверяемой дополнительной информации (до его шифрования).

Избыточность вводится на различных уровнях протокола вычислительной сети: на канальном — для контроля ошибок, на физическом (если используется шифрование) — для реализации проверки со стороны получателя. Поскольку такая проверка становится частью протокола передачи данных, это избавляет прикладной процесс от необходимости проверять избыточность.

Очевидно, чем больше избыточность исходного текста, тем проще получателю проверить подлинность сообщения и тем сложнее нарушителю модифицировать сообщение. Увеличения избыточности можно достичь, используя несколько ключей для шифрования и один ключ для дешифрования. Такой подход приводит к концепции истинной подлинности. А она обеспечивается такой системой шифрования, в которой знание ряда верных криптограмм не позволяет выявить истинных шифрованных сообщений. Это означает, что злоумышленнику не остается ничего другого, как действовать наугад, а такой тактике легко воспрепятствовать, формируя очень большое число криптограмм, превышающее число правильных сообщений. Это еще раз подчеркивает значение избыточности исходного текста.

Многие криптосистемы обладают этим свойством, и истинная подлинность всегда достижима, хотя требуемое число ключей достаточно велико.

3.5.2. Cпособы защиты целостности сообщений

при передаче по каналам связи

Побитовое шифрование потока данных

Такие системы шифрования наиболее уязвимы для тех вторжений, целью которых является изменение исходного текста. Если исходный текст частично известен злоумышленнику, модификация битов текста реализуется довольно просто, путем инвертирования битов шифрованного текста в тех местах, где требуется инверсия битов исходного. Такая модификация вполне реальна над финансовым сообщением, включающим, например, номиналы, число и номер купюр.

Если сообщение содержит лишь несколько контрольных знаков, они могут быть также изменены, поскольку все биты, участвующие в вычислении этих знаков, известны. Это оказывается возможным независимо от вида функции проверки избыточности (линейная или нелинейная).

Конечно, злоумышленнику необходимо знать эту функцию, и он может ее знать, поскольку проверочная функция не является секретной. Это означает, что шифрованные контрольные знаки, используемые в обычных протоколах передачи по линиям связи — символ контроля блока ВСС (Block Check Character) и контроль циклическим избыточным кодом CRC (Cyclic Redundancy Check), не могут помочь получателю выявить манипуляции с сообщением, поскольку злоумышленник может легко вычислить их значения.

Побитовое шифрование потока с обратной связью

Для многих реализаций таких систем характерно явление непрерывного распространения ошибки, которое означает, что злоумышленник не в состоянии контролировать исходный текст, который будет восстанавливаться после умышленного изменения хотя бы одного бита. Исключение составляет ситуация, когда изменяемым является последний бит сообщения. Все виды контроля на избыточность будут работать как средства выявления ложных сообщений.

Контроль с помощью циклического избыточного кода CRC или другого нелинейного метода, когда изменение одного бита влияет на несколько контрольных символов, создает для злоумышленника неблагоприятную ситуацию. В этом случае лучшей стратегией для злоумышленника было бы выявить те изменения, которые затрагивают лишь ограниченное число битов избыточного кода CRC.

Статьи к прочтению:

Ваша копия windows не является подлинной windows 7

Похожие статьи:

Обычно стороны, вступающие в информационный обмен, нуждаются во взаимной аутентификации. Этот процесс выполняется в начале сеанса связи. Для проверки…

В отношении опасностей, угрожающих компьютерным системам, могут быть приняты контрмеры самых различных типов, начиная от физического наблюдения и…

Аутентичности, целостности и достоверности сообщения электронной почты.

Сообщение электронной почты — это фактически файл в специальном формате сообщений электронной почты, расширение «.eml».

Сообщение электронной почты, как любой иной электронный файл, подвержено изменению. Причем для этого не требуются какие-либо специальные познания либо инструменты, достаточно наличие банальной почтовой программы Microsoft Outlook из пакета Microsoft Office. Достаточно открыть сообщение, во вкладке «Действия» выбрать «Изменить сообщение». При этом меняется не только локальный файл сообщения электронной почты, но файл на сервере почтового сервиса.

Более того, файл сообщения электронной почты может быть модифицирован и добавлен на сервер электронной почты, будучи никогда не направленным адресату. То есть в исходящих вполне может появиться сообщение электронной почты, которое никогда и никому не направлялось.

В России аутентичности, целостности и достоверности сообщения электронной почты, и его пригодность для использования может быть обеспечена исключительно технологией электронной цифровой подписи на основе инфраструктуры открытых ключей, которая позволяет обеспечить надежную идентификацию отправителей электронных документов как подтверждение их волеизъявления и правомочности, а также неотказуемость авторства и контроль целостности передаваемых электронных документов.

Иные технологии подтверждения подлинности сообщений электронной почты, как-то «Litigation hold» (Хранение для судебного разбирательства) корпорации Майкрософт, основанной на процедуре Electronically stored information (ESI) в соответствии с правилами Federal Rules of Civil Procedure, не предусмотрены законодательством Российской Федерации и не поддерживаются публичным сервисами электронной почты.

Тем самым публичными почтовыми сервисами не обеспечиваются основные признаки характерные для электронного документа согласно п. 3.1 «ГОСТ Р 7.0.8-2013. Национальный стандарт Российской Федерации. Система стандартов по информации, библиотечному и издательскому делу. Делопроизводство и архивное дело. Термины и определения» (утв. Приказом Росстандарта от 17.10.2013 № 1185-ст), а именно[2]:

Согласно пункту 45 методических рекомендации по совершению отдельных видов нотариальных действий нотариусами Российской Федерации (утв. приказом Минюста РФ от 15 марта 2000 г. №91) нотариус производит осмотр сообщений электронной почты и фиксирует обстоятельства, обнаруженные при осмотре, то есть удостоверяет соответствие скриншотов, тому, что он увидел при осмотре.

Таким образом, протокол осмотра доказательств (электронной почты) констатирует лишь факт наличия сообщений электронной почты, при этом не может подтверждать как подлинность сообщения электронной почты, так и факт направления или получения сообщения.

Целостность сообщения и установление подлинности сообщения

1.1. Целостность сообщения

Системы криптографии, которые мы изучали до сих пор, обеспечивают тайну (секретность) или конфиденциальность, но не целостность. Однако есть случаи, где нам не нужна секретность, но зато необходима целостность (неизменность). Например, Алиса может написать завещание, чтобы распределить свое состояние после ее смерти. Завещание может не быть зашифрованным. После ее смерти любой может посмотреть это завещание. Целостность завещания, однако, должна быть сохранена, ибо Алиса не хочет, чтобы изменяли содержание завещания.

Документ и отпечатки пальцев

Сообщение и дайджест сообщения

Различия

Эти две пары (документ / отпечаток пальца), и ( дайджест сообщения / сообщение) имеют некоторые различия. Документ и отпечаток пальца физически связаны вместе, сообщение и дайджест сообщения могут быть разделены (или быть посланы) отдельно, и, что наиболее важно, дайджест сообщения должен быть защищен от изменения.

Проверка целостности

Криптографические критерии хэш-функции

Устойчивость прообраза

Не можем. Метод сжатия без потерь создает сжатое сообщение, которое должно быть обратимо. Вы можете обработать сжатое сообщение, чтобы получить первоначальный текст.

Можем ли мы использовать функцию контрольной суммы как криптографическую хэш-функцию?

Устойчивость ко второму прообразу

Атака второго прообраза

Устойчивость к коллизиям

Целостность сообщения и установление подлинности сообщения

1.1. Целостность сообщения

Системы криптографии, которые мы изучали до сих пор, обеспечивают тайну (секретность) или конфиденциальность, но не целостность. Однако есть случаи, где нам не нужна секретность, но зато необходима целостность (неизменность). Например, Алиса может написать завещание, чтобы распределить свое состояние после ее смерти. Завещание может не быть зашифрованным. После ее смерти любой может посмотреть это завещание. Целостность завещания, однако, должна быть сохранена, ибо Алиса не хочет, чтобы изменяли содержание завещания.

Документ и отпечатки пальцев

Сообщение и дайджест сообщения

Различия

Эти две пары (документ / отпечаток пальца), и ( дайджест сообщения / сообщение) имеют некоторые различия. Документ и отпечаток пальца физически связаны вместе, сообщение и дайджест сообщения могут быть разделены (или быть посланы) отдельно, и, что наиболее важно, дайджест сообщения должен быть защищен от изменения.

Проверка целостности

Криптографические критерии хэш-функции

Устойчивость прообраза

Не можем. Метод сжатия без потерь создает сжатое сообщение, которое должно быть обратимо. Вы можете обработать сжатое сообщение, чтобы получить первоначальный текст.

Можем ли мы использовать функцию контрольной суммы как криптографическую хэш-функцию?

Устойчивость ко второму прообразу

Атака второго прообраза

Устойчивость к коллизиям

Какие характеристики безопасности обеспечивает подлинность сообщения

AR Цели и методы информационной безопасности

Екатеринбург +7 (343) 247 83 68

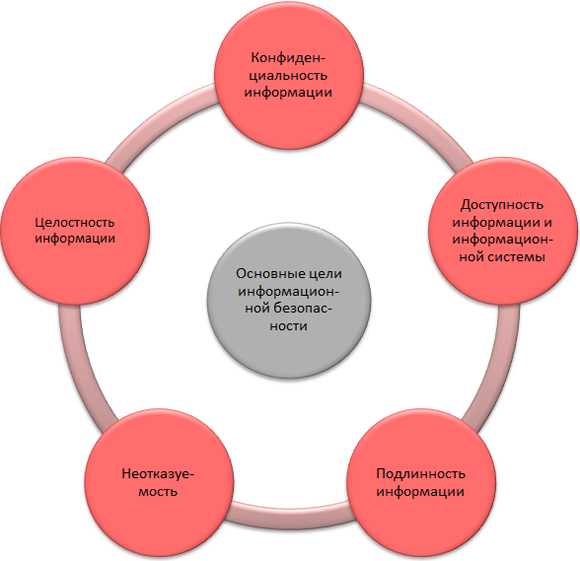

Основные цели достижения высокого уровня информационной безопасности – это обеспечение конфиденциальности, целостности, доступности, подлинности и неотказуемости информации.

Основные цели информационной безопасности

Рассмотрим каждую целевую характеристику информации подробно:

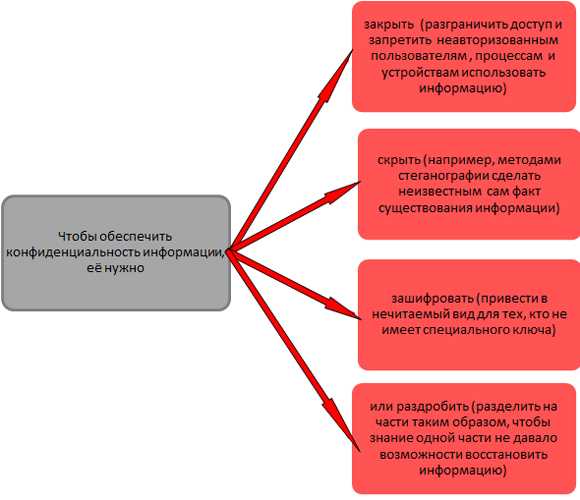

1. Конфиденциальность – это состояние доступности информации только авторизованным пользователям, процессам и устройствам.

Основные методы обеспечения конфиденциальности

2. Целостность – это отсутствие неправомочных искажений, добавлений или уничтожения информации. Гарантия целостности особенно важна в тех случаях, когда информация представляет большую ценность и не должна быть потеряна, а также когда данные могут быть намеренно изменены в целях дезинформации получателя. Как правило, от стирания информацию защищают методами, обеспечивающими конфиденциальность, и резервным копированием, а отсутствие искажений проверяют с помощью хеширования.

3. Доступность – это обеспечение своевременного и надежного доступа к информации и информационным сервисам. Типичными случаями нарушения доступности являются сбой в работе программных/аппаратных средств и распределенная атака типа «отказ в обслуживании» (DDoS). От сбоев информационную систему защищают устранением причин сбоев, а от DDoS-атак – отсечением паразитного трафика.

4. Подлинность или аутентичность – возможность однозначно идентифицировать автора/источник информации. Подлинность электронных данных часто удостоверяется таким средством, как электронно-цифровая подпись.

5. Неотказуемость – неотрекаемость от авторства информации, а также факта её отправки или получения. Неотказуемость можно гарантировать электронно-цифровой подписью и другими криптографическими средствами и протоколами. Неотказуемость актуальна, например, в системах электронных торгов, где она обеспечивает ответственность друг перед другом продавцов и покупателей.

Помимо указанных основных целевых свойств информации, существуют и другие, реже используемые, такие как адекватность, подотчетность и т.д.

Перейти к списку статей

1.1. Основные понятия информационной безопасности

Под информационной безопасностью понимают состояние защищенности обрабатываемых, хранимых и передаваемых данных от незаконного ознакомления, преобразования и уничтожения, а также состояние защищенности информационных ресурсов от воздействий, направленных на нарушение их работоспособности.

Природа этих воздействий может быть самой разнообразной. Это и попытки проникновения злоумышленников, и ошибки персонала, и выход из строя аппаратных и программных средств, стихийные бедствия (землетрясение, ураган, пожар и т.п.). Основные угрозы безопасности в корпоративных компьютерных сетях подробно анализируются в разделе 2.

Информационная безопасность компьютерных систем и сетей достигается принятием комплекса мер по обеспечению конфиденциальности, целостности, достоверности, юридической значимости информации, оперативности доступа к ней, а также по обеспечению целостности и доступности информационных ресурсов и компонентов системы или сети. Перечисленные базовые свойства информации нуждаются в более полном толковании.

Конфиденциальность информации – это ее свойство быть доступной только ограниченному кругу пользователей информационной системы, в которой циркулирует данная информация. По существу, конфиденциальность информации – это ее свойство быть известной только допущенным и прошедшим проверку субъектам системы (пользователям, процессам, программам). Для остальных субъектов системы информация должна быть неизвестной.

Под целостностью информации понимается ее свойство сохранять свою структуру и/или содержание в процессе передачи и хранения. Целостность информации обеспечивается в том случае, если данные в системе не отличаются в семантическом отношении от данных в исходных документах, то есть если не произошло их случайного или преднамеренного искажения или разрушения.

Достоверность информации – свойство, выражаемое в строгой принадлежности информации субъекту, который является ее источником, либо тому субъекту, от которого она принята.

Юридическая значимость информации означает, что документ, являющийся носителем информации, обладает юридической силой.

Под доступом к информации понимается ознакомление с информацией и ее обработка, в частности копирование, модификация или уничтожение. Различают санкционированный и несанкционированный доступ к информации. Санкционированный доступ к информации не нарушает установленные правила разграничения доступа.

Несанкционированный доступ характеризуется нарушением установленных правил разграничения доступа. Лицо или процесс, осуществляющие несанкционированный доступ к информации, являются нарушителями таких правил разграничения доступа. Несанкционированный доступ – наиболее распространенный вид компьютерных нарушений.

Правила разграничения доступа служат для регламентации права доступа к компонентам системы.

Оперативность доступа к информации – это способность информации или некоторого информационного ресурса быть доступными конечному пользователю в соответствии с его оперативными потребностями.

Целостность ресурса или компонента системы – это его свойство быть неизменным в семантическом смысле при функционировании системы в условиях случайных или преднамеренных искажений либо разрушающих воздействий.

Доступность ресурса или компонента системы – это его свойство быть доступным законным пользователям системы. С допуском к информации и ресурсам системы связана группа таких понятий, как идентификация, аутентификация, авторизация.

С каждым объектом системы (сети) связывают некоторую информацию (число, строку символов), идентифицирующую объект. Эта информация является идентификатором объекта системы (сети). Объект, имеющий зарегистрированный идентификатор, считается законным (легальным).

Идентификация объекта – это процедура распознавания объекта по его идентификатору. Выполняется при попытке объекта войти в систему (сеть).

Следующий этап взаимодействия системы с объектом – аутентификация. Аутентификация объекта – это проверка подлинности объекта с данным идентификатором. Процедура аутентификации устанавливает, является ли объект именно тем, кем он себя объявил.

После идентификации и аутентификации объекта выполняют авторизацию. Авторизация объекта – это процедура предоставления законному объекту, успешно прошедшему идентификацию и аутентификацию, соответствующих полномочий и доступных ресурсов системы (сети).

Под угрозой безопасности для системы (сети) понимаются возможные воздействия, которые прямо или косвенно могут нанести ущерб ее безопасности. Ущерб безопасности подразумевает нарушение состояния защищенности информации, содержащейся и обрабатывающейся в системе (сети).

С понятием угрозы безопасности тесно связано понятие уязвимости компьютерной системы (сети). Уязвимость системы (сети) – это любая характеристика компьютерной системы, использование которой может привести к реализации угрозы.

Атака на компьютерную систему (сеть) – это действие, предпринимаемое злоумышленником с целью поиска и использования той или иной уязвимости системы. Таким образом, атака – это реализация угрозы безопасности.

Противодействие угрозам безопасности – цель, которую призваны выполнить средства защиты компьютерных систем и сетей. Безопасная или защищенная система – это система со средствами защиты, которые успешно и эффективно противостоят угрозам безопасности.

Комплекс средств защиты представляет собой совокупность программных и технических средств сети. Комплекс средств защиты создается и поддерживается в соответствии с принятой в данной организации политикой обеспечения информационной безопасности системы.

Политика безопасности – это совокупность норм, правил и практических рекомендаций, регламентирующих работу средств защиты компьютерной системы (сети) от заданного множества угроз безопасности.

Корпоративные сети относятся к распределенным компьютерным системам, осуществляющим автоматизированную обработку информации. Проблема обеспечения информационной безопасности является центральной для таких компьютерных систем. Обеспечение безопасности корпоративной сети предполагает организацию противодействия любому несанкционированному вторжению в процесс функционирования корпоративной сети, а также попыткам модификации, хищения, вывода из строя или разрушения ее компонентов, то есть защиту всех компонентов корпоративной сети (аппаратных средств, программного обеспечения, данных и персонала).

Существуют два подхода к проблеме обеспечения безопасности корпоративной сети: «фрагментарный» и комплексный.

«Фрагментарный» подход направлен на противодействие четко определенным угрозам в заданных условиях. В качестве примеров реализации такого подхода можно указать: отдельные средства управления доступом, автономные средства шифрования, специализированные антивирусные программы и т.п. Достоинство этого подхода заключается в высокой избирательности к конкретной угрозе. Существенным недостатком его является отсутствие единой защищенной среды обработки информации. Фрагментарные меры защиты информации обеспечивают защиту конкретных объектов корпоративной сети только от конкретной угрозы. Даже небольшое видоизменение угрозы ведет к потере эффективности защиты.

Комплексный подход ориентирован на создание защищенной среды обработки информации в корпоративной сети, сводящей воедино разнородные меры противодействия угрозам. Организация защищенной среды обработки информации позволяет гарантировать определенный уровень безопасности корпоративной сети, что можно отнести к несомненным достоинствам комплексного подхода. К его недостаткам относятся ограничения на свободу действий пользователей корпоративной сети, чувствительность к ошибкам установки и настройки средств защиты, сложность управления.

Комплексный подход применяют для защиты корпоративных сетей крупных организаций или небольших корпоративных сетей, выполняющих ответственные задачи или обрабатывающих особо важную информацию. Нарушение безопасности информации в корпоративных сетях крупных организаций может нанести огромный материальный ущерб, как самим организациям, так и их клиентам. Поэтому такие организации вынуждены уделять особое внимание гарантиям безопасности и реализовывать комплексную защиту. Комплексного подхода придерживается большинство государственных и крупных коммерческих предприятий и учреждений. Этот подход нашел свое отражение в различных стандартах.

Комплексный подход к проблеме обеспечения безопасности основан на разработанной для конкретной корпоративной сети политике безопасности.

Вопросы и ответы тестов по курсу ИБиЗИ

Вопросы и ответы тестов по курсу ИБиЗИ, 2015 год.

1. Что гарантирует доступность информации?

Доступность информации гарантирует уполномоченным пользователям доступ по требованию к информации и сопутствующим активам.

Принцип доступности гласит, что информация должна быть доступной, но не утверждает, что мгновенно и/или всем. В действительности этот принцип требует своевременного предоставления уполномоченным пользователям бесперебойного доступа к информации.

2. Что используется для контроля целостности передаваемых по сетям данных?

Методы и способы реализации требований, изложенных в определениях термина, подробно описываются в рамках единой схемы обеспечения информационной безопасности объекта (защиты информации).

Основными методами обеспечения целостности информации (данных) при хранении в автоматизированных системах являются:

обеспечение отказоустойчивости (резервирование, дублирование, зеркалирование оборудования и данных, например через использование RAID-массивов);

обеспечение безопасного восстановления (резервное копирование и электронное архивирование информации).

Одним из действенных методов реализации требований целостности информации при её передаче по линиям связи является криптографическая защита информации (шифрование, хеширование, электронная цифровая подпись).

При комплексном подходе к защите бизнеса, направление обеспечения целостности и доступности информации (ресурсов бизнес-процессов) перерастает в план мероприятий, направляемых на обеспечение непрерывности бизнеса.

3. Что следует предпринять для максимально надежной защиты обрабатываемой в компьютере информации от утечки по электромагнитному каналу путем перехвата компрометирующего высокочастотного электромагнитного излучения?

4. Что относится к активным мерам по защите информации от утечки?

Устройства защиты телефонных переговоров, генераторы пространственного зашумления, генераторы акустического и виброакустического зашумления, сетевые фильтры. Для предотвращения несанкционированной записи переговоров используют устройства подавления диктофонов. Генераторы помех и шумов, в общем.

5. Как может быть обнаружено контактное подключение к электрической кабельной линии?

По параметрам линии.

6. Что может использоваться для защиты от бесконтактного подключения к электрической кабельной линии путем уменьшения электромагнитного излучения линии?

Оболочка из электропроводящего материала.

7. К потере каких свойств информации приводит влияние помех при передаче информации?

Целостности (потере ценности информации при её модификации и уничтожении) и доступности (потере ценности информации при невозможности ее оперативного использования).

8. Что способствует безопасному использованию системы беспроводной передачи данных Bluetooth?

Образование пар с доверенными устройствами. Подключение в параметрах Bluetoothрежима аутентификации и шифрования данных посредствомECB.

9. Чем является несанкционированное доведение защищаемой информации до потребителей, не имеющих права доступа к защищаемой информации?

10. Чем является получение защищаемой информации заинтересованным субъектом с нарушением установленных правовыми документами или собственником, владельцем информации прав или правил доступа к защищаемой информации?

11. Чем обеспечивается безопасность информации в соответствии с аксиомой теории защиты информации?

Все вопросы безопасности информации описываются доступами субъектов

к объектам (Аксиома).

Обеспечивается конфиденциальностью (состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на неё право).

12. Что является достоинством многоуровневой политики безопасности?

Пользователь не может полностью управлять доступом к ресурсам, которые он создаёт.

13. Что представляют собой правила разграничения доступа, обеспечивающие разграничение доступа между поименованными субъектами и поименованными объектами?

14. Что должно быть первоочередным загрузочным устройством для предотвращения несанкционированного доступа к хранящейся в компьютере информации путем запуска операционной системы, записанной на внешнем носителе, при установке в SETUP BIOS определенного порядка загрузки?

15. Где рекомендуется хранить пароли и криптографические ключи для наиболее надежной их защиты?

16. Сколько ключей использует криптосистема RSA?

17. К какому типу шифров относится шифр подстановки, ставящий в соответствие одному символу открытого текста несколько символов шифртекста, количество и состав которых выбираются так, чтобы частоты появления всех символов в зашифрованном тексте были одинаковыми?

18. К какому типу шифров относится шифр Цезаря?

Одноалфавитный шифр подстановки (шифр простой замены) — шифр, при котором каждый символ открытого текста заменяется на некоторый, фиксированный при данном ключе символ того же алфавита.

19. Что такое имитовставка?

MAC. Средство обеспечения имитозащиты в протоколах аутентификации сообщений с доверяющими друг другу участниками — специальный набор символов, который добавляется к сообщению и предназначен для обеспечения его целостности и аутентификации источника данных. Для защиты от фальсификации (имитации) сообщения применяется имитовставка, выработанная с использованием секретного элемента (ключа), известного только отправителю и получателю.

20 К какому стандарту относится алгоритм, криптостойкость которого основана на трудности разложения очень больших целых чисел на сомножители?

RSA (аббревиатура от фамилий Rivest, Shamir и Adleman) — криптографический алгоритм с открытым ключом, основывающийся на вычислительной сложности задачи факторизации больших целых чисел.

Криптосистема RSA стала первой системой, пригодной и для шифрования, и для цифровой подписи. Алгоритм используется в большом числе криптографических приложений, включая PGP, S/MIME, TLS/SSL, IPSEC/IKE и других.

21. Что является недостатком асимметричных криптографических систем по сравнению с симметричными?

В алгоритм сложнее внести изменения.

Более длинные ключи.

Шифрование-расшифрование с использованием пары ключей проходит на два-три порядка медленнее, чем шифрование-расшифрование того же текста симметричным алгоритмом.

Требуются существенно бо́льшие вычислительные ресурсы, поэтому на практике асимметричные криптосистемы используются в сочетании с другими алгоритмами.

22. Обнаружение чего может являться признаком попытки несанкционированного доступа к компьютерной информации?

23. Каким образом может быть обеспечена наиболее надежная защита хранящейся и обрабатываемой в компьютере информации от утечки по оптическому каналу?

24. Из каких букв, цифр, символов может состоять пароль в ОС Windows XP (русскоязычная или мультиязычная версия)?

25. Что способствует защите от вредоносного программного обеспечения?

26. К какому типу вредоносных программ относится самовоспроизводящаяся программа, которая может присоединяться к другим программам и файлам, но не способная к самораспространению путем многократного самокопирования и передаче в компьютерных сетях?

27. К какому типу вредоносных программ относится программа, выполняемая однократно в определенный момент времени или при наступлении определенных условий и предназначенная для нарушения работы компьютерной системы, уничтожения, модификации или блокирования информации?

28. Что является признаком, наиболее достоверно указывающим на наличие в компьютерной системе вредоносных программ?

29. Для какой цели применяются идентификация и аутентификация?

Процедура идентификации напрямую связана с аутентификацией: субъект проходит процедуру аутентификации, и если аутентификация успешна, то информационная система на основе факторов аутентификации определяет идентификатор субъекта. При этом достоверность идентификации полностью определяется уровнем достоверности выполненной процедуры аутентификации.

30. Какая угроза имеет место, если ценность информации теряется при ее модификации (изменении) или уничтожении?

Угроза нарушения целостности.

31. Что является утечкой информации?

Неконтролируемое распространение защищаемой информации. Бывает трех видов:

Несанкционированный доступ к информации.

32. К какому типу защиты информации относится деятельность по предотвращению получения защищаемой информации заинтересованным субъектом с нарушением установленных правовыми документами или собственником, владельцем информации прав или правил доступа к защищаемой информации?

33. Какой вид доступа к информации не относится к основным видам доступа?

34. Что является недостатком дискреционной политики?

35. Какую политику безопасности представляют правила разграничения доступа, обеспечивающие разграничение доступа субъектов с различными правами доступа к объектам различных уровней конфиденциальности?

Многоуровневая политика безопасности. (?)

36. Что способствует предотвращению утечки информации по электромагнитному каналу?

39. Какое явление используется при бесконтактном подключении к электрической кабельной линии?

Бесконтактное подключение к линии связи осуществляется двумя путями:

за счет электромагнитных наводок на параллельно проложенные провода;

с помощью сосредоточенной индуктивности, охватывающей контролируемую линию.

40. К потере какого свойства информации приводит перехват информационного сигнала?

Нарушение свойства доступности информации (вследствие невозможности ее оперативного использования).

41. Какие меры способствуют защите от мобильных вредоносных программ?

42. Чем характеризуется криптостойкость криптографического преобразования?

43. Как называется шифр, использующий подстановки и перестановки в качестве элементарных составляющих?

44. Как называется шифр, при использовании которого открытый текст записывается по строкам (по горизонтали) в ячейки таблицы, а шифртекст считывается по столбцам (по вертикали)?

Шифр простой перестановки.

45. Что такое имитозащита?

Имитозащита — защита системы шифровальной связи или другой криптосистемы от навязывания ложных данных. Защита данных от внесения в них несанкционированных изменений.

Реализуется с помощью добавления к сообщению дополнительного кода, имитовставки, MAC, зависящей от содержания сообщения и секретного элемента, известного только отправителю и получателю (ключа). Закладка избыточности позволяет обнаружить внесённые в сообщение несанкционированные изменения.

46. Как называется алгоритм, криптостойкость которого основана на трудности решения задачи дискретного логарифмирования?

Схема Эль-Гамаля (Elgamal) — криптосистема с открытым ключом, основанная на трудности вычисления дискретных логарифмов в конечном поле. Криптосистема включает в себя алгоритм шифрования и алгоритм цифровой подписи.

47. Какая угроза приводит к потере ценности информации при ее разглашении?

Угроза нарушения конфиденциальности.

48. Как обеспечить надежную защиту обрабатываемой в компьютере информации от утечки по электромагнитному каналу путем перехвата компрометирующего высокочастотного электромагнитного излучения?

50. К какому виду вредоносного программного обеспечения относится программа, запускающая скрытую внутри какой-либо легальной программы несанкционированную функцию, обеспечивающую выполнение действий, непредусмотренных автором легальной программы?

52. Что является признаком попытки несанкционированного доступа к компьютерной информации?

53. Что такое принцип Керкгоффса?

При́нцип Керкго́ффса — правило разработки криптографических систем, согласно которому в засекреченном виде держится только определённый набор параметров алгоритма, называемый ключом, а сам алгоритм шифрования должен быть открытым. Другими словами, при оценке надёжности шифрования необходимо предполагать, что противник знает об используемой системе шифрования всё, кроме применяемых ключей.

54. Каковы недостатки симметричных криптосистем?

сложность управления ключами в большой сети. Означает квадратичное возрастание числа пар ключей, которые надо генерировать, передавать, хранить и уничтожать в сети. Для сети в 10 абонентов требуется 45 ключей, для 100 уже 4950, для 1000 — 499500 и т. д.

сложность обмена ключами. Для применения необходимо решить проблему надёжной передачи ключей каждому абоненту, так как нужен секретный канал для передачи каждого ключа обеим сторонам.

55. Что такое криптостойкость систем шифрования, как она количественно определяется?

Характеристика шифра, определяющая его стойкость к дешифрации. Часто криптостойкость измеряется количеством операций, необходимых для перебора всех возможных ключей, или интервалом времени, необходимого для дешифрования (MIPS-годы) (Миллион инструкций в секунду.).

56. Как используют парадокс дней рождения для криптоанализа систем хэширования?

Парадокс дней рождения в общем смысле применим к хеш-функциям: если хеш-функция генерирует N-битное значение, то число случайных входных данных, для которых хеш-коды с большой вероятностью дадут коллизию (то есть найдутся равные хеш-коды, полученные на разных входных данных), равно не 2N, а только около 2N/2. Это наблюдение используется в атаке «дней рождения» на криптографические хеш-функции.

Защита компьютерной информации

1) Основные понятия обеспечения безопасности информации: конфиденциальность, целостность, доступность 2

2) Виды мер обеспечения информационной безопасности: законодательные, морально-этические, организационные, технические, программно-математические 2

3) Основные защитные механизмы построения систем защиты информации: идентификация и аутентификация. Разграничение доступа. Контроль целостности 3

4) Криптографические механизмы конфиденциальности, целостности и аутентичности информации. Электронная цифровая подпись. 4

5) Понятие компьютерного вируса, пути его распространения, проявление действия. 5

7) Классификация антивирусных программ. Программы-детекторы, программы-доктора, программы-ревизоры, программы-фильтры. Профилактика заражения вирусом 6

1) Основные понятия обеспечения безопасности информации: конфиденциальность, целостность, доступность

Конфиденциальность – гарантия того, что секретные данные будут доступны только тем пользователям, которым этот доступ разрешен (такие пользователи называются авторизованными).

Доступность– гарантия того, что авторизованные пользователи всегда получат доступ к данным.

Целостность– гарантия сохранности данными правильных значений, которая обеспечивается запретом для неавторизованных пользователей каким-либо образом изменять, модифицировать, разрушать или создавать данные.

Требования безопасности могут меняться в зависимости от назначения системы, характера используемых данных и типа возможных угроз. Трудно представить систему, для которой были бы не важны свойства целостности и доступности, но свойство конфиденциальности не всегда является обязательным.

Понятия конфиденциальности, доступности и целостности могут быть определены не только по отношению к информации, но и к другим ресурсам вычислительной сети, например внешним устройствам или приложениям. Существует множество системных ресурсов, возможность «незаконного» использования которых может привести к нарушению безопасности системы. Например, неограниченный доступ к устройству печати позволяет злоумышленнику получать копии распечатываемых документов, изменять параметры настройки, что может привести к изменению очередности работ и даже к выводу устройства из строя. Свойство конфиденциальности, примененное к устройству печати, можно интерпретировать так: доступ к устройству имеют те и только те пользователи, которым этот доступ разрешен, причем они могут выполнять только те операции с устройством, которые для них определены. Свойство доступности устройства означает его готовность к использованию всякий раз, когда в этом возникает необходимость, а свойство целостности может быть определено как свойство неизменности параметров настройки данного устройства.

2) Виды мер обеспечения информационной безопасности: законодательные, морально-этические, организационные, технические, программно-математические

К правовым (законодательным)мерам защиты относятся действующие в стране законы, указы и другие нормативно-правовые акты, регламентирующие правила обращения с информацией, закрепляющие права и обязанности участников информационных отношений в процессе ее получения, обработки и использования, а также устанавливающие ответственность за нарушения этих правил, препятствуя тем самым неправомерному использованию информации и являющиеся сдерживающим фактором для потенциальных нарушителей. Правовые меры защиты носят в основном упреждающий, профилактический характер и требуют постоянной разъяснительной работы с пользователями и обслуживающим персоналом системы.

К морально-этическиммерам защиты относятся нормы поведения, которые традиционно сложились или складываются по мере распространения информационных технологий в обществе. Эти нормы большей частью не являются обязательными, как требования нормативных актов, однако, их несоблюдение ведет обычно к падению авторитета или престижа человека, группы лиц или организации. Морально-этические нормы бывают как неписаные (например, общепризнанные нормы честности, патриотизма и т.п.), так и писаные, то есть оформленные в некоторый свод (устав, кодекс чести и т.п.) правил или предписаний. Морально-этические меры защиты являются профилактическими и требуют постоянной работы по созданию здорового морального климата в коллективах пользователей и обслуживающего персонала АС.

К техническим средствам защиты относятся экранирование помещений для защиты от излучения, проверка поставляемой аппаратуры на соответствие ее спецификациям и отсутствие аппаратных «жучков», средства наружного наблюдения, устройства, блокирующие физический доступ к отдельным блокам компьютера, различные замки и другое оборудование, защищающие помещения, где находятся носители информации, от незаконного проникновения и т.д.

Программно-математические средства информационной безопасности реализуются программным и аппаратным обеспечением вычислительных сетей. Такие средства, называемые также службами сетевой безопасности, решают самые разнообразные задачи по защите системы, например контроль доступа, включающий процедуры аутентификации и авторизации, аудит, шифрование информации, антивирусную защиту, контроль сетевого графика и много других задач. Технические средства безопасности могут быть либо встроены в программное (операционные системы и приложения) и аппаратное (компьютеры и коммуникационное оборудование) обеспечение сет и, либо реализованы в виде отдельных продуктов, созданных специально для решения проблем безопасности.