span cisco что это

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Пример настройки SPAN/RSPAN/ERSPAN

Ищете возможность анализировать сетевой трафик/отправлять его на систему записи телефонных разговоров? Изи. Коммутаторы Cisco (да и многие другие) дают возможность копировать пакеты с определенного порта или VLAN и отправлять эти данные на другой порт для последующего анализа (Wireshark, например).

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Кстати, этот функционал полезен при использовании IDS (Intrusion Detection System) систем в целях безопасности. Мы уже рассказывали теоретические основы SPAN/RSPAN, поэтому, сегодняшняя статья будет посвящена практике настройке.

Про настройку SPAN

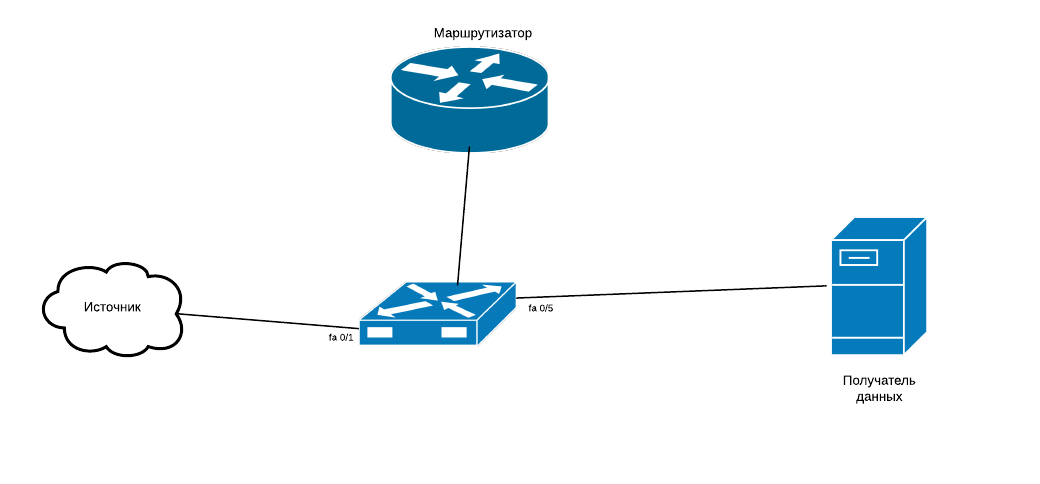

В рамках обычной SPAN сессии захват (копирование) сетевого трафика происходит с порта источника (source port) и отправляется на порт назначения (destination port). Обратите внимание на пример ниже: мы сделаем SPAN – сессию с порта fa 0/1 и отправим данные на порт fa 0/5:

Важно! SPAN – сессия может работать только в рамках одного коммутатора (одного устройства).

Просто, не правда ли? В рамках данной конфигурации весь трафик с порта fa 0/1 будет скопирован на порт fa 0/5.

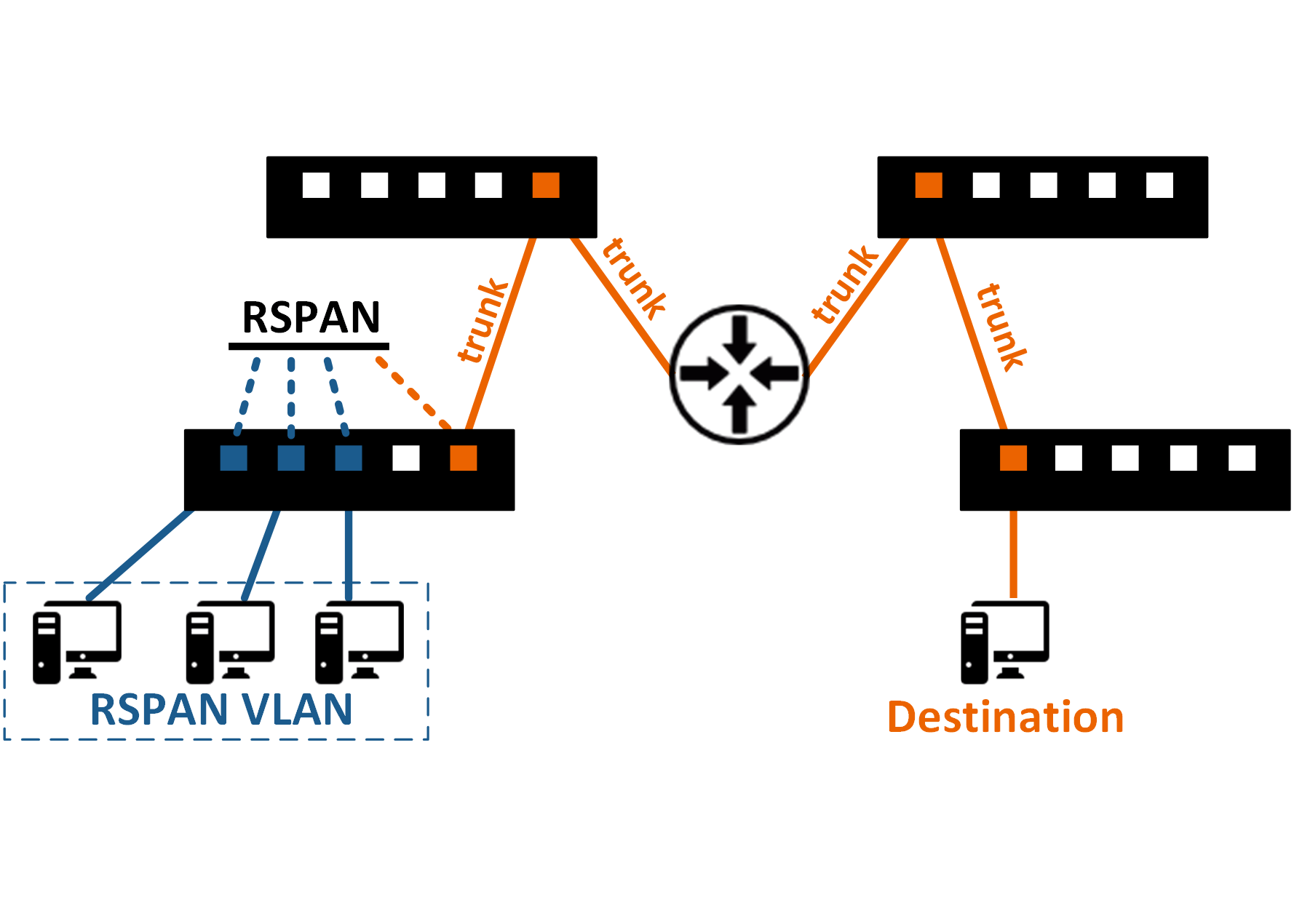

Интереснее: пример RSPAN

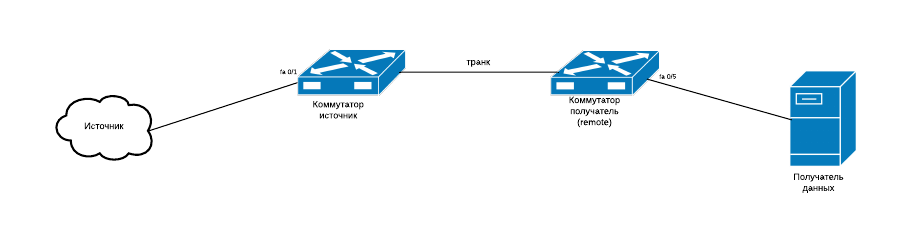

Идем вперед. Более продвинутая реализация зеркалирования трафика это RSPAN (Remote SPAN). Эта фича позволяет вам зеркалировать трафик между различными устройствами (коммутаторами) по L2 через транковые порты. Копия трафика будет отправляться в удаленный VLAN между коммутаторами, пока не будет принята на коммутаторе назначения.

На самом деле, это легко. Давайте разберемся на примере: как показано на рисунке, мы хотим копировать трафик с коммутатора №1 (порт fa 0/1) и отправлять трафик на коммутатор №2 (порт fa 0/5). В примере показано прямое транковое подключение между коммутаторами по L2. Если в вашей сети имеется множество коммутаторов между устройствами источника и назначения – не проблема.

Таким образом, весь трафик с интерфейса fa 0/1 на локальном коммутаторе (источнике) будет отправлен в vlan 100, и, когда коммутатор получатель (remote) получит данные на 100 VLAN он отправит их на порт назначения fa 0/5. Такие дела.

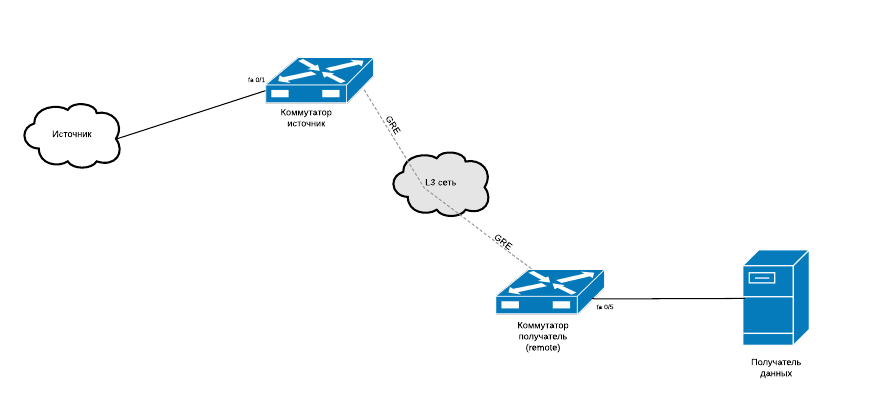

Party Hard: разбираемся с ERSPAN

Как показано ниже, между коммутатором источником и коммутатором получателем устанавливается GRE – туннель (между IP – адресами машин). Опять же, мы хотим отправить трафик с порт fa 0/1 на порт fa 0/5.

Траблшутинг

Мониторинг трафика в указанном VLAN:

Мониторинг входящего или только исходящего трафика:

Посмотреть конфигурацию сессии зеркалирования:

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Полезно?

Почему?

😪 Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

😍 Полезные IT – статьи от экспертов раз в неделю у вас в почте. Укажите свою дату рождения и мы не забудем поздравить вас.

PacketTrain.NET

Анализ сетевого трафика

Руководство по захвату сетевого трафика. Часть 4 – подробно о SPAN-портах (Перевод)

Мы уже кратко упоминали о технологии SPAN (Switched Port Analyzer) в предыдущих частях серии. Но есть очень много моментов, о которых нужно помнить, и поэтому давайте рассмотрим преимущества и недостатки SPAN подробнее. Также достойна упоминания постоянная битва между сторонниками SPAN и TAP: часть аналитиков будет настаивать на использовании «только ТАР!», другая часть – наоборот.

Порты SPAN

Я уже говорил это раньше и, наверное, буду повторять ещё несколько раз в следующих статьях: когда вы захватываете трафик, всё сводится к вопросу – «насколько достоверный дамп вам необходим?»

Цель этой статьи – предоставить как можно более полную информацию о практике использования SPAN в реальных задачах анализа трафика, о недостатках и преимуществах этой технологии. Обладая такой информацией, вы и сами будете в состоянии понять, сможет ли SPAN дать вам тот результат, который нужен, в части достоверности.

Повторим основы

Сейчас я немного повторюсь и опишу понятия, которые мы уже рассмотрели в первой части серии. Зачем? Просто потому, что вы, возможно, сразу начали чтение с этой части, без предыдущих. Как вы, скорее всего, уже знаете, SPAN – это функция коммутатора, которая необходима, чтобы получить копию трафика на нужном порту. Не забывайте, что для этого коммутатор должен быть управляемым. То есть, обычный «тупой» коммутатор с 5-16 портами, скорее всего, не имеет такой способности (бывают редкие исключения, когда зеркалирование порта «зашито» в конструкцию изначально).

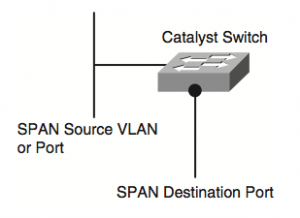

SPAN означает «Switched Port Analyzer». Если я правильно помню, эта функция изначально была разработана для того, чтобы иметь возможность отладки работы самого коммутатора, а не траблшутинга конечных узлов сети. Но в настоящее время SPAN в подавляющем большинстве случаев используется для анализа трафика – он дает возможность увидеть и прослушать трафик, который в обычном режиме работы коммутатора вы не увидите. Для этого мы назначаем порт-источник (это порт, трафик с которого мы хотим перенаправить, он же «mirror-порт»), и порт-назначение, приемник (это порт, в который мы хотим перенаправить трафик, он же «мониторный порт»). Стоит отметить, что мониторный порт – это самый обычный порт коммутатора, которому мы назначаем данную роль при настройке SPAN-сессии.

Бывают коммутаторы, у которых мониторный порт продолжает работать параллельно и в обычном режиме (один из таких как раз стоит у нас в офисе – прим. перев.) Это означает, что, наряду с мониторингом, порт участвует в обычном обмене данными. Об этом факте нужно помнить. Особенно это присуще более дешевым коммутаторам, или тем, у которых мониторный порт «железно» зашит изначально. То есть, не забывайте протестировать порт перед «боевым» использованием.

Когда SPAN – хороший

SPAN-порт может быть очень полезным:

1. Доступ к трафику

Еще раз напомним, без SPAN-порта устройство захвата не увидит трафика, который вам нужен, потому что коммутатор отправляет пакеты напрямую между теми узлами, которые общаются между собой:

|

| Рис.1 – Коммутация без SPAN |

Но с помощью SPAN коммутатор создает копии всех пакетов, проходящих через «mirror»-порт, и отправляет их в мониторный порт, куда мы и присоединяем анализатор трафика:

|

| Рис.2 – Отправка копий пакетов на анализатор |

3. Конфигурирование через CLI или Веб-интерфейс

В общем, как и указано – это можно сделать или через CLI, или… да-да. Скорее всего, вы все сейчас говорите «Только командная строка! Никто даже с минимальным скиллом сисадмина не пользуется Веб-интерфейсом!» – я вас слышу. Вы правы. Но все же он существует… Веб-интерфейс. Веб-интерфейс может быть единственным вариантом в дешевых коммутаторах из списка внизу моей первой статьи данной серии. Стоит отметить, что в некоторых коммутаторах не так-то просто найти нужные команды или пункты меню, чтобы запустить сессию, но, я уверен, гугл вам поможет с этим.

Несколько примеров, с которыми я сталкивался раньше.

Cisco CLI:

Вы можете выбрать, копировать входящий трафик, исходящий или оба типа одновременно (см. «ТХ» и «RX» на рис.3 или параметр «both» в примере с Cisco). Если вы хотите мониторить трафик с одного порта, чаще всего вам нужен вариант «both», иначе одно направление трафика потеряется. Основная причина не выбирать «both» – гибкость конфигурации в случае, если мониторинг обоих направлений одновременно приводит к дублированию в дампе (об этом чуть позднее).

Кстати. Есть некоторые самые старые коммутаторы, которые, несмотря на то, что управляемые, не имеют функции SPAN. Последний такой я видел в одном из немецких госпиталей несколько лет назад, там до сих пор в работе коммутаторы 3COM Superstack. Если вдруг вы увидите где-нибудь подобный коммутатор, сделайте себе мысленную пометку поменять его вчера (без шуток. Это серьезно).

4. SPAN позволяет получить агрегированный доступ к нескольким источникам

Большинство коммутаторов позволяют указать больше, чем один источник трафика в конфигурации. Это означает, что вы можете мониторить больше одного устройства одновременно на мониторном порту. Профессиональные коммутаторы (я намекаю на те, в которых есть команды “enable” и “config”, а также контракт на обслуживание) также позволяют указать как источник один или несколько VLAN’ов. Постепенно такая возможность появляется и в более дешевом оборудовании (естественно, управляемом).

Зеркалирование VLAN’а означает, что выможете перенаправлять все пакеты, входящие/выходящие в коммутатор, принадлежащие определенному (указанному при настройке) VLAN’у. Несмотря на то, что это звучит очень круто, при такой настройке нужно быть невероятно осторожным. Почему – увидим немножко позже. Ну и также надо помнить, что, указав VLAN как источник, мы, естественно, не увидим ну прямо ВСЕ пакеты, входящие в данный VLAN, но только те, которые проходят через наш настроенный коммутатор. Всё же это не магический инструмент, уж простите.

Если вы захотите, вы можете настроить коммутатор так, чтобы он зеркалировал все порты или VLAN’ы в один мониторный порт – многие неопытные пользователи (а временами и админы) считают, что это хороший способ «мониторить все, что происходит в сети». Но нет. В самом деле, эта идея не так уж хороша, скоро увидим почему (ключевое понятие – «бутылочное горлышко»).

Когда SPAN – плохой

К сожалению, SPAN – это далеко не всегда так хорошо, как хотелось бы. Есть ситуации, в которых использование SPAN не приведет ни к чему хорошему, каким бы удобным он ни казался. Это касается тех случаев, когда зеркалирование не в состоянии обеспечить нужную нам точность или же оно оказывает ненужное влияние на рабочую сеть.

Проблемы со SPAN таковы:

1. Недостаточная полоса пропускания мониторного порта

|

| Рис.4 – Потери пакетов на SPAN-порту |

Ответ: коммутатор начнет дропать пакеты. И это также значит, что анализатор увидит не весь трафик, и ведь он даже не будет знать, что пакеты где-то были отброшены (это случилось перед сетевой картой, она даже не будет подозревать, что пакетов изначально-то было больше). У коммутатора нет никакого способа сообщить: «мне пришлось тут выкинуть часть трафика!»

Итак, создание SPAN-сессии, если вы знаете, что у порта-источника высокая нагрузка – не такая уж хорошая идея. А может быть и ещё хуже – попытка зеркалировать источник в 10 Гбит/с на порт 1 Гбит/с. В итоге вы скорее всего получите дамп трафика, подобный такому:

|

| Рис.5 – Так выглядит дамп, если были дропы |

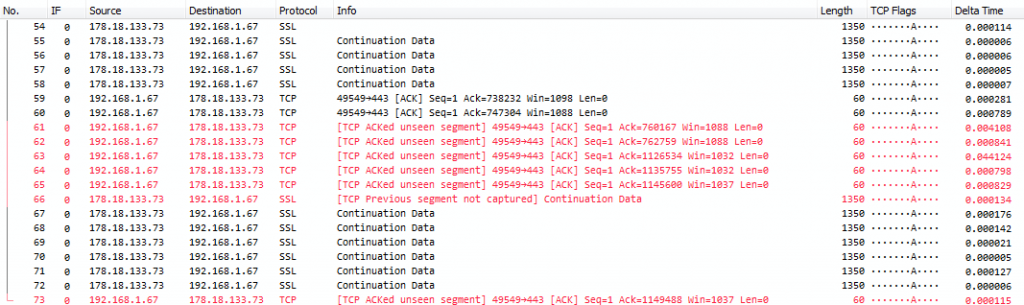

Скорее всего, вы будете видеть много пакетов с предупреждением “ТСР ACKed unseen segment”. Оно создается автоматически экспертной системой Wireshark в случае, когда большие пакеты с полезной нагрузкой теряются по пути, а мелкие АСК-пакеты оказываются достаточно юркими, чтобы проскочить-таки к анализатору через «бутылочное горлышко».

Ситуация стремительно усугубляется, если вы добавляете больше портов-источников или целые VLAN’ы к SPAN-сессии. Представим на секунду, что у вас есть хост с виртуальными машинами, который соединен с коммутатором четырьмя гигабитными портами. Виртуальные машины могут использовать любой из этих портов в соответствии с правилами балансировки трафика. Поэтому, лучше, конечно, зеркалировать все 4 – ведь вы не знаете, куда направится трафик в определенную секунду. И получается, что мы создаем SPAN-сессию, у которой на входе 4 потенциально загруженных гигабитных порта «падают» на 1 гигабитный мониторный порт. В наихудшем случае 8 Гбит/с попытается уместиться в 1 Гбит/с. К чему это приведет? 7 из 8 пакетов отбросятся на коммутаторе. Конечно, это уж очень далеко от приемлемой достоверности дампа.

2. Излишняя нагрузка на ЦП коммутатора

Следующий момент при использовании SPAN – дополнительная нагрузка на ЦП коммутатора. Естественно, это будет зависеть от конкретной модели коммутатора. Как правило, коммутаторы пересылают пакеты между «боевыми» портами с использованием специализированных «железных» цепей даже без участия ЦП как такового. При использовании SPAN ситуация может в корне измениться. ЦП задействуется в процессе зеркалирования, и, как итог, добавление портов к сессии может вызвать следующие эффекты:

3. Недостаточная достоверность

Теперь к наибольшей проблеме. В некоторых ситуациях использование SPAN дает недостаточную достоверность дампа. Эти ситуации таковы:

Когда SPAN – злой

Там, где есть хороший и плохой, обычно присутствует и злой. Под этим заголовком я расскажу о случаях, когда все как бы и работает, но может вызвать весьма неожиданную проблему.

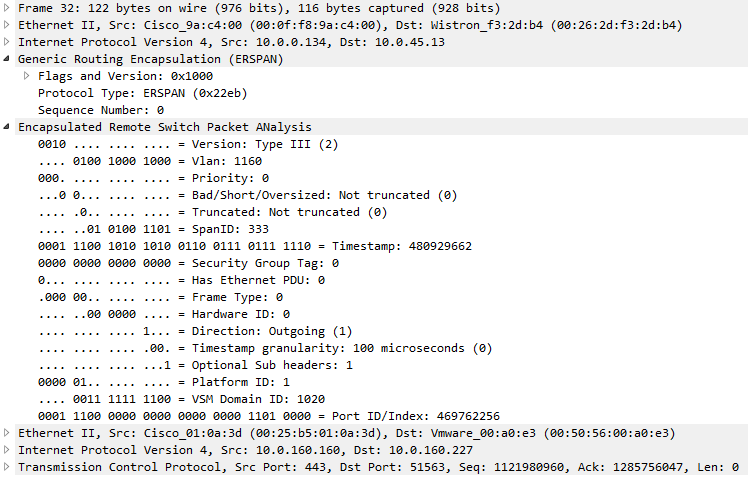

А вот как выглядит пакет, который переслался через туннель (на рисунке “пакеты-транспортники”, которые переносят собственно захваченные пакеты):

|

| Рис. 9 – Пакет ERSPAN в дампе |

Подведем итоги

SPAN – это очень полезная технология, и сейчас это наиболее распространенный способ получения трафика для анализа. Но не стоит забывать о некоторых моментах. Даже принимая во внимание то, что точность при захвате со SPAN-порта меньше, чем при использовании ТАР, часто предпочитается именно SPAN. Суммируя все преимущества: легко запустить, легко выключить обратно, не требуется прерывание линка. Можно просто сказать: «ведь это удобно!»

Краткие рекомендации

Ну и, наконец, список ситуаций, для которых SPAN не подойдет (но, конечно же, никто вам не запретит попробовать его и тут):

Выбирайте стратегию захвата с осторожностью, ведь качество анализа напрямую зависит от качества полученного дампа.

В одной из следующих статей мы рассмотрим ответвители трафика – ТАР.

Статья переведена и опубликована с разрешения автора (Jasper Bongertz) только для сайта packettrain.net

Использование материала статьи без согласования запрещено!

SPAN — Switch Port Analyzer. RSPAN — Remote Switch Port Analyzer. Теоретические основы.

В многих сетевых коммутаторах есть возможность зеркалировать трафик, скажем с одного порта, на другой, или например с VLAN указанного, на порт, где находится анализатор трафика, либо какое-то ПО.

В Cisco эта технология называется SPAN — Switch Port Analyzer и RSPAN — Remote Switch Port Analyzer. Также читаем о настройке SPAN/RSPAN.

Для чего эта технология может использоваться?

Ну в первую очередь, например для того, чтоб просмотреть трафик на каком-то порту, для анализа того, что передается в сети (вдруг мы что-то забыли настроить и там рассылается то, что не нужно, ну и т.п.).

Так же может понадобиться например для записи VOIP. Берем VLAN Voice переправляем весь трафик на определенный интерфейс, ну а там ПО, записывает все разговоры.

Еще одной из причин использовать зеракалирование трафика, например для систем IPS/IDS.

Судя по примерам, достаточно приятная и полезная функция, не так ли?

Теперь более подробно поговорим об этой технологии.

Различают две технологии SPAN это сам по себе SPAN, который работает в пределах одного коммутатора, и RSPAN, который может зеркалировать и передавать трафик между коммутаторов. (Когда у нас в сети несколько коммутаторов в цепочке, нам не нужно идти к этому коммутатору, подключаться к нему, настраивать порт мониторинга и сливать трафик. Вместо этого мы настраиваем RSPAN и передаем трафик на порт удаленного коммутатора, в общем куда нам хочется 🙂 ).

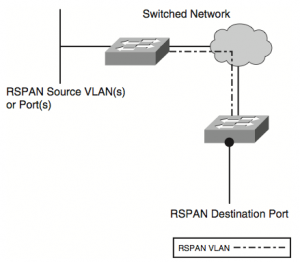

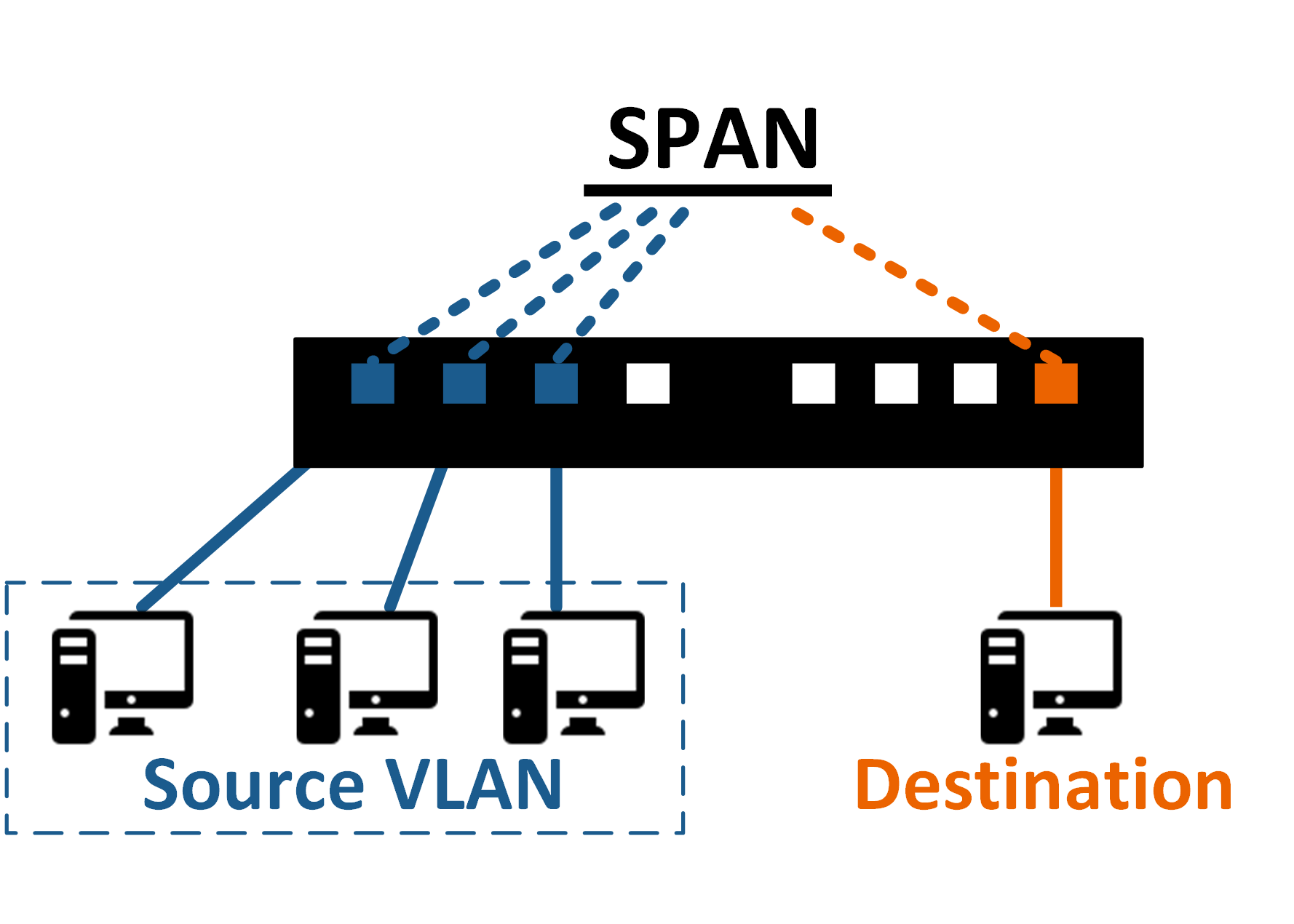

Давайте рассмотрим графически топологию SPAN и RSPAN.

Думаю что комментарии к этим топологиям излишни. Я уже описал все выше.

Базовые знания о SPAN и RSPAN.

Опишу тот минимум, который необходим для понимания технологии SPAN. Понимание этого позволит избежать вопросов по конфигурированию (которое будет рассмотрено немного ниже).

Для того чтоб «заставить» SPAN работать, необходимо сделать две вещи.

Что касается RSPAN, тут немного все по другому.

Source описывается так же, либо порт/порты, либо VLAN/Vlan’ы. А вот то, куда отправлять этот трафик, по другому.

Делается это на основе специального RSPAN VLAN, а не отдельный порт, как это делается в SPAN. (конкретные примеры рассмотрим ниже, когда будем настраивать все непосредственно на коммутаторах).

Порт, который сконфигурирован для приема зеркалированного трафика, не может входить в VLAN, который настроен как Source (источник трафика).

Перед тем как перейти к практике, давайте поговорим об ограничениях и некоторых условиях, связанных с SPAN/RSPAN.

Порт приемника зеркалированного трафика имеют ряд ограничений, такие как:

Это то, что касалось ограничений, теперь давайте поговорим о условиях.

SPAN и RSPAN поддерживает два вида трафика: исходящий и входящий. По умолчанию в SPAN/RSPAN попадают оба типа. Но можно сконфигурировать устройство так, что будет мониториться только входящий, или только исходящий трафик.

По умолчанию Layer 2 фреймы, такие как CDP, spanning tree, BPDU, VTP,DTP и PagP игнорируются и не передаются на Destination Port, но можно настроить устройство так, чтоб эти фреймы передавались. Для этого необходимо использовать команду encapsulation replicate.

В этой статье мы освоили теоретическую часть. В следующей статьей будем заниматься практикой SPAN/RSPAN.

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Самое интересное про SPAN/RSPAN

Самое интересное про SPAN/RSPAN

Раньше, когда хабы еще находили применение в архитектуре сетей, анализировать трафик было очень просто. Достаточно было подключить компьютер со специальным ПО к одному из портов хаба и мы получали каждый пакет, передающийся по сети. Теперь, когда хабы не используются, а коммутаторы отправляют пакеты только на определенный порт, анализ трафика усложнился.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Однако, большинство вендоров уже давно решили эту проблему, разработав механизмы “зеркалирования” трафика. Примерами таких механизмов являются SPAN(Switch Port Analyzer) и RSPAN (Remote Switch Port Analyzer), которые используются в оборудовании Cisco Systems. Не стоит путать SPAN/RSPAN с STP (Spanning Tree Protocol) и RSTP (Rapid Spanning Tree Protocol). Несмотря на то, что оба эти протокола работают на канальном уровне модели TCP/IP, служат они совершенно разным целям.

Технологии “зеркалирования” трафика, к которым относятся SPAN и RSPAN, позволяют настроить коммутатор так, чтобы все пакеты, приходящие на один порт или группу портов коммутатора, дублировались на другом, с целью их дальнейшего анализа и мониторинга.

Нет времени объяснять!

Торопитесь? Нет времени читать матчасть? Прыгайте по ссылке ниже, тут настройка!

Теория

Как можно догадаться, функциональность SPAN’а ограничена пределами только одного устройства.

Для того, что бы SPAN заработал необходимо настроить следующее:

Здесь можно указать порт коммутатора, работающий в режиме access, trunk и etherchannel, группу портов, т.е VLAN или L3 порт.

Стоит отметить, что при указании в качестве источника определенного VLAN, будет дублироваться трафик со всех портов, которые в него входят. При добавлении или исключении порта из VLAN это сразу повлияет на SPAN.

Здесь указывается тот порт, куда будет “зеркалироваться” трафик.

Стоит отметить, что по умолчанию будет дублироваться весь трафик, который проходит через источник. Однако, можно сконфигурировать SPAN так, чтобы отслеживались только входящие или исходящие пакеты. Пример коммутатора с настроенным SPAN приведен ниже:

Как видно из рисунка, SPAN может отслеживать только трафик проходящий через коммутатор, на котором он настроен непосредственно.

Remote SPAN (RSPAN) же позволяет производить мониторинг трафика на физически удаленных портах, через сеть коммутаторов.

Ниже приведен типовой пример сети с настроенным RSPAN:

При настройке SPAN/RSPAN должны соблюдаться следующие условия:

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Руководство по зеркалированию портов на коммутаторах Cisco (SPAN)

Примечание: процесс установки отличается для каждой модели.

Что такое SPAN?

Функция SPAN позволяет подключить анализатор пакетов к коммутатору. Без SPAN анализатор будет принимать широковещательные сообщения только потому, что коммутатор замыкает канал между двумя взаимодействующими устройствами, блокируя анализатор, подключенный к другому порту. С SPAN, весь трафик, проходящий через порт, реплицируется и отправляется на порт сниффера. Этот процесс известен как «зеркальное отображение».

Вы можете настроить SPAN для мониторинга порта VLAN, а также указать, что он должен отслеживать весь трафик VLAN. Немного терминологии необходимо объяснить. Термины «источник» и «место назначения,”, Которые обычно используются в сети, имеют несколько иное значение в SPAN. Здесь «источником» является любой порт, а не источник трафика. Термин «пункт назначения» в SPAN относится к порту, к которому подключен анализатор пакетов; это не означает пункт назначения отслеживаемого трафика.

Настройте SPAN на коммутаторе

Cisco рекомендует различные методы для настройки зеркалирования портов с помощью SPAN в соответствии с версией коммутатора Catalyst. Эти шаги будут просто перенаправлять копии пакетов трафика на порт, к которому вы подключаете ваше устройство. Настройка зеркалирования портов не будет хранить или анализировать трафик. Вы можете использовать любое программное обеспечение для анализа сети для обработки пакетов, отправляемых на ваше устройство..

Настройте SPAN на IOS-коммутаторах

монитор сеанса источника [интерфейс | удаленный | vlan] [rx | TX | и то и другое] контролировать целевой интерфейс сеанса

Как только вы закончили определение зеркала, вам нужно нажать CTRL-Z, чтобы завершить определение конфигурации.

Номер сеанса позволяет вам создать несколько разных мониторов, работающих одновременно. Если вы используете тот же номер сеанса в последующей команде, вы отмените исходную трассировку и замените ее новой спецификацией.. Диапазоны портов определяются тире («-»), а последовательность портов разделяется запятыми («,»).

Настройте SPAN на коммутаторах CatOS

Более новые линейки Catalyst поставляются с более новой операционной системой, называемой CatOS, вместо старой операционной системы IOS. Команды, используемые для настройки зеркалирования SPAN в этих коммутаторах, немного отличаются. С этой операционной системой вы создаете зеркалирование всего одной командой вместо двух.

установить диапазон [rx | tx | оба] [inpkts] [учусь ] [многоадресная рассылка] [фильтр] [Создайте]

Исходные порты определяются первым элементом в этой команде, который является частью «src_mod / src_ports». Второй идентификатор порта в команде автоматически считывается как порт назначения, то есть порт, к которому подключен анализатор пакетов. «RX | TX | и то и другоеЭлемент указывает коммутатору реплицировать передаваемые пакеты из порта, или в порт, или и то и другое.

Существует также команда set span для отключения зеркалирования:

установка диапазона отключена [dest_mod / dest_port | все]

Настройте SPAN на коммутаторах Catalyst Express 500 и Catalyst Express 520

Если у вас есть коммутатор Catalyst Express 500 или Catalyst Express 520, вы не вводите настройки SPAN в операционной системе. Для связи с коммутатором и изменения его настроек необходимо установить Cisco Network Assistant (CNA). Это программное обеспечение для управления сетью является бесплатным и работает в среде Windows. Выполните следующие действия, чтобы активировать SPAN на коммутаторе..

Мониторинг сетевого трафика

Вы можете узнать больше о программном обеспечении для анализа трафика в статье 9 лучших анализаторов пакетов и сетевых анализаторов на 2018 год. Вы также должны знать, что обширное зеркалирование портов может генерировать много данных, которые займут пространство памяти, поэтому постарайтесь быть избирательным в отношении портов, которые вы отслеживаете, и не позволяйте процессу захвата пакетов выполняться слишком долго.

Системы мониторинга трафика Cisco

Полный захват и хранение пакетов может привести к проблемам с конфиденциальностью данных. Хотя большая часть трафика, проходящего по вашей сети, будет зашифрована, если он предназначен для внешних сайтов, не весь внутренний трафик будет зашифрован. Если ваша организация не решила внедрить дополнительную защиту электронной почты, почтовый трафик в вашей сети не будет зашифрован по умолчанию..

В качестве альтернативного метода анализа трафика вы можете рассмотреть возможность использования NetFlow. Это система обмена сообщениями, которая включена на всех устройствах Cisco и будет перенаправлять только заголовки пакетов на центральный монитор. Вы можете прочитать о сетевых мониторах, которые собирают данные NetFlow в статье 10 лучших бесплатных и премиальных анализаторов и сборщиков NetFlow.

Как только вы получите всю информацию о всех возможностях мониторинга трафика коммутаторов Cisco, вы сможете лучше определить, какой метод захвата пакетов использовать..