span порт коммутатора что это

SPAN — Switch Port Analyzer. RSPAN — Remote Switch Port Analyzer. Теоретические основы.

В многих сетевых коммутаторах есть возможность зеркалировать трафик, скажем с одного порта, на другой, или например с VLAN указанного, на порт, где находится анализатор трафика, либо какое-то ПО.

В Cisco эта технология называется SPAN — Switch Port Analyzer и RSPAN — Remote Switch Port Analyzer. Также читаем о настройке SPAN/RSPAN.

Для чего эта технология может использоваться?

Ну в первую очередь, например для того, чтоб просмотреть трафик на каком-то порту, для анализа того, что передается в сети (вдруг мы что-то забыли настроить и там рассылается то, что не нужно, ну и т.п.).

Так же может понадобиться например для записи VOIP. Берем VLAN Voice переправляем весь трафик на определенный интерфейс, ну а там ПО, записывает все разговоры.

Еще одной из причин использовать зеракалирование трафика, например для систем IPS/IDS.

Судя по примерам, достаточно приятная и полезная функция, не так ли?

Теперь более подробно поговорим об этой технологии.

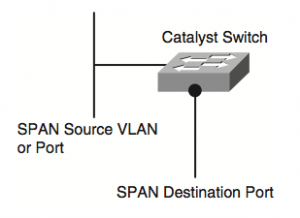

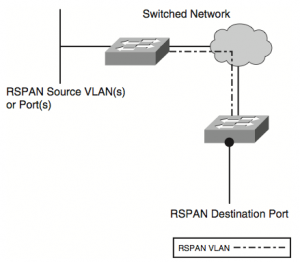

Различают две технологии SPAN это сам по себе SPAN, который работает в пределах одного коммутатора, и RSPAN, который может зеркалировать и передавать трафик между коммутаторов. (Когда у нас в сети несколько коммутаторов в цепочке, нам не нужно идти к этому коммутатору, подключаться к нему, настраивать порт мониторинга и сливать трафик. Вместо этого мы настраиваем RSPAN и передаем трафик на порт удаленного коммутатора, в общем куда нам хочется 🙂 ).

Давайте рассмотрим графически топологию SPAN и RSPAN.

Думаю что комментарии к этим топологиям излишни. Я уже описал все выше.

Базовые знания о SPAN и RSPAN.

Опишу тот минимум, который необходим для понимания технологии SPAN. Понимание этого позволит избежать вопросов по конфигурированию (которое будет рассмотрено немного ниже).

Для того чтоб «заставить» SPAN работать, необходимо сделать две вещи.

Что касается RSPAN, тут немного все по другому.

Source описывается так же, либо порт/порты, либо VLAN/Vlan’ы. А вот то, куда отправлять этот трафик, по другому.

Делается это на основе специального RSPAN VLAN, а не отдельный порт, как это делается в SPAN. (конкретные примеры рассмотрим ниже, когда будем настраивать все непосредственно на коммутаторах).

Порт, который сконфигурирован для приема зеркалированного трафика, не может входить в VLAN, который настроен как Source (источник трафика).

Перед тем как перейти к практике, давайте поговорим об ограничениях и некоторых условиях, связанных с SPAN/RSPAN.

Порт приемника зеркалированного трафика имеют ряд ограничений, такие как:

Это то, что касалось ограничений, теперь давайте поговорим о условиях.

SPAN и RSPAN поддерживает два вида трафика: исходящий и входящий. По умолчанию в SPAN/RSPAN попадают оба типа. Но можно сконфигурировать устройство так, что будет мониториться только входящий, или только исходящий трафик.

По умолчанию Layer 2 фреймы, такие как CDP, spanning tree, BPDU, VTP,DTP и PagP игнорируются и не передаются на Destination Port, но можно настроить устройство так, чтоб эти фреймы передавались. Для этого необходимо использовать команду encapsulation replicate.

В этой статье мы освоили теоретическую часть. В следующей статьей будем заниматься практикой SPAN/RSPAN.

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Самое интересное про SPAN/RSPAN

Самое интересное про SPAN/RSPAN

Раньше, когда хабы еще находили применение в архитектуре сетей, анализировать трафик было очень просто. Достаточно было подключить компьютер со специальным ПО к одному из портов хаба и мы получали каждый пакет, передающийся по сети. Теперь, когда хабы не используются, а коммутаторы отправляют пакеты только на определенный порт, анализ трафика усложнился.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Однако, большинство вендоров уже давно решили эту проблему, разработав механизмы “зеркалирования” трафика. Примерами таких механизмов являются SPAN(Switch Port Analyzer) и RSPAN (Remote Switch Port Analyzer), которые используются в оборудовании Cisco Systems. Не стоит путать SPAN/RSPAN с STP (Spanning Tree Protocol) и RSTP (Rapid Spanning Tree Protocol). Несмотря на то, что оба эти протокола работают на канальном уровне модели TCP/IP, служат они совершенно разным целям.

Технологии “зеркалирования” трафика, к которым относятся SPAN и RSPAN, позволяют настроить коммутатор так, чтобы все пакеты, приходящие на один порт или группу портов коммутатора, дублировались на другом, с целью их дальнейшего анализа и мониторинга.

Нет времени объяснять!

Торопитесь? Нет времени читать матчасть? Прыгайте по ссылке ниже, тут настройка!

Теория

Как можно догадаться, функциональность SPAN’а ограничена пределами только одного устройства.

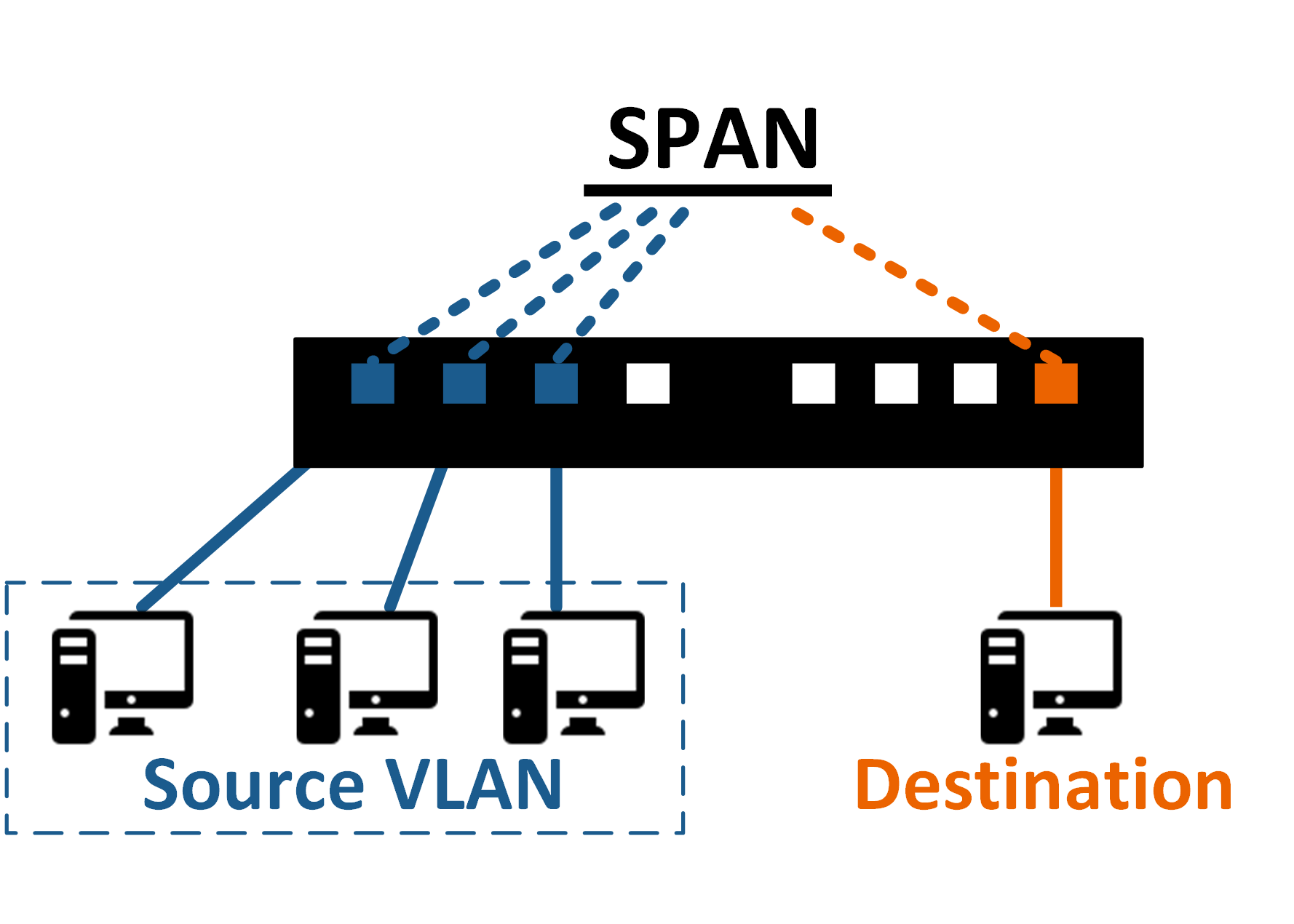

Для того, что бы SPAN заработал необходимо настроить следующее:

Здесь можно указать порт коммутатора, работающий в режиме access, trunk и etherchannel, группу портов, т.е VLAN или L3 порт.

Стоит отметить, что при указании в качестве источника определенного VLAN, будет дублироваться трафик со всех портов, которые в него входят. При добавлении или исключении порта из VLAN это сразу повлияет на SPAN.

Здесь указывается тот порт, куда будет “зеркалироваться” трафик.

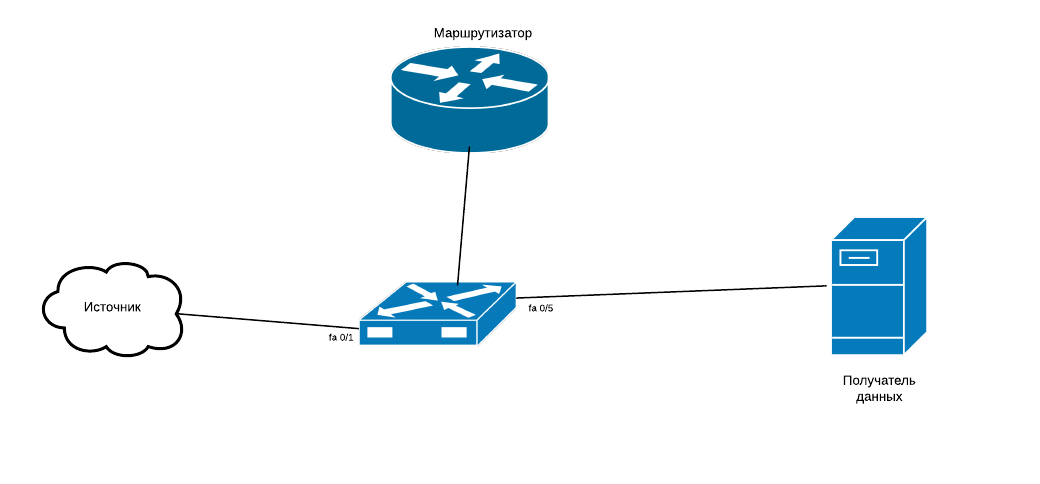

Стоит отметить, что по умолчанию будет дублироваться весь трафик, который проходит через источник. Однако, можно сконфигурировать SPAN так, чтобы отслеживались только входящие или исходящие пакеты. Пример коммутатора с настроенным SPAN приведен ниже:

Как видно из рисунка, SPAN может отслеживать только трафик проходящий через коммутатор, на котором он настроен непосредственно.

Remote SPAN (RSPAN) же позволяет производить мониторинг трафика на физически удаленных портах, через сеть коммутаторов.

Ниже приведен типовой пример сети с настроенным RSPAN:

При настройке SPAN/RSPAN должны соблюдаться следующие условия:

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Пример настройки SPAN/RSPAN/ERSPAN

Ищете возможность анализировать сетевой трафик/отправлять его на систему записи телефонных разговоров? Изи. Коммутаторы Cisco (да и многие другие) дают возможность копировать пакеты с определенного порта или VLAN и отправлять эти данные на другой порт для последующего анализа (Wireshark, например).

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Кстати, этот функционал полезен при использовании IDS (Intrusion Detection System) систем в целях безопасности. Мы уже рассказывали теоретические основы SPAN/RSPAN, поэтому, сегодняшняя статья будет посвящена практике настройке.

Про настройку SPAN

В рамках обычной SPAN сессии захват (копирование) сетевого трафика происходит с порта источника (source port) и отправляется на порт назначения (destination port). Обратите внимание на пример ниже: мы сделаем SPAN – сессию с порта fa 0/1 и отправим данные на порт fa 0/5:

Важно! SPAN – сессия может работать только в рамках одного коммутатора (одного устройства).

Просто, не правда ли? В рамках данной конфигурации весь трафик с порта fa 0/1 будет скопирован на порт fa 0/5.

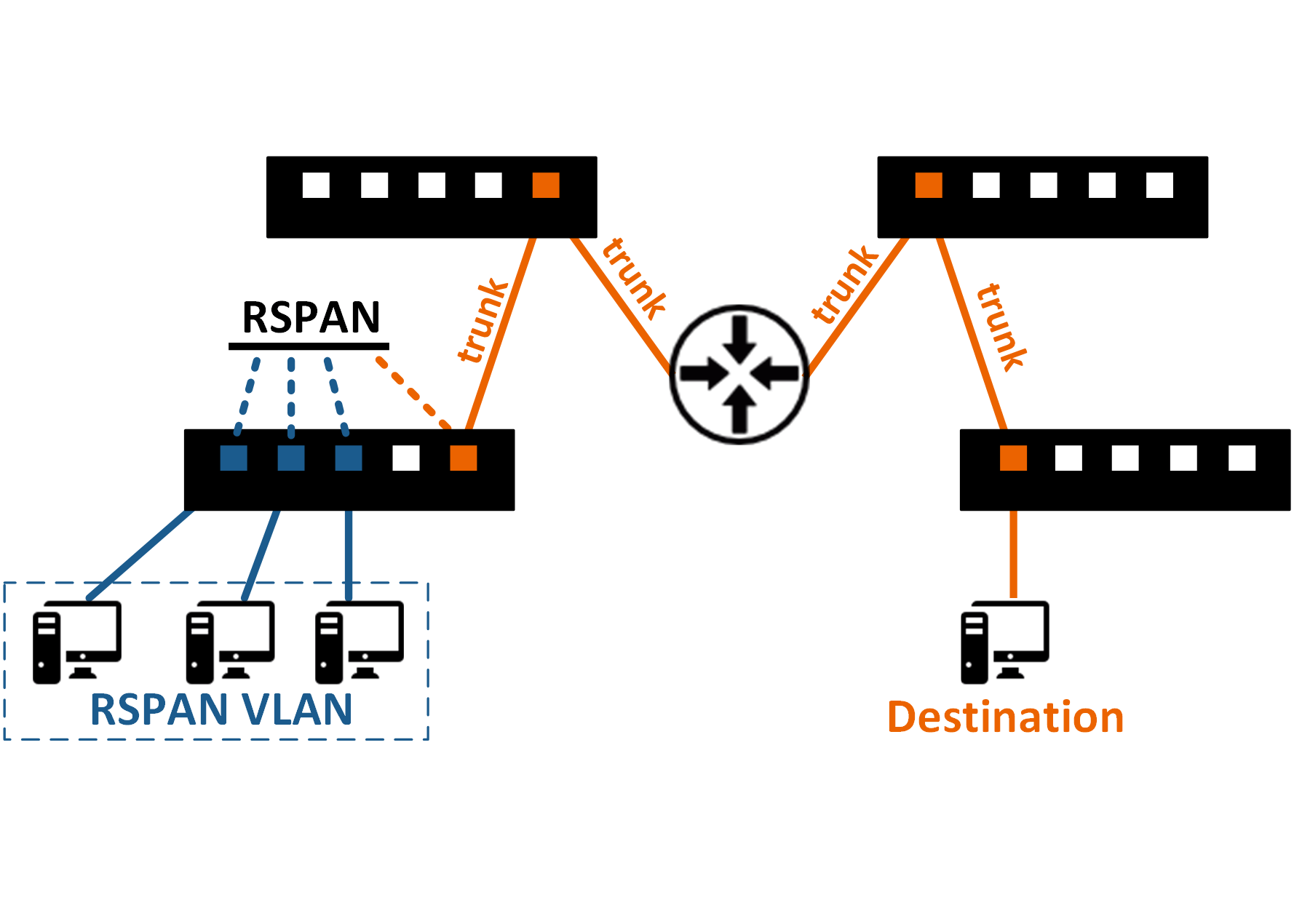

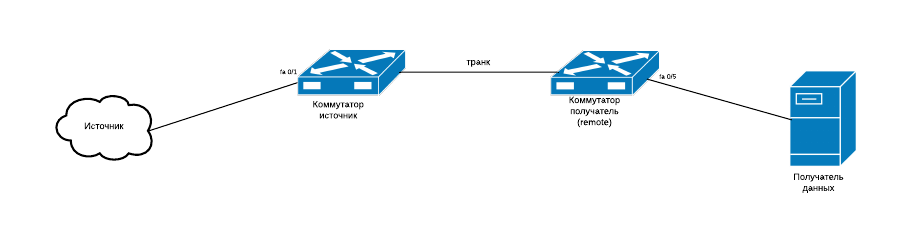

Интереснее: пример RSPAN

Идем вперед. Более продвинутая реализация зеркалирования трафика это RSPAN (Remote SPAN). Эта фича позволяет вам зеркалировать трафик между различными устройствами (коммутаторами) по L2 через транковые порты. Копия трафика будет отправляться в удаленный VLAN между коммутаторами, пока не будет принята на коммутаторе назначения.

На самом деле, это легко. Давайте разберемся на примере: как показано на рисунке, мы хотим копировать трафик с коммутатора №1 (порт fa 0/1) и отправлять трафик на коммутатор №2 (порт fa 0/5). В примере показано прямое транковое подключение между коммутаторами по L2. Если в вашей сети имеется множество коммутаторов между устройствами источника и назначения – не проблема.

Таким образом, весь трафик с интерфейса fa 0/1 на локальном коммутаторе (источнике) будет отправлен в vlan 100, и, когда коммутатор получатель (remote) получит данные на 100 VLAN он отправит их на порт назначения fa 0/5. Такие дела.

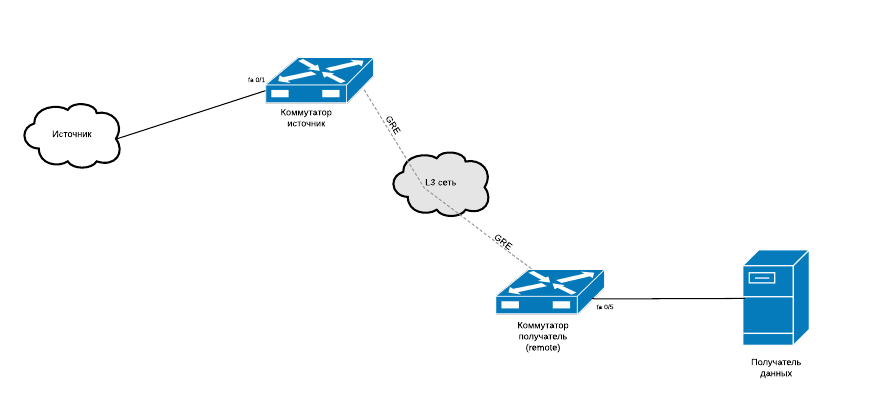

Party Hard: разбираемся с ERSPAN

Как показано ниже, между коммутатором источником и коммутатором получателем устанавливается GRE – туннель (между IP – адресами машин). Опять же, мы хотим отправить трафик с порт fa 0/1 на порт fa 0/5.

Траблшутинг

Мониторинг трафика в указанном VLAN:

Мониторинг входящего или только исходящего трафика:

Посмотреть конфигурацию сессии зеркалирования:

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Полезно?

Почему?

😪 Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

😍 Полезные IT – статьи от экспертов раз в неделю у вас в почте. Укажите свою дату рождения и мы не забудем поздравить вас.

Span порт коммутатора что это

На многих коммутаторах cisco реализованы технологии SPAN и RSPAN позволяющие зеркалировать траффик с порта на порт или с vlan на порт удаленного коммутатора и т.п.

Port mirroring (Зеркалиирование порта) — процесс копирования пакетов с порта на другой порт в пределах одного или нескольких коммутаторов.

Настройка SPAN на cisco

Зеркалирование траффика с порта на порт

Для зеркалирования только входящего трафиика добавляем в «rx».

Для зеркалирования только исходящего трафиика добавляем «tx».

Можно зеркалировать траффик с нескольких портов

Таким образом через SPAN VLAN можно передавать зеркалированный траффик между портами одного коммутатора.

Для зеркалирования траффика с vlan на порт указываем не интерфейс а влан.

Таким образом через SPAN VLAN можно передавать зеркалированный траффик определенной VLAN на порт коммутатора.

Настройка RSPAN на cisco

Рассмотрим пример работы RSPAN. Допустим у нас есть 2 коммутатора (SW1 и SW2) соединеных между собой транковыми портами. Нам требуется передать зеркальный траффик VLAN 50 с коммутатора SW1 на порт Gi0/1 коммутатора SW2 используя RSPAN VLAN 100.

1. Создаем RSPAN VLAN 100 на коммутаторах (SW1 и SW2) в котором будем передавать траффик.

2. Создаем сессию мониторинга на коммутаторе SW1

Таким образом через RSPAN VLAN можно передавать зеркалированный траффик между двумя коммутаторами.

Команды диагностики SPAN и RSPAN

На последок приведу несколько команд для диагностики настроеных monitor session.

1. Просмотр SPAN monitor session

2. Просмотр RSPAN monitor session

3. Просмотр всех настроенных monitor sesion

На этом все. Комментируем, подписываемся ну и всем пока:)

1″ :pagination=»pagination» :callback=»loadData» :options=»paginationOptions»>

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

Зеркалирование трафика

Зеркали́рование трафика (англ. port mirroring ) — технология дублирования пакетов одного порта сетевого коммутатора (или отдельной VLAN) на другом. Большое количество управляемых сетевых коммутаторов позволяют дублировать трафик от одного или нескольких портов и/или VLAN на отдельно взятый порт.

Функция зеркалирования впервые появилась в коммутаторах из-за существенных отличий в принципах их работы от концентраторов. Концентратор, работающий на физическом уровне сетевой модели OSI, при получении сетевого пакета на одном порту отправляет его копии на все остальные порты. Потребность в зеркалировании в этом случае отсутствует. Коммутатор, работающий на канальном уровне сетевой модели OSI, в начале своей работы формирует таблицу коммутации, в которой указывается соответствие MAC-адреса узла порту коммутатора. Трафик при этом локализуется, каждый сетевой пакет отправляется только на нужный порт назначения.

Содержание

Применение технологии

Зеркалирование трафика является одним из самых распространенных и эффективных методов диагностирования в коммутируемых сетях. Он позволяет устройству мониторинга получать весь проходящий через коммутатор трафик, которым обмениваются несколько станций. Чаще всего данный метод используется в сочетании с анализатором протоколов. Мониторинг трафика используется в целях оценки безопасности, анализа производительности/загрузки сетевого оборудования с применением аппаратных средств, для записи VoIP.

Зеркалирование трафика на оборудовании различных производителей

Cisco

Зеркалирование можно проводить при выполнении следующих условий:

Зеркалирование трафика на коммутаторе Cisco 2960 [1]

Пример ниже показывает, как настроить сессию зеркалирования трафика порта-источника на порт назначения (с идентификатором 1). Сначала удаляется любая существующая SPAN сессия и затем двунаправленный трафик зеркалируется из порта-источника Gigabit Ethernet 1 на порт назначения Gigabit Ethernet 2.

Просмотр текущих сессий зеркалирования может быть выполнен командой:

Отключение зеркалирования трафика, приходящего на порт 1, можно сделать следующим образом:

При этом продолжится зеркалирование трафика, отправляемого с порта 1. Отключение зеркалирования трафика, отправляемого с порта 1:

При указывании VLAN в качестве порта назначения можно дополнительно использовать параметр encap ingress vlan_id. В этом случае при наличии межсетевого экрана Cisco ASA подозрительные соединения будут закрываться.

Mikrotik

Также необходимо установить необходимые параметры:

Пример Port Based зеркалирования:

Пример VLAN Based зеркалирования:

Пример MAC Based зеркалирования::

Juniper Networks

Для зеркалирования трафика с интерфейса или с VLAN нужно:

2. При желании можно определить статистическую выборку зеркалируемых пакетов:

С параметром зеркалирования 200 на порт назначения будет отправляться один из 200 сетевых пакетов. Таким образом, объем зеркалируемого трафика можно уменьшить при большом его количестве.