spf что это в почте

SPF-запись

SPF-запись помогает снизить риск того, что письмо, отправленное с адреса на вашем домене, попадет в спам у адресата. Чтобы настроить SPF-запись, нужно создать TXT-запись со списком серверов, которые отвечают за отправку почты с вашего домена.

Если вы делегировали домен на серверы Яндекса, SPF-запись будет настроена автоматически.

Общая инструкция по настройке SPF-записи

Войдите в панель управления на сайте компании, которая предоставляет вам DNS-хостинг.

Если вы делегировали домен на серверы Яндекса, перейдите в DNS-редактор Коннекта.

Создайте TXT-запись со следующими значениями полей (в разных панелях управления названия полей могут различаться):

Имя поддомена (или Хост ) — @

Если это поле отсутствует в панели управления, можно его не указывать.

Подождите, пока изменения в DNS вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

Инструкции по настройке SPF-записи у некоторых хостинг-провайдеров

Откройте страницу https://reg.ru и войдите в ваш аккаунт.

Text — v=spf1 redirect=_spf.yandex.net

Подождите, пока изменения в DNS вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

Откройте страницу https://cp.masterhost.ru и войдите в ваш аккаунт.

значение (IP/host.) — v=spf1 redirect=_spf.yandex.net

Поле MX preference оставьте пустым.

Подождите, пока изменения в DNS вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

Откройте страницу https://mcp.sweb.ru и войдите в ваш аккаунт.

В выпадающем списке выберите нужный домен.

Подождите, пока изменения в DNS вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

Полный синтаксис DKIM, DMARC и SPF

Не так давно прописывала записи DKIM, DMARC и SPF для своего домена. Это оказалось сложнее, чем я думала, потому что мне не удалось нигде найти полный синтаксис всех этих записей. Тогда вместе с Яной Лыновой мы собрали материал. Фактически, эта статья дополняет несколько статей с Хабра (внизу вы найдете ссылки).

Для того, чтобы прописать необходимые записи, нам нужен доступ к DNS. DNS расшифровывается как Domain Name System. Обычно доступ к DNS в компании имеют системные администраторы или, на крайний случай, программисты. Для них вы должны написать ТЗ, по которому они смогут добавить записи в DNS.

Итак, что же такое DKIM?

DKIM (Domain Keys Identified Mail) — это цифровая подпись, которая подтверждает подлинность отправителя и гарантирует целостность доставленного письма. Подпись добавляется в служебные заголовки письма и незаметна для пользователя. DKIM хранит 2 ключа шифрования — открытый и закрытый. С помощью закрытого ключа формируются заголовки для всей исходящей почты, а открытый ключ как раз добавляется в DNS записи в виде TXT файла.

Проверка DKIM происходит автоматически на стороне получателя. Если домен в письме не авторизован для отправки сообщений, то письмо может быть помечено подозрительным или помещено в спам, в зависимости от политики получателя.

Записей DKIM может быть несколько — например, если вы пользуетесь одновременно сервисом Mandrill и при этом отправляете письма через Gmail, у вас будет 2 записи DKIM с разными селекторами:

| Название записи | Формат | Содержание |

| для Mandrill (селектор — mandrill): mandrill._domainkey.ваш_домен. (в некоторых панелях управления можно указывать без вашего домена, зависит исключительно от вашего хостинга) | TXT | v=DKIM1; k=rsa; p=(сгенерированный публичный ключ) |

| для Gmail (селектор — google): google._domainkey.ваш_домен. | TXT | v=DKIM1; k=rsa; p=(сгенерированный публичный ключ) |

Синтаксис DKIM

«v» — версия DKIM, всегда принимает значение v=DKIM1;

«k» — тип ключа, всегда k=rsa;

«p» — публичный ключ, кодированный в base64.

Необязательные элементы:

«t=y» — режим тестирования. Нужно только для отслеживания результатов;

«t=s» — означает, что запись будет использована только для домена, к которому относится; не рекомендуется, если используются субдомены;

«h» — предпочитаемый hash-алгоритм, может принимать значения «h=sha1» и «h=sha256»;

«s» — тип сервиса, использующего DKIM. Принимает значения «s=email» (электронная почта) и «s=*» (все сервисы). По умолчанию «*»;

«;» — разделитель.

Помимо этого можно создать необязательную запись, которая подскажет, что делать с неподписанными письмами:

| Название записи | Формат | Содержание |

| _adsp._domainkey.ваш_домен. | TXT | dkim=all |

где «all» — отправка неподписанных сообщений запрещена; «discardable» — все неподписанные сообщения должны быть заблокированы на стороне получателя; «unknown» — отправка неподписанных сообщений разрешена (значение по умолчанию).

Обратите внимание, что некоторые хостинги не поддерживают доменные записи длиннее 255, а то и 200 символов. В таком случае нужно разбить строку переводом. Но у некоторых хостингов и это не работает, обратитесь в поддержку вашего хостинга, чтобы узнать это заранее.

Некоторые хостинги проставляют кавычки для всех записей самостоятельно, об этом тоже можно спросить у поддержки или проставить по аналогии с другими TXT-записями домена, если они присутствуют.

Проверить DKIM можно здесь.

SPF (Sender Policy Framework) — это подпись, содержащая информацию о серверах, которые могут отправлять почту с вашего домена. Наличие SPF снижает вероятность попадания вашего письма в спам.

Важно помнить, что SPF запись может быть только одна для одного домена. В рамках одной SPF может быть несколько записей (например, если письма отправляются с нескольких ESP — маловероятно, но все же, чуть позже будет пример). Для поддоменов нужны свои записи.

Синтаксис SPF

» — «мягкое» отклонение (письмо будет принято, но будет помечено как спам);

«?» — нейтральное отношение;

«mx» — включает в себя все адреса серверов, указанные в MXзаписях домена;

«ip4» — позволяет указать конкретный IP-адрес или сеть адресов;

«a» — IP-адрес в A-записи;

«include» — включает в себя хосты, разрешенные SPF-записью указанного домена;

«all» — все остальные сервера, не перечисленные в SPF-записи;

«ptr» — проверяет PTR-запись IP-адреса отправителя (разрешено отправлять всем IP-адресам, PTR-запись которых направлена на указанный домен) (не рекомендуется к использованию согласно RFC 7208);

«exists» — выполняется проверка работоспособности доменного имени;

«redirect» — указывает получателю, что нужно проверять SPF запись указанного домена, вместо текущего домена.

Так как запись должна быть всего одна, через include необходимо прописывать все возможные сервера, через которые вы отправляете письма.

Пример записи SPF, если вы пользуетесь одновременно сервисом Mandrill и при этом отправляете письма через Gmail (несколько записей в рамках одной SPF, как я упоминала ранее):

Проверить SPF можно здесь.

DMARC

DMARC (Domain-based Message Authentication, Reporting and Conformance) — это подпись, которая позволяет принимающему серверу решить, что делать с письмом. DMARC использует DKIM и SPF. Если отправленное сообщение не прошло проверку DKIM и SPF, то оно не пройдет и DMARC. Если же сообщение успешно прошло хотя бы одну проверку (DKIM или SPF), то и проверку DMARC сообщение пройдет успешно. DMARC добавляется только после того, как настроены записи SPF и DKIM.

Пример записи DMARC (не имеет значения, какими сервисами для рассылки вы пользуетесь):

| Название записи | Формат | Содержание |

| _dmarc.ваш_домен. | TXT | v=DMARC1; p=reject; sp=reject; ruf=mailto:postmaster@your.tld; fo=1 |

Синтаксис DMARC

«v» — версия, всегда принимает значение «v=DMARC1» (обязательный параметр);

«p» — правило для домена (обязательный параметр). Может принимать значения «none», «quarantine» и «reject», где «p=none» не делает ничего, кроме подготовки отчетов; «p=quarantine» добавляет письмо в спам; «p=reject» отклоняет письмо.

Тег «sp» отвечает за субдомены и может принимать такие же значения, как и «p».

«aspf» и «adkim» позволяют проверять соответствие записям и могут принимать значения «r» и «s», где «r» — «relaxed» (более мягкая проверка), а «s» — «strict» (строгое соответствие).

«pct» отвечает за кол-во писем, подлежащих фильтрации, указывается в процентах, например, «pct=20» будет фильтровать 20% писем.

«rua» — позволяет отправлять ежедневные отчеты на email, пример: «rua=mailto:postmaster@your.tld», также можно указать несколько email через запятую без пробелов.

«ruf» — отчеты для писем, не прошедших проверку DMARC.

Тег «fo» служит для генерации отчетов, если один из механизмов сломается. «fo=0» (используется по умолчанию) — присылать отчет, если не пройден ни один этап аутентификации; «fo=1» — присылать отчет, если не пройден хотя бы один этап аутентификации; «fo=d» — присылать отчет, если не пройдена аутентификация DKIM; «fo=s» — присылать отчет, если не пройдена аутентификация SPF.

Запись DMARC может быть одна для домена и поддоменов, т.к. в ней можно явно указать действия для тега «sp». Если вам требуется специфическая запись для поддоменов, можно создать отдельную запись с наименованием «_dmarc.ваш_поддомен.ваш_домен.».

Проверить DMARC можно здесь.

Надеюсь, что эта статья помогла вам разобраться в синтаксисе записей, и теперь вы с легкостью сможете написать ТЗ для системного администратора или программиста на внесение этих записей в DNS.

Создать SPF: Как сделать так, чтобы письма не попадали в СПАМ

P.S. будет много технических терминов, но мы их просто объясним.:)

SPF (Sender Policy Framework/структура политики отправителя) — это метод борьбы со спамом, который работает по принципу паспорта. Как главный документ удостоверяет нашу личность, так SPF подтверждает, что емейл пришел с проверенного надежного адреса. Но в отличие от объемной книжечки, Sender Policy Framework представляет собой одну строку в TXT-записи домена. Например, такую:

Это самый простой пример записи, который говорит о том, что отправлять письма от имени домена example.org могут все все сервера, указанные в записях a и mx. Другие же адреса должны быть удалены: -all.

Более сложный уровень SPF-защиты для того же домена может выглядеть так:

example.org. IN TXT «v=spf1 mx ip4:195.3.159.250 +a:smtp.mail.ru include:gmail.com

и означает, что отправлять сообщения от имени домена example.org. могут все сервера, указанные в mx-записях, а также отправленные с IP 195.3.159.250. Кроме того, можно принимать письма с серверов, указанных в SPF-записи домена gmail.com. Письма со всех остальных серверов нужно отправить в спам без проверки:

И это далеко не самая сложная SPF-запись. При необходимости, она может вмещать до 10 параметров. Для удобства, мы собрали их все в одном месте:

принять емейл, но пометить как СПАМ.

mx все адреса, указанные в MX-записях домена;

all все остальные IP, которые не указаны в SPF-записи;

exists проверяет работоспособность доменного имени;

spf.example.org. IN TXT «You host not allowed e-mail to me from this domain!»

Как известно, основной метод спуфинга — это подмена адреса в поле “FROM”. SPF-запись, как противоядие, направлено именно на это поле, поскольку оно содержит главный критерий для проверки: домен отправителя и его IP адрес. Сопоставляя его с теми айпишниками, которые прописаны в SPF-записи как разрешенные, сервер-получатель принимает решение о безопасности сообщения.

Коротко, алгоритм работы SPF проходит четыре этапа. Для примера, возьмем отправку сообщения с адреса info@example.com на адрес example@beispiel.com через почтовый сервис Estismail:

И такие этапы проходит каждое письмо. Графически, преодоление SPF-фильтра выглядит следующим образом:

Базовую роль в проверке домена играет список IP адресов, указанных в SPF-записи. Именно он подтверждает честные намерения отправителя. Поэтому постарайтесь вписать в этот список все возможные IP, которым вы разрешаете отправку: все корпоративные адреса, а также не забудьте о сервисах почтовых рассылок.

Создание SPF — простая операция. В большинстве случаев для установки базовой защиты достаточно прописать одну строку в TXT-записи домена. Но и здесь есть много подводных камней:

Процесс настройки SPF-записи проходит на сайте провайдера и состоит из 5 этапов. Последний из них — проверка работоспособности и правильности SPF. Ее можно провести на одном из специальных сервисах:

Что такое SPF

Думаю, никому не нужно объяснять, какой проблемой является спам в наше время. Борьба с этим злом — дело не простое, и если хочется приблизится к идеалу, требующее сочетания нескольких элементов. Одним из этих элементов является протокол SPF. Будучи опубликованным в апреле 2006 года в RFC 2006 года к настоящему времени протокол имеет статус «экспериментальный», и достаточно неплохую распространенность.

SPF взят на вооружение такими гигантами, как Google, Яндекс, Mail.Ru, Microsoft, Рамблер. Yahoo не поддерживает SPF, а пытается продвигать свою разработку DKIM, к слову, не слишком успешно.

Итак — как же работает SPF?

Общие принципы работы

Основная идея такова — хозяин адреса указывает, с каких адресов следует ожидать его почту, и как интерпретировать ошибку, в случае несоответствия. Важно понимать, что эти данные — всего лишь рекомендация отправителя по проверке. Да-да, конечно же, стандарт описывает, как должна принимающая сторона обрабатывать результат, но по всяким причинам принимающая сторона фактически может с ними делать все, что заблагорассудится — полностью соблюсти, интерпретировать по-своему или же вообще проигнорировать рекомендации.

Технические детали

Если установлена запись SPF, то TXT записи должны быть проигнорированы.

Механизм взаимодействия

>> 220 example.net ESMTP Service (Mailer v1.0) ready at 30.07.2009 12:28:21 UTC

> 250 example.net Hello mx.example.com., pleased to meet you

Если бы, вдруг, фактический IP подключившегося отправителя был иным, то анализатор сообщил бы почтовику, что входящее сообщение не валидно, и лучше бы его вообще не принимать, ну или на крайний случай отмаркировать отдельно.

Формат записи

» SoftFail, «?» Neutral

Механизмы: all, include, A, MX, PTR, IP4, IP6, exists

Результатами проверки условий могут являться следующие определенные результаты:

* None — означает, что либо в домене нет записей, либо вообще не удается проверить домен. В общем никакого внятного ответа не получено.

* Neutral — возникает в ситуации, когда хозяин домена не хочет или не может сообщить разрешен ли IP. Этот результат должен обрабатываться так же, как и None.

* Pass — означает, что все ОК и получатель может принять письмо.

* Fail — явно указывает на то, что письмо принимать не следует. Проверяющая сторона может отмаркировать письмо либо отбросить.

* SoftFail — находится где-то между Fail и Neutral. Принимающая сторона не должна отбрасывать письмо на основании только этого результата.

* TempError — результат, возникающий, если клиент в момент проверки получает временную ошибку. Сообщение можно принять или временно отвергнуть.

* PermError — ошибка, возникающая при невозможности корректной интерпретации DNS записей отправителя.

тут указаны 2 подсети, из которых разрешено принимать почту, и 2 набора источников, почта с которых будет иметь результат проверки Fail.

Проблема пересылки

Заключение

SPF является простым и достаточно эффективным способом оценить легитимность передаваемой почты. Администраторам почтовых серверов стоит минимальных телодвижений добавление SPF записей в DNS. Простота внедрения и поддержка основными популярными MTA делают распространение SPF все шире и шире, что несет всем пользователям электронной почты пользу, почтовым серверам снижение трафика и в целом делает мир лучше 🙂

Как самому настроить SPF-запись?

Блочный редактор писем, готовые шаблоны email, формы подписки и автоматизация. Запускайте email-рассылки, чтобы быть на связи со своими клиентами.

Настроенная SPF-запись улучшает доставляемость и защищает домен от того, что его скомпрометируют мошенники. Я расскажу, что такое SPF, почему она важна и как сделать настройку SPF у себя. Если вас не интересует теория, сразу прыгайте в раздел с инструкцией по настройке.

Что такое SPF

SPF (Sender Policy Framework) — txt запись со списком IP-адресов, которым сайт (домен) доверяет отправку писем от своего имени. SPF хранится на домене и ее запрашивает сервер получателя, чтобы определить, доставлять письмо во «Входящие» или в «Спам».

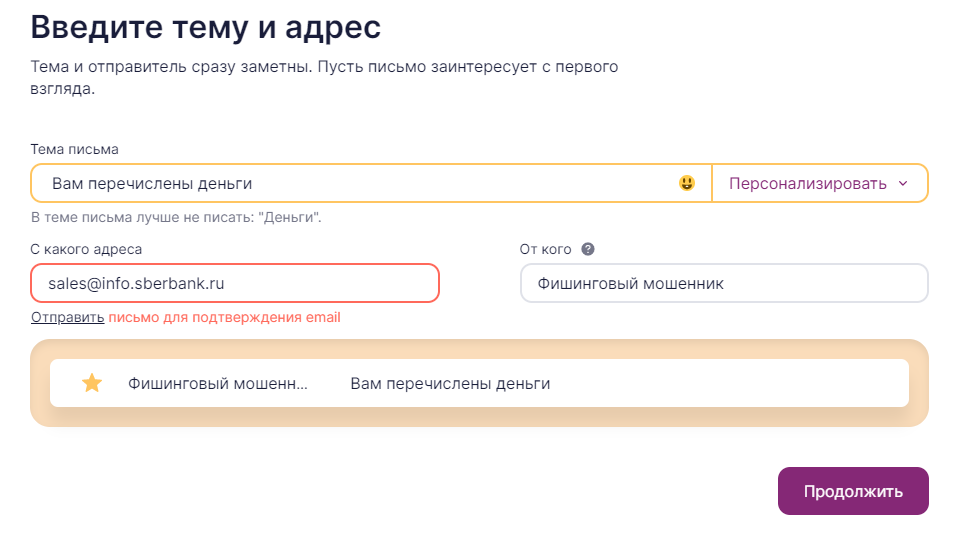

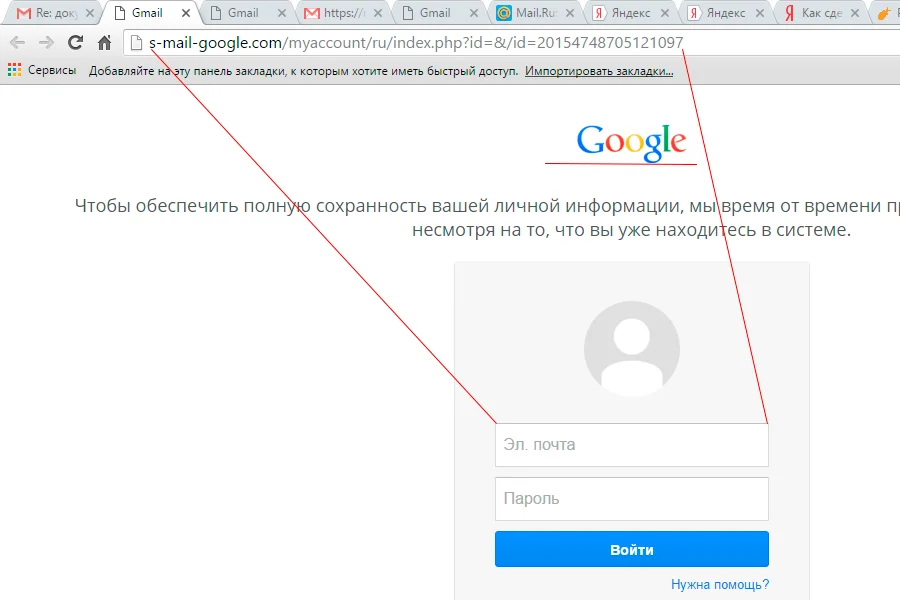

При отправке письма, в поле «с какого адреса» можно указать любой домен — это такая особенность почтовых коммуникаций. Открывается огромный простор для мошенничества: ведь отправитель может легко прикинуться каким угодно доменом, например, доменом Сбербанка.

Чтобы владельцев доменов нельзя было подделать, придумали email-аутентификацию — набор технических предосторожностей. В нее входят запись DKIM, политика DMARC и SPF.

Как SPF защищает домен:

А вот то же самое, только на картинке:

Две причины настроить SPF

Безопасность. Без SPF-записи мошенники смогут отправить письмо якобы от вашего домена. Есть даже специальный термин — фишинг: кража конфиденциальных данных, например, всей информации банковской карты.

Мошенник создает страничку, в которой мимикрирует под известный бренд. Далее рассылает фишинговые письма от имени оригинального домена и потом либо продает слитую информацию, либо похищает деньги с банковских карт.

Для самой же компании это репутационные потери и, возможно, поток жалоб.

Плюс к карме у почтовиков. Почтовые службы любят, когда у отправителя настроена SPF. Если SPF-записи нет, получается, что домен доверяет любому письму от его имени — это настораживает. Соответственно, без SPF высока вероятность, что вашу рассылку заблокируют или отправят в спам.

руководитель антиспам-отдела UniSender

Конечно, на доставляемость сообщений во «Входящие» влияет много факторов: контент письма, количество стоп-слов, репутация домена и IP-адреса, неправильно собранная или старая база, жалобы, аномалии и много других параметров.

По моему опыту, настроенная email-аутентификация сильно влияет доставляемость. У меня даже был кейс, когда просто настройка одной SPF помогла достать рассылку из спама.

Если вы подозреваете, что у вас есть проблема с доставляемостью или письма валятся в спам, никогда не будет лишним настроить email-аутентификацию. И даже если проблем нет — все равно настройте.

Меня часто спрашивают как улучшить доставляемость сообщений и я даже иногда забываю говорить об email-аутентификации, потому что это такая базовая вещь, которая должна быть у любого отправителя.

Инструкция: настраиваем SPF

Для настройки SPF нам нужно наладить связь между сервисом email-рассылок и хостингом, которому делегирован ваш домен. Свой хостинг вы, скорее всего, знаете. А если нет — обратитесь к своему системному администратору.

Дальнейшая инструкция будет на примере хостинга Reg.ru и сервиса рассылки UniSender. Если у вас другой хостинг или сервис рассылки, то переходите в наш сервис общий посыл инструкции сохранится, просто может незначительно отличаться интерфейс.

Начнем. Сейчас мы будем настраивать SPF с нуля. Если она у вас уже есть и вам нужно добавить в нее еще один IP, то вам нужна эта инструкция.

Шаг 1. Заходим в настройки UniSender. Кликаем на свой профиль в верхнем левом углу экрана и в выпадающем меню выбираем «Настройки».