split dns что это

MikroTik Split or Forwarding DNS

Форвард зоны на другой сервер, ждали, ждали и дождались

В логах беты версии 6.47 увидел что есть изменения в работе DNS сервера на MikroTik.

Ну что-же интересно, необходимо проверить, работу и посмотреть что к чему.

Решил не использовать GNS, а взял с полки специально для тестов HAP ac2 и естественно обновил на последнюю beta версию.

IP адрес маршрутизатора с бета версией 172.20.17.100

Естественно по наитию пошли смотреть в /ip dns static

И видим нововведения, ну что же надо разобраться и проверить.

Не только A но и другие типы записей.

Раньше нем было доступно только A и AAAA записи для IPv4 и соответственно IPv6, как видим сейчас стало значительно больше.

Ну что-же давайте проверим все эти записи.

CNAME

Тип ссылки, когда мы говорим, что для данной записи ищи значение в другой записи.

Записи MX необходимы для корректной работы, а точнее поиска сервера для получения почты по протоколу SMTP.

Создадим две записи для вымышленного домена, с разными весами.

Когда вам надо сообщить, что за конкретное доменное имя отвечает другой сервер, вы должны использовать запись типа NS.

Вы можете сохранять произвольное значение, частно используется для того чтобы проходить валидация SPF для перечисления записей разрешённых хостов для отправки почты. Также при использовании DKIM подписи.

И ещё мы написали программку knockme которая также может использовать TXT для получения параметров knock-a.

Многие сервисы могут использовать для автоматического получения списка серверов например SIP, XMPP, LDAP и прочее.

Ну что же вроде всё работает.

И самая долгожданная штука это так называемый SPLIT DNS.

MikroTik Split DNS

Для начало, для чего он нужен.

Данный режим ещё называется forward zone

Представим себе ваш MikroTik выступает в роли маршрутизатора удалённого филиала. На нём поднимается VPN до центрального филиала прописываются маршруты и прочее. У вас доменная авторизация все компьютеры в домене, естественно хорошей практикой на компьютерах прописать DNS сервера который обслуживают Active Directory службы. Но в таком случае если туннель по какой-то причине упадёт ваш филиал останется без интернета, а ведь интернета может не быть в центральном филиале. Да перестанут работать различные шары и прочее, конечно для этих целей существует как минимум RODC, но навсегда есть возможность установить подобный сервис в филиале ввиду множества различных проблем.

Представим что наш dns suffix равен mycom.loc

Соответственно, а что если мы на компьютерах припишем DNS сервер адрес MikroTik, а на MikroTik укажем, что если запрос содержит mycom.loc то перенаправлять такие запросы на сервера DNS AD, а все остальные запросы перенаправлять допустим на 8.8.8.8.

Установим на MikroTik сервер DNS 8.8.8.8

и настроим forwarding зоны

Обратите внимания что мы используем регулярное вырожение.

Давайте проверим. Я решил взять реальный прод, поэтому DNS суффикс скрыл, не переживайте всё по подобию.

И так в скриншотах, с замазанным суффиксом.

Настоятельно рекомендую пока данный функционал не использовать в проде, так как это всё ещё бета версия.

Разделение вычислительных мощностей DNS в Active Directory с помощью политики DNS

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

С помощью этого раздела вы можете использовать возможности управления трафиком политик DNS для развертывания с разделением и Active Directory интегрированные зоны DNS в Windows Server 2016.

в Windows Server 2016 поддержка политик dns расширена для Active Directory интегрированных зон dns. Интеграция Active Directory предоставляет DNS-серверу возможности обеспечения высокой доступности в нескольких хозяевах.

Ранее этот сценарий требовал, чтобы администраторы DNS поддерживали два разных DNS-сервера, каждый из которых предоставляет службы каждому набору пользователей, внутренним и внешним. Если несколько записей в зоне были обделены, или оба экземпляра зоны (внутренние и внешние) были делегированы в один и тот же родительский домен, это стало загадка управления.

Пример Split-Brain DNS в Active Directory

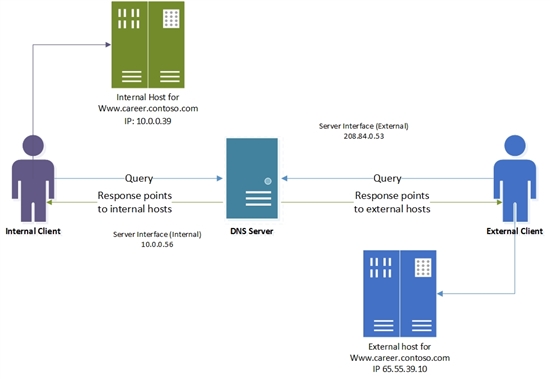

В этом примере используется одна вымышленная компания Contoso, которая поддерживает веб-узел карьеры по адресу www.Career.contoso.com.

Сайт имеет две версии — один для внутренних пользователей, где доступны внутренние сообщения о заданиях. Этот внутренний сайт доступен по локальному IP-адресу 10.0.0.39.

Вторая версия — это общедоступная версия того же сайта, которая доступна по общедоступному IP-адресу 65.55.39.10.

в отсутствие политики DNS администратору необходимо разместить эти две зоны на отдельных DNS-серверах Windows Server и управлять ими отдельно.

С помощью политик DNS эти зоны теперь можно размещать на одном DNS-сервере.

Если DNS-сервер для contoso.com Active Directory интегрирован и прослушивает два сетевых интерфейса, администратор Contoso DNS может выполнить действия, описанные в этом разделе, для достижения развертывания с разделением.

Администратор DNS настраивает интерфейсы DNS-сервера со следующими IP-адресами.

Этот сценарий показан на следующем рисунке.

Как работает политика DNS для Split-Brain DNS в Active Directory

Если DNS-сервер настроен с использованием требуемых политик DNS, каждый запрос разрешения имен оценивается по политикам на DNS-сервере.

В этом примере интерфейс сервера используется в качестве критерия для различения внутренних и внешних клиентов.

Если серверный интерфейс, на котором получен запрос, соответствует любой из политик, то соответствующая область зоны используется для ответа на запрос.

Поддержка динамических обновлений DNS (DDNS) и очистки поддерживается только в области зоны по умолчанию. Так как внутренние клиенты обслуживаются по области зоны по умолчанию, администраторы Contoso DNS могут продолжать использовать существующие механизмы (динамические DNS или статические) для обновления записей в contoso.com. Для областей зоны, отличных от заданной по умолчанию (например, внешней области в этом примере), поддержка DDNS или очистки недоступна.

Высокий уровень доступности политик

Политики DNS не Active Directory интегрированы. По этой причине политики DNS не реплицируются на другие DNS-серверы, на которых размещена одна и та же интегрированная зона Active Directory.

Политики DNS хранятся на локальном DNS-сервере. политики DNS можно легко экспортировать с одного сервера на другой, используя следующий пример Windows PowerShell команд.

дополнительные сведения см. в следующих Windows PowerShell справочных разделах.

Настройка политики DNS для Split-Brain DNS в Active Directory

Чтобы настроить развертывание Split-Brain DNS с помощью политики DNS, необходимо использовать следующие разделы, содержащие подробные инструкции по настройке.

Добавление интегрированной зоны Active Directory

Приведенный ниже пример команды можно использовать для добавления Active Directory интегрированной зоны contoso.com на DNS-сервер.

Дополнительные сведения см. в разделе Add-днссерверпримаризоне.

Создание областей зоны

С помощью этого раздела можно секционировать зону contoso.com для создания области внешней зоны.

Область зоны — это уникальный экземпляр зоны. Зона DNS может иметь несколько областей зоны, при этом каждая область зоны содержит собственный набор записей DNS. Одна и та же запись может присутствовать в нескольких областях с разными IP-адресами или IP-адресами.

Так как вы добавляете эту новую область зоны в интегрированную зону Active Directory, область зоны и записи внутри нее будут реплицироваться с помощью Active Directory на другие серверы реплик в домене.

По умолчанию область зоны существует в каждой зоне DNS. Эта область зоны имеет то же имя, что и зона, а устаревшие операции DNS работают в этой области. В этой области зоны по умолчанию будет размещена внутренняя версия www.Career.contoso.com.

Для создания области зоны на DNS-сервере можно использовать приведенный ниже пример команды.

Дополнительные сведения см. в разделе Add-днссерверзонескопе.

Добавление записей в области зоны

Следующим шагом является добавление записей, представляющих узел веб-сервера, в две области зоны — внешние и по умолчанию (для внутренних клиентов).

В области внутренней зоны по умолчанию запись www.Career.contoso.com добавляется с IP-адресом 10.0.0.39, который является частным IP-адресом. и в области внешней зоны эта же запись (www.career.contoso.com) добавляется с общедоступным IP-адресом 65.55.39.10.

Записи (как в области внутренней зоны по умолчанию, так и в области внешней зоны) будут автоматически реплицироваться по домену с соответствующими областями зоны.

Приведенный ниже пример команды можно использовать для добавления записей в области зоны на DNS-сервере.

Параметр – зонескопе не включается при добавлении записи в область зоны по умолчанию. Это действие аналогично добавлению записей в обычную зону.

Дополнительные сведения см. в разделе Add-днссерверресаурцерекорд.

Создание политик DNS

После определения интерфейсов сервера для внешней сети и внутренней сети, а также для создания областей зоны необходимо создать политики DNS, которые соединяют внутренние и внешние области зоны.

В этом примере используется интерфейс сервера (параметр-ServerInterface в приведенной ниже примере команды) в качестве критерия для различения внутренних и внешних клиентов. Другим способом различения внешних и внутренних клиентов является использование подсетей клиента в качестве критерия. Если вы можете определить подсети, к которым принадлежат внутренние клиенты, можно настроить политику DNS, чтобы отличать их от подсети клиента. Сведения о настройке управления трафиком с помощью критериев подсети клиента см. в статье Использование политики DNS для управления трафиком на основе Geo-Location с серверами-источниками.

После настройки политик при получении запроса DNS к общедоступному интерфейсу ответ возвращается из внешней области зоны.

Для сопоставления области внутренней зоны по умолчанию не требуются никакие политики.

208.84.0.53 — это IP-адрес общедоступного сетевого интерфейса.

Теперь DNS-сервер настроен с использованием требуемых политик DNS для сервера разделенного имени с Active Directoryной зоной DNS.

Вы можете создавать тысячи политик DNS в соответствии с требованиями к управлению трафиком, а все новые политики применяются динамически, без перезапуска DNS-сервера во входящих запросах.

Конфигурирование пространства имен в Exchange Server

Чтобы почтовая инфраструктура Exchange функционировала должным образом, корректная конфигурация пространства имен является обязательным атрибутом. В этой статье рассмотрено создание DNS Split зоны, а также настройка URL адресов в веб-каталогах Exchange сервера. Вопросы планирования были рассмотрены в предыдущей статье:

Настройка DNS Split зоны

Задача Split DNS зоны в единообразном представлении сетевых имен узлов (FQDN) во внутренней и внешней сети. Другими словами, например, FQDN autodiscover.ait.in.ua будет доступен в частной и публичной сети, но разрешаться в разные IP адреса.

Чтобы ее создать, потребуется открыть консоль DNS и выбрать создание новой DNS зоны:

Откроется мастер создания новой DNS зоны:

Для DNS Split зоны не требуется дополнительные DNS сервера. Допускается ее создание на DNS серверах контроллеров домена Active Directory. Оставляем тип зоны Primary и место хранения в директории:

Так как DNS зона будет хранится и реплицироваться средствами Active Directory, указываем соответствующие контроллеры домена (в переделах текущего домена или всего леса Active Directory) на которых она будет доступна:

Указываем домен под который будет создана DNS Split зона.

Динамические обновления зоне не нужны, и их стоит отключить.

Работа мастера завершена:

Создаем минимум 2 записи A указывающие на IP адрес Exchange сервера. Они будут следующие:

Для высокодоступной схемы Exchange без применения балансировщика сетевой нагрузки, необходимо повторить процес создания записей и для второго сервера Exchange. Это обеспечит работу Round robin DNS.

В случае применения балансировщиков сетевой нагрузки, созданные записи должны указывать на него.

Настройка веб-каталогов Exchange сервера

Существует 2 способа изменения URL адресов веб-каталогов Exchange — через EAC (веб консоль) или PowerShell. Первый способ потребует ручного изменения каждого веб-каталога. Это является длительной задачей, поэтому я воспользуюсь вторым — готовыми PowerShell скриптами. Их можно загрузить на гите автора Paul Cunningham или с локальной копии размещенной на блоге.

Split dns что это

Этот документ описывает, как другие operations support system (OSS) обрабатывают запросы системы доменных имен (DNS) и их влиять на разрешении доменного имени с AnyConnect.

Внесенный специалистами службы технической поддержки Cisco.

Каковы различия в способах, которыми другие платформы OSS обрабатывают запросы DNS, и как это влияет на разрешение доменного имени с AnyConnect и разделением или полным туннелированием?

Разделение в сравнении со стандартным DNS

Примечание. Команда split-tunnel-all-dns была сначала внедрена в Версии ASA 8.2 (5). Перед этой версией вы могли только сделать split-dns или стандартного dns.

Во всех случаях запросы DNS, определенные для прохождения через туннеля, переходят к любым серверам DNS, определенным на ASA. В частности если нет никаких серверов DNS, определенных на ASA, то параметры настройки DNS являются пробелом для туннеля. Это также означает, что, идеально, если вам не определяли split-DNS, тогда все запросы DNS передаются серверу DNS, определенному ASA. Однако в действительности способы поведения, описанные в этом документе, могут быть другими, зависеть от операционной системы.

Примечание. Избегайте использования NSLookup при тестировании разрешения имен у клиента. Вместо этого положитесь на браузер или используйте эхо-запрос. Это вызвано тем, что NSLookup не полагается на Распознавателя DNS операционной системы (OS), и поэтому, AnyConnect не вызывает DNS, запрашивают через некоторый интерфейс. Это только позволяет его или отклоняет его, согласно конфигурации split-DNS. Чтобы вынудить Распознавателя DNS попробовать приемлемый сервер DNS за тот запрос, важно, чтобы тестирование split-DNS было только выполнено с приложениями, которые полагаются на собственного Распознавателя DNS для разрешения доменного имени. Например, все приложения кроме NSLookup, Выройте, и подобные приложения, которые обрабатывают Разрешение DNS.

Истинный в сравнении с Split-DNS оптимального уровня

Обратитесь к дефекту CSCtn14578, в настоящее время решенный на Microsoft (MS) Windows только, с Версии 3.0.4235. Решение внедряет истинного split-DNS; это строго делает запрос настроенных доменных имен, которые совпадают и позволены серверам DNS VPN. Все другие запросы только позволены другим серверам DNS, таким как настроенные на физическом адаптере (ах).

“Туннель все” и “Туннель весь DNS”

Это является непротиворечивым через платформы с этими предупреждениями на MS Windows:

Если это оказывается проблематичным в определенных, некоторый сценариях (например, обновление/запросы регистрации DNS должно быть передано серверам DNS не-VPN), двухступенчатое временное решение:

Вопрос Производительности DNS, решенный в Версии 3.0.4325 AnyConnect

Эта специфичная для MS Windows проблема главным образом распространена при этих условиях:

Эта проблема решена в Версии 3.0.4325 (комбинация идентификатора ошибки Cisco CSCtq02141 и CSCtn14578, вместе с введением ранее упомянутого истинного решения для split-dns).

Однако, если обновление не может быть внедрено, то возможные обходной пути:

На клиентском профиле только необходимо добавить эту линию:

Можно также включить это на за ну клиентской основе в GUI клиента AnyConnect. Переместитесь к Меню предпочтений AnyConnect, и проверьте Включать опцию доступа локальной сети.

Как заключает каждую сделку операционной системы с DNS?

Существует различие в способе, которым другой DNS маркера OSs ищет когда использующийся с разделенным туннелированием (без split-DNS) для AnyConnect.

MS Windows

На MS Windows параметры настройки DNS поинтерфейсны. Это означает, что, если разделенное туннелирование используется, запросы DNS могут переключиться на серверы DNS физического адаптера, если запрос отказал на адаптере VPN-туннеля. Если разделенное туннелирование без split-DNS определено, то и внутреннее и внешнее Разрешение DNS работает, потому что это переключается на внешние серверы DNS.

Macintosh

С Macintosh (MAC) параметры настройки DNS являются глобальным. Таким образом, если разделенное туннелирование используется, но split-DNS не используется, для запросов DNS не возможно перейти к серверам DNS за пределами туннеля. Можно только решить внутренне, не внешне. Это задокументировано в идентификаторы ошибок Cisco CSCtf20226 и CSCtz86314. В обоих случаях это временное решение должно решить вопрос:

Случай split-DNS был решен в AnyConnect 3.1 с этими предупреждениями:

iPhone

IPhone является завершенной противоположностью MAC, и это не то же как MS Windows. Если разделенное туннелирование определено, но split-DNS не определен, то запросы DNS выходят через глобальный определенный сервер DNS. Например, записи домена split-DNS являются обязательными для внутреннего разрешения. Это поведение задокументировано в идентификатор ошибки Cisco CSCtq09624 и установлено в последних 05.02.4038 Версиях для клиента AnyConnect IOS.

Дополнительные сведения

Связанные обсуждения сообщества поддержки Cisco

В рамках сообщества поддержки Cisco можно задавать и отвечать на вопросы, обмениваться рекомендациями и совместно работать со своими коллегами.

ILYA Sazonov: ITPro

Windows XP

Свежие записи

Топ записей

Архивы

Подписка на email

Некоторые проблемы Split DNS

Если вы собираетесь внедрить или уже внедрили Split DNS в своей ИТ-инфраструктуре, то перед вами стоит задача следить за непротиворечивостью DNS-записей на внутренних и внешних DNS серверах.

Для наглядности возьмем схему:

На схеме выделены три вида DNS записей одного домена domain.ru:

Область A – записи относятся только к внутренним объектам (сервисы, компьютеры, принт-серверы и т.п.) и находятся только на внутренних DNS серверах; из внешней сети они недоступны как видно на следующей схеме:

B – эти записи находятся и на внутренних, и на внешних DNS серверах, ссылаясь на один и тот же сервис, например, почтовый сервер, но внутренние клиенты получают внутренний адрес сервиса, а внешние – внешний адрес как показано на следующей схеме:

C – это записи только внешних объектов – сервисов, серверов во внешней сети; внешние адреса прописаны также и на внутренних DNS; внутренние клиенты могут обращаться к внешним сервисам через фаэрвол или/и NAT-устройство (либо через прокси-сервер, но в этом случае DNS уже не используется внутренними клиентами и это не тема этой статьи). Ситуация отражена на следующей схеме:

Проблема Split DNS

В чем заключается проблема при использовании Split DNS и когда она возникает? Проблема возникает, когда внутренний клиент обращается к внешнему сервису и не получает от внутреннего DNS ссылку на этот сервис или получает от внутреннего DNS ссылку на сервис иной, чем сервис с тем же именем, но который был бы доступен ему в случае обращения из внешней сети. Ситуация отражена на следующей схеме:

Проблемы в конфигурации со Split DNS.

Ситуация 1. На внутреннем DNS сервере нет записи Service1. Ни один внутренний пользователь не получит адрес внешнего сервиса. Следовательно, для всех внешних сервисов нужно обязательно создавать записи на внутреннем DNS сервере (в простейшем случае с тем же внешним адресом).

Ситуация 2. Запись Service1 есть на внутреннем и внешнем DNS серверах (область B). Secure DNS выключен. Любой пользователь корпоративной сети называет свой компьютер Service1, включает его в домен, компьютер регистрирует себя во внутреннем DNS. В результате внутренние пользователи будут получать адрес этого компьютера, а не внешнего сервиса.

Ситуация 3. Запись Service1 есть на внутреннем и внешнем DNS серверах (область B). Secure DNS выключен. К корпоративной сети подключается некое устройство с именем Service1 (например, принт-сервер), которое получает от DHCP сервера адрес и отправляет DHCP серверу запрос на регистрацию своего адреса в DNS. DHCP сервер от своего имени регистрирует устройство во внутреннем DNS сервере. Возникает проблема как в предыдущем случае.

Ситуация 4. Запись Service1 есть на внутреннем и внешнем DNS серверах (область B). Secure DNS включен и защищает DNS записи от перезаписи невладельцем. В домене нет учетной записи Service1 (но может быть DNS имя для нужд SPN). Пользователь с административными правами видит, что такой учётной записи нет и включает сервер с именем Service1 в домен. После этого он обнаруживает, что его сервер пингуется неправильно и удаляет «мусор» из внутреннего DNS сервера. Всё – проблема создана.

Что можно сделать для защиты от проблем со Split DNS?

1. Всегда используйте Secure DNS для защиты записей от неавторизованного изменения.

2. Для защиты особо важных DNS записей используйте технику pin-point: вместо создания записи типа A создавайте одноименную запись типа NS — поддомен. В этом случае, ограничив административные права на управление DNS сервисом, можно исключить несанкционированное изменение важных записей практически полностью.

3. Всегда создавайте фиктивные учетные записи компьютеров в Active Directory для сервисов из областей B и C выше приведенной схемы. Защищайте такие учетные записи компьютеров от удаления и перезаписи с помощью выставления прав ACL, оставив пользователям, включая доменных администраторов, права только на чтение (полные права, например, только у Enterprise Admins).

4. Настройте мониторинг изменений важных DNS записей либо с помощью системы мониторинга (SCOM), либо, в простейшем случае, скриптом, который будет проверять как наличие записей, так и правильность ответа (адрес).

5. Регламентируйте внутренние процессы управления DNS серверами.

6. Автоматизируйте перенос изменений из внешнего DNS во внутренний.

Заключение

Как и любая технология Split DNS решает одни проблемы и создает другие. Постарайтесь хорошо вникнуть в работу Split DNS, и это поможет вам построить вашу ИТ инфраструктуру правильно и надежно.