ssd шифрование данных что это

Уязвимости SSD с аппаратным шифрованием позволяют злоумышленникам легко обходить защитные меры

Исследователи из университета Радбоуд (Нидерланды) рассказали об уязвимостях в системе защиты некоторых твердотельных накопителях. Они позволяют взломщику обходить функцию шифрования данных диском и получать доступ к информации на диске без необходимости знать пароль доступа.

Правда, озвученная проблема касается лишь тех моделей SSD, которые поддерживают аппаратное шифрование благодаря наличию встроенного чипа, который отделен от основного модуля.

Такие устройства так и называют — SSD со встроенным аппаратным шифрованием. Они стали очень популярными в течение последних нескольких лет, поскольку считается, что шифрование содержимого диска закрывает доступ к данным для злоумышленников. Тем не менее, есть один способ обойти защиту — киберпреступники могут красть пароли доступа посредством манипуляций с содержимым RAM.

Но и это еще не все, проблема в том, что есть способ получить доступ к данным вообще без пароля — для этого необходимо использовать уязвимость в прошивке SED. Уязвимости такого рода затрагивают спецификации «ATA security» и «TCG Opal».

Главная проблема в том, что кроме паролей доступа, которые задают владельцы SSD, есть еще и мастер-пароль, который задается на фабрике. Если изменить этот пароль, то уязвимость, о которой идет речь выше, ликвидируется, если нет, SSD и его данные открыты для злоумышленников — конечно, тех из них, которые точно знают, что делать.

Но есть и еще загвоздка: дело в том, что в результате недоработки производителей таких устройств пароль шифрования, выбранный пользователем и ключ шифрования DEK не связаны криптографически. Другими словами, злоумышленник может узнать значение DEK (нужные данные спрятаны внутри SED-чипа) и затем использовать его для расшифровки данных без необходимости знать заданный пользователем пароль.

«Отсутствие криптографической связки — это катастрофа. Из-за недоработки пользовательские данные защищены слабо. Данные, которые хранятся на диске, могут быть без труда восстановлены и скопированы», — говорит один из исследователей, обнаруживших проблему. Результаты исследований и свои выводы эксперты опубликовали в виде статьи (скачать можно здесь).

К сожалению, ученым удалось обследовать небольшое число твердотельных накопителей, их модели обозначены ниже. Тем не менее, уязвимыми оказались все изученные устройства.

Исследователи изучили как внешние, так и встроенные SSD с поддержкой аппаратного шифрования. По их мнению, взлому подвержен гораздо более обширный спектр таких устройств. Исследование было завершено еще в апреле этого года, до настоящего момента ученые вместе с полицией Нидерландов старались известить всех производителей изученных устройств о проблеме.

Сообщается, что такие компании, как Crucial (Micron) and Samsung выпустили обновление прошивки твердотельных накопителей, решив, таким образом, проблему. Правда, этого может оказаться мало.

Дело в том, что исследователи стали углублять свою работу, проводя изучение безопасности пользовательских данных разных систем. Наиболее подвержены опасности пользователи Windows, поскольку в этой ОС некоторые сервисы усугубляют проблему. Так, проблемой можно назвать Windows BitLocker, софтварную систему шифрования данных на диске, работающем в среде Windows OS.

Как только BitLocker обнаруживает SSD с поддержкой аппаратного шифрования, сервис отключается, и данные не шифруются посредством Windows, ОС «надеется» на аппаратную поддержку. Так что пользователи, которые до настоящего момента работают с SSD Сrucial и Samsung и не обновили прошивку своих накопителей, фактически держат свои данные открытыми для всех.

Хорошие новости в том, что BitLocker все же можно заставить работать в этом случае, для этого необходимо изменить некоторые параметры настройки Group Policy. Но в этом случае нужно отформатировать накопитель и начать работать с ним с нуля.

Зато в этом случае защита является двойной и особых проблем, по сути, нет. По мнению исследователей, обнаруживших проблему, корень ее находится в спецификациях, созданных разработчиками аппаратного шифрования.

Как начать использовать аппаратное шифрование SSD-диска на примере Samsung EVO 850 и программы sedutil

Это просто короткая подсказка, которую, я надеюсь, можно использовать и для других дисков со встроенным шифрованием (SED, self encrypting drives). Здесь нет глубокого разъяснения принципов и терминов.

Samsung EVO или PRO всегда хранит данные в зашифрованном (AES) виде, даже если вы ничего для этого не предпринимали. Просто, пока вы не включили защиту, он всегда эти данные возвращает расшифрованными. А когда включите защиту, потребует пароль для расшифровки. Это означает, что установка пароля не приведёт к тому, что скорость работы диска упадёт, всё шифровалось и без него. А также означает, что не придётся диск шифровать от начала до конца – он уже зашифрован.

Однако, нет никаких сведений о том, какой ключ шифрования используется. Возможно, он один и тот же для всех дисков модели, или, например, для тех, что поставляются к нам. И при серьёзных усилиях (например, перепаять кусок от диска-донора, в котором пароль не установлен) можно будет данные прочитать.

Но если вам просто, как и мне, неприятно, что кто-то может бесстыдно покопаться в данных украденного у вас или потерянного ноутбука, то предлагаемого метода вполне достаточно.

Закрыть данные на дисках Samsung EVO можно одним из трёх способов (не нужно пытаться их комбинировать, только сломаете всё):

1. установить пароль диска ATA в BIOS

Это самый простой способ, но, практически бесполезный. Кроме user-пароля, BIOS, как правило, прописывает ещё и master-пароль, который известен сервисной службе компании-производителя компьютера, и потом добрые люди могут помочь расшифровать данные любому обратившемуся за помощью. См., например, конференции iXBT, “Снять пароль с биоса (BIOS)”.

В сети описаны примеры некрасивой работы BIOS при установке пароля ATA, кеширования пароля в BIOS и чтения его оттуда, использования hdparm вместо BIOS для установки пароля, чтения диска с установленным паролем на компьютере той же модели и т.д. При желании можете сами почитать и оценить, но меня этот способ разочаровал.

2. включить функционал eDrive и использовать BitLocker

Неплохо, но годится только для дорогих версий Windows, и не годится для linux, если что.

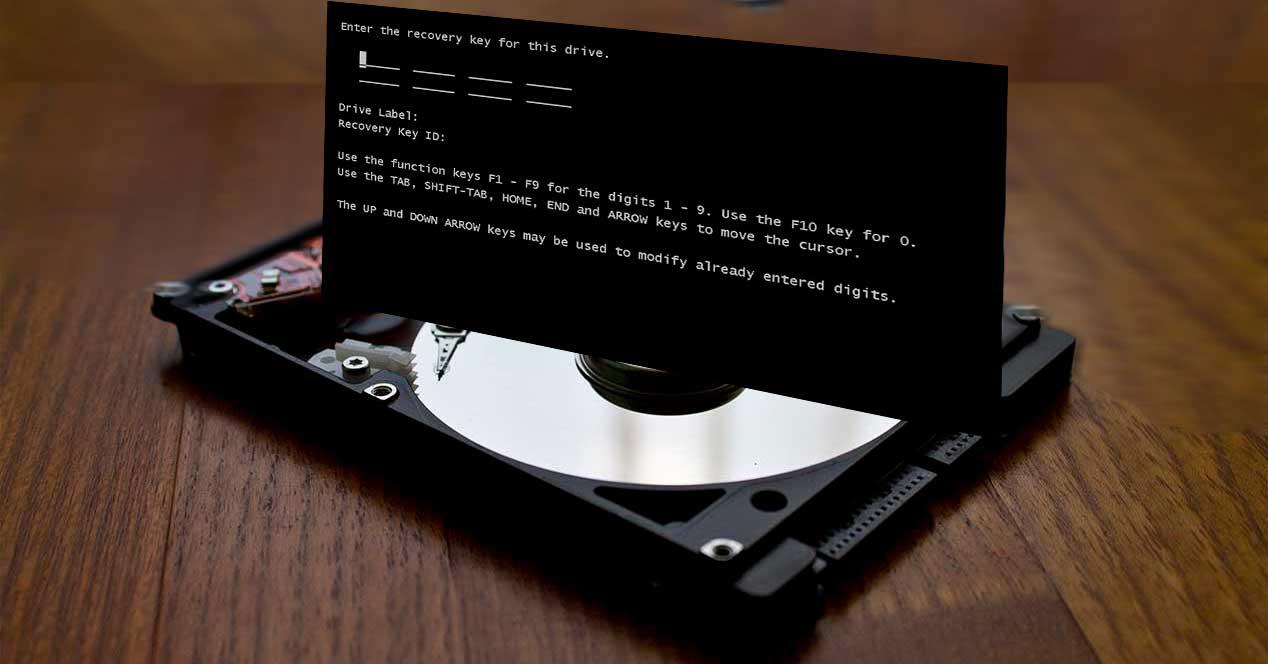

3. использовать функции TCG OPAL через утилиту sedutil

Крупными мазками: идея этого метода в том, что при активизации защиты, после включения питания диск, вместо своего настоящего содержимого, показывает маленький служебный раздел. Туда можно записать что угодно, но обычно это утилита, которая спросит у вас пароль и попытается скормить его диску, чтобы он заработал по-настоящему.

Плюс этого метода в том, что пароль вводится до загрузки операционной системы, то есть ничего в операционной системе менять не нужно, и некому этот пароль перехватить.

Ну, данные потерять можно запросто, если неправильно задать пароль при закрытии диска, или тут же его забыть, например. Поэтому ОБЯЗАТЕЛЬНО выполнить резервное копирование перед всеми последующими действиями.

В случае же, когда диск не поддаётся расшифровке, его обычно можно сбросить в исходное (фабричное) состояние, правда, ценой полной потери данных.

Итого: кирпич можно вернуть к жизни, но данных можно лишиться.

Вернёмся к дискам Samsung.

Готовой утилиты на служебном разделе у дисков Samsung нет. Есть коммерческие программы, которые могут туда себя прописывать, но мы воспользуемся бесплатной утилитой с открытым исходным кодом – sedutil (в девичестве — msed).

Архив sedutil_WIN.zip – то, чем мы будем оживлять шифрование на диске, если мы работаем под Windows. Далее идёт описание работы именно под Windows. Работа c linux-версией практически не отличается. Разве что названия дисков разные, например, вместо \\.\PhysicalDrive0 будет /dev/sda.

Архивы LINUXPBARelease.img.gz или UEFI64_Release.img.gz – содержат то, что будет загружаться с маленького раздела диска, когда основное его содержимое станет заблокировано после выключения питания. Разные варианты для машин с BIOS и UEFI.

Архив Rescue.img.gz – содержит образ утилиты восстановления – если что-то пойдёт не так и захочется всё вернуть назад, а компьютер не грузится.

Записываем на флешку утилиту восстановления на всякий случай (предложенной программой Win32DiskImager) и проверяем, что можем с неё загрузиться. Заодно увидим, что работает она из командной строки linux, и убедимся, что мы его не боимся.

Также на сайте рекомендуется записать на другую флешку LINUXPBARelease.img и проверить, что при загрузке и вводе любого пароля мы увидим список дисков. Но это не так, на сайте устаревшее описание, которое забыли поменять (по состоянию на 01.01.2017). Если диск ещё не зашифрован, мы получим только сообщения об ошибках и уйдём в перезагрузку. Не расстраивайтесь, это нормально (описано в Issues на github).

Итак, из командной строки посмотрим, кто из дисков у нас способен к самошифрованию:

Закроем оба диска, но пароль для них будет один. Поскольку мы будем вводить его в командной строке, нужно, чтобы в нём не было символов, которые в командной строке имеют специальное значение, вроде всяких пробелов-слешей-кавычек-меньше-больше. Кроме того, символы, которые вы будете использовать, должны быть доступны при вводе с клавиатуры при загрузке компьютера (читай, символы QWERTY-клавиатуры). Наконец, забейте пароль в текстовый файл, сохраните его на флешку, и вставляйте его при помощи Copy-Paste в последующие команды.

Допустим, загрузочный диск у нас — PhysicalDrive1.

Пусть пароль у нас будет MyPassword.

Загружаем в служебный раздел образ загрузчика (здесь вы должны определить, какой вариант загрузчика вам нужен: BIOS или UEFI )

Тот самый момент, после которого диск начинает вести себя по-другому после выключения питания:

Зашифруем заодно и второй диск (не загрузочный). Всё то же самое, только загрузчик можно на него не записывать.

После выключения питания и включения вновь, увидим запрос пароля. Если ввели его неправильно – перезагрузка и повторный запрос. Если правильно – перезагрузка и запуск операционной системы с открывшегося раздела диска.

В случае успеха можете наблюдать, как в Windows изменились значки диcков – у них появились открытые жёлтые замочки:

В случае неудачи… Хм… Выходные длинные нынче. Начните с более подробного изучения утилиты sedutil, руководствуясь приведённой выше ссылкой.

Прежде всего, в разделе «Remove OPAL» говорится о том, как восстановить обычное поведение диска, чтобы он опять работал без подмены разделов при включении и без запроса пароля.

В разделе «PSID Revert» приводятся крайние меры, когда вы забыли/не знаете пароль, но хотите оживить диск ценой потери данных. При этом потребуется узнать уникальный номер диска (PSID), обычно написанный где-то у него на корпусе.

Ssd шифрование данных что это

Версия вашего веб-браузера устарела. Обновите браузер для повышения удобства работы с этим веб-сайтом. https://browser-update.org/update-browser.html

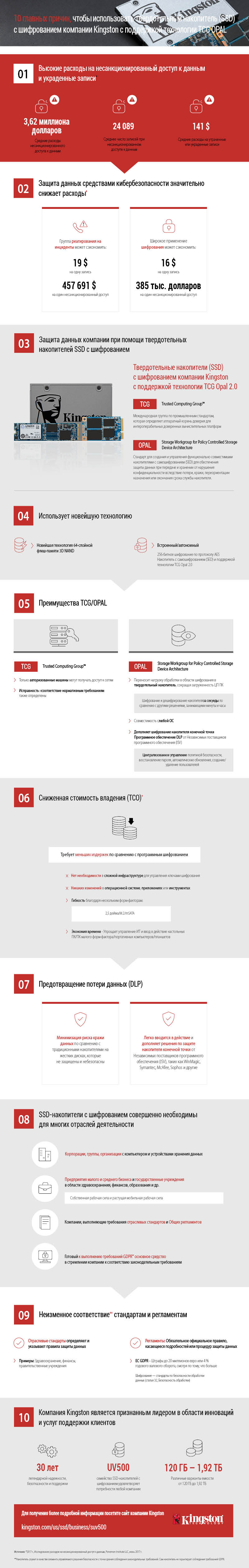

10 основных причин, для выбора SSD-накопителя Kingston с шифрованием и поддержкой технологии TCG OPAL

Почему компаниям нужно использовать твердотельные накопители (SSD) с шифрованием/накопители с самошифрованием (SED)? Что такое TCG Opal 2.0, аппаратное 256-битное AES-шифрование и каковы выгоды для компании, ее отдела ИТ или УИС, а также каковы наилучшие методы защиты данных?

Эта инфографика для семейства твердотельных накопителей с шифрованием UV500 наглядно покажет расходы на кибербезопасность и способы, которыми можно не только помочь обеспечить защиту данных от несанкционированного доступа, но и снизить расходы, используя шифрование, организуя хранение и управляя данными. Реализуйте эффективное решение с возможностью гибкого выбора нужного инструмента для нужных приложений и устройств. Узнайте, как Kingston может помочь вам справиться с угрозами, снизить риски и потенциальные расходы, связанные с несанкционированным доступом.

01 Несанкционированный доступ к данным и украденные записи могут стоить организациям миллионы

Для некоторых организаций расходы, связанные с типичным несанкционированным доступом к данным, могут достигать 3,62 миллиона долларов при среднем числе украденных записей, превышающем 20 000, и стоимости одной записи 141 доллар.

02 Защита данных средствами кибербезопасности значительно снижает расходы

Согласно выполненному в июне 2017 г. аналитическим агентством Ponemon Institute «Исследованию стоимости несанкционированного доступа к данным», организации могут значительно сократить расходы за счет использования защиты данных средствами кибербезопасности. Приняв в штат группу реагирования на инциденты, организации могут сэкономить свыше 400 000 долларов на каждое нарушении конфиденциальности. В отчете также утверждается, что широкое применение шифрования может сэкономить организациям дополнительные 385 тыс. долларов.

03 SSD-накопители с аппаратным шифрованием защищают данные компании

Накопитель UV500 обеспечивает аппаратное 256-битное AES-шифрование и поддерживает стандарт политики безопасности Trusted Computing Group (TCG) Opal 2.0. TCG — это международная группа по промышленным стандартам, которая определяет аппаратный корень доверия для интероперабельных доверенных вычислительных платформ. Opal, или Storage Workgroup for Policy Controlled Storage Device Architecture, это стандарт для управления накопителями с самошифрованием. Opal 2.0 — это самая последняя версия именно самого стандарта.

04 Kingston использует новейшую технологию хранения

Семейство SSD-накопителей UV500 компании Kingston использует новейшую технологию с 64-слойной флеш-памятью 3D NAND, которая является самой современной из имеющихся на данный момент технологий. Такая технология позволяет организовать хранение данных в меньшем физическом пространстве и при более низкой стоимости.

05 TCG Opal имеет много преимуществ

Стандарты TCG гарантируют, что доступ к сетям могут получить только авторизованные машины, а также гарантируют исправность накопителей для хранения данных и их соответствие нормативным требованиям. Следуя стандарту Opal, UV500 переносит нагрузку обработки в области шифрования в твердотельный накопитель, сокращая загруженность ЦП ПК для ускорения шифрования, и совместим с любой операционной системой. ISV могут включать TCG OPAL и их собственное шифрование в накопителе конечной точки в свое программное обеспечение для предотвращения потери данных. Стандарт TCG OPAL предусматривает централизованное управление политикой безопасности, восстановление пароля, автоматически обновления и создание/удаление пользователей, которые встраиваются в накопитель UV500 компании Kingston.

06 Сниженная стоимость владения (TCO)

Аппаратное шифрование требует меньших издержек по сравнению с программным, снижая потребность в сложной инфраструктуре для управления ключами шифрования, а также не требует внесения изменений в ОС или приложения. Большое разнообразие имеющихся форм-факторов упрощает ввод в действие персональных компьютеров, что экономит время для управления ИТ.

07 Преимущества стратегий предотвращения потерь данных

По сравнению с накопителями на жестких дисках, которые никак не защищены, использование твердотельных накопителей (SSD) с самошифрованием минимизирует риск потери данных. Независимые поставщики программного обеспечения (ISV), такие как WinMagic, Symantec, McAfee и Sophos, предоставляют решения по обеспечению безопасности накопителей конечной точки, которые дополняют и упрощают ввод в действие накопителя.

08 SSD-накопители с шифрованием совершенно необходимы для многих отраслей деятельности

Твердотельные накопители с самошифрованием (SED SSD) используются в самых разных больших и маленьких организациях, как в государственном, так и в частном секторе, а также в таких отраслях деятельности, как здравоохранение, финансы и образование, которые одновременно являются достаточно закрытыми и все более мобильными. Они должны соответствовать промышленным стандартам и регламентам, подобным GDPR. Накопители с самошифрованием (SED) компании Kingston — это один из элементов на пути стремления решений управляемой безопасности к соответствию таким регламентам.

09 Твердотельные накопители с самошифрованием (SED SSD) компании Kingston и соответствие стандартам и регламентам

В таких отраслях деятельности, как здравоохранение, финансы и образование, имеются отраслевые стандарты, которые определяют и указывают правила защиты данных. Регламенты ЕС, подобные GDPR (Общий регламент по защите данных), могут налагать на организации штрафы в размере до 20 миллионов евро или 4 % годового валового оборота, смотря по тому, что больше. Статья 32 регламента GDPR специально адресована безопасности обработки, и шифрование может значительно способствовать соответствию законодательным требованиям.

10 Компания Kingston является признанным лидером в области инноваций и услуг поддержки клиентов

С 1987 г. компания Kingston известна высочайшим качеством выпускаемой продукции. Компания Kingston считает себя обязанной использовать компоненты высочайшего качества и выполнять 100 % тестирование продукции, что делает производимые ею устройства памяти и хранения данных самыми надежными из всех представленных на рынке. Наша служба бесплатной технической поддержки готова ответить на любые ваши вопросы о твердотельных накопителях.

Как аппаратное шифрование работает на SSD, типы и особенности

Когда мы говорим о технических характеристиках SSD, часто упоминается совместимость с определенными алгоритмами аппаратного шифрования, но вполне вероятно, что эти имена и сокращения мало что говорят большинству пользователей. Большинство людей знают, что шифрование связано с конфиденциальностью и защитой данных, но в этой статье мы пойдем немного дальше и объясним вам это простым способом, чтобы вы могли достоверно знать, что это такое. способный ваш SSD, когда вы его покупаете.

Что такое шифрование SSD?

От крупных компаний и государственных администраций до частных лиц желание защитить важные личные и частные данные стало необходимостью. Чтобы защитить эти данные от несанкционированного доступа или внешних атак, шифрование обеспечивает дополнительный уровень защиты, который предотвратит доступ злоумышленников к данным, так что даже если хакер получит доступ к вашему компьютеру или кто-то украдет ваш внешний жесткий диск, не сможет получить доступ ваши данные.

Чтобы понять, что такое шифрование, мы можем понять его как способ преобразования информации, введенной в цифровое устройство, в нечитаемые блоки данных если у вас нет конкретного ключ шифрования. Чем сложнее процесс шифрования, тем более нечитаемыми будут зашифрованные данные, и наоборот, дешифрование вернет зашифрованные данные в их исходную форму, чтобы они были снова доступны для чтения, поэтому вы должны помнить, что шифрование устройства хранения В нем также есть влияние на производительность потому что данные необходимо расшифровать, прежде чем их можно будет использовать.

Аппаратное и программное шифрование

Как следует из названия, программное шифрование использует одну или несколько программ для шифрования данных на вашем накопителе. При первом шифровании SSD создается уникальный ключ, который сохраняется в памяти ПК, который, в свою очередь, шифруется с помощью определяемой пользователем парольной фразы. Когда пользователь вводит эту фразу, ключ разблокируется и разрешается доступ к зашифрованным данным, поэтому в действительности программное шифрование является чем-то вроде посредника между чтением и записью данных и устройством.

Когда данные записываются на диск, они шифруются с использованием ключа перед их физическим сохранением на диск, а когда данные считываются, они дешифруются с использованием того же ключа перед их представлением пользователю. Это влечет за собой значительную рабочую нагрузку на процессор ПК, поскольку, поскольку шифрование основано на программе (которая должна находиться в памяти), это ЦП который фактически отвечает за выполнение рабочей нагрузки по шифрованию и дешифрованию. данных.

Между тем, устройства, которые используют аппаратное шифрование, можно сказать, что они интегрируют эту программу в сам модуль, поэтому они не зависят от процессора при выполнении задач шифрования и дешифрования данных. Себя- Шифрование SSD (SED) имеют встроенный чип, который шифрует данные перед их записью и расшифровывает их перед чтением непосредственно с носителя NAND. Таким образом, аппаратное шифрование находится между операционной системой и системным BIOS, что делает его гораздо более безопасным, чем программное шифрование.

Какие типы шифрования используются на SSD?

И почему это не поддается расшифровке? Как мы уже говорили, шифрование AES-256 использует 256-битный закрытый ключ; Для каждого из этих битов количество возможных ключей удваивается, то есть 256-битное шифрование эквивалентно двум, доведенным до 256 возможностей, или, другими словами, абсурдно большому количеству возможных ключей, которое мог бы принять даже суперкомпьютер. столетия, чтобы угадать. Но это еще не все, поскольку каждый бит ключа имеет разное количество раундов, что является процедурой преобразования простого текста в зашифрованный; AES-256 имеет 14 раундов, поэтому шансы, что хакер получит 14 раз правильную 256-битную последовательность, невелики.

Насколько вредно шифровать SSD?

Классно придумано! Ляпну фигню и пусть другие доказывают. Молодец.

Если Вы в курсе, что представляет собой процесс дефрагментации, то, вероятно, вы должны понимать, что это процесс:

а) редкий

б) не сильно «хардоёмкий», в силу того, что перемещение цепочек производится не на всей его поверхности, т.е. большого количества циклов перезаписи не будет.

А во всех статьях посвященных SSD утверждается одно и то же: при постоянной перезаписи хард проживёт больше, чем, в среднем, живет мужчина в России. Именно поэтому Ваши слова выглядят несколько несуразно. И если у Вас нет веских доказательств своей правоты, то Ваши заявления я считаю пустыми.

Никакие это не факты про дефрагментацию. Это предположения. Наверняка в первоисточнике закралось слово «может».

Вы вообще нашли этот первоисточник? Или играем в глухой телефон?

Вот тут приложены требуемые вами доказательства. Ознакомьтесь.

Как это скажется на их сроке жизни?

Никак.

Если чипсет использует сжатие для передачи данных (см. например тут) — падает производительность, поскольку зашифрованные данные плохо жмутся.

Изменили маленький файл, а на ссд изнашивается не локально в месте записи маленького файла, а в месте всего контейнера.

Это Вы из пальца высосали?

Когда сам думал поместить TrueCrypt’овский диск на своём ssd столкнулся с тем, что если контейнер большой, то даже самые незначительные изменения внутри него, повлекут за собой изменения всего контейнера

[. ]

Постараюсь обьяснить свою мысль иначе

Давайте чтобы Вы не занимались объяснением «мыслей», сделаем проще: научите меня создать truecryptом такой контейнер, который будет заново перешифровываться полностю при изменении содержимого файла в нем расположенного.

Знаете, иногда полезнее вместо того, чтобы хамить — думать!

Иногда вместо «думать» полезнее поучить матчасть.