switchport access vlan что это

Virtual LAN (VLAN)

Что же такое VLAN?

Давайте разберем пример на рисунке 4.1. В организации есть несколько отделов, все сотрудники подключены к одному коммутатору – это значит, что каждый компьютер в сети видит все остальные, для бухгалтерии важна безопасность и компьютеры этого отдела надо оградить от всех остальных (эта информация исключительно для примера). Как же тогда построить сеть? Как вариант можно поставить второй коммутатор (рисунок 4.2), но покупать новый коммутатор ради трех компьютеров не очень разумно. На помощь приходят VLAN-ы позволяющие логически разделять коммутатор так, что компьютеры в одном VLAN не могут общаться с компьютерами в другом VLAN, хотя будут подключены к одному коммутатору, рисунок 4.3.

Разграничение по VLAN возможно за счет указания принадлежности порта к определенному VLAN. В cisco коммутаторах все порты по умолчанию принадлежат VLAN 1.

Что же такое Trunk?

В некоторых источниках Trunk (транк) – это провод соединяющий коммутаторы, но мы будем рассматривать это как канал связи между коммутаторами, который пропускает фреймы, принадлежащие разным VLAN. Чтобы лучше понять, предлагаю разобрать пример на рисунке 4.4.

В нашем примере имеется только два VLAN. Порты коммутаторов, к которым подключены ПК3, ПК4 и ПК5, принадлежат Vlan10. Соответственно остальные компьютеры подключены к портам, принадлежащим vlan13. Как же второй коммутатор понимает из какого VLAN к нему пришел фрейм? За счет тегированных фреймов. Давайте пошагово разберем пересылку данных от ПК4 к ПК5:

Для связи устройств из одного VLAN с устройствами в другом VLAN надо использовать роутер.

Общая информация

Packet Tracer version: 6.2.0

Рабочий файл: скачать

Тип: Теория и практика

Версия файла: 2.0

Уже получили: 155 пользователей

Базовые сведения о работе с коммутаторами Cisco

Базовые сведения о работе с коммутаторами Cisco

Данная статья когда-то разрабатывалась, как пособие по основам работы с коммутаторами для «самых начинающих» инженеров. Постараемся в нём рассмотреть практические аспекты работы, не закапываясь особенно в теорию коммутации. В качестве подопытной зверушки у нас будут выступать коммутатор L3 серии Cisco Catalyst 3560 – достаточно универсальная железка, позиционируемая производителем как коммутатор корпоративного класса с фиксированной конфигурацией. Может применяться, как на уровне доступа, так и на уровне распределения.

При написании статьи предполагается, что читающий уже знаком с основами работы в Cisco IOS, или способен разобраться с встроенной системой помощи, благо, что она достаточно информативна и дружелюбна. Также предполагается само собой разумеющимся хотя бы базовое знание технологий TCP/IP и модели OSI.

Базовая конфигурация режимов работы портов.

Поскольку в построении сети практически невозможно обойтись без использования VLAN, то первое, на что мы обратим внимание – это два основных режима работы портов для передачи тегированного и нетегированного трафика, или, в терминологии Cisco – trunk & access соответственно.

К access порту подключаются, как правило, оконечные устройства, не умеющие работать с тегированным трафиком, а к trunk – каналы для передачи данных по различным VLAN в сети.

Конфигурация access-порта предельно проста, и выглядит примерно так:

interface FastEthernet0/4

description –simple access port—

switchport access vlan 100

switchport mode access

Настраивается, соответственно, так:

sw1(config-if)# switchport mode access

Переключаем порт в режим access.

Базовая конфигурация транковых портов тоже элементарна:

interface FastEthernet0/21

description –simple trunk port—

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 952, 953

switchport mode trunk

Как мы видим – добавляется только список разрешенных к прохождению VLAN (не обязательно, но в целях безопасности лучше применить) и применяемый стандарт энкапсуляции – dot1q, пропиетарный Cisco ISL, или автосогласование.

Транковый порт сам по себе не умеет работать с нетегированным трафиком, поэтому такой трафик будет просто отброшен. Для его обработки можно настроить на портах native vlan. Любой пакет, не принадлежащий к определенному VLAN будет помечаться меткой native vlan, а трафик из данного vlan будет передаваться в транковый порт нетегированным.

Стоит заметить, что конфигурация порта при переключении его из одного режима в другой не изменяется, в отличие от режима его работы. Поэтому порт, сконфигурированный, как показано ниже, будет работать в trunk. Стоит ориентироваться только на switchport mode или, на вывод информации, как будет изложено далее.

interface FastEthernet0/21

description — port — switchport access vlan 2

switchport trunk encapsulation dot1q

switchport mode trunk

Конфигурация скорости и дуплекса.

Несмотря на повсеместное распространение автосогласования работы портов, зачастую встречаются проблемы, связанные с некорректной работой автосогласования, в результате чего порт может постоянно «прыгать» из рабочего состояние в нерабочее и генерировать ошибки. Поэтому самым надежным путем решения данной проблемы является ручной перевод портов на обои концах линка в одинаковый режим работы.

Конфигурируется элементарно, следующими командами:

sw1(config-if)#speed?

10 Force 10 Mbps operation

100 Force 100 Mbps operation

auto Enable AUTO speed configuration

sw1(config-if)#duplex?

auto Enable AUTO duplex configuration

full Force full duplex operation

half Force half-duplex operation

О диагностике проблем, связанных с автосогласованием будет сказано далее.

Сами VLAN создаются так:

ors-sw-ortpc(config)#vlan 777

ors-sw-ortpc(config-vlan)#name test_vlan

ors-sw-ortpc(config-vlan)#exit

Просмотр информации о созданных VLAN – show vlan

Catalyst 3560 поддерживает до 1005 созданных VLAN. Возникает вопрос – что делать, если число созданных VLAN подходит к концу, а нужно подключить скажем, новый сегмент сети? Или же, до новой БС присоединяющий оператор выделил 1 VLAN, а нам нужно пробрасывать свой VLAN. В таком случае можно использовать dot1q tunneling, или Q-in-Q – двойное тегирование VLAN. В таком случае на входе транспорта внуть одного VLAN упаковываются остальные VLAN, и распаковываются на выходе. Сражу стоит отметить что 29хх серия Catalyst, в отличие от 35xx, 37xx такой режим работы не поддерживает.

Настраивается тоже достаточно элементарно:

sw1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

sw1(config)#interface fa0/17

sw1(config-if)#description – QinQ double encapsulation — sw1(config-if)#switchport mode dot1q-tunnel

sw1(config-if)#switchport access vlan 77

interface FastEthernet0/17

switchport access vlan 77

switchport mode dot1q-tunnel

end

Таким образом настроенный порт все приходящие пакеты будет энкапсулировать в VLAN 77, который и будет виден для всех устройств, находящихся далее. Достаточно передать данный VLAN до того узла, на котором необходимо развернуть обратно, и там распаковать, используя аналогичные настройки порта.

При этом, возможно, нужно будет увеличить MTU по данному пути на 4 байта, для обеспечения дополнительной метки vlan tag.

Адресация и маршрутизация.

Catalyst 3560 может работать как на третьем уровне сетевой модели, так и на втором. В любом случае для доступа к нему необходимо присвоить ему IP адрес в требуемом VLAN (как правило, для управления устройствами выделяется отдельный VLAN) и настроить маршрутизацию.

interface Vlan100

ip address 192.168.10.254 255.255.255.0

ip default-gateway 192.168.10.1

Тем самым мы назначили коммутатору IP-адрес 192.168.10.254/24 в 100м VLAN и установили шлюзом по умолчанию 192.168.10.1. При такой схеме коммутатор используется как L2. Включить L3 маршрутизацию можно командой ip routing. При этом становится возможным задавать множество маршрутов, и просматривать, соответственно, таблицу маршрутизации (show ip route). Естественно, перед переключение необходимо сначала указать маршруты, чтобы не потерять управление коммутатором из другой сети.

conf t

ip route 0.0.0.0 0.0.0.0 192.168.10.1

Получение и обработка информации.

Думаю, тут стоит рассмотреть практические примеры с пояснениями:

show interfaces status – выводит общую информацию по всем портам.

sw1#show interfaces status

Port Name Status Vlan Duplex Speed Type

Fa0/1 Sector-1 connected trunk a-full a-100 10/100BaseTX

Fa0/2 Sector-2 connected trunk a-full a-100 10/100BaseTX

Fa0/3 Sector-3 connected trunk a-full a-100 10/100BaseTX

Fa0/4 notconnect 1 auto auto 10/100BaseTX

Fa0/5 port connected 100 a-full a-100 10/100BaseTX

Fa0/6 connected trunk full 100 10/100BaseTX

Fa0/7 disabled 100 auto auto 10/100BaseTX

Здесь мы можем видеть:

Собственно, сам порт, его имя (задаваемое description).

Status – порта – подключен и поднят (connected)/не подключен физически (notconnect) либо административно отключен (disabled).

Vlan – режим работы порта – trunk, или соответствующий access vlan.

Дуплекс и скорость порта – авто, или же жестко заданные установки (Fa0/6 – принудительно в режиме 100 Mb, full duplex.), Обратите внимание что на нерабочих интерфейсах прописано auto.

sh interfaces – просмотр подробной информации об указанном интерфейсе.

sw1#sh interfaces fa0/21

FastEthernet0/21 is up, line protocol is up (connected)

Hardware is Fast Ethernet, address is 001f.0001.0001 (bia 001f.0001.0001)

Description: — some port — MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec,

reliability 255/255, txload 1/255, rxload 2/255

Encapsulation ARPA, loopback not set

Keepalive set (10 sec)

Full-duplex, 100Mb/s, media type is 10/100BaseTX

input flow-control is off, output flow-control is unsupported

ARP type: ARPA, ARP Timeout 04:00:00

Last input 00:00:00, output 00:00:06, output hang never

Last clearing of «show interface» counters 17w4d

Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 1056000 bits/sec, 203 packets/sec

5 minute output rate 551000 bits/sec, 269 packets/sec

1015031190 packets input, 556493190204 bytes, 0 no buffer

Received 8800603 broadcasts (0 multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 5337282 multicast, 0 pause input

0 input packets with dribble condition detected

1761812043 packets output, 340685749958 bytes, 0 underruns

0 output errors, 0 collisions, 0 interface resets

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier, 0 PAUSE output

0 output buffer failures, 0 output buffers swapped out

Is up, line protocol is up (connected) — Первое «up» относится к состоянию физического уровня передачи данных интерфейса. Сообщение «line protocol up» показывает состояние уровня канала передачи данных для данного интерфейса и означает, что интерфейс может отправлять и принимать запросы keepalive.

Для сравнения

FastEthernet0/4 is down, line protocol is down (notconnect) – порт отключен.

FastEthernet0/7 is administratively down, line protocol is down (disabled) – отключен административно (shutdown).

Full-duplex, 100Mb/s (полнодуплексный, 100 Мбит/с) — текущая скорость и режим дуплексирования для данного интерфейса. Заметьте, что сейчас невозможно узнать – было ли включено автосогласование для порта.

Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0

– очередь входа для пакетов. На коммутаторах данной серии не используется, но служит для отброса пакетов с низким приоритетом в случае перегрузки CPU. Общее число сбросов. Стоит заметить, что типичной причиной сброса пакетов может быть прием трафика в канал с меньшей пропускной способностью из более широкого канала.

5 minute input rate 1056000 bits/sec, 203 packets/sec

5 minute output rate 551000 bits/sec, 269 packets/sec

Скорость ввода/вывода трафика за 5 минут – в битах и пакетах. Возможно подсчитывать трафик за иные промежутки времени – для этого используется команда load-interval. Однако, это ведет к увеличению загрузки CPU.

sw1(config)#int fa0/1

sw1(config-if)#load-interval?

Load interval delay in seconds

1015031190 packets input, 556493190204 bytes, 0 no buffer

Received 8800603 broadcasts (0 multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 5337282 multicast, 0 pause input

0 input packets with dribble condition detected

1761812043 packets output, 340685749958 bytes, 0 underruns

0 output errors, 0 collisions, 0 interface resets

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier, 0 PAUSE output

0 output buffer failures, 0 output buffers swapped out

Далее показаны текущие счетчики ошибок, являющиеся важнейшим инструментом в диагностике возникающих проблем.

Счетчики ошибок на самом деле разбросаны по разным местам IOS, но для примера можно рассмотреть следующее:

sw1#sh interfaces fa0/1 counters errors

Port Align-Err FCS-Err Xmit-Err Rcv-Err UnderSize

Fa0/1 0 0 0 3 1.46E+08

Port Single-Col Multi-Col Late-Col Excess-Col Carri-Sen Runts Giants

Fa0/1 0 0 0 0 0 3 64

Счетчик и некоторые рекомендации:

Align-Err

Количество ошибок выравнивания.

Как правило, увеличение данного счетчика свидетельствует о проблемах согласования дуплексных режимов, либо о наличии проблемы на физическом уровне.

collisions

Число коллизий произошедших до окончания передачи пакета. Нормальное явление для полудуплексного интерфейса. Быстрый рост счетчика может быть вызван высокой загрузкой интерфейса, либо несоответствием режимов дуплекса.

CRC

Несовпадение контрольной суммы кадра.

Обычно является результатом конфликтов, но может указывать и на физическую неполадку. В некоторых случаях возможны наводки на физику ЛВС, либо помехи.

pause input

Подключенное устройство запрашивает приостановку передачи трафика при переполнении его буфера.

Excess-ColПодобно коллизиям не должно наблюдаться на полнодуплексном интерфейсе.

FCS-Err

Ошибки в контрольной последовательности кадров.

Как правило, увеличение данного счетчика свидетельствует о проблемах согласования дуплексных режимов, либо о наличии проблемы на физическом уровне.

ignored

Может быть признаком широковещательного шторма в сети.

Late-Col

Коллизии на последних этапах передачи кадра. Не должны наблюдаться на полнодуплексном порту.

lost carrier

Потеря несущей. Проблемы на физическом уровне.

Underruns

Скорость передатчика превышает возможности коммутатора.

Undersize

Полученные кадры с размером меньше минимума. Необходимо проверить устройство, посылающее такие кадры.

Для получения подробной информации по обработанным пакетам можно использовать команду

sh controllers ethernet-controller

Пример вывода:

sw1 #sh controllers ethernet-controller fa0/21

Transmit FastEthernet0/1 Receive

665578020 Bytes 662563391 Bytes

3057832162 Unicast frames 2887447872 Unicast frames

2443399319 Multicast frames 100518228 Multicast frames

132541948 Broadcast frames 90307083 Broadcast frames

0 Too old frames 533536518 Unicast bytes

0 Deferred frames 3228404572 Multicast bytes

0 MTU exceeded frames 1010212552 Broadcast bytes

0 1 collision frames 0 Alignment errors

0 2 collision frames 0 FCS errors

0 3 collision frames 0 Oversize frames

0 4 collision frames 145990113 Undersize frames

0 5 collision frames 0 Collision fragments

0 6 collision frames

0 7 collision frames 735750877 Minimum size frames

0 8 collision frames 1557036200 65 to 127 byte frames

0 9 collision frames 305275380 128 to 255 byte frames

0 10 collision frames 95908725 256 to 511 byte frames

0 11 collision frames 126755638 512 to 1023 byte frames

0 12 collision frames 257546363 1024 to 1518 byte frames

0 13 collision frames 0 Overrun frames

0 14 collision frames 0 Pause frames

0 15 collision frames

0 Excessive collisions 0 Symbol error frames

0 Late collisions 0 Invalid frames, too large

0 VLAN discard frames 64 Valid frames, too large

0 Excess defer frames 0 Invalid frames, too small

521536351 64 byte frames 145990113 Valid frames, too small

3679829207 127 byte frames

317941784 255 byte frames 0 Too old frames

197523329 511 byte frames 64 Valid oversize frames

114203781 1023 byte frames 0 System FCS error frames

802738977 1518 byte frames 0 RxPortFifoFull drop frame

0 Too large frames

0 Good (1 coll) frames

0 Good (>1 coll) frames

На этом позвольте закончить, все дополнительное уже мало укладывается в рамки данной статьи.

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Полное руководство по настройке VLAN

Все о вланах и транках

Создание VLAN-ов, как и все другие конфигурации на сетевом оборудование, достигается путем ввода соответствующих команд. В этой статье рассматриваются настройка разных типов VLAN на коммутаторах Cisco.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Диапазоны VLAN на коммутаторах Catalyst

В зависимости от модели, коммутаторы Cisco поддерживает разное число VLAN. Числа поддерживаемых VLAN обычно вполне достаточно для задач большинства компаний. Например, коммутаторы Cisco Catalyst 2960 и 3650 поддерживают больше 4000 виртуальных сетей. Нормальный диапазон VLAN начинается от 1 до 1005, а расширенный – от 1006 до 4094. На выводе внизу можно увидеть VLAN по умолчание на коммутаторе Cisco Catalyst 2960 с Cisco IOS 15 версии.

Нормальный диапазон VLAN

Ниже перечислены основные характеристики нормального диапазона:

Расширенный диапазон

Ниже перечислены основные характеристики расширенного VLAN:

Команды для создания VLAN

В таблице ниже перечислены команды, которые нужно вводит для создания VLAN и присвоения им названия. Хорошей практикой считается давать VLAN понятные названия, чтобы облегчить поиск и устранение проблем в будущем.

Войти в режим глобальной конфигурации

Switch# configure terminal

Создать VLAN с валидным ID

Switch(config)# vlan vlan-id

Указать уникальное имя для идентификации VLAN

Switch(config-vlan)# name vlan-name

Вернуться в привилегированный режим EXEC

Пример создания VLAN

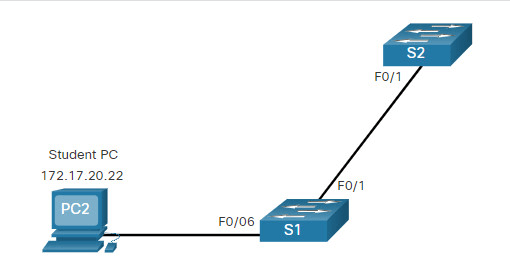

В топологии ниже, порт к которому подключен ПК Stundent, еще не добавлен ни в один VLAN, но у него есть IP 172.17.20.22, который принадлежит VLAN 20.

Пример ниже демонстрирует настройку VLAN 20 с названием student на коммутаторе S1.

Примечание: Кроме создание VLAN-ов по одному, так же есть возможность создания нескольких влан, вводя их идентификаторы через запятые или дефис. Например, команда vlan 100,102,105-107 в режиме конфигурации создаст сразу 5 VLAN-ов с идентификаторами 100, 102, 105, 106, и 107

Добавление портов в VLAN

После создания VLAN, следующий шаг – это добавление нужных портов в конкретный VLAN.

В таблице ниже приведены команды для переведения порта в режим access и добавления в конкретный VLAN. Команда switchport mode access опциональна, но в целях безопасности рекомендуется вводить ее, так как она принудительно переводит порт в режим access, что помогает защищаться от атак вроде VLAN Hopping.

Войти в режим глобальной конфигурации

Switch# configure terminal

Войти в режим конфигурации интерфейса

Switch(config)# interface interface-id

Установить порт в режим access

Switch(config-if)# switchport mode access

Присвоить порт VLAN’у.

Switch(config-if)# switchport access vlan vlan-id

Вернуться в привилегированный режим EXEC

Примечание: Для одновременной конфигурации нескольких портов можно воспользоваться командой interface range.

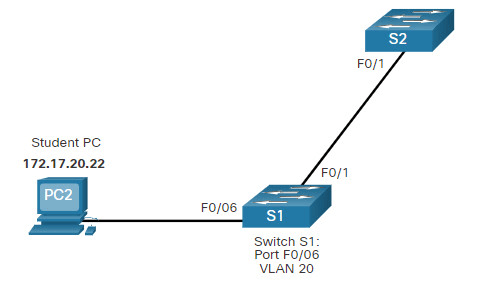

Пример присвоения порту VLAN

В топологии ниже порт F0/6 коммутатора S1 настроен в режиме access и добавлен в VLAN 20. Теперь любое устройство, подключенное к данному порту, будет в 20-ом VLAN-е, как и ПК2 в нашем случае.

А ниже приведен пример команд для реализации вышеуказанной цели.

VLAN настраивается на порту коммутатора, а не на конечном устройстве. ПК2 присвоен IP адреси маска подсети, которая относиться к VLAN 20, а последний указан на порту коммутатора. Если VLAN 20 настроить на другом коммутаторе, администратор сети должен настроить другой компьютер так, чтобы он был в одной подсети с ПК2 (172.17.20.0/24).

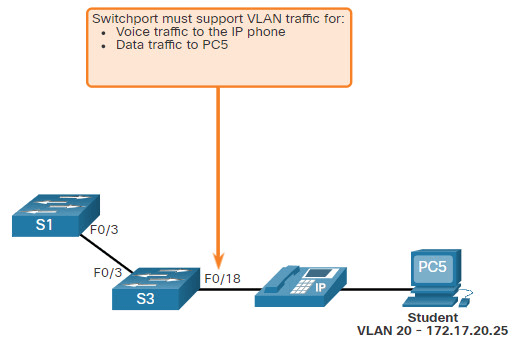

VLAN данных и голосовой VLAN

Например, в топологии ниже, ПК5 подключен к IP телефону, который в свою очередь подключен к порту F0/18 коммутатора S3. Для реализации данной идеи созданы VLAN данных и голосовой VLAN.

Пример голосового VLAN и VLAN данных

Чтобы настроить на интерфейсе голосовой VLAN используется команда switchport voice vlan [vlan-id] в режиме конфигурации порта на коммутаторе.

В сетях, где поддерживается голосовой трафик, обычно настраиваются различные QoS. Голосовой трафик должен быть маркирован доверенным, как только попадет на интерфейс. Чтобы пометить голосовой трафик как доверенный, а так же указать какое поле пакета используется для классификации трафика, применяется команда mls qos trust [cos | device cisco-phone | dscp | ip-precedence] в режиме конфигурации интерфейса.

Конфигурация в примере ниже создаст два VLAN-а и присвоит порту F0/18 коммутатора S3 VLAN данных с идентификатором 20, а также голосовой VLAN 150 и включит QoS, на основе CoS.

Проверка настроек VLAN

После настроек VLAN, правильность конфигурации можно проверить с помощью команды show с последующим ключевым словом.

Отображение имени, статуса и портов VLAN по одной VLAN на строку

Отображение информации об определенном номере VLAN ID. Для vlan-id диапазон от 1 до 4094

Отображение сводной информации о VLAN

Команда show vlan summary выводит количество настроенных VLAN на коммутаторе:

Переназначение VLAN на интерфейсе

Есть несколько вариантов переназначения интерфейсу VLAN-а.

Если неправильно сконфигурировали VLAN на интерфейсе, просто введите команду switchport access vlan vlan-id подставив нужный VLAN. Например, представим что порт F0/18 добавлен в VLAN по умолчанию VLAN 1. Чтобы поменять на VLAN 20, достаточно ввести switchport access vlan 20.

На выводе ниже можно убедиться, что 18-ый порт коммутатора находится в VLAN по умолчанию.

Удаление VLAN

Для удаления VLAN используется команда no vlan vlan-id в глобальном режиме конфигурации.

Внимание: Прежде чем удалить VLAN убедитесь, что все интерфейсам с данным VLAN назначен другой.

Чтобы удалить весь файл vlan.dat введите команду delete flash:vlan.dat в привилегированном режиме EXEC. После перезагрузки все настроенные на коммутаторе VLAN удалятся.

Настройка Trunk

После создания и настройки VLAN, пора перейти к конфигурации Trunk портов. Trunk это связь на втором уровне OSI между коммутаторами, который пропускает все VLAN (если список разрешенных VLAN явно не указан).

Для настройки интерфейса в режиме Trunk нужно воспользоваться команды, указанные ниже в таблице:

Войти в режим глобальной конфигурации

Switch# configure terminal

Войти в режим конфигурации интерфейса

Switch(config)# interface interface-id

Установите порт в режим постоянного транкинга

Switch(config-if)# switchport mode trunk

Устанавливает для native VLAN значение, отличное от VLAN 1

Switch(config-if)# switchport trunk native vlan vlan-id

Укажите список VLAN, разрешенных для транка

Switch(config-if)# switchport trunk allowed vlan vlan-list

Вернуться в привилегированный режим EXEC

Пример настройки Trunk

В топологии ниже VLAN 10, 20 и 30 обслуживают компьютеры Faculty, Student и Guest. Порт F0/1 коммутатора S1 настроек в режиме Trunk и пропускает VLAN-ы 10, 20, 30. VLAN 99 настроен в качестве native (VLAN по умолчанию).

В данном примере показывается настройка порта в режиме trunk, смена VLAN по умолчанию и ограничение разрешенных VLAN.

Примечание: В данном примере подразумевается, что используется коммутатор Cisco Catalyst 2960, в котором порты по умолчанию используют 802.1Q. На других коммутаторах может понадобиться ручная настройка режима энкапсуляции на интерфейсе. Так же следует настроить VLAN по умолчанию на обоих концах, иначе коммутатор будет выдавать ошибки.

Проверка настройки Trunk

Вывод ниже демонстрирует настройки интерфейса Fa0/1 коммутатора S1. Данный вывод получен с помощью команды show interfaces interface-ID switchport :

Подчеркнутые части показывают режим работы интерфейса и нативный VLAN.

Сброс trunk до настроек по умолчанию

Вывод команды show interfaces f0/1 switchport показывает, что порт сброшен до настроек по умолчанию:

В вывод ниже показывает команды, которые используются для смены режима работы интерфейс с trunk на access.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии