switchport mode access что это

Switchport mode access что это

Итак, разберемся немного с режимами портов управляемых коммутаторов.

Режимы портов

Access port (порт доступа) — порт, находящийся в определенном VLAN и передающий не тегированные кадры. Как правило, это порт, смотрящий на конечное устройство.

Access порты

Об этом режиме основы уже описаны здесь

Trunk порты

Для того чтобы передать через порт трафик нескольких VLAN, порт переводится в режим trunk.

Режимы интерфейса (режим по умолчанию зависит от модели коммутатора):

По умолчанию в транке разрешены все VLAN. Для того чтобы через соответствующий VLAN в транке передавались данные, как минимум, необходимо чтобы VLAN был активным. Активным VLAN становится тогда, когда он создан на коммутаторе и в нём есть хотя бы один порт в состоянии up/up.

VLAN можно создать на коммутаторе с помощью команды vlan. Кроме того, VLAN автоматически создается на коммутаторе в момент добавления в него интерфейсов в режиме access.

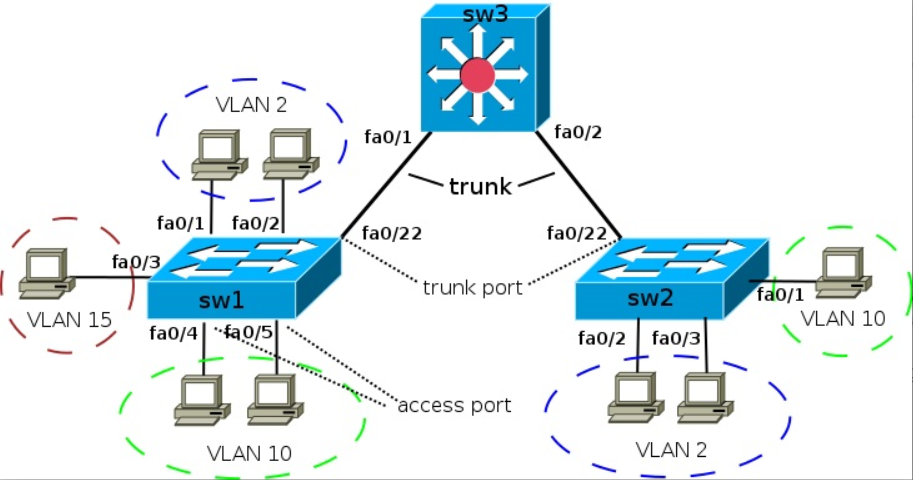

Перейдем к демонстрационной схеме. Предположим, что вланы на всех коммутаторах уже созданы (можно использовать протокол VTP).

Настройка статического транка

Создание статического транка:

sw1(config)# interface fa0/22

sw1(config-if)# switchport mode trunk

На некоторых моделях коммутаторов (на которых поддерживается ISL) после попытки перевести интерфейс в режим статического транка, может появится такая ошибка:

sw1(config-if)# switchport mode trunk

Command rejected: An interface whose trunk encapsulation is “Auto” can not be configured to “trunk” mode.

Это происходит из-за того, что динамическое определение инкапсуляции (ISL или 802.1Q) работает только с динамическими режимами транка. И для того, чтобы настроить статический транк, необходимо инкапсуляцию также настроить статически.

Для таких коммутаторов необходимо явно указать тип инкапсуляции для интерфейса:

sw1(config-if)# switchport trunk encapsulation dot1q

И после этого снова повторить команду настройки статического транка (switchport mode trunk).

Динамическое создание транков (DTP)

Dynamic Trunk Protocol (DTP) — проприетарный протокол Cisco, который позволяет коммутаторам динамически распознавать настроен ли соседний коммутатор для поднятия транка и какой протокол использовать (802.1Q или ISL). Включен по умолчанию.

Режимы DTP на интерфейсе:

auto — Порт находится в автоматическом режиме и будет переведён в состояние trunk, только если порт на другом конце находится в режиме on или desirable. Т.е. если порты на обоих концах находятся в режиме «auto», то trunk применяться не будет.

desirable — Порт находится в режиме «готов перейти в состояние trunk»; периодически передает DTP-кадры порту на другом конце, запрашивая удаленный порт перейти в состояние trunk (состояние trunk будет установлено, если порт на другом конце находится в режиме on, desirable, или auto).

nonegotiate — Порт готов перейти в режим trunk, но при этом не передает DTP-кадры порту на другом конце. Этот режим используется для предотвращения конфликтов с другим «не-cisco» оборудованием. В этом случае коммутатор на другом конце должен быть вручную настроен на использование trunk’а.

Перевести интерфейс в режим auto:

sw1(config-if)# switchport mode dynamic auto

Перевести интерфейс в режим desirable:

sw1(config-if)# switchport mode dynamic desirable

Перевести интерфейс в режим nonegotiate:

sw1(config-if)# switchport nonegotiate

Проверить текущий режим DTP:

sw# show dtp interface

Разрешённые VLAN’ы

По умолчанию в транке разрешены все VLAN. Можно ограничить перечень VLAN, которые могут передаваться через конкретный транк.

Указать перечень разрешенных VLAN для транкового порта fa0/22:

sw1(config)# interface fa0/22

sw1(config-if)# switchport trunk allowed vlan 1-2,10,15

Добавление ещё одного разрешенного VLAN:

sw1(config)# interface fa0/22

sw1(config-if)# switchport trunk allowed vlan add 160

Удаление VLAN из списка разрешенных:

sw1(config)# interface fa0/22

sw1(config-if)# switchport trunk allowed vlan remove 160

Просмотр информации

Просмотр информации о транке:

sw1# show interface fa0/22 trunk

Просмотр информации о настройках интерфейса (о транке):

sw1# show interface fa0/22 switchport

Просмотр информации о настройках интерфейса (об access-интерфейсе):

Тренинг Cisco 200-125 CCNA v3.0. День 10. Режимы работы портов свитча

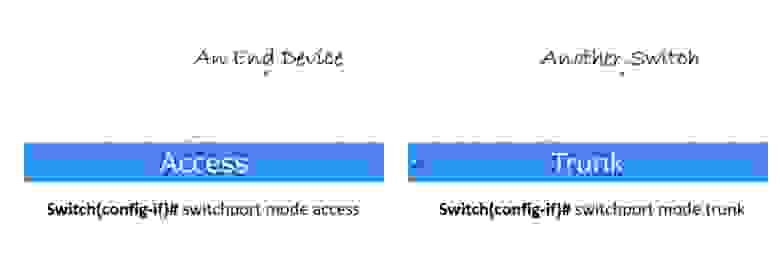

Сегодня мы рассмотрим режимы портов свитча и функции свитча. Свитч имеет два режима работы: Access, или статический доступ, и Trunk – режим туннельной магистрали. Первый режим используется, когда вы подсоединяете к порту свитча какое-либо конечное устройство. Если вы подсоединяете к свитчу свой персональный компьютер или ноутбук, его порт работает как Access-порт. Для того, чтобы установить этот режим, в настройках свитча необходимо использовать команду switchport mode access. Из наших видеоуроков вы уже знаете, что когда командная строка имеет вид (config-if)#, это означает, что интерфейс свитча в данном случае обозначается как f0/1 или g0/1. Таким образом, у нас имеется подкоманда интерфейса свитча, и её можно использовать для любого другого порта.

Обычно, когда вы печатаете команду switchport mode access, она относится к настройке VLAN. Однако в данный момент вы можете не беспокоится о VLAN, лучше сосредоточьтесь на режимах портов. Итак, этот режим используется для соединения конкретного порта свитча с конечным устройством пользователя.

Второй режим известен как Trunk-порт, или магистральный порт. Он используется для соединения порта одного свитча с другим свитчем или роутером. Этот термин придумала компания Cisco, остальные производители сетевых устройств называют его по-другому. Когда мы будем обсуждать VLAN, то поговорим о режиме «транк» более подробно, пока что просто запомните, что режим Trunk используется при соединении свитча с другим свитчем, а Access – при соединении с конечным устройством. Обратите внимание, что мы говорим не о режимах свитча, а о режимах конкретного порта, и любой порт свитча можно настроить на один из этих режимов.

Для перевода порта в режим транк необходимо использовать команду switchport mode trunk. Замечу, что когда мы говорим о режимах портов, нужно сказать и о специальном протоколе для этих режимов, который называется Dynamic Trunking protocol, DTP – динамический протокол транкинга. Это проприетарный протокол Cisco, то есть его невозможно использовать ни с какими другими свитчами, кроме продукции Cisco. Существуют другие производители сетевого оборудования, которые взяли себе на вооружение концепцию DTP-протокола Cisco, однако поскольку эта серия видеоуроков ориентирована на CCNA Cisco, мы не станем рассматривать продукцию других разработчиков.

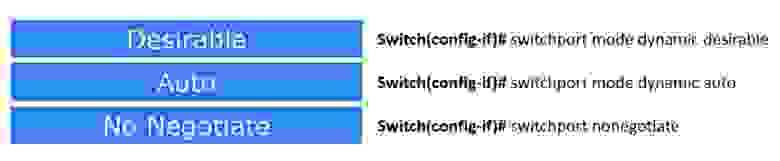

В этом протоколе имеется три режима: два рабочих режима Dynamic Desirable и Dynamic Auto, а третий режим No Negotiate просто отключает DTP.

Если порт находится в режиме Dynamic Desirable, он немедленно начинает посылать DTP-пакеты, то есть становится транк-портом. Из самого названия протокола следует, что он обеспечивает транк-соединение, и в данном случае название режима протокола desirable – «желаемый» — означает, что порт «желает» стать транком. Предположим, у меня транк-порт, а у вас Telnet, и возможно, я хочу, чтобы вы стали транк-портом, но вы этого не хотите!

Но если на другой стороне порт свитча тоже работает в режиме Dynamic Desirable, то наш порт, работающий в режиме Dynamic Desirable, становится транк-портом. То же самое произойдёт, если наш порт работает в режиме Dynamic Auto, а соседний – в режиме Dynamic Desirable. Как только наш порт получит от него DTP-пакеты, он тут же станет транк-портом.

Но если оба свитча находятся в режиме Dynamic Auto, возникает проблема – в этом режиме оба свитча не станут ничего предпринимать, потому что это пассивный режим ожидания, не предусматривающий никаких действий до тех пор, пока порт не получит DTP-пакет. Поэтому если оба свитча будут находится в режиме Dynamic Auto, никакого магистрального транк-соединения не состоится.

Таким образом, если вы хотите, чтобы транк-соединение создавалось автоматически, хотя бы один из свитчей, вернее, портов свитча, должен быть в режиме Dynamic Desirable.

Однако постоянно держать один из свитчей в состоянии Dynamic Desirable не очень хорошо. Предположим, что все свитчи в вашей организации находятся в состоянии Dynamic Auto или Dynamic Desirable. Если какой-то плохой парень намеревается взломать ваш свитч и проникнуть в систему, ему будет очень легко это сделать. Все, что ему нужно – это заполучить свитч, один из портов которого связан с вашим офисным свитчем, и настроить его на режим Dynamic Desirable. Как только это произойдёт, свитч компании станет транком и даст злоумышленнику возможность перехватить весь проходящий через него трафик.

В режиме транкинга 2 или 3 свитча делятся одними и теми же данными. Это подобно расширению возможностей вашего свитча – если он имеет 8 портов и соединен с помощью транка с другим 8-ми портовым свитчем, считайте, что у вас имеется 16-ти портовый свитч. Так работает транкинг по умолчанию, если вы, конечно, не предпримете особых мер против того, чтобы один свитч не отправлял свой трафик другому. Но обычно если вы организуете транк между двумя 8-ми портовыми свитчами, то просто получаете один 16-ти портовый свитч.

Если хакер получит доступ к вашему свитчу и создаст транк, то свитч компании начнет отсылать весь трафик на свитч злоумышленника, который сможет использовать любое ПО для анализа трафика целой организации.

Для предотвращения подобной ситуации можно использовать режим No Negotiate, введя команду switchport nonegotiate. Поэтому обязательно используйте данную команду, чтобы отключить протокол DTP, если вы им не пользуетесь.

Если вы используете режим работы порта свитча Access, он отключает транкинг. Как мы уже говорили, если вам нужен статический режим работы, вы настраиваете Access, а если вам нужен режим динамического протокола DTP, вы используете Trunk. Такова концепция использования режимов работы портов свитча, и я надеюсь, что вы ее усвоили.

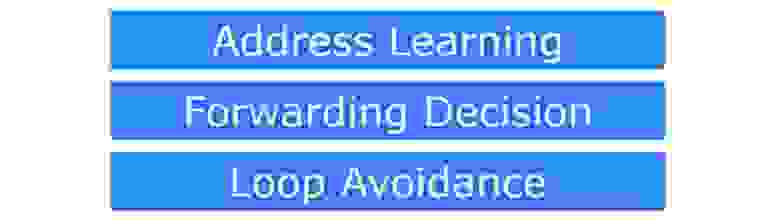

Теперь перейдем к рассмотрению функций коммуникации. В основном свитч выполняет три функции: Address Learning – запоминание MAC-адресов, Forwarding Decision – принятие решения о пересылке данных, и Loop Avoidance, или предотвращение замкнутых циклов, или сетевых петель.

Начнем с запоминания адресов. Мы уже говорили об этом, но раз мы говорим о свитчах, позвольте мне напомнить вам еще раз. Как только свитч включается в сеть, к нему в течение 30-40 секунд подключаются все сетевые устройства и они начинают «общаться». Скажу, что компьютеры очень любят общаться, постоянно ведя широковещательную трансляцию, говоря: «эй, вот мой MAC-адрес!». Предположим, у нас имеется пять сетевых устройств, и каждое ведет свою трансляцию, например, это могут быть запросы ARP. Каждый раз, когда вы включаете свой компьютер, он сообщает в сеть свой MAC-адрес. Если свитч получает широковещательное сообщение от первого устройства, подсоединенного к порту #1, он читает его MAC-адрес, содержащийся в данном сообщении, и запоминает, что его первый порт подсоединен к данному конкретному адресу. На основании этой информации свитч создает запись в своей таблице MAC-адресов. Эту таблицу иногда называют CAM-таблицей, или таблицей ассоциативной памяти. Точно так же он поступает в отношении второго, третьего, четвертого, пятого сетевого устройства – как только свитч получает широковещательное сообщение с MAC-адресом, он тут же заносит его в свою таблицу, создав соответствующую запись.

Если какое-то сетевое устройство хочет связаться с каким-либо MAC-адресом, свитч проверяет, имеется ли запись об этом адресе в его таблице, и на основании этой информации принимает решение о пересылке данных. Давайте подробнее рассмотрим этот процесс.

Существует два типа решений о пересылке данных свитчем на втором (канальном) уровне модели OSI – это Cut Through, или сквозная пересылка, и Store & Forward – пересылка с промежуточным хранением. Рассмотрим, в чем состоит разница между этими двумя типами коммутации.

Предположим, что одно сетевое устройство собирается установить связь с другим устройством. Для этого оно отправляет фрейм, в котором содержится его MAC-адрес, MAC-адрес назначения и прочая необходимая информация. Как только свитч получает этот фрейм, он в первую очередь смотрит на MAC-адрес назначения, который находится в нескольких первых байтах фрейма, и сразу же осуществляет передачу этого фрейма порту назначения. Вот что представляет собой коммутация типа Cut Through.

Если используется тип передачи Store & Forward, свитч ждет, пока он не получит фрейм целиком. Затем он проверяет полученный фрейм на наличие ошибок, которые могли возникнуть в процессе передачи. Если ошибок нет, он передают фрейм порту назначения.

Некоторые люди считают, что режима Cut Through вполне достаточно, другие говорят: «нет, нам обязательно нужна проверка ошибок»! У этого вопроса нет однозначного решения, всё зависит от конкретной ситуации. Если вам нужна быстрая передача и вы хотите, чтобы свитч пересылал трафик как можно быстрее, вы используете режим коммутации Cut Through. Если вам нужен более надежный, проверенный трафик, вы используете Store & Forward.

Теперь давайте рассмотрим Loop Avoidance. Как вы помните, я уже говорил в одном из своих уроков, что когда свитч принимает широковещательное сообщение, он передает его на все порты. Сейчас я нарисовал 2 свитча и красными стрелками показал прием и передачу данных. Обычно вы соединяете один свитч с другим кабелем, образуя транк. Однако по мере роста сети вас перестает устраивать один кабель, по которому передаются данные, вы хотите ускорить процесс обмена трафиком и соединяете устройства вторым кабелем, создавая ещё один транк.

Конечно, вы можете физически отсоединить один кабель и оставить второй, и связь между свитчами при этом не прервется, однако большинство сетевых администраторов предпочитают использовать оба транка. Таким образом, для связи двух свитчей у нас имеется не один, а два пути, и такое соединение может привести к проблеме зацикленности пакетов. Она происходит, когда существует более одного пути на уровне 2 модели OSI между двумя конечными точками, например, когда два свитча имеют несколько соединений друг с другом или два порта свитча соединены друг с другом.

Сейчас я нарисую слева ещё одно устройство – компьютер. Когда этот компьютер осуществляет широковещательную трансляцию, свитч получает трафик и пересылает его на все свои порты. В нашем случае это означает, что левый свитч пошлет трафик и по верхнему, и по нижнему кабелю, которые подключены к двум его портам. Когда правый свитч получит трафик по верхнему кабелю, он отправит его на свой второй порт, к которому подключен нижний кабель, и этот трафик устремится обратно к левому свитчу. Когда до правого свитча доберется трафик от левого свитча по нижнему кабелю, правый свитч перенаправит его в свой первый порт, и поскольку это широкополосная передача, отправит его по верхнему кабелю левому свитчу.

В свою очередь, левый свитч, получив трафик от правого, перенаправит его на другой свой порт и отправит обратно, и проделает это для обеих портов, к которым подключены кабели. Данный процесс буде повторяться до бесконечности, то есть между двумя свитчами образуется замкнутая петля, или замкнутый цикл одного и того же трафика.

Обнаружить в системе зацикленный трафик очень трудно. Нет никаких индикаторов, которые бы показывали петлю трафика, в отличие от уровня 3 модели OSI, где имеется множество механизмов предотвращения зацикленности. Это происходит потому, что на 2 уровне модели OSI заголовки не поддерживают значение времени жизни фрейма TTL, и если фрейм зацикливается, то может жить вечно.

Кроме того, фильтр таблицы MAC-адресов свитча будет сбит с толку относительно местоположения устройства, потому что свитч получит фрейм из более чем одного канала связи и не сможет сопоставить его с каким-либо конкретным устройством.

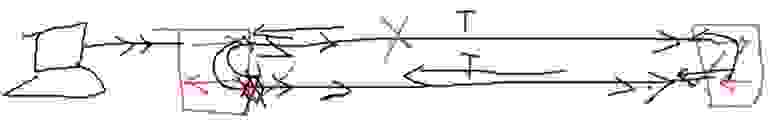

Решить эту проблему помогает сетевой протокол Spanning-Tree Protocol, или STP, который предотвращает появление петель трафика в топологии сети. Подробно узнать об этом протоколе вы можете из статьи в Википедии, пока что вам достаточно будет ознакомиться с его концепцией. Протокол STP проверяет, не имеется ли у нас избыточного соединения. В нашем случае у нас есть 2 соединения между одними и теми же свитчами, то есть присутствует избыточность. На следующих видеоуроках я подробно расскажу вам, как работает STP, сейчас же просто скажу, что он действует по своим собственным правилам и логически отсоединяет лишний кабель. Физически оба кабеля остаются подключенными, но логически один из них отключается. Таким образом, оба порта, соединенные верхним кабелем, продолжают обмениваться трафиком, но один из портов, соединенных нижним кабелем, логически отключается.

Предположим, что соединение по верхнему кабелю по какой-то причине прервалось. В этом случае протокол STP тут же включает один из портов, соединенных нижним кабелем, и обмен данными продолжается без перебоев.

Я изложил вам очень краткую концепцию работы STP: это механизм, который отключает избыточное соединение. На этом слайде вы видите аналогию протокола STP – упавшее дерево перегородило дорогу, и дорога «прервалась».

В следующих видеоуроках мы будем возвращаться ко многим темам, которые кратко затронули в предыдущих сериях. Поэтому я говорю своим студентам, чтобы они не волновались, что мы пропустим что-то важное: это как строительство здания, когда никто не начинает красить стены первого этажа, пока не будут возведены остальные этажи. Я не знаю, сколько видеоуроков будет в нашем курсе, возможно 40 или 50, потому что если какая-то тема заинтересует вас больше, я посвящу ей отдельный урок. Просто поверьте, что с моей помощью вы овладеете всеми знаниями для получения сертификата CCNA и даже узнаете намного больше, чем это необходимо.

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Полное руководство по настройке VLAN

Все о вланах и транках

Создание VLAN-ов, как и все другие конфигурации на сетевом оборудование, достигается путем ввода соответствующих команд. В этой статье рассматриваются настройка разных типов VLAN на коммутаторах Cisco.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Диапазоны VLAN на коммутаторах Catalyst

В зависимости от модели, коммутаторы Cisco поддерживает разное число VLAN. Числа поддерживаемых VLAN обычно вполне достаточно для задач большинства компаний. Например, коммутаторы Cisco Catalyst 2960 и 3650 поддерживают больше 4000 виртуальных сетей. Нормальный диапазон VLAN начинается от 1 до 1005, а расширенный – от 1006 до 4094. На выводе внизу можно увидеть VLAN по умолчание на коммутаторе Cisco Catalyst 2960 с Cisco IOS 15 версии.

Нормальный диапазон VLAN

Ниже перечислены основные характеристики нормального диапазона:

Расширенный диапазон

Ниже перечислены основные характеристики расширенного VLAN:

Команды для создания VLAN

В таблице ниже перечислены команды, которые нужно вводит для создания VLAN и присвоения им названия. Хорошей практикой считается давать VLAN понятные названия, чтобы облегчить поиск и устранение проблем в будущем.

Войти в режим глобальной конфигурации

Switch# configure terminal

Создать VLAN с валидным ID

Switch(config)# vlan vlan-id

Указать уникальное имя для идентификации VLAN

Switch(config-vlan)# name vlan-name

Вернуться в привилегированный режим EXEC

Пример создания VLAN

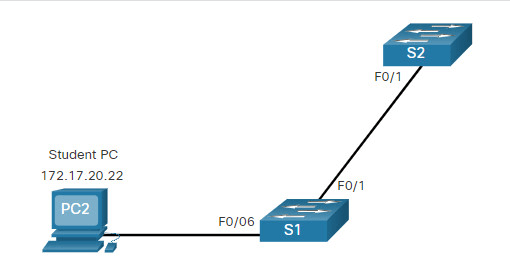

В топологии ниже, порт к которому подключен ПК Stundent, еще не добавлен ни в один VLAN, но у него есть IP 172.17.20.22, который принадлежит VLAN 20.

Пример ниже демонстрирует настройку VLAN 20 с названием student на коммутаторе S1.

Примечание: Кроме создание VLAN-ов по одному, так же есть возможность создания нескольких влан, вводя их идентификаторы через запятые или дефис. Например, команда vlan 100,102,105-107 в режиме конфигурации создаст сразу 5 VLAN-ов с идентификаторами 100, 102, 105, 106, и 107

Добавление портов в VLAN

После создания VLAN, следующий шаг – это добавление нужных портов в конкретный VLAN.

В таблице ниже приведены команды для переведения порта в режим access и добавления в конкретный VLAN. Команда switchport mode access опциональна, но в целях безопасности рекомендуется вводить ее, так как она принудительно переводит порт в режим access, что помогает защищаться от атак вроде VLAN Hopping.

Войти в режим глобальной конфигурации

Switch# configure terminal

Войти в режим конфигурации интерфейса

Switch(config)# interface interface-id

Установить порт в режим access

Switch(config-if)# switchport mode access

Присвоить порт VLAN’у.

Switch(config-if)# switchport access vlan vlan-id

Вернуться в привилегированный режим EXEC

Примечание: Для одновременной конфигурации нескольких портов можно воспользоваться командой interface range.

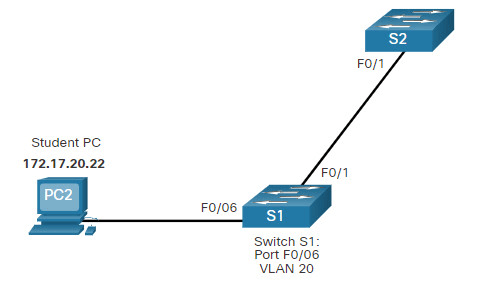

Пример присвоения порту VLAN

В топологии ниже порт F0/6 коммутатора S1 настроен в режиме access и добавлен в VLAN 20. Теперь любое устройство, подключенное к данному порту, будет в 20-ом VLAN-е, как и ПК2 в нашем случае.

А ниже приведен пример команд для реализации вышеуказанной цели.

VLAN настраивается на порту коммутатора, а не на конечном устройстве. ПК2 присвоен IP адреси маска подсети, которая относиться к VLAN 20, а последний указан на порту коммутатора. Если VLAN 20 настроить на другом коммутаторе, администратор сети должен настроить другой компьютер так, чтобы он был в одной подсети с ПК2 (172.17.20.0/24).

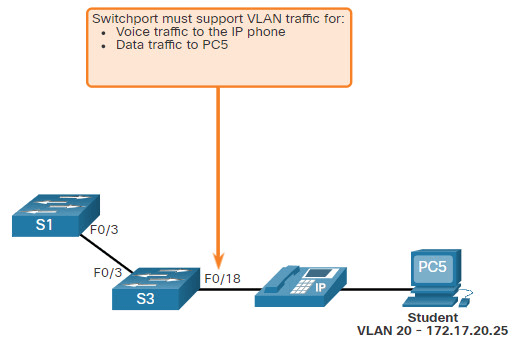

VLAN данных и голосовой VLAN

Например, в топологии ниже, ПК5 подключен к IP телефону, который в свою очередь подключен к порту F0/18 коммутатора S3. Для реализации данной идеи созданы VLAN данных и голосовой VLAN.

Пример голосового VLAN и VLAN данных

Чтобы настроить на интерфейсе голосовой VLAN используется команда switchport voice vlan [vlan-id] в режиме конфигурации порта на коммутаторе.

В сетях, где поддерживается голосовой трафик, обычно настраиваются различные QoS. Голосовой трафик должен быть маркирован доверенным, как только попадет на интерфейс. Чтобы пометить голосовой трафик как доверенный, а так же указать какое поле пакета используется для классификации трафика, применяется команда mls qos trust [cos | device cisco-phone | dscp | ip-precedence] в режиме конфигурации интерфейса.

Конфигурация в примере ниже создаст два VLAN-а и присвоит порту F0/18 коммутатора S3 VLAN данных с идентификатором 20, а также голосовой VLAN 150 и включит QoS, на основе CoS.

Проверка настроек VLAN

После настроек VLAN, правильность конфигурации можно проверить с помощью команды show с последующим ключевым словом.

Отображение имени, статуса и портов VLAN по одной VLAN на строку

Отображение информации об определенном номере VLAN ID. Для vlan-id диапазон от 1 до 4094

Отображение сводной информации о VLAN

Команда show vlan summary выводит количество настроенных VLAN на коммутаторе:

Переназначение VLAN на интерфейсе

Есть несколько вариантов переназначения интерфейсу VLAN-а.

Если неправильно сконфигурировали VLAN на интерфейсе, просто введите команду switchport access vlan vlan-id подставив нужный VLAN. Например, представим что порт F0/18 добавлен в VLAN по умолчанию VLAN 1. Чтобы поменять на VLAN 20, достаточно ввести switchport access vlan 20.

На выводе ниже можно убедиться, что 18-ый порт коммутатора находится в VLAN по умолчанию.

Удаление VLAN

Для удаления VLAN используется команда no vlan vlan-id в глобальном режиме конфигурации.

Внимание: Прежде чем удалить VLAN убедитесь, что все интерфейсам с данным VLAN назначен другой.

Чтобы удалить весь файл vlan.dat введите команду delete flash:vlan.dat в привилегированном режиме EXEC. После перезагрузки все настроенные на коммутаторе VLAN удалятся.

Настройка Trunk

После создания и настройки VLAN, пора перейти к конфигурации Trunk портов. Trunk это связь на втором уровне OSI между коммутаторами, который пропускает все VLAN (если список разрешенных VLAN явно не указан).

Для настройки интерфейса в режиме Trunk нужно воспользоваться команды, указанные ниже в таблице:

Войти в режим глобальной конфигурации

Switch# configure terminal

Войти в режим конфигурации интерфейса

Switch(config)# interface interface-id

Установите порт в режим постоянного транкинга

Switch(config-if)# switchport mode trunk

Устанавливает для native VLAN значение, отличное от VLAN 1

Switch(config-if)# switchport trunk native vlan vlan-id

Укажите список VLAN, разрешенных для транка

Switch(config-if)# switchport trunk allowed vlan vlan-list

Вернуться в привилегированный режим EXEC

Пример настройки Trunk

В топологии ниже VLAN 10, 20 и 30 обслуживают компьютеры Faculty, Student и Guest. Порт F0/1 коммутатора S1 настроек в режиме Trunk и пропускает VLAN-ы 10, 20, 30. VLAN 99 настроен в качестве native (VLAN по умолчанию).

В данном примере показывается настройка порта в режиме trunk, смена VLAN по умолчанию и ограничение разрешенных VLAN.

Примечание: В данном примере подразумевается, что используется коммутатор Cisco Catalyst 2960, в котором порты по умолчанию используют 802.1Q. На других коммутаторах может понадобиться ручная настройка режима энкапсуляции на интерфейсе. Так же следует настроить VLAN по умолчанию на обоих концах, иначе коммутатор будет выдавать ошибки.

Проверка настройки Trunk

Вывод ниже демонстрирует настройки интерфейса Fa0/1 коммутатора S1. Данный вывод получен с помощью команды show interfaces interface-ID switchport :

Подчеркнутые части показывают режим работы интерфейса и нативный VLAN.

Сброс trunk до настроек по умолчанию

Вывод команды show interfaces f0/1 switchport показывает, что порт сброшен до настроек по умолчанию:

В вывод ниже показывает команды, которые используются для смены режима работы интерфейс с trunk на access.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии