system log в биосе что

Table of Contents:

Базовая система ввода / вывода, или BIOS, каждого компьютера или сервера является жизненно важным компонентом в работе системы этого компьютера. Он хранит важную информацию, такую как внутренние часы системы, конфигурация оборудования, пароли и включенные / отключенные устройства. Пользователям компьютеров разрешен доступ к системному журналу BIOS для проверки операций и внесения необходимых изменений, но для этого существует протокол. Этот протокол варьируется от производителя к производителю.

Вы должны сделать некоторые маневры для доступа к системе BIOS.

Доступ к BIOS для Windows

Шаг 1

Включи компьютер. Когда компьютер загружается, посмотрите на нижнюю часть экрана. Вы заметите указания, которые читаются как «BIOS = F2, Boot System = F12» или что-то похожее на эти команды. Опять же, это будет зависеть от производителя. Нажмите кнопку, указанную для BIOS.

Шаг 2

Нажмите кнопку «Системный журнал» или «Журнал событий» в появившемся меню. Меню предложит вам различные варианты, доступ к которым осуществляется нажатием указанных кнопок.

Шаг 3

Просмотр системного журнала. Если вы не видите ни одной подсказки, указанной на предыдущих шагах, возможно, вам придется связаться с производителем BIOS. Чтобы найти производителя BIOS для вашей системы, перейдите в область поиска на рабочем столе и введите «Информация о системе». Нажмите «Информация о системе» в результате, а затем просмотрите «Системную сводку». Производитель BIOS будет указан.

Доступ к BIOS для Mac

Шаг 1

Включите компьютер и дождитесь загрузки экрана рабочего стола.

Шаг 2

Перейдите в «Приложения», «Утилиты», затем «Консоль» или введите «Консоль» в области Spotlight.

Шаг 3

Перейдите в «system.log», чтобы просмотреть системный журнал BIOS.

Доступ к BIOS для серверов шлюзов

Шаг 1

Откройте консоль Gateway System Manager и войдите в систему, используя свой идентификатор администратора и пароль

Шаг 2

Нажмите на знак «+» рядом со значком «GSM».

Шаг 3

Нажмите знак «+» рядом с сервером, который вы хотите просмотреть, затем нажмите «События».

Шаг 4

Щелкните значок «IPMI SEL» (сокращение от «Журнал системных событий Intelligent Platform Management Interface»), чтобы отобразить журнал системных событий.

Как почистить системный блок компьютера

Как отключить системный звуковой сигнал в Windows

Когда вы нажимаете не ту клавишу или появляется ошибка, вы слышите звуковой сигнал. Это раздражает, и я всегда отключаю это. Вот как это можно отключить во всех версиях Windows.

Как зашифровать системный раздел с помощью bitlocker в windows

Как зашифровать системный диск Windows с помощью BitLocker, даже если у вас нет чипа TPM. Вот как это делается в Windows 10, Windows 7 и Windows 8.1.

Журнал событий: Как просмотреть информацию об ошибках, исправить ошибки в Windows 10, 8 или 7 💥📜💻 (Ноябрь 2021).

Вертим логи как хотим ― анализ журналов в системах Windows

Пора поговорить про удобную работу с логами, тем более что в Windows есть масса неочевидных инструментов для этого. Например, Log Parser, который порой просто незаменим.

В статье не будет про серьезные вещи вроде Splunk и ELK (Elasticsearch + Logstash + Kibana). Сфокусируемся на простом и бесплатном.

Журналы и командная строка

До появления PowerShell можно было использовать такие утилиты cmd как find и findstr. Они вполне подходят для простой автоматизации. Например, когда мне понадобилось отлавливать ошибки в обмене 1С 7.7 я использовал в скриптах обмена простую команду:

Она позволяла получить в файле fail.txt все ошибки обмена. Но если было нужно что-то большее, вроде получения информации о предшествующей ошибке, то приходилось создавать монструозные скрипты с циклами for или использовать сторонние утилиты. По счастью, с появлением PowerShell эти проблемы ушли в прошлое.

Основным инструментом для работы с текстовыми журналами является командлет Get-Content, предназначенный для отображения содержимого текстового файла. Например, для вывода журнала сервиса WSUS в консоль можно использовать команду:

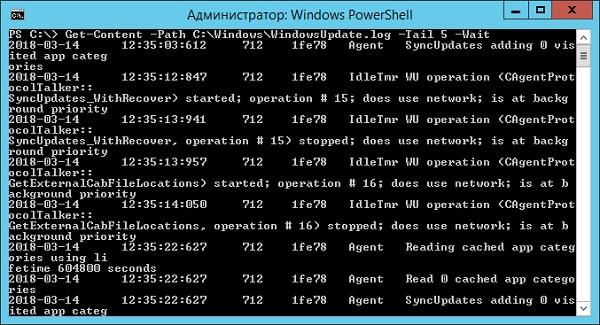

Для вывода последних строк журнала существует параметр Tail, который в паре с параметром Wait позволит смотреть за журналом в режиме онлайн. Посмотрим, как идет обновление системы командой:

Смотрим за ходом обновления Windows.

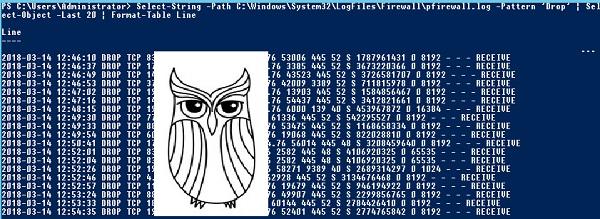

Если же нам нужно отловить в журналах определенные события, то поможет командлет Select-String, который позволяет отобразить только строки, подходящие под маску поиска. Посмотрим на последние блокировки Windows Firewall:

Смотрим, кто пытается пролезть на наш дедик.

При необходимости посмотреть в журнале строки перед и после нужной, можно использовать параметр Context. Например, для вывода трех строк после и трех строк перед ошибкой можно использовать команду:

Оба полезных командлета можно объединить. Например, для вывода строк с 45 по 75 из netlogon.log поможет команда:

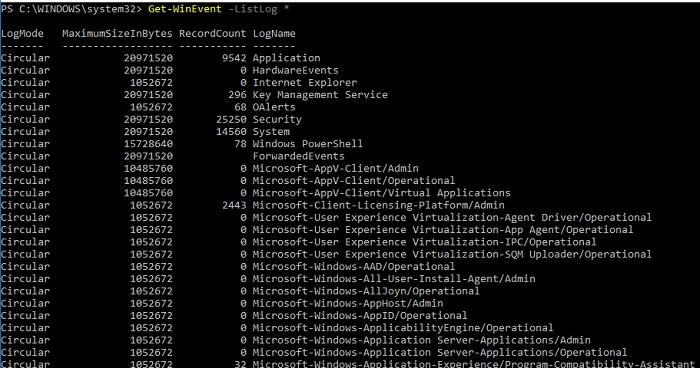

Для получения списка доступных системных журналов можно выполнить следующую команду:

Вывод доступных журналов и информации о них.

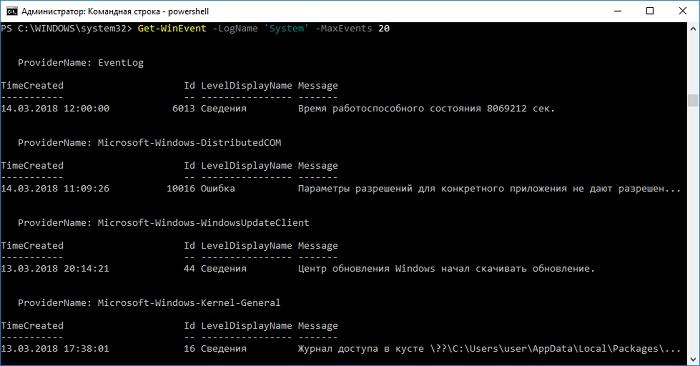

Для просмотра какого-то конкретного журнала нужно лишь добавить его имя. Для примера получим последние 20 записей из журнала System командой:

Последние записи в журнале System.

Для получения определенных событий удобнее всего использовать хэш-таблицы. Подробнее о работе с хэш-таблицами в PowerShell можно прочитать в материале Technet about_Hash_Tables.

Для примера получим все события из журнала System с кодом события 1 и 6013.

В случае если надо получить события определенного типа ― предупреждения или ошибки, ― нужно использовать фильтр по важности (Level). Возможны следующие значения:

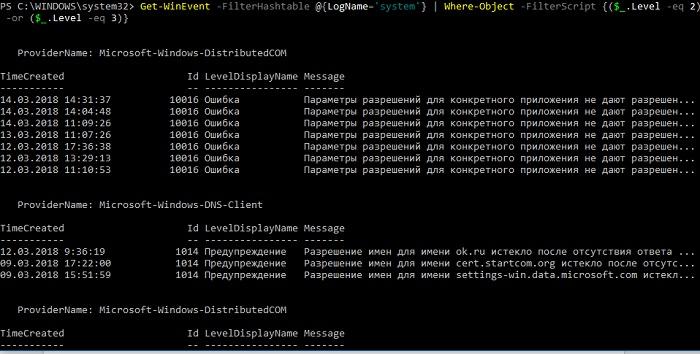

Собрать хэш-таблицу с несколькими значениями важности одной командой так просто не получится. Если мы хотим получить ошибки и предупреждения из системного журнала, можно воспользоваться дополнительной фильтрацией при помощи Where-Object:

Ошибки и предупреждения журнала System.

Аналогичным образом можно собирать таблицу, фильтруя непосредственно по тексту события и по времени.

Подробнее почитать про работу обоих командлетов для работы с системными журналами можно в документации PowerShell:

PowerShell ― механизм удобный и гибкий, но требует знания синтаксиса и для сложных условий и обработки большого количества файлов потребует написания полноценных скриптов. Но есть вариант обойтись всего-лишь SQL-запросами при помощи замечательного Log Parser.

Работаем с журналами посредством запросов SQL

Утилита Log Parser появилась на свет в начале «нулевых» и с тех пор успела обзавестись официальной графической оболочкой. Тем не менее актуальности своей она не потеряла и до сих пор остается для меня одним из самых любимых инструментов для анализа логов. Загрузить утилиту можно в Центре Загрузок Microsoft, графический интерфейс к ней ― в галерее Technet. О графическом интерфейсе чуть позже, начнем с самой утилиты.

О возможностях Log Parser уже рассказывалось в материале «LogParser — привычный взгляд на непривычные вещи», поэтому я начну с конкретных примеров.

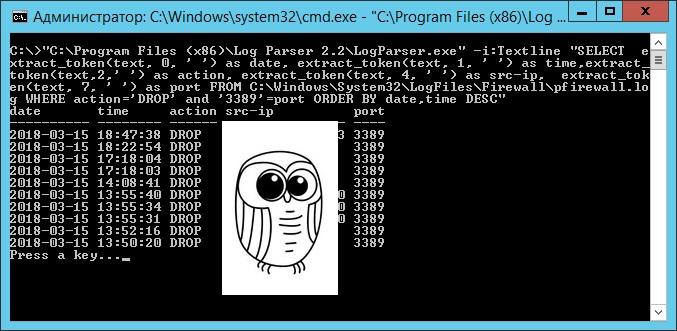

Для начала разберемся с текстовыми файлами ― например, получим список подключений по RDP, заблокированных нашим фаерволом. Для получения такой информации вполне подойдет следующий SQL-запрос:

Посмотрим на результат:

Смотрим журнал Windows Firewall.

Разумеется, с полученной таблицей можно делать все что угодно ― сортировать, группировать. Насколько хватит фантазии и знания SQL.

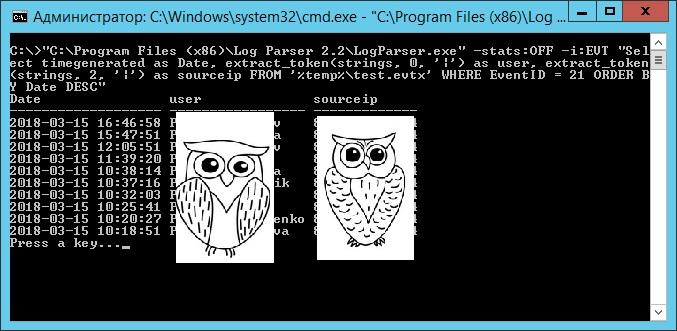

Log Parser также прекрасно работает с множеством других источников. Например, посмотрим откуда пользователи подключались к нашему серверу по RDP.

Работать будем с журналом TerminalServices-LocalSessionManager\Operational.

Не со всеми журналами Log Parser работает просто так ― к некоторым он не может получить доступ. В нашем случае просто скопируем журнал из %SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx в %temp%\test.evtx.

Данные будем получать таким запросом:

Смотрим, кто и когда подключался к нашему серверу терминалов.

Особенно удобно использовать Log Parser для работы с большим количеством файлов журналов ― например, в IIS или Exchange. Благодаря возможностям SQL можно получать самую разную аналитическую информацию, вплоть до статистики версий IOS и Android, которые подключаются к вашему серверу.

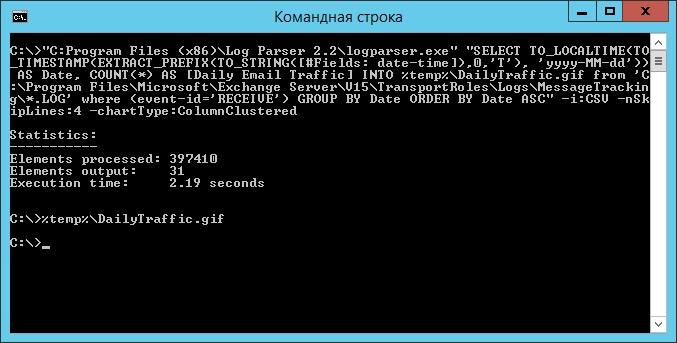

В качестве примера посмотрим статистику количества писем по дням таким запросом:

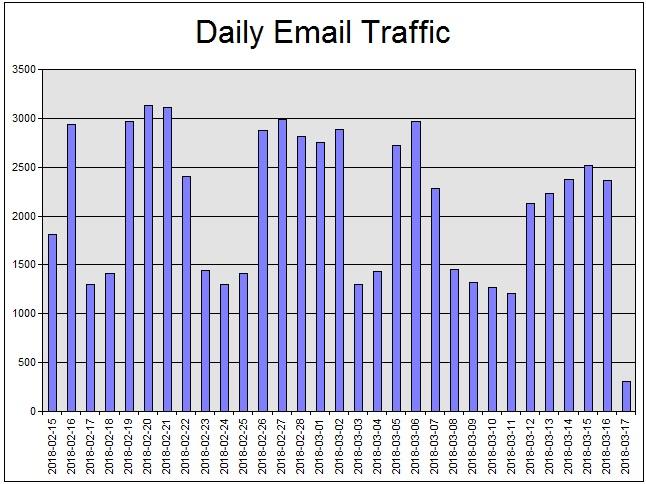

Если в системе установлены Office Web Components, загрузить которые можно в Центре загрузки Microsoft, то на выходе можно получить красивую диаграмму.

Выполняем запрос и открываем получившуюся картинку…

Любуемся результатом.

Следует отметить, что после установки Log Parser в системе регистрируется COM-компонент MSUtil.LogQuery. Он позволяет делать запросы к движку утилиты не только через вызов LogParser.exe, но и при помощи любого другого привычного языка. В качестве примера приведу простой скрипт PowerShell, который выведет 20 наиболее объемных файлов на диске С.

Ознакомиться с документацией о работе компонента можно в материале Log Parser COM API Overview на портале SystemManager.ru.

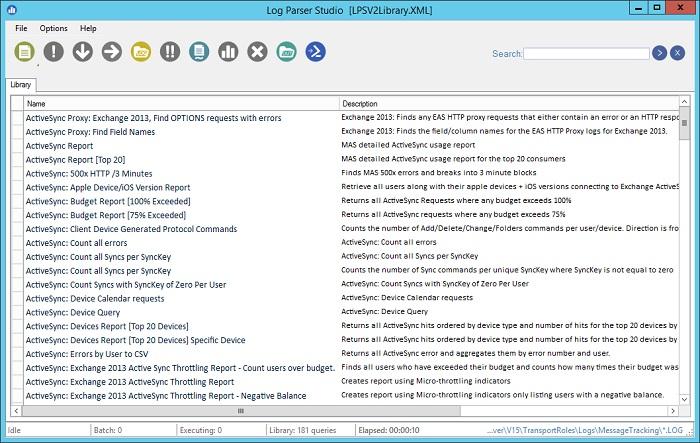

Благодаря этой возможности для облегчения работы существует несколько утилит, представляющих из себя графическую оболочку для Log Parser. Платные рассматривать не буду, а вот бесплатную Log Parser Studio покажу.

Интерфейс Log Parser Studio.

Основной особенностью здесь является библиотека, которая позволяет держать все запросы в одном месте, без россыпи по папкам. Также сходу представлено множество готовых примеров, которые помогут разобраться с запросами.

Вторая особенность ― возможность экспорта запроса в скрипт PowerShell.

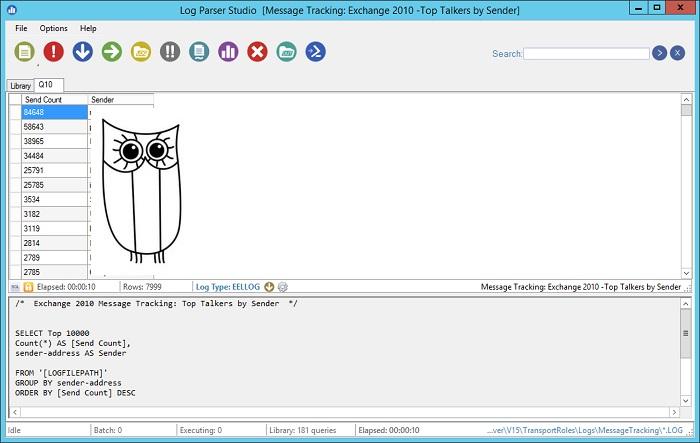

В качестве примера посмотрим, как будет работать выборка ящиков, отправляющих больше всего писем:

Выборка наиболее активных ящиков.

При этом можно выбрать куда больше типов журналов. Например, в «чистом» Log Parser существуют ограничения по типам входных данных, и отдельного типа для Exchange нет ― нужно самостоятельно вводить описания полей и пропуск заголовков. В Log Parser Studio нужные форматы уже готовы к использованию.

Помимо Log Parser, с логами можно работать и при помощи возможностей MS Excel, которые упоминались в материале «Excel вместо PowerShell». Но максимального удобства можно достичь, подготавливая первичный материал при помощи Log Parser с последующей обработкой его через Power Query в Excel.

Приходилось ли вам использовать какие-либо инструменты для перелопачивания логов? Поделитесь в комментариях.

SYSTEM.LOG Устранение неполадок и загрузка

Иногда система Windows отображает сообщения об ошибках поврежденных или отсутствующих файлов SYSTEM.LOG. Подобные ситуации могут возникнуть, например, во время процесса установки программного обеспечения. Каждая программа требует определенных ресурсов, библиотек и исходных данных для правильной работы. Поэтому поврежденный или несуществующий файл SYSTEM.LOG может повлиять на неудачное выполнение запущенного процесса.

Файл был разработан Microsoft для использования с программным обеспечением Office. Здесь вы найдете подробную информацию о файле и инструкции, как действовать в случае ошибок, связанных с SYSTEM.LOG на вашем устройстве. Вы также можете скачать файл SYSTEM.LOG, совместимый с устройствами Windows 8.1, Windows 7, Windows Vista, Windows XP, Windows XP, Windows XP, Windows XP, Windows 8, которые (скорее всего) позволят решить проблему.

Исправьте ошибки SYSTEM.LOG

Информация о файле

| Основная информация | |

|---|---|

| Имя файла | SYSTEM.LOG |

| Расширение файла | LOG |

| Тип | Text |

| Описание | Log |

| Программного обеспечения | |

|---|---|

| программа | Office 2003 |

| Программного обеспечения | Office |

| автор | Microsoft |

| Версия программного обеспечения | 2003 |

| подробности | |

|---|---|

| Размер файла | 1024 |

| Самый старый файл | 2009-04-11 |

| Последний файл | 2017-05-10 |

Наиболее распространенные проблемы с файлом SYSTEM.LOG

Существует несколько типов ошибок, связанных с файлом SYSTEM.LOG. Файл SYSTEM.LOG может находиться в неправильном каталоге файлов на вашем устройстве, может отсутствовать в системе или может быть заражен вредоносным программным обеспечением и, следовательно, работать неправильно. Ниже приведен список наиболее распространенных сообщений об ошибках, связанных с файлом SYSTEM.LOG. Если вы найдете один из перечисленных ниже (или похожих), рассмотрите следующие предложения.

SYSTEM.LOG

Не удалось запустить приложение, так как отсутствует файл SYSTEM.LOG. Переустановите приложение, чтобы решить проблему.

Проблемы, связанные с SYSTEM.LOG, могут решаться различными способами. Некоторые методы предназначены только для опытных пользователей. Если вы не уверены в своих силах, мы советуем обратиться к специалисту. К исправлению ошибок в файле SYSTEM.LOG следует подходить с особой осторожностью, поскольку любые ошибки могут привести к нестабильной или некорректно работающей системе. Если у вас есть необходимые навыки, пожалуйста, продолжайте.

Как исправить ошибки SYSTEM.LOG всего за несколько шагов?

Ошибки файла SYSTEM.LOG могут быть вызваны различными причинами, поэтому полезно попытаться исправить их различными способами.

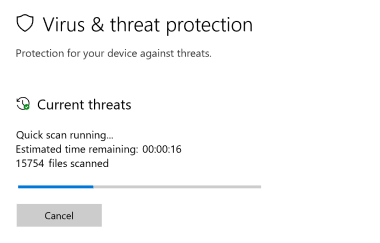

Шаг 1.. Сканирование компьютера на наличие вредоносных программ.

Файлы Windows обычно подвергаются атаке со стороны вредоносного программного обеспечения, которое не позволяет им работать должным образом. Первым шагом в решении проблем с файлом SYSTEM.LOG или любыми другими системными файлами Windows должно быть сканирование системы на наличие вредоносных программ с использованием антивирусного инструмента.

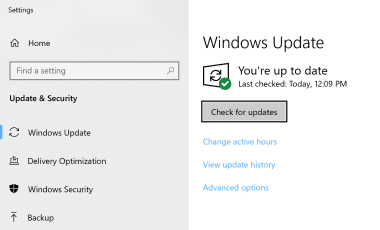

Шаг 2.. Обновите систему и драйверы.

Установка соответствующих исправлений и обновлений Microsoft Windows может решить ваши проблемы, связанные с файлом SYSTEM.LOG. Используйте специальный инструмент Windows для выполнения обновления.

Помимо обновления системы рекомендуется установить последние версии драйверов устройств, так как драйверы могут влиять на правильную работу SYSTEM.LOG или других системных файлов. Для этого перейдите на веб-сайт производителя вашего компьютера или устройства, где вы найдете информацию о последних обновлениях драйверов.

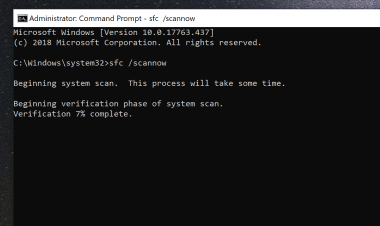

Шаг 3.. Используйте средство проверки системных файлов (SFC).

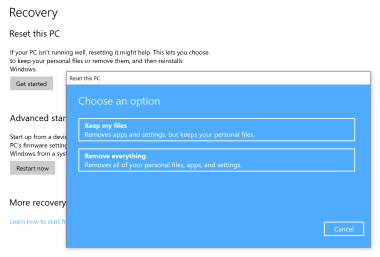

Шаг 4. Восстановление системы Windows.

Другой подход заключается в восстановлении системы до предыдущего состояния до того, как произошла ошибка файла SYSTEM.LOG. Чтобы восстановить вашу систему, следуйте инструкциям ниже

System Event Logging Submenu

Наряду с конфигурационным подменю консоли BIOS серверной материнской платы может содержать подменю с характеристиками различных системных событий. Установленный пользователем (администратором) ряд имеющих решающее значение системных событий, таких как, например, скорректированные с помощью кода коррекции ошибки памяти, может заноситься системной платой в специальный журнал. Предлагаемые опции активируют или отключают журнал, отдельные составные его части. Просмотр журнала осуществляется с помощью программы System Setup Utility (SSU), поставляемой вместе с материнской платой.

System Event Logging

— опция для включения («Enabled») ведения журнала или отказа («Disabled») от его использования.

Event Log Control

— опция управления журналом имеет подопции:

«All Events» с возможными «Enabled» (по умолчанию) и «Disabled»,

«ECC Events» с возможными «Enabled» и «Disabled».

Понятно, что отказ от протоколирования всех событий равносилен отключению журнала.

Clear Event Log

— опция установки параметров очистки журнала. Возможны значения:

«Phoenix BIOS» для данной опции предлагает значения «No» и «Yes».

Event Log Capacity

— опция выводит на монитор информацию о заполненности журнала. Возможны «Not Full» или «Full».

Event Count Granularity

Event Time Granularity

— опцией устанавливается промежуток времени (в минутах), который должен пройти до следующей записи события в журнал. По умолчанию устанавливается «0».

Mark Existing Events

Critical Events in Log:

x Single Bit ECC Events

— фиксируются однобитовые ошибки при работающем механизме коррекции ошибок.

x Multiple Bit ECC Events

— фиксируются двух- и более битовые ошибки при работающем механизме коррекции ошибок.

x Parity Error Events

— фиксируются ошибки по контролю четности.

— фиксируются ошибки при проведении POST-тестирования.

Для эффективной работы с этими меню необходимо рационально использовать опцию «On Next Boot» для очистки журнала. Выбирая любой из типов системных событий, пользователь «имеет дело» с небольшим подменю (subscreen), содержащим три информационных поля. Они не имеют параметров (опций) и предназначены исключительно для информирования. Вот они:

«Date of Last Occurrence»,

«Time of Last Occurrence»,

«Total Count of Events/Errors».

В некоторых случаях к вышеперечисленным опциям отбора может быть добавлена опция

Security

Floppy Disk Access Control (R/W)(283),

Hardware Reset Protect

Password Checking

— опция «AMI BIOS», аналогичная «Security Option» для «Award BIOS», с той лишь разницей, что значению «System» соответствует значение «Always», но только лишь с блокировкой загрузки системы.

Справочные данные BIOS

В настоящее время большая часть системных плат комплектуется BIOS производства следующих фирм:

— AWARD Software International Inc. (с 1999 г. вошла в состав фирмы Phoenix) – AWAD BIOS;

— Phoenix Technologies Ltd. – Phoenix BIOS;

— American Megatrends Inc. – AMI BIOS.

Компьютеры класса «бренд» (IBN, Acer, Compad, DELL и некоторые другие) могут комплектоваться BIOS других производителей: ACER/IBM BIOS; Compad BIOS; DELL BIOS; Packard Bell BIOS; Toshiba BIOS; Zenit AMI BIOS; Gatrway Solo/Phoenix BIOS.

При начальной загрузке компьютера на экран выводится сообщение о марке, версии и дате выпуска BIOS, установленной на системной плате. Кроме того, в нижней части экрана приводится код, соответствующий модификации BIOS для конкретной модели системной платы. По информации кода можно опознать производителя и модель системной платы и обновить документацию на сайте производителя в Интернете.

Ниже, в таблице, приведена информация о кодах, принятых в AWARD (Phoenix) BIOS для производителей системных плат.

| Фирма изготовитель | Код | Фирма изготовитель | Код | Фирма изготовитель | Код |

| Asustek | A0 | Abit | A1 | Atrend | A2 |

| Bcom | A3 | Adcom | A8 | Acer-open | AB |

| Anson | AD | Advantech | AK | Acme | AM |

| Achitec | AX | Biostar | B0 | Boser | B2 |

| Chaintech | C3 | Dataexpert | D0 | Dtk | D1 |

| Dfi | D4 | Daewoo | D7 | Darter | DJ |

| Ecs | E1 | Efa | E3 | Enpc | EC |

| Fic | F0 | Flytech | F1 | Fiexus | F2 |

| Full-yes | F3 | Formosa | F8 | Fedfox | F9 |

| Gigabyte | G0 | Gemlight | G3 | Gvc | G5 |

| Global | G9 | Giantec | IC | Itri | IE |

| Jetway | J1 | Jbond | J3 | Kaimei | K1 |

| Фирма изготовитель | Код | Фирма изготовитель | Код | Фирма изготовитель | Код |

| Kinpo | KF | Luckstar | L1 | Lanner | L7 |

| Luckytiger | L9 | Mycomp | M2 | Mitac | M3 |

| Microstar | M4 | Mustek | M8 | Macrotek | MH |

| Nexcom | N0 | Ocean | O0 | Protech | P6 |

| Proteam | P8 | Peox | PA | Procomp | PN |

| Palmax | PS | Pionix | PX | Quanta | Q0 |

| Qdi | Q1 | Rise | R0 | Rsaptek | R9 |

| Soyo | S2 | Chuttle | S5 | Seanix | SA |

| Smt | SE | Sye | SH | Superpower | SM |

| Soltek | SN | S&D | SW | Taken | T4 |

| Tyan | T5 | Trkram | TG | Totem | TJ |

| Commate | TP | Usi | U1 | Uhc | U2 |

| Umax | U3 | Unicom | U4 | PC-partner | V3 |

| Vision | V5 | Win | W0 | Winco | W5 |

| Winlan | W7 | Xrima | X5 | Yamashita | Y2 |

| Zida | Z1 |

Для получения доступа к средству SETUP системы BIOS, закрытой паролем, можно использовать служебные пароли в приведенном ниже списке.

Все версии: AMI_SW (не универсальный, но устанавливается при сбросе CMOS).

Все версии: комбинация клавиш CTRL+ALT+DEL+INS (держать при перезагрузке, иногда просто INS).