tcp 135 порт что это

Какова последовательность портов Windows RPC 135, 137, 139 (и более высоких портов)? Какие изменения происходят с портом 145?

Может кто-нибудь объяснить, когда и как часто используется каждый из портов RPC Windows? «Ядро», которое я понимаю, это:

Затем я услышал, что Port 145 вошел в микс, чтобы «улучшить ситуацию» с NBT /TCP, но я не уверен, как это вписывается в последовательность клиента Windows, инициирующего действие RPC.

Может ли кто-нибудь помочь мне исправить свое понимание портов RPC раз и навсегда?

1 ответ

В версиях Windows раньше, чем Vista /2008, NetBIOS использовался для службы «RPC Locator», которая управляла базой данных службы имен RPC. Но в Vista /2008 и далее служба RPC Locator больше не нужна или не нужна. Это рудиментарно. С этого момента я буду говорить о MSRPC на Vista /2008 +.

Все порты, используемые RPC, следующие:

Другие приложения, такие как шлюз удаленных рабочих столов, будут использовать прокси RPC через HTTP и использовать порт 443 и т. д.

Несмотря на то, что в приведенной выше статье I перечислены порты NetBIOS, они являются устаревшими и не требуются для RPC, предполагая, что вы можете получить разрешение имен с помощью других средств (DNS) и полагая, что сама удаленная служба не зависит от NetBIOS.

Порт 145 является фиктивным. Он не используется ни для чего. Где бы вы ни слышали, что это «улучшает ситуацию», неверно.

Вы можете определить собственный диапазон портов, если хотите, например:

Позвольте мне показать вам пример запроса RPC Enpoint Mapper:

Вы заметите, что если вы выполните этот запрос на локальном компьютере, вы найдете гораздо больше конечных точек, чем при выполнении запроса с удаленного компьютера. Это связано с тем, что многие конечные точки RPC не отображаются удаленно и используются только для локальной межпроцессной связи.

Какова последовательность портов RPC Windows 135, 137, 139 (и более поздних портов)? Что меняется с портом 145?

Может кто-нибудь объяснить, когда и как часто используются все порты Windows RPC? «Основные», которые я понимаю:

Затем я услышал, что порт 145 вошел в смесь, чтобы «улучшить ситуацию» с помощью NBT / TCP, но я не уверен, как это согласуется с последовательностью клиента Windows, инициирующего действие RPC.

Может ли кто-нибудь помочь мне исправить мое понимание портов RPC раз и навсегда?

В версиях Windows, предшествующих Vista / 2008, NetBIOS использовался для службы «RPC Locator», которая управляла базой данных службы имен RPC. Но в Vista / 2008 и более поздних версиях служба RPC Locator больше не нужна или не нужна. Это рудимент С этого момента я буду говорить только о MSRPC на Vista / 2008 +.

Порты 137, 138 и 139 предназначены для NetBIOS и не требуются для функциональности MSRPC.

Все порты, используемые RPC, следующие:

Другие приложения, такие как Remote Desktop Gateway, будут использовать RPC через HTTP-прокси и использовать порт 443 и т. Д.

Хотя в статье, на которую я ссылался выше, перечислены порты NetBIOS, они являются устаревшими и не требуются для RPC, при условии, что вы можете получить разрешение имен с помощью других средств (DNS), и что сама удаленная служба не зависит от NetBIOS.

Порт 145 является поддельным. Это не используется ни для чего. Везде, где вы слышали, что это «делает вещи лучше», это неправильно.

Вы можете определить пользовательский диапазон портов, если хотите, например:

TCP-порт 135 является преобразователем конечной точки MSRPC. Вы можете привязать этот порт на удаленном компьютере анонимно и перечислить все службы (конечные точки), доступные на этом компьютере, или вы можете запросить, на каком порту работает конкретная служба, если вы знаете, что ищете.

Позвольте мне показать вам пример запроса RPC Enpoint Mapper:

Вы заметите, что если вы выполните этот запрос на локальном компьютере, вы найдете гораздо больше конечных точек, чем если бы вы выполняли запрос с удаленного компьютера. Это связано с тем, что многие конечные точки RPC не предоставляются удаленно и используются только для локального межпроцессного взаимодействия.

Настройка параметров брандмауэра в DPM

Поддержка этой версии Data Protection Manager (DPM) прекращена. Рекомендуем перейти на DPM 2019.

Во время развертывания сервера System Center Data Protection Manager (DPM) и агента DPM часто возникает вопрос о том, какие именно порты следует открыть в брандмауэре. В этой статье описаны порты брандмауэра и протоколы, используемые DPM для обработки сетевого трафика. Дополнительные сведения об исключениях брандмауэра для клиентов DPM см. в статье: Настройка исключений брандмауэра для агента.

| Протокол | Port | Сведения |

|---|---|---|

| DCOM | 135/TCP, динамический | Сервер DPM и агент защиты DPM используют DCOM для отправки команд и откликов. DPM дает команды агенту защиты, создавая для него вызовы DCOM. Агент защиты отвечает, создавая вызовы DCOM на сервере DPM. TCP-порт 135 — это точка разрешения конечных точек DCE, используемая DCOM. По умолчанию DCOM динамически назначает порты из диапазона TCP-портов от 1024 до 65 535. Но для настройки диапазона TCP-портов можно использовать службы компонентов. Для этого выполните следующие действия. 1. В области Подключения диспетчера IIS 7.0 щелкните в дереве узел серверного уровня. |

| TCP | 5718/TCP 5719/TCP | Канал данных DPM основан на протоколе TCP. DPM и защищенный компьютер инициируют подключения, чтобы можно было выполнять операции DPM, например операции синхронизации и восстановления. DPM взаимодействует с координатором агента через порт 5718 и с агентом защиты через порт 5719. |

| TCP | 6075/TCP | Включен, когда вы создаете группу защиты для защиты клиентских компьютеров. Необходим для восстановления конечным пользователем. Если в Operations Manager включить центральную консоль DPM, то в брандмауэре Windows для программы Amscvhost.exe создается исключение DPMAM_WCF_Service. |

| DNS | 53/UDP | Используется для разрешения имен узлов при обмене данными между DPM и контроллером домена, а также между защищенным компьютером и контроллером домена. |

| Kerberos | 88/UDP 88/TCP | Используются для проверки подлинности конечной точки подключения при обмене данными между DPM и контроллером домена, а также между защищенным компьютером и контроллером домена. |

| LDAP | 389/TCP 389/UDP | Используются для передачи запросов между DPM и контроллером домена. |

| NetBIOS | 137/UDP 445/TCP | Используются для выполнения прочих операций при обмене данными между DPM и защищенным компьютером, между DPM и контроллером домена, а также между защищенным компьютером и контроллером домена. Используются для выполнения функций DPM для SMB, размещаемого непосредственно на TCP/IP. |

Параметры брандмауэра Windows

Если при установке DPM включен брандмауэр Windows, то программа установки DPM необходимым образом настроит параметры брандмауэра Windows, используя правила и исключения. Параметры перечислены в следующей таблице.

Сведения о настройке исключений брандмауэра для компьютеров, защищенных DPM, см. в статье Configure firewall exceptions for the agent.

Если при установке DPM брандмауэр Windows был недоступен, см. статью Настройка брандмауэра Windows вручную.

Если вы используете базу данных DPM на удаленном экземпляре SQL Server, необходимо настроить на нем несколько исключений брандмауэра. См. раздел Настройка брандмауэра Windows на удаленном экземпляре SQL Server.

| Имя правила | Сведения | Протокол | Port |

|---|---|---|---|

| Параметр DCOM в Data Protection Manager для Microsoft System Center 2012 | Необходимо для обмена данными между сервером DPM и защищенными компьютерами по протоколу DCOM. | DCOM | 135/TCP, динамический |

| Data Protection Manager для Microsoft System Center 2012 | Исключение для файла Msdpm.exe (служба DPM). Работает на сервере DPM. | Все протоколы | Все порты |

| Агент репликации Data Protection Manager для Microsoft System Center 2012 | Исключение для файла Dpmra.exe (служба агента защиты, используемая для архивации и восстановления данных). Работает на сервере DPM и защищенных компьютерах. | Все протоколы | Все порты |

Настройка брандмауэра Windows вручную

В диспетчере серверов последовательно выберите пункты Локальный сервер > Инструменты > Брандмауэр Windows в режиме повышенной безопасности.

В консоли Брандмауэр Windows в режиме повышенной безопасности включите брандмауэр Windows для всех профилей и щелкните Правила для входящих подключений.

Если при установке DPM был включен брандмауэр Windows, то настройте исключения согласно правилам по умолчанию, созданным программой установки DPM.

Чтобы вручную создать исключение согласно правилу Microsoft System Center 2012 R2 Data Protection Manager по умолчанию на странице Программы, щелкните кнопку Обзор у поля Путь к программе, а затем последовательно выберите :\Program Files\Microsoft DPM\DPM\bin > Msdpm.exe > Открыть> Далее.

На странице «Действие» оставьте заданное по умолчанию значение параметра Разрешить подключение или измените параметры согласно рекомендациям, используемым в вашей организации, а затем нажмите кнопку Далее.

На странице Профиль оставьте заданные по умолчанию значения параметров Домен, Частный и Общедоступный или измените параметры согласно рекомендациям, используемым в вашей организации, а затем нажмите кнопку Далее.

На странице Имя введите имя правила и (при необходимости) его описание, а затем нажмите кнопку Готово.

Теперь с помощью таких же действий вручную создайте исключение согласно правилу агента репликации Data Protection Manager для Microsoft System Center 2012 R2, используемому по умолчанию, перейдя к папке :\Program Files\Microsoft DPM\DPM\bin и выбрав файл Dpmra.exe.

Обратите внимание, что если вы используете System Center 2012 R2 с пакетом обновления 1 (SP1), то имена правилам по умолчанию будут присваиваться с помощью Data Protection Manager для Microsoft System Center 2012 с пакетом обновления 1.

Настройка брандмауэра Windows на удаленном экземпляре SQL Server

Если для базы данных DPM используется удаленный экземпляр SQL Server, на нем потребуется настроить брандмауэр Windows.

После завершения установки SQL Server для экземпляра DPM SQL Server должен быть включен протокол TCP/IP со следующими параметрами:

Аудит отказов по умолчанию

Включенная проверка политики паролей

Настройте исключение входящего соединения для файла sqlservr.exe для экземпляра SQL Server, используемого DPM, чтобы разрешить TCP-подключения через порт 80. Сервер отчетов прослушивает HTTP-запросы через порт 80.

Заданный по умолчанию экземпляр ядра СУБД прослушивает TCP-порт 1443. Этот параметр можно изменить. Чтобы использовать службу браузера SQL Server для подключения к экземплярам, которые не прослушивают заданный по умолчанию порт 1433, потребуется UDP-порт 1434.

По умолчанию именованный экземпляр SQL Server использует динамические порты. Этот параметр можно изменить.

Просмотреть текущий номер порта, используемый ядром СУБД, можно в журнале ошибок SQL Server. Журналы ошибок можно просмотреть с помощью SQL Server Management Studio и при подключении к именованному экземпляру. Вы можете просмотреть текущий журнал в разделе Управление — Журналы SQL Server в записи «Сервер [«любой» номер_порта]».

Вам потребуется включить удаленный вызов процедур (RPC) на удаленном экземпляре SQL Server.

Основы сетевых портов

Исследуем сетевые порты

Сетевые порты могут дать важнейшую информацию о приложениях, которые обращаются к компьютерам по сети. Зная приложения, которые используют сеть, и соответствующие сетевые порты, можно составить точные правила для брандмауэра, и настроить хост-компьютеры таким образом, чтобы они пропускали только полезный трафик. Построив профиль сети и разместив инструменты для распознавания сетевого трафика, можно более эффективно обнаруживать взломщиков — иногда просто анализируя генерируемый ими сетевой трафик. Эту тему мы начали рассматривать в первой части статьи, опубликованной в предыдущем номере журнала. Там приводились основные сведения о портах TCP/IP как фундаменте сетевой безопасности. Во второй части будут описаны некоторые методы для сетей и хост-компьютеров, с помощью которых можно определить приложения, прослушивающие сеть. Далее в статье будет рассказано о том, как оценить трафик, проходящий через сеть.

Блокирование сетевых приложений

Поверхность атаки по сети — общепринятый термин для описания уязвимости сети. Многие сетевые нападения проходят через уязвимые приложения, и можно существенно уменьшить площадь атаки, сократив число активных приложений в сети. Другими словами, следует отключить неиспользуемые службы, установить брандмауэр на выделенной системе для проверки законности трафика и составить исчерпывающий список управления доступом (access control list — ACL) для брандмауэра на периметре сети.

Каждый открытый сетевой порт представляет приложение, прослушивающее сеть. Поверхность атаки каждого сервера, подключенного к сети, можно уменьшить, отключив все необязательные сетевые службы и приложения. Версия Windows Server 2003 превосходит предшествующие версии операционной системы, так как в ней по умолчанию активизируется меньше сетевых служб. Однако аудит все же необходим, чтобы обнаружить вновь установленные приложения и изменения в конфигурации, которые открывают лишние сетевые порты.

Каждый открытый порт — потенциальная лазейка для взломщиков, которые используют пробелы в хост-приложении или тайком обращаются к приложению с именем и паролем другого пользователя (либо применяют другой законный метод аутентификации). В любом случае, важный первый шаг для защиты сети — просто отключить неиспользуемые сетевые приложения.

Сканирование портов

Сканирование портов — процесс обнаружения прослушивающих приложений путем активного опроса сетевых портов компьютера или другого сетевого устройства. Умение читать результаты сканирования и сравнивать сетевые отчеты с результатами хост-опроса портов позволяет составить ясную картину трафика, проходящего через сеть. Знание сетевой топологии — важное условие подготовки стратегического плана сканирования конкретных областей. Например, сканируя диапазон внешних IP-адресов, можно собрать ценные данные о взломщике, проникшем из Internet. Поэтому следует чаще сканировать сеть и закрыть все необязательные сетевые порты.

Внешнее сканирование портов брандмауэра позволяет обнаружить все откликающиеся службы (например, Web или электронная почта), размещенные на внутренних серверах. Эти серверы также следует защитить. Настройте привычный сканер портов (например, Network Mapper — Nmap) на проверку нужной группы портов UDP или TCP. Как правило, сканирование портов TCP — процедура более надежная, чем сканирование UDP, благодаря более глубокой обратной связи с ориентированными на соединения протоколами TCP. Существуют версии Nmap как для Windows, так и для Unix. Запустить базовую процедуру сканирования просто, хотя в программе реализованы и гораздо более сложные функции. Для поиска открытых портов на тестовом компьютере я запустил команду

На экране 1 показаны результаты сеанса сканирования — в данном случае компьютера Windows 2003 в стандартной конфигурации. Данные, собранные в результате сканирования портов, показывают наличие шести открытых портов TCP.

Обязательно следует выполнить поиск открытых портов UDP и закрыть лишние. Программа сканирования показывает открытые порты компьютера, которые видны из сети. Аналогичные результаты можно получить с помощью инструментов, расположенных на хост-системе.

Хост-сканирование

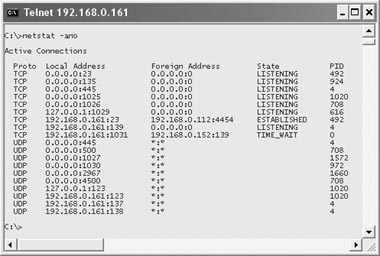

Помимо использования сетевого сканера портов, открытые порты на хост-системе можно обнаружить с помощью следующей команды (запускается на хост-системе):

|

| Экран 2. Список открытых портов, полученный с помощью Netstat |

Аудит журнала брандмауэра

Еще один полезный способ обнаружения сетевых приложений, которые отправляют или получают данные по сети, — собирать и анализировать больше данных в журнале брандмауэра. Записи Deny, в которых приводится информация с внешнего интерфейса брандмауэра, вряд ли будут полезны из-за «шумового трафика» (например, от червей, сканеров, тестирования по ping), засоряющего Internet. Но если записывать в журнал разрешенные пакеты с внутреннего интерфейса, то можно увидеть весь входящий и исходящий сетевой трафик.

Чтобы увидеть «сырые» данные трафика в сети, можно установить сетевой анализатор, который подключается к сети и записывает все обнаруженные сетевые пакеты. Самый широко распространенный бесплатный сетевой анализатор — Tcpdump для UNIX (версия для Windows называется Windump), который легко устанавливается на компьютере. После установки программы следует настроить ее для работы в режиме приема всех сетевых пакетов, чтобы регистрировать весь трафик, а затем подключить к монитору порта на сетевом коммутаторе и отслеживать весь трафик, проходящий через сеть. О настройке монитора порта будет рассказано ниже. Tcpdump — чрезвычайно гибкая программа, с помощью которой можно просматривать сетевой трафик с использованием специализированных фильтров и показывать только информацию об IP-адресах и портах либо все пакеты. Трудно просмотреть сетевые дампы в больших сетях без помощи соответствующих фильтров, но следует соблюдать осторожность, чтобы не потерять важные данные.

Объединение компонентов

До сих пор мы рассматривали различные методы и инструменты, с помощью которых можно обнаружить приложения, использующие сеть. Пришло время объединить их и показать, как определить открытые сетевые порты. Поразительно, как «болтливы» компьютеры в сети! Во-первых, рекомендуется познакомиться с документом Microsoft «Service overview and network port requirements for the Windows Server system» (http://support.microsoft.com/default.aspx?scid=kb;en-us;832017), в котором перечислены протоколы (TCP и UDP) и номера портов, используемые приложениями и большинством основных служб Windows Server. В документе описаны эти службы и используемые ими ассоциированные сетевые порты. Рекомендуется загрузить и распечатать это полезное для администраторов сетей Windows справочное руководство.

Настройка сетевого анализатора

Ранее отмечалось, что один из способов определить порты, используемые приложениями, — отслеживать трафик между компьютерами с помощью сетевого анализатора. Чтобы увидеть весь трафик, необходимо подключить сетевой анализатор к концентратору или монитору портов в коммутаторе. Каждому порту концентратора виден весь трафик каждого компьютера, подключенного к этому концентратору, но концентраторы — устаревшая технология, и большинство компаний заменяют их коммутаторами, которые обеспечивают хорошую производительность, но неудобны для анализа: каждый порт коммутатора принимает только трафик, направляемый одному компьютеру, подключенному к данному порту. Чтобы анализировать всю сеть, нужно отслеживать трафик, направляемый в каждый порт коммутатора.

Для этого требуется настроить монитор порта (разные поставщики называют его span port или mirrored port) в коммутаторе. Установить монитор порта в коммутаторе Cisco Catalyst компании Cisco Systems не составляет труда. Нужно зарегистрироваться на коммутаторе и активизировать режим Enable, затем перейти в режим configure terminal и ввести номер интерфейса порта коммутатора, на который следует посылать весь контролируемый трафик. Наконец, необходимо указать все отслеживаемые порты. Например, следующие команды обеспечивают мониторинг трех портов Fast Ethernet и пересылку копии трафика в порт 24.

В данном примере сетевой анализатор, подключенный к порту 24, будет просматривать весь исходящий и входящий трафик компьютеров, подключенных к первым трем портам коммутатора. Для просмотра созданной конфигурации следует ввести команду

Чтобы сохранить новую конфигурацию, нужно использовать команду

Первоначальный анализ

Рассмотрим пример анализа данных, проходящих через сеть. Если для сетевого анализа используется компьютер Linux, то можно получить исчерпывающее представление о типе и частоте пакетов в сети с помощью такой программы, как IPTraf в режиме Statistical. Детали трафика можно выяснить с использованием программы Tcpdump.

В таблице приведены статистические выходные данные, собранные с помощью IPTraf в небольшой сети с Active Directory (AD) в течение 15 минут. Для краткости, тестирование проводилось вечером, когда никто из пользователей не обращался в сеть. В примере не показаны все порты Windows, но продемонстрированы приемы оценки портов и их привязки к службам и приложениям.

TCP 22. Наиболее активно работающий сетевой порт. Известно, что он используется программой Secure Shell (SSH), которую я применяю для подключения компьютера Linux с утилитой IPTraf.

UDP 138. Второй по частоте использования — UDP-порт 138, задействованный службой NetBIOS Datagram Service. В упомянутом выше документе Microsoft указывается, что данный порт используется несколькими службами Windows, в том числе Computer Browser, DFS, License, Messenger, Net Logon и Server. В группу портов TCP и UDP 135-139 входит несколько специфических портов, используемых многими приложениями Windows. По всей вероятности, некоторые из этих портов придется держать открытыми, что, к сожалению, открывает доступ к другим приложениям Windows.

TCP 80. Третий порт в списке — TCP-порт 80, который используется для незашифрованного трафика HTTP (Web). Но в режиме Statistics программы IPTraf нельзя определить, указывает ли данный трафик на попытки клиента обратиться к Web-серверу внутри сети или внутренний компьютер просто обращается к Web-серверу в Internet (более подробно о таком сценарии будет рассказано в следующем разделе).

UDP 137 и UDP 53. Эти порты используются службами преобразования имен Windows — в данном случае, NetBIOS и DNS.

UDP 67 и UDP 68. UDP-порты 67 и 68 используются DHCP-сервером для назначения динамических IP-адресов.

UDP 123. Данный порт зарезервирован для протокола Network Time Protocol (NTP) или, в случае Windows, Simple Network Time Protocol (SNTP). Этот протокол синхронизирует время между компьютером и NTP-сервером, например контроллером домена (DC).

Остальные порты получили лишь по одному пакету. Чтобы исследовать их, можно собирать статистику в течение более длительного времени и выявить закономерности, либо параллельно запустить Tcpdump и собрать больше данных, в частности, IP-адреса источника и назначения. Даже из приведенного общего вида можно извлечь информацию об этих пакетах. Например, каждый пакет имеет размер 229 байт; можно предположить, что одно приложение перескакивает между разными портами, но, чтобы утверждать это, требуется дополнительная информация.

Tcpdump

Tcpdump — превосходный инструмент командной строки для анализа сетей, который собирает детальные данные о пакетах в сети. Для того чтобы выяснить, где зарождается HTTP-трафик, можно воспользоваться командой

которая ограничивает объем рассматриваемых данных.

На экране 3 показаны выходные данные команды. Через порт 80 работают только два компьютера в сети 192.168.0.0. Отсюда можно сделать вывод, что компьютер по адресу 192.168.0.112 пытается обратиться к Web-серверу по адресу 192.168.0.7. Теперь можно проверить, находится ли по этому адресу законный Web-сервер, или классифицировать находку иным образом. Список всех параметров приведен на главной странице Tcpdump. Возможности этой программы широки.

Используя справочную таблицу сетевых портов в сочетании с результатами нескольких сеансов сканирования портов, можно составить карту сигнатур полезного трафика в сети. Затем можно будет отмечать отклонения от нормы.

Подготовка набора правил брандмауэра

Чтобы составить набор правил брандмауэра — особенно в сложных ситуациях, например в демилитаризованной зоне (DMZ), — следует применять все перечисленные выше методы оценки сетевого трафика. С их помощью можно точно установить задействованные сетевые порты. На основе этих данных строится набор правил брандмауэра. В DMZ изолируются компьютеры, которые принимают прямые соединения с Internet (например, внешние почтовые серверы, Web-серверы) от других серверов во внутренней сети. Компьютеры в DMZ также должны устанавливать соединения с некоторыми компьютерами во внутренней сети, поэтому необходимо создать набор правил брандмауэра, который разрешает такое соединение.

Рассмотрим два метода, с помощью которых можно определить списки ACL для правил брандмауэра в тестовой DMZ. Предположим, что Web-серверу в DMZ требуется извлечь данные из системы Microsoft SQL Server во внутренней сети. Вместо туманного правила, которое разрешает соединение между IP-адресом Web-сервера и IP-адресом системы SQL Server, следует составить списки ACL, которые разрешают только обращения к SQL Server.

Один из способов подготовки такого ACL — контролировать монитор порта и составить ACL на основе анализа обнаруженного трафика. Для этого нужно установить монитор порта на DMZ-интерфейсе брандмауэра и активизировать анализатор сети. На данном этапе следует убедиться, что между DMZ и внутренней подсетью правила брандмауэра не действуют. Затем требуется сгенерировать типичный сетевой трафик с помощью Web-приложения, как это делали бы пользователи. После просмотра данных сетевого анализатора нужно записать все уникальные IP-адреса и соединения сетевого порта. Наконец, на основе собранной информации следует составить и разместить списки ACL брандмауэра. В данном примере требуется, чтобы Web-сервер инициировал соединения с SQL Server. SQL Server использует TCP-порт 1433, поэтому в результатах сетевого анализатора должны быть пакеты, направляемые в этот порт. Однако, если Web-сервер является членом домена, DC которого находятся во внутренней сети, можно ожидать интенсивного сетевого трафика от Web-сервера к DC. После анализа результатов анализатора следует разрешить в ACL брандмауэра весь необходимый сетевой трафик.

Второй метод обнаружения портов, необходимых Web-серверу для связи с машиной SQL Server, — метод проб и ошибок, который заключается в создании и развертывании ACL, запрещающего трафик между DMZ и внутренней сетью.

Начав использовать Web-сервер, следует отыскать в журналах брандмауэра блокированные пакеты (вероятно, их будет много). Для каждого блокированного пакета необходимо исследовать и оценить адреса источника и назначения, а также информацию о сетевом порте. Затем составляются списки ACL, которые разрешают полезный трафик. Эту процедуру следует повторять до тех пор, пока из журнала не исчезнут записи Deny для пакетов, пересылаемых между DMZ и внутренней сетью.

Знание — лучшая защита

Итак, в этой и предыдущей статьях было рассказано о месте сетевых портов в общей сетевой модели, а также о средствах обнаружения и мониторинга сетевых приложений. Вооружившись этой информацией, любой ИТ-специалист сможет приступить к изучению сети, чтобы лучше понять и защитить свой участок Internet.