tpm device что это в биосе hp hidden

Как включить TPM 2.0 в BIOS на ноутбуках и компьютерах HP Envy и Pavilion

Одним из системных требований для Windows 11 является доверенный платформенный модуль (TPM) версии 2.0, который может быть отключен в вашей системе. Ваша система станет совместимой для работы с Windows 11 только тогда, когда будет включен TPM. Вот что вам нужно знать, чтобы включить TPM 2.0 в BIOS на ПК и ноутбуках HP — независимо от того, есть ли у вас HP Envy, HP Pavilion или любой ноутбук другой серии.

Что такое TPM 2.0?

TPM 2.0 — это функция безопасности, которая поставляется с современными настольными компьютерами и ноутбуками. Это микрочип, который присутствует в материнской плате и теперь стал системным требованием для Windows 11. TPM шифрует все пароли и конфиденциальную информацию в вашей системе и обеспечивает безопасное хранение такой информации.

Если TPM обнаруживает вредоносное ПО любого типа, он выполняет процесс, который помещает вашу систему в карантин, пока не удалит вредоносное ПО и не защитит вашу систему снова. TPM был представлен в 2009 году для обычных компьютеров и ноутбуков, и ни одна система больше не работает без него. Так что, если ваша система не старше десяти лет, в ней обязательно будет микрочип TPM 2.0.

Связанный: Ошибка «ПК должен поддерживать безопасную загрузку»: как исправить

Как включить TPM в BIOS на ноутбуках и ПК HP

Примечание. Если вам нужна помощь с загрузкой в режиме BIOS вашего ноутбука / настольного компьютера, воспользуйтесь двумя способами, приведенными в разделе ниже.

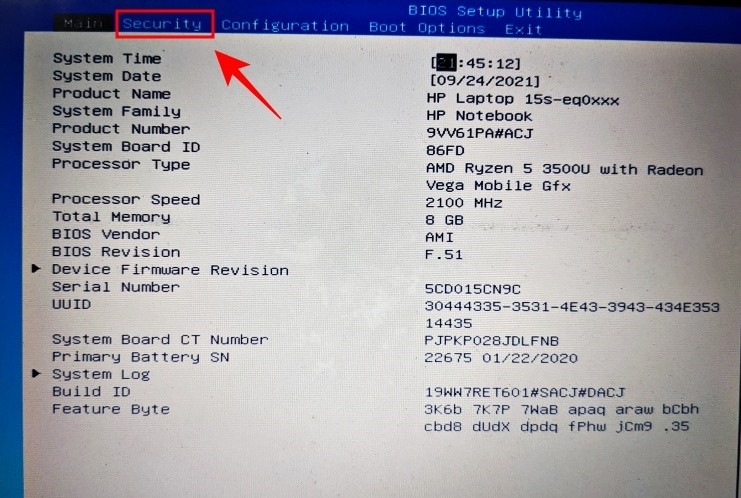

Включите компьютер (или перезагрузите его) и нажмите F10 во время загрузки, чтобы попасть в меню BIOS. Затем используйте клавишу со стрелкой вправо, чтобы перейти на вкладку «Безопасность».

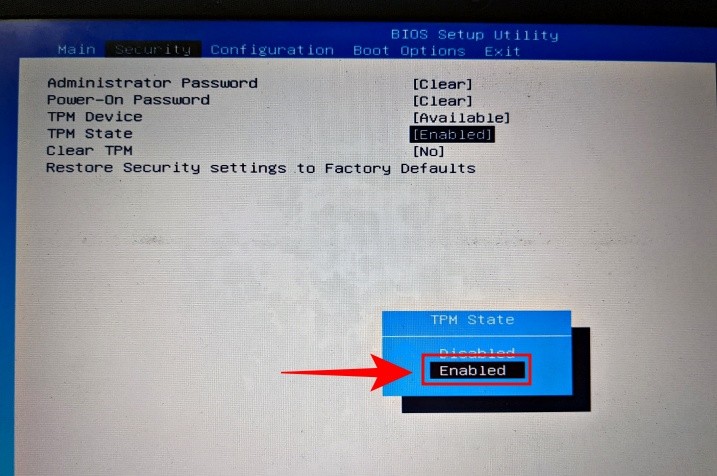

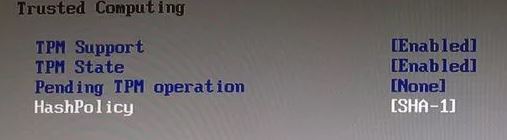

Найдите параметр состояния TPM и используйте клавиши со стрелками, чтобы добраться до него. Если он включен, то хорошо.

Если это не так, нажмите Enter и выберите Enabled.

Затем используйте клавиши со стрелками, чтобы перейти на вкладку «Выход».

Перейдите к опции «Сохранить изменения и выйти» и нажмите Enter.

Нажмите Enter для Да.

После перезагрузки системы проверьте, доступен ли и включен ли TPM. Для этого нажмите Win + R, чтобы открыть окно ЗАПУСК. Введите tpm.msc и нажмите Enter.

Откроется экран управления TPM. Вы должны увидеть «TPM готов к использованию» в разделе «Статус». Версия TPM будет указана в разделе «Информация о производителе TPM».

По теме: Совместимость с Windows 11: Может ли ваш компьютер работать с Windows 11?

Как получить доступ к меню UEFI / BIOS на ноутбуках и ПК HP (Windows 11)

Чтобы получить доступ к меню UEFI / BIOS в вашей системе HP, воспользуйтесь одним из следующих способов.

Метод №1: нажмите горячую клавишу, когда ваша система загружается.

Когда ваш ноутбук или ПК HP загружается, прямо перед тем, как вы увидите логотип Windows, вы должны увидеть сообщение «Нажмите F11, чтобы начать восстановление». Нажимайте эту горячую клавишу непрерывно, чтобы перейти на страницу UEFI / BIOS вместо обычной стартовой страницы Windows.

Если F11 не работает, попробуйте любую другую клавишу, например Delete (Del), Escape (Esc), F2 или F12.

Намного более простой и надежный способ получить доступ к меню UEFI / BIOS — это меню «Пуск» Windows 11. Выполните следующие шаги для того же:

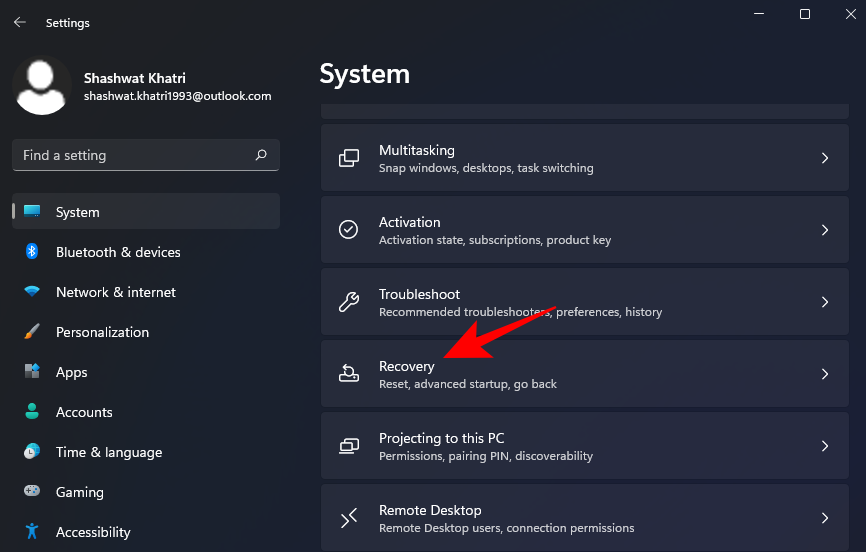

Нажмите Win + I, чтобы открыть Настройки. Выбрав «Система» на левой панели, прокрутите вниз вправо и нажмите «Восстановление».

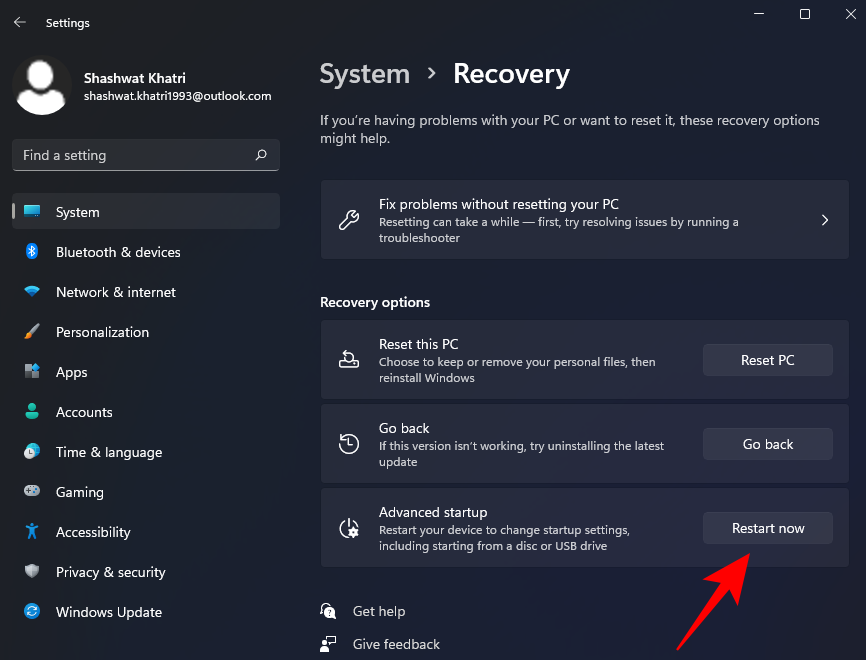

Нажмите «Перезагрузить сейчас» рядом с «Расширенный запуск».

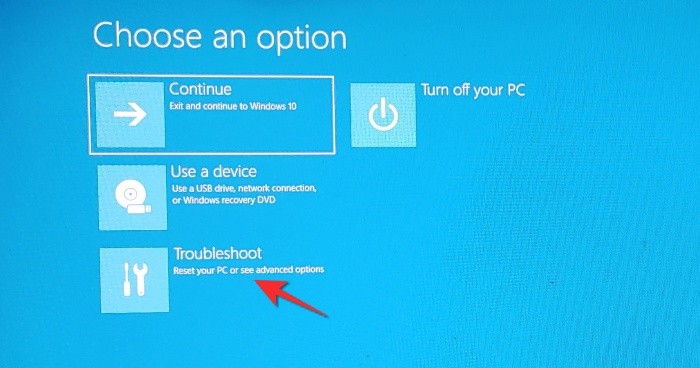

Как только вы это сделаете, ваш обычный интерфейс Windows закроется, и вам будет предложено выбрать опцию из меню, которое появится рядом, нажмите здесь опцию «Устранение неполадок».

Когда откроется меню «Устранение неполадок», выберите здесь пункт меню «Дополнительные параметры».

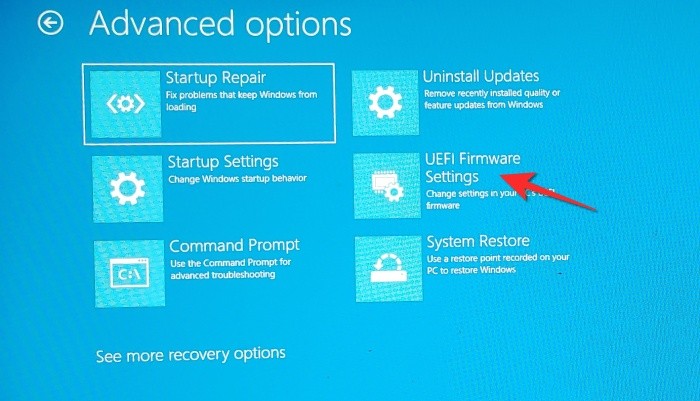

Когда откроется меню «Дополнительные параметры», выберите «Настройки прошивки UEFI / BIOS» из предложенных вариантов.

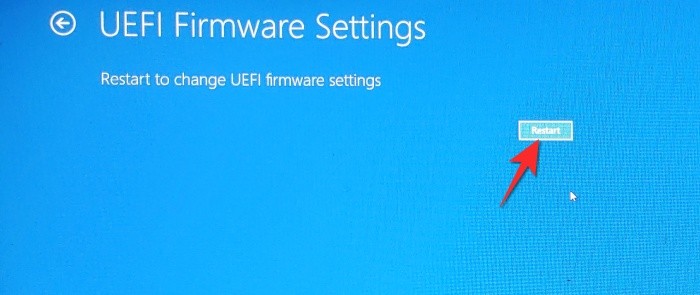

Нажмите кнопку «Перезагрузить», чтобы перейти в меню загрузки.

Мы надеемся, что эта статья оказалась для вас полезной. Обращайтесь к нам в комментариях, если у вас возникнут вопросы! Будьте осторожны и оставайтесь в безопасности.

Что такое TPM Device?

Опцию с данным названием можно встретить в разделе управления безопасностью (Security) настроек BIOS. В данном случае TPM расшифровывается как Trusted Platform Module.

Стоит отметить, что в зависимости от версии материнской платы возможны ее иные названия, а именно:

TPM Support в BIOS

Все они отвечают за активацию работы некого модуля TPM. А вот что это за модуль и для чего он нужен мы поговорим в данной статье.

Что такое Trusted Platform Module?

Как правило, данный модуль представляет собой самостоятельный чип, находящийся на материнской плате. Он является своеобразным генератором и одновременно хранилищем ключей шифрования, использующихся в работе систем защиты данных. Например, при работе сканера отпечатка пальцев, при активации функции распознавания лиц или при шифровании данных на жестком диске.

Обратите внимание, что недалеко от опции, отвечающей за активацию TPM устройства, всегда присутствует опция очистки хранилища уже сгенерированных ключей – Clear TPM.

Пользоваться ей стоит с особой осторожностью. Ведь если удалить ключи, участвующие в активных опциях защиты и шифрования данных, то можно потерять доступ к этим данным и функциям.

Обычно для TPM Device доступно два значения:

Почти всегда по умолчанию параметр TPM Device активирован (enabled/available). Для исключения возникновения проблем с доступом к различным защищенным данным отключать его лучше не стоит.

Вывод

Опция TPM Device в настройках BIOS отвечает за включение и отключение специализированного модуля Trusted Platform Module, находящегося на материнской плате ноутбука (компьютера) и использующегося в работе алгоритмов шифрования данных и функций защиты.

Что такое TPM и как его использовать в Windows

Во многих компьютерах и ноутбуках сегодня можно встретить дополнительный чип, который называется TPM. В операционной системе он определяется в разделе «Устройства безопасности». Что это за зверь такой и для чего он, собственно, нужен мы и поговорим сегодня.

Расшифрование (decryption) иногда некорректно называют дешифрование (deciphering). Разница между ними в том, что при расшифровании вам известен алгоритм и секретный ключ, которым зашифрованы данные, а при дешифровании – нет.

Рассмотрим эти шаги более подробно.

1 Включение модуля TPM в BIOS компьютера

Для включения модуля зайдите в BIOS и перейдите в раздел, связанный с безопасностью. Хотя BIOS может существенно отличаться на разных компьютерах, как правило, раздел с настройками безопасности называется «Security». В этом разделе должна быть опция, которая называется «Security Chip».

Модуль может находиться в трёх состояниях:

В первом случае он не будет виден в операционной системе, во втором – он будет виден, но система не будет его использовать, а в третьем – чип виден и будет использоваться системой. Установите состояние «активен».

Тут же в настройках можно очистить старые ключи, сгенерированные чипом.

Очистка TPM может пригодиться, если вы, например, захотите продать свой компьютер. Учтите, что стерев ключи, вы не сможете восстановить данные, закодированные этими ключами (если, конечно, вы шифруете свой жёсткий диск).

Теперь сохраните изменения («Save and Exit» или клавиша F10) и перезагрузите компьютер.

После загрузки компьютера откройте диспетчер устройств и убедитесь, что доверенный модуль появился в списке устройств. Он должен находиться в разделе «Устройства безопасности».

2 Инициализация модуля TPM в Windows

В правой части оснастки находится меню действий. Нажмите «Инициализировать TPM…». Если эта возможность не активна, значит, ваш чип уже инициализирован. Если он инициализирован не вами, и вы не знаете пароль владельца, то желательно выполнить сброс и очистку памяти модуля, как описано в предыдущем пункте.

По завершении программа сообщит об успешной инициализации модуля. После завершения инициализации все дальнейшие действия с модулем – отключение, очистка, восстановление данных при сбоях, сброс блокировки – будут возможны только с помощью пароля, который вы только что получили.

Теперь действие инициализации стало неактивным, зато появилась возможность отключить TPM, сменить пароль владельца и сбросить блокировку модуля, если это произошло (модуль блокирует сам себя для предотвращения мошенничества или атаки).

Поделиться

Похожие материалы (по тегу)

Последнее от aave

Другие материалы в этой категории:

10 комментарии

Хочу поделиться своей проблемой по поводу TPM. Недавно система обновилась

KB4565503 (Build 19041.388) для Windows 10 (версия 2004) В тот же день появился

Синий экран смерти, у меня таково раньше никогда не было. Ошибка 0x00000133

И так стало продолжаться каждый день. Нашел такую информацию : ( Драйвер устройства для доверенного платформенного модуля (TPM) обнаружил неустранимую ошибку, связанную с оборудованием TPM, которая не позволяет использовать службы TPM (например, шифрование данных). Обратитесь за помощью к производителю компьютера.) Пришлось в биосе отключить модуль ТРМ, пока все работает четко.

Может кому-то моя информация поможет

Андрей, спасибо большое за информацию! Это действительно интересно. Жаль только, что пришлось полностью отключать модуль TPM и не нашлось другого решения.

Цифровая лицензия виндовс 10 слетит при этом?

Влад! При чём «при этом»?

Зашел в биос, включил ТПМ. Не пришлось никаких паролей создавать. Ничего инициализировать. Но скорее всего из-за того, что у меня включена учетка мелкософт.

Вопрос, чем грозит нажатие справа команды «Отчистить ТПМ»?

Алексей, в чипе TPM могут храниться какие-то ваши пароли и идентификационные данные (например, для входа в Windows). Также если вы зашифровали свои данные или диски с помощью аппаратного шифрования (используя, например, BitLocker), то не сможете восстановить их.

Поэтому прежде чем очищать модуль TPM, необходимо расшифровать все данные, которые были с помощью него зашифрованы. Перед очисткой желательно создать TPM-файл с резервной копией ключей. Это делается в оснастке TPM.

Рекомендуется очищать модуль при продаже компьютера другому владельцу или при неполадках в работе чипа.

Владимир! В таком случае лучше не отключайте модуль TPM и не обращайте на него внимания. Никакие Ваши данные он не может «украсть» или повредить. Вероятно, модуль был активирован производителем ноутбука.

Что такое TPM и как его использовать в Windows

Все о TPM Device в BIOS: что это, для чего нужно и стоит ли выключать?

Как работает Trusted Computing

Без Trusted Computing компьютер снабжается антивирусной защитой с помощью программного обеспечения. Специальное приложение наблюдает за всеми происходящими на ПК процессами и пытается отражать угрозы безопасности. Trusted Computing начинает работать задолго до того, как на ПК начнется вирусная активность.

Работа чипа происходит следующим образом. Первоначальное состояние оборудования и ПО сохраняется в TPM-чипе и при включении ПК шаг за шагом сравнивается с состоянием актуальным.

В первую очередь проверяется, были ли произведены какие-либо изменения в оборудовании. Например, может жесткий диск может отсутствовать или быть инфицированным вредоносным ПО. Если «низкоуровневые» проверки пройдут успешно, то «высокоуровневые» тесты будут считать, что все в порядке и приступят к своей работе.

После проверки оборудования сканируется BIOS, а после него — так называемый Загрузчик, элементы операционной системы и приложения.

Читайте также:

Что такое Trusted Platform Module?

Как правило, данный модуль представляет собой самостоятельный чип, находящийся на материнской плате. Он является своеобразным генератором и одновременно хранилищем ключей шифрования, использующихся в работе систем защиты данных. Например, при работе сканера отпечатка пальцев, при активации функции распознавания лиц или при шифровании данных на жестком диске.

Обратите внимание, что недалеко от опции, отвечающей за активацию TPM устройства, всегда присутствует опция очистки хранилища уже сгенерированных ключей – Clear TPM.

Пользоваться ей стоит с особой осторожностью. Ведь если удалить ключи, участвующие в активных опциях защиты и шифрования данных, то можно потерять доступ к этим данным и функциям.

Обычно для TPM Device доступно два значения:

Почти всегда по умолчанию параметр TPM Device активирован (enabled/available). Для исключения возникновения проблем с доступом к различным защищенным данным отключать его лучше не стоит.

Что такое TPM и как его использовать в Windows

Во многих компьютерах и ноутбуках сегодня можно встретить дополнительный чип, который называется TPM. В операционной системе он определяется в разделе «Устройства безопасности». Что это за зверь такой и для чего он, собственно, нужен мы и поговорим сегодня.

Расшифрование (decryption) иногда некорректно называют дешифрование (deciphering). Разница между ними в том, что при расшифровании вам известен алгоритм и секретный ключ, которым зашифрованы данные, а при дешифровании – нет.

Рассмотрим эти шаги более подробно.

История разработки [ | ]

В январе 1999 года была создана рабочая группа производственных компаний «Альянс доверяемых компьютерных платформ» (англ. Trusted Computing Platform Alliance, TCPA) с целью развития механизмов безопасности и доверия в компьютерных платформах. Первоначально в TCPA входили ведущие разработчики аппаратного и программного обеспечения — HP, Compaq (в настоящее время подразделение HP), IBM, Intel, Microsoft.[1]

В октябре 1999 года была анонсирована проектная спецификация и открыта возможность другим компаниям присоединиться к альянсу. В августе 2000 года была выпущена для обсуждения предварительная публичная версия спецификации. Спецификация TCPA версии 1.0 была опубликована в феврале 2001 года, в ней были определены основные требования к TPM с точки зрения производителя электронных устройств.[2]

Затем была создана рабочая группа по созданию TPM, которая пересмотрела общую спецификацию с точки зрения практического применения доверяемого модуля (TPM). В августе 2001 года была выпущена спецификация версии 1.1 и создана рабочая группа по проектированию платформы ПК, на которую устанавливается доверяемый модуль.[2]

В апреле 2003 года была организована некоммерческая организация «Trusted Computer Group» (TCG), которая стала преемником TCPA и продолжила работать над развитием уже выпущенных спецификаций. В дополнение к уже созданным рабочим группам по проектированию TPM и платформы ПК были созданы группы по разработке спецификаций для мобильных устройств, ПК-клиентов, серверов, запоминающих устройств, инфраструктуры доверяемых вычислений, программного обеспечения (англ. Trusted Software Stack, TSS) и доверяемого сетевого соединения. В ноябре 2003 года была опубликована спецификация TPM версии 1.2, последняя версия с существенными изменениями, в которой по существу описана функциональность TPM.[2]

Как работает технология обеспечения информационной безопасности?

Работа базируется на использовании TMP-чипа, который встроен в материнскую плату. На него записываются параметры программной и аппаратной части устройства. Чтобы гарантировать защищенность информации, она хранится на чипе в закодированной форме. При старте операционной системы она может просматривать эти данные с тем, чтобы узнать, происходили ли какие-либо изменения на компьютере. Если вредоносное приложение внесло какие-либо коррективы, пользователь незамедлительно будет оповещен об этом. Более того, зараженное приложение автоматически закрывается, и даже разрывается интернет-соединение, чтобы не допустить дальнейшего заражения. То есть функционал повторяет антивирусные программы, только в отличие от них справляется со своей задачей намного эффективнее.

2 Инициализация модуля TPM в Windows

В правой части оснастки находится меню действий. Нажмите «Инициализировать TPM…». Если эта возможность не активна, значит, ваш чип уже инициализирован. Если он инициализирован не вами, и вы не знаете пароль владельца, то желательно выполнить сброс и очистку памяти модуля, как описано в предыдущем пункте.

По завершении программа сообщит об успешной инициализации модуля. После завершения инициализации все дальнейшие действия с модулем – отключение, очистка, восстановление данных при сбоях, сброс блокировки – будут возможны только с помощью пароля, который вы только что получили.

Теперь действие инициализации стало неактивным, зато появилась возможность отключить TPM, сменить пароль владельца и сбросить блокировку модуля, если это произошло (модуль блокирует сам себя для предотвращения мошенничества или атаки).

Доверенная платформа (англ. The trusted Platform) [ | ]

Идея доверенной платформы или платформы, которой можно доверять (её ожидаемое поведение всегда совпадает с реальным), основана на понятии «корень доверия» (англ. Root of Trust ) — набор компонентов, которым нужно доверять. Полный набор корней доверия имеет минимальную функциональность, необходимую для описания платформы, что влияет на доверенность этой платформе. Есть три корня доверия: корень доверия для измерений (RTM), корень доверия для хранения (RTS) и корень доверия для сообщений (RTR).[3] RTM — вычислительный механизм, который производит надёжные измерения целостности платформы. RTS — вычислительный механизм, способный хранить хеши значений целостности. RTR — механизм, который надёжно сообщает о хранимой в RTS информации. Данные измерений описывают свойства и характеристики измеряемых компонентов. Хеши этих измерений — «снимок» состояния компьютера. Их хранение осуществляется функциональностью RTS и RTR. Сравнивая хеш измеренных значений с хешем доверенного состояния платформы, можно судить о целостности системы.[7]

TPM Cmdlets TPM Cmdlets

Управлять TPM можно с помощью Windows PowerShell. You can manage the TPM using Windows PowerShell. Подробные сведения см. в сведенияхо Windows PowerShell. For details, see TPM Cmdlets in Windows PowerShell.

Еще по теме

Взломы [ | ]

Модули TPM: что нужно знать эксперту-криминалисту

Исследование компьютера, системный накопитель которого зашифрован посредством BitLocker, может оказаться намного сложнее, если ключ шифрования основан не на установленном пользователем пароле, а на данных, которые защищены аппаратным модулем TPM. В этом исследовании рассказывается об особенностях защиты ключей в TPM и возможных способах обхода этой защиты.

Что такое TPM и как он мешает исследовать компьютер

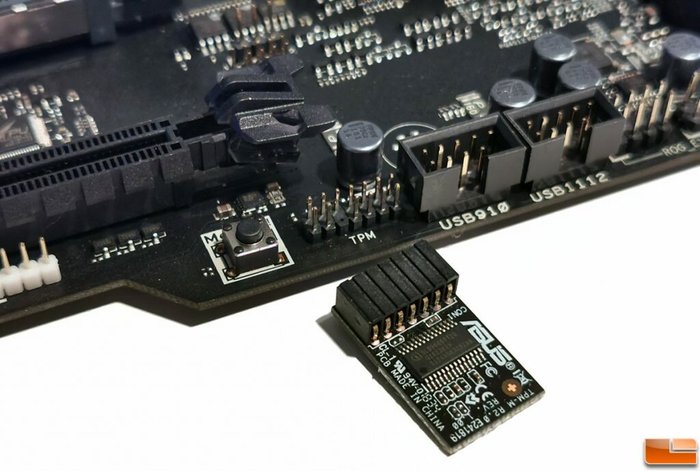

Trusted Platform Module (TPM) — система хранения криптографических ключей в персональных компьютерах. Она может быть реализована как в виде отдельного чипа, установленного на материнской плате компьютера, так и являться частью центрального процессора (технология Intel PTT). Отдельный чип TPM чаще всего распаян на материнской плате, но для некоторых плат поставляется отдельным модулем.

Чипы TPM Infineon Optiga:

Отдельный модуль TPM для материнских плат Asus:

Система состоит из криптографического процессора и встроенной памяти. Официально устройства с TPM в Россию не поставляются, так как содержат несертифицированные средства шифрования. Однако, наши российские коллеги регулярно сталкиваются с компьютерами, на которых этот чип присутствует. TPM обеспечивает генерацию, хранение и ограничение использования криптографических ключей. Операционные системы предоставляют разработчикам интерфейсы для работы с TPM, а также используют TPM для работы с ключами шифрования.

В этой статье я расскажу про Windows Bitlocker, который используется для шифрования дисков, и который может для этих целей использовать TPM модуль.

При проектировании системы шифрования дисков разработчики Windows использовали модель угроз, предотвращающую следующие события:

— Логин в операционную систему в обход пароля пользователя

— Перенос диска на другой компьютер и его анализ

— Изменение конфигурации компьютера с целью анализа диска

— Запуск на компьютере других операционных систем для доступа к диску

Но при этом для пользователя использование системы не представляет никаких неудобств, и в большинстве случаев ему достаточно просто включить компьютер и ввести свой пароль. Защиту можно усилить, установив на Bitlocker пин-код или сохранив секретный элемент на USB накопителе.

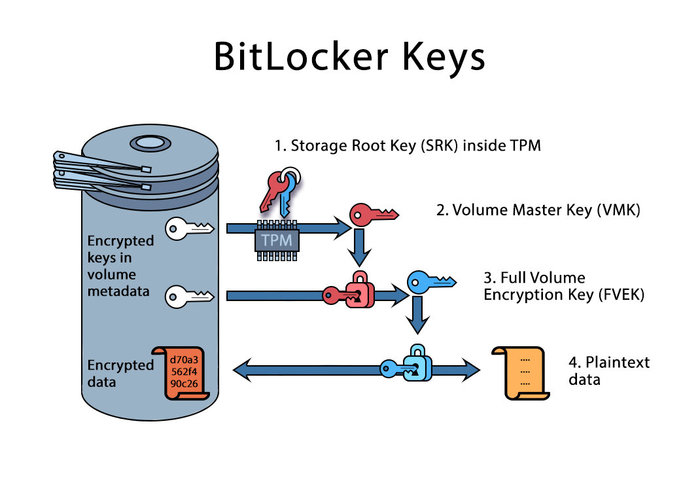

Как устроена защита

BitLocker использует симметричное шифрование диска, как и остальные подобные приложения. Шифрованием диска занимается центральный процессор. Основным секретным элементом является мастер-ключ, который может быть получен следующими способами:

1. Расшифрован паролем на диск, если используется такая защита.

2. Расшифрован ключом восстановления (Recovery Key). Ключ восстановления генерируется при создании любого контейнера или диска BitLocker и сохраняется пользователем либо в файл, либо в облако Microsoft. При некоторых условиях ключ сохраняется в облако Microsoft автоматически, без уведомления пользователя.

3. Извлечен из TPM модуля при соблюдении определенных условий.

Работа Bitlocker с системой TPM:

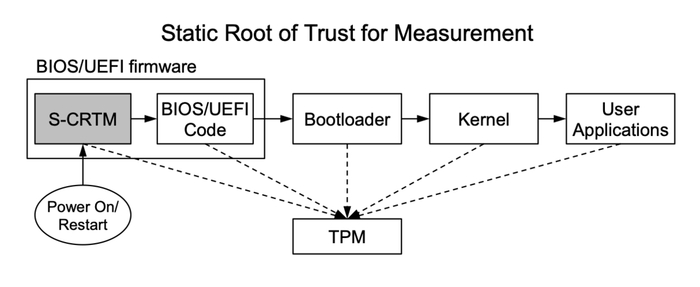

Работа TPM модуля очень напоминает блокчейн. Строится «цепочка доверия», которая сохраняется в регистрах PCR (Platform Configuration Register).

Рассмотрим работу TPM модуля по шагам:

1. Включаем компьютер. Управление передается первому «доверенному» модулю, который имеет название SRTM (Static root of trust for measures). Обычно этот модуль находится в ПЗУ материнской платы и не может быть изменен. Уязвимость в этом модуле может поставить под угрозу всю систему безопасности. Эффект подобной уязвимости можно наблюдать в эксплоите checkm8 для платформы Apple iOS. SRTM делает первую запись в цепочке: считает хеш от программного кода BIOS и записывает его в регистр PCR

2. Управление передается UEFI BIOS-у, который формирует дальнейшие компоненты цепочки. Анализируется конфигурация компьютера, разбивка жесткого диска, загрузчик (boot loader), загрузочные секторы диска (Master Boot Record) и множество других параметров. При этом в хешировании полученных данных участвует и предыдущий регистр PCR. Таким образом, все компоненты цепочки связаны между собой и любое нарушение приведет к изменению содержимого PCR регистров.

3. Заполнив несколько PCR регистров, BIOS передает управление загрузчику, который запускает код из MBR жесткого диска. Еще несколько записей в цепочке загрузки.

4. Наконец, запускается ядро операционной системы, которое тоже записывает в цепочку свои параметры.

Таким образом, при загруженной операционной системе мы получаем уникальный набор контрольных сумм, хранящихся в PCR регистрах модуля TPM. Модуль TPM не позволяет произвольным образом изменить содержимое PCR регистров; можно лишь добавить очередной компонент цепочки.

Загрузка компьютера с TPM модулем:

Итак, пользователь включил шифрование жесткого диска BitLocker. По случайному закону генерируется мастер-ключ, а также ключ восстановления. Мастер-ключ записывается в модуль TPM, а также шифруется при помощи ключа восстановления и в таком виде сохраняется в заголовке диска. При перезапуске компьютера происходит следующее:

1. Все PCR регистры обнуляются.

2. Происходит инициализация, запуск BIOS, bootloader, MBR, ядра операционной системы.

3. Операционная система пытается получить ключ шифрования диска из TPM. При запросе TPM чип анализирует содержимое цепочки, хранящейся в регистрах PCR. Если цепочка повреждена, ключ шифрования не выдается, при этом выдается сообщение о необходимости ввода ключа восстановления.

Таким образом, при выключенном компьютере мы можем получить ключ шифрования диска только в случае запуска оригинальной системы. Изменение любого компонента системы приведет к необходимости ввода Recovery ключа.

Как работать с защитой TPM

Чаще всего к нам в руки попадает выключенный компьютер, о конфигурации которого ничего неизвестно. Самый первый шаг, который необходимо сделать в этой ситуации – снять побайтовый образ диска. Это можно сделать, например, при помощи утилиты Elcomsoft System Recovery. Перед снятием образа мы увидим список разделов диска, а также способ их шифрования, если он присутствует. Если мы имеем дело с защитой диска при помощи TPM, программа сообщит, что диск зашифрован BitLocker-ом, но хеш пароля извлечь невозможно. Для расшифровки диска понадобится найти либо ключ восстановления, либо мастер-ключ, хранящийся в TPM модуле. В этой статье я не буду останавливаться подробно на механизмах получения ключа восстановления. Отмечу лишь, что он может быть сохранен пользователем в файл на другом диске, в Active Directory, а также в облако Microsoft. В следующих разделах мы рассмотрим различные способы получения мастер-ключа из модуля TPM.

Получение мастер-ключа из памяти компьютера

После снятия образа диска можно попробовать включить компьютер и загрузиться с основного диска, защищенного BitLocker-ом. Если пользователь не установил пароль на вход в операционную систему, либо этот пароль известен, диск расшифруется полученным из TPM ключом. Исключение составляет ситуация, когда доступ к модулю TPM защищен дополнительным PIN-кодом. При нескольких попытках неправильного ввода такого кода модуль TPM блокирует доступ к мастер-ключу и доступ к диску становится возможным только при вводе Recovery ключа. Если у нас получилось загрузить ОС и залогиниться, мастер-ключ BitLocker-а находится в памяти компьютера. Его можно найти, используя портативную версию Elcomsoft Forensic Disk Decryptor. Этой же программой можно подключить снятый образ диска для анализа.

Конечно же, в этом случае возможен и анализ загруженной системы с активной пользовательской сессией. Но получение мастер-ключа и работа с образом более надежна; помимо прочего, мы получаем абсолютно точный образ системы, которая была изъята, без изменений, произошедших при старте ОС. Наши иностранные коллеги называют такой подход “forensically sound”.

Атаки методами холодной загрузки и через порты FireWire/Thunderbolt

Если загрузка ОС произошла успешно, но невозможно войти в систему, так как неизвестен пароль пользователя, можно попробовать прочитать содержимое памяти компьютера. Существует два известных способа: прямой доступ к памяти через шину PCI и метод «холодной загрузки» (cold boot).

К сожалению, такой способ работает только для Windows 7 и 8. В более старших версиях Windows доступ DMA через Thunderbolt уже закрыт. Дамп памяти, сделанный в inception, можно загрузить в Elcomsoft Forensic Disk Decryptor и, как уже было описано выше, найти мастер-ключ, с помощью которого можно либо полностью расшифровать образ диска, либо подключить его к системе для анализа.

Еще один вид атаки основан на том, что содержимое оперативной памяти компьютера обнуляется не мгновенно, а лишь спустя несколько секунд после выключения питания. Многие модули памяти способны сохранять свое состояние в течение нескольких минут и иногда даже часов, если их охладить до отрицательной температуры. На этом их свойстве и основана атака методом «холодной загрузки» (cold boot). Для атаки нам потребуется любой баллончик с хладагентом, например, предназначенный для тестирования термонестабильных электронных компонентов.

Включаем исследуемый компьютер, замораживаем память при помощи баллончика, сразу отключаем питание (ни в коем случае нельзя делать штатный shutdown средствами операционной системы), перезагружаемся с USB накопителя с Linux, на котором установлено расширение ядра LiME.

Далее создаём дамп оперативной памяти. Признаюсь честно, в нашей лаборатории мы ни разу не делали этот тип атаки. Но некоторые наши партнеры рассказывали, что у них получалось воспроизвести такую атаку и получить дамп памяти. Если других способов не осталось, вполне можно попробовать!

Заморозка памяти ноутбука:

Атака на TPM модуль через Sleep Mode

В любых системах обеспечения безопасности встречаются уязвимости. Не избежали этой участи и модули TPM. В 2018 году корейские исследователи Seunghun Han, Wook Shin, Jun-Hyeok Park и HyoungChun Kim из National Security Research Institute представили на конференции Usenix научную работу под названием «Страшный сон».

Когда компьютер уходит в «спящий режим», TPM сохраняет свое состояние в NVRAM, а при выходе из этого режима восстанавливает его. И вот в этот момент некоторые модели модулей TPM позволяют подменить содержимое PCR регистров. Модуль TPM также ведет свой внутренний журнал, что позволяет узнать всю «цепочку доверия» в тот момент, когда в штатном режиме загружалась Windows, и модуль отдавал мастер-ключ шифрования диска. Исследователи тут же поставили в известность крупнейших производителей материнских плат: Intel, Lenovo, Gigabyte, Dell, hp. Уязвимость была закрыта в обновлениях BIOS. Однако очень немногие пользователи устанавливают обновления BIOS, так что в мире ещё много компьютеров, уязвимых к этой атаке.

Seunghun Han написал две утилиты:

Имеет смысл запустить сначала его; это утилита для проверки TPM модуля на предмет наличия уязвимости «страшных снов». На странице есть ссылка на скачивание образа Live CD; достаточно записать его на USB накопитель (я для этих целей обычно пользуюсь отличной отечественной программой Rufus) и загрузить с нее исследуемый компьютер. К сожалению, все компьютеры в нашей тестовой лаборатории оказались неуязвимыми к этой атаке.

К сожалению, ее нет в виде Live CD, поэтому придется повозиться сначала с установкой Ubuntu на USB накопитель или внешний диск, а потом собрать и установить Bitleaker согласно инструкции. Для загрузки этой системы нужно либо отключить Secure Boot, либо подписать модифицированные загрузчик и ядро своей подписью и внести публичный ключ в BIOS компьютера. Подробную инструкцию можно найти, например, здесь.

Учтите, что добавление нового доверенного сертификата тоже изменяет содержимое регистров PCR, поэтому я бы советовал просто отключить Secure Boot при загрузке.

Атака на TPM путем анализа сигналов

Модуль TPM «общается» с компьютером через шину данных LPC (Low Pin Count). Эта шина используется для передачи данных от «медленных» устройств, к примеру, последовательных портов COM, и имеет частоту всего 33 МГц. Передаваемые по шине данные никак не зашифрованы, поэтому у нас есть возможность перехватить передаваемый мастер-ключ путем анализа сигналов. Denis Andzakovic показывает нам, как у него это получилось для TPM версий 1.2 и 2.0.

Для версии 1.2 он использует логический анализатор DSLogic Plus (цена в России около 10 тыс рублей), имеющий интерфейс USB и позволяющий анализировать до 16 каналов одновременно. Впрочем, этот анализатор автор не советует использовать, так как пришлось решать проблемы с синхронизацией и даже патчить его прошивку. Но, тем не менее, результат получен и мастер-ключ успешно извлечен из модуля.

Для версии 2.0 использовалось еще более дешевое устройство — Lattice ICEStick. Это FPGA модуль с интерфейсом USB, в который можно залить прошивку, предназначенную специально для сниффинга TPM модулей.

Осталось лишь аккуратно припаять проводки к нужным ножкам TPM чипа (для материнских плат, в которых модуль TPM вставляется в специальный разъём, достаточно просто подключиться между разъёмом и модулем), включить сниффер и получить мастер-ключ.

Конечно же, если BitLocker защищен еще и пин-кодом, такой способ не сработает. Очевидно, что этот способ не работает и для Intel PTT, так как мы не имеем физического доступа к интерфейсу модуля.