trojan kbdmai 34 что это

990x.top

Простой компьютерный блог для души)

Trojan.Kbdmai — что это?

Вирус может создавать папки newsi_10, newsi_2, newnext.me, webssearches в следующей директории:

При наличии данных папок — удалить. В случае проблем удаления — используйте утилиту Unlocker.

Данный вирус упоминается на сайте DrWeb, предположительно их утилита на данный момент способна удалять этот вирус.

Как попадает вирус на ПК? Чаще всего — при установке программ, загруженных из небезопасных/сомнительных ресурсов. Данные проги уже могут быть склеены с вирусом. Также смотрите внимательно при установке ПО и снимайте все левые галочки, пример:

Троян спокойно может инсталлировать в систему тулбар неизвестной поисковой системы:

Trojan.Kbdmai — что делает?

Судя по названию — это троян, который обычно имеет похожие функции:

Команды могут быть разные. При отсутствии нужного функционала — троян может скачать необходимый компонент для реализации новых возможностей.

Trojan.Kbdmai — как удалить?

Удаление возможно используя антивирусные утилиты. Если не даст эффекта — обратитесь на форум VirusInfo, где нужно зарегистрироваться и создать тему в данном разделе, однако тема такая уже существует, можете посмотреть для интереса.

Антивирусные утилиты против опасных/рекламных угроз:

После проверки — нужна перезагрузка. Однако советую сперва скачать утилиты, проверить ими всеми, после уже делать перезагрузку. При отсутствии качественного антивируса поставьте бесплатный вариант Каспера — Kaspersky Security Cloud (после установки желательно запустить обновление баз и глубокую проверку).

Не могу избавиться от kbdmai.dll [Trojan.Win32.Agentb.bcix ] (заявка № 173788)

Опции темы

Не могу избавиться от kbdmai.dll [Trojan.Win32.Agentb.bcix ]

На компьютере стоит авира. Каждый раз после включения компа выскакивает сообщение об вирусе kbdmai.dll

Пробовал сканировать разными антивирусами и livecd. Все они удаляли этот файл, но после перезагрузки он снова появляется.

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

Уважаемый(ая) Александр Розлач, спасибо за обращение на наш форум!

Помощь при заражении комьютера на VirusInfo.Info оказывается абсолютно бесплатно. Хелперы, в самое ближайшее время, ответят на Ваш запрос. Для оказания помощи необходимо предоставить логи сканирования утилитами АВЗ и HiJackThis, подробнее можно прочитать в правилах оформления запроса о помощи.

Это понравилось:

Пришлите карантин согласно Приложения 2 правил по красной ссылке Прислать запрошенный карантин вверху темы

Пофиксите в HiJack

Сделайте новые логи

Антивирусная помощь

Не помогло. Забыл сказать что в C:\Documents and Settings\Admin\Application Data\ создается папка Baidu. В ней есть папки, в одной из них 2 файла. Вот содержание одного из них.

cfg.download.iyuntian.com = 123.125.65.132

dtrp.download.iyuntian.com = 123.125.65.150

jp.download.iyuntian.com = 123.125.65.154

rc.download.iyuntian.com = 123.125.65.153

res.download.iyuntian.com = 123.125.65.129

tk.download.iyuntian.com = 123.125.69.209

utk.download.iyuntian.com = 123.125.65.147

Авиру удалил к чертям

Файлы повторного сканирования прилагаю.

Я просил прислать автокарантин или карантин после выполнения скрипта? Я понимаю, на носу Новый год, но читать-то нужно, что просят сделать. Переделывайте

подозрение на вирус

На компьютере родственников обнаружил вирус Trojan.Kbdmai. После трех запусков CureIt он вроде бы его удалил, но хотелось бы в этом удостовериться, логи прилагаю.

Прикрепленные файлы:

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

— попытайтесь найти коды разблокировки здесь https://www.drweb.com/xperf/unlocker/

— детально опишите как выглядит это окно (цвет, текст, количество кнопок, появляется ли оно до появления окна приветствия Windows или сразу же после включении компьютера);

— дождаться ответа аналитика или хелпера;

3. Если у Вас зашифрованы файлы,

Внимание! Услуга по расшифровке файлов предоставляется только лицензионным пользователям продуктов Dr.Web, у которых на момент заражения была установлена коммерческая лицензия Dr.Web Security Space не ниже версии 9.0, Антивирус Dr.Web для Windows не ниже версии 9.0 или Dr.Web Enterprise Security Suite не ниже версии 6.0. подробнее.

Что НЕ нужно делать:

— лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

— переустанавливать операционную систему;

— менять расширение у зашифрованных файлов;

— очищать папки с временными файлами, а также историю браузера;

— использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из «Аптечки сисадмина» Dr. Web;

— использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Для этого проделайте следующее:

троян kbdmai.dll [not-a-virus:AdWare.Win32.BHO.beqy ] (заявка № 174076)

Опции темы

троян kbdmai.dll [not-a-virus:AdWare.Win32.BHO.beqy ]

Здравствуйте!

При загрузке компьютера антивирус находит троян и удаляет его.

Полное сканирование тоже что-то находит и удаляет, но всё это только до следующей загрузки системы.

OS Win 7 x64

Антивирус AVG (бесплатная версия)

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

Уважаемый(ая) ultras, спасибо за обращение на наш форум!

Помощь при заражении комьютера на VirusInfo.Info оказывается абсолютно бесплатно. Хелперы, в самое ближайшее время, ответят на Ваш запрос. Для оказания помощи необходимо предоставить логи сканирования утилитами АВЗ и HiJackThis, подробнее можно прочитать в правилах оформления запроса о помощи.

У вас тут набор разной заразы

— Проведите эту процедуру. Полученную ссылку после загрузки карантина virusinfo_auto_имя_вашего_ПК.zip через данную форму напишите в своём в сообщении здесь.

Закройте все программы

После выполнения скрипта компьютер перезагрузится.

Файл quarantine.zip из папки AVZ загрузите по ссылке » Прислать запрошенный карантин » вверху темы.

— Сделайте повторные логи по правилам п.2 и 3 раздела Диагностика.( virusinfo_syscheck.zip;hijackthis.log )

повторные логи и отчет Adw прикрепил

после этого сделайте свежие

дочистим что останется.

+

— выполните такой скрипт в AVZ

— Файл quarantine.zip из папки AVZ загрузите по ссылке Прислать запрошенный карантин вверху темы.

adw ничего не предложил удалить

отчет прилагаю

и повторные логи

avz в этот раз не перезагрузил систему

я приаттачил карантин

но потом вспомнил, что забыл отключить антивирус и повторил процедуру

результат был таким же

но новый карантин на всякий случай перезалил

вы видно в предыдущий раз удалили всё, об этом свидельствует лог AdwCleaner[S0].txt

Закройте все программы

После выполнения скрипта компьютер перезагрузится.

После перезагрузки:

— Выполните в АВЗ:

Файл quarantine.zip из папки AVZ загрузите по ссылке » Прислать запрошенный карантин » вверху темы.

— Сделайте повторные логи по правилам п.2 и 3 раздела Диагностика.( virusinfo_syscheck.zip;hijackthis.log )

+ отпишитесь, что с проблемой?

прошу прощения

человек, которому мы лечим компьютер, неожиданно уехал на 3 дня

(я выступаю посредником в этом процессе, потому что у него трудности в общении, по инвалидности)

как вернется, мы выполним все рекомендации и обязательно отпишемся в теме

огромное спасибо еще раз!

здравствуйте!

пострадавший только вышел на связь и мы выполнили последние рекомендации.

карантин и логи прилагаю

Пожалуйста, обновите базы и сделайте новые логи.

проблема вроде не появлялась с тех пор

похоже что всё в порядке?

Закройте все программы

После выполнения скрипта компьютер перезагрузится.

Файл quarantine.zip из папки AVZ загрузите по ссылке » Прислать запрошенный карантин » вверху темы.

— Сделайте повторные логи по правилам п.2 и 3 раздела Диагностика.( virusinfo_syscheck.zip;hijackthis.log )

Сделайте свежий лог сканирования AdwCleaner (by Xplode)

Файл требующегося лога имеет имя mbam-log-[data] (time).txt, например: MBAM-log-2014-10-14 (12-18-10).txt

Если базы MBAM в автоматическом режиме обновить не удалось, обновите их отдельно. Загрузить обновление MBAM.

Здравствуйте

скрипт выполнил

высылаю логи

4) сделайте новый лог сканирования MBAM.

Итог лечения

Уважаемый(ая) ultras, наши специалисты оказали Вам всю возможную помощь по вашему обращению.

В целях поддержания безопасности вашего компьютера настоятельно рекомендуем:

«Доктор Веб»: обзор вирусной активности в июне 2017 года

3 июля 2017 года

Самым заметным событием первого летнего месяца 2017 года стала эпидемия червя-шифровальщика Trojan.Encoder.12544, упоминаемого в СМИ как Petya, Petya.A, ExPetya и WannaCry-2. Эта вредоносная программа заразила компьютеры множества организаций и частных лиц в различных странах мира. В начале июня вирусные аналитики «Доктор Веб» исследовали две вредоносные программы для Linux. Одна из них устанавливает на инфицированном устройстве приложение для добычи криптовалют, вторая — запускает прокси-сервер. В середине месяца был обнаружен еще один троянец-майнер, но в этом случае он угрожал пользователям ОС Windows. Также в июне было выявлено несколько новых вредоносных программ для мобильной платформы Android.

Главные тенденции июня

Угроза месяца

В первой половине дня 27 июня появились первые сообщения о распространении опасного червя-шифровальщика, которого пресса окрестила Petya, Petya.A, ExPetya и WannaCry-2. Аналитики «Доктор Веб» назвали его Trojan.Encoder.12544. На самом деле с троянцем Petya (Trojan.Ransom.369) у этой вредоносной программы общего не много: схожа лишь процедура шифрования файловой таблицы. Троянец заражает компьютеры при помощи того же набора уязвимостей, которые ранее злоумышленники использовали для внедрения троянца WannaCry. Trojan.Encoder.12544 получает список локальных и доменных пользователей, авторизованных на зараженном компьютере. Затем он ищет доступные на запись сетевые папки, пытается открыть их с использованием полученных учетных данных и сохранить там свою копию. Некоторые исследователи утверждали, что для предотвращения запуска шифровальщика достаточно создать в папке Windows файл perfc, но это не так. Червь действительно выполняет проверку своего повторного запуска по наличию в системной папке файла с именем, соответствующим имени троянца без расширения, но стоит злоумышленникам изменить исходное имя троянца, и создание в папке C:\Windows\ файла с именем perfc без расширения (как советуют некоторые антивирусные компании) уже не спасет компьютер от заражения. Кроме того, троянец осуществляет проверку наличия файла только при наличии у него достаточных привилегий в операционной системе.

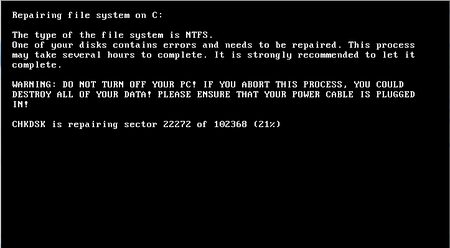

Trojan.Encoder.12544 портит VBR (Volume Boot Record), копирует оригинальную загрузочную запись Windows в другой участок диска, предварительно зашифровав ее с использованием алгоритма XOR, а вместо нее записывает свою. Далее он создает задание на перезагрузку и шифрует файлы на стационарных дисках компьютера. После перезагрузки червь демонстрирует на экране зараженного ПК текст, напоминающий сообщение стандартной утилиты для проверки дисков CHDISK.

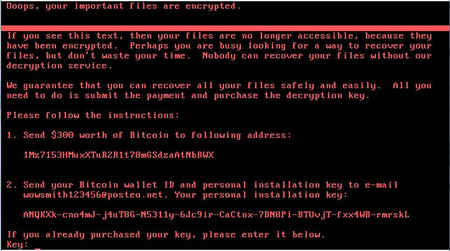

В это время Trojan.Encoder.12544 шифрует MFT (Master File Table). Завершив шифрование, Trojan.Encoder.12544 демонстрирует на экране требование злоумышленников об уплате выкупа.

Вирусные аналитики компании «Доктор Веб» полагают, что Trojan.Encoder.12544 изначально был рассчитан не на получение выкупа, а на уничтожение зараженных компьютеров: во-первых, вирусописатели использовали только один почтовый ящик для обратной связи, который вскоре после начала эпидемии был заблокирован. Во-вторых, ключ, который демонстрируется на экране зараженного компьютера, представляет собой случайный набор символов и не имеет ничего общего с реальным ключом шифрования. В-третьих, передаваемый злоумышленникам ключ не имеет ничего общего с ключом, используемым для шифрования таблицы размещения файлов, поэтому вирусописатели никак не смогут предоставить жертве ключ расшифровки диска. Подробнее о принципах работы Trojan.Encoder.12544 можно прочитать в новостной статье или в техническом описании.

Первоначальным источником распространения троянца была система обновления программы MEDoc — популярного на территории Украины средства ведения налогового учета. Специалисты компании «Доктор Веб» уже знакомы с подобной схемой распространения вредоносных программ. В 2012 году наши вирусные аналитики выявили целенаправленную атаку на сеть российских аптек и фармацевтических компаний с использованием троянца-шпиона BackDoor.Dande. Он похищал информацию о закупках медикаментов из специализированных программ, которые используются в фармацевтической индустрии. Троянец загружался с сайта http://ws.eprica.ru, принадлежащего компании «Спарго Технологии» и предназначенного для обновления программы для мониторинга цен на медикаменты ePrica. Подробнее об этом инциденте рассказано в нашем новостном материале, а детали расследования изложены в техническом описании.

По данным статистики Антивируса Dr.Web

По данным серверов статистики «Доктор Веб»

Статистика вредоносных программ в почтовом трафике

По данным бота Dr.Web для Telegram

В июне в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков: