trojan ransom win32 crypmod zfq что за вирус

Самый опасный вирус-шифровальщик

В сети появился опасный вирус-шифровальщик, который меняет формат фотографий, музыки и т.д. на .xtbl, а вместо названия, случайное сочетание букв и цифр.

Вот так это выглядит (мой личный скриншот):

Как проверить, есть ли у меня этот вирус?

1.Ну конечно же проверить мультимедийные файлы (фото, видео, музыку)

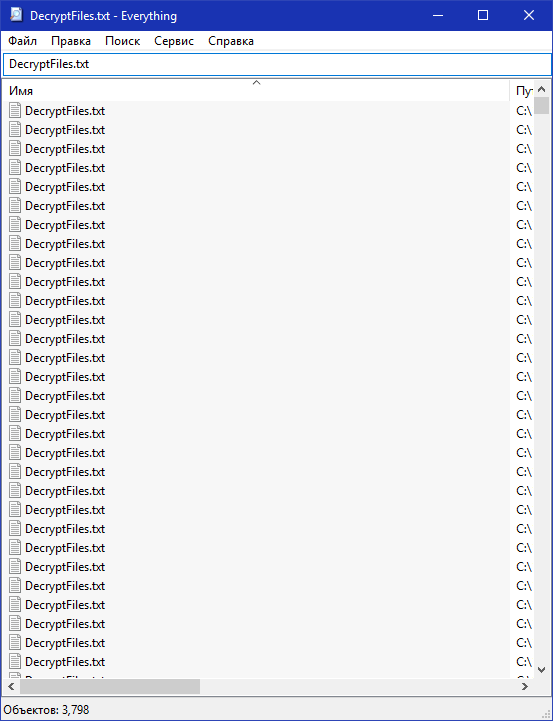

2. Зайти на любой диск, и посмотреть наличие txt файлов с названием «README1», «README2» и т.д.

3. Бывает несколько разновидностей: 1-й, это тупо наличие txt файлов из второго пункта, и непосредственно зашифрованных файлов, 2-й, имеет те же признаки, но и сменяется картинка рабочего стола на эту:

Можно ли расшифровать файлы?

Ответ — НЕТ!

И не пытайтесь, зря угробите до конца файлы.

Дешифровщика также нет, ответы от DrWeB и Лаборатории Касперского читайте в конце статьи.

А какая выгода создателям вируса?

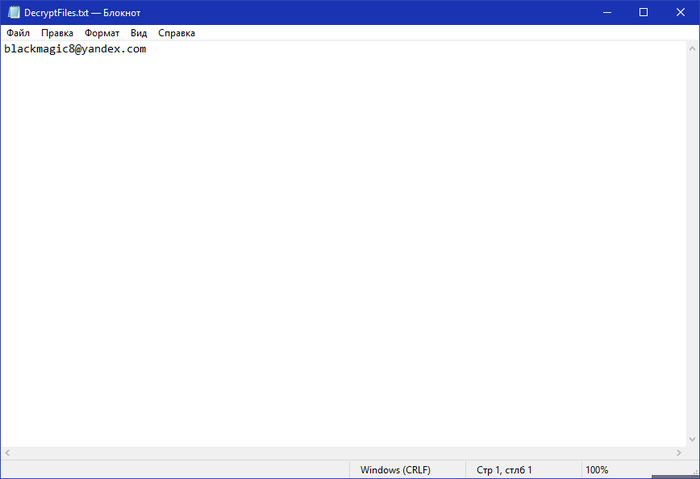

О, это хороший вопрос, дело в том, что в тех самых «README.txt», и указано, как расшифровать файлы, а именно, будет указан e-mail и код, который нужно будет отправить туда.

Дальше придут инструкции по дешифровке, а именно, она будет стоить 5 тысяч рублей, 2015.03.29 вымогатели увеличили стоимость расшифровки — 15000 рублей!

И то, не факт, что ваши файлы будут расшифрованы, та что, ни в коем случае, не отправляйте деньги!

Как не подхватить вирус?

1. Установите антивирус;

2. Установите программы, которые блокируют рекламу;

3. Меньше используйте файлoобменники, по типу turbobit и других, где полно рекламы;

4. Не заходите на подозрительные сайты.

Ответы от Компаний:

Ответ лаборатории Касперского:

Файлы зашифрованы Trojan-Ransom.Win32.Shade. Для шифрования он использует криптографически стойкий алгоритм, поэтому расшифровка данных, к сожалению, не представляется возможной.

Если нет заранее созданных резервный копий пострадавших файлов, можно попробовать воспользоваться встроенным в Windows механизмом «предыдущие версии файлов»: windows.microsoft.com/ru-ru/windows/previous-versions-files-faq

Ответ от антивирусной лаборатории Drweb:

Никаких способов расшифровать такое на данный момент не известно.

Ведутся исследования.

Прогноз, к сожалению, плохой: никаких даже путей для разработки декриптора не видно.

Если мы когда-нибудь всё-же получим какую-либо практически полезную для расшифровки вашей информации, мы вам сообщим.

>Какие действия необходимо произвести чтобы данного заражения не происходило?

К сожалению, в мире не существует антивирусов, способных обеспечить 100% зашиту информации от воздействия вредоносных программ, и в частности «энкодеров».

Это если говорить об антивирусах.

Но задача обеспечения информационной безопасности не может быть решена одними только антивирусными средствами.

Как минимум, помимо всего прочего, должно быть организовано резервное копирование данных.

Бэкап, выполняемый в соответствии с хорошей практикой резервного копирования:

в каждый момент времени должны существовать минимум две (последняя и предпоследняя) резервных копии; бэкап нельзя хранить в той системе, для которой он создан; и т.д. по учебнику.

Как удалить шифровальщик и восстановить данные

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

1. Запустите антивирус или антивирусный сканер для удаления трояна

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

2. Попробуйте расшифровать файлы с помощью бесплатных утилит

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Инструменты дешифрования

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Если есть резервная копия: очистите систему и восстановите бэкап

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Все о троянах-вымогателях в вопросах и ответах

Что такое ransomware, трояны-вымогатели и шифровальщики, откуда они берутся, чем грозят, как от них защититься и вообще все, что нужно о них знать

1. Зачем мне это читать?

Этот текст может сэкономить вам где-то $300. Примерно столько потребует в качестве выкупа средний троян-шифровальщик. А в «заложниках» у него окажутся ваши личные фотографии, документы и другие файлы с зараженного компьютера.

Подцепить такую заразу очень просто. Для этого вовсе не обязательно часами лазить по сомнительным порносайтам или открывать все файлы подряд из почтовой папки «Спам». Даже не делая ничего предосудительного в Интернете, вы все равно рискуете. Как? Читайте дальше.

2. Что такое вымогатели (ransomware)?

Это зловредные программы, которые требуют выкуп за восстановление работоспособности компьютера или смартфона. Они делятся на два типа.

Первая группа этих программ шифрует файлы так, что ими нельзя воспользоваться, пока не расшифруешь. А за расшифровку они требуют деньги. Таких вымогателей называют шифровальщиками (cryptor, crypto ransomware) — и они самые опасные.

Другая группа зловредов — блокировщики (blocker) — просто блокирует нормальную работу компьютера или смартфона. От них вылечиться обычно проще.

3. Сколько денег требуют в качестве выкупа?

4. Зашифрованные файлы можно восстановить без выкупа?

Иногда да, но далеко не всегда. Большинство современных шифровальщиков используют стойкие криптоалгоритмы. Это значит, что расшифровкой можно безуспешно заниматься долгие годы.

Порой злоумышленники допускают ошибки в реализации шифрования, или же правоохранительным органам удается изъять сервера преступников с криптографическими ключами. В этом случае у экспертов получается создать утилиту для расшифровки.

Еще один шифровальщик побежден! Все, кто пострадал от Shade, могут восстановить файлы: https://t.co/yPT3Cbocjn pic.twitter.com/MVDXFRABkt

5. Как платят выкуп?

Обычно с помощью криптовалюты — биткойнов. Это такая хитрая электронная наличность, которую невозможно подделать. История транзакций видна всем, а вот отследить, кто хозяин кошелька, очень сложно. Именно из-за этого злоумышленники и предпочитают биткойны. Меньше шансов, что застукает полиция.

Если вы все еще не понимаете что такое биткоин и блокчейн и как они работают, вам сюда: https://t.co/ItuN2S56ag pic.twitter.com/Zj1FLgk35j

6. Как на мой компьютер могут попасть вымогатели?

Самый распространенный способ — через электронную почту. Вымогатели обычно прикидываются каким-нибудь полезным вложением — срочным счетом на оплату, интересной статьей или бесплатной программой. Открыв такое вложение, вы запускаете на компьютер зловреда.

Можно подцепить вымогателя и просто просматривая интернет-сайты, даже не запуская при этом никаких файлов. Для захвата контроля над системой вымогатели используют ошибки в коде операционной системы, браузера или какой-нибудь другой установленной на компьютере программы. Поэтому очень важно не забывать устанавливать обновления ПО и операционной системы (кстати, эту задачу можно поручить Kaspersky Internet Security или Kaspersky Total Security — последние версии умеют это делать автоматически).

Некоторые вымогатели умеют распространяться с помощью локальной сети. Стоит такому трояну попасть на один компьютер, как он попытается заразить все остальные машины в вашей домашней сети или локальной сети организации. Но это совсем экзотический вариант.

Разумеется, есть и более тривиальные сценарии заражения. Скачал торрент, запустил файл… и все, приехали.

7. Каких файлов стоит опасаться?

Самая подозрительная категория — это исполняемые файлы (расширения EXE или SCR), а также скрипты Visual Basic или JavaScript (расширения VBS и JS). Нередко для маскировки эти файлы упакованы в архивы (ZIP или RAR).

10 правил, которые помогут вам защитить свои файлы от заражения трояном-шифровальщиком: https://t.co/fTQ13YDoKp pic.twitter.com/OE5ik48iRo

Вторая категория повышенной опасности — документы MS Office (DOC, DOCX, XLS, XLSX, PPT и тому подобные). Опасность в них представляют встроенные программы, написанные с помощью макрокоманд MS Office. Если при открытии офисного файла вас просят разрешить выполнение макрокоманд, три раза подумайте, стоит ли это делать.

Опасность несут также файлы ярлыков (расширение LNK). Windows может демонстрировать их с любой иконкой, что в сочетании с «безопасно» выглядящим именем позволяет усыпить бдительность.

Важный момент: Windows по умолчанию скрывает расширения известных системе типов файлов. Так что, встретив файл с именем Important_info.txt, не спешите по нему кликать, полагаясь на безопасность текстового содержимого: «txt» может оказаться частью имени, а расширение у файла при этом может быть совсем другим.

8. Если не кликать по чему попало и не лазить по интернет-помойкам, то не заразишься?

К сожалению, шанс подцепить вымогателя есть даже у самых разумных пользователей. Например, в процессе чтения новостей на сайте крупного «белого и пушистого» СМИ.

Конечно, само издание вирусы распространять не станет. Как правило, такие заражения происходят через систему обмена рекламными баннерами, к которой удалось подключиться злоумышленникам. И если вы окажетесь на сайте именно в этот момент, а на вашем компьютере есть незакрытая программная уязвимость, но нет хорошего антивируса… считайте, что вам не повезло.

9. У меня Mac. Для них же нет вымогателей?

Есть. Например, пользователей Mac успешно атаковал троянец-вымогатель KeRanger, сумевший вклиниться в официальную сборку популярного торрент-клиента Transmission.

Наши эксперты считают, что со временем вымогателей для устройств Apple будет все больше и больше. Более того, поскольку сами устройства дорогие, то злоумышленники не постесняются требовать с их владельцев более солидные суммы выкупа.

Есть вымогатели и для Linux. В общем, ни одна из популярных систем от этой заразы не избавлена.

10. А я с телефона. Мне не страшно?

Еще как страшно. Для аппаратов на Android есть как шифровальщики, так и блокировщики. Последние на смартфонах даже более распространены. На компьютере от них можно избавиться, просто переставив жесткий диск в другой системный блок и удалив зловреда, а вот из смартфона память так просто не достанешь. Так что антивирус на смартфоне — это совсем не блажь.

11. Что, даже для iPhone есть вымогатели?

Вот разве что для iPhone и iPad их пока и нет. Ну или почти нет — есть неприятные веб-страницы, которые отказываются закрываться. Однако их можно «убить», зайдя в настройки и удалив все данные о веб-активности Safari. Стоит учитывать, что вашему iPhone вымогатели не грозят, только если на нем никто не делал джейлбрейк. Если же iPhone взломан, то и для зловредов дорога широко открыта.

Кстати, в ближайшем будущем, видимо, появятся вымогатели для iPhone без джейлбрейка, как появятся они и для Интернета вещей. Ведь за заблокированный телевизор или «умный» холодильник с жертвы наверняка можно потребовать кругленькую сумму.

12. Как можно понять, что подцепил вымогателя?

Шифровальщик непременно расскажет вам об этом сам. Вот так:

А блокировщики делают это как-нибудь так:

13. Какие бывают наиболее примечательные вымогатели?

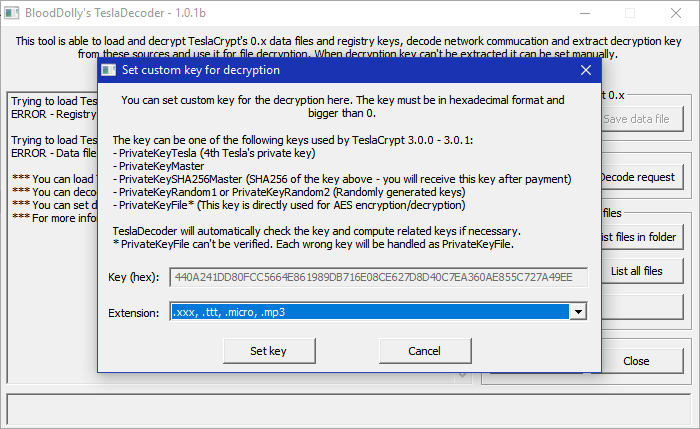

Самых распространенных назвать довольно сложно, они каждый месяц новые. Из недавних, но запомнившихся можем назвать, например, «Петю» (Petya), который шифрует весь жесткий диск целиком. Или СryptXXX, который довольно активно свирепствует и сейчас и от которого мы дважды изобретали «лекарство». Ну и TeslaCrypt — чемпиона по распространенности за первые четыре месяца этого года, от которого сами его создатели неожиданно опубликовали мастер-ключ.

14. Что делать, если я подцепил вымогателя?

От троянов-блокировщиков хорошо помогает бесплатная программа Kaspersky WindowsUnlocker.

С шифровальщиками бороться сложнее. Сначала нужно ликвидировать заразу — для этого лучше всего использовать антивирус. Если нет платного, то можно скачать бесплатную пробную версию с ограниченным сроком действия, для лечения этого будет достаточно.

Следующий этап — восстановление зашифрованных файлов.

Если есть резервная копия, то проще всего восстановить файлы из нее.

Если резервной копии нет, можно попробовать расшифровать файлы с помощью специальных утилит — декрипторов. Все бесплатные декрипторы, созданные «Лабораторией Касперского», можно найти на сайте Noransom.kaspersky.com.

Декрипторы выпускают и другие антивирусные компании. Только не скачивайте такие программы с сомнительных сайтов — запросто подхватите еще какую-нибудь заразу. Если подходящей утилиты нет, то остается единственный способ — заплатить мошенникам и получить от них ключ для расшифровки. Но не советуем это делать.

15. Почему не стоит платить выкуп?

Во-первых, нет никаких гарантий, что файлы к вам вернутся, — верить киберпреступникам на слово нельзя. Например, вымогатель Ranscam в принципе не подразумевает возможности восстановить файлы — он их сразу же удаляет безвозвратно, а потом требует выкуп якобы за восстановление, которое уже невозможно.

Во-вторых, не стоит поддерживать преступный бизнес.

16. Я нашел нужный декриптор, но он не помогает

Вирусописатели быстро реагируют на появление утилит для расшифровки, выпуская новые версии зловредов. Это такая постоянная игра в кошки-мышки. Так что, увы, здесь тоже никаких гарантий.

17. Если вовремя заметил угрозу, можно что-то сделать?

В теории можно успеть вовремя выключить компьютер, вынуть из него жесткий диск, вставить в другой компьютер и с помощью антивируса избавиться от шифровальщика. Но на практике вовремя заметить появление шифровальщика очень сложно или вовсе невозможно — они практически никак не проявляют себя, пока не зашифруют все интересовавшие их файлы, и только тогда выводят страницу с требованием выкупа.

18. А если я делаю бэкапы, я в безопасности?

Скорее всего, да, но 100% защиты они все равно не дают. Представьте ситуацию: вы настроили на компьютере своей бабушки создание автоматических резервных копий раз в три дня. На компьютер проник шифровальщик, все зашифровал, но бабушка не поняла его грозных требований. Через неделю вы приезжаете и… в бэкапах только зашифрованные файлы. Тем не менее делать бэкапы все равно очень важно и нужно, но ограничиваться этим не стоит.

19. Антивируса достаточно, чтобы не заразиться?

В большинстве случаев — да, хотя антивирусы бывают разные. Антивирусные решения «Лаборатории Касперского», согласно независимым тестам (а только независимым тестам от крупных солидных учреждений и стоит в принципе доверять ), защищают лучше большинства других. Однако ни один антивирус не способен блокировать все угрозы на 100%.

Во многом это зависит от новизны зловреда. Если его сигнатуры еще не добавлены в антивирусные базы, то поймать такого трояна можно, только на лету анализируя его действия. Пытается вредить — значит, сразу блокируем.

В наших продуктах этим занимается модуль под названием «Мониторинг активности» (System Watcher). Если он, например, замечает попытку массового шифрования файлов, то блокирует опасный процесс и откатывает обратно сделанные в файлах изменения. Отключать этот компонент ни в коем случае не стоит.

В дополнение к этому Kaspersky Total Security позволяет автоматизировать резервное копирование файлов. Даже если что-то вдруг пойдет совсем не так, вы сможете восстановить важные данные из бэкапов.

20. Можно что-то настроить на компьютере, чтобы защититься надежнее?

а) Во-первых, обязательно поставьте антивирус. Но мы об этом уже говорили.

б) В браузерах можно отключить выполнение скриптов, поскольку их часто используют злоумышленники. Подробности о том, как лучше настроить браузеры Chrome и Firefox, можно прочитать на нашем блоге.

в) Включить показ расширений файлов в «Проводнике» Windows.

г) Windows обычно помечает опасные файлы скриптов VBS и JS иконкой текстового документа, что сбивает неопытных пользователей с толку. Проблему можно решить, назначив программу «Блокнот» (Notepad) приложением по умолчанию для расширений VBS и JS.

д) Можно включить в антивирусе функцию «Режим безопасных программ» (Trusted Applications Mode ), запрещающую установку и исполнение любых программ, которые не внесены в список разрешенных. По умолчанию она не включена, так как требует некоторого времени для настройки. Но это действительно полезная штука, особенно если пользователи у компьютера не самые продвинутые и есть риск, что они случайно запустят что-нибудь не то.

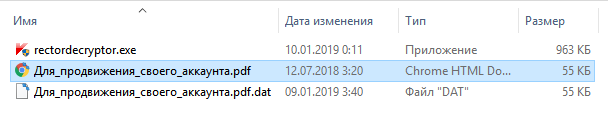

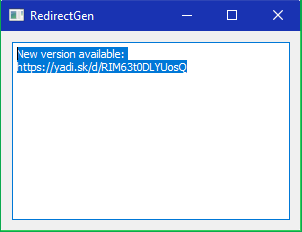

В программе RedirectGen всплывает сообщение, о том, что вышла новая версия:

, но на самом деле в архиве исполняемый файл называется не RedirectGen.exe, а Project1.exe и содержит вирус-шифровальщик.

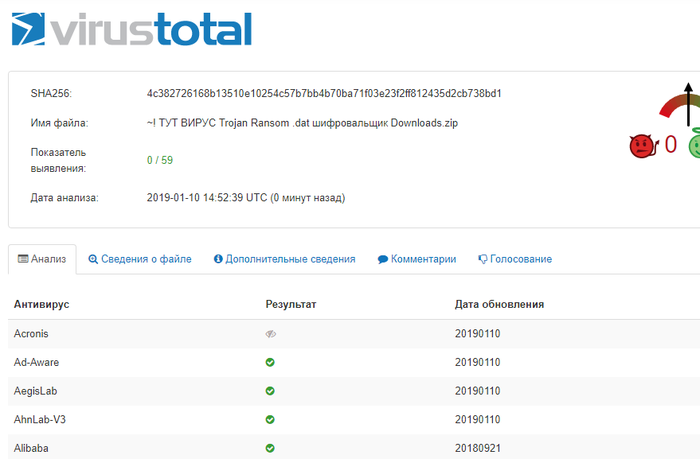

с почтой «blackmagic8@yandex.com» Дата шифрования файлов вирусом, примерно 3:40 09.01.2019 [CENTER][IMG] http://images.vfl.ru/ii/1547142421/f221dddb/24896986.png[/IM.

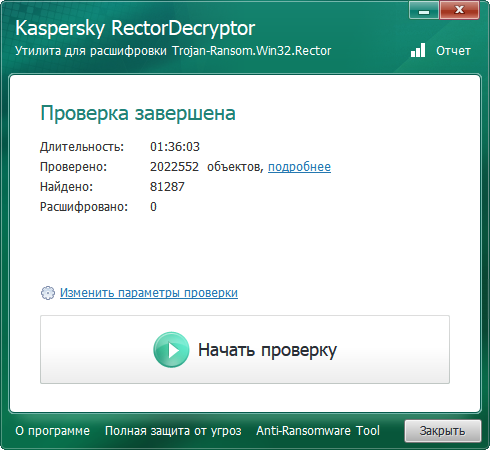

Скрин работы Kaspersky RectorDecryptor(нашёл много файлов, которые не относятся к зашифрованным): [CENTER][IMG] http://images.vfl.ru/ii/1547142423/274c5280/24896993.png[/IM.

[B]Что известно об этом вирусе[/B]

Информационная безопасность

1.2K постов 22.7K подписчика

Правила сообщества

Обязательно к прочтению для авторов:

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

С bb кодами ты конечно переборщил.

@moderator, может просто прибить? Тем более тут по-ходу ссылка на вирус.

Ты ресурс не перепутал? Тебе на хабр или гиктаймс с такими постами надо.

Прокуратура запросила реальные сроки для хакеров Lurk — от 6 до 18 лет лишения свободы

Прокуратура запросила для екатеринбургских IT-специалистов, обвиняемых в разработке вируса Lurk и хищении более 1,2 млрд рублей, реальные сроки заключения — от 6 до 18 лет. Дело на них было заведено ещё в 2018 году, но из-за большого количества фигурантов и высокой сложности следствие затянулось. Кроме того, летом этого года процесс пришлось приостановить на месяц, поскольку один из фигурантов начал слышать голоса в СИЗО.

Хакерская группировка Lurk получила широкую известность в 2016 году после того, как её рассекретили российские спецслужбы. Согласно материалам дела, она была создана в 2013 году. Все участники Lurk занимались разработкой и распространением одноимённой троянской программы, заражающей системы банки.

По информации издания «Октагон», благодаря зловреду хакеры украли у банков и крупных бизнес-компаний около 1,2 млрд рублей. Газета «Коммерсантъ» приводит другие данные — 1,7 млрд рублей. Кроме того, злоумышленников подозревают в попытке вывести ещё 2,2 млрд рублей. Они распространяли троян через эксплойт-паки и взломанные сайты, например — Ammyy, в клиентах которых значатся Министерство внутренних дел России, «Почта России» и система правовой информации «Гарант».

В общей сложности следствие задержало 50 подозреваемых, но уголовное дело завели только на 23 из них. Один участник группировки Игорь Маковкин пошёл на сделку со следствием и признал вину. В 2018 году его приговорили к пяти годам заключения. Остальные фигуранты дела не признают своего участия в группировке Lurk, но не отрицают, что занимались мошенничеством. Дела 22 подозреваемых были переданы в Кировский районный суд Екатеринбурга в декабре 2018 года.

5 октября этого года издание «Октагон» сообщило, что представители гособвинения рассмотрели представленные защитой доказательства и свидетельские показания. Основываясь на них следствие пришло к выводу, что версия обвинения обоснована и полностью доказана. Прокуроры запросили для оставшихся 22 фигурантов дела реальные сроки в виде 6—18 лет заключения на основании статьи о создании преступного сообщества.

Для предполагаемого лидера группировки Константина Козловского просят максимальный срок заключения. Второй предполагаемый лидер Владимир Грицан находится в розыске. Для единственной женщины в группировке Валентины Рякиной запросили отсрочку заключения до наступления совершеннолетия ребёнка. Расследованием дела занимался центральный аппарат МВД РФ.

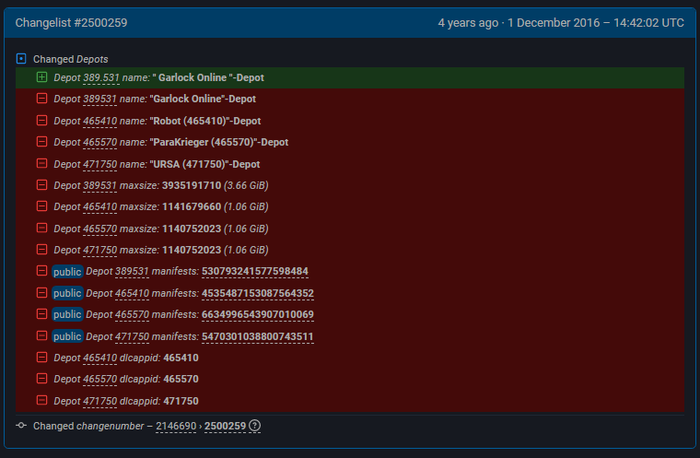

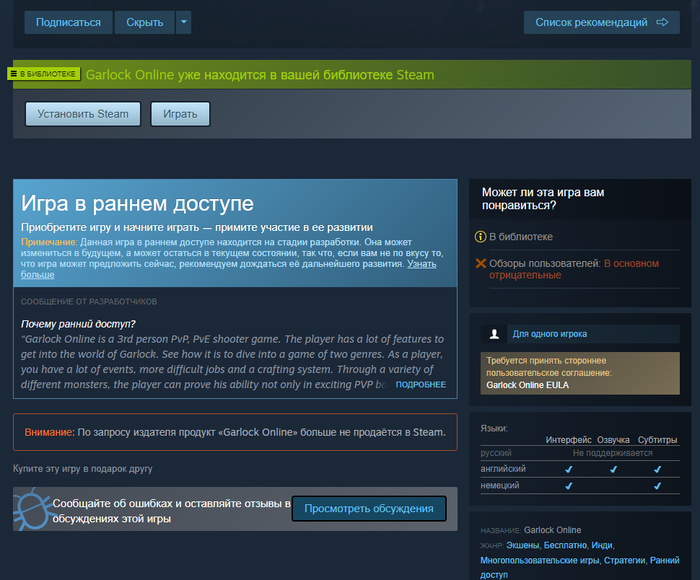

Steam только через 4 года убрал из продажи игру, которой уже не было.

в мае 2016 вышла в Steam игра Garlock Online

Вот только вместе с игрой покупатели получили и троян, но разрабы не растерялись и удалили все файлы из игры (без шуток)

и продолжили продавать воздух, т.е. даже купив игру, попробовав её скачать, пользователь получал просто пустую папку, вместо игры.

Это продолжалось целых четыре года, игра перешла даже на Free-to-Play(бесплатную) модель распространения, но ирония в том, что файлов игры по прежнему не было.

И вот сегодня в истории поставлена точка, игру убрали из магазина.

Антивирусная маска

Про бесплатный антивирус

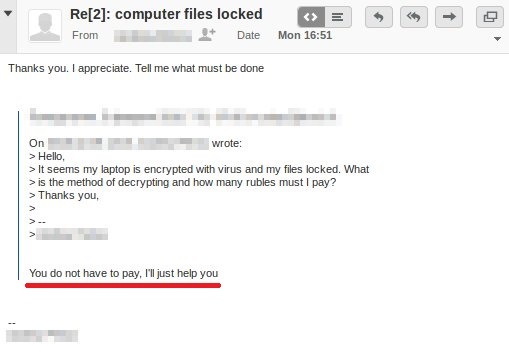

Автор вредоноса Sigrun бесплатно предоставил русскоязычным пользователям дешифровщик

Разработчик вредоносного ПО Sigrun бесплатно предоставил пользователям, у которых русский язык указан в качестве основного, дешифровщик файлов. Об этом сообщил специалист по кибербезопасности Алекс Свирид (Alex Svirid) в соцсети Twitter.

Вам не придется платить. Я просто помогу тебе

Как полагают специалисты, автор вредоносного ПО сам проживает на территории РФ и подобная тактика является попыткой избежать излишнего внимания со стороны правоохранительных органов.

Вредонос Sigrun представляет собой вымогательское ПО, которое после инфицирования компьютера требует у пользователей выкуп в криптовалюте за дешифровку данных.

Intel разрешит сканировать ПК на вирусы с помощью видеокарт

Intel заявила о новом способе использования видеокарт. Компания планирует использовать интегрированную графику в процессорах вместо самого процессора для поиска вредоносного ПО на компьютере.

Новую функцию назвали Accelerated Memory Scanning. В компании утверждают, что такое новшество позволит работать антивирусному ПО более тщательно, при этом не нагружая процессор и не увеличивая счета за свет. Предварительное тестирование свидетельствует о значительном уменьшении нагрузки процессора (падение с 20% до 2%).

Такая технология сможет работать на чипсетах Intel 6-го, 7-го и 8-го поколений. Разработчики компании уверенны, что многие пользователи заметят значительные перемены в производительности их устройств. Такое перераспределение сил позволит использовать простаивающую большую часть времени интегрированную графическую систему.

Intel активно продвигает свою идею. Они ведут переговоры с рядом компаний, производящих антивирусное ПО. Microsoft же уже дал согласие на использования функции в их фирменном антивирусе для Windows (Windows Defender).

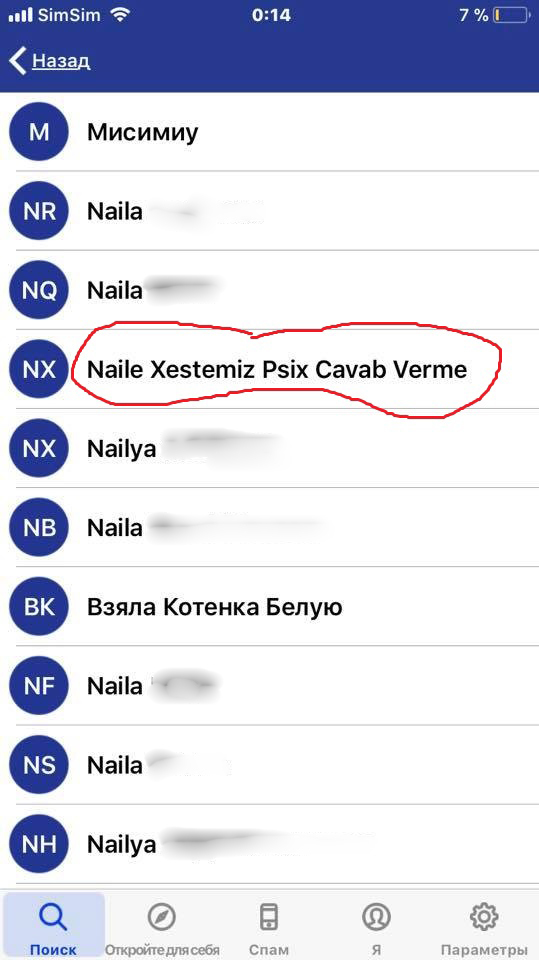

Сейчас в России огромной взрывной популярностью пользуется приложение GET CONTACT, которое, при установке, покажет, как вы записаны у других людей в записной книжке смартфона. Огромное количество рекламы сервиса в соцсетях, фейсбук уже второй день завален огромным количеством скриншотов из приложения. И вот, что можно сказать.

Можно сейчас искать людей, выкладывающих скриншоты из приложения и предлагать им любой развод. Поведутся. Только не забудьте в конце приложить какой-нибудь бонус смешной или интересный за действие.

Приложение Get Contact уже успели запретить в Казахстане и Азербайджане, из-за нарушения закона «О персональных данных и их защите». Проблема в том, что это настоящий добровольно устанавливаемый троян, Который собирает с вашего смартфона, с вашего же разрешения, всю информацию, и передает ее третьим лицам. Для самых догадливых: не только то, как смешно или оскорбительно вы записываете в телефонной книге разных людей.

Смотрели серию южного парка про человеческую многоножку от Apple?

Вот и здесь, стоило хотя бы обратить внимание (пользователям андроид), какие разрешения вы даете приложению. Или почитать условия использования:

«GET CONTACT may share any personal and/or corporate information and date submitted electronically to GET CONTACT by the users with any third party. GET CONTACT may send newsletters through email messages, SMS or contact over the phone or perform marketing activities as allowed by the law and collect data from such communication activities through various tools and methods for statistical purposes. GET CONTACT may share the personal/corporate data and information submitted to it and also cooperate with third parties for the collection of such data/information; perform sales and allow them to be used. GET CONTACT may share the data collected from the users over 3rd party applications and obtain data from 3rd party applications in order to sustain and expand its services. Such data may contain phone books, contacts, social media accounts, photos, email addresses, İP addresses as well as call records.»

Кто не спик инглиш вэлл, поясню, что приложение собирает информацию с устройства пользователя, и далее может рассылать email, SMS пользователям с использованием любого стороннего приложения (т.е, условно, запустить со смартфона вашу почту и начать активно спамить и рассылать трояны от вашего имени вашим друзьям). Также приложение может делиться с любыми третьими сторонами собранной информацией. Включая имена и номера телефонов, аккаунты соцсетей, фотографии, почты, IP адреса и записи телефонных разговоров.

Ну что, у вас всё еще есть желание узнать, как вы записаны в телефонных книжках ваших друзей и коллег? Самое обидное, что, устанавливая это приложение, вы ставите под угрозу и передаете все свои личные данные третьим лицам, это одно, но еще и ставите под угрозу всех, с кем контактируете через смартфон, включая друзей в соцсетях и, конечно, ваших контактов из телефонной книги. Т.к они также попадают в спам-базы, которые в дальнейшем будут использоваться по назначению.

Жажда майнинга криптовалют, кибербезопасность, а также что за ними кроется. :)))

Я не специалист по кибербезопасности, и не приверженец майнинга криптовалю, хотя лет 5 назад интересовался принципами его работы, и даже накопал за месяц кое-чего :))). но речь пойдёт именно о них майнинге и кибербезопасности. Что ж, приступим господа присяжные.

Всё началось со вчерашнего вечернего звонка от моего приятеля, живущего рядом:

— Да не вопрос, приходи, проверю что и как.

И так его системный блок у меня, подключаем кабели, монитор, клавиатуру, жмём кнопку питания, ждём. Проходит минута, пять минут, десять. Прислушиваясь, сидим болтаем, вроде всё нормально. Подключаю сетевой кабель, и иду на всякий случай за рюмками к чаю, по случаю неподтверждённого факта включения форсажа. Возвращаюсь, и к своему удивлению, слышу гул идущего на взлёт системного блока. Похоже, что процессор загружен по полной программе на все 100%, антивирус на удивление молчит.

Я не буду в этом посте рассматривать действия или бездеятельность антивирусных программ, равно как и вести рекламу или антирекламу оных! Будем просто решать заявленную проблему.

Также не будет, от меня лично, обращения в правоохранительные органы, так как я не являюсь потерпевшим или его доверенным лицом. Но, оставляю за собой право открытого обращения по совершенному факту распространения вирусных программ. Все дальнейшие действия — на усмотрение отделов регистрации и расследования киберпреступлений:

— принять к сведению, провести проверку, и ничего не обнаружить;

— провести проверку, попытаться найти, и потрогать за вымя гражданина Корейко привлечь к ответственности преступника или группу лиц;

— просто сидеть уткнувшись в экран, дабы не получать очередной «висяк» в отчётности по раскрываемости преступлений.

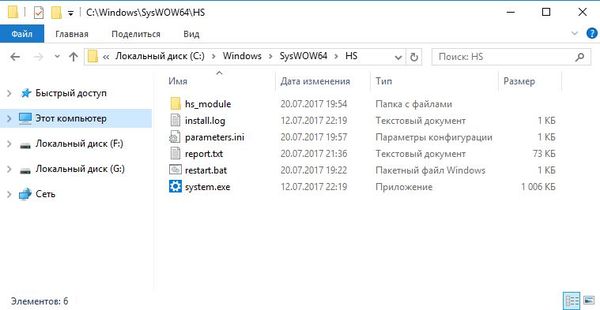

Но вернёмся к нашей основной теме исследований. Буду разжевывать детально, так что извините если будет долго и нудно. Запустив диспетчер задач ищем процесс или исполняемый файл нагружающий работу процессора. По шкале ЦП самое большое значение нагрузки 98% имеет файл NsCpuCNMiner.exe. Название сразу настораживает. Спрашиваю владельца:

— Ты майнингом увлёкся?

Всё ясно, останавливаю работу программы, перехожу к месту её расположения и радикально удаляю. Системный блок облегчённо вздыхает, глотнув ложку валерьянки и успокаивается. Похоже проблема найдена, копаем дальше и переходим на уровень вверх в каталоге:

По дате установки выясняется что в этот день устанавливался (или обновлялся) только Adobe Flash Player 26.00.137 PPAPI, и первая шальная мысль: «Ну ни фига себе Adobe подарки подсовывает. «. Начинаю по очереди проверять все файлы в папке с предполагаемым вирусом:

ну всё Адоб, дни твои сочтены,

скоро на тебя наденут деревянный макинтош, и в твоём доме будет играть музыка, но ты её не услышишь! (с)

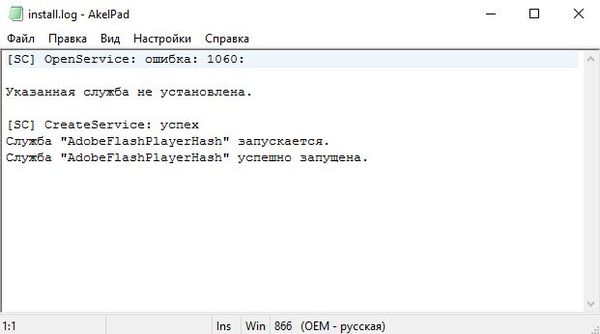

смотрим дальше с чего всё начиналось:

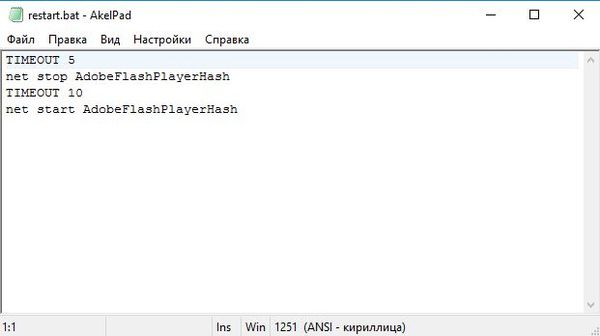

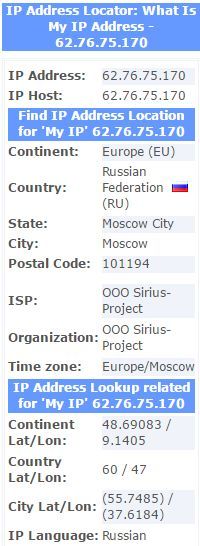

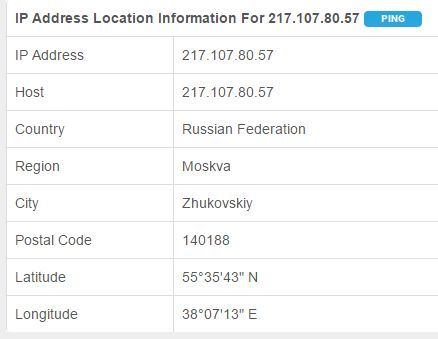

ага, выходит троян сидел в системе целую неделю, безуспешно пытаясь скачать список листа с программой дистанционного майнига на чужом компьютере, что 20 числа ему и удалось (в аккурат после чего и начались проблемы с системным блоком приятеля), в начале файла отчёта виден ICU похоже это банковский идентификатор добытчика криптовалюты (хотя я могу и ошибаться) на которого и работает этот вирусный софт, а также IP 62.76.75.170 с которым пытается связаться программа и доложить об успешном внедрении :)))

Ну всё, сцуко, теперь я тебя по IP вычислю! И выясню таким образом кто рассылает троян, использующий вычислительные мощности ПК для добычи (майнинга) криптовалют!

по этическим, и конспирационным соображениям некоторые адреса скрыты от посторонних глаз :))),

приходим к выводу что все пути ведут в Москву через интернет пул в Жуковском

к тому же наш клиент похоже использует анонимайзер для затруднения его отслеживания.

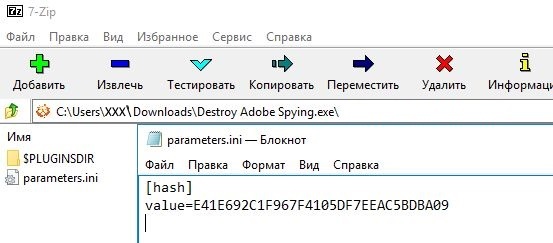

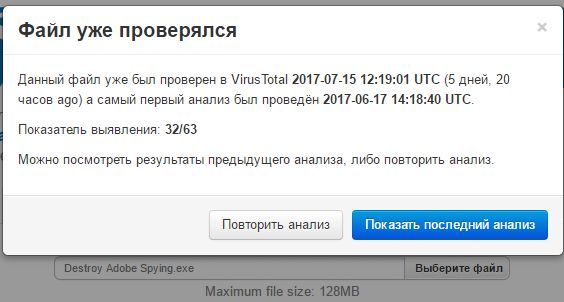

С истошном криком: «This is SPARTA. «, начинаем рыть носом землю древо каталогов, в поисках злосчастного инсталлятора Adobe, и предвкушении многомиллиардных судебных исков к этому гиганту! К своему разочарованию в папке загрузки вместе с инсталлятором adobe flash player находим подозрительный файл Destroy Adobe Spying.exe, само название как бы намекает на удаление шпионского слежения, но профессиональное чутьё подсказывает, что миллиардов от Адоба нам уже не получить. :(((

Заглядываем во внутренности этого файла:

но в полном списке всё таки присутствуют зелёные птички, указывающие на дыры в системе безопасности многих антивирусных программ, включая довольно известные.

Информация обобщена, выводы сделаны, осталось принять окончательные меры. В первую очередь удаляем полностью папку с вирусными приложениями, а также проводим поиск в реестре и на жёстком диске следов действия вирусного инсталлятора, заодно вычищаем все временные папки с местами хранения неиспользуемых старых файлов. При удалении файлов из папки HS проблем не возникло, единственное что пришлось сделать — остановить в диспетчере задач процесс system.exe, но именно тот который принадлежал исполняемому файлу в папке с вирусом, а не систему файлу ядра. В общем особых проблем, кроме временного испуга приятеля, скорее всего не возникло.

Все работы были проведены без всякой установки дополнительного софта на родном системном блоке штатными средствами. И, да, антивирус всё таки был установлен другой, но это конфиденциальная информация, и разглашению в этом посте не подлежит.

Как вы теперь поняли, с халявным майнингом у нас, да и у них, не прокатило, посему разрешите откланяться.

Денег нет, но Вы держитесь здесь, вам всего доброго, хорошего настроения и здоровья. (с)

Защита от шифровальщиков. Делаем псевдопесочницу.

Сегодня я не буду про VPN, прокси и пр. Сегодня про личную информационную безопасность на своём компьютере.

Сейчас, как никогда, актуальна тема эпидемий вирусов, троянов и пр. И в большинстве своём их цель одна — заработать денег для своих создателей. Малварь может украсть ваши платежные данные и с ваших счетов будут списаны деньги. Но, в последнее время, основной тренд — это шифрование файлов жертвы. Шифруются или все подряд файлы, или наиболее ценные, по маске. Итог один: у вас появляется окно с требованием заплатить выкуп за расшифровку.

Различные антивирусные программы, в том числе именитых брендов, далеко не панацея. Малварь почти всегда будет использовать встроенные в операционную систему механизмы (в том числе и шифрования). Антивирусы крайне редко распознают свежих вредоносов с таким функционалом.

Стоит помнить, что основной канал распространения вредоносов — это электронная почта. Ничто не защитит вас так, как ваша осмотрительность и паранойя. Но надеяться на это полностью не стоит. Кроме того, наверняка, за вашим компьютером работает кто-то кроме вас, кто не столь осмотрителен и параноидален. Так что же делать?

Есть интересный подход к этой проблеме. Его реализацию можно найти в ряде источников в сети. И сейчас мы его рассмотрим.

Итак, давайте рассуждать логически. Вредонос создан с целью заработка. Его преимущество во внезапности. Ведь как только о нём все узнают, как только специалисты разберут его по ноликам и единичкам, внесут в антивирусные базы, вредонос уже не сможет зарабатывать. И создатель вредоноса, как правило, принимает меры, чтобы защитить своё творение от изучения. Вредоносы, для анализа, запускают в специальной среде, где он не сможет натворить дел. Т.е. это некая искусственная среда (виртуальная машина, изолированная сеть) где за действиями вредоноса можно наблюдать, понять, как он работает. Такую искусственную среду называю «песочницей». В большинство вредоносов встраивают инструменты обнаружения работы в песочнице. И тогда он прекращает свою работу и удаляет себя. Ниже я расскажу вам, как сделать свой компьютер с ОС Windows похожим на такую песочницу. Таким образом мы введем вредонос в заблуждение и остановим его работу. Конечно это не панацея. Конечно нельзя ограничится только этими мерами. Но лишними они точно не будут.

Для начала сделаем свою сетевую карту похожей на сетевую карту виртуальной машины.

Узнаем название своей видеокарты. Открываем Пуск->Панель управления.

В Windows 7,8,10: Открываем «Сеть и интернет»->»Центр управления сетями и общим доступом». Слева ищем «Изменение параметров адаптера». Ищем свое «Подключение по локальной сети» или «Подключение беспроводной сети». ПКМ и «Свойства». В окошке «Подключение через» смотрим название нашего сетевого адаптера и запоминаем.

Нажмите сочетание клавишь Win+R (или Пуск->Выполнить) и введите

В Windows 8 и 10 права пользователя сильно обрезаны. Тут стоит сначала создать ярлык на рабочем столе с названием regedit. В строчке, где нужно указать расположение объекта, вписать просто «regedit» без кавычек. Потом щелкнуть правой кнопкой мыши на ярлыке и выбрать «Запуск от имени администратора».

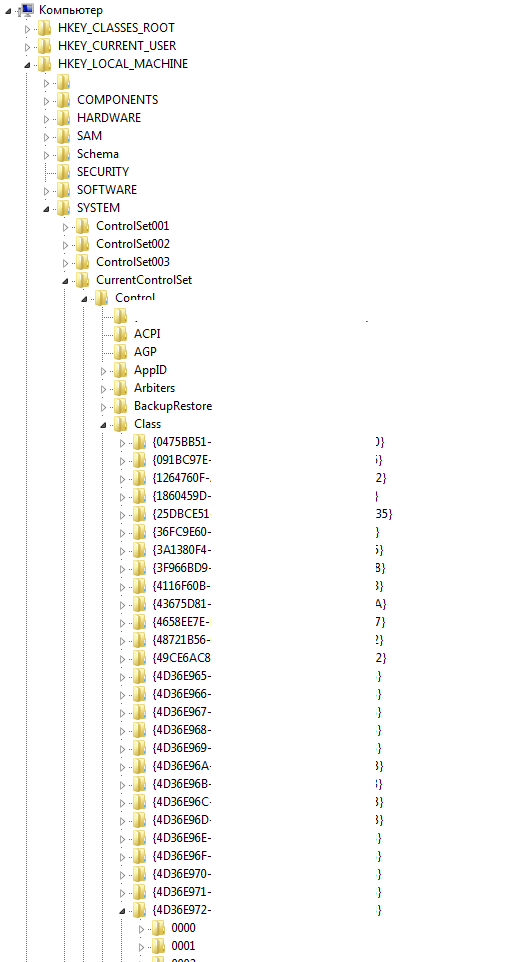

Итак мы запустили RegEdit или редактор реестра Windows. Слева, в дереве реестра последовательно идём по «веткам»

И ищем ветку, которая начинается с <4D36E972

и жмём Enter для сохранения имени. Затем открываем наш новый ключ двойным кликом и вписываем значение

где вместо xxxxxx любые случайные 6 цифр. И жмём ОК. Теперь, после перезагрузки, у нашего сетевого адаптера будет MAC адрес из диапазона системы виртуализации VMware.

Внимание: если вы находитесь в корпоративной среде или сетевая карта компьютера подключена напрямую (без маршрутизатора) к сетям провайдера, то вы можете остаться без связи. Если что-то пошло не так, удалите параметр NetworkAddress и перезагрузите компьютер.

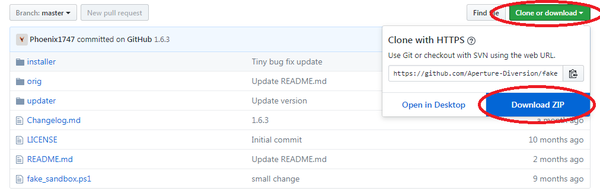

А теперь сделаем самое интересное. Воспользуемся скриптом FSP (fake sandbox process). Скачать его можно здесь.

Распаковываем архив. Внутри папка installer, а в ней файл fake-sandbox-installer.bat. Запустим его, на все вопросы ответим утвердительно путем ввода буквы y и нажатия Enter.

После перезагрузки компютера в Диспетчере задач (для вызова Win+R, набрать taskmgr и нажать ОК. Выбрать вкладку «Процессы».) появятся фейковые процессы «WinDbg.exe»,»idaq.exe»,»wireshark.exe», «vmacthlp.exe», «VBoxService.exe», «VBoxTray.exe», «procmon.exe», «ollydbg.exe», «vmware-tray.exe», «idag.exe», «ImmunityDebugger.exe» и пр. На самом деле это запущен безобидный ping.exe, но под разными именами. А вот малварь, видя такой набор специализированных процессов, подумает, что её изучают в песочнице и самоубъётся.

Всем безопасности и анонимности, много и бесплатно.

З.Ы. По моим статьям я получаю много вопросов. А еще многие хотят просто поговорит на околоИБэшные темы. В общем расчехлил я старый говорильный инструмент. Подробности здесь.

Банковский троян Svpeng атакует российских пользователей Android Chrome

Специалисты «Лаборатории Касперского» обнаружили вредоносную кампанию по распространению опасного банковского Android-трояна Svpeng. Для данной цели злоумышленники используют рекламный сервис Google AdSense.

Первые случаи инфицирования были зафиксированы в августе нынешнего года. Как тогда обнаружили эксперты, при просмотре некоторых новостных сайтов, использующих AdSense для показа рекламы, на Android-устройство пользователя автоматически загружался банковский троян. Подобное поведение вызвало интерес у исследователей, поскольку обычно при загрузке приложений браузер уведомляет пользователя о потенциально опасных программах и позволяет выбирать, сохранить файл или нет.

Перехватив трафик с атакуемого устройства, эксперты выяснили, что в ответ на HTTP-запрос с C&C-сервера злоумышленников загружается скрипт JavaScript, используемый для показа вредоносного рекламного сообщения. Данный скрипт содержит обфусцированный код, включающий APK-файл под видом зашифрованного массива байт. Помимо различных проверок, код проверяет язык, который использует устройство. Злоумышленники атакуют только гаджеты, использующие интерфейс на русском языке.

Эксперты ЛК проинформировали Google о проблеме. Компания уже подготовила устраняющий данную уязвимость патч, который будет включен в состав следующего обновления браузера.

В Австралии хакеры подбрасывают USB-флешки с трояном в почтовые ящики

Кому понадобилось распространять вирус столь странным образом, атакуя город, чье население составляет порядка 30 000 человек, пока неясно.

Тем не менее, нет ничего удивительного в том, что многие жители Пакенхэма решили проверить содержимое флешек и подключили их к своим ПК. К примеру, в октябре 2015 года специалисты CompTIA провели исследование, согласно результатам которого 17% пользователей в пяти городах США не задумываясь подключат найденную на улице флешку к компьютеру.

Еще одно похожее исследование (PDF) было представлено в апреле 2016 года. Тогда исследователи из Иллинойсского университета в Урбане-Шампейне, университета Мичигана и Google разбросали в кампусе университета 297 флеш-накопителей. В итоге пользователи нашли 98% из них, и в 135 случаях (45%) попытались подключить накопители к своим компьютерам и выяснить, с чем имеют дело.

Полиция штата Виктория напоминает: не стоит подключать к ПК подозрительные девайсы, найденные на улице или подброшенные в почтовый ящик.

ПыСы: А Вы подключаете найденную на улице флеху к компьютеру чтобы посмотреть содержимое?

Автор вируса BILAL BOT написал в IBM о том, что они не верно описали его троян

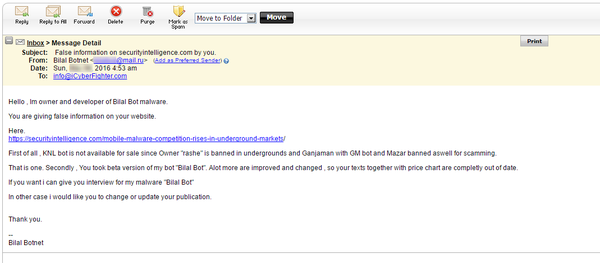

В апреле текущего года специалисты команды IBM X-Force описывали в своем блоге интересную ситуацию: автор популярного мобильного банкера GM Bot оказался заблокирован на крупных торговых площадках даркнета, и за освободившееся место на данном «рынке» немедленно развернулась активная борьба. Среди претендентов на роль нового лидера в этой области был и мобильный троян Bilal Bot. Но, как оказалось, весной исследователи IBM X-Force описали данный троян не совсем верно, о чем им недавно сообщил сам автор этого вируса.

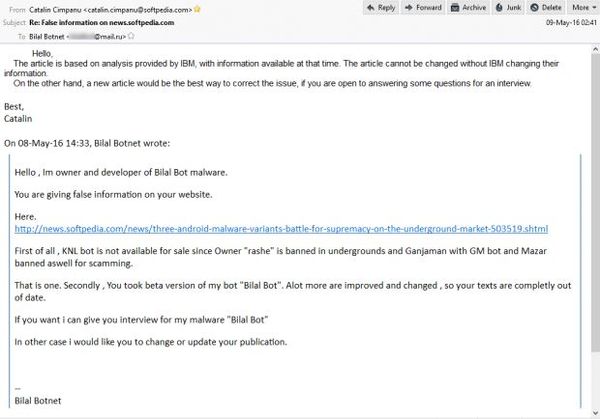

Сначала создатель Bilal Bot связался с журналистами издания Softpedia, сообщив им, что они распространяют ложную информацию о его вредоносе. Журналисты не восприняли письмо всерьез и, по сути, отмахнулись от его автора, посоветовав тому поговорить с представителями IBM X-Force, которые являлись первоисточником опубликованных данных. Разумеется, никто не ожидал, что автор трояна в самом деле станет предъявлять претензии исследователям, но именно так и произошло.

Исследователь IBM X-Force Лаймор Кессем (Limor Kessem) рассказал в официальном блоге компании, что автор Bilal Bot действительно прислал аналитикам письмо. Вот что пишет автор малвари:

«Здравствуйте! Я разработчик и владелец малвари Bilal Bot. На вашем сайте опубликована неверная информация. Во-первых, KLN bot более не продается, так как его хозяин, rashe, забанен на андеграундных площадках за скам, так же как Ganjaman с его GM Bot и Mazar. Это во-первых. Во-вторых, вы рассматривали бета-версию моего Bilal Bot. С тех пор было много изменений и улучшений, так что ваш текст в целом и перечисленные в нем цены в частности абсолютно устарели. Если хотите, я дам вам интервью относительно моей малвари Bilal Bot, или я хотел бы попросить вас изменить или обновить вашу публикацию».

«Вероятно, цена возросла с тех пор, как малварь вышла из бета-версии, и разработчик не захотел, чтобы потенциальные покупатели требовали снизить цену, прочитав о тарифах где-то в сети, — объясняет Кессем. — Я все еще сижу и просто качаю головой после получения этого сообщения, ведь потенциальный автор предложил нам интервью, в котором обещал рассказать последнюю информацию о Bilal Bot. Да, конечно, автор Bilal Bot, мы с радостью возьмем у тебя интервью. Только имей в виду, что мы можем попросить у тебя подтверждение твоей реальной личности и местоположения».

Тем не менее, исследователи IBM X-Force не могли оставить послание без внимания и изучили Bilal Bot повторно. Малварь действительно обновилась, причем сроки ее обновления совпадают со сроками отправки письма, из чего эксперты делают вывод, что автором послания, скорее всего, действительно выступал разработчик трояна.

Среди функций Bilal Bot, которых не было замечено в апреле 2016 года, исследователи перечисли следующие:

-троян научился перехватывать входящие SMS-сообщения, а также получать доступ к уже существующим SMS;

-появилось перенаправление голосовых звонков;

-появилась функция перекрытия экрана устройства и так далее.