url filtering что это

Url filtering что это

Каждый URL Filter состоит из набора URL правил, количество которых неограничено. URL правило определяет адрес или часть адреса при нахождении которого в адресе WEB-запроса, данный WEB-запрос будет блокироваться. Например, URL Filter c URL правилами:

будет блокировать доступ ко всем сайтам содержащим в своем имени строки microsoft.com или odnoklassniki.ru

Согласно RFC 3986, адрес WEB-запроса состоит из следующих компонент:

TMeter осуществляет поиск на совпадение URL правила в частях hostname (имя хоста) и/или URI-path (URI-путь) WEB-запроса.

Конструирование URL правил

Помимо простых URL правил, состоящих из частей WEB-адресов (таких как microsoft.com или odnoklassniki.ru), в URL правилах разрешается использование некоторых специальных символов, изменяющих логику поиска на успех совпадения.

определяет, что поиск шаблона URL правила должен осуществляться в начале имени хоста или URI-пути (например, ^forum будет генерировать успех для адреса forum.tmeter.ru, однако для адреса www.forum.tmeter.ru работать не будет)

соответствует любой комбинации символов, например forum*.ru

Разрешает (не блокирует) адрес, который будет соответствовать шаблону. Данный символ можно применять только в начале шаблона

Все описанные модификаторы разрешно использовать только один раз в одном URL правиле.

Особенности работы URL фильтрации

URL фильтрация осуществляется в прозрачном режиме (т.е. нет необходимости использовать какой-либо прокси-сервер и специальным образом настраивать браузеры на клиентах). Технология URL фильтрации анализирует каждый TCP пакет на предмет наличия в нем заголовка HTTP-запроса. Если заголовок HTTP-запроса найден в пакете и совпал шаблон URL правила для блокирования сайта, то TMeter формирует ответную HTML-страничку «доступ запрещен» и посылает ее клиенту как бы от имени WEB-сервера. В дополнение, TMeter посылает TCP пакеты с флагом FIN для закрытия TCP-соединения.

Примеры URL фильтров

Запрещает загрузку содержимого с указанных сайтов

What is URL Filtering?

We all love browsing the internet, and for most of us, our jobs depend on our ability to do it effectively. We’re constantly looking up information, conducting research, and communicating with others.

Unfortunately, the internet isn’t an inherently safe place, and with a team of employees accessing and navigating it regularly, it’s only a matter of time before someone stumbles upon a nefarious website or falls victim to a phishing scheme. Improving your network security, and your entire organization’s security policies, is essential.

With the help of URL Filtering, you can minimize these threats and keep your organization safer.

URL Filtering – How Does It Work?

Let’s start with a basic explanation of URL filtering. URLs function as web addresses, and refer to a web resource specifying its location on a computer network. Certain URLs may present more of a risk than others, for various reasons, and some “safe” websites may one day be compromised.

URL filtering is a way of “blocking” certain URLs from loading on a company network. If an employee would attempt to visit this URL, either by entering it manually or clicking a link in a search engine, they will be redirected to a page notifying them that this content is blocked.

URL filtering relies on filtering databases that classify URLs by topic; each topic in this system is either “blocked” or “allowed.” This system was largely developed for productivity reasons, allowing employers to block websites that were inappropriate for work or that were designed to waste time.

Administrators are capable of setting up blocklists for individual URLs, blocking specific websites they know to be dangerous or harmful. More broadly, administrators can block entire URL categories, blocklisting entire groups of websites at once.

There are several key benefits of URL filtering, including:

URL Filtering and DNS Filtering

You may also consider implementing DNS filtering. DNS filtering and URL filtering are both types of web filtering, but they serve different individual functions. DNS filtering blocks web content based on DNS queries, rather than specific URLs; in other words, it allows you to block entire domains.

Most organizations attempt to use a combination of URL filtering and DNS filtering to capitalize on the advantages of both.

Machine Learning and URL Filtering

Until relatively recently, URL filtering was an almost entirely manual process. Administrators would carefully select a list of URL categories and specific URLs to block, and add new ones as they gained more information. But now, many URL filtering services are employing the use of machine learning to learn about new threats, identify opportunities for improvement, and automate the rollout of new filters.

URL Filtering as Part of an Integrated Approach

URL filtering is a powerful way to block access to certain webpages, but it’s not a perfect system, and won’t provide an organization with comprehensive security. Instead, URL filtering is best implemented as one of several security features designed to protect against threats on the web. For example, phishing sites may be detectable through an IPS or a sandbox, but the lack of communication between your sandbox, IPS, and URL filtering systems may offer you incomplete protection.

Are you interested in employing URL filtering in your organization? Contact Check Point Software today for a free consultation!

9. Check Point Getting Started R80.20. Application Control & URL Filtering

Добро пожаловать на 9-й урок! После небольшого перерыва на майские праздники мы продолжаем наши публикации. Сегодня мы обсудим не менее интересную тему, а именно — Application Control и URL Filtering. То, ради чего иногда Check Point и покупают. Нужно заблокировать Telegram, TeamViewer или Tor? Для этого и нужен Application Control. К тому же мы затронем еще один интересный блейд — Content Awareness, а также обсудим важность HTTPS-инспекции. Но обо всем по порядку!

Как вы помните, в 7 уроке мы начали обсуждать политику Access Control, однако до сих пор мы затронули лишь блейд Firewall и немного поигрались с NAT-ом. Теперь добавим еще три блейда — Application Control, URL Filtering и Content Awareness.

Application Control & URL Filtering

Почему я рассматриваю App Control и URL Filtering в одном уроке? Это не спроста. На самом деле уже довольно трудно четко разграничить где есть приложение, а где есть просто сайт. Тот же facebook. Что это? Сайт? Да. Но в его состав входит множество микро приложений. Игры, видео, сообщения, виджеты и т.д. И всем этим желательно управлять. Именно поэтому, App Control и URL filtering всегда активируют вместе.

Теперь что касается базы приложений и сайтов. Посмотреть их можно в SmartConsole через Object Explorer. Там есть для этого специальный фильтр Applications/Categories. Кроме того, есть специальный ресурс — Check Point AppWiki. Там всегда можно посмотреть, есть ли в базе чекпоинта то или иное приложение (ну или ресурс).

Также есть сервис Check Point URL Categorization, там всегда можно проверить, к какой «чекпоинтовской» категории относится тот или иной ресурс. Можно даже запросить смену категории, если вы считаете, что она определяется неправильно.

В остальном с этими блейдами все довольно очевидно. Создаете аксес лист, указываете ресурс/приложение, которое нужно блокировать или наоборот разрешить. На этом все. Чуть позже мы увидим это на практике.

Content Awareness

Не вижу смысла повторяться по этой теме в рамках нашего курса. Я очень подробно расписал и показал это блейд в предыдущем курсе — 3. Check Point на максимум. Content Awareness.

HTTPS Inspection

Аналогично с HTTPS инспекций. Я довольно неплохо расписал и теоретическую и практическую часть этого механизма здесь — 2.Check Point на максимум. HTTPS-инспекция. Однако HTTPS инспекция важна не только для безопасности, но и для точности определения приложений и сайтов. Об этом рассказывается в видео уроке ниже.

Видео урок

В данном уроке я подробно расскажу про новую концепцию Layer-ов, создам простейшую политику блокировки Facebook, сделаю запрет на скачивания исполняемых файлов (с помощью Content Awaress) и покажу как включить HTTPS инспекцию.

Stay tuned for more and join our YouTube channel 🙂

Ограничение доступа сотрудников к веб-сайтам при помощи Check Point URL Filtering

Данная статья описывает функциональные возможности и особенности программного блейда URL Filtering от компании Check Point, предназначенного для ограничения доступа сотрудников к потенциально опасным и нежелательным ресурсам в интернете.

Введение

Интернет широко используется практически во всех организациях и развивается столь динамично, что обеспечивать безопасность его использования в корпоративной среде — задача не из легких. Кроме того, почти всегда сотрудники используют интернет не только для решения служебных вопросов — много времени они проводят на сайтах, не относящихся к работе. Поэтому устанавливать программное обеспечение для фильтрации интернет-ресурсов необходимо не только чтобы соответствовать многочисленным законодательным требованиям и обеспечить защиту сети от всевозможных угроз, но и для повышения эффективности работы сотрудников.

Вредоносные программы, кража личной информации, неполадки сети — все это, к сожалению, реальность. По данным аналитиков «Лаборатории Касперского», доля проникновения вредоносных программ через сайты и браузеры составляет почти 50% от общего числа заражений, только за один квартал в 2014 году было зафиксировано почти 700 000 интернет-заражений. Аналогичные цифры приводит и компания Symantec — 76% всех атак осуществлялось через инфицированные сайты, 20% этих атак — критические. В числовом значении антивирусное решение Symantec блокировало доступ к 496 000 вредоносных страниц ежедневно. И это только известная и опубликованная статистика от антивирусных вендоров, общая картина выглядит еще более пугающе, если учесть количество компьютеров, не защищенных веб-фильтрами и антивирусными решениями. Таким образом, задача по фильтрации доступа пользователей к сайтам является более чем актуальной.

К косвенным убыткам можно отнести время, потраченное сотрудниками на развлекательных ресурсах, на общение в чатах и на форумах, покупки в интернет-магазинах и других сайтах. Зачастую ограничение доступа к некоторым сайтам и ресурсам сети может привести к существенному повышению эффективности работы.

Задачи и проблемы веб-фильтрации

Перед администраторами сети и специалистами по информационной безопасности встает задача фильтрации интернет-трафика. Выполнение ее необходимо для предотвращения заражения рабочих станций вирусами и исключения нецелесообразного использования сотрудниками интернета в личных целях.

Еще одна крупная проблема поджидает бизнес-пользователей в виде фишинговых сайтов и страниц, содержащих вредоносный код. Ссылки на такие сайты могут распространяться случайно или намеренно: например, целевая атака может быть реализована путем отправки этих ссылок на корпоративные электронные адреса. Решить подобную проблему и заблокировать доступ сотрудникам к «нехорошим» сайтам — тоже задача службы информационной безопасности.

Другая проблема — качество фильтрация трафика, ведь веб-трафик может содержать в себе не только простые страницы с прямыми URL-адресами, но и встроенные скрипты, скрытые переходы и защищенные веб-приложения. К тому же далеко не все пользователи спокойно переносят запреты и блокировки, а интернет предлагает им множество простых решений для обхода фильтров — прокси-серверы, расширения для браузеров, веб-прокси и так далее, с этими обходными путями тоже необходимо бороться.

Учитывая все проблемы и задачи, можно прийти к выводу, что простой веб-фильтр по URL-адресам в межсетевом экране или антифишинговые фильтры, встроенные в антивирусные продукты, не решают проблему комплексно и не могут применяться в полноценных сетевых инфраструктурах, в первую очередь, из-за ограниченного функционала и сложной процедуры настройки. Для полноценной реализации фильтрации сайтов продукт должен обладать широкими функциональными возможностями — поддерживать различные режимы фильтрации, не только блокировку доступа, но и возможность получения доступа по запросу или после предупреждения пользователя об опасности. Также продукт должен обладать гибкой настройкой аудита для отслеживания активности пользователей и системой работы с инцидентами, основанной на степени риска. Кроме этого, в продукте должна быть возможность управлять политиками доступа, и он должен обладать встроенной базой данных сайтов, которая поддерживается в актуальном состоянии и регулярно обновляется. Компанией Check Point разработан специальный продукт для решения задач веб-фильтрации — программный блейд Check Point URL Filtering.

Функциональные возможности

Check Point URL Filtering является программным блейдом, данная технология разработана компанией Check Point и значительно расширяет функциональность аппаратных и программных устройств Check Point. Как и другие программные блейды, некоторые из которых уже обозревались на нашем сайте, Check Point URL Filtering устанавливается и функционирует на всех аппаратных устройствах линейки Check Point, а также может быть развернут на программных и виртуальных решениях Check Point. Check Point URL Filtering не предъявляет системных требований к операционным системам и браузерам пользователей, одинаково поддерживая любые веб-браузеры и другие приложения, использующие протоколы HTTP и HTTPS.

Этот продукт обеспечивает защиту корпоративных ресурсов благодаря ограничению доступа сотрудникам к потенциально опасным сайтам и другим веб-ресурсам. В Check Point URL Filtering встроены средства веб-фильтрации, использующие обширную базу данных URL-адресов по различным категориям угроз. Программный блейд также позволяет задать наиболее подходящую для каждого случая политику защиты от дополнительных угроз, включая шпионские программы, вирусы и другие веб-атаки. Кроме того, продукт обладает возможностью настройки правил доступа пользователей к ресурсам интернета.

Основные возможности Check Point URL Filtering:

Check Point URL Filtering способен обеспечивать обработку веб-трафика на скорости до 7 Гбит/сек. и допускает одновременную работу до 500 000 подключений. Решение также поддерживает кластеризацию — несколько Check Point URL Filtering можно объединять в кластеры высокой доступности. Таким образом, продукт подходит для информационных систем любых размеров.

Настройка и управление Check Point URL Filtering

Управление политиками и настройками Check Point URL Filtering осуществляется, как и для других программных блейдов, из консоли управления Check Point SmartDashboard. Интерфейс управления Check Point URL Filtering называется Application & URL Filtering и открывается из соответствующей вкладки в верхнем окне программы.

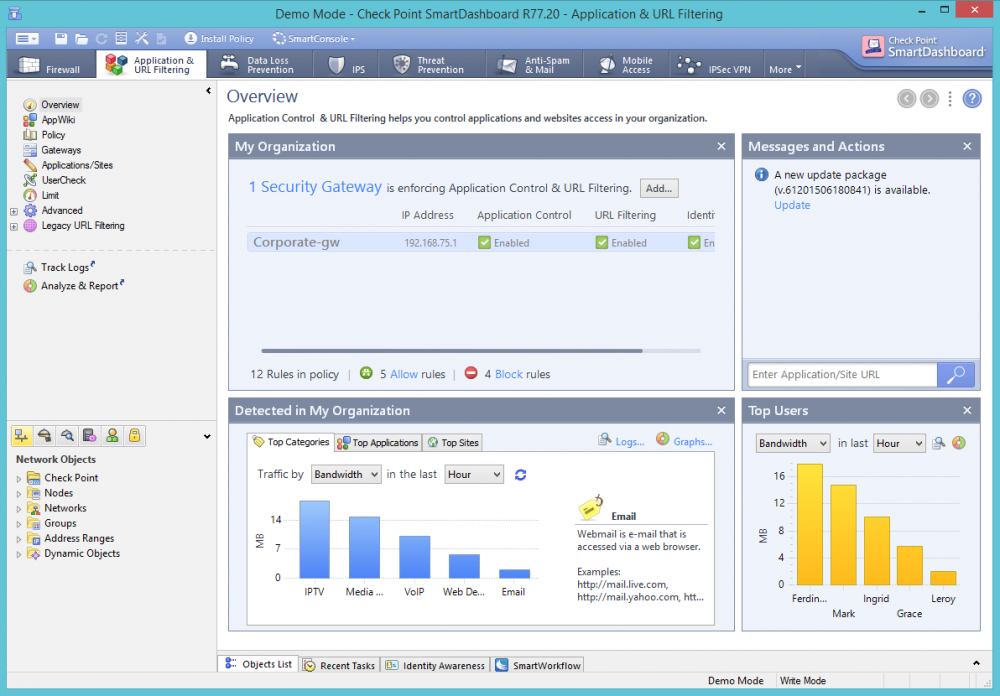

Рисунок 1. Главный экран управления Check Point URL Filtering

На первом экране управления Check Point URL Filtering представлен перечень устройств Check Point, оснащенных программным блейдом URL Filtering, отображаются важные сообщения и графическая статистика использования интернета — по ресурсам и по пользователям.

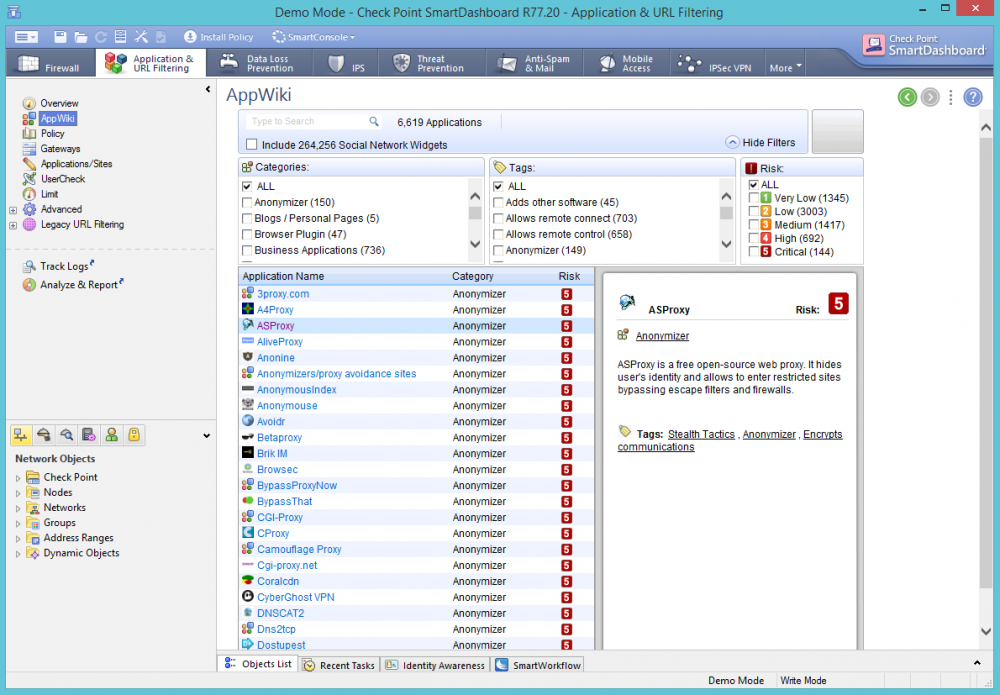

Рисунок 2. База веб-приложений и сайтов в Check Point URL Filtering

В боковом меню представлены категории для настройки и управления продуктом. В разделе AppWiki содержится база знаний о веб-приложениях и сайтах. Все веб-приложения поделены на категории — анонимайзеры (веб-прокси), блоги и персональные страницы, страницы плагинов для браузеров, бизнес-приложения, обучение и так далее. Кроме категорий у веб-приложений есть метки-теги, по которым также можно проводить фильтрацию. Теги дополняют категории и проставляются для веб-страниц по типу представленной на них информации. Дополнительно каждый сайт классифицирован по степени риска — от незначительного до критического. Базой сайтов нельзя управлять — она автоматически обновляется из облака Check Point и используется в политиках безопасности. Управление отдельными сайтами осуществляется из раздела Application/Sites, в нем можно добавлять и изменять собственные веб-адреса.

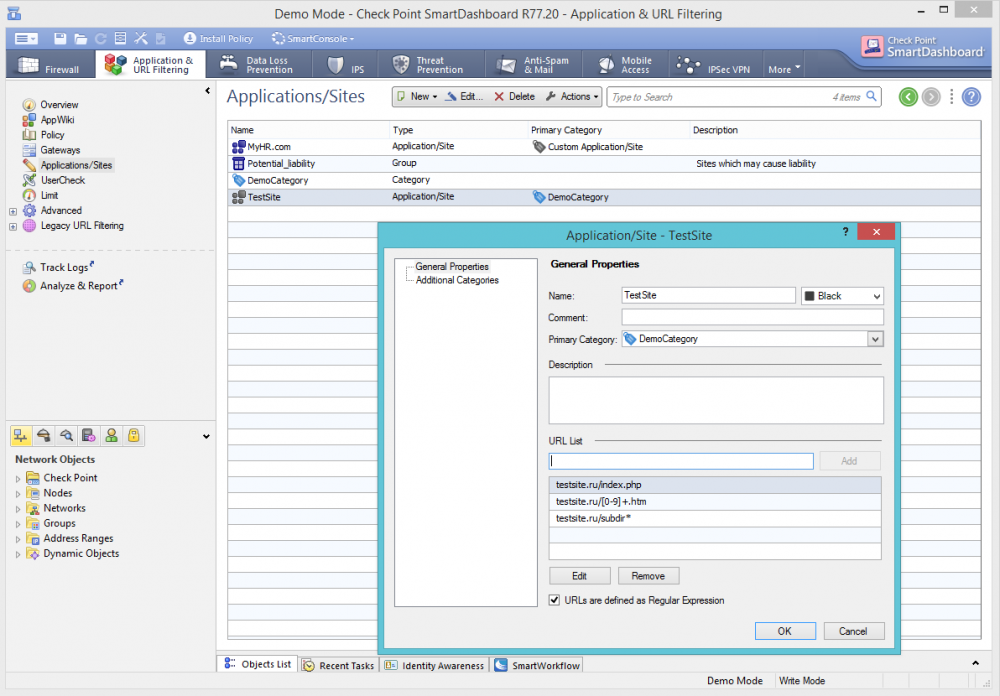

Рисунок 3. Редактирование сайта, заданного администратором, в Check Point URL Filtering

При добавлении сайта указывается его название, добавляются URL-адреса — вручную или из CSV-списка — и указывается категория сайта. При указании URL-адресов поддерживаются регулярные выражения, с помощью которых можно покрыть большое количество страниц одной строкой. Категориями сайтов также можно управлять, добавляя новые по желанию администратора.

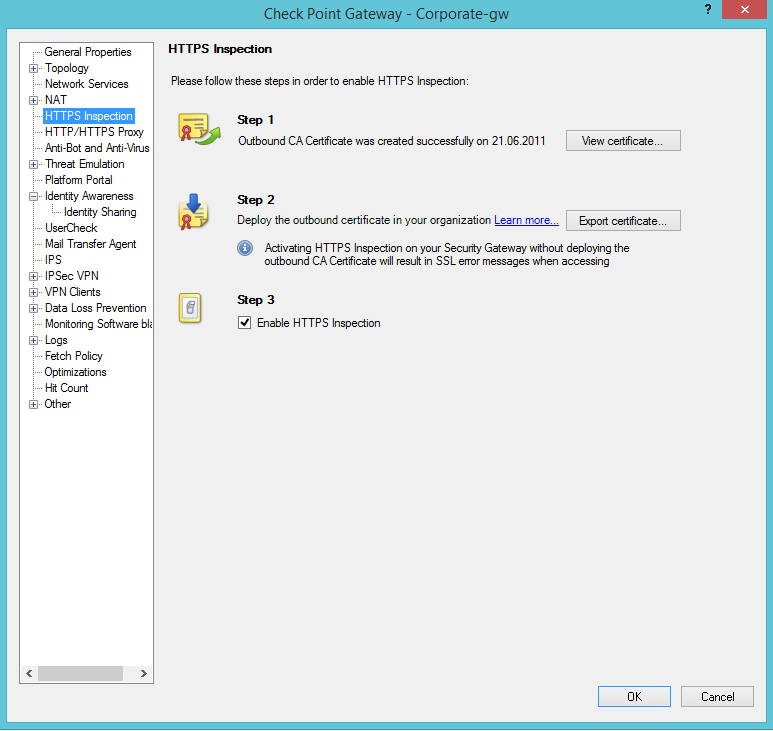

Рисунок 4. Настройка HTTPS-шлюза в CheckPointURLFiltering

В разделе Gateways осуществляется управление устройствами Check Point, на которых установлен программный блейд Check Point URL Filtering. В статусе отображается активность компонента и актуальность базы сайтов. В параметрах настраиваются опции HTTP-фильтрации, режимы работы с HTTPS-трафиком, параметры авторизации пользователей и другие. Для анализа HTTPS-трафика необходимо для каждого фильтрующего устройства сгенерировать SSL-сертификат, затем внедрить его на все компьютеры в защищаемой сети и включить анализ трафика на устройстве. При обнаружении запроса к зашифрованному веб-трафику Check Point URL Filtering перехватывает управление запросом и становится инициатором сессии, получая в свое управление ключи для шифрования. При этом браузер пользователя общается только с сервером Check Point URL Filtering и получает трафик в перезашифрованном виде с помощью SSL-сертификата шлюза. Для конечных пользователей данная схема работает прозрачно и не требует дополнительных действий.

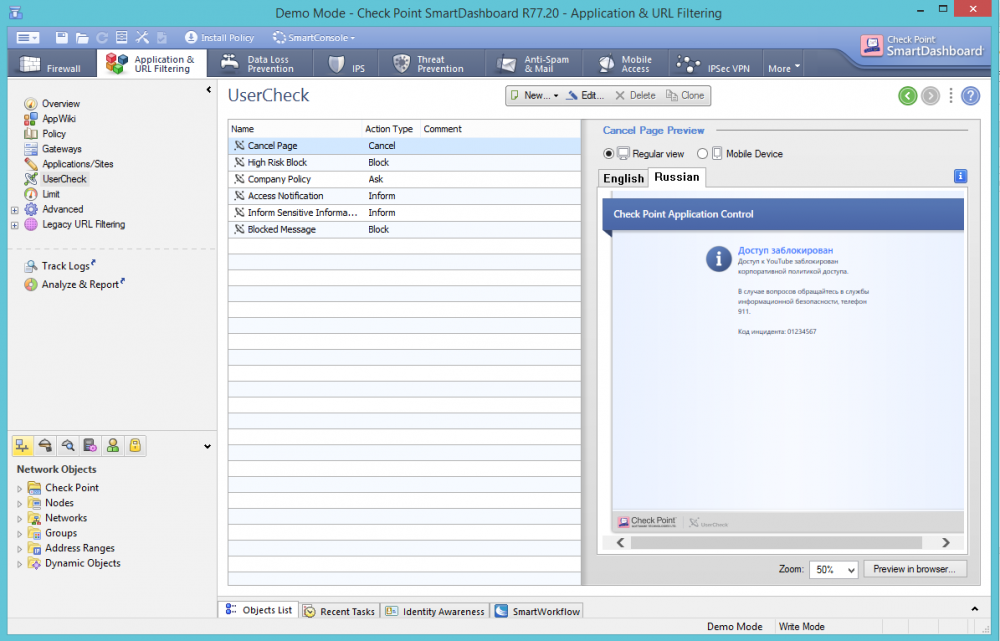

Рисунок 5. Настройка выводимых пользователю сообщений в Check Point URL Filtering

Check Point Application Control информирует пользователей о различных аспектах их работы с интернет с помощью информационных сообщений — они отображаются вместо запрашиваемых страниц. Вся выводимая пользователю информация настраивается в разделе UserCheck. Страницы сообщений поддерживают многоязычность, имеют простой и мобильный вид и интерактивны. Check Point Application Control сообщает не только о том, что доступ заблокирован, указывая причину блокировки (нарушение политики безопасности, вредоносный сайт и т. д.), но и предупреждает пользователя, если тот пытается открыть разрешенный, но не доверенный сайт — так можно быть уверенным, что пользователь отдает себе отчет в собственных действиях.

В разделе Limit настраиваются шаблоны лимитов, которые затем применяются в политиках. В каждом элементе шаблона задается его название, объем исходящего и входящего трафика.

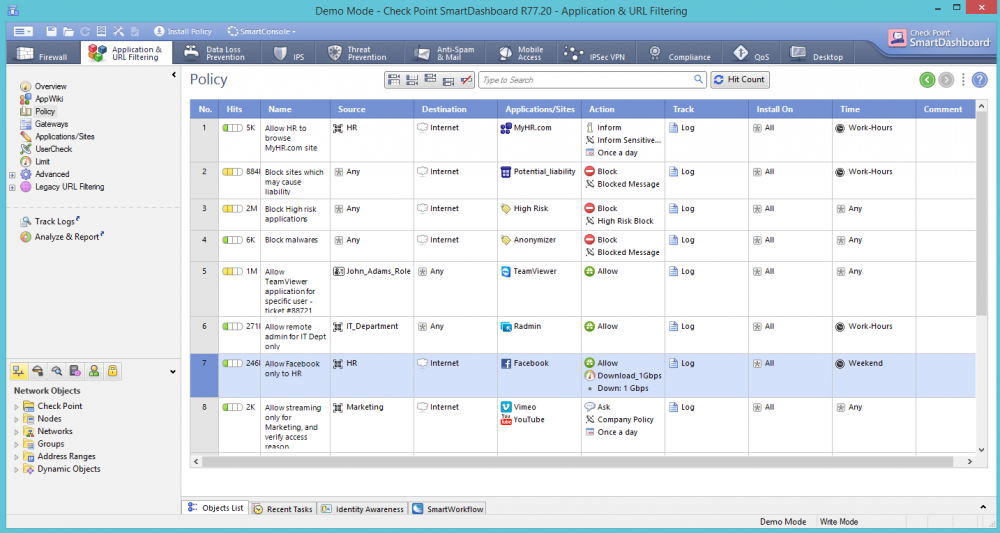

Рисунок 6. Управление политиками Check Point URL Filtering

И, наконец, основной раздел управления политиками — Policy. В данном разделе собраны основные правила работы Check Point Application Control. Каждый элемент политики содержит следующие параметры:

Выводы

Программный блейд Check Point URL Filtering эффективно и комплексно решает задачу фильтрации интернет-трафика. Он ограничивает нецелевой доступ сотрудников к посторонним ресурсам, ведущий к нерациональному использованию сети и рабочего времени, и обеспечивает тем самым непрерывность и целостность бизнес-процессов.

При этом кроме фильтрации веб-трафика Check Point URL Filtering поддерживает также разграничение доступа по пользователям, времени работы, объему передаваемой информации и фильтрацию защищенного шифрованного веб-трафика, передаваемого по протоколу HTTPS.

Сильных сторон у данного решения множество — главной из них является система централизованного управления политикой ИТ-безопасности с единой консоли администратора, что позволяет сократить время на обучение персонала и на обслуживание системы, особенно если другие решения Check Point уже используются в компании. База знаний сайтов и веб-приложений позволяет через политики безопасности разграничить доступ к отдельным категориям интернет-ресурсов без необходимости вручную указывать отдельные адреса. А динамически обновляемая из облака Check Point база адресов небезопасных страниц (черный список) облегчает блокировку доступа пользователей к страницам, зараженным вредоносными скриптами, фишинговым сайтам, страницам со ссылками на зараженные файлы и многим другим объектам, доступ к которым может быть опасным для пользователя и компании в целом.

URL Filtering

Palo Alto Networks URL filtering solution, Advanced URL Filtering, gives you a way to control not only web access, but how users interact with online content. PAN-DB—the Advanced URL Filtering cloud— classifies sites based on content, features, and safety, and you can enforce your security policy based on these URL categories. You can also prevent credential phishing theft by tightly controlling the types of sites to which users can enter their corporate credentials.

Visit Test A Site to see how PAN-DB categorizes a URL, and to learn about all available URL categories.

Review the Advanced URL Filtering datasheet for a high-level summary of how Advanced URL Filtering enables safe web access; protect your users from dangerous websites, malware sites, credential-phishing pages and attacks attempting to leverage web browsing to deliver threats.