vpc aws что это

Принцип работы AWS

Знакомство с AWS

Этот материал входит в серию технических статей, написанных командой архитекторов программных решений AWS для стартапов с целью помочь создателям стартапов заложить основу для быстрого развития их бизнеса. Эта серия является общим обзором технических решений, которые необходимо принять на этапе создания стартапа, а также сервисов AWS, наиболее подходящих для их реализации.

Создание своего первого стартапа – это невероятно увлекательный процесс, требующий решения множества проблем. Вам необходимо нанять квалифицированных специалистов для создания, обслуживания и запуска продуктов, завершения следующих этапов сбора средств, выхода на мировой рынок, а также завоевания доверия клиентов путем предоставления им великолепного опыта взаимодействия с вашим продуктом, сохранения инновационных преимуществ и защиты их данных. И все это необходимо сделать, не допустив повышения издержек.

Эксперты AWS понимают это, и многие из них не понаслышке знакомы с проблемами, с которыми изо дня в день сталкиваются основатели стартапов на ранних этапах. С 2006 г., когда компания AWS впервые представила миру облачную инфраструктуру, мы работали с сотнями тысяч основателей стартапов по всему миру, помогая им развивать и расширять свой бизнес. Некоторым из них удалось совершить революционный прорыв.

С AWS ваш стартап получит множество преимуществ. В этой статье мы расскажем, как можно использовать AWS, чтобы сократить издержки, быстро приступить к разработке и сосредоточить силы и время на развитии тех аспектов продукта или услуги, которые сделают ваш стартап успешным.

Что именно представляют собой облачные вычисления?

Облачные вычисления – это предоставление ИТ-ресурсов в сети Интернет по запросу с оплатой по факту использования. Это означает, что вместо покупки, обслуживания физических центров обработки данных или серверов и владения ими вы можете получать доступ к технологическим сервисам, таким как вычислительные мощности, хранилища и базы данных, через поставщиков облачных сервисов по мере необходимости.

Теперь, когда мы знаем, что такое облачные вычисления, давайте подробнее рассмотрим возможности AWS. AWS – это наиболее совершенная и широко используемая облачная платформа с самым широким набором сервисов в мире. Миллионы клиентов создают инфраструктуру и приложения на базе AWS. Стартапы и организации всех типов и размеров используют сервисы AWS, чтобы экспериментировать, быстрее внедрять инновации, снижать затраты и становиться более гибкими.

Поскольку мы берем на себя всю тяжелую работу, вы можете создавать и запускать приложения практически любого типа, включая социальные сети, приложения для умного города и геномных исследований, игры, потоковое видео, онлайн-банкинг и многое другое. Вы используете эти сервисы без предоплаты или долгосрочных обязательств.

Благодаря модели с оплатой по факту использования вы можете экспериментировать с различными технологиями, пока не найдете те, которые соответствуют вашим потребностям и сокращают время выхода на рынок. Таким образом, стартапы быстрее завершают разработку продукта и функций с минимальными затратами.

Сервисы AWS бывают разных типов и форм: от инфраструктурных технологий, таких как вычисления, хранилища и базы данных, до новейших технологий, таких как машинное обучение и искусственный интеллект, озера данных, аналитика, Интернет вещей и многое другое.

В некоторых сервисах вам предоставляется полный контроль, тогда как AWS управляет инфраструктурой и базовыми ресурсами. В других сервисах AWS полностью берет на себя ответственность за функционирование и безопасность, поэтому вам остается просто использовать их. Мы называем это моделью разделенной ответственности.

При использовании сервисов AWS вы решаете, какую тяжелую работу (если таковая имеется) вы хотите взять на себя.

AWS в действии: реляционная база данных для стартапа электронной коммерции

Допустим, вы работаете над стартапом в области электронной коммерции и вам нужно реляционное хранилище данных для вашего приложения. После экспериментов с различными реляционными базами данных вы выбираете MySQL.

Вы можете установить эту базу на такой сервис, как Amazon Elastic Compute Cloud (Amazon EC2), который по сути является безопасным виртуальным сервером с изменяемым размером. AWS управляет инфраструктурой вплоть до гипервизора. К сфере вашей ответственности относятся такие аспекты, как управление гостевой операционной системой, ядром MySQL или данными в БД.

Стартап электронной коммерции отвечает за обновления и исправления безопасности, масштабирование, резервное копирование, обработку отказов и многое другое. Как правило, эти задачи не имеют ничего общего с вашим основным бизнесом. Более удобным вариантом будет использование Amazon Relational Database Service (Amazon RDS). Сделав несколько щелчков мышью в Консоли управления AWS, вы получите работающую реляционную БД по вашему выбору и за очень короткое время. RDS представляет собой управляемый сервис. Это означает, что он берет на себя трудоемкие задачи администрирования базы данных, такие как подготовка, установка исправлений, резервное копирование, обнаружение сбоев и восстановление. Это позволит вам сосредоточиться на своем приложении, данных и бизнесе.

Как только вы создадите свой продукт, захотите выйти на мировые рынки и расширить охват, мировое присутствие AWS придется как нельзя кстати. Глобальная инфраструктура AWS состоит из зон доступности, регионов и периферийных местоположений.

Центры обработки данных AWS объединены с помощью частных и резервных оптоволоконных линий в так называемые зоны доступности. В пределах одного географического региона существует несколько зон доступности, например Орегон, Ирландия, Токио и т. д. Эти зоны доступности географически удалены друг от друга, в них проведены независимые коммуникации и имеются иные различия. Использование нескольких зон доступности позволяет легко проектировать масштабируемые, отказоустойчивые и высокодоступные рабочие нагрузки и управлять ими.

Важно отметить, что регионы в AWS работают независимо друг от друга, а это означает, что цены и наборы доступных сервисов в разных регионах могут отличаться. Мы рекомендуем осуществлять разработку в регионе, в котором задержка для конечных пользователей минимальна, а сервисы предлагаются по самой низкой цене. При этом необходимо соблюдать все законы о местонахождении данных, применимые к вашему бизнесу. Благодаря периферийным местоположениям AWS ваше мировое присутствие расширяется еще больше. Они позволяют кэшировать и обслуживать контент, запускать код, использовать сервисы безопасности, подключаться к магистрали сети AWS и даже выходить в космос из любой точки мира – ближе к вашим клиентам.

Все элементы этой огромной глобальной инфраструктуры связаны через океаны и континенты с помощью специальной частной сетевой инфраструктуры, обладающей малой задержкой и высокой доступностью. Сейчас мы прокладываем транстихоокеанский кабель протяженностью 14 тысяч километров, который соединит Новую Зеландию, Австралию, штаты Гавайи и Орегон.

Высочайшие стандарты конфиденциальности и безопасности данных

Наша инфраструктура и сервисы разработаны с учетом стандартов безопасности наиболее чувствительных к риску организаций, и мы предлагаем одинаковые функции всем клиентам.

Эксперты по безопасности, которые контролируют и защищают нашу инфраструктуру, также занимаются разработкой и поддержкой большого количества инновационных сервисов безопасности. Благодаря этим сервисам значительно проще соблюдать собственные требования к безопасности и требования нормативно-правовых документов.

Чтобы дать вам возможность поэкспериментировать, AWS предоставляет уровень бесплатного пользования для многих сервисов. Узнайте, какие ресурсы и как долго вы можете использовать в рамках уровня бесплатного пользования, и посмотрите, можно ли распределить рабочие нагрузки с учетом их максимального использования. Вы также можете претендовать на участие в нашей программе AWS Activate, в рамках которой бесплатно предоставляются кредиты, поддержка и обучение. Посетите страницу программы Activate, чтобы узнать критерии отбора и подать заявку.

Каждое путешествие начинается с первого шага. Теперь, когда вы познакомились с облачными вычислениями и базовыми понятиями AWS, такими как регионы, зоны доступности и сервисы, начинается самое интересное.

AWS Insight: Virtual Private Cloud

Привет, хабрасообщество!

Сегодня я, наконец, набрался смелости и имею время рассказать вам о замечательном сервисе, который предоставляет Amazon Web Services: Virtual Private Cloud — VPC.

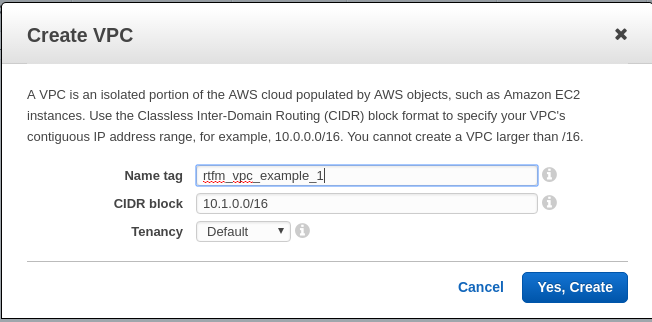

Итак, в консоли перейдём в VPC и создадим новое приватное облако:

Subnetworks

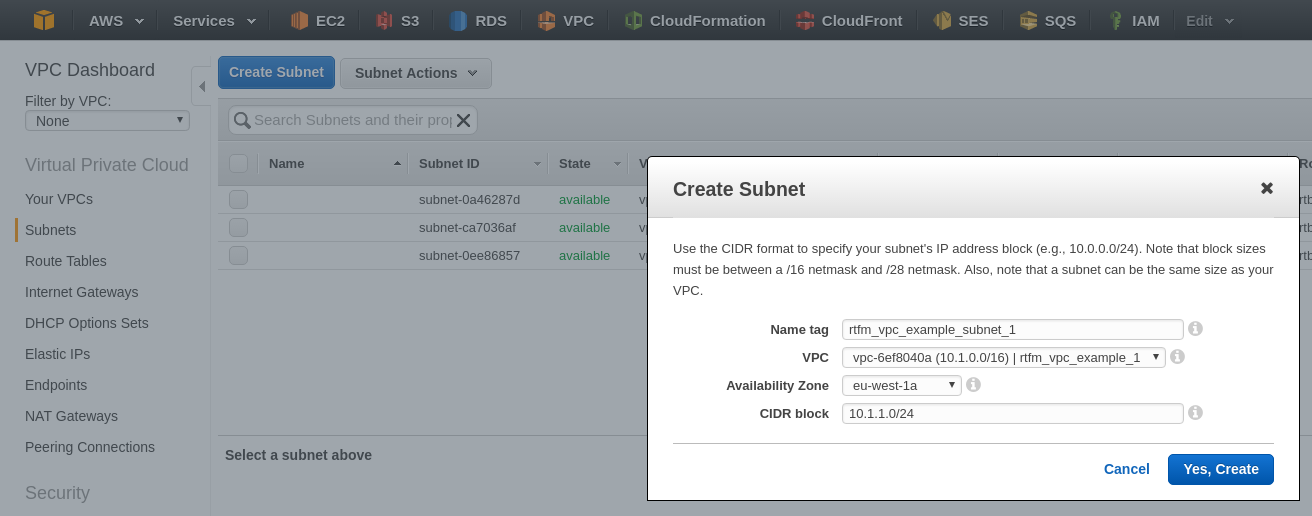

Создали облако, теперь нужно создать подсети. Наше облако привязано к региону и может иметь множество подсетей (куда ж распихать 65к адресов-то?), а сами подсети уже привязаны к регионам.

Приватной и публичной подсеть станет впоследствии, посему создём 3 простых подсети:

И в последствии имеем то, что хотели:

Internet Gateway

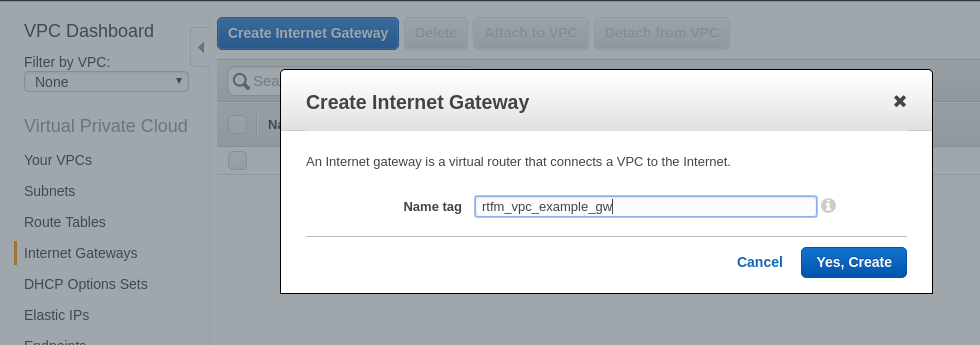

Как я упоминал ранее, публичная сеть может иметь прямой выход в Интернет через шлюз.

Интернет Шлюз представляет из себя виртуальный девайс, который пускает в интернет хосты, у которых есть Elastic IP (EIP). Давайте создадим шлюз и прицепим его к нашему облаку, чтоб было так:

Собственно, создаём шлюз:

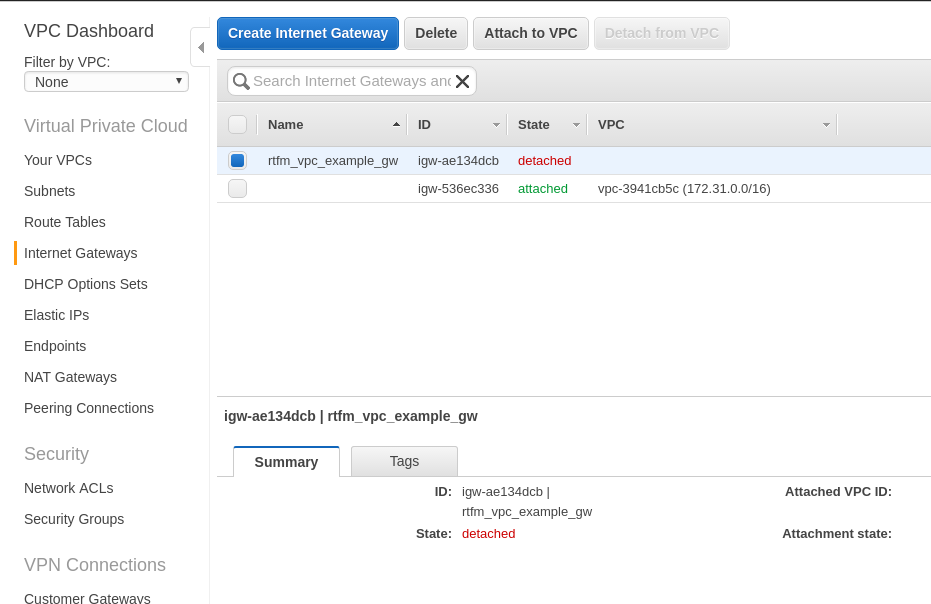

Цепляем шлюз к облаку:

Route Tables

Как же теперь направить нашу публичную сеть на только что созданный шлюз? Для этого существуют маршруты.

Маршруты — это виртуальные маршруты, которые распространяются на одну или несколько подсетей, и дающие информацию, как должен распределяться трафик. Со стороны хостов, это никак не отображается. У них простой основной маршрут на первый (например 10.50.1.1) хост в подсети. VPC сама разруливает через Маршруты, куда пойдёт трафик.

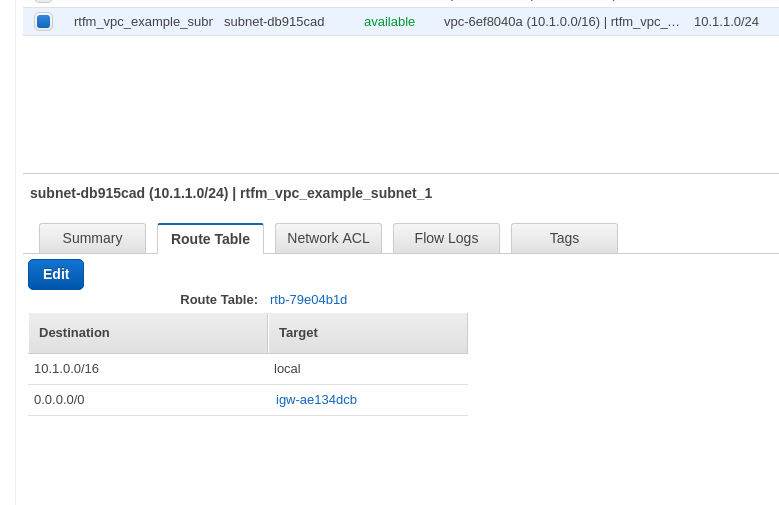

По умолчанию при создании подсети создётся таблица маршрутизации, оставим её для приватных сетей и создадим новую:

Выделив новую таблицу, внизу страницы мы можем увидеть её составляющие. Давайте создадим роут на Интернет 0.0.0.0/24, который будет идти через наш Интернет Шлюз:

Ну и ассоциируем нашу публичную подсеть с этой таблицей:

Итак, давайте поднимем в нашей публичной подсети EC2 инстанс и дадим ему EIP, а приватный адрес поставим 10.50.3.254 (мы же можем их контролировать. ), чтоб было так:

Начнём с создания инстанса в EC2. Собственно говоря, нужно поставить галку VPC и выбрать нужную подсеть:

Пока запускается инстанс, получим EIP для VPC.Там же где и обычно, только выбираем не EC2:

Network Interfaces

При создании нового инстанса в VPC автоматически создаётся сетевой интерфейс.

Сетевой интерфейс — это виртуальное устройства, с помощью которого можно управлять физическими интерфейсами инстанса. Управление сетевыми интерфесами проводится из консоли EC2.

Итак, посмотрим, что же у нас там появилось:

Теперь попробуем приассайнить интерфейсу новый приватный адрес:

Теперь у интерфейса виртуально есть 2 адреса. Ну и давайте приассайним к интерфейсу EIP:

Вот и всё, наш инстанс доступен снаружи:

NAT Instance

Как говорилось ранее, приватные подсети должны иметь доступ в интернет только через NAT. Так давайте наш новый инстанс сделаем таковым. Так же, я ставлю обычно OpenVP на этот инстанс, чтоб иметь доступ в VPC.

1. Разрешим форвардинг в /etc/sysctl.conf:

2. Разрешим форвардинг в iptables:

Далее установим и настроим OpenVPN server. Итак, предположим, что мы всё сделали и можем законнектиться в сеть.

Private Networks

Как же приватные подсети смогут понять как им идти в интернет. Да легко! Всё те же маршруты. Возьмём оставшуюся таблицу и сделаем в ней изменения: выберем шлюзом наш NAT инстанс для Интернета 0.0.0.0/0:

Ну и проассоциируем эту таблицу с двумя оставшимися подсетями:

Закоючение

Вот и всё, теперь мы можем создавать инстансы в наших приватных подсетях, которые будут доступны только через OpenVPN. Напрямую к ним доступ можно открыть через Elastic Load Balancer, который выставлен наружу. Подсеть в последствии может принять вот такой вот простенький, но интересный вид:

В VPC есть ещё много нюансов, например VPN до вашего датацентра, который ментейнит сам AWS и ещё куча мелких деталей, но в общем вывод очевиден. С помощью VPC вы можете создать отказоустойчивое приватное облако на базе AWS.

Определяйте и запускайте ресурсы AWS в логически изолированной виртуальной сети

Защищайте и контролируйте подключения, отслеживайте трафик и ограничивайте доступность инстансов внутри виртуальной сети.

Тратьте меньше времени на конфигурацию, управление и проверку виртуальной сети и сосредоточьтесь на создании приложений, работающих в ней.

Персонализируйте виртуальную сетевую среду, выбирая собственный диапазон IP-адресов, создавая подсети и настраивая таблицы маршрутизации.

Как это работает

Примеры использования

Запуск простого веб-сайта или блога

Создайте правила для входящих и исходящих подключений с дополнительными уровнями конфиденциальности

и безопасности.

Размещение многоуровневых интернет‑приложений

Строго контролируйте соблюдение прав доступа и ограничений безопасности между веб‑серверами, серверами приложений и базами данных.

Создайте гибридные подключения

Удовлетворяйте конкретные требования всех ваших приложений – независимо от того, подключаетесь ли вы к сервисам AWS в облаке или локально.

AWS: VPC – введение, примеры

AWS VPC (Virtual Private Cloud) – виртуальная сеть, напоминающая традиционные сети, с которыми вы могли сталкиваться в дата-центрах или офисах, но с преимуществами, которые предлагает масштабируемая инфраструктура Amazon.

Общие понятия

VPC и подсети

VPC – это виртуальная сеть, выделенная вашему аккаунту и она отделена от всех других сетей в облаке AWS.

В этой сети вы можете запускать ваши сервисы AWS, такие как инстансы EC2 машин.

Вы имеете полный контроль для вашей сетью, и можете:

Больше о убличных и приватных сетях – на странице Your VPC with Subnets.

Доступ в Интернет

Вы имеете полны контрль над тем, как сервисы в вашей VPC получают доступ к ресурсам вне этой сети.

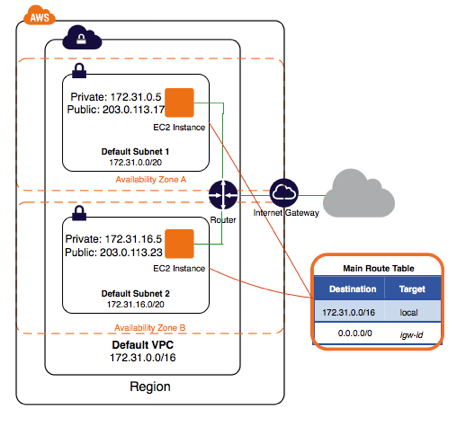

Если у вас есть Default VPC (которая создаётся по умолчанию) – в неё включен сетевой шлюз (Internet Gateway), и каждая сеть по умолчанию является публичной сетью. Это значит, что каждый инстанс, запущенный в этой сети, получает приватный и публичный IP адреса, и может получать доступ в Интернет через Internet Gateway:

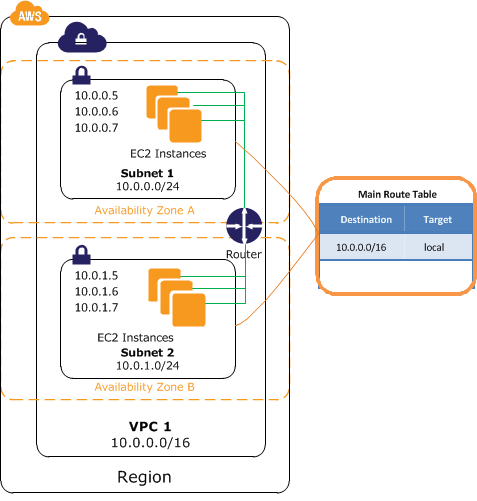

По умолчанию – каждый инстанс, запущенный не в сети по умолчанию (т.е. – из созданной вами VPC) получает приватный IP, но не публичный (если вы явно не указали другого при создании). Такие инстансы могут получать доступ друг к другу – но не в Интернет:

Больше о приватных и публичных IP – на странице Public and Private IP Addresses.

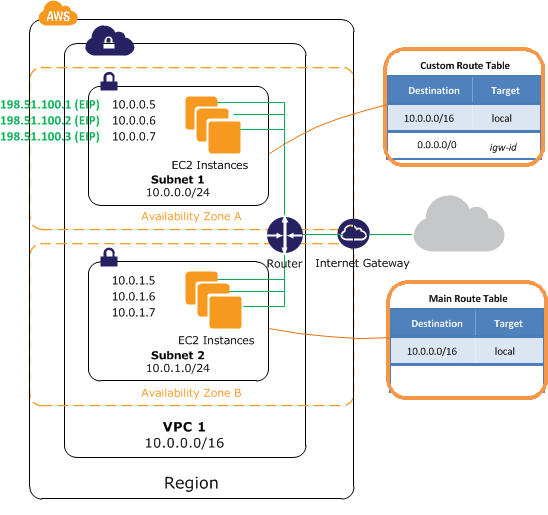

Вы можете открыть доступ в Интернет для машин в такой сети, подключив к ней Internet Gateway и привязав Elastic IP к инстансу в этой сети:

Больше об Internet Gateways – на странице Internet Gateways.

Либо – вы можете разрешить вашим машинам в VPC инициализирвоать исходящие соединения в Инетнет – но закрыть нежелательный доступ из него с помощью NAT-устройства.

NAT транслирует все приватные IP в один публичный. К самому NAT-устройсву привязывается публичный Elastic IP, и оно подключается к Инетрнету через Internet Gateway.

Подробнее про NAT – тут>>>.

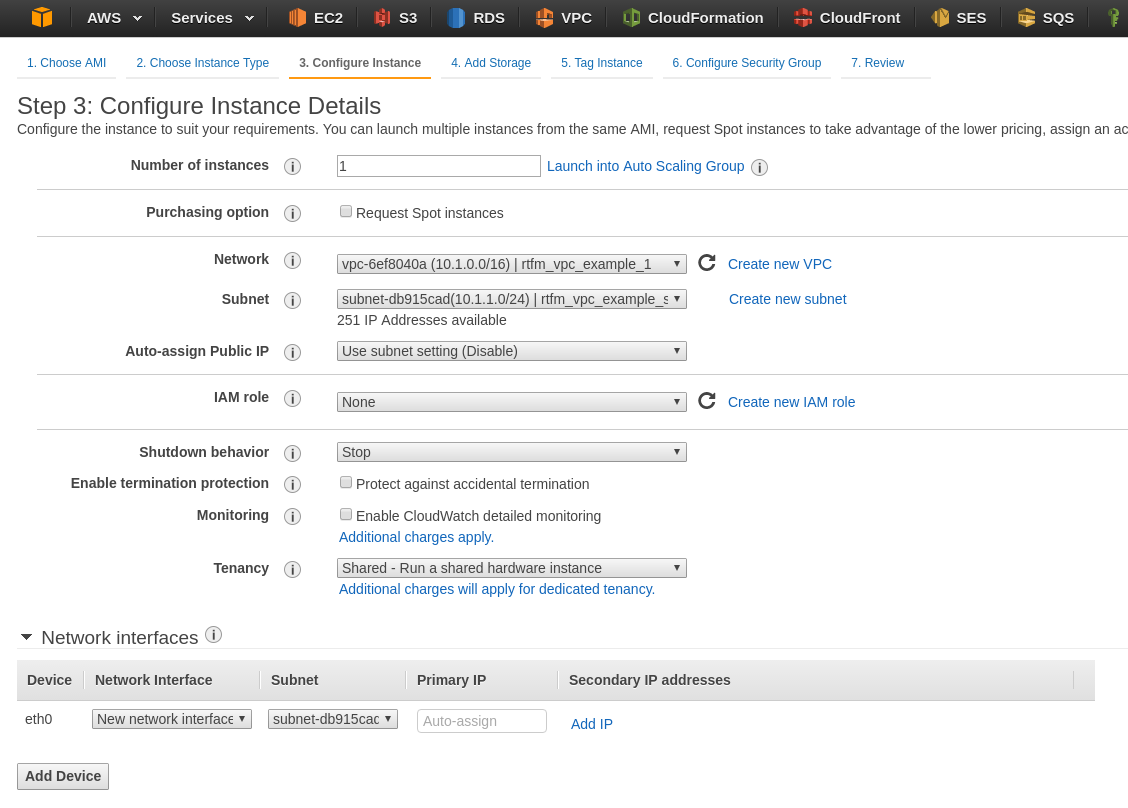

Далее – мы вручную (без использования AWS VPC Wizard) создадим AWS VPC, подсеть в ней и добавим пару инстансов EC2.

Создание VPC

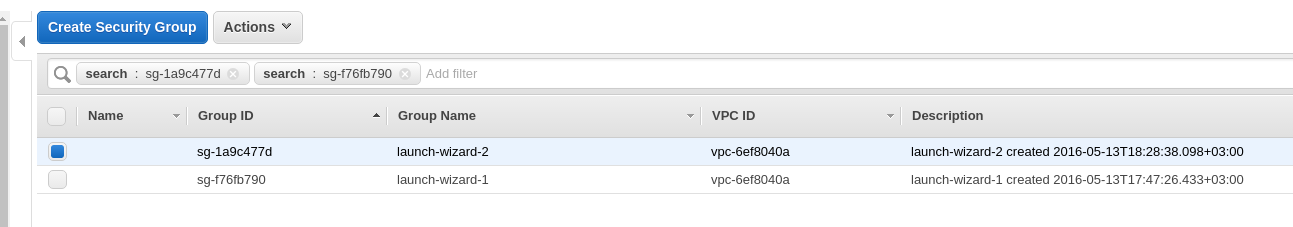

Переходим в Панель управления > VPC, и жмём Create VPC:

Блок 10.1.0.1/16 – это наша “базовая” сеть VPC.

Далее – создаём в ней подсеть. Переходим в Subnets > Create subnet:

Добавляем Internet Gateway, через который ресурсы в этой VPC и созданной подсети смогут “ходить в Интернет”.

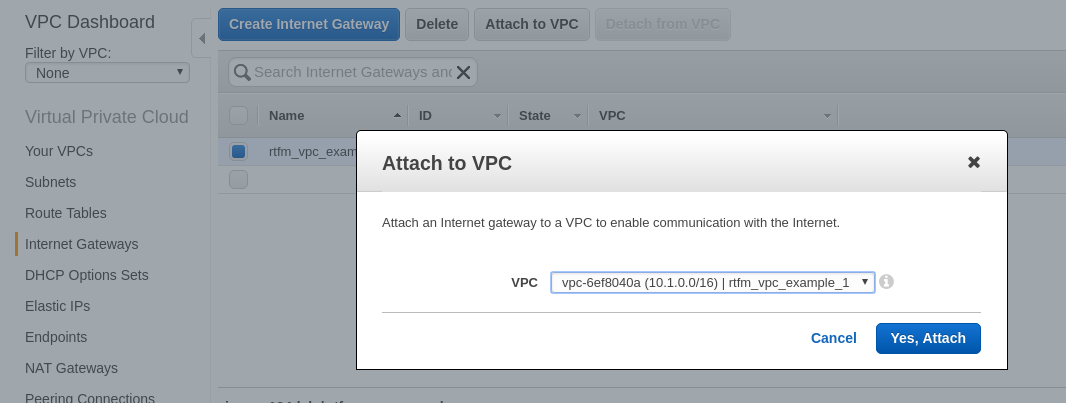

Переходим в Internet Gateways > Create Internet Gateway:

Выделяем шлюз, и жмём Attache to VPC:

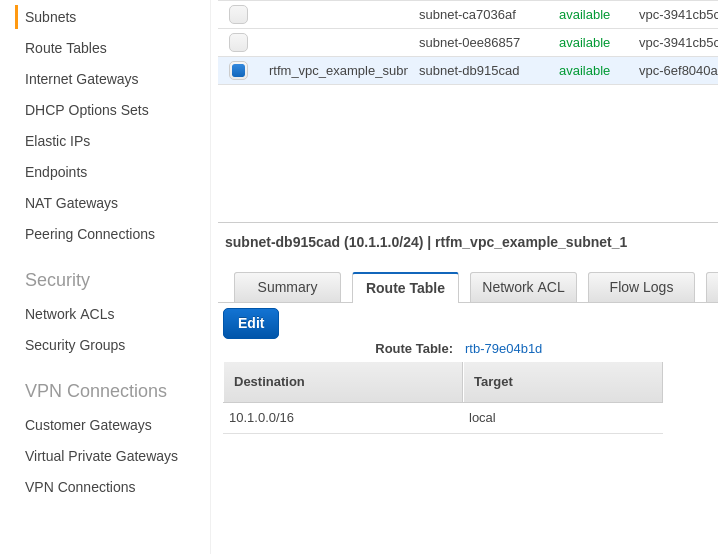

Теперь – у сети 10.1.0.1/16 имеется подключенный шлюз, но созданная подсеть – о нём не знает:

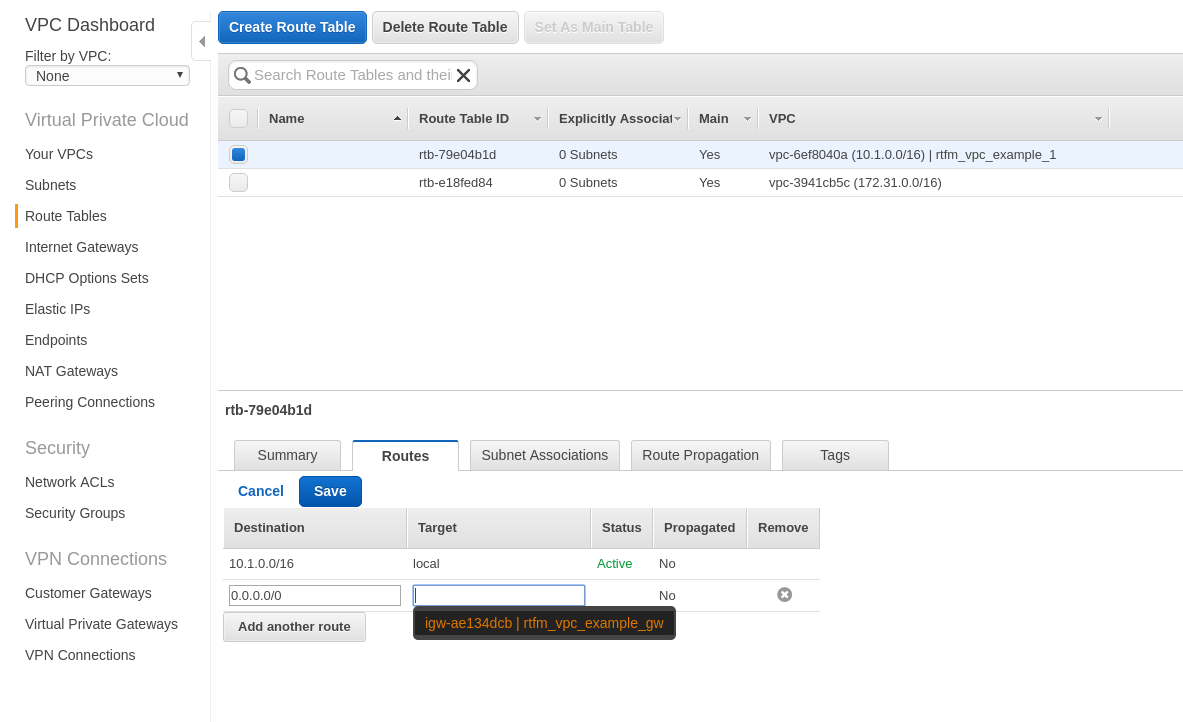

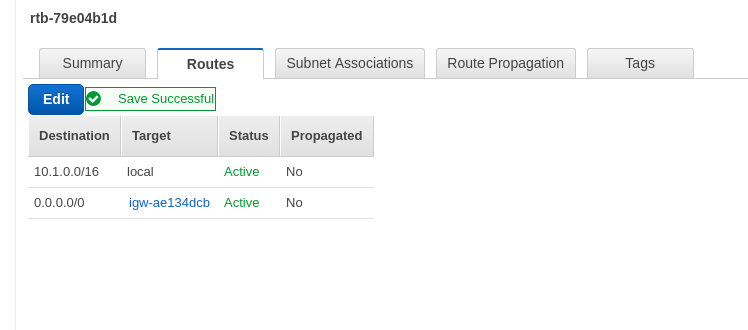

Переходим в Route Tables, и добавляем новый маршрут для сети 0.0.0.0/0, т.е. весь интернет, через созданный ранее шлюз:

Проверяем маршрутизацию созданной подсети:

Создание EC2

Переходим в EC2 > Launch Instance.

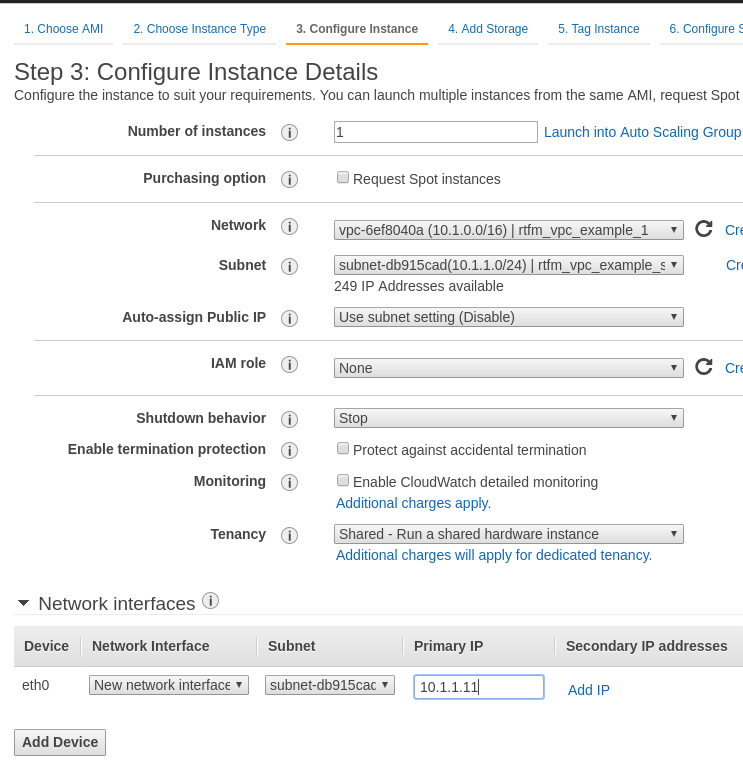

В настройках создаваемого инстанса – выбираем нашу подсеть:

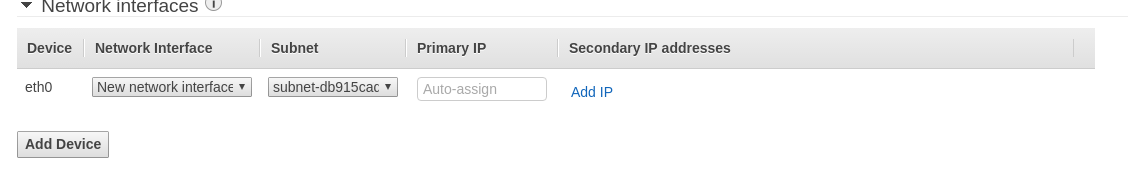

В настройках интерфейсов – можно указать IP из подсети вручную:

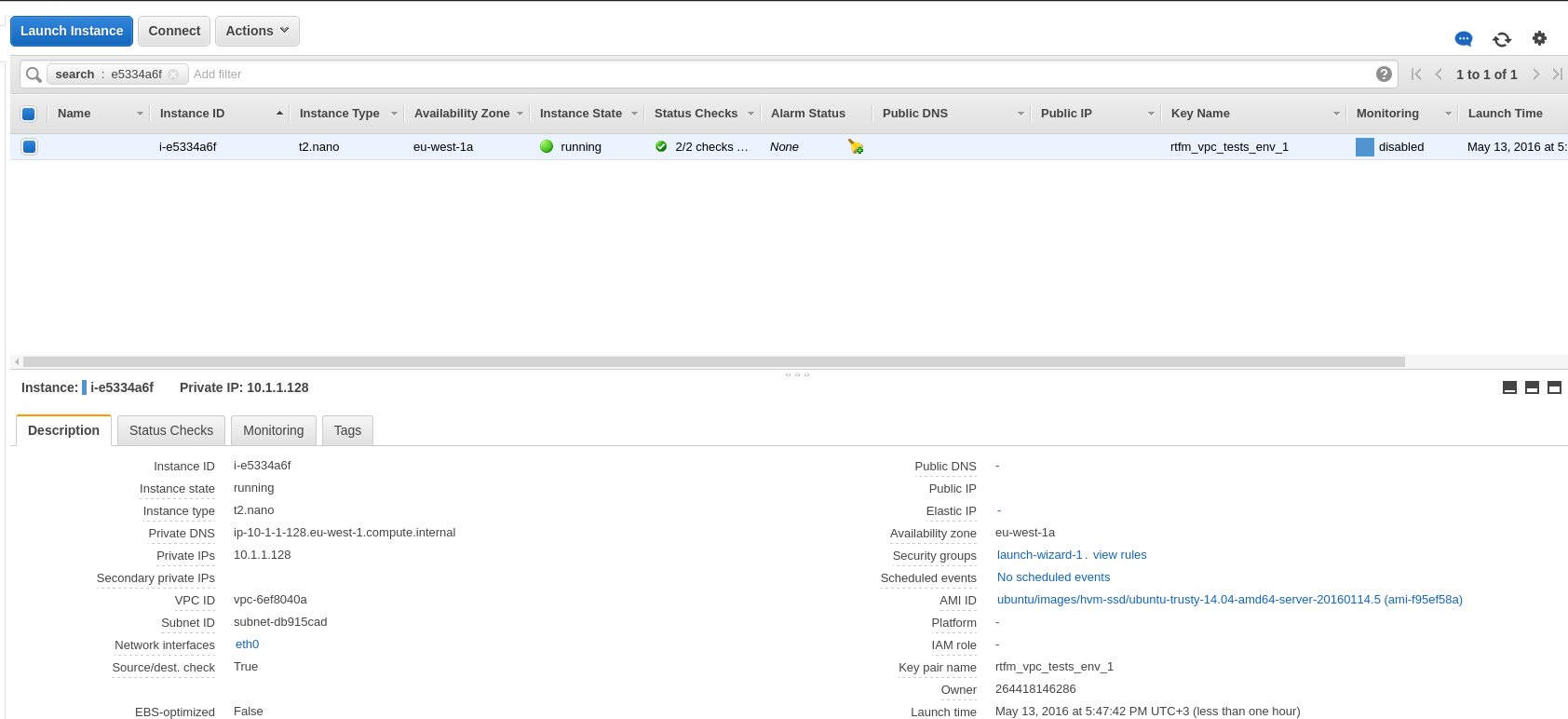

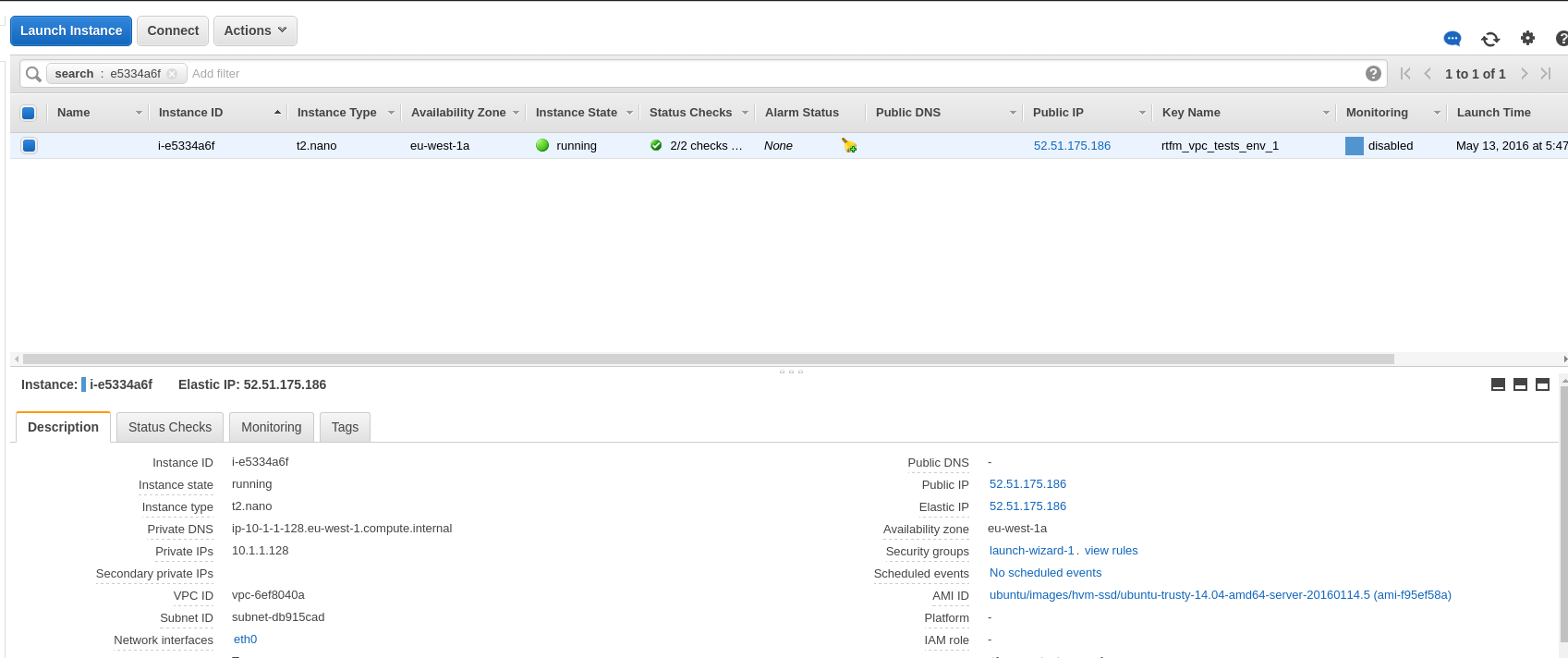

После создания машины – её настройки выглядят так:

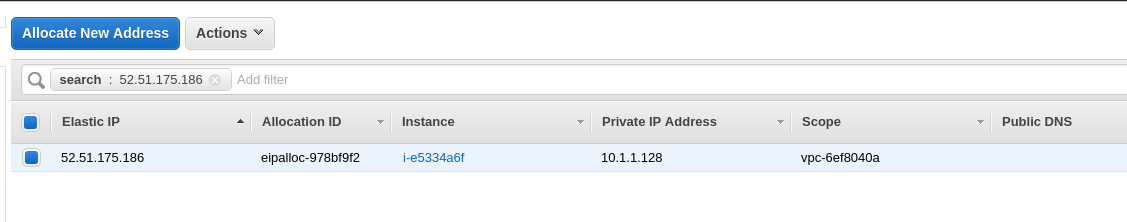

Переходим в Elastic IPs > Allocate new Adress и добавляем Elastic IP.

После того, как он добавлен – мы можем подключить его к инстансу или интерфейсу.

Подключаем к интерфейсу:

Возвращаемся к EC2 машине:

Теперь у ней есть доступ из мира.

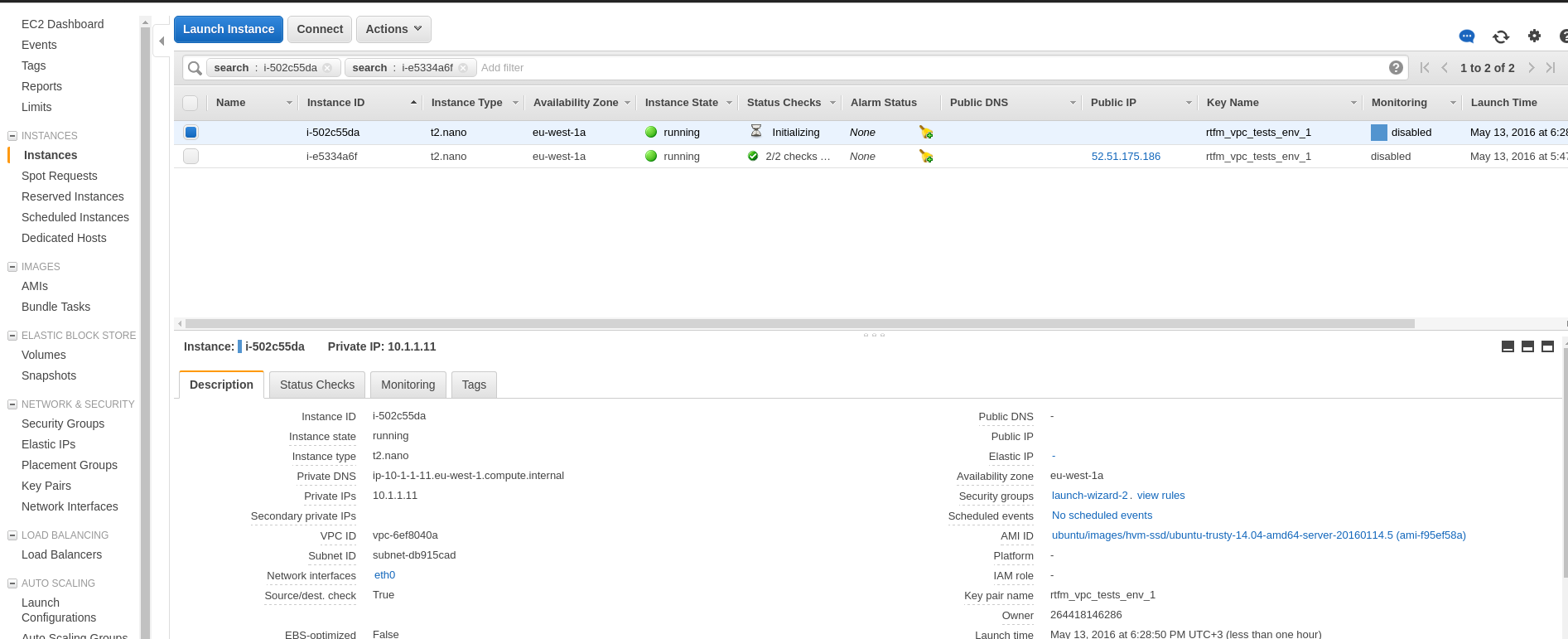

Аналогично – создаём вторую машину, указав IP из подсети вручную, но без EIP:

Теперь имеется два инстанса EC2 в одной подсети:

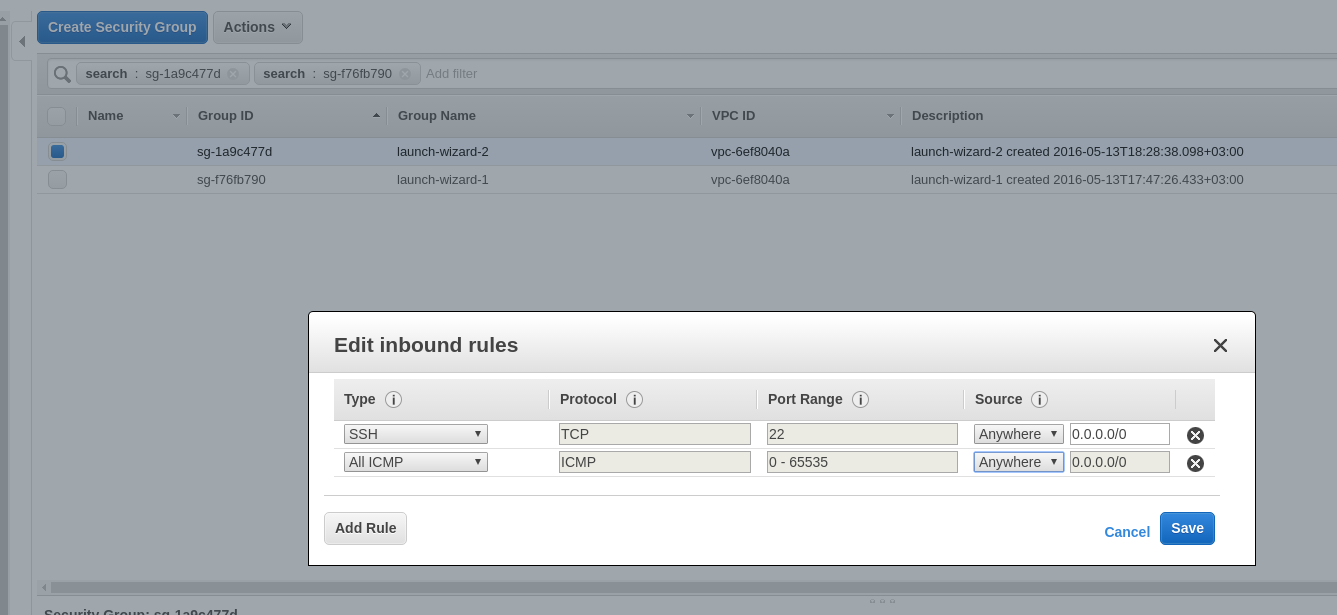

В настройках Security Group разрешаем ICMP:

Подключаемся к первой созданной машине:

И проверяем доступ ко второй машине:

Получить SSH ко второй машине теперь можно только с первой.

В целом – этого достаточно, что бы начать работу с AWS VPC.

Есть ещё много нюансов (например – два сетевых интерфейса для одного инстанса, группы безопасности и NACL и так далее) – о них в следующих постах.

Цены на Amazon VPC

Плата за создание и использование самого облака Amazon Virtual Private Cloud (VPC) не взимается. Если вы создаете шлюз Network Address Translation (NAT) в своем облаке VPC, то платите за каждый час, в течение которого ваш шлюз существует и доступен. Плата за Amazon VPC Reachability Analyzer взимается при каждой оценке связи между конкретными объектами источника и назначения. Если вы решите включить зеркалирование трафика, плата будет начисляться за каждый час использования каждого интерфейса Elastic Network Interface (ENI), в котором включено зеркалирование. Подробности о конкретных ценах см. ниже.

Плата за пользование прочими решениями Amazon Web Services, включая Amazon Elastic Compute Cloud (Amazon EC2), начисляется по опубликованным тарифам на соответствующие ресурсы, включая плату за передачу данных. Если облако VPC подключается к корпоративному ЦОД посредством дополнительного аппаратного подключения виртуальной частной сети (VPN), плата будет взиматься за час VPN‑подключения (по количеству времени, в течение которого VPN‑подключение находилось в активном состоянии). Неполные часы использования оплачиваются как полные. Плата за данные, переданные через VPN‑подключение, будет взиматься по стандартным тарифам AWS на передачу данных.

Калькулятор цен AWS

Посчитайте затраты на Amazon VPC и архитектуру в единой смете.

Создайте персонализированную смету прямо сейчас »

Если вы создаете шлюз NAT в своем облаке VPC, то платите за каждый час, в течение которого ваш шлюз существует и доступен. Плата за обработку данных берется за каждый гигабайт данных, переданный через шлюз NAT, независимо от источника или адресата трафика. Каждый неполный час работы шлюза оплачивается как полный. Кроме того, взимается стандартная плата AWS за передачу данных для всех данных, переданных через шлюз NAT. Если вы больше не желаете оплачивать шлюз NAT, необходимо просто удалить его с помощью Консоли управления AWS, интерфейса командной строки или API.

Цены на Amazon VPC Reachability Analyzer

Плата за Amazon VPC Reachability Analyzer взимается при каждой оценке связи между конкретными объектами источника и назначения.

Цены на зеркалирование трафика Amazon VPC

Если вы решите включить зеркалирование трафика в ENI инстансов Amazon EC2, плата будет начисляться за каждый час использования каждого интерфейса ENI, в котором включено зеркалирование трафика. Если зеркалирование трафика больше не требуется, просто отключите его на интерфейсах ENI инстансов EC2, чтобы избежать ненужных расходов. Отключить зеркалирование трафика можно в Консоли управления AWS, с помощью интерфейса командной строки или API.

Входящая маршрутизация Amazon VPC

Входящая маршрутизация Amazon VPC предоставляется во всех коммерческих регионах AWS и регионах AWS GovCloud (США) бесплатно.

Пример расчета стоимости Amazon VPC Reachability Analyzer

Предположим, что вы десять раз анализируете связь между двумя экземплярами.

Плата будет взиматься за каждый анализ отдельно, по 0,10 USD. 10 подключений x 0,10 USD за подключение = 1 USD

В результате получится 1 USD.

Пример расчета стоимости зеркалирования трафика Amazon VPC

Вы включили в Amazon VPC зеркалирование трафика в пяти интерфейсах ENI в регионе Восток США (Огайо). Зеркалирование трафика происходило круглосуточно в течение 30 дней.

Плата будет начислена за каждый час зеркалирования трафика в каждом интерфейсе ENI. Для региона Восток США (Огайо) час времени стоит 0,015 USD.

5 сеансов x 30 дней x 24 ч в день x 0,015 USD за сеанс в час = 54 USD

Исходя из этого, полная стоимость составит 54 USD.

Пример расчета стоимости шлюза NAT

Предположим, что создан шлюз NAT и инстанс EC2 через него получает доступ в Интернет. Ваш инстанс EC2, находящийся за шлюзом NAT, посылает файл размером 1 ГБ в одну из ваших корзин Amazon Simple Storage Service (Amazon S3). Инстанс EC2, шлюз NAT и корзина S3 расположены в одном и том же регионе Восток США (Огайо), шлюз NAT и инстанс EC2 расположены в одной и той же зоне доступности. Стоимость будет рассчитана следующим образом.