vpn fingerprint что это

Vpn fingerprint что это

На сайтах проверки анонимности вы часто можете встретить разновидность такой проверки, как VPN Fingerprint. В этой статье мы ответим на следующие вопросы:

Что такое VPN Fingerprint?

На картинке ниже изображены вариации модуля проверки VPN Fingerprint на нескольких известных сайтах проверки анонимности. Полную версию этого модуля вы можете найти в разделе «Информация о системе».

Так все-таки, на основании чего и как происходит эта проверка?

Постараемся все объяснить как можно проще. Если спешите, можете перейти к проблемам в обнаружении или сразу к выводам 🙂

Итак, как это работает. Допустим, вы хотите зайти на какой-то сайт:

Есть очень важные моменты, о которых вы должны знать:

Насколько точная получается проверка?

Стоит отметить, что обнаружение пользователей, описанным выше способом, хорошо лишь в теории. В реальности зачастую все происходит далеко не столь гладко и вот основные проблемы:

Проблема № 1 – нет единой базы для всех сайтов.

Как уже указывалось ранее, нет единой базы для всех сайтов, которая бы предоставляла всем одинаковые результаты и при этом была бы авторитетной.

Чтобы наглядно продемонстрировать данную проблему:

Результат проверки на трех сайтах вы можете видеть на изображении ниже.

Как видим, в проверке участвовало всего лишь 3 сайта, а результаты уже у всех разные.

Вы спросите: «Почему же тогда ваш сайт определил во всех случаях, что используется VPN?»

Если учесть тот факт, что сайтов в мире более миллиарда, и нет единой базы, то вряд ли уважающий себя сайт, будет на сто процентов полагаться только на результат проверки VPN fingerprint.

Проблема № 2 – размер MTU задается провайдером.

Как уже писали, размер пакетов MTU задается вашим провайдером. В большинстве случаев используют стандартный размер MTU 1500.

Но, довольно часто провайдеры используют специфический размер MTU. В большинстве случаев это делают для того, чтобы согласовать работу сетевого оборудования. Например, оборудование Cisco считает размер MTU без учета заголовка, а оборудование Juniper вместе с заголовком L2 и размер MTU у них будет разный, поэтому необходимо согласовать размер MTU.

В качестве наглядного примера, приведем крупных российских провайдеров. Например, в некоторых регионах провайдер Yota использовал MTU 1358, а Мегафон MTU 1440. Оба эти MTU определяются, как подключенные к VPN. Хотя в реальноcти пользователь может и не использовать VPN. Действительно ли на стороне провайдеров есть туннели или это так оборудование настроено, знает лишь провайдер, но пользователей определяет будто они подключены к VPN.

Проблема 3 – MTU меняют сами пользователи.

Довольно часто такую рекомендацию, как сменить размер MTU вручную, можно встретить в Интернете. В некоторых случаях подобная рекомендация может помочь при решении следующих проблем:

Не спешите сразу менять MTU, к этому процессу нужно подходить с умом, поэтому хотим вас заранее предостеречь: если вы выставите неправильное значение, у вас может перестать работать интернет, либо ощутимо пострадает скорость работы.

Чтобы убедиться в несовершенстве проверки VPN Fingerprint, просто сменим размер MTU в своем роутере. Установим, например, значение MTU 1408. В роутере TP-LINK это делается так:

Получим следующий результат:

К VPN мы не подключены, однако сайты определяют, будто мы используем VPN. Как видите, полагаться только на VPN Fingerprint не имеет смысла.

Хотелось бы добавить, что основной задачей данной статьи было не показать, на каком сайте проверке анонимности слабее или сильнее тесты. Все сайты справляются с данной задачей на все сто процентов. А объяснить принцип и наглядно продемонстрировать несовершенство такого способа проверки в целом.

Стоит ли бояться того, что VPN Fingerprint меня обнаружил?

На основании вышеизложенного можно сделать вывод, что бояться этого точно не стоит.

Результат проверки получается весьма поверхностный и к тому же зависит от соблюдения множества условий. Выходит, что нельзя до конца определить используете ли вы VPN или может это у вас настройки провайдера такие, а возможно это просто криво настроен маршрутизатор/софт на ПК, или специально установлен такой размер MTU для удобства взаимодействия с определенными устройствам и т.д.

Поэтому, можете спать спокойно и серфить в интернете не взирая на подобные сообщения, вы в безопасности.

Главное помните, что после смены IP адреса, обязательно удостоверьтесь в следующем:

Фингерпринт (отпечаток браузера): что это такое и как его скрыть?

Фингерпринт (отпечаток браузера, Browser Fingerprint) – это уникальный идентификатор конфигураций веб-браузера и операционной системы, который формируется на основе собранных данных различными технологиями отслеживания. При этом не используются традиционные методы отслеживания, такие как IP адреса и уникальные файлы cookie.

Цифровой отпечаток браузера имеет вид 32-битного числа шестнадцатеричной системы типа b2cf59b36581399ebf54d4ab425ac4a7, которое получается в результате обработки всех принятых от браузера данных. Полученный отпечаток браузера позволяет отслеживать пользователей в сети Интернет с точностью до 94%.

Отпечатки браузера применяются для предотвращения мошенничества и «кражи личности». Пользователь сети Интернет сам того не подозревая предоставляет данные о себе, без какого-либо на то согласия. С повышением количества собранных данных формируется профиль человека, который способен содержать в себе пол, возраст, семейное положение, финансовое состояние, интересы, привычки и т.д.

Казалось бы, это информация носит лишь поверхностный характер, без привязки к конкретному человеку. Но это лишь до поры до времени, стоит лишь раз человеку где-нибудь указать реальные персональные данные, например ФИО, телефон, адрес, фингерпринт, зафиксированный цифровым устройством позволит компаниям полностью Вас идентифицировать и тем самым дополнить сформированный профиль.

Также, Browser Fingerprinting, находит свое применения для внутренней аналитики, таким образом, действия пользователя (просмотренные страницы, клики, движения мышкой и т. п.) позволяют разработчикам получать негласную обратную связь, видеть, на, что пользователь обращает внимание в первую очередь и корректировать свои онлайн-платформы для достижения максимального отклика

Самые обычные браузерные фингерпринты мы заслужили:

Многие веб-сайты имеют встроенные инструменты для анализа браузеров и операционной системы своих посетителей. На основе собранных данных и создается уникальный цифровой отпечаток браузера. После проведения анализа все собранные данные, которые удалось получить вышеперечисленными методами, суммируются, и производится вычисление хеш-суммы, которая и является отпечатком браузера.

В интернете существует довольно много исследований и онлайн-проектов, где акцентируют особое внимание на уникальности цифровых отпечатков устройств. При этом, для масштаба своих исследований, некоторые из компаний предоставляют возможность пройти тест в режиме онлайн, такие как Panopticlick, Canvas Fingerprinting, Whoer и Am I Unique?

Сделать свой цифровой след менее уникальным помогут ручные изменения. Изменение часового пояса устройства; Установка другого языка операционной системы устройства; Установка другого языка браузера; Изменение разрешения экрана устройства; Изменение масштаба веб-страницы; Установка либо удаление плагинов браузера Отключение исполнения Flash, Javascript и WebGL Радикальные методы, но крайне неудобные для серфинга.

Использование дедиков (от слова dedicated server) до сих пор считается одним из самым эффективных способов сохранить свою анонимность. Представляет собой отдельную физическую машину, с которой не передаются никакие данные на вашу основную и рабочую.

Плюсы: Настройка HTTP/SOCKS-прокси или SSH/VPN-соединения на выбор; Контроль истории запросов; Спасает при атаке через Flash, Java, JavaScript, если использовать удаленный браузер;

Главная причина популярности и эффективности такого метода заключается в том, что такой виртуальный компьютер является совершенно новыми и чистым для интернета, работает круглосуточно и не передает никакой информации о конечном пользователе и характеристиках его компьютера (говорят Facebook отслеживает даже MAC адрес).

Конфиденциальность могут предложить антидетект-браузеры. Такие браузеры, как AdsPower, Multilogin и Linken Sphere, гарантируют анонимность путем подмены данных и уникализации цифрового отпечатка пользователя, оставляя при этом минимум следов в сети. Например, в AdsPower можно удобно изменить вышеупомянутые отпечатки:

Начать работу с AdsPower просто. Зарегитрируйте с email и скачайте программу для вашего компьютера. После того выбирайте один из пакетов и настройте прокси для начала работы. Больше обучающие материалы можно посмотрить на сайте AdsPower.

Современный интернет собирает огромную базу информации о каждом ее пользователе. Интернет общество активно создает и продвигает разнообразные инструменты для сохранения конфиденциальности онлайн, которые с одной стороны защищают от мошенников а с другой стороны помогают обходить правила для рекламодателей.

ВПН позволяет экономить на сервисах, которые разным ГЕО предлагают разные цены на свои продукты, мультипрофильные платформы позволяют организовывать и эффективно управлять большим количеством аккаунтов одновременно. Для этого, антидетект браузеры также являеются надежным инструментом, и эффективное его применение полностью оправдывают вложенные средства, помогая зарабатывать в разы больше.

Что такое Fingerprint, как его проверить и изменить

Как работает Фингерпринт

Build Fingerprint (создание отпечатка) производится двумя способами, скрытым и активным.

Скрытый запрос

Данный способ предусматривает скрытый запрос, выполненный к клиентской машине, который позволяет точно классифицировать следующие параметры:

Активный фингерпринт

Данный способ позволяет получить более точную информацию, причем сделать это с разрешения пользователя, хотя он сам может и не знать, что дал такое разрешение. На пользовательском устройстве устанавливается код, который запускается автоматически (например, JavaScript). Кроме доступа к данным указанным в случае скрытого запроса, он получает доступ к серийным номерам оборудования, которые являются уникальными, MAC-адресу, другой уникальной информации.

Как используют Fingerprint

Разрабатывалась технология как алгоритм, позволяющий собрать данные для идентификации с целью борьбы с мошенниками. Дело в том, что большинство сайтов собирает множество информации, о пользователях, которые посещают их без их уведомления на основе которых производится профилирование. Если в этот профиль попадают реальные данные такие как телефон, фамилия, имя, отчество или реальный адрес, то это дает возможность, полностью идентифицировать человека и добавить в соответствующую базу. Разные базы содержат разную информацию, хобби, увлечения, предпочтения, целевые товары и многое другое. Часто такие базы отпечатков объединяются для более точной идентификации. Такая информация потом перепродается маркетинговым компаниям, которые используют ее в своих целях. Особый риск несет то, что ею могут воспользоваться злоумышленники для незаконных действий. К большому сожалению большинство пользователей не может запретить сбор такой информации и обезопасить себя.

Как проверить Фингерпринт

На данный момент времени проверить какую информацию выдает фингерпринт о Вас и Вашем устройстве довольно просто. Можно воспользоваться такими онлайн сервисами как Fingerprint Central или Am I Unique, которые покажут какие именно отпечатки о веб-браузере и операционной системе могут получить те или иные веб-сайты.

Как подменить Fingerprint

Есть несколько простых способов подмены цифровых отпечатков системы и браузера. Можно воспользоваться расширением для браузера или специальными антидетект браузерами. Также активно сбору информации противостоят VPN-сервисы и приватные прокси-сервера.

Веб расширения

Антидетект браузеры

Специально созданные веб-браузеры для анонимного просмотра страниц и мультиаккаутинга. Они используют специальные алгоритмы защиты и подмены цифровых отпечатков, позволяющие скрыть настоящую информацию о пользователе, предоставляя каждый раз новую случайным способом. Среди популярных ANTBrowser, MultiLogin, Indigo Browser, Linken Sphere, Ghost Browser в сети можно найти и много других.

Используя этот вариант, при доступе к веб-сайтам их алгоритмы будут получать информацию о частной виртуальной сети, а не о конечном пользователе. Кроме того, все переданные данные надежно шифруются, защищая реальные отпечатки пользователя.

Прокси-сервера

Приватные прокси обладают очень высоким уровнем анонимности и защиты личных данных. Алгоритмы веб-сайтов не могут получить Ваш цифровой отпечаток так как сервер-посредник не передает такой информации о Вас целевой странице.

Видео: Что такое Fingerprints и как его проверить и изменить

С каждым годом алгоритмы для Build Fingerprint совершенствуются. Чем больше мер защиты, тем больше новых методов идентификации. Последнее время все больше проектов, которые специализируются на опознании пользователя по поведенческому профилю (социальная инженерия), какие сайты он посещает, как часто, какой информацией интересуется и так далее. Если анонимность и безопасность в сети для Вас не пустое место, то следует использовать один из вышеуказанных методов, но также следует помнить, что чрезмерные меры, также могут стать причиной того, что Вас идентифицируют. Поэтому следует взвешивать все подходы и способы и выбирать оптимальный и самый безопасный.

Проверяем безопасность своего VPN-сервиса

Многие пользователи уже давно знакомы с различными VPN-сервисами, которые необходимы для безопасного и свободного использования сети Интернет без ограничений цензуры.

Но далеко не все VPN-провайдеры могут обеспечить высокий уровень безопасности в Интернете. Далее мы расскажем, как проверить свой VPN-сервис, и на что важно обратить внимание.

Мы будем говорить только о том, что может самостоятельно проверить каждый пользователь и убедиться, насколько надежную защиту предоставляют VPN-сервисы. Все сравнения производим на примере использования VPN Monster, в котором полностью реализованы описанные ниже уровни безопасности.

Безопасное соединение по протоколу https

В ходе исследования оказалось, что несколько сайтов VPN-компаний, работают по протоколу http. Использование такого соединения небезопасно, и позволяет перехватывать ключи, а затем – расшифровать весь интернет-траффик пользователя.

На сегодня, важным условием безопасности сайта является использование протокола https с применением сертификатов SSL, что позволит защитить получение ключей и файлов конфигурации от VPN-провайдера к пользователю.

Уязвимости фирменных VPN клиентов

Для более удобного подключения к VPN сети разные компании предлагают свои фирменные VPN-клиенты. Использование фирменного клиента всегда проще и быстрее, но не всегда безопасно.

Мы обнаружили несколько VPN-компаний, которые используют незашифрованное http-соединение с сервером авторизации в своих фирменных клиентах. Опасность может заключаться в отсутствии шифрования процесса получения файлов конфигурации и ключей. В результате – ключи и файлы конфигурации могут быть перехвачены посторонними и использованы для расшифровки всего интернет-трафика.

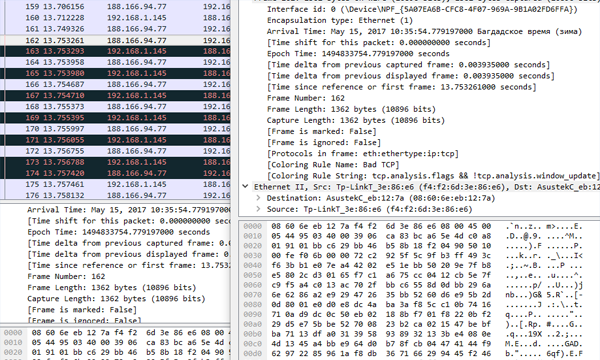

Проверить, используется ли в клиенте шифрование передачи данных, возможно при помощи различных программ-сниферов, которые позволяют перехватить трафик. Если шифрование не применялось – в перехваченных данных можно найти файлы конфигурации и ключи. В свою очередь, при включенном шифровании – полученный зашифрованный трафик покажет случайный набор данных без указания на содержимое.

Общие или индивидуальные ключи шифрования?

Интересные подробности были обнаружены при проверке нескольких крупных VPN-провайдеров. Многие практикуют раздачу одного ключа на все серверы и всех пользователей с различием только в процессе авторизации по логину и паролю. В случае взлома логина и пароля, перехваченный ключ позволит расшифровать весь интернет-трафик пользователя.

Некоторые компании используют различные ключи шифрования для каждого пользователя, но все же с одинаковым ключом для всех серверов. И только индивидуальный ключ для каждого пользователя и каждого сервера может обеспечить надежную защиту. Таким образом, если ключи пользователя на одном сервере будут скомпрометированы, то при подключении к другому серверу соединение останется безопасным.

Для проверки можно открыть папку с файлами конфигурации и ключами. Количество серверов должно соответствовать такому же количеству ключей, если сами ключи не находятся в ovpn файлах.

Возможность смены ключа для безопасности пользователей

В процессе работы на компьютере могут возникать различные ситуации, связанные с потерей ключей: заражение вирусами, взломы или потеря устройства. Именно для таких ситуаций некоторые VPN-провайдеры предлагают пользователям возможность смены ключей без потери подписки. При любых подозрительных происшествиях относительно информационной безопасности рекомендуется производить смену VPN-ключей.

Ведение и хранение логов

Вопрос о ведении и сохранении логов задают все пользователи при выборе VPN-провайдера. Это важно, поскольку ведение логов позволит связать действия клиента в Интернете с его реальным IP-адресом.

В рамках эксперимента мы обратились к топовым VPN-компаниям с предложением о сотрудничестве. И узнали, что обязательным условием для ресселеров является хранение и предоставление всех данных пользователей (IP, email, телефон и тд…). Такие сведения могут указывать на ведение логов пользователей в крупных VPN-компаниях.

VPN-провайдер может доказать, что на сервере не ведется логирование, только в том случае, если предоставит полный Root-доступ для проверки пользователю. Если нужна полная гарантия отсутствия логирования, лучше иметь собственный VPN сервер с полным root доступом и в этом поможет компания RootVPN.

В случае отсутствия возможности вышеупомянутой проверки следует обратить внимание на физическое расположение VPN-компании. Юрисдикция офшорных зон позволяет VPN-провайдерам не вести логирование и не зависеть от запросов иностранных спецслужб.

Цифровой отпечаток VPN fingerprint выдает использование VPN

Современные технологии помогают с легкостью определять, использует ли человек VPN-соединение или нет.

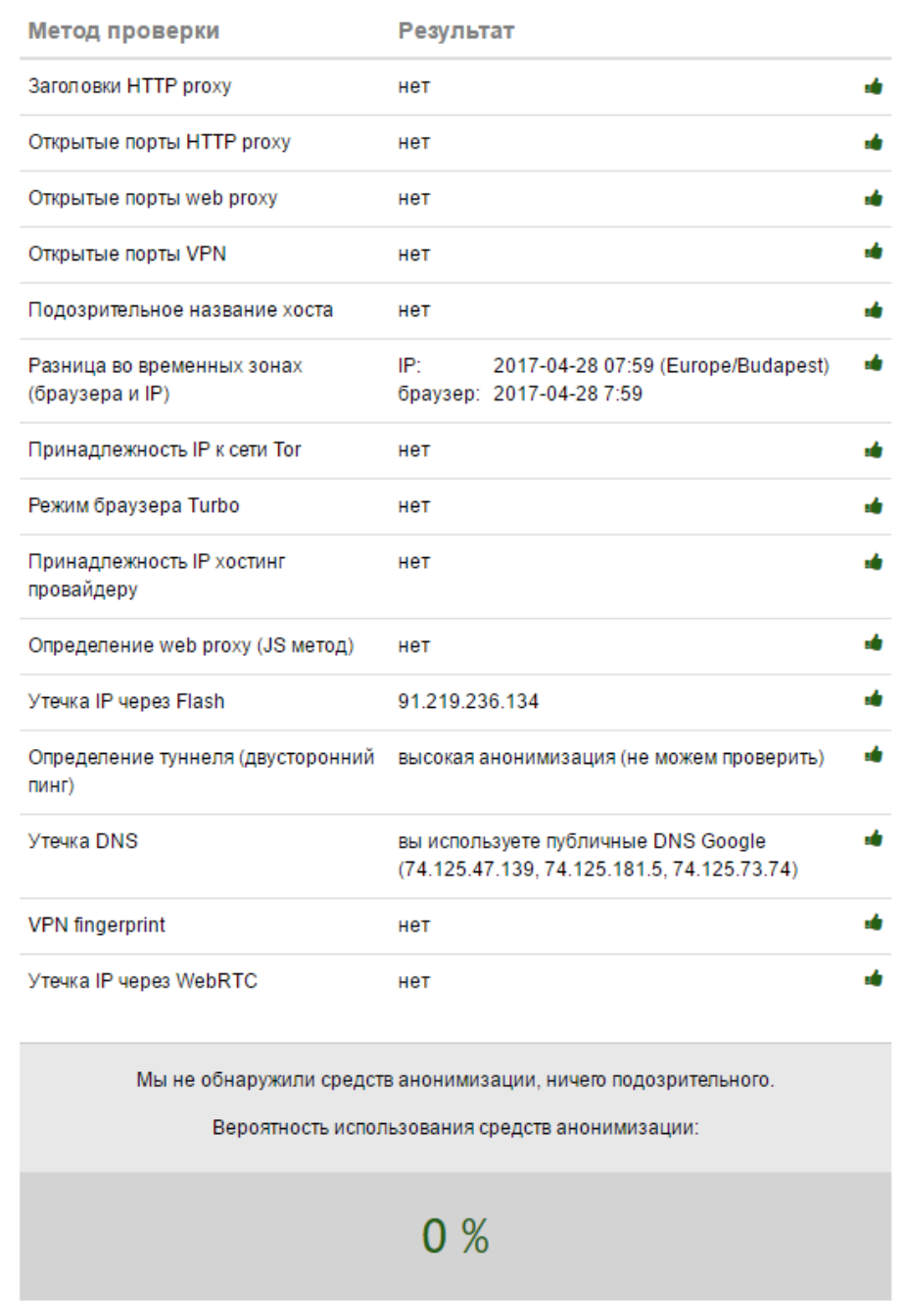

Большинство VPN-провайдеров не скрывают цифровой отпечаток. Если же требуется скрывать использование VPN-технологий, то рекомендуется протестировать работу выбранного сервиса. К примеру, сервис компании VPN Monster скрывает факт использования OpenVPN, что доказывает результат следующей проверки на сайте https://2ip.ru/privacy/

При этом важно учесть, что часовой пояс выбранного VPN-сервера должен совпадать с временем, установленным на устройстве пользователя.

Утечка по DNS

В некоторых VPN-компаниях при использовании OpenVPN в Windows 8 и 10 существует риск утечки реального значения DNS. Есть возможность самостоятельно убедиться в отсутствии утечки по DNS. Для этого потребуется найти в файле конфигурации, полученном у VPN-провайдера, опцию block-outside-dns. Наличие опции block-outside-dns позволяет автоматически блокировать утечку по DNS.

Надежность алгоритмов шифрования

Многие VPN-сервисы зачастую используют недостаточно надежные методы шифрования, что позволяет экономить ресурсы сервера. Иногда, в ущерб безопасности, VPN-компании продолжают использовать протокол PPTP, который имеет ряд уязвимостей.

Следует всегда обращать внимание на то, какую технологию и алгоритмы шифрования использует VPN-провайдер. Для достижения максимальной надежности рекомендуется использовать технологию OpenVPN с алгоритмом AES 256, ключами Diffie-Hellmanа от 2048 bits и хеш алгоритмом 512 mb.

Какие выводы?

Мы постарались показать, что пользователи могут проверить безопасность услуг своего VPN-провайдера самостоятельно, простыми и доступными способами. И тогда привлекательная цена или красочный дизайн сайта популярной VPN-компании не смогут ввести в заблуждение пользователей, для которых анонимность и безопасность превыше всего.

Определяем пользователей VPN (и их настройки!) и прокси со стороны сайта

We can save the day from dark, from bad

There’s no one we need

Многие из вас используют VPN или прокси в повседневной жизни. Кто-то использует его постоянно, получая доступ к заблокированным на государственном или корпоративном уровне ресурсам, многие используют его изредка, для обхода ограничений по географическому положению. Как вы можете знать, крупные интернет-игроки в сфере стриминга видео, музыки и продажи игр никогда не любили пользователей, которые легко обходят географические ограничения, разблокируя недоступный в их стране контент, или совершая покупки заметно дешевле. За примерами не нужно далеко ходить: Netflix изменил свое соглашение об использовании, добавив пункт о блокировке VPN, всего 2 месяца назад; Hulu тоже грешил блокировкой пользователей, а Steam вообще подозрительно смотрит на не-русскоязычных пользователей из России. В последнее время, компании пытаются блокировать уже не конкретных пользователей, а сами IP-адреса VPN-сервисов, создавая определенные неудобства уже самому VPN-сервису и его пользователям. Похоже, они не используют никаких спецсредств, а блокируют выборочно и вручную. Хоть я и не поддерживаю какие-либо блокировки вообще, меня заинтересовала техническая часть вопроса: можно ли как-то определить использование прокси-серверов и VPN со стороны сервера, не прикладывая особых усилий?

Можно, при определенных условиях. И достаточно точно.

MSS и MTU

MTU, или Maximum Transmission Unit — максимальное количество данных, которые могут быть переданы в одном пакете. MTU установлен у каждого сетевого адаптера, даже у тех маршрутизаторов, через которые трафик от вас до удаленного сервера идет транзитом. В подавляющем большинстве случаев, в интернете используют MTU 1500, однако бывают заметные исключения, которые, к слову, зачастую подчиняются некоторым правилам.

Когда ваш браузер или любое другое ПО, работающее с сетью, создает TCP-соединение к удаленному серверу, в заголовки пакета помещается значение Maximum Segment Size (MSS), которое сообщает серверу, какого максимального размера сегменты он может передавать в одном пакете. Это значение очень близко́ к MTU, оно сразу дает понять серверу о возможностях вашего интернет-соединения, исключая излишнюю фрагментацию и позволяя утилизировать ваш канал по полной.

Когда вы отправляете пакет, будучи подключенным к VPN по какому-то протоколу (PPTP, L2TP(±IPsec), IPsec IKE), он помещается (инкапсулируется) в еще один пакет, что вносит свои накладные расходы, и большие пакеты, которые были бы отправлены без фрагментации без VPN, теперь придется фрагментировать. Чтобы избежать такой фрагментации, ОС устанавливает на сетевом интерфейсе MTU меньше, чем MTU реального сетевого интерфейса, из-за чего ОС не пытается создавать большие пакеты, которые требовали бы фрагментации.

В случае с PPTP, L2TP(±IPsec), IPsec, как я понимаю, нет каких-то стандартов на MTU туннеля, все устанавливают такие значения, чтобы работало в большинстве случаев, и устанавливаются они на глаз. Как правило, это 1400, что позволяет использовать, скажем, PPTP на каналах с MTU до 1440 без фрагментации (например, когда для доступа в интернет требуется еще один туннель, как часто бывает у российских провайдеров). OpenVPN — пожалуй, самый популярный вариант VPN — напротив, пошел другим путем.

OpenVPN

В целях совместимости со старым или просто кривым софтом, OpenVPN по умолчанию не устанавливает меньшее значение MTU на VPN-интерфейсе, а изменяет значение MSS внутри инкапсулированного TCP-пакета. За это отвечает параметр mssfix, установленный по умолчанию в значение 1450. Он изменяет MSS таким образом, чтобы он полностью утилизировал канал с MTU 1450, т.е. высчитывает свои накладные расходы таким образом, чтобы они проходили через канал с MTU 1450 и более без фрагментации. Вследствие этого, у нас появляется возможность не просто определить пользователей OpenVPN со стандартным mssfix 1450, но и определить их протокол подключения (IPv4, IPv6), протокол транспортного уровня (TCP, UDP), параметры шифрования, сжатия и MAC, т.к. они вносят свои уникальные накладные расходы и отражаются в MSS.

Давайте посмотрим на типичные значения MSS:

| Протокол | Размер блока | MAC | Сжатие | MSS |

|---|---|---|---|---|

| UDP | 64 | SHA1 | — | 1369 |

| UDP | 64 | SHA1 | + | 1368 |

| TCP | 64 | SHA1 | — | 1367 |

| TCP | 64 | SHA1 | + | 1366 |

| UDP | 128 | SHA1 | — | 1353 |

| UDP | 128 | SHA1 | + | 1352 |

| TCP | 128 | SHA1 | — | 1351 |

| TCP | 128 | SHA1 | + | 1350 |

| UDP | 128 | SHA256 | — | 1341 |

| UDP | 128 | SHA256 | + | 1340 |

| TCP | 128 | SHA256 | — | 1339 |

| TCP | 128 | SHA256 | + | 1338 |

Если используется шифр с размером блока в 64 бита, это, вероятно, Blowfish, если 128 — вероятно, AES.

Для пущей проверки теории было протестировано 2 VPN-сервиса: VyprVPN и ibVPN. Оба сервиса подвержены определению настроек описанным методом.

Если вы не хотите, чтобы вас обнаруживали таким способом, вы можете либо отключить mssfix, установив его в 0 и на сервере, и на клиентах, получив таким образом MSS 1460 (в случае с IPv4), что соответствует MTU 1500 — типичному MTU для обычного проводного соединения, которое есть у подавляющего большинства пользователей. Однако, в этом случае вы получите излишнюю фрагментацию, что ведет к повышению задержек и уменьшению пропускной способности, поэтому может иметь смысл установить MTU в 1400, 1380 или похожее (должно быть кратно 2, а лучше 10), т.к. такие значения часто используются провайдерами, например, мобильного интернета.

Прокси

Способов определения прокси-сервера, если он не добавляет никаких заголовков (вроде X-Forwarded-For), не так-то много. Чем же технически отличается прокси от VPN? В случае с VPN, удаленный сервер получает от вас пакет, которая создала ваша ОС, в неизменном (зачастую) виде. Прокси же, напротив, получает только всю информацию об удаленном сервере (IP, порт, прочие параметры) и данные, создавая пакет на стороне самого прокси, и отправляет его. Разные ОС по-разному создают пакеты, различия можно встретить даже от версии к версии. Мы с большой точностью можем определить ОС создателя пакета, версия нас не слишком интересует.

Как мне кажется, прокси чаще всего запускают на Linux и BSD, а используют чаще под Windows. Пользователи часто не думают о смене User-Agent, который включает используемую ОС, в браузере, а это нам на руку.

Существует замечательный проект p0f, который отлично впишется под наши нужды. Пассивно прослушивая трафик, он может определить ОС, MTU и браузер, оповестить о несовпадении ОС создателя пакетов и ОС в User-Agent. К тому же, он имеет API. Немного модифицировав его, добавив экспорт MTU через API и обновив сигнатуры, мы можем с определенной точностью детектировать пользователей популярных VPN-протоколов, пользователей прокси и тех пользователей, которые подделывают User-Agent.

WITCH?

Немного подумав, я решил сделать небольшой веб-сервис для реализации своих идей, т.к., по какой-то причине, я не смог найти ничего похожего.

Из этого получился WITCH?, который с легкостью расскажет вам о настройках вашего OpenVPN-соединения (если вы не трогали mssfix, конечно же), попытается определить вашу ОС и сравнить ее с ОС в User-Agent, получит PTR-запись для вашего IP и сравнит ее с набором правил, определяя, используете ли вы интернет-канал, рассчитанный на домашних или серверных пользователей.

WITCH? также без проблем определяет пользователей Tor Browser, т.к. он использует одинаковый статичный User-Agent (с Windows) на всех ОС, а exit nodes запущены под Linux и FreeBSD.