vpxa vmware что это

#mytweets

Top Clicks

an IT blog.. and an occasional rant

hostd is an app that runs in the Service Console that is responsible for managing most of the operations on the ESX machine. It knows about all the VMs that are registered on that host, the luns/vmfs volumes visible by the host, what the VMs are doing, etc. Most all commands or operations come down from VC through it. i.e, powering on a VM, VM vMotion, VM creation, etc.

vpxa also runs on the Service Console and talks to VC. I believe it acts as an intermediary between VC and hostd. I think it also does some housekeeping on the ESX host, but not as much as hostd.

Vmware hostd and vpxa on ESXi 5.X

The vmware-hostd management service is the main communication channel between ESX/ESXi hosts and VMkernel. If vmware-hostd fails, ESX/ESXi hosts disconnects from vCenter Server/VirtualCenter and cannot be managed, even if you try to connect to the ESX/ESXi host directly. It knows about all the VMs that are registered on that host, the luns/vmfs volumes visible by the host, what the VMs are doing, etc. Most all commands or operations come down from VC through it. i.e, powering on a VM, VM vMotion, VM creation, etc.

Restart the vpxa service

VPXD-It is Vcenter Server Service. If this service is stopped then we will not able to connect to Vcenter Server via Vsphere client.

VPXA-It is the agent of Vcenter server. also known as mini vcenter server which is installed on the each esx server which is managed by Vcenter server. What are the management action we are performing on top of the vcenter server. (Like:- Increasing/Decreasing RAM & HDD, Making any type of changes in cluster, doing vmotion. This agent collects all information from the vcenter server and pass this information to the kernal of the esx server.

HOSTD- This is the agent of ESX server, here VPXA pass the information to the HOSTD and hostd pass the information to ESX server.

In ESX, you have only hostd and (if you have vCenter) vpxa.

These are daemon (services) for remote management:

hostd is the daemon for direct VIC connection (when you use Virtual Infra Client (VIC) to connect to your ESX).

Что такое кластер на VMware и как он устроен?

В начале обозначим, что в рамках данной статьи мы будем понимать под кластером группу хостов (физических серверов) под управлением единого сервиса для совместного выполнения определенных функций как целостная система, связывающаяся через сеть.

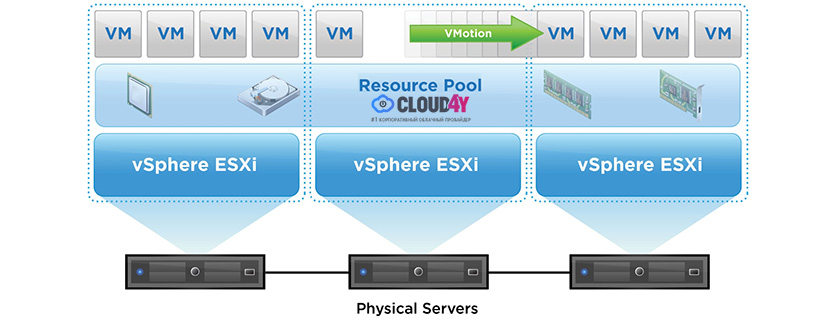

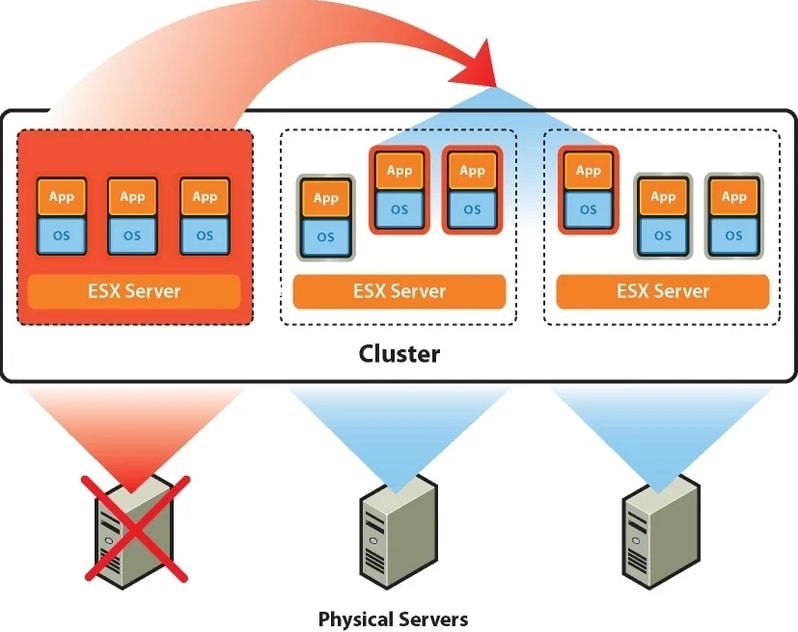

На платформе виртуализации VMware vSphere можно построить 2 разновидности кластеров: High-availability кластер (HA) и Distributed Resource Scheduler кластер (DRS).

HA-кластер будет означать, что определенное количество физических серверов объединяется в кластер и на них запускаются виртуальные машины. В случае выхода из строя одного из хостов, виртуальные машины запускаются на других серверах из группы, на которых предварительно было выделено для этого место. В итоге время простоя равно времени загрузки операционной системы «виртуалки».

Если необходимо сократить время простоя до минимального времени рекомендуется использовать технологию VMware Fault Tolerance. Основную идею опции можно описать как создание синхронно работающей реплики виртуальной машины на другом сервере и мгновенное переключение на неё при выходе из строя основного хоста.

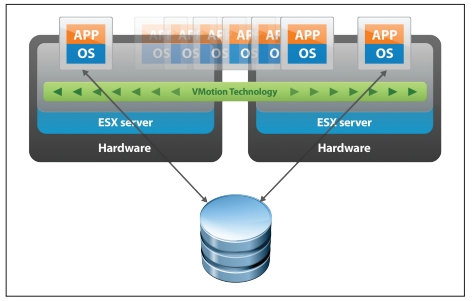

Fault Tolerance

Технология VMware DRS используется для выравнивания нагрузки в кластере. Для этого на первоначальном этапе ресурсы кластера объединяются в пул и затем происходит балансировка нагрузки между хостами путем перемещения виртуальных машин. DRS может рекомендовать перемещение с необходимым подтверждением от администратора или делать это в автоматическом режиме. Происходит это с использованием утилиты «живой миграции» vMotion, благодаря которой миграция не требует остановки ВМ. Пользователи продолжают работать с одним экземпляром ВМ до тех пор, пока данные не будут перенесены на другой хост. В последний момент копируются последние изменения из оперативной памяти, пользователь видит незначительное кратковременное снижение быстродействие системы и через мгновение уже работает с той же ВМ, которая по факту уже находится на другом физическом сервере.

Принцип работы VMware HA + DRS

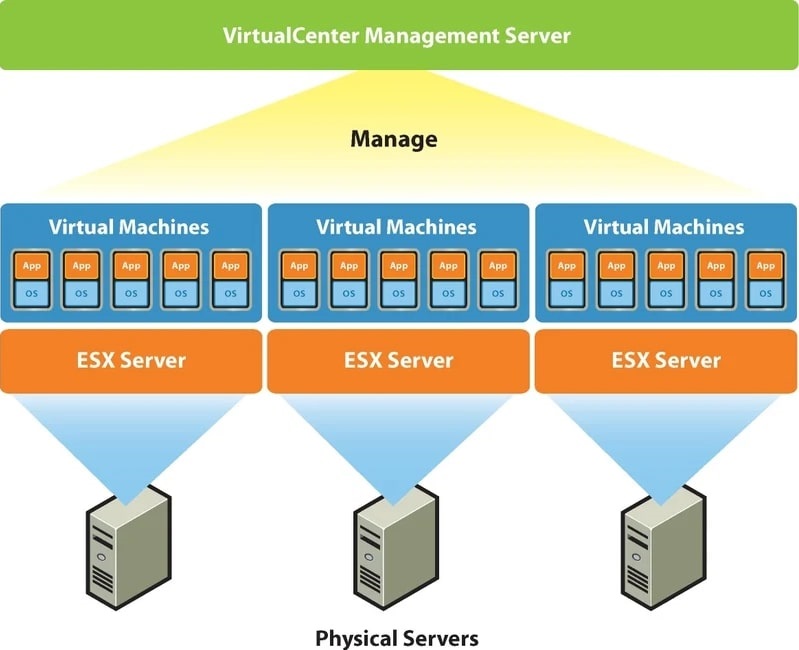

В случае с кластером VMware группа из 2-х и более серверов ESXi находится под централизованным управлением VMware vCenter Server. Собственно, создавать виртуальные машины можно и на одном хосте с установленным гипервизором VMware ESXi, но возможностей HA, DRS и прочих у вас не будет. Вы просто сможете «нарезать» ваш физический сервер на несколько виртуальных, а его неработоспособность будет означать простой всех ВМ.

Чтобы пользоваться всеми кластерными возможностями необходимо использовать платформу VMware vSphere, которая включает в себя сервер управления ESXi-хостами и СХД, так называемый и упомянутый выше, vCenter Server. Также для построения кластера потребуется подключение системы хранения данных. В ней в особенной кластерной файловой системе VMFS хранятся разделы с файлами виртуальных машин, которые доступны для чтения и записи всем ESXi-хостам кластера. По причине хранения в одном месте и независимости виртуальной машины от физической платформы достигается быстрое перемещение и восстановление при помощи HA, DRS, FT, vMotion.

Платформа VMware vSphere

VMware vCenter Server, если говорить упрощенно, является набором служб и базой данных. Каждая из служб занимается своим конкретным списком задач и взаимодействует с другими службами и/или хостами ESXi. vCenter Server – это некий командный пункт, которому подчиняются гипервизоры ESXi на хостах. Общение между ними происходит через хостовых агентов VPXA. Из панели управления vCenter Server можно делать даже больше, чем подключившись напрямую к ESXi. Если в ESXi вы сможете создавать/удалять виртуальные машины, то с помощью vCenter Server вы можете дополнительно создать и настроить для них кластер и все необходимые кластерные опции, часть из которых описана выше.

VMware vCenter Server может работать как на отдельной физическом сервере, так и внутри виртуальной машины на том же хосте, которым сам же и управляет.

Тема безусловно интересная и обширная, однако для развертывания подобных инфраструктур требуются большие материальные затраты. Если мы хотим пользоваться всеми возможностями, которые повышают отказоустойчивость и надежность системы, необходимо приобрести минимум два сервера и СХД, купить лицензию на платформу VMware VSphere у одного из дистрибьюторов. Установка, настройка и администрирование кластера VMware также потребует от вас временных и финансовых вложений.

Что делать в случае, если от вашей IT-инфраструктуры требуется высокая надежность, которую предоставляет платформа VMware vSphere, но нет возможности понести значительные капитальные вложения? Ответом на этот вопрос для многих корпоративных клиентов стало использование облачных технологий, а именно услуга аренды инфраструктуры (IaaS). Облачный провайдер обладает необходимым сетевым и серверным оборудованием, которое расположено в безопасных дата-центрах. IT-специалисты провайдера оказывают техническую поддержку 24*7, а бизнес может воспользоваться всеми преимуществами виртуализации в кластере VMware.

Клиенты не используют VMware vCenter Server. За управление кластерами и физическим оборудованием отвечает провайдер. Клиенты получают значительное количество возможностей управления своим виртуальным ЦОДом с помощью удобного портала самообслуживания VMware vCloud Director. Создание vЦОДа для клиента происходит в кратчайшие сроки, при этом может быть создано необходимое количество виртуальных машин с нужными характеристиками и операционными системами, маршрутизируемые и изолированные сети с любой топологией, настроены гибкие правила Firewall и многое другое.

Покупку минимум двух собственных серверов, СХД и лицензий с необходимостью дальнейшей настройки можно заменить использованием облака. Соглашение с провайдером будет предусматривать уровень доступности услуг (SLA). В случае, с Cloud4Y SLA равен 99,982%. Это означает, что максимально допустимая по соглашению недоступность сервиса составляет не более 15 минут в месяц. Кроме того, Cloud4Y устанавливает минимально допустимые показатели производительности CPU и RAM системы. Количество MIPS на одно vCPU составляет не менее 2900, что гарантирует клиентам заявленное быстродействие процессора. Также не допускается «переподписка» физической оперативной памяти. Это означает, что выделенная при создании виртуальной машины Configured Virtual RAM, которую будет видеть гостевая ОС, является 100% выделенной физической памятью, которая доступна виртуальной машине в любой момент времени. Это создает условия, при которых облачные серверы по производительности в любой момент времени могут полноценно заменить для клиентов физический сервер с соответствующими характеристиками, а благодаря виртуализации в кластере надежность и отказоустойчивость может оказаться выше, чем при использовании собственного оборудования.

Если вашему бизнесу требуется надежное IT-решение на основе кластера VMware, для принятия решения рекомендуем воспользоваться тестовым доступом к облаку Cloud4Y.

Как победить фиолетовый экран смерти VMware?

Многие администраторы VMware ESXi сталкивались с такой проблемой, как «фиолетовый экран смерти». Самое неприятное в этой проблеме, что у вас возникает недоверие к своей собственной инфраструктуре. В голове постоянно крутятся мысли о том, что такая же проблема может повториться и на другом сервере.

Что такое PSOD?

PSOD расшифровывается, как Purple Screen of Diagnostics, часто называемый Purple Screen of Death от более известного Blue Screen of Death, встречающегося в Microsoft Windows.

Это диагностический экран, отображаемый VMware ESXi, когда ядро обнаруживает фатальную ошибку, при которой оно либо не может безопасно восстановиться, либо не может продолжать работу.

Он показывает состояние памяти во время сбоя, а также дополнительные сведения, которые важны для устранения причины сбоя: версия и сборка ESXi, тип исключения, дамп регистра, обратную трассировку, время безотказной работы сервера, сообщения об ошибках и информацию о дампе ядра. (файл, созданный после ошибки, содержащий дополнительную диагностическую информацию).

Данный экран отображается в консоли сервера. Чтобы увидеть его, вам нужно будет либо находиться в центре обработки данных и подключить монитор, либо подключиться удаленно с помощью внеполосного управления сервером (iLO, iDRAC, IMM и т.д. в зависимости от вашего вендора).

Почему появляется PSOD?

Наиболее частые причины PSOD:

1. Аппаратные сбои, в основном связанные с RAM или CPU. Обычно они выдают ошибку «MCE» или «NMI».

«MCE» — исключение проверки компьютера, которое представляет собой механизм в ЦП для обнаружения и сообщения о проблемах с оборудованием. В кодах, отображаемых на фиолетовом экране, есть важные детали для определения основной причины проблемы.

«NMI» — немаскируемое прерывание, то есть аппаратное прерывание, которое не может игнорироваться процессором. Поскольку NMI является очень важным сообщением об отказе HW, ответ по умолчанию, начиная с ESXi 5.0 и более поздних версий, должен запускать PSOD. Более ранние версии просто регистрировали ошибку и продолжали. Как и в случае с MCE, фиолетовый экран, вызванный NMI, предоставляет важные коды, которые имеют решающее значение для устранения неполадок.

2. Программные ошибки

· неверное взаимодействие между компонентами ESXi SW (см. KB2105711)

· из ресурсов: память, динамическая область памяти, буфер (см. KB2034111, KB2150280)

· бесконечный цикл + переполнение стека (см. KB2105522 )

· неверные или неподдерживаемые параметры конфигурации (см. KB2012125, KB2127997)

3. Некорректно функционирующие драйвера; ошибки в драйверах, которые пытаются получить доступ к некорректному индексу или несуществующему методу (см. KB2146526, KB2148123)

Какое влияние оказывает PSOD?

Когда возникает сбой, хост выходит из строя и завершает работу всех служб, работающих на нем, вместе со всеми размещенными виртуальными машинами. Виртуальные машины отключаются резко и не завершают свою работу корректно. Если хост является частью кластера и вы настроили HA, эти виртуальные машины будут запущены на других хостах в кластере. Помимо простоя и недоступности виртуальных машин во время их простоя, «грязное» завершение может повлиять на некоторые критически важные приложения, такие как серверы баз данных, очереди сообщений или задания резервного копирования.

Кроме того, все другие службы, предоставляемые хостом, будут прекращены, поэтому, если ваш хост является частью кластера VSAN, PSOD также повлияет на vSAN.

Что делать?

1. Проанализируйте сообщение на фиолетовом экране.

2. Обратитесь в службу поддержки VMware.

Прежде чем приступить к дальнейшему исследованию и устранению неполадок, рекомендуется обратиться в службу поддержки VMware, если у вас есть контракт на поддержку. Параллельно с вашим расследованием они смогут помочь вам в проведении корневого анализа причин (RCA).

3. Перезагрузите затронутый хост ESXi.

Чтобы восстановить сервер, вам необходимо перезагрузить его. Я бы также посоветовал оставить его в режиме обслуживания, пока вы не выполните полный анализ RCA, пока не будет определена и исправлена ошибка. Если вы не можете позволить себе держать его в режиме обслуживания, по крайней мере, точно настройте свои правила DRS, чтобы на нем работали только второстепенные виртуальные машины, чтобы в случае возникновения другого PSOD влияние было минимальным.

4. Получите coredump

В зависимости от вашей конфигурации у вас может быть дамп ядра в одной из следующих форм:

5. Расшифруйте ошибку.

Exception Type 0 #DE: Divide Error

Exception Type 1 #DB: Debug Exception

Exception Type 2 NMI: Non-Maskable Interrupt

Exception Type 3 #BP: Breakpoint Exception

Exception Type 4 #OF: Overflow (INTO instruction)

Exception Type 5 #BR: Bounds check (BOUND instruction)

Exception Type 6 #UD: Invalid Opcode

Exception Type 7 #NM: Coprocessor not available

Exception Type 8 #DF: Double Fault

Exception Type 10 #TS: Invalid TSS

Exception Type 11 #NP: Segment Not Present

Exception Type 12 #SS: Stack Segment Fault

Exception Type 13 #GP: General Protection Fault

Exception Type 14 #PF: Page Fault

Exception Type 16 #MF: Coprocessor error

Exception Type 17 #AC: Alignment Check

Exception Type 18 #MC: Machine Check Exception

Exception Type 19 #XF: SIMD Floating-Point Exception

Exception Type 20-31: Reserved

Exception Type 32-255: User-defined (clock scheduler)

Наиболее распространенные случаи описаны в отдельных статьях базы знаний VMware. Поэтому используйте эту таблицу в качестве индекса для ошибок PSOD:

Пример ошибки

Подробная статья в базе знаний

LINT1/NMI (motherboard nonmaskable interrupt), undiagnosed

Panic requested by one or more 3rd party NMI handlers

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

VMware ESXi

VMware ESXi — это специализированный аппаратный гипервизор. ESXi устанавливается непосредственно на физический сервер и разделяет его на несколько логических серверов, которые называются виртуальными машинами.

Заказчики могут использовать продукт ESXi бесплатно вместе с бесплатной версией VMware vSphere Hypervisor или приобрести его в составе платной редакции vSphere

Содержание

Возможности

Повышенная надежность и безопасность. Средства управления аппаратным гипервизором ESXi встроены в ядро VMkernel, благодаря чему объем необходимого дискового пространства сокращается до 150 Мбайт. Это значительно снижает уязвимость гипервизора к атакам вредоносного ПО и сетевым угрозам и, как следствие, делает его более надежным и безопасным.

Оптимизация развертывания и настройки. Архитектура ESXi имеет меньше параметров настройки и более удобна в развертывании, поэтому виртуальную инфраструктуру на ее основе легче обслуживать.

Снижение расходов на управление. Для мониторинга оборудования и управления системой vSphere ESXi использует модель интеграции партнерских API-интерфейсов без агентов. Задачи управления выполняются через интерфейс командной строки vSphere Command Line Interface (vCLI) и интерфейс PowerCLI, который использует командлеты Windows PowerShell и сценарии для автоматизации управления.

Упрощенная установка исправлений и обновлений гипервизора. Меньше исправлений — меньше длительность и число окон планового обслуживания.

Технические сведения

Повышение безопасности. Оптимизация доступа на основе ролей и средств контроля исключает зависимость от общей учетной записи привилегированного пользователя. Пользователям и группам можно назначить полные права администрирования. Для выполнения административных задач нет необходимости иметь общий доступ или стандартную учетную запись суперпользователя.

Расширенные возможности ведения журналов и аудита. VMware vSphere ESXi ведет журналы всей активности пользователей через оболочку и интерфейс прямой консоли. Ведение журналов обеспечивает учет пользователей и упрощает аудит активности пользователей.

vMotion. VMware vSphere обеспечивает перенос работающих виртуальных машин целиком с одного физического сервера на другой без простоя. Поддерживается перенос работающих виртуальных машин по кластерам, распределенным коммутаторам и серверам vCenter, а также на большие расстояния (время на передачу и подтверждение до 100 мс).

Возможности виртуальных машин

Виртуальные машины, работающие на основе vSphere ESXi, предоставляют следующие возможности:

Улучшенная технология виртуализации ЦП подразумевает передачу виртуальной машине более подробных данных об архитектуре ЦП узла. Это предоставляет более широкие возможности для отладки, регулирования и устранения неисправностей операционных систем и приложений на этой виртуальной машине. Увеличение эффективности ЦП за счет поддержки технологии Large Receive Offload, которая объединяет входящие TCP-пакеты в один крупный пакет.

Интеграция с Active Directory. Узлы vSphere ESXi можно подключить к домену Active Directory. После этого Active Directory сможет выполнять проверку подлинности пользователей и устранит необходимость в создании локальных пользовательских учетных записей на каждом узле.

Централизованное управление образами узлов и настройка через Auto Deploy. Сочетание в VMware vSphere Auto Deploy возможностей профилей узлов, Image Builder и среды PXE упрощает установку и обновление серверов. В библиотеке Auto Deploy централизованно хранятся образы узлов vSphere. Администраторы имеют возможность автоматически инициализировать новые узлы на базе определенных пользователем правил, и процесс перестройки узла происходит так же быстро, как и обычная перезагрузка.

Брандмауэр без сохранения состояния. vSphere ESXi представляет собой ориентированный на службы брандмауэр без сохранения состояния, который настраивается с помощью клиента vSphere или через командную строку ESXCLI. Модуль брандмауэра использует наборы правил портов, определяемых администраторами для каждой службы. Дополнительно можно задать диапазоны или отдельные IP-адреса, которым разрешен доступ к службам узла.

Управление

Для управления VMware ESXi используются API-интерфейсы. Таким образом обеспечивается мониторинг оборудования и управление системой без установки агентов. Кроме того, предоставляются интерфейсы удаленных командных строк, такие как vSphere Command Line Interface (vCLI) и PowerCLI, что обеспечивает более надежный контроль выполнения сценариев и команд. Такие наборы удаленных командных строк содержат разнообразные команды для настройки, диагностики и устранения неполадок. Для низкоуровневой диагностики и начальной настройки можно применять командную строку или меню, доступные в локальной консоли сервера.

При установке исправлений и обновлений для узлов VMware vSphere, на которых работает ESXi, обеспечиваются гибкость и контроль. В ходе установки исправлений обновляются и изменяются только определенные модули, что дает администраторам возможность сохранить все предыдущие обновления других компонентов. Независимо от своего расположения (на диске или во встроенной флэш-памяти), гипервизор ESXi применяет подход, задействующий как обновленный, так и исходный образы. При установке исправления новый образ копируется на узел, а загрузчик изменяется таким образом, чтобы этот образ можно было использовать. При возникновении проблем в ходе установки обновления или необходимости возврата к предыдущему образу администратору достаточно начать перезагрузку узла, а затем прервать ее, одновременно удерживая клавиши Shift и R. В этом случае узел будет использовать исходный образ.

Развертывание

Поддерживаются различные методики развертывания: с помощью программы установки ESXi, с использованием сценариев и сетевая установка с использованием среды PXE. Эти сценарии запускаются локально на узле vSphere, и их можно использовать для выполнения различных задач, например для настройки виртуальной сети узла и подключения к серверу VMware vCenter.

vSphere ESXi поддерживает установку на такие носители, как локальные жесткие диски, логические тома FC, iSCSI или FCoE LUN, USB-накопители, SD-карты, а также сетевую загрузку через среду PXE.

Мониторинг оборудования (В том числе SNMP)

Модель CIM — это открытый стандарт, определяющий характеристики платформы мониторинга аппаратных ресурсов узлов vSphere, на которых развертывается архитектура ESXi. Особенностями такой платформы являются отсутствие агентов и использование стандартов в качестве основы. В состав этой платформы входит диспетчер объектов CIM, который также называют брокером CIM, и набор подключаемых модулей — поставщиков CIM.

Доступ для управления драйверами устройств и соответствующим оборудованием реализован с помощью поставщиков услуг управления облачной инфраструктурой (CIM). Поставщики оборудования, в том числе производители серверов и специализированных устройств, могут регистрировать таких поставщиков для мониторинга и администрирования собственных устройств.

Это относится и к компании VMware, которая разрабатывает модули для мониторинга инфраструктуры серверного аппаратного хранилища и ресурсов, используемых для виртуализации. Эти модули работают на узле vSphere, поэтому они занимают очень мало места и применяются для выполнения конкретных задач в области управления. Брокер CIM собирает данные всех поставщиков CIM и выводит их во внешнюю инфраструктуру с использованием стандартных API-интерфейсов, таких как WS-MAN и CIM-XML. Любое программное средство, которое поддерживает один из этих API-интерфейсов, например HP SIM или Dell OpenManage, может считывать эту информацию и, соответственно, выполнять мониторинг оборудования узла vSphere.

Одной из точек обработки данных CIM является сервер VMware vCenter. В клиенте или веб-клиенте vSphere можно в любой момент просмотреть состояние оборудования любого узла vSphere в среде. Таким образом формируется единое представление показателей работоспособности физических и виртуальных компонентов системы. Можно также настроить сервер vCenter для отправки оповещений, чтобы своевременно узнавать о таких событиях в физической инфраструктуре, как изменение температуры или отключение электричества, а также о серьезных отклонениях от заданных параметров. Кроме того, решение vSphere использует стандарт SNMP для передачи данных о состоянии оборудования другим средствам управления, которые применяют этот же стандарт. Доступ к ловушкам SNMP возможен как с узла vSphere, так и с сервера vCenter.

Управление системами и резервное копирование

Интеграция продуктов управления системами и резервным копированием с платформой vSphere осуществляется через API-интерфейсы vSphere. Партнерская модель интеграции на основе API-интерфейсов значительно сокращает расходы на управление за счет исключения необходимости в установке и администрировании агентов операционной системы консоли.

Компания VMware тесно сотрудничала с экосистемой партнеров, чтобы реализовать поддержку модели интеграции на базе API-интерфейсов (используемую для гипервизора ESXi) во всех партнерских продуктах. В результате на сегодняшний день большинство решений по управлению системами и резервному копированию, поставляемых партнерами из экосистемы VMware, поддерживают ESXi.

Ведение журналов

Ведение журналов необходимо для устранения неполадок и для обеспечения соответствия нормативным требованиям. Решение vSphere объединяет журналы всех системных компонентов, используя стандартный отраслевой формат syslog, и может отправлять их на центральный сервер ведения журналов. Постоянная запись информации в файл, который находится в доступном локальном хранилище данных, связанном с узлом vSphere, выполняется автоматически.

Для обеспечения точности данных в журнале и соответствия нормативным требованиям важно, чтобы узел vSphere был постоянно синхронизирован с источником точного времени. Это также важно в случае, если узел используется для поддержания точного времени на гостевых виртуальных машинах. Узлы vSphere имеют встроенные средства для синхронизации с серверами времени NTP.

Проверка подлинности пользователей

Несмотря на то что для запуска всех повседневных процессов достаточно сервера vCenter, выполнение некоторых задач (например, резервного копирования конфигураций и доступа к файлам журналов) невозможно без непосредственного доступа к узлу vSphere. Для управления доступом можно настроить узлы vSphere таким образом, чтобы они подключались к домену Active Directory, а подлинность всех пользователей при получении доступа к узлу автоматически проверялась по централизованному каталогу. Кроме того, с помощью клиента vSphere или интерфейсов командной строки vCLI и PowerCLI на каждом узле можно создавать и настраивать локальные учетные записи пользователей. Второй вариант можно использовать как вместо интеграции с Active Directory, так и вместе с ней.

Можно также создавать локальные роли, аналогичные ролям vCenter, которые будут определять права пользователей для этого узла. Например, пользователю может быть предоставлен доступ в режиме «только для чтения» (то есть разрешение просматривать информацию узла) или права администратора, с которыми можно не только просматривать, но и изменять конфигурацию узла. Если узел интегрируется с доменом Active Directory, локальные роли могут предоставляться также пользователям и группам AD.

По умолчанию в системе определен только привилегированный пользователь. Начальный пароль привилегированного пользователя устанавливается интерактивно через пользовательский интерфейс прямой консоли (DCUI) или задается автоматически в ходе установки. Затем его можно изменить с помощью клиента vSphere или интерфейсов командной строки vCLI и PowerCLI.

При использовании платформы vSphere пользователи могут получить права администратора, которые автоматически предоставляют доступ ко всей оболочке. С такими правами они не обязаны регистрироваться как привилегированный пользователь с помощью команды su, чтобы выполнять команды соответствующего уровня.

Платформа vSphere поддерживает запись всех действий, выполненных на узле через оболочку или интерфейс DCUI, в журнал под учетной записью текущего пользователя. Таким образом обеспечивается учет пользователей и упрощается мониторинг и аудит активности на узле.

Диагностика

Пользовательский интерфейс прямой консоли (DCUI). DCUI — это интерфейс на основе меню, доступный в консоли физического сервера с установленным или встроенным гипервизором ESXi. Он используется в первую очередь для первоначальной настройки узла (IP-адреса, имени узла, пароля привилегированного пользователя) и диагностики. В интерфейсе DCUI предусмотрено несколько элементов меню, которые используются для диагностики и предоставляют администратору следующие возможности.

Интерфейс командной строки vSphere

Интерфейс командной строки vCLI содержит множество команд для устранения неполадок, в том числе следующие.

Оболочка ESXi — это локальная консоль для предоставления расширенной технической поддержки. Доступ к оболочке можно получить как через локальную консоль узла, так и удаленно, по протоколу SSH. Управление доступом к оболочке ESXi осуществляется следующими способами.