wep шифрование что это

WEP и WPA против WPA2: почему важны различия для защиты

Акронимы WEP, WPA и WPA2 относятся к различным протоколам беспроводного шифрования, которые предназначены для защиты информации, которую вы отправляете и получаете по беспроводной сети. Выбор протокола для собственной сети может немного сбить с толку, если вы не знакомы с их различиями.

Ниже приводится обзор истории беспроводного шифрования и сравнение этих протоколов, чтобы вы могли прийти к четкому выводу о том, что вы можете использовать для своего дома или бизнеса.

Что значат WEP, WPA и WPA2 – что использовать

Эти протоколы беспроводного шифрования были созданы Wi-Fi Alliance, ассоциацией сотен компаний в отрасли беспроводных технологий. Первым протоколом, созданным группой, был WEP (Wired Equivalent Privacy), введенный в конце 1990-х годов.

WEP, однако, имел серьезные недостатки безопасности и был заменен WPA (Wi-Fi Protected Access). Несмотря на простоту взлома, WEP-соединения всё ещё широко используются и могут давать ложное чувство безопасности многим людям, которые «защищают» свои сети с помощью WEP.

Причина, по которой WEP по-прежнему используется, либо потому, что сетевой администратор не изменил настройки безопасности на беспроводных маршрутизаторах, либо потому, что устройство устарело и поэтому не поддерживает более новые методы шифрования, такие как WPA.

Так же, как WPA заменил WEP, WPA2 заменил WPA в качестве более современного и надежного протокола безопасности. WPA2 реализует новейшие стандарты безопасности, в том числе шифрование данных государственного уровня. С 2006 года все сертифицированные продукты Wi-Fi должны использовать безопасность WPA2.

Если вы ищете новую беспроводную карту или устройство, убедитесь, что оно помечено как Wi-Fi CERTIFIED™, что знать, что оно соответствует последнему стандарту безопасности. Для существующих подключений убедитесь, что ваша беспроводная сеть использует протокол WPA2, особенно при передаче конфиденциальной личной или деловой информации.

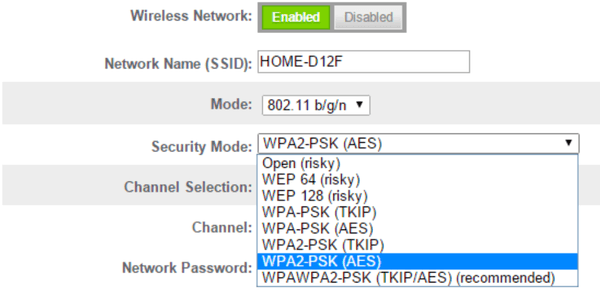

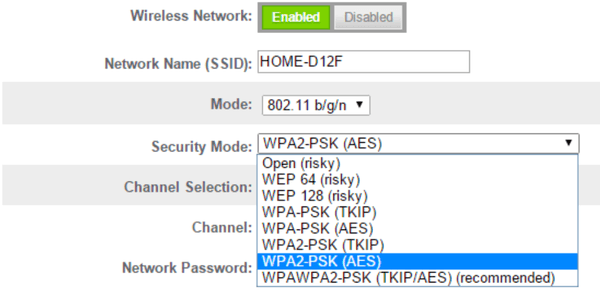

Использование WEP/WPA/WPA2 на маршрутизаторе

Во время начальной настройки большинство современных беспроводных точек доступа и маршрутизаторов позволяют выбрать протокол безопасности для использования. Хотя это хорошо, некоторые люди не хотят менять стандартных настроек.

Проблема, связанная с отсутствием изменения протокола безопасности по умолчанию, используемого маршрутизатором, заключается в том, что он может использовать WEP, который небезопасен. Или, что ещё хуже, маршрутизатор может быть полностью открыт без какого-либо шифрования или пароля.

Если вы настраиваете свою собственную сеть, обязательно используйте WPA2 или, по крайней мере, WPA.

Использование WEP/WPA/WPA2 на стороне клиента

Когда вы впервые пытаетесь установить соединение с беспроводной сетью с поддержкой безопасности – будь то ваш ноутбуку, настольный компьютер, смартфон и т.д. – вам будет предложено ввести правильный ключ безопасности или фразу-пароль, чтобы получить доступ к сеть.

Этот пароль является кодом WEP/WPA/WPA2, который администратор маршрутизатора ввел в маршрутизатор при настройке безопасности сети. Если вы подключаетесь к бизнес-сети, он, скорее всего, предоставляется сетевым администратором.

В отличие от точки зрения администратора, настраивающего маршрутизатор на использование определенного протокола безопасности, вы, как пользователь, не можете ничего изменить в методе обеспечения безопасности. Когда вы вводите пароль для сети Wi-Fi, вы получаете доступ, используя любой уже активированный протокол.

По этой причине вы должны принять к сведению настройки безопасности сети после подключения, чтобы понять, что безопасно и небезопасно делать в этой конкретной сети.

Тип Шифрования WiFi — Какой Выбрать, WEP или WPA2-PSK Personal-Enterprise Для Защиты Безопасности Сети?

Сегодня мы чуть глубже копнем тему защиты беспроводного соединения. Разберемся, что такое тип шифрования WiFi — его еще называют «аутентификацией» — и какой лучше выбрать. Наверняка при настройке роутера вам попадались на глаза такие аббревиатуры, как WEP, WPA, WPA2, WPA2/PSK, WPA3-PSK. А также их некоторые разновидности — Personal или Enterprice и TKIP или AES. Что ж, давайте более подробно изучим их все и разберемся, какой тип шифрования выбрать для обеспечения максимальной безопасности WiFi сети без потери скорости.

Для чего нужно шифровать WiFi?

Отмечу, что защищать свой WiFi паролем нужно обязательно, не важно, какой тип шифрования вы при этом выберете. Даже самая простая аутентификация позволит избежать в будущем довольно серьезных проблем.

Почему я так говорю? Тут даже дело не в том, что подключение множества левых клиентов будет тормозить вашу сеть — это только цветочки. Главная причина в том, что если ваша сеть незапаролена, то к ней может присосаться злоумышленник, который из-под вашего роутера будет производить противоправные действия, а потом за его действия придется отвечать вам, так что отнеситесь к защите wifi со всей серьезностью.

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

WPA2 — усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

Что такое WPA3-PSK?

Стандарт шифрования WPA3-PSK появился совсем недавно и пришел на смену WPA2. И хоть последний отличается очень высокой степенью надежности, WPA3 вообще не подвержен взлому. Все современные устройства уже имеют поддержку данного типа — роутеры, точки доступа, wifi адаптеры и другие.

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

С теорией разобрались — переходим к практике. Поскольку стандартами WiFi 802.11 «B» и «G», у которых максимальная скорость до 54 мбит/с, уже давно никто не пользуется — сегодня нормой является 802.11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

Либо, на крайний случай, в качестве типа шифрования указывайте «Авто», чтобы предусмотреть все-таки подключение устройств с устаревшим WiFi модулем.

При этом ключ WPA, или попросту говоря, пароль для подключения к сети, должен иметь от 8 до 32 символов, включая английские строчные и заглавные буквы, а также различные спецсимволы.

IT Notes

вторник, 12 января 2010 г.

WEP шифрование в Wi-Fi сетях

Введение

Wired Equivalent Privacy (WEP) — устаревший алгоритм для обеспечения безопасности беспроводной IEEE 802.11 сети.

Беспроводные сети с использованием радио в большей степени подвержены прослушиванию, чем проводные.

Технология WEP

Согласно стандарту 802.11, шифрование данных WEP используется в следующих целях:

1. Предотвращение несанкционированного доступа к данным при использовании беспроводных сетевых устройств.

2. Предотвращение перехвата трафика беспроводных локальных сетей.

WEP позволяет администратору беспроводной сети определять для каждого пользователя набор ключей, основанный на «строке ключей», которая обрабатывается алгоритмом WEP. Любой пользователь, не имеющий требуемого ключа, не может получить доступ в сеть.

Как указывается в спецификации, WEP использует алгоритм шифрования RC4 с 40-битным или 128-битным ключом. При включении WEP все станции (как клиентские, так и точки доступа) получают свой ключ, который применяется для шифрования данных, прежде чем последние будут переданы на передатчик. Если станция получает пакет, не зашифрованный соответствующим ключом, он исключается из трафика. Этот метод служит для защиты от несанкционированного доступа и перехвата данных.

Начиная с 2001 года ряд серьёзных недостатков, выявленных криптоаналитиками, показали, что сегодня WEP—связи можно взломать за несколько минут. Через несколько месяцев в IEEE была создана новая 802.11i целевая группа по борьбе с проблемами. В 2003 году Wi-Fi Альянс объявил о том, что WEP был заменён на WPA, который представлял собой 802.11i поправку. В 2004 году с момента полного принятия стандарта 802.11i(или WPA2) IEEE заявило что WEP-40 и WEP-104 не рекомендуются, поскольку не выполняют своих обязанностей в области обеспечения безопасности. Несмотря на свои недостатки WEP и сегодня широко используется.

Специалисты, изучающие проблему защиты информации, опубликовали подробный отчет о слабостях в методах кодирования, широко применяемых для засекречивания информации при передаче по беспроводным сетям.

Уязвимости защиты при радиопередаче данных были широко описаны и прежде, но основное отличие недавно обнаруженного недостатка заключается в том, что его гораздо проще эксплуатировать. По сообщению EE-Times, пассивный перехват зашифрованного текста с дальнейшей обработкой его по методу, предложенному исследователями, позволил бы злоумышленнику с радио LAN-подключением подбирать защитные коды менее чем за 15 минут. Увеличение длины ключа, применяемого при кодировании, не дало бы пользы при отражении нападений, основанных на использовании фундаментальной ошибки, заключающейся в самой методологии используемой техники кодирования.

Механизм шифрования WEP

Алгоритм инициализации RC4

Этот алгоритм использует ключ, сохраненный в Key и имеющий длину l байт. Инициализация начинается с заполнения массива S, далее этот массив перемешивается путем перестановок, определяемых ключом. Так как над S выполняется только одно действие, должно выполняться утверждение, что S всегда содержит все значения кодового слова.

Начальное заполнение массива:

j = j + S[i] + Key[i mod l]

Перестановка (S[i], S[j])

Генератор ключевого потока RC4 переставляет значения, хранящиеся в S, и каждый раз выбирает новое значение из S в качестве результата. В одном цикле RC4 определяется одно n-битное слово K из ключевого потока, которое в дальнейшем суммируется с исходным текстом для получения зашифрованного текста.

Перестановка (S[i], S[j])

Результат: K = S[S[i] + S[j]].

Особенности WEP-протокола

Достаточно устойчив к атакам, связанным с простым перебором ключей шифрования, что обеспечивается необходимой длиной ключа и частотой смены ключей и инициализирующего вектора;

Самосинхронизация для каждого сообщения. Это свойство является ключевым для протоколов уровня доступа к среде передачи, где велико число искаженных и потерянных пакетов;

Эффективность: WEP легко реализовать;

Использование WEP-шифрования не является обязательным в сетях стандарта IEEE 802.11.

Для непрерывного шифрования потока данных используется потоковое и блочное шифрование.

Потоковое шифрование

При потоковом шифровании выполняется побитовое сложение по модулю 2 (функция “исключающее ИЛИ”, XOR) ключевой последовательности, генерируемой алгоритмом шифрования на основе заранее заданного ключа, и исходного сообщения. Ключевая последовательность имеет длину, соответствующую длине исходного сообщения, подлежащего шифрованию.

Блочное шифрование

Блочное шифрование работает с блоками заранее определенной длины, не меняющейся в процессе шифрования. Исходное сообщение фрагментируется на блоки, и функция XOR вычисляется над ключевой последовательностью и каждым блоком. Размер блока фиксирован, а последний фрагмент исходного сообщения дополняется пустыми символами до длины нормального блока. Например, при блочном шифровании с 16-байтовыми блоками исходное сообщение длиной в 38 байтов фрагментируется на два блока длиной по 16 байтов и 1 блок длиной 6 байтов, который затем дополняется 10 байтами пустых символов до длины нормального блока.

Потоковое шифрование и блочное шифрование используют метод электронной кодовой книги (ECB). Метод ECB характеризуется тем, что одно и то же исходное сообщение на входе всегда порождает одно и то же зашифрованное сообщение на выходе. Это потенциальная брешь в системе безопасности, ибо сторонний наблюдатель, обнаружив повторяющиеся последовательности в зашифрованном сообщении, в состоянии сделать обоснованные предположения относительно идентичности содержания исходного сообщения.

Для устранения указанной проблемы используют:

· Обратную связь (feedback modes).

До начала процесса шифрования 40- или 104-битный секретный ключ распределяется между всеми станциями, входящими в беспроводную сеть. К секретному ключу добавляется вектор инициализации (IV).

Вектор инициализации

Стандарт IEEE 802.11 рекомендует использовать новое значение вектора инициализации для каждого нового фрейма, передаваемого в радиоканал.

Таким образом, один и тот же нешифрованный фрейм, передаваемый многократно, каждый раз будет порождать уникальный шифрованный фрейм.

Вектор инициализации имеет длину 24 бита и совмещается с 40- или 104-битовым базовым ключом шифрования WEP таким образом, что на вход алгоритма шифрования подается 64- или 128-битовый ключ. Вектор инициализации присутствует в нешифрованном виде в заголовке фрейма в радиоканале, с тем чтобы принимающая сторона могла успешно декодировать этот фрейм. Несмотря на то, что обычно говорят об использовании шифрования WEP с ключами длиной 64 или 128 битов, эффективная длина ключа составляет лишь 40 или 104 бита по причине передачи вектора инициализации в нешифрованном виде. При настройках шифрования в оборудовании при 40-битном эффективном ключе вводятся 5 байтовых ASCII-символов (5×8=40) или 10 шестнадцатеричных чисел (10×4=40), и при 104-битном эффективном ключе вводятся 13 байтовых ASCII-символов (3×8=104) или 26 шестнадцатеричных чисел (26×4=104). Некоторое оборудование может работать со 128-битным ключом.

Слабые места WEP шифрования и примеры атак

Все атаки на WEP основаны на недостатках шифра RC4, таких, как возможность коллизий векторов инициализации и изменения кадров. Для всех типов атак требуется проводить перехват и анализ кадров беспроводной сети. В зависимости от типа атаки, количество кадров, требуемое для взлома, различно. С помощью программ, таких как Aircrack-ng, взлом беспроводной сети с WEP шифрованием осуществляется очень быстро и не требует специальных навыков.

Атака Фларера-Мантина-Шамира

Была предложена в 2001 году Скоттом Фларером, Ициком Мантином и Ади Шамиром. Требует наличия в кадрах слабых векторов инициализации. В среднем для взлома необходимо перехватить около полумиллиона кадров. При анализе используются только слабые векторы. При их отсутствии (например, после коррекции алгоритма шифрования) данная атака неэффективна.

Атака KoreK

В 2004 году была предложена хакером, называющим себя KoreK. Ее особенность в том, что для атаки не требуются слабые вектора инициализации. Для взлома необходимо перехватить несколько сотен тысяч кадров. При анализе используются только векторы инициализации.

Атака Тевса-Вайнмана-Пышкина

Была предложена в 2007 году Эриком Тевсом (Erik Tews), Ральфом-Филипом Вайнманом (Ralf-Philipp Weinmann) и Андреем Пышкиным. Использует возможность инъекции ARP запросов в беспроводную сеть. На данный момент это наиболее эффективная атака, для взлома требуется всего несколько десятков тысяч кадров. При анализе используются кадры целиком.В заключении можно напомнить, что в алгоритме есть множество слабых мест:

В 2001 году появилась спецификация WEP-104, которая, тем не менее, не решила проблемы, так как длина вектора инициализации и способ проверки целостности данных остались прежними. В 2004 году IEEE одобрил новые механизмы WPA и WPA2. С тех пор WEP считается устаревшим. В 2008 году вышел стандарт DSS (англ. Data Security Standard) комитета SSC (англ. Security Standards Council) организации PCI (англ. Payment Card Industry) в котором рекомендуется прекратить использовать WEP для шифрования после 30 июня 2010 года.

Wep шифрование что это

Эквивалентная проводная конфиденциальность (WEP) рассматривается как форма протокола безопасности, который был разработан с целью обеспечения уровня безопасности и конфиденциальности беспроводной локальной сети (WLAN), сопоставимого с тем, что обычно ожидается от проводной локальной сети. [1] Так как беспроводная сеть может передавать данные по всей территории через радиоволны, эти данные могут быть легко перехвачены с помощью беспроводной передачи данных. Другие пользователи могут даже подслушивать частные и конфиденциальные разговоры, проводимые через беспроводные сети без обеспечения такой безопасности. Таким образом, WEP добавляет безопасность беспроводной сети путем шифрования этих данных. Как только данные будут перехвачены, они станут неузнаваемыми системой, так как уже зашифрованы. Однако системы, авторизованные в сети, смогут распознавать и расшифровывать данные. Причина в том, что устройства в сети используют один и тот же алгоритм шифрования. Таким образом, основной целью WEP является обеспечение безопасности беспроводных сетей.

Проводные локальные сети по своей природе более безопасны, чем беспроводные локальные сети, поскольку они, скорее всего, защищены физической структурой, поскольку вся или часть сети находится внутри здания. Это обеспечивает физическую форму защиты от несанкционированных и несанкционированных подключенных устройств. В отличие от ЛВС, сети WLAN, находящиеся за радиоволнами, не имеют аналогичной физической структуры, что делает их более уязвимыми для взлома. [2]

Cодержание

Функциональность

Для того, чтобы WEP работала, она реализует схему шифрования данных, которая использует комбинацию и сочетание значений ключей, генерируемых пользователем и системой. 40 бит плюс дополнительные биты системных ключей шифрования данных поддерживаются оригинальными реализациями WEP. Для повышения уровня защиты позднее эти методы шифрования были расширены и теперь полностью поддерживают более длинные ключи, такие как 104-битные (128 бит общих данных), 128-битные (152 бита общих) и 232-битные (256 бит общих) варианты. Как только WEP будет развернута через Wi-Fi соединение, она будет шифровать поток данных с помощью закодированных ключей, так что он больше не будет читаться пользователями. Тем не менее, они все еще могут быть обработаны принимающими устройствами. [3] WEP предлагает конфиденциальность данных путем шифрования данных, которые будут передаваться между беспроводными узлами. Шифрование WEP отображается путем установки флага WEP в заголовке mac кадров 802.11. WEP также обеспечивает целостность данных для случайных ошибок путем включения значения проверки целостности или ICV в зашифрованную часть беспроводного кадра.

Ниже приведены два общих ключа WEP:

Ключ одноадресной сессии

Это ключ шифрования, который защищает одноадресный трафик между беспроводным клиентом и беспроводной точкой доступа, многоадресный и широковещательный трафик, передаваемый беспроводным клиентом на беспроводную точку доступа. Термин одноадресная передача относится просто к передаче, которая осуществляется один на один с одной точки в сети на другую точку сети. Есть только один отправитель и только один получатель. Это наиболее распространенный метод передачи информации, который имеет место в сетях.

Многоадресная передача или глобальный ключ

Это ключ шифрования, который защищает многоадресный и широковещательный трафик между беспроводной точкой доступа и всеми ее беспроводными клиентами. Термин «многоадресная передача» относится к передаче, которая использует ассоциацию «один к нескольким из многих» или «несколько к нескольким из многих». Это отличается от широковещания, поскольку адрес назначения определяет подмножество, не обязательно все, доступных узлов.

Методы аутентификации

WEP использует два типа методов аутентификации. [4] Ниже приводится следующая информация:

Открытая аутентификация системы (OSA)

Это процесс, к которому вычислительное устройство получит доступ к беспроводной сети, использующей протокол проводного эквивалента конфиденциальности. При наличии OSA компьютер, оснащенный беспроводным модемом, может легко получить доступ к любой сети WEP и получить незашифрованные файлы. [5] Это обеспечивает аутентификацию даже без выполнения какого-либо типа проверки клиента. Благодаря простоте OSA, его также можно использовать в сочетании с более совершенными методами аутентификации сетевой безопасности, такими как PSK аутентификация и 802.1X или EAP.

Аутентификация с использованием общих ключей (SKA)

Этот метод аутентификации считается более сложным, чем OSA. Это метод, при котором вычислительное устройство использует протокол WEP для получения доступа к беспроводной сети. Это означает, что запрашиваемая система обладает знаниями общего секретного ключа, который необходим для аутентификации. Процесс начинается с отправки клиентом аутентификации на точку доступа сети. AP отправит клиенту зашифрованный файл. Клиент возвращает файл для рассмотрения AP. Если файл точно такой же, как и тот, что есть в записи, точка доступа будет знать, что клиент использует правильный ключ, и доступ к сети будет разрешен.

История

В 1999 году использование WEP для обеспечения безопасности беспроводных сетей было адаптировано. Благодаря этому были реализованы специфические для конкретного поставщика усовершенствования WEP, такие как WEP+ и динамический WEP, чтобы попытаться исправить некоторые из недостатков WEP, но все эти технологии также считаются нежизнеспособными сегодня. В 2004 году WEP был заменен WPA или также известен как Wi-Fi защищенный доступ. [3:1] Это стандарт безопасности для пользователей компьютерных устройств, оснащенных беспроводным доступом в Интернет. Позже WPA была заменена на WPA2. Это способ обеспечения безопасности сети с помощью этого метода с использованием аутентификации с помощью общего ключа, которая является необязательной. Он был разработан для пользователей дома без корпоративного сервера аутентификации.

Общие вопросы

WEP всегда рассматривалась как один из основных протоколов, которые используются для обеспечения безопасности беспроводных сетей, однако, WEP также сталкивалась с рядом ограничений, которые подрывали требования безопасности системы. Причиной тому является дизайн криптографического протокола. WEP действительно уязвима из-за относительно коротких IV и ключей, которые остаются статичными. При этом, для того, чтобы сделать WEP еще более эффективной, необходим более глубокий анализ структуры протокола. Тем не менее, WEP может быть использован для других функций безопасности. [4:1]

Главная страница

Другие языки

Проводные локальные сети по своей природе более безопасны, чем беспроводные локальные сети, поскольку они, скорее всего, защищены физической структурой, поскольку вся или часть сети находится внутри здания. Это обеспечивает физическую форму защиты от несанкционированных и несанкционированных подключенных устройств. В отличие от ЛВС, сети WLAN, находящиеся за радиоволнами, не имеют аналогичной физической структуры, что делает их более уязвимыми для взлома. [2]

Cодержание

Функциональность

Для того, чтобы WEP работала, она реализует схему шифрования данных, которая использует комбинацию и сочетание значений ключей, генерируемых пользователем и системой. 40 бит плюс дополнительные биты системных ключей шифрования данных поддерживаются оригинальными реализациями WEP. Для повышения уровня защиты позднее эти методы шифрования были расширены и теперь полностью поддерживают более длинные ключи, такие как 104-битные (128 бит общих данных), 128-битные (152 бита общих) и 232-битные (256 бит общих) варианты. Как только WEP будет развернута через Wi-Fi соединение, она будет шифровать поток данных с помощью закодированных ключей, так что он больше не будет читаться пользователями. Тем не менее, они все еще могут быть обработаны принимающими устройствами. [3] WEP предлагает конфиденциальность данных путем шифрования данных, которые будут передаваться между беспроводными узлами. Шифрование WEP отображается путем установки флага WEP в заголовке mac кадров 802.11. WEP также обеспечивает целостность данных для случайных ошибок путем включения значения проверки целостности или ICV в зашифрованную часть беспроводного кадра.

Ниже приведены два общих ключа WEP:

Ключ одноадресной сессии

Это ключ шифрования, который защищает одноадресный трафик между беспроводным клиентом и беспроводной точкой доступа, многоадресный и широковещательный трафик, передаваемый беспроводным клиентом на беспроводную точку доступа. Термин одноадресная передача относится просто к передаче, которая осуществляется один на один с одной точки в сети на другую точку сети. Есть только один отправитель и только один получатель. Это наиболее распространенный метод передачи информации, который имеет место в сетях.

Многоадресная передача или глобальный ключ

Это ключ шифрования, который защищает многоадресный и широковещательный трафик между беспроводной точкой доступа и всеми ее беспроводными клиентами. Термин «многоадресная передача» относится к передаче, которая использует ассоциацию «один к нескольким из многих» или «несколько к нескольким из многих». Это отличается от широковещания, поскольку адрес назначения определяет подмножество, не обязательно все, доступных узлов.

Методы аутентификации

WEP использует два типа методов аутентификации. [4] Ниже приводится следующая информация:

Открытая аутентификация системы (OSA)

Это процесс, к которому вычислительное устройство получит доступ к беспроводной сети, использующей протокол проводного эквивалента конфиденциальности. При наличии OSA компьютер, оснащенный беспроводным модемом, может легко получить доступ к любой сети WEP и получить незашифрованные файлы. [5] Это обеспечивает аутентификацию даже без выполнения какого-либо типа проверки клиента. Благодаря простоте OSA, его также можно использовать в сочетании с более совершенными методами аутентификации сетевой безопасности, такими как PSK аутентификация и 802.1X или EAP.

Аутентификация с использованием общих ключей (SKA)

Этот метод аутентификации считается более сложным, чем OSA. Это метод, при котором вычислительное устройство использует протокол WEP для получения доступа к беспроводной сети. Это означает, что запрашиваемая система обладает знаниями общего секретного ключа, который необходим для аутентификации. Процесс начинается с отправки клиентом аутентификации на точку доступа сети. AP отправит клиенту зашифрованный файл. Клиент возвращает файл для рассмотрения AP. Если файл точно такой же, как и тот, что есть в записи, точка доступа будет знать, что клиент использует правильный ключ, и доступ к сети будет разрешен.

История

В 1999 году использование WEP для обеспечения безопасности беспроводных сетей было адаптировано. Благодаря этому были реализованы специфические для конкретного поставщика усовершенствования WEP, такие как WEP+ и динамический WEP, чтобы попытаться исправить некоторые из недостатков WEP, но все эти технологии также считаются нежизнеспособными сегодня. В 2004 году WEP был заменен WPA или также известен как Wi-Fi защищенный доступ. [3:1] Это стандарт безопасности для пользователей компьютерных устройств, оснащенных беспроводным доступом в Интернет. Позже WPA была заменена на WPA2. Это способ обеспечения безопасности сети с помощью этого метода с использованием аутентификации с помощью общего ключа, которая является необязательной. Он был разработан для пользователей дома без корпоративного сервера аутентификации.

Общие вопросы

WEP всегда рассматривалась как один из основных протоколов, которые используются для обеспечения безопасности беспроводных сетей, однако, WEP также сталкивалась с рядом ограничений, которые подрывали требования безопасности системы. Причиной тому является дизайн криптографического протокола. WEP действительно уязвима из-за относительно коротких IV и ключей, которые остаются статичными. При этом, для того, чтобы сделать WEP еще более эффективной, необходим более глубокий анализ структуры протокола. Тем не менее, WEP может быть использован для других функций безопасности. [4:1]