whereisip net что это

теги:1

теги:1 теги:4

теги:0

теги:0

теги:0

IFrame: 0 Flash: 0 Всего ссылок: 24 Всего изображений: 24 Язык сайта: — Количество символов: 4489 Doctype: Да Микроформаты: Не используются

теги:4

теги:0

теги:0

теги:0

HTML верстка и анализ содержания сайта

Размещённая в данном блоке информация используется оптимизаторами для контроля наполнения контентом главной страницы сайта, количества ссылок, фреймов, графических элементов, объёма теста, определения «тошноты» страницы.

Отчёт содержит анализ использования Flash-элементов, позволяет контролировать использование на сайте разметки (микроформатов и Doctype).

IFrame – это плавающие фреймы, которые находится внутри обычного документа, они позволяет загружать в область заданных размеров любые другие независимые документы.

Flash — это мультимедийная платформа компании для создания веб-приложений или мультимедийных презентаций. Широко используется для создания рекламных баннеров, анимации, игр, а также воспроизведения на веб-страницах видео- и аудиозаписей.

Микроформат — это способ семантической разметки сведений о разнообразных сущностях (событиях, организациях, людях, товарах и так далее) на веб-страницах с использованием стандартных элементов языка HTML (или XHTML).

Анализ HTML мета-тегов сайта

Отчёт с анализом содержания размещённых на сайте HTML-мета тегов будет полезен оптимизаторам при контроле наличия ограничений, прописанных в теге robots, поможет установить автора текста, определить кодировку сайта.

Отчёт: география и посещаемость сайта

Отчёт в графической форме показывает объём посещений сайта whereisip.net, в динамике, с привязкой к географическому размещению активных пользователей данного сайта.

Отчёт доступен для сайтов, входящих в TOP-100000 рейтинга Alexa. Для всех остальных сайтов отчёт доступен с некоторыми ограничениями.

Alexa Rank – рейтинговая система оценки сайтов, основанная на подсчете общего количества просмотра страниц и частоты посещений конкретного ресурса. Alexa Rank вычисляется исходя из показателей за три месяца. Число Alexa Rank – это соотношение посещаемости одного ресурса и посещаемости прочих Интернет-порталов, поэтому, чем ниже число Alexa Rank, тем популярнее ресурс.

Объём посещений сайта — совокупность интернет-пользователей, посетивших интернет-сайт; общность людей, формируемая веб-проектом.

Мошенники не дремлет.

Есть у меня Почта для всякого мусора, реклама и тому подобное, сегодня утром обнаружил очень интересное письмо:

Добрый день. Я прогрaммиcт, кoторый взломaл Ваше уcтройcтво.

Я нaблюдaю зa вaми ужe неcколько мecяцев. Вы были зaрaжены вредоноcной программой черeз caйт для взроcлых, который вы поcетили. Еcли вы

не знaкомы c этим, я объяcню. Троянcкий вируc дaет мне полный доcтуп и контроль

нaд компьютером или любым другим уcтройcтвом. Это ознaчaет, что я могу видеть

вcе нa вaшем экрaне, включить кaмеру и микрoфон, но вы нe знaетe oб этом.

У меня тaкже еcть доcтуп ко вcем вaшим контaктaм, дaнным по cоциaльным cетям и вcей вaшей пeрепиcке.

Почему вaш aнтивируc не обнaружил вредоноcное ПO Ответ: Моя вредоноcнaя прогрaммa иcпользует дрaйвер, я обновляю его cигнaтуры кaждые 4 чaca, чтобы вaш aнтивируc молчaл.

Я cделaл видео, покaзывaющее, кaк вы удовлетвoряeте cебя в левой половине экрaнa, a в прaвой полoвине вы видите видео, которое вы cмотрели. одним щелчком мыши я могу отпрaвить это видео нa вcе вaши контaкты из почты и cоциaльных ceтей. Я тaкже могу oпубликовaть доcтуп ко вcей вaшей электронной почте и меccенджерaм, которые вы иcпользуете.

еcли вы хoтите предoтврaтить это, тo: Перeвeдите 650$(USD) нa мой биткoин-кошeлек (еcли вы не знaете кaк это cделaть, то нaпишите в Google: «Купить биткойн»).

Мой биткойн-кошелек (BTC Wallet):

129ycGA6Kh5ZSf93J8gPDfKCu6QwWAB8zH

Что только не придумают 🤦♂️ поднимите чуть выше 🙂

Про очередных интернет мошенников и как их можно посильно наказать.

Всем доброго времени суток! Сегодня будет очередной пост про интернет мошенников и как их можно посильно наказать.

История началась где то полтора месяца назад.

Тут следует пояснить, что у нас с ним на двоих есть одна PCP винтовка (достаточно дорогая, что бы позволить себе её в одну харю), которую мы пользуем в основном на пикниках для стрельбы по всяческим банкам, но тешим себя мыслью, что когда нить попрем на охоту на утку или байбака)))) Ну и периодически покупаем на нее всяческие всякие сошки, прицелы и прочие тактикульные штучки, коих набрался уже целый чемодан.

Так вот, на том скриншоте вижу я какой то, нереальных размеров ночной прицел и крупным шрифтом написано: цена 1990 рублей. И дальше что бла-бла-бла, оплата при получении.

Я, зная, что даже самые простые ночные прицелы стоят от 20 000 рублей, а уж тем более тепловизоры (а это был именно тепловизор) стартуют и вовсе от 200 000 р. и выше, просто написал ему что это какая то ерунда и что даже время тратить не стоит.

Ну не стоит так не стоит. товарищ спорить не стал и мы благополучно про это забыли.

Но как оказалось забыли мы, но не нас.

И вот с тех самых пор, куда бы я ни пошел, какую бы новость ни читал, эти прицелы начали преследовать уже и меня. Точнее их вездесущие баннеры.

«Сайтом» оказался обычны одностраничник. На нем очень доходчиво расписывается достоинства товара, что это акционная цена и что акция вот-вот закончится. Внизу даже есть реквизиты:

ИНН 7725776121 г.Москва 115114

ул.Шлюзовая набережная 4

Вбиваем в поисковик и видим:

1. Фирма действительно существует.

2. Уставной капитал 200 с лишним миллионов рублей (ого, фирма серьёзная)))).

3. Фирма, по всей видимости, владеет сетью магазинов RESERVED, CROPP, HOUSE, MOHITO т HOMEYOU, возможно помимо всего прочего.

Поиск по отзывам даёт 2 типа результатов:

2. Отзывы «довольных» клиентов неких интернет магазинов с рассказами о том, как им вместо дорогостоящих покупок (прицелы, лазерные уровни, наборы посуды, чехлы для сидений, шторы и т.д.) приходила на почту всякая мелочь.

Здесь можно было бы остановиться, т.к. стало понятно, что под вывеской реально действующей фирмы скрываются (точнее ведут преступную деятельность, не особо то и скрываясь) банальные жулики.

Но мне захотелось понять, как же они работают и почему эту лавочку до сих пор не прикрыли т.к. судя по отзывам много кто писал заявления в полицию.

Здравствуйте Xxxxx Yyyyyyy Zzzzzzz! Ваш заказ и подарок приняты на доставку. Срок прибытия 3-7 дней. Ожидайте СМС с номером заказа!

Ок, переходим на сайт почты, вбиваем трек номер и видим:

Посылка c объявленной ценностью 3 890 ₽ и наложенным платежом 3 890,00 ₽ 347 г

От кого: ООО «Оникс-М»

Куда: Oooooo Ggggggg, 123123

Естественно никто и не планировал забирать посылку.

Теперь немного о том, как данная схема работает и почему обращаться в полицию практически бесполезно:

наказывается штрафом в размере до трехсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до двух лет, либо обязательными работами на срок до четырехсот восьмидесяти часов, либо исправительными работами на срок до двух лет, либо принудительными работами на срок до пяти лет с ограничением свободы на срок до одного года или без такового, либо лишением свободы на срок до пяти лет с ограничением свободы на срок до одного года или без такового.

Только вот согласно примечанию №1 к той же статье: Значительным ущербом в части пятой настоящей статьи признается ущерб в сумме, составляющей не менее десяти тысяч рублей.

То есть в данном действии нет признаков уголовного состава преступления и следовательно в полиции (с большим удовольствием) откажутся возбуждать уголовное дело, а порекомендуют обратиться в суд.

2-ое (интересное) Суд с большой долей вероятности классифицирует это деяние как нарушение Статьи 398 ГК РФ «Последствия неисполнения обязательства передать индивидуально-определенную вещь». А здесь всё просто, Суд обяжет продавца передать Вам купленную вещь, а при её отсутствии (еще бы, прицел то реально стоит аж 230 т.р) возместить уплаченную стоимость и компенсацию «упущенной выгоды». Ну и судебные расходы (которые почти наверняка в несколько раз превысят стоимость «купленой» вещи). И подавать в Суд Вам придется не на ООО «РЕ Трэйдинг» реквизиты которого у нас есть, а на некую ООО «Оникс-М» без указания ИНН, коих в России зарегистрировано аж 53 штуки)))) И мне почему то кажется, если кто либо из потерпевших и решится на подобную «авантюру» то уже на этапе поиска ответчика энтузиазм пропадет окончательно. Тем более, что даже если мы точно узнали нужную нам фирму (что сделать в принципе не так уж и сложно), нужно будет подавать иск по месту нахождения ответчика, а соответственно оплачивать адвокату дорогу и проживание или же ездить на заседания самому, а уж ответчик понимая все это будет стараться растянуть удовольствие по максимуму))) Ну и не следует забывать еще одну вещь, даже если Вы выиграете суд, получите на руки исполнительный лист, нет ни какой гарантии, что к тому моменту фирму банально не «бросят», естественно без денег на счетах и какой бы то ни было собственности на балансе.

Теперь о том, как я в меру своих сил наказал засранцев.

Я скинул адреса их сайтов многим своим знакомым с кратким описанием, что и зачем и попросил заказать что нибудь у них. Откликнулись 18 человек. Всех попросил указывать регионы достаточно удалённые от Москвы, что бы наши «Бизнесмены» попали на более дорогую доставку. Если предположить, что в среднем доставка 1 посылки стоила жуликам 500 р. то всего они лишились 9500 рублей своей незаконной прибыли. И останавливаться я не собираюсь))))

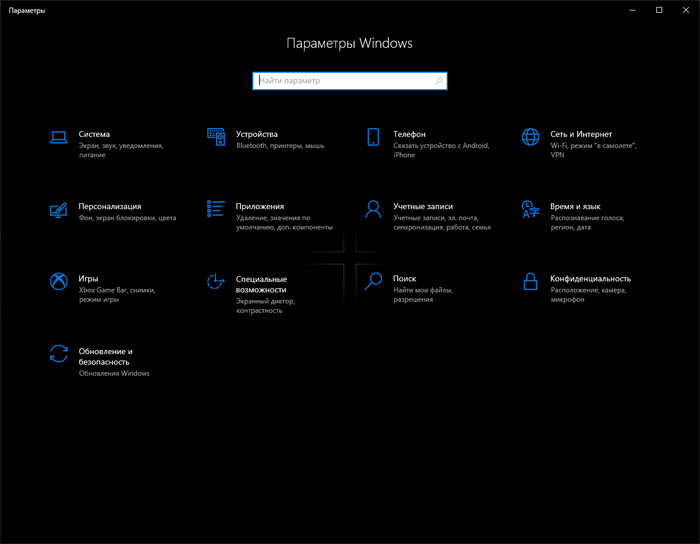

Как отключить слежение за пользователем в Windows 7 & 10

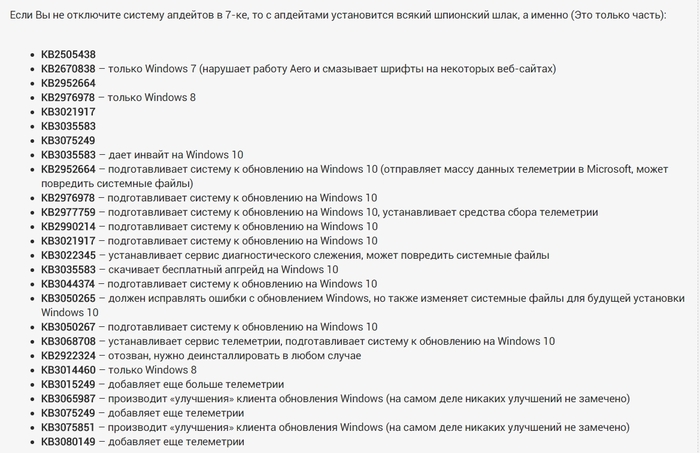

Но данный маннуал посвящён винде 10, а что там с 7-8, вообще на хрюше вроде нет таких совсем-уж следящих модулей.

Однако на 7-ку начили портировать, в 8-ке кстати и раньше были, всё-же данная статья будет распространяться на 7-ку.

Даже, если Вам нечего скрывать, поражает сам факт наглости майкрософта, ведь систему многие покупают с железом в нагрузку, а в итоге получаем троянов и стучалки в придачу. NO-no. NO-no. NO-no.

Как-же избавится от стучалок:

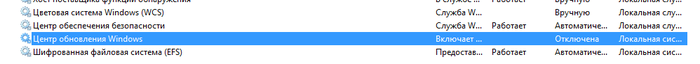

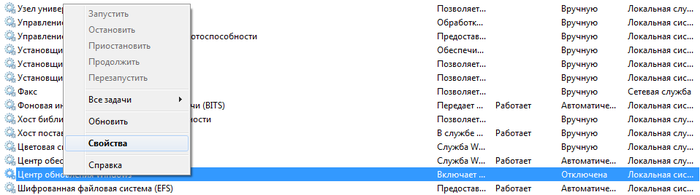

1)Отключить Windows Update:

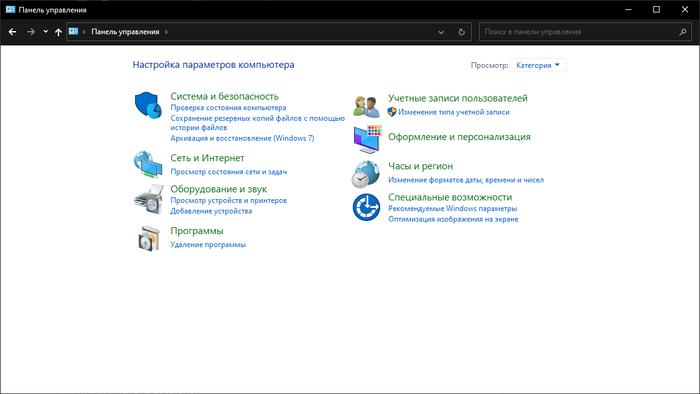

Пуск->Панель управления\Система и безопасность\Администрирование далее «Службы» и отключить:

«Центр обновления Windows»:

Выделить->Правой кнопкой, далее «Свойства»:

Тип запуска сделать «Отключена» нажать «Применить» и нажать на «Остановить», далее нажать «ОК»:

2)Есть батник для удаления уже установленных вредоносных апдейтов

openfiles.exe 1>nul 2>&1

if not %errorlevel% equ 0 (

Echo You are not administrator! Right Click file select run as admin

echo uninstalling updates, be patient.

echo Delete KB971033 (license validation)

start «title» /b /wait wusa.exe /kb:971033 /uninstall /quiet /norestart

echo Delete KB2902907 (Microsoft Security Essentials)

start «title» /b /wait wusa.exe /kb:2902907 /uninstall /quiet /norestart

echo Delete KB2952664 (Get Windows 10 assistant)

start «title» /b /wait wusa.exe /kb:2952664 /uninstall /quiet /norestart

echo Delete KB2976978 (update for windows 8.1 and windows 8)

start «title» /b /wait wusa.exe /kb:2976978 /uninstall /quiet /norestart

echo Delete KB2977759 (update for windows 7 rtm)

start «title» /b /wait wusa.exe /kb:2977759 /uninstall /quiet /norestart

echo Delete KB2990214 (Get Windows 10 for Win7)

start «title» /b /wait wusa.exe /kb:2990214 /uninstall /quiet /norestart

echo Delete KB3012973 (Upgrade to Windows 10 Pro)

start «title» /b /wait wusa.exe /kb:3012973 /uninstall /quiet /norestart

echo Delete KB3014460 (Upgrade for windows insider preview / upgrade to windows 10)

start «title» /b /wait wusa.exe /kb:3014460 /uninstall /quiet /norestart

echo Delete KB3015249 (Upgrade that adds telemetry points to consent.exe in Windows 8.1 and Windows 7)

start «title» /b /wait wusa.exe /kb:3015249 /uninstall /quiet /norestart

echo Delete KB3021917 (update to Windows 7 SP1 for performance improvements)

start «title» /b /wait wusa.exe /kb:3021917 /uninstall /quiet /norestart

echo Delete KB3022345 (telemetry)

start «title» /b /wait wusa.exe /kb:3022345 /uninstall /quiet /norestart

echo Delete KB3035583 (GWX Update installs Get Windows 10 app in Windows 8.1 and Windows 7 SP1)

start «title» /b /wait wusa.exe /kb:3035583 /uninstall /quiet /norestart

echo Delete KB3044374 (Get Windows 10 for Win8.1)

start «title» /b /wait wusa.exe /kb:3044374 /uninstall /quiet /norestart

echo Delete KB3050265 (update for Windows Update on Win7)

start «title» /b /wait wusa.exe /kb:3050265 /uninstall /quiet /norestart

echo Delete KB3050267 (update for windows update client for windows 8.1 june 2015)

start «title» /b /wait wusa.exe /kb:3050267 /uninstall /quiet /norestart

echo Delete KB3065987 (update for Windows Update on Win7/Server 2008R2)

start «title» /b /wait wusa.exe /kb:3065987 /uninstall /quiet /norestart

echo Delete KB3068708 (telemetry)

start «title» /b /wait wusa.exe /kb:3068708 /uninstall /quiet /norestart

echo Delete KB3075249 (telemetry for Win7/8.1)

start «title» /b /wait wusa.exe /kb:3075249 /uninstall /quiet /norestart

echo Delete KB3075851 (update for Windows Update on Win7/Server 2008R2)

start «title» /b /wait wusa.exe /kb:3075851 /uninstall /quiet /norestart

echo Delete KB3075853 (update for Windows Update on Win8.1/Server 2012R2)

start «title» /b /wait wusa.exe /kb:3075853 /uninstall /quiet /norestart

echo Delete KB3080149 (Telemetry)

start «title» /b /wait wusa.exe /kb:3080149 /uninstall /quiet /norestart

echo Delete KB3112336 (monitor quality of upgrade experience)

start «title» /b /wait wusa.exe /kb:3112336 /uninstall /quiet /norestart

echo Hiding updates, may take a while be patient.

start «title» /b /wait cscript.exe «%

dp0HideWindowsUpdates.vbs» 971033 2902907 2952664 2976978 2977759 2990214 3012973 3014460 3015249 3021917 3022345 3035583 3044374 3050265 3050267 3065987 3068708 3075249 3075851 3075853 3080149 3112336

echo Disabling tasks. Depending on Windows version this may have errors, this is normal.

schtasks /Change /TN «\Microsoft\Windows\Application Experience\AitAgent» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Application Experience\Microsoft Compatibility Appraiser» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Application Experience\ProgramDataUpdater» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Autochk\Proxy» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Customer Experience Improvement Program\Consolidator» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Customer Experience Improvement Program\KernelCeipTask» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Customer Experience Improvement Program\UsbCeip» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticDataCollector» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Maintenance\WinSAT» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\ActivateWindowsSearch» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\ConfigureInternetTimeService» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\DispatchRecoveryTasks» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\ehDRMInit» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\InstallPlayReady» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\mcupdate» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\MediaCenterRecoveryTask» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\ObjectStoreRecoveryTask» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\OCURActivate» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\OCURDiscovery» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\PBDADiscovery» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\PBDADiscoveryW1» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\PBDADiscoveryW2» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\PvrRecoveryTask» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\PvrScheduleTask» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\RegisterSearch» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\ReindexSearchRoot» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\SqlLiteRecoveryTask» /DISABLE

schtasks /Change /TN «\Microsoft\Windows\Media Center\UpdateRecordPath» /DISABLE

echo Killing Diagtrack-service (if it still exists).

sc delete Diagtrack

echo Stop remoteregistry-service (if it still exists).

sc config remoteregistry start= disabled

sc stop remoteregistry

echo Done. Manually Reboot for changes to take effect

3)Удаляем навязчевые предложения перейти на 10-ку:

Windows Registry Editor Version 5.00

Нужно сохранить файл например DisableGWX.reg и запустить от администратора.

4)Также при апдейтах может установиться WiFi Sense автоматически подключает пользователей к обнаруженным сетям Wi-Fi, собирает информацию об этих сетях и даёт им информацию об устройстве (не совсем понятно, какую именно).

Главное же, что функция даёт пароли к вашей сети Wi-Fi людям из списка контактов в Facebook, Skype и Outlook (хотя сами пользователи эти пароли не будут видеть; их устройства автоматически смогут подключаться к данным сетям Wi-Fi).

Рекомендую также отключить его этим скриптом:

Windows Registry Editor Version 5.00

Нужно сохранить файл например DisableWiFiSense.reg и запустить от администратора.

5)Для успокоения ещё можно в файл hosts (C:\Windows\System32\drivers\etc\hosts) добавить:

На моменте «отключите windows update» я понял что автору пора в школу, но потом вспомнил что каникулы.

Что? 3 страницы настроек, чтобы кто-то в США не узнал, что я читала рецепт пирогов?

Да пошли вы все, пусть следят ))))

Вопрос первый: Что вы делаете в сети без АКТИВНОГО БРАНДАУЭРА\FIREWALL? Это НЕ БЕЗОПАСНО, абсолютно для каждого, такова реальность. Вот там и нужно создавать правила и блокировки, желательно иметь роутер с firewall и настраивать это в нём.

Вопрос третий: Вы знали, что 2 из 5 инструкций по отключению обновлений Windows, написаны киберпреступниками? Пруфов не будет.

У меня теперь не работают обновления и с магазина не скачиваются приложения (((

Для параноиков есть куча дистрибутивов линукса.

Осторожно с отключением служб. Может привести ко всяким проблемам, чаще всего глючат скайп и клиент почты.

Скоро. На всех мониторах страны

Подключение старого принтера к Windows 10 при помощи Google Cloud Print

Есть в нашей семье старый лазерный принтер «Canon LBP-1120», который когда-то был отправлен на «пенсию» в гараж. Рабочий принтер с состоянием «почти новый» в силу того, что им мало пользовались. Вместо него юзаем наипростейший струйный МФУ «Canon MG2400». Он печатает в цвете, сканирует, копирует и самое главное без проблем заправляется. Конечно проигрывает в скорости печати, но для домашних нужд вполне себе удовлетворяет.

И вот появилась задача распечатать много и быстро, причем в ч/б. Струйный МФУ в этом деле естественно не помощник. Сходил в гараж за нашим «героем» и подключил к его своему ноутбуку, на котором уже очень и очень давно обитает «Windows 10». И конечно же наш «герой» не определился системой, драйверов нет, определился только USB интерфейс. И то хорошо.

Полез на сайт «Canon» за драйвером, а там – «К сожалению, ваше устройство больше не поддерживается в выбранной операционной системе. Просмотрите наш текущий ассортимент доступных устройств». В общем то я не удивился, принтер старый, а корпорациям надо зарабатывать на новых устройствах. Зачем поддерживать старое устройство? И такая ситуация почти со всеми старыми принтерами.

К слову сказать, если по работе такие принтеры попадаются, то вердикт устанавливает сразу – «На списание!». А тут ситуация как-бы не рабочая, да и карантин тоже имеет место быть. К тому же, покупать новый принтер, чтобы распечатать один раз полтыщи страниц – не резон.

Ищем альтернативные способы подключения.

1. Попробовать найти в Интернете альтернативный драйвер. Альтернативного драйвера на мой принтер нет, я не нашел, может плохо искал). Многие ссылки с якобы «подходящим» драйвером ведут к откровенно подозрительным сайтам, поэтому не советую. Были советы использовать универсальный драйвер «HP». Не помогло.

2. Установить на виртуальной машине 32-битную «Windows 7», установить на него принтер, расшарить его и подключиться к ней из «Windows 10». Вроде здравая мысль. НО НЕ РАБОТАЕТ! Для «Windows 10» всё равно нужны драйвера принтера, которые уже не поддерживаются.

3. Установить на виртуальной машине 32-битную «Windows 7», установить на него принтер и установить на нем какой-нибудь виртуальный принтер, роутер принтеров или принт-сервер, который бы перенаправлял задание печати на наш принтер. Тоже вроде здравая идея. Часть программ условно-бесплатные, часть платные – они нам не подходят. А те что бесплатные вроде как работают, но в среде опять же «Windows 7» или возможно ниже. Задания печати из «Windows 10» просто игнорируют. Задание в «Диспетчере печати» появляется, но на печать не идет. Разбираться глубже не стал и отмел этот вариант. Возможно я ленивый и у меня кривые руки)

4. 100% рабочий вариант без танцев с бубном! Великий и могучий «Google»! А точнее «Google Cloud Print». Способ пришел как говорится – «Он сам пришел!».

Просто надо установить на гостевую ОС «Windows 7» браузер «Google Chrome», благо он еще оказывается поддерживается на 32-битных «Windows 7».

Далее надо авторизоваться в «Chrome» на гостевой ОС под своим Google-аккаунтом и открыть страницу https://www.google.com/cloudprint

На странице облачного принтера надо кликнуть на ссылку «Добавить обычный принтер» и следуя инструкции добавить наш старый принтер в облако.

Затем надо установить на наш родной «Windows 10» драйвер «облачного принтера Google» по ссылке https://tools.google.com/dlpage/cloudprintdriver

Всё как обычно – скачать, установить и всё! В списке принтеров у нас появляется «Виртуальный принтер Google».

И да, надо быть авторизованным под одним и тем же аккаунтом на родной и гостевой ОС в «Chrome».

Всё как обычно, для печати выбираем принтер «Виртуальный принтер Google» и нажимаем на «Печать». Нас перенаправит на страницу нашего виртуального принтера. Там выбираем принтер, который добавили до этого в нашей гостевой ОС и опять нажимаем на «Печать». Ждем… Моя первая страница распечаталась через секунды, эдак за 50, уже было подумал, что ничего не получилось. Но потом печать шла уже быстрее, через секунды 20-30))).

Но! Печатает! Работает! Бесплатно!

Можно было бы написать короче) Или наоборот поподробней?

Это не подробная инструкция как сделать, а просто описание способа «как можно сделать». Ведь в ИТ-кухне все изменчиво. Сегодня так, а завтра уже не так!

Как говорил гуру кулинарной кухни Илья Лазерсон – «Только принципы!». А принципы практически не изменяются.

Убиваем клавиатурный шпион от Windows.

sc stop DiagTrack

sc stop dmwappushservice

Или же вообще их удаляем:

sc delete DiagTrack

sc delete dmwappushservice

п.с. нарыто на хабре, за что ему спасибо.

вся статья по зачистке телеметрии тут:

http://habrahabr.ru/post/267507/

Дружелюбная операционка имеет большую кнопку в легкодоступном месте по отключению подобных шпионов

(либо не имеет таких шпионов вообще)

Так что вражеской системе можно сказать «нет» сразу, чем красноглазить над ее допиливанием.

Слежка

Ответ на пост «В ответ на посты про горячие клавиши Windows (пост не всех комбинация но наиболее полезных с клавишей Win)»

Мне одну фишку мой мужчина недавно подсказал.

Каждое приложение на панели задач можно открыть с помощью клавиши Win и цифры. Клавиша Win у вас на клавиатуре внизу в виде окна на панели задач слева направо каждому приложению присваиваются цифра от 1 до 0, то есть первое приложение слева на панели задач будет под цифрой 1, второе – 2 и т.д.

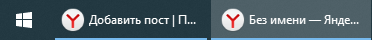

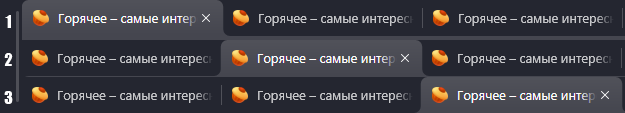

Горячие клавиши для браузера

Сидишь на работе на стуле в позе логотипа Python’а и смотришь вакансию у компании-конкурентов и твой начальник проходит мимо? Надо срочно закрыть вкладку, но ты вытащил провод для мыши, чтобы вставить флешку с любимыми песнями, потому что на работе скучно? Есть тачпад, но твоя правая рука в жире из-под кильки? Можно закрыть крышку ноутбука, но ты не дотягиваешься?

Не беда! Используй комбинацию клавиш Ctrl + W и текущая вкладка в браузере закроется.Только вот осторожно со следующей вкладкой, если ты там поддерживаешь BLM, то лучше ничего не делать.

А теперь, как и обещал в прошлом посте Горячие клавиши Windows пишу о горячих клавишах в браузерах на основе Chromium (Chrome, Yandex, Opera, Orbitum, Edge, Амиго)

Спасибо за внимание (❁´◡`❁)

В ответ на посты про горячие клавиши Windows (пост не всех комбинация но наиболее полезных с клавишей Win)

Сейчас опишу которые использую всегда и везде, если зайдет, напишу дальше и про другие

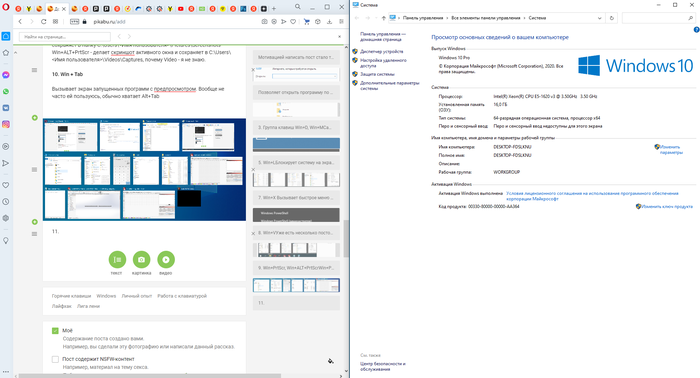

Немного о моем опыте:

У меня совсем немного опыта работы за компьютером (лет 27), 15 лет из которых я отработал системным администратором и инженером техподдержки. Сейчас мне это надоело.

Пост носит мой личный опыт и мои самые полезные клавиши системы. Пост для минусов добавлю в комменты, многим офф гайд читать лень.

Я знаю отнюдь не все клавиши, это только те которые я сам лично использую.

Нулевая клавиша, самая важная клавиша в системе работы с клавиатурой, с нее начинается все.

И вылеты с игр, и вызов системных утилит и команд, и проблемы с их решением.

Вызывает на экран меню «Пуск» либо интерфейс Metro в зависимости от системы.

Самым полезным применением является поиск нужного ярлыка программы по первым буквам, после нажатия начинаем набирать первые буквы названия программы и в меню происходит моментальный поиск.

Почему «самой главной»? просто имея привычку и немного потренировав память мышка не нужна.

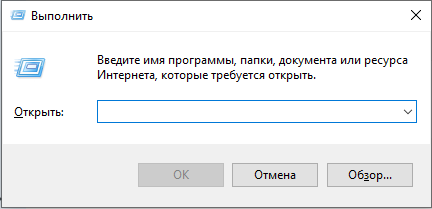

Позволяет открыть программу по названию (системные программы, типа notepad, cmd и подобные расположенные в C:\Windows\system32(по умолчанию проверяются все папки переменной PATH системы на наличие bin файлов или ярлыков, есть фишка как все нужные программы вызывать по имени по собственному списку)

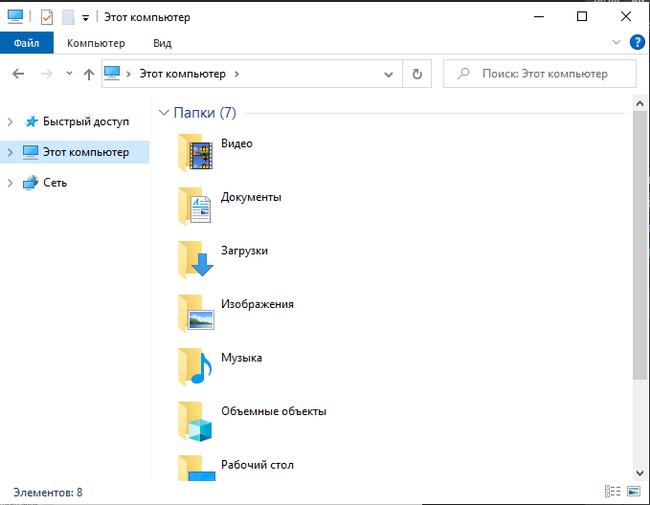

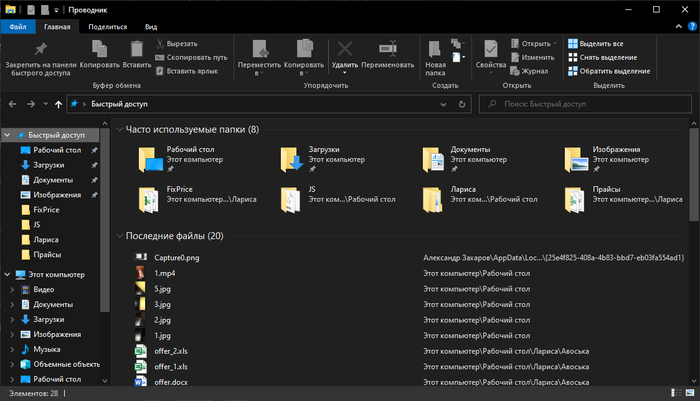

Вторая по старшинству комбинация клавиш, вызывает основной обозреватель системы, по умолчанию Explorer (по этому же названию его можно вызвать через Win+R), по умолчанию открывается в «Этот компьютер» (раньше было «мой компьютер», кто и когда поменял то?)

3. Группа клавиш Win+D, Win+M

Самая простая группа.

Win+D служит для быстрого доступа к рабочему столу сворачивая все окна(на самом деле показывая рабочий стол), повторное нажатие или запуск программы развернет все окна обратно.

Win+M служит для скрытия всех главных окон программ и показа только диалоговых окон.

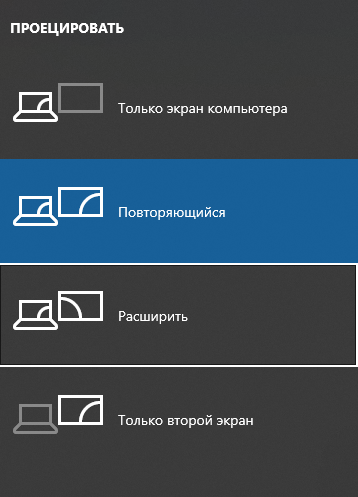

Служит для вызова меню управления режимами деления картинки между мониторами, проекторами, подключенными телевизорами

Блокирует систему на экран входа.

Самая важная комбинация когда вы уходите от компьютера.

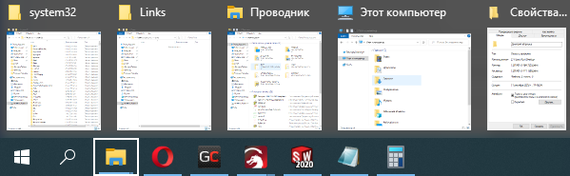

Вызывает курсор в Task Bar системы и позволяет навигацию по нему (нужна когда у вас 100500 окон и Alt+Tab использовать долго).

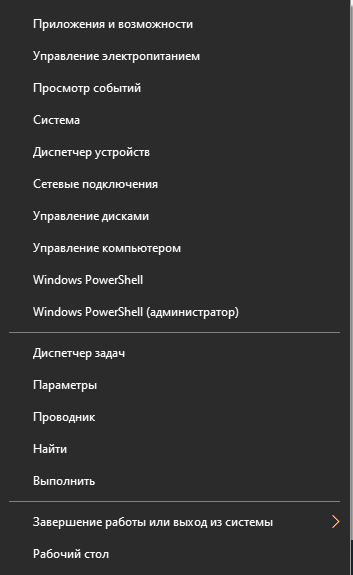

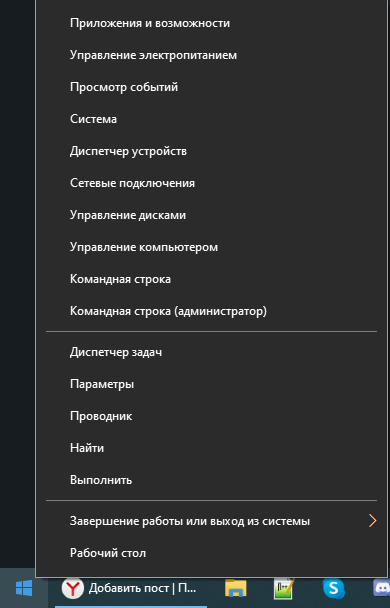

Вызывает быстрое меню системы, использую редко но она есть и может быть полезна

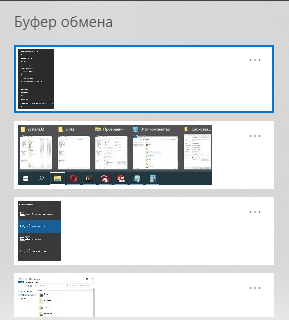

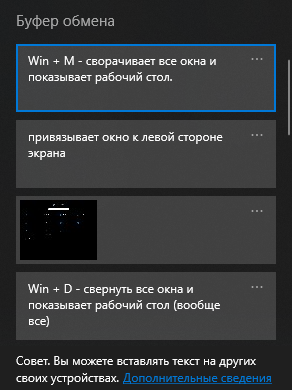

Уже есть несколько постов, вызывает диспетчер буфера обмена (его только включить надо), при первом нажатии если он выключен система вам сама скажет об этом. Позволяет при включении учетной записи Microsoft вставлять данные из буфера на соседних компьютерах с этой же учетной записью.

9. Win+PrtScr, Win+ALT+PrtScr

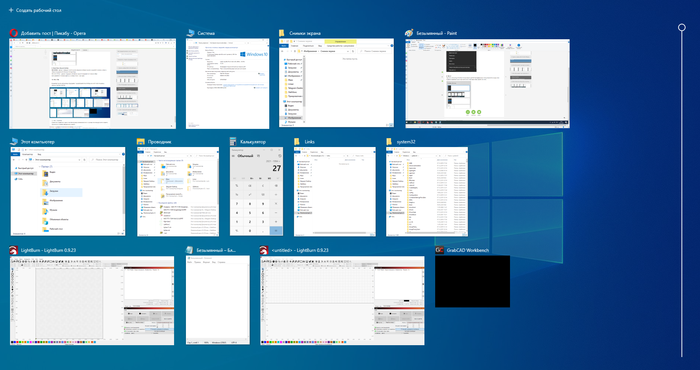

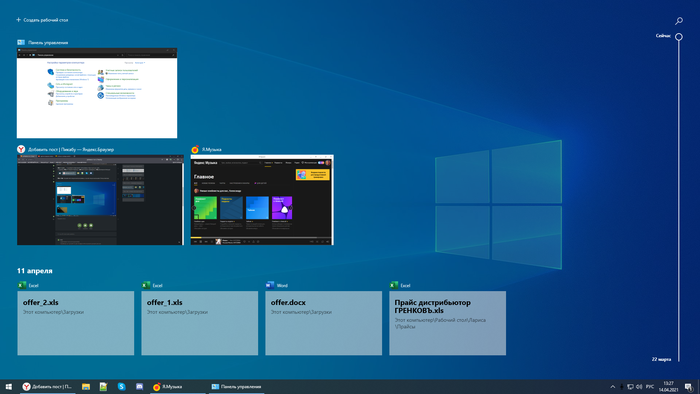

Вызывает экран запущенных программ с предпросмотром. Вообще не часто ей пользуюсь, обычно хватает Alt+Tab

Так же позволяет создавать доп рабочие столы и производить по ним навигацию. Отлично помогает иметь несколько разных тем работы.

11. Win + Стрелки, Win+Shift+Стрелки

Позволяет привязать окно к частям экрана, в зависимости от стрелки или свернуть его в панель. Лучше всего самим поиграться и понять.

Позволяет сделать скриншот только части экрана которую вы выделили.

Картинку сразу можно вставить в пост, весь пост этим методом и сделан.

Забыл добавить ибо с этого поста все и началось.

Вроде бы все комбинации клавиш которые отлично подходят для повседневного использования для ускорения работы в системе, что то мог забыть или что то могу не знать.

Запасные запятые в пост «. «.

З.Ы. Напомню, комент для минусов под постом, пост носит просветительский характер и служит для того что бы уменьшить количество вопросов «А че ты нажал и как ты это делаешь так быстро».

З.Ы.Ы. После 10 плюсов на комент с пометкой «Афтар пиши еще» постараюсь побороть лень и написать еще какие то полезные ускорялки работы на компьютере.

З.Ы.Ы. Баянометр ругается на скриншоты.

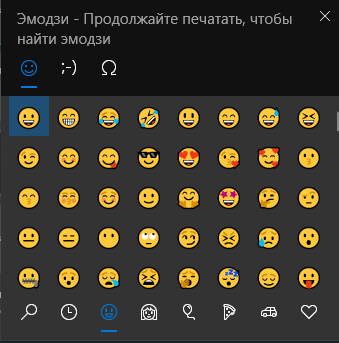

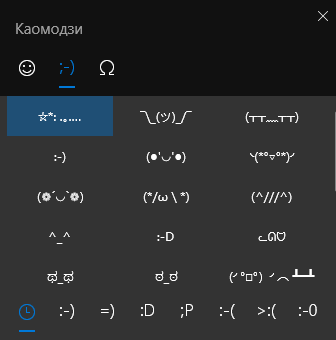

Горячие клавиши Windows

Всем привет. На волне постов про горячие клавиши Windows решил сделать подборку самых полезных горячих клавиш, которые очень крутые, но малоизвестные.

К примеру, Win + 1 свернет браузер, а Win + 2 откроет проводник, а Win + 3 откроет Notepad++

P. S. баянометр очень сильно ругался, но все скрины сделаны мной.

Ответ на пост «Очки, которые скрывают лицо от камер наблюдения»

Старания соседей шпионить за мной)

Не зря мышкой дёргали

🤩 Пользователи Stack Exchange рассказали, как дёрганье мышью на самом деле ускоряло работу в Windows 95

В Windows 95 использовали приоритетную многозадачность: система сама принимала решения о переключении между задачами. При этом ОС обрабатывала события циклами: задачи ввода-вывода данных исполнялись сразу, а на фоновые задачи выделялось одинаковое количество времени — 15,6 миллисекунды.

Если программе нужно было, к примеру, скопировать файлы, система ставила запрос в очередь, ожидала наполнения буфера фоновыми задачами, и только после этого обрабатывала весь пакет. При этом пока задача находилась в режиме ожидания — приложение фактически не работало.

Двигая курсором мыши, пользователи заполняли буфер входящими событиями, заставляя систему перезапускать цикл. Это и создавало эффект, что программа работает быстрее.

Пользователь «Хабра» заметил, что сайт Ростелекома сканирует его компьютер.

Пользователь «Хабра» под псевдонимом force рассказал, как случайно обнаружил сканирование локальных сервисов на его компьютере со стороны Ростелекома. Как оказалось, личный кабинет провайдера постоянно отсылает запросы на устройство и пытается втайне собрать данные.

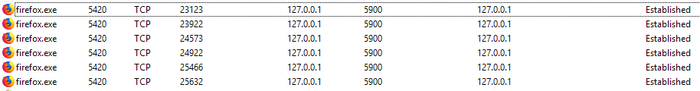

Сегодня я совершенно случайно обнаружил, что личный кабинет Ростелекома занимается совершенно вредоносной деятельностью, а именно, сканирует локальные сервисы на моём компьютере.

Кто-то с локалхоста [компьютера пользователя] пытается залезть на порт 5900, значит, это вирус или ещё что-то похуже. Конечно же, меня пробил холодный пот, и я пошёл искать данного вредителя. Быстрый анализ показал, что долбёжка идёт каждые 10 минут и делается 11 попыток подключиться. Осталось выяснить, кто это делает.

Пользователь решил, что раз соединение блокируется, то нужно сделать так, чтобы на нём «кто-то сидел». Для этого он запустил «интеллектуальный» TCP-сервер на платформе Node.js, который просто держал соединение с помощью команды «server.listen(5900, function () <>);». В результате выяснилось, что к порту пытался подключиться Firefox.

Дальше я пошёл выяснять, какой же из табов или расширений фаерфокса это делает. Оказалось, что ни about:peformance, ни about:networking не показывают id процесса, который может делать сетевые запросы. Зато я выяснил, что это основной процесс браузера, а не дополнительный для вкладок или расширений, что затруднило выяснение вредителя (да, у меня как всегда открыта куча вкладок и найти нужную — достаточно тяжело).

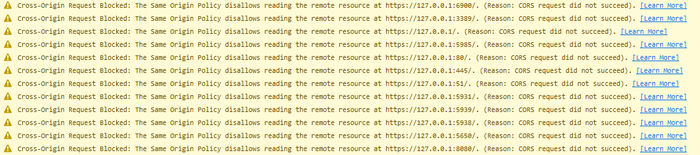

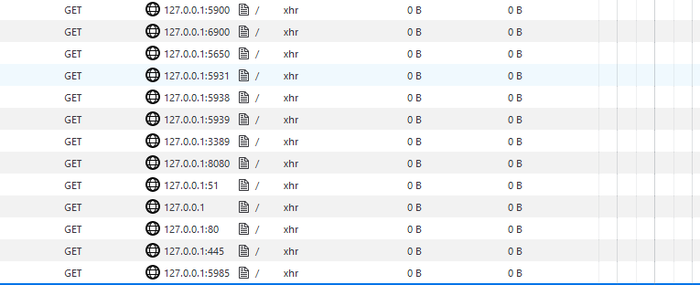

Но с помощью терпения, я нашёл замечательную вкладку, в девелоперской консоли которой оказались замечательные строчки:

После этого пользователь «Хабра» под псевдонимом sashablashenkov предположил, что Ростелеком использует скрипт для проактивного отслеживания пользователей от компании Dynatrace. А другой пользователь под ником runalsh уточнил, что это разработка российской компании Group-IB.

Позже force выяснил адрес скрипта на сайте Ростелекома. Он отметил, что код обфусцирован — это значит, что его намеренно запутали, чтобы скрипт было труднее изучать.

TJ обратился за комментарием к Group-IB, но в компании посоветовали обратиться напрямую в Ростелеком. Пресс-служба провайдера рассказала, что скрипт используют в качестве антифрод-системы для предотвращения онлайн-мошенничества.

Представители Ростелекома назвали сканирование портов одним из способов предотвращения мошенничества наряду со многими другими. В компании отметили, что антифрод-систему начали использовать, потому что в последнее время участились попытки мошенничества с лицевыми счетами абонентов и бонусными программами компании.

Пресс-служба объяснила, что одним из индикаторов компрометации устройств являются открытые сетевые порты, которые используются для удалённого доступа. На основании сканирования портов и анализа предыдущей истории действий пользователей компания делает выводы о возможных угрозах профилю абонента.

Источники: TJ, Хабр

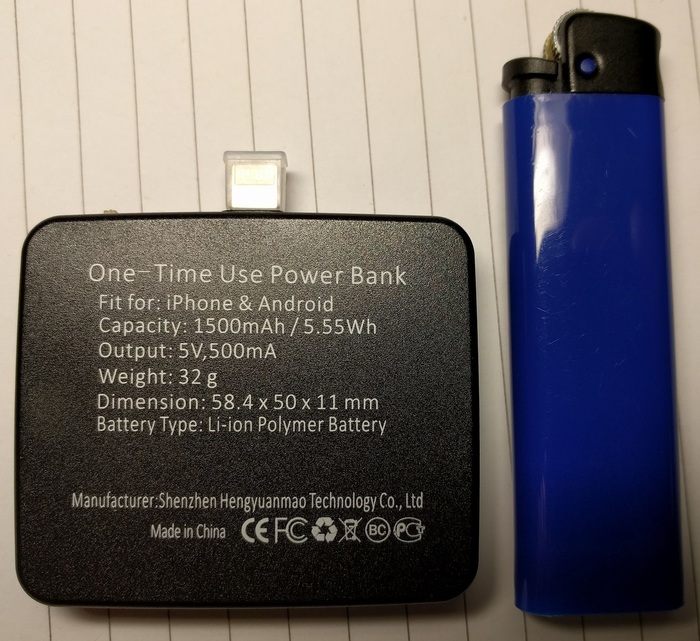

Одноразовые зарядные устройства. За что нам это?

Написать эту короткую заметку меня побудило данное фантастическое изобретение неизвестного китайского гения.

Цель всей заметки — рассказать что за устройства находятся на рынке, что в них можно достать и кому это может понадобиться.

Хочу верить, что некоторый процент читателей задумается дважды, прежде чем покупать такое изделие. Помимо этого, часть читателей-технарей будет знать где найти специфичные комплектующие в случае крайней необходимости.

В первый момент меня поразила сама идея. Если верить информации с корпуса, данный девайс аналогичен автомобилю с запаянным баком на 15 литров — по исчерпанию запасов топлива авто предполагается к утилизации.

Производить такое устройство это все равно что отобрать у своего ребенка чистую реку перед домом за возможность сделать глоток воды сейчас.

Использовать такое устройство это все равно что мыслить в стиле Марии-Антуанетты: «Если у кого-то на планете плохая экология, пусть улетят и колонизируют с хорошей!»

И во всей этой истории меня задевало не только пренебрежительное отношение к экологии, но и отношение к технике.

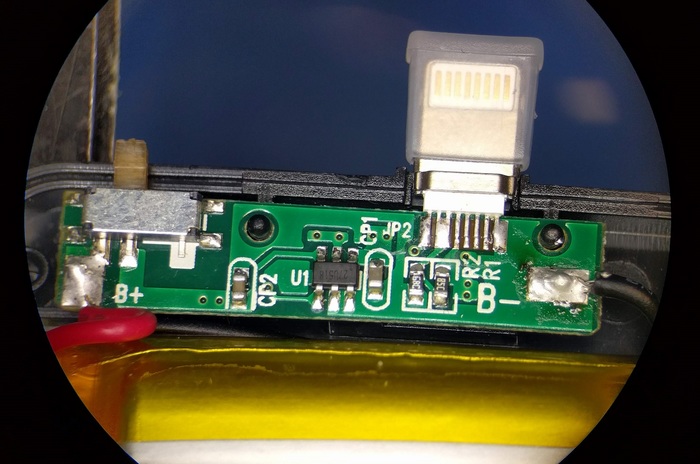

Посмотрите сами: банк скрывает аккумулятор на 1500 мАч, плату с повышающим преобразователем и комбинированный разъем Lightning + Micro USB. Все это предполагается выбросить после однократного использования.

Чтобы немного обострить чувства, можно отметить что аккумулятор можно перезарядить в среднем 500 раз. Таким образом, покупая это устройство, пользователь исчерпывает ресурс только на 1/500 от возможного, а выбрасывая — выводит из обращения некоторый объем лития, который уже вряд-ли вернется в обращение в ближайшие 100 лет.

Забегая немного вперед, хочу подтвердить что это действительно аккумулятор и соответствие заявленной емкости было проверено с помощью зарядного устройства HYPERION EOS 0606i (два цикла разряд-заряд аккумулятор выдержал без заметной потери емкости).

Во вторых, меня удивила плата преобразователя. Нельзя сказать что схемотехника платы проста: здесь стоит микросхема защиты Li-Ion батареи от переразряда и перезаряда (DW01-P), некий повышающий преобразователь, выключатель и разъем. И все это в 2 микросхемах на плате площадью порядка 1 квадратного сантиметра:

Вид с лицевой стороны печатной платы:

Вид с тыльной стороны печатной платы:

Проведя два часа в поисках наименования чипа по китайским сайтам компонентов открылось второе дно.

На удивление открытие оказалось позитивным: примененный чип (HT4927U, в центре лицевой стороны платы) умеет заряжать батареи! Документация на китайском, но онлайн переводчики с этим справляются: для зарядки требуется подать 5v на тот же разъем, с которого банк выдает напряжение. Логика следующая: каждые 2 секунды микросхема отключает повышающий преобразователь, и проверяет что на входе есть напряжение. Если есть — начинает от него заряжаться.

Но проблема в том, что обычный пользователь не сможет воспользоваться данной возможностью — на плате нет входного разъема, а подать 5V на выходной фактически невозможно. Более того, в корпусе есть пустое место, где можно разместить разъем для подключения обычного Micro-USB шнура. Но, видимо, продавать такие зарядные устройства станет сложнее. Таким образом, для регулярных пользователей прибор действительно получается одноразовым.

В результате, полноценный powerbank, с высокотехнологичными комплектующими (например, рабочая частота повышающего преобразователя: 1МГц) имеет 95% необходимых механизмов для многократного использования, но не имеет единственного разъема, который уничтожает возможность дальнейшего использования необратимо. Такие решения принимаются явно не ради удешевления, но ради экономической выгоды.

Исходя из всего этого, можно предложить два пути:

Если вы не можете переиспользовать содержимое:

старайтесь избегать этих изделий. Если пришлось — не выбрасывайте, отдайте знакомому технарю и покажите эту статью. В идеале вы получите переходник для зарядки, но скорее всего батарея будет применена в произвольном DIY решении.

Если вы можете переиспользовать содержимое:

теперь вы знаете где взять li-ion аккумуляторы со схемой защиты и зарядным устройством в компактном корпусе. Для зарядки без вторжения необходим USB Micro-B Connector Breakout Board или аналогичный разъем с возможностью пайки. Если у вас есть знакомые, которые пользуются такими зарядниками можно обеспечить себя неиссякаемым потоком рабочих аккумуляторов.

Надеюсь эта заметка окажется не бесполезна, и читатель задумается над идеей нашего «одноразового» мира.

Маленький шпион

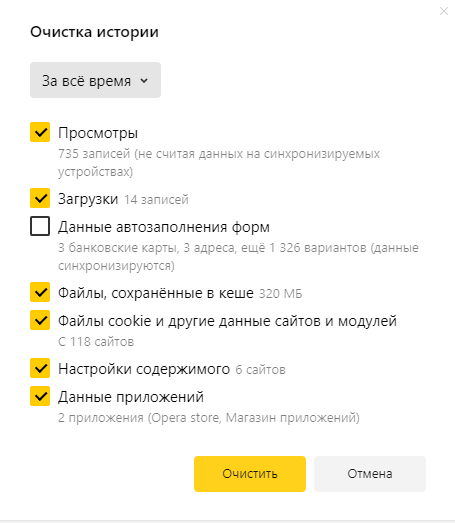

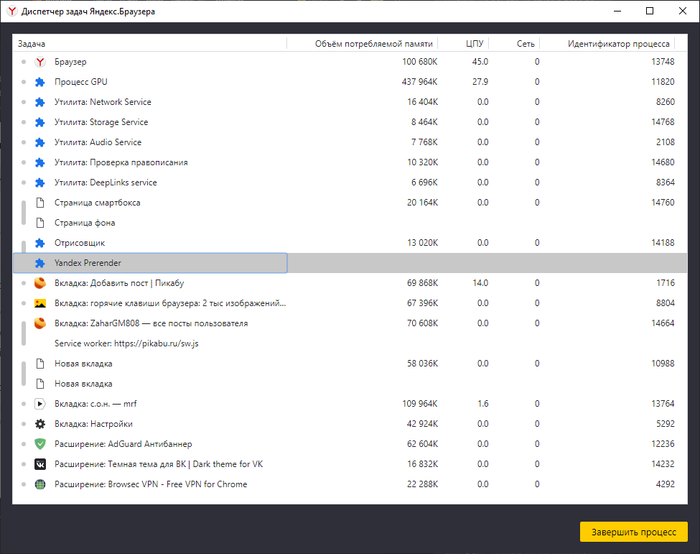

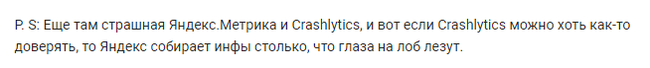

Пикабу тоже следит за пользователями

@fennikami, в своем посте упоминает такой сервис как Яндекс Метрика. Вот что он о нем пишет:

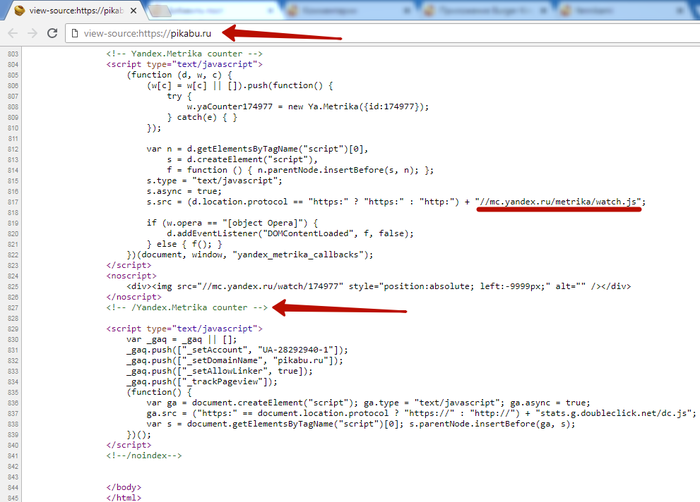

Как вы можете догадаться, Яндекс Метрика установлена и используется на Пикабу. Проверить это может любой желающий. Нажмите правой кнопкой в любом месте страницы, нажмите «посмотреть код» и прокрутите в самый низ.

Вы увидите код метрики. И даже комментарии о том, что это именно она.

Но, может быть, все не так страшно? Может, мы усугубляем и эта метрика ничего страшного не сохраняет? Давайте обратимся к их документации и посмотрим, что именно она сохраняет:

— Браузер и его версия

— Операционная система и ее версия

— Пол и возраст посетителей (!)

И это даже не самое интересное. В настройках данной метрики можно выставить определенный флаг и она начнет записывать даже ваше поведение на странице. Вплоть до нажатия клавиш и того как вы водите мышкой по экрану. Выглядит это примерно так.

И после этого вы удивляетесь, что прочитав какой-то пост на Пикабу у вас начинает высвечиваться определенная реклама?

Что-то я нигде не видел на Пикабу предупреждений о том, что эти данные собираются и сохраняются. Нет, конечно же, этот пункт спрятан где-то в пользовательском соглашении, в стиле «если вы пользуетесь нашим сайтом, то вы с этим согласны». Но кто читает эти соглашения, верно?

Может, стоит быть чуть более последовательными? И если мы заключаем, что Бургер Кинг поступили плохо, может и администрацию Пикабу попросим убрать подобные средства слежения за пользователями?

Программа GoodbyeDPI для обхода блокировок сайтов провайдерами

Сегодня на хабре появилась статья о программе для обхода блокировок сайтов GoodbyeDPI. В статье автор описывает различные способы блокировок (пассивный/активный DPI) и способы их обхода (урезание TCP окна и различные шаманства с HTTP-запросом). В конце статьи автор презентует свою имплементацию этих способов: программу GoodbyeDPI.

Программа бесплатная и открытая, исходные коды доступны в репозитории на GitHub. В том же репозитории размещены инструкции по сборке и релизы программы, которые могут быть скачаны и использованы любым желающим. Программа предназначена для работы под операционными системами Windows 7, 8, 8.1 и 10 с привилегиями администратора.

Программа запускается из командной строки. Для открытия командной строки из папки необходимо щёлкнуть по папке правой кнопкой мыши с зажатой клавишей Shift и выбрать в контекстном меню запуск командной строки. Также можно запустить командную строку из любого места и вручную переходить к папке с программой. Наконец можно добавить полный путь к программе в переменную Path и запускать программу в командной строке из любого места.

В репозитории приведена краткая справка по использованию программы. Для запуска необходимо набрать команду

В качестве опций могут быть использованы следующие:

-p блокировка пассивного DPI

-r смена регистра в HTTP-запросе (замена Host на hoSt)

-s удаление пробела после двоеточия в строке со значением хоста

-f [значение] установка значения фрагментации для запросов HTTP (что приводит к разбиению запроса на два пакета)

-e [значение] установка значения фрагментации для запросов HTTPS

-a добавление пробельных символов между некоторыми полями (может приводить к отказу некоторыми серверами)

Для удобства автор добавил несколько режимов работы программы:

Автор рекомендует начать с опции -1 и увеличивать цифру до тех пор, пока обход блокировок работает.

Дом-шпион ФБР для слежки за русскими

С первого взгляда этот кирпичный дом в приличном районе Вашингтона не представляет никакого особого интереса. Отдельностоящую двухэтажку (плюс чердак, плюс подвал) с крыльцом и камином по адресу 2619 Висконсин Эвеню построили в 1935 году. И в общем по виду он мало отличается от сотен похожих домов, которыми окружён. А интересен он тем, что скорее всего много лет использовался ФБР для слежки за посольством Российской Федерации.

Дело в том, что дом находится в аккурат через дорогу от русского посольства в США!

Новое здание для своей главной дипломатической миссии в Америке советские власти начали строить ещё в 1977 году. Именно тогда ФБР обратило внимание на этот обыкновенный дом по другую сторону улицы.

Если посмотреть на карту, видно, как близко они находятся друг к другу:

Соседи уже давно подозревали, что хозяева дома не просо рядовые американцы. Плотные занавески всё время закрывают окна, и лишь изредка под ними можно разглядеть объективы фотоаппаратов и видеокамер. Никакой почты на этот адрес не приходит. И несмотря на отменную лужайку прямо перед домом, здесь не играют никакие дети. Долгое время в доме вообще не было постоянных жильцов, но потом ФБР решило вселить туда парочку агентов, чтобы хоть как-то поддержать вид нормального американского хозяйства.

В итоге, строительство нового посольства затянулось, на 17 лет, и только в 1994 году в здание переехали уже российские дипломаты. К моменту окончания холодной войны, в начале 1990х, американцы уже отказались от затеи с туннелем, и закопали его. Позже, раскрылось, что в 1989 году, завербованный русскими Роберт Ханссен рассказал им о существовании этого проекта. До сих пор неизвестно, где именно он проходил.

После того, как существование этого проекта стало общеизвестным, тогдашний посол России в США, Юрий Ушаков, пошутил, что если русские найдут его, то, не исключено, используют для того, чтоб устроить в нём парилку.

Несмотря на провал операции Монополия, дом-шпион напротив посольства долгое время использовался для ведения слежки за всем, что происходило в российском представительстве. Через окна в крыше, например, производилась съёмка всех гостей комплекса, когда они въезжали и выезжали с российской территории. А соседи все давно уже в курсе что там к чему. Городок то слава богу неольшой!

Отключение телеметрии Windows 7, 8, 8,1, 10

Актуальный список host файла на текущий момент для параноиков. Данные действия помогут отключить слежение в системе.

Открыть host файл в блокноте от имени администратора: %WINDIR%\System32\drivers\etc\hosts

Добавить к текущим записям следующее:

Удаление папки Windows.old актуально для ноутбуков и при установке Windows10 из системы

При апгрейде системы до Windows10 в корне диска С: остается папка Windows.old с потрошками от прошлой системы, а она бывает объемна

по простому она удаляется через очистку диска

диск С>>>свойства>>>очистка диска>>>поставить галочку «предыдущие установки Windows»>>>очистить>>>профит)

но это если повезло, а так бывает не всегда

если такой записи нет, поздравляю, у вас то же что и было у меня, бился долго, и рецептов борьбы нашел достаточно, но не нужно нафиг все это шаманство

В планировщике задач имеется задание удаления данной папки, его просто надо активировать,

все приложения>>>средства администрирования>>>управление компьютером>>>планировщик заданий>>>библиотека планировщика заданий>>>Microsoft>>>Windows>>>Setup>>>SetupCleanupTask

активировать двойным щелчком или в ниспадающем меню, профит)

почему то там стоит 2004 год, поэтому нужно активировать вручную

точно так же на диске папка ESD не нужна, только занимает место, ее просто удаляем в Windows10 она не нужна

рад буду кому помочь, сам бился с этой ситуацией часа три, но нашел, всем благ!)

Слежка за женой

Я пытался использовать эти шпионские данные себе во благо. Мол, оповещен, значит вооружен. Пытался скрытно исправляться, подстраиваться. Жена внешним видом не подавала своих переживаний, откровенно со мной не делилась. Шла своеобразная игра в хорошую семью, где все всегда хорошо, все все терпят Правда, пришлось сделать вид, что я якобы случайно подобрал пароль к ее вконтакте, дабы убрать самый большой раздражитель. Был большой скандал, который положил конец нашей тогда не особо дружной семье.

В общем, развелись и ничего удивительного. Первый брак, как блин, вышел комом и сохранилось ощущение, что все женщины такие, а муж из меня действительно полное «Г».