winlocker что это такое

Винлокеры — удаление, когда больше нечего делать

История винлокеров тянется уже давно. Особенно было интересно в декабре 2009 — январе 2010 с появлением семейства Digitala. Интересно потому, что умудриться организовать заражение с функционалом руткита ZeroAccess (Get Accelerator) или выполнять подгрузку вредоносной библиотеки из ADS-потока с контролем и блокировкой антивирусных процессов (iLite Net Accelerator) — это, знаете ли, не политики проводника менять и userinit дописывать! А идея дропаться после связи с командным сервером — в итоге сейчас старые дропперы не работают, а прекрасно работали ещё в феврале? Мда, обнищал нынче народ на идеи — ну да ладно! 🙂

Речь пойдёт не о «монстрах» дела блокировки Windows, а о куда более убогих их собратьях, коих процентов 90. Итак, ситуация: у Вас весёлое окно с вымогательством и нерабочая система.

1. Попробуйте узнать код разблокировки с помощью вот этого сервиса (или вот этого и вот этого). Если код не поможет, продолжайте по следующим пунктам. Если поможет — переходите сразу к пункту 5.

2. Если можно запустить софт с окном блокиратора — делаем логи, выкладываем там же, почистить можно 🙂 Запуск можно сделать с помощью вот этой информации, хотя и не всегда помогает.

3а. Если запускаться не удаётся — грузимся в безопасном режиме.

3б. Если безопасный заблокирован — грузимся с LiveCD.

И в 3а и в 3б заходим в папки:

C:\Documents and Settings\All Users\

C:\Documents and Settings\Имя_Пользователя

C:\Documents and Settings\Имя_Пользователя\Application Data

C:\Documents and Settings\Имя_Пользователя\Local Settings

C:\Documents and Settings\Имя_Пользователя\Local Settings\Application Data

C:\Documents and Settings\Имя_пользователя\Главное меню\Программы\Автозагрузка

и аккуратно упаковываем в архив все exe-файлы, после чего их удаляем. Удобнее всего это сделать, организовав поиск в папках по маске «*.exe», потому что нужно проверить вложенные папки по этим путям тоже.

4. Упаковываем в zip-архив и удаляем абсолютно всё здесь:

C:\Documents and Settings\Имя_пользователя\Local Settings\Temporary Internet Files

C:\Documents and Settings\Имя_пользователя\Local Settings\Temp

C:\WINDOWS\Temp

C:\Temp

5. Пробуем загрузиться в нормальном режиме. Если удалось — сразу делаем логи, выкладываем там же.

Почему так важно провести сбор логов даже если окажется, что Вы удалили зловред, угадав код или вручную удалив файлы? Дело в том, что в своё время было достаточно много винлокеров-пустышек, удалявшихся достаточно просто при вводе любого кода. Или же в сети на каждом углу «гремел» рецепт удаления такого зловреда. Все его выполняли и чувствовали себя кулхацкерами, уделавшими вирмейкера. Как бы не так!

Суть таких пустышек была не заблокировать систему, а установить на не другой вредоносный файл, например, ZBot. При этом после «лечения» радостный пользователь даже не предполагал, что на самом деле он остался заражён.

Кто виноват или/и что делать для Чайников (о «винлокерах»)

Накопив определенный опыт в помощи «неосторожным» и обобщив его решил написать краткую обозревательную статейку по проблеме различных смс-вымогателей ака информеров. Опытный ИТ-шник вряд ли найдет в ней что-то новое, но большая часть простых пользователей, вероятно, найдут в ней что-то полезное либо просто интересное для себя.

Назовем её «Кто виноват или/и что делать для Чайников».

Просмотр истории посещений помогает определить примерные источники заражения, но не будешь же у всех на глазах разоблачать виновника. Увы, а прямо признаются лишь единицы. Хотя и просто любопытных хватает…

Исходя из своего опыта помощи от избавления заразы, могу сказать, что просматривается примерно следующий исторический путь становления блокираторов.

Не так давно, когда баннеры («винлоки» в дальнейшем) были достаточно просты и представляли из себя лишь надстроечку (BHO) для IE, вся борьба с ними заключалась в отключении этой самой надстройки. В принципе, проблема и решалась элементарно — трехминутная консультация по телефону – и все счастливы.

Время спустя, начали появляться «вымогалки», блокирующие не только IE, но и другие браузеры, используя, скажем, тот же JS. Начали появляться первые трояны, которых без наличия антивирусной программы, обычному пользователю побороть было уже практически невозможно, что и подтверждалось грустным мычанием в трубку пострадавших жертв.

Да и в то время практически все программы еще позволяли себя убрать посредством кода, полученного через СМС. Причем СМС стояли на порядок меньше, нежели в настоящее время.

Но явление все еще не приводило пользователей в неописуемые ужас, ибо блокировался лишь браузер. Закрыв его, можно было забыть о «неприятности» и продолжить заниматься любимыми делами.

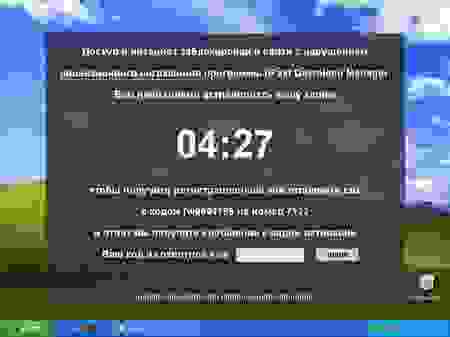

Позже информеры эволюционировали и превратились сперва из надоедающего и мешающего окошка, висящего посреди рабочего стола, в настоящий ахтунг (перевод с нем. – мерзкая фигня, вымогающая деньги), который при загрузке ОС блокировал весь рабочий стол, попытка запуска диспетчера задач ни к чему не приводила, кроме появлению грустной физиономии на лице пользователя, а заблокированный реестр и «безопасный режим» окончательно ставили точку на попытке самостоятельно решить проблему. И хотя порой помогали хитрые приемы, типа многократного нажатия «шифта», либо использования «win+u» с последующим запуском требующегося ПО через браузер, со временем и эта хитрость потеряла актуальность.

Блокираторы переросли из разряда «стикер» в разряд «сверхограниченная учетная запись». Вскоре разработчики информеров окончательно озверели, и для запуска ПО перестали помогать даже приемы со сменой расширения в com, pif, cmd, bat типы – без livecd уже стало не обойтись.

Апогеем стал информер, получивший самое широкое распространение в декабре прошлого года — uFast Download Manager.

Если стандартный запуск антивируса по какой-то причине не помог (вредитель либо не обнаружен, либо АВ вообще не запускается), приходится воспользоваться дополнительным утилитами.

Стандартный набор для восстановления системы пользователей из-под самой зараженной системы стандартен – тут всем известный AVZ, и не менее популярный HiJackThis, некоторые программы от SysInternals, позволяющие отследить активность различных подсистем, а так же, конечно, сами антивирусные сканеры типа CureIt, AntiViral Toolkit, NOD32 и другие менее известные.

Надо заметить, что для разблокировки системы иногда бывают полезны генераторы кодов (этакие кейгены для вирусов) от производителей антивирусного ПО, которые создают сервисы, позволяющие подобрать коды для разблокировки системы, однако в последнее время они теряют актуальность в виду того, что блокираторы перестают содержать в себе саму функцию разблокировки на основе полученного СМС-кода — они просто не рассчитаны на это.

У предпоследнего страница даже выполнена в футуристическом дизайне на флеше, дабы подчеркнуть важность и уникальность проекта, я так полагаю.

Так же надо отметить что, порой на форумах появляются алгоритмы ручного подбора кода. Бывает помогает, бывает нет. Пробовать надо.

Часть пострадавших обращаются к своему оператору, который дает коды разблокировки, опять же, если информер поддерживает такую функцию.

Принимаясь за поиск вредителя, в первую очередь (после не/удавшегося сканирование антивирусными утилитами, кои описывать не буду ввиду его простоты), стоит брать AVZ Зайцева Олега. Программа обладает поистине широкими возможностями. Скачать ее можно с сайта автора z-oleg.com.

AVZ позволяет обнаружить вредоносные файлы и убрать их из системы посредством анализа работы файлов, причем поддерживается большое количество эвристических микропрограмм, большая база сигнатур, нейроанализаторы, программы поиска и устранения проблем, большое количество вспомогательных подпрограмм. Причем, если в системе находится продвинутый вредитель, который не позволяет запустить программу, то можно воспользоваться запуском из консоли с ключом ag=y.

При этом сперва в системе запускается AVZGuard (драйвер, разграничивающий доступ запущенных приложений к системе), который не позволяет закрыть программу (если консоль не запускается, можно попробовать создать bat-файл). А далее уже добавлять в доверенные приложения нужные вам программы и продолжать очищать систему. Причем в случае необходимости перезагрузки для предотвращения повторного заражения рекомендуется не выгружать AVZGuard, а делать перезагрузку с ним. Данный прием помогает избавиться от массы проблем. А сброс различных блокировок системы помогает избавиться от последствий деятельности вредителей. Например, частой жертвой бывает сетевой стек, повреждение которого приводит в нарушению работы сети. С помощью данной утилиты можно восстановить целостность стека. (Надо заметить что часто его можно восстановить и самостоятельно, используя команду netsh winsock reset. Подробнее можно ознакомится здесь support.microsoft.com/kb/817571 и здесь support.microsoft.com/kb/811259).

Под AVZ существуют уже готовые скрипты, (которые пользователь может писать и сам) помогающие избавится от определенных типов вредителей. Кстати, на сайте virusinfo.info эксперты так же могут помочь с решением проблемы, после того как вы предоставите им лог, собранный после анализа системы.

Надо отметить ряд небольших, но крайне полезных утилиток от компании SysInternals, ныне купленной Microsoft, без которых крайне трудно обойтись, используя «ручной» способ поиска вредителей.

С помощью утилиты ProcessMonitor можно использовать удобную функцию “Include Process from window”, указать интересующий элемент на экране (например, баннер) и найти процесс, на котором он висит. Затем его можно проанализировать по базе безопасных файлов AVZ и выявить потенциального нарушителя.

Так же она позволяют в режиме реального времени отслеживать изменения, происходящие в файловой системе и реестре.

Процессы, влияющие на сетевую активность, так же видны в реальном времени.

С помощью Autoruns и Sigcheck можно проверить цифровые подписи файлов и отсортировать их как безопасные.

Отличный сканер от компании Dr.Web в бета-версии обзавелся специальным интерфейсом для противодействия программам, которые блокируют запуск самих антивирусных сканеров. Сперва она активирует защищенный режим, затем загружает все остальные службы. Порой это наиболее эффективный вариант.

Друга известная программа HiJackThis позволяет найти подозрительный объекты в автозапуске, ключи в реестре, а так же потом удалить их.

К тому же можно воспользоваться сервисом, типа www.hijackthis.de/en, куда загрузив лог, можно получить красивый отчет о вероятной опасности того или иного файла или записи.

И дабы окончательно удостоверится, что файл «нечист на руку», файл можно загрузить на www.virustotal.com, где и узнаете об известности субъекта в особо «узких» кругах.

В любом случае всегда после лечения/переустановки меняйте пароли, хранящиеся на компьютере. Ибо крадут.

При обеспечении безопасности всегда надо соблюдать баланс – обеспечить более-менее надежную защиту и при этом не посадить пользователя в смирительную рубашку (хотя и надо бы).

Наиболее безопасный вариант – смена ОС на менее традиционную. Однако устроит далеко не всех по ряду всем известных причин.

Эффективный антивирус с актуальными базами вкупе с обновленной ОС – здорово увеличивает шансы не подцепить что-либо, но как показывает практика, этого не достаточно для юзеров с длинными ручонками. Лезут куда надо и не надо, и при этом не сознаются.

Различные брандмауэры не сыскали любви у обычного пользователя ввиду необходимости постоянного контроля. А так как порой не хватает знаний для принятия решений, то даже использующий брандмауэр пользователь либо блокирует нужный процесс, что часто приводит к пропаданию сети и нарушению работы программ, либо наоборот — разрешает вредоносный код. Самое любимое дело – заблокировать все и удалить программу, как «мешающую»…

Увы, чаще всего так и бывает.

Само собой рекомендуется использовать не стандартный браузер ввиду его неполноценности и привязки к ядру системы.

Самое слабое звено – прокладка между стулом и ПК. Значит чтобы звено укрепить – ручонки надо укоротить (с)Народная мудрость.

Одним из наиболее эффективных мер — ограничение прав пользователя в самой системе, однако чаще всего пользователям лень тратить время на создание отдельного аккаунта. Да и ряд программ отказываются устанавливаться, настраиваться да и просто запускаться под ограниченными профилями.

В данном случае будет полезна известная утилита DropMyRights, ограничивающая права запускаемого приложения.

Она поддерживает 3 уровня доступа. Чем ниже права — тем ниже и возможности программы. Скажем, для того же IE на самом низком становятся не доступны такие функции, скажем, как active-x.

Данный способ хорошо себя зарекомендовал у клиентов из группы «высокого риска». И хотя часть сайтов не отображается корректно, но ради безопасности этим моментом можно пренебречь.

Как вариант, так же использовать программы, делающие полный откат системы после завершения сессии, но они, как показывает практика, мало пригодны для домашнего применения.

И хотя в последнее время наблюдается резкий спад активности винлокеров, вероятно, в ближайшем будущем все же стоит ожидать новых разнообразных модификаций тех или иных видов вымогателей, а значит и новых эпидемий. Обеспечить полную безопасность, не стянув руки пользователя у него за спиной, невозможно и пока юзер, наученный горьким опытом, не будет прислушиваться к советам более опытных собратьев и относиться с большим вниманием к своей безопасности, так и будут миллионы зараженных компьютеров работать во вред, а сотни миллионов рублей будут уходить в карман вирусописателей.

Ну а с вашей стороны рад выслушать ваши пожелания, критику да и просто делитесь опытом.

Что такое Winlocker (винлокер — смс вирус), как защититься и удалить.

В интернете очень много сайтов, где мошенники выманивают у людей их деньги. И, как правило, выманив немного денег, на этом не останавливаются и требуют ещё. При этом своих обещаний не выполняют. Сейчас почти у каждого человека есть сотовый телефон и баланс на его счету. Поэтому мошенники пользуются возможностью забрать эти деньги себе.

Что такое Winlocker (винлокер — смс вирус), как защититься и удалить.

Как защитить ваш компьютер от винлокера ( он же смс — вирус )

Что такое Winlocker (винлокер – смс вирус), как защититься и удалить.

Есть программа которая не пустит винлокер в ваш компьютер. Она называется «StartupMonitor». Мало кто её знает и пользуется. Но я когда о ней узнал и установил, исчезли такие проблемы. Эта программка совсем небольшая и незаметная при работе. Не создаёт никаких иконок и значков, совсем не загружает процессор. Она всякий раз дает вам знать, когда любая программа пытается получить доступ к реестру автозагрузки и спрашивает у вас, дать ли ей разрешение прописаться или нет. Раньше у меня при включении компьютера загружалось много нужных и ненужных программ, которые прописали, себя любимых, в автозагрузке. Можно их конечно выключить с помощью программы Ccleaner, но проще поставить на стражу «StartupMonitor» и просто сразу их не пускать.

Когда же вышеописанные винлокеры хотят заблокировать ваш компьютер, «StartupMonitor» спросит вас пустить ли его в автозагрузку. Можно сказать что он выполняет некие функции антивируса. Рекомендую!

Как работают винлокеры? Чтобы узнать больше, отправь весь текст этой статьи на короткий номер

Содержание статьи

Каждый из нас сталкивался со всяческими СМС-блокерами, если не у себя на компьютере, то на машинах друзей. Такие штуки трудно назвать вирусами, но они тоже доставляют немало хлопот. Сегодня мы попробуем изучить приемчики кибер-мошенников, которыми они пользуются для отъема у населения честно заработанных денег.

Закрепление в системе

Представим, что злая малварь уже проникла в систему. Наивный пользователь скачал и запустил вредоносный exe’шник, который в первую очередь должен обеспечить себе «нормальную» работу. Для этого программа должна прописать себя в автозагрузку вместе с Windows. Многие прекрасно знают, что и где отвечает за запуск программ сразу после старта нашей любимой ОС, но я все-таки еще раз перечислю возможные варианты.

Существуют три основных места для авторана: системный реестр, системные файлы со списком загружаемых программ и специальные папки автозагрузки. Начнем в обратном порядке.

Папки автозагрузки известны любому пользователю. Все их содержимое можно увидеть в главном меню Windows, физически же они располагаются в профилях пользователей, например, C:Documents and SettingsadminГлавное меню ПрограммыАвтозагрузка. Разумеется, вместо admin, можно подставить «All Users или Default User».

В папки автозагрузки можно поместить как сам исполняемый файл, например, с помощью API-функции CopyFile, так и ярлык на него.

Всяческие вредоносные штуки редко используют это место для своего запуска, поскольку даже малоопытные юзеры могут обнаружить посторонние файлы в этих директориях. Тем не менее, как дополнительная гарантия своего успешного старта это место вполне сгодиться, так что не следует обходить его стороной при поиске малвари на зараженном компьютере.

Системные файлы со списком загружаемых программ достались в наследство современным ОС Windows еще от их 9х-родственниц — 98-й и 95-й винды. Первый такой файл — это win.ini, в котором есть секция [windows], которая, в свою очередь, может содержать запись «run=запускаемаяпрограмма». Также существует файлик system.ini, в секции [driver32] которого надо проверить наличие параметра вида «названиедрайвера.

уникальноеимя=путьк драйверу». Здесь зловреды уже любят следить гораздо больше, чем в папках автозагрузки. Но лидером среди самых популярных мест для авторана является реестр Windows.

Помимо всем известных ключей HKEY_CURRENT_USER SoftwareMicrosoftWindowsCurrentVersionRun и HKEY_LOCAL_MACHINESoftwareMicrosoftWindows CurrentVersionRun с их братьями для одноразового запуска RunOnce, существует еще множество всяких веток реестра, из которых может стартовать программа.

Например, если ты пользуешься IE, и он вдруг начал вести себя странно (показывает голых тетенек или открывает странные сайты), то стоит заглянуть сюда:

HKEY_CURRENT_USERSoftware MicrosoftWindowsCurrentVersionExplorerBrowser Helper Objects.

HKEY_LOCAL_MACHINESoftware MicrosoftWindows NTCurrentVersionWinlogon Userinit,

HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersion WinlogonNotify.

Эти ветки реестра позволяют запустить разнообразные исполняемые файлы (обычные exe, программы, сервисы или dll).

Кстати, последний ключик подгружает пользовательскую dll к explorer.exe, а это значит, что код зловреда будет работать даже в Safe Mode.

Следует обратить внимание и на HKEY_LOCAL_MACHINE SOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution OptionsИмяпрогаммы — при запуске Имяпрогаммы будет запускаться софт, указанный в строковом параметре Debugger. Иная хитрая малварь может использовать ассоциации файлов в реестре.

То есть, при запуске, например, txt-файла, будет стартовать сначала вредоносное ПО, которое уже потом будет запускать реальную программу, работающую с этим типом файлов. Также вирус может загрузиться в память компьютера с помощью групповых политик. За это отвечает ключ HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows CurrentVersionpoliciesExplorerRun, в котором содержатся параметры с путями запускаемых программ.

Вообще, мест, откуда может стартовать проникший на компьютер СМС-блокер или другая зараза, много, но проверить их достаточно просто (если не применяются специальные техники маскировки), особенно если использовать специализированные средства, например, утилиту HiJackThis.

Оборонительные редуты

После того, как малварь прописала себя в автозагрузку, ей следует позаботиться о своей сохранности: пользователь не должен завершить процесс зловреда, удалить программу из авторана и прочее. Для этого проще всего использовать все те же политики безопасности Windows.

Надо сказать, что фрауд-антивирусы, которые больше ориентированы на запад, практически не пользуются такими трюками. То есть, если наш отечественный СМС-блокер может напрочь парализовать работу компьютера, то англоязычная малварь такого не делает. Причина, скорее всего, в том, что в тех же Штатах законодательство к такого рода шалостям относится гораздо строже. Кроме того, местные жители не платят за электронные услуги эсэмэсками, для этого у них есть банковские карты, а, как известно, Visa и MasterCard очень ревностно следят за порядком среди своих клиентов. Одна гневная жалоба от доверчивого пользователя — и биллинг, проводящий процессинг платежей за Fraud Antivirus, может навсегда лишиться лицензии.

Однако, мы отклонились от темы. Итак, что же делает типичный СМС-блокер для того, чтобы защитить себя от удаления? Первым делом, это — блокировка редактора реестра и диспетчера задач. Для этого надо подправить всего два параметра в ветке реестра HKEY_CURRENT_USERSoftwareMicrosoft WindowsCurrentVersionPoliciesSystem.

Первый из них — DisableRegistryTools. Если присвоить ему значение равное 1, то regedit.exe не захочет запускаться. Еще стоит обратить внимание на параметр DisableRegedit, который может находиться помимо HKCU-секции еще и тут — HKLMSoftwareMicrosoftWindowsCurrentVersionPolicies System. Для запрета запуска «Диспетчера задач» используется параметр DisableTaskMgr в HKCUSoftwareMicrosoftWindows CurrentVersionPoliciesSystem. Разумеется, малварь может запретить запуск определенных программ. Делается это опять-таки через политики безопасности. Если ключ HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPolicies Explorer будет иметь параметр RestrictRun со значением равным единице, а также подключен RestrictRun, который содержит в себе список exe-файлов, то пользователь сможет запустить только те программы, которые находятся в этом списке.

Для черного списка следует использовать параметр и ключ DisallowRun, благодаря которым запуск определенного ПО станет невозможен. Уже этот набор ограничений позволяет малвари достаточно хорошо защитить себя от посягательств на свою жизнь. Даже если пытаться пробовать запустить нестандартные средства для мониторинга процессов и редактирования реестра, то и они могут быть заблокированы с помощью DisallowRun или RestrictRun. И это отнюдь не единственный способ помешать запуску чего-либо в инфицированной системе! Например, зловред может переассоциировать запуск программ на себя, прописав собственное тельце в параметре по умолчанию для ключа HKEY_CLASSES_ROOTexefileshellopencommand.

Или же поиграться с подключами в HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NT CurrentVersionImage File Execution Options. Но, к сожалению, вышеперечисленными методами малварь не ограничивается. Создатели своего детища могут блокировать некоторые настройки рабочего стола, настройки отображения файлов в проводнике и прочее. Но это мы рассмотрим чуть ниже, вместе с нарушением работоспособности интернета, поскольку все эти трюки служат больше для запугивания пользователя, нежели для защиты зловреда.

Воздействие на пользователя

Самая главная задача мошеннического ПО — это выманить у пользователя определенную сумму денег. Задачу эту в какой-то степени можно назвать даже творческой — надо так испугать юзера, чтобы он, не сильно сожалея о своих кровных, отправил СМС и при этом не решил самостоятельно избавится от малвари. Поэтому разработчики зловредов включают свою фантазию на полную катушку. Самый банальный и распространенный прием для влияния на пользователя — это неубиваемое окно. Его нельзя закрыть, нельзя свернуть, оно висит поверх всех остальных окон на десктопе, а в некоторых случаях оно даже монопольно владеет фокусом ввода.

Достигнуть такого эффекта совсем несложно, причем используя стандартные средства Windows. API-функция CreateWindowEx, отвечающая за создание окон, имеет множество параметров, среди которых dwExStyle и dwStyle, позволяющие программистам-мошенникам добиться нужного эффекта. Например, передав функции в качестве первого аргумента значение WS_EX_TOPMOST, мы заставим окно отображаться всегда поверх всех остальных окон, не имеющих этого атрибута, а поиграв dwStyle можно получить отсутствие всяческих контролов в заголовке окна или даже вообще избавиться от этого заголовка.

Для того чтобы окно СМС-блокера нельзя было закрыть, обычно перехватывают сообщение WM_CLOSE, из обработчика которого убирается стандартный код закрытия окна. Вообще, с помощью этих сообщений можно сделать много интересных вещей. Например, малварь может обрабатывать WM_MOUSELEAVE и, в случае, если курсор мыши покидает клиентскую часть окна, возвращать его обратно. Чем сообразительней программист, тем больше всяких трюков он может придумать.

Мошенники могут модифицировать ярлыки на рабочем столе или в главном меню ОС. Детская шалость, когда в стандартном ярлыке к Косынке указывается путь к Саперу, может успешно применяться для запугивания пользователя. Если доверчивый юзер запускает свой любимый браузер, а вместо него появляется сообщение о том, что надо бы отправить СМС на короткий номер, то этот самый юзер начнет сильно нервничать, и велика вероятность того, что СМС все-таки уйдет по адресу. Кстати, если подправить shortcuts в папках автозагрузки, то можно довольно эффективно скрыть авторан даже от продвинутых компьютерщиков.

Используются и более изысканные способы. Например, интерфейсы WMI позволяют приложениям получать извещения о запускаемых процессах (да и вообще много всякой другой инфы). Малварь может мониторить с помощью WMI список процессов, запущенных в системе, и при запуске нового приложения выполнять определенные действия, например, закрывать вновь созданный процесс и показывать сообщение с радостным призывом заплатить и спать спокойно. Очень часто можно столкнуться с тем, что интернет-браузер отказывается отображать некоторые части всемирной паутины, например, сайты антивирусных компаний или поисковики. Несложно догадаться, что это сделано для того, чтобы жертва как можно дольше испытывала на себе действие зловреда. Сделать подобную пакость можно кучей разных способов.

Самым распространенным приемом является модификация файла hosts, который находится тут %SystemRoot%system32 driversetc. Этот файл содержит базу данных доменных имен и используется при их трансляции в сетевые адреса узлов. Проще говоря, если написать там yandex.ru и через пробел ip-адрес гугла, то мы будем попадать на гугл, вводя адрес яндекса. Но фишка с hosts настолько избита, что о нем знают даже первоклассники, а у малвари может оказаться недостаточно прав для его редактирования. Поэтому следующий по популярности прием — это использование прокси. В настройках браузера прописывается ip сервера, на котором крутится какой-нибудь Squid, который, в свою очередь, заменяет неугодные страницы чем-нибудь более полезным для мошенников.

Достучаться до IE можно через его COM-интерфейсы, а к другим браузерам нужен индивидуальный подход. Поддельные DNS-сервера тоже неплохо справляются с задачей подмены сайтов. Правда, для этого нужны не только права админа в системе, но и рабочий DNS-сервер. Утилита netsh позволяет легко и просто изменить настройки подключения к Сети, но тру-кодеры воспользуются программными методами, например, все тем же WMI. Сделать недоступными некоторые серверы в интернете можно, создав специальную запись в route table. Люди могут сделать это с помощью команды route, а программы юзают специальную API — CreateIpForwardEntry. Но в этом случае надо точно знать все ip-адреса ресурса, который нужно сделать недоступным.

Зачастую это практически невозможно (в случае с крупными сайтами типа яндекса, гугла и прочих), поэтому путем модификации роутинга зло-кодеры очень часто просто отрубают интернет пользователю, не заморачиваясь с выборочной блокировкой. С помощью hosts и прокси можно даже организовать простенький фишинг, подменяя оригинальные страницы на очень похожие. Как вариант — просто выводить большими красными буквами сообщение «Отправьте СМС». Разумеется, подменять страницы можно не только на стороне сервера, но и локально, используя всеми любимые расширения к браузерам. Например, в IE — это широко известные BHO. Незаметно установив такое расширение, можно гибко управлять содержимым отображаемой веб-страницы. Например, фрауд-антивирусы могут заменять «плохие» для сеццбя ссылки в выдаче поисковиков, так как обычно, если ввести название подобного ПО в гугле, то первый линк будет на инструкцию о том, как от этого ПО избавиться.

Заключение

В этой статье мы привели далеко не полный список трюков и хитростей, которые используют современные зловредымошенники. Кодеры, перешедшие на темную сторону, постоянно придумывают новые уловки и методы воздействия на законопослушных пользователей Сети. Но имея хотя бы небольшое представление о том, что и как делает пресловутый СМСблокер, можно уже бороться с ним. А чтобы эта борьба была как можно менее болезненной, очень советую всем помимо крутых антивирусов использовать учетную запись с урезанными правами, так как в Линуксе и МакОси вирусов нет именно потому, что там не сидят под рутом.

Борьба с антивирусами

К счастью, СМС-блокерам противостоят доблестные антивирусные компании, которые неустанно трудятся над добавлением сигнатур зловредов в свои базы. Это очень раздражает вирусописателей, ведь из-за этого они теряют свои деньги.

Поэтому некоторые экземпляры малварь-индустрии пытаются отключить или затруднить работу аверов. Мы подробно писали об этом в наших краш-тестах, поэтому — смело поднимай подшивку «Хакеров» и наслаждайся.

Вячеслав Закоржевский, Senior Malware Analyst, Heuristic detection group, Kaspersky LAB. Постоянный автор журнала «Хакер».

Семейство винлокеров или, по-другому, блокеров, развивалось очень динамично на протяжении последних полутора-двух лет. Если изначально они представляли собой отдельные попытки легкого заработка денег, то сейчас все это превратилось в промышленно налаженный бизнес. Самые первые версии блокеров были написаны крайне примитивно, обычно, на языках Visual Basic или Delphi. Восстановить работу Windows можно было при помощи несложных манипуляций или использования специальных сочетаний клавиш.

Сейчас же индустрия блокеров настолько эволюционировала, что файлы крайне редко ходят в «чистом виде» — как правило, они защищаются с помощью специальных крипторов/протекоров, которые также используются для распространения вредоносных программ. Сама «начинка», естественно, не стояла на месте — в настоящее время применяются такие методы блокировки системы, что восстановить ее работоспособность можно только используя сторонние утилиты. Также я встречал блокер, который переписывал MBR жесткого диска и при загрузке выводил типичное сообщение об оплате своих «услуг» на черном экране загрузки. Вот до чего доходят разработчики, чтобы только заполучить прибыль.