winmon sys что это за файл и как его удалить

Попался комп на вирусы. WinMonsys, csrss.exe, windowsprocessmonitor и т.п

Вложения

| CollectionLog-2021.03.19-10.08.zip (65.6 Кб, 4 просмотров) |

Странность по двум процессам csrss.exe and winlogon.exe

Всем доброго времени суток! Уже неделю у меня вызывают подозрения два процесса csrss.exe и.

Странные процессы csrss.exe и winlogon.exe

2 данных процесса (обведены) вызывают у меня смутные подозрения. 1) если нажать ПКМ по ним и.

Здравствуйте, столкнулся с проблемой которую не удается решить, это краш шинды и BSOD при небольшой.

csrss.exe

Изменил расширение вышеуказанного файлика, теперь не загружается виндовс, вылазит синий экран.

Пролечите систему с помощью KVRT.

После лечения перезагрузите систему. Папку C:\KVRT2020 упакуйте в архив и прикрепите к следующему сообщению.

Соберите новый CollectionLog с помощью Автологера.

Вложения

| CollectionLog-2021.03.19-12.02.zip (56.2 Кб, 3 просмотров) |

После перезагрузки, выполните такой скрипт:

После выполнения скрипта на рабочем столе появится текстовый файл Correct_wuauserv&BITS.log. Его необходимо прикрепить к следующему сообщению.

Вложения

| Correct_wuauserv&BITS.log (583 байт, 3 просмотров) |

| CollectionLog-2021.03.19-14.07.zip (36.0 Кб, 3 просмотров) |

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

Запустите программу. Когда программа запустится, нажмите Да для соглашения с предупреждением.

Нажмите кнопку Сканировать (Scan).

После окончания сканирования будут созданы отчеты FRST.txt и Addition.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

(Если не помещаются, упакуйте).

Подробнее читайте в этом руководстве.

Вложения

| vir.zip (12.6 Кб, 3 просмотров) |

Вложения

| Fixlog.txt (3.0 Кб, 3 просмотров) |

Исключения в Защитнике удалите вручную.

Если проблема решена, в завершение:

1.

Переименуйте FRST.exe (или FRST64.exe) в uninstall.exe и запустите.

Компьютер перезагрузится.

Остальные утилиты лечения и папки можно просто удалить.

Трояны с winmon и отказ доступа к скачиванию и удалению программ

После скачивания русификатора на игру началась проблема с Discord’ом(отказ в доступе прав), после чего его удаляю, но отказывает открывать загрузчик.

Я скачиваю Касперский, но ему тоже отказывает в доступе после середины загрузки.

В Dr.Web находит 7 троянов, очистка их постит, но после перезагрузки возвращает 4 трояна от winmon, так как эта программа требует цифровую подпись драйвера.

Вложения

| CollectionLog-2021.07.13-21.46.zip (80.0 Кб, 6 просмотров) |

Рекомендации по установки, настройки, удалению и использованию антивирусных программ

В данной теме предлагаю выкладывать настройки антивирусных программ, обсуждать как правильно.

отказ доступа к ноутбуку

помогите пожалуйста. Купила ноутбук с лицензионной вистой. Установлен неделю назад. Ежедневно.

Пролечите систему с помощью KVRT.

После этого соберите новый CollectionLog Автологером.

Вложения

| CollectionLog-2021.07.14-22.56.zip (74.8 Кб, 5 просмотров) |

Компьютер перезагрузится.

После выполнения скрипта на рабочем столе появится текстовый файл Correct_wuauserv&BITS.log. Его необходимо прикрепить к следующему сообщению.

Вложения

| ClearLNK-2021.07.15_11.35.23.log (13.2 Кб, 6 просмотров) |

| CollectionLog-2021.07.15-11.38.zip (70.9 Кб, 3 просмотров) |

Это тоже, пожалуйста.

Дополнительно:

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

Запустите программу. Когда программа запустится, нажмите Да для соглашения с предупреждением.

Нажмите кнопку Сканировать (Scan).

После окончания сканирования будут созданы отчеты FRST.txt и Addition.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

(Если не помещаются, упакуйте).

Подробнее читайте в этом руководстве.

Вложения

| Correct_wuauserv&BITS.log (6.5 Кб, 3 просмотров) |

| Addition.zip (14.3 Кб, 3 просмотров) |

| FRST.zip (9.3 Кб, 3 просмотров) |

Вложения

| Fixlog.txt (7.1 Кб, 2 просмотров) |

Скрипт достаточно было один раз выполнить.

Лишние исключения Защитника удалите.

Сообщите что с проблемой.

В завершение:

1.

Переименуйте FRST.exe (или FRST64.exe) в uninstall.exe и запустите.

Компьютер перезагрузится.

Остальные утилиты лечения и папки можно просто удалить.

Вложения

| SecurityCheck.txt (15.7 Кб, 2 просмотров) |

Привет всем гуру! Пытаюсь читать содержимое папки но получаю отказ доступа к папке. Если указать.

Отказ в доступе при установке программ

При установке любой программы возникает ошибка failed to create extraction path потом путь до папки.

Отказ доступа к дискам Windows

По всей видимости какой-то вирус натворил дел. При попытке открытия дисков в «Мой компьютер».

Отказ доступа в удалении TCP\IP протокола

Доброго времени суток уважаемые форумчяни. Столкнулся со следующей проблемой, на сервере.

Вулкан в Chrome и отказ в работе, предложение установки программ

Добрый день! Chrome не открывается, не дает посмотреть расширения. Самостоятельно установились.

Подцепил WinmonProcessMonitor.sys [VHO:Rootkit.Win64.Agent.avo, VHO:Rootkit.Win64.Agent.ayv] (заявка № 224221)

Опции темы

Обычными путями удалить не получается, так как данный файл якобы занят другой программой, а Др.Веб не хочет его удалять.

Аваст не ставится, вирус блочит, установка Касперского закрывается с ошибкой.

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

Уважаемый(ая) Niibe, спасибо за обращение на наш форум!

Помощь в лечении комьютера на VirusInfo.Info оказывается абсолютно бесплатно. Хелперы в самое ближайшее время ответят на Ваш запрос. Для оказания помощи необходимо предоставить логи сканирования утилитой Autologger, подробнее можно прочитать в правилах оформления запроса о помощи.

Информация

Если вы хотите получить персональную гарантированную помощь в приоритетном режиме, то воспользуйтесь платным сервисом Помогите+.

Внимание! Будет выполнена перезагрузка компьютера. После перезагрузки компьютера выполните скрипт в АВЗ:

Пришлите карантин согласно Приложения 2 правил по красной ссылке Прислать запрошенный карантин вверху темы

Пофиксите следующие строчки в HiJackThis (запускайте из папки Автологгера).

Сделайте повторные логи по правилам

Операции выполнены, логи прикладываю.

В карантин загрузил

После выполнения скрипта на рабочем столе появится текстовый файл Correct_wuauserv&BITS. Прикрепите его к сообщению.

AdwCleaner[S01].txt с таким номером, потому что вчера, до обращения, проводилось сканирование, без удаления чего-либо.

Скачайте Farbar Recovery Scan Tool

How to Remove Malware

How to Remove Malware

Security News, Guides, Tweaks

Remove WINMON.SYS rootkit/malware

You have 2 ways to remove WINMON.SYS:

Why I recommend you to use an automatic way?

People say

Here’s how to remove WINMON.SYS virus automatically:

So it was much easier to fix such problem automatically, wasn’t it?

That is why I strongly advise you to use UnHackMe for remove WINMON.SYS redirect or other unwanted software.

How to remove WINMON.SYS manually:

STEP 1: Check all shortcuts of your browsers on your desktop, taskbar and in the Start menu. Right click on your shortcut and change it’s properties.

You can see WINMON.SYS at the end of shortcut target (command line). Remove it and save changes.

In addition, check this command line for fake browser’s trick.

For example, if a shortcut points to Google Chrome, it must have the path:

C:\Program Files (x86)\Google\Chrome\Application\chrome.exe.

Fake browser may be: …\Appdata\Roaming\HPReyos\ReyosStarter3.exe.

Also the file name may be: “chromium.exe” instead of chrome.exe.

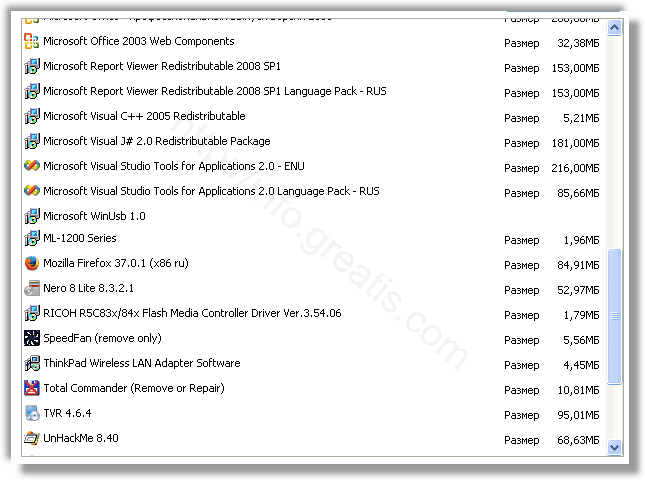

STEP 2: Investigate the list of installed programs and uninstall all unknown recently installed programs.

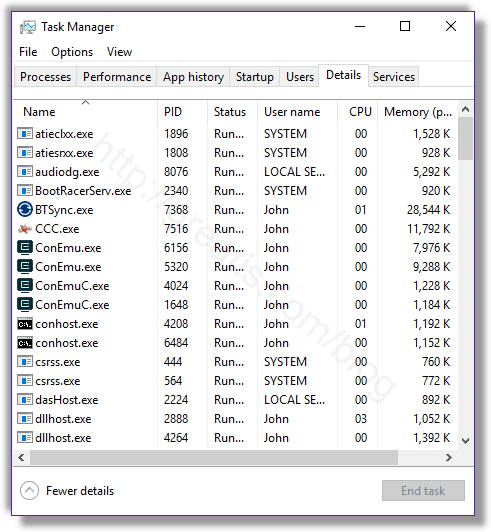

STEP 3: Open Task Manager and close all processes, related to WINMON.SYS in their description. Discover the directories where such processes start. Search for random or strange file names.

Remove WINMON.SYS virus from running processes

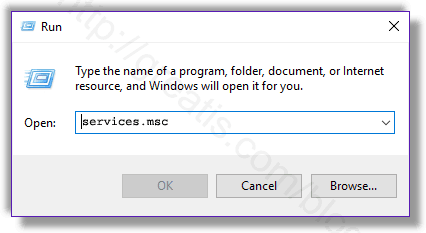

STEP 4: Inspect the Windows services. Press Win+R, type in: services.msc and press OK.

Remove WINMON.SYS virus from Windows services

Disable the services with random names or contains WINMON.SYS in it’s name or description.

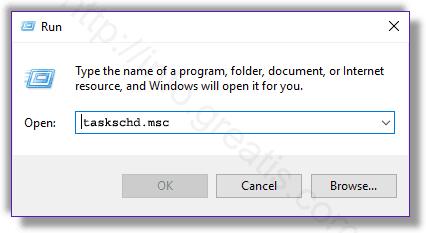

STEP 5: After that press Win+R, type in: taskschd.msc and press OK to open Windows Task Scheduler.

Delete any task related to WINMON.SYS. Disable unknown tasks with random names.

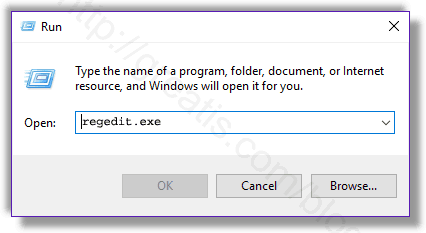

STEP 6: Clear the Windows registry from WINMON.SYS virus.

Press Win+R, type in: regedit.exe and press OK.

Remove WINMON.SYS virus from Windows registry

Find and delete all keys/values contains WINMON.SYS.

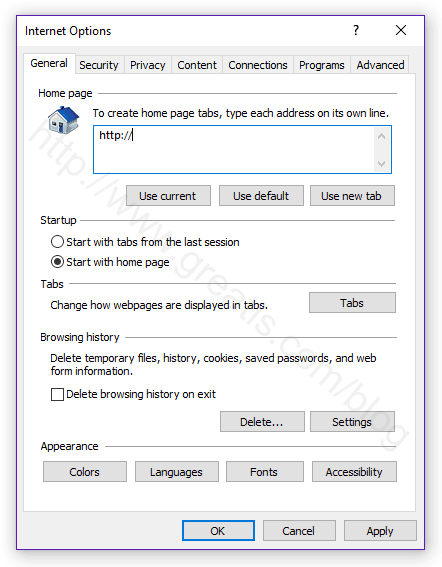

Set Internet Explorer Homepage

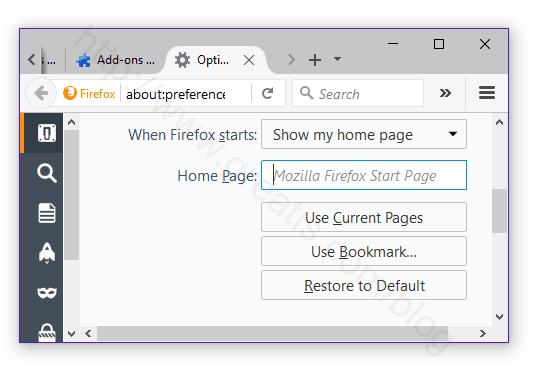

Change Firefox Home Page

STEP 10: And at the end, clear your basket, temporal files, browser’s cache.

But if you miss any of these steps and only one part of virus remains – it will come back again immediately or after reboot.

I use UnHackMe for cleaning ads and viruses from my friend’s computers, because it is extremely fast and effective.

STEP 1: Download UnHackMe for free

UnHackMe is compatible with most antivirus software.

UnHackMe is 100% CLEAN, which means it does not contain any form of malware, including adware, spyware, viruses, trojans and backdoors. VirusTotal (0/56).

System Requirements: Windows 2000-Windows 8.1/10 32 or 64-bit. UnHackMe uses minimum of computer resources.

Кого только не встретишь в инфраструктуре: с какими семействами ВПО мы чаще всего имели дело в этом году

Годы идут, а ВПО остается основной головной болью кибербезопасников. Мы недавно считали: почти 40% хакерских атак происходит именно с помощью вредоносного ПО. Одни вирусы даже не успевают попасть в ИТ-периметр – их ловят на подлете. Другим же удается сидеть в инфраструктуре год-два и больше. Появляются ранее неизвестные угрозы, а уже знакомые вредоносы эволюционируют, приобретая новые свойства и совершенствуя маскировку. В этом посте мы расскажем, какие семейства ВПО чаще всего попадались нам на глаза в различных инфраструктурах с начала этого года.

Сначала пара слов о методологии. Все, о чем мы пишем ниже, основано на данных, собранных и проанализированных экспертами центра противодействия кибератакам Solar JSOC и отдела расследования киберинцидентов Solar JSOC CERT в январе – сентябре 2021 года. В основе нашего исследования лежит модель уровней нарушителей, которая учитывает значительное расслоение подходов злоумышленников к атакам на инфраструктуру. Подробнее о нашей модели мы уже писали. А тут более раткий вариант.

Категория нарушителя

Типовые цели

Возможности нарушителя

Защитные меры

Автоматизированные системы

Взлом устройств и инфраструктур с низким уровнем защиты для дальнейшей перепродажи или использования в массовых атаках

Установить и настроить UTM и WAF, задать правило о своевременной установке патчей и обновлений

Киберхулиган /Энтузиаст-одиночка

Хулиганство, нарушение целостности инфраструктуры

Официальные и open-source-инструменты для анализа защищенности

Установить и настроить антивирус, антиспам, UTM и WAF, задать правило о своевременной установке патчей и обновлений. Анализировать журналы аудита СЗИ

Киберкриминал/ Организованные группировки

Приоритетная монетизация атаки: шифрование, майнинг, вывод денежных средств

Кастомизированные инструменты, доступное ВПО, доступные уязвимости, социальный инжиниринг

Добавить к базовым средствам защиты инструменты непрерывного мониторинга и реагирования и анализаторы периметрового трафика или подключить коммерческий SOC. Повышать киберграмотность сотрудников

Кибернаемники / Продвинутые группировки

Нацеленность на заказные работы, шпионаж в интересах конкурентов, последующая крупная монетизация, хактивизм, деструктивные действия

Самостоятельно разработанные инструменты, приобретенные

Дополнить базовые средства защиты продвинутыми решениями (Anti-APT, Sandbox, контроль технологических сегментов). Подключить продвинутый инструментарий SOC, включая EDR и NTA. Также нужна глубокая аналитика регистрируемых событий для выявления взаимосвязи между инцидентами

Кибервойска / Прогосударственные группировки

Кибершпионаж, полный захват инфраструктуры для возможности контроля и применения любых действий и подходов, хактивизм

Самостоятельно найденные 0-day-уязвимости, разработанные и внедренные «закладки»

Необходим весь доступный спектр инструментов и сервисов, высокая зрелость ИТ- и ИБ-инфраструктуры, а также качественная экспертиза для выявления неочевидных аномалий на сети и хостах и процессов. Использовать маппинг по Killchain+Mitre ATT&CK для выявления цепочек взаимосвязей между инцидентами

Атака на госсектор

Начало года выдалось жарким – мы завершили расследование серии кибератак на российские органы власти. Выяснилось, что злоумышленники использовали три основных вектора для проникновения в инфраструктуру жертвы:

Таргетированные фишинговые рассылки. Старый добрый фишинг в арсенале как хакеров-любителей, так и профессионалов. Главное, хорошо подготовиться и изучить жертву.

Эксплуатация уязвимостей веб-приложений, опубликованных в интернете. Во многих инфраструктурах встречаются известные уязвимости веб-приложений, эксплойты для которых хакеры находят в открытом доступе или приобретают в даркнете. Это сильно упрощает жизнь злоумышленникам: не нужно искать ошибки на периметре жертвы, тратить на это время и деньги, да и особые профессиональные навыки для этого не сильно нужны.

Взлом инфраструктуры подрядных организаций (Trusted Relationship). Чаще всего такие атаки реализуют хакеры с высокой квалификацией. Взлом подрядчика позволяет проникнуть в инфраструктуру основной жертвы и долго там «сидеть», собирая ценные данные. Особая «удача», если подрядчик имеет привилегированную учетную запись в корпоративной сети своего заказчика! У киберхулиганов все попроще (запустить шифровальщика в надежде на выкуп, подменить реквизиты и т.п.).

Дальнейшее продвижение во взломанной инфраструктуре осуществлялось за счет разработанного злоумышленниками ВПО, которое собирало данные и выгружало их в облачные хранилища российских компаний «Яндекс» и Mail.ru Group. В своей сетевой активности ВПО маскировалось под легитимные утилиты Яндекс.Диск и Disk-O. Подробное техническое описание этих атак мы приводили в аналитическом отчете, подготовленном совместно с НКЦКИ (Национальным координационным центром по компьютерным инцидентам).

Уязвимость Microsoft и HAFNIUM

В марте 2021 года Microsoft опубликовала информацию об атаке на американские организации китайской группировкой HAFNIUM с использованием 0-day-уязвимостей Microsoft Exchange. Сразу после этого мы начали отмечать возросшую активность злоумышленников на сети ханипотов «Ростелеком-Солар». Результаты технических расследований позволили понять, как работали злоумышленники.

Итак, эксплуатация 0-day-уязвимостей позволила им не только обойти процесс аутентификации, но и произвести удаленный запуск произвольного кода от имени системы. В качестве полезной нагрузки они загружали на сервер два веб-шелла: один – для загрузки на сервер произвольных файлов, второй – для запуска команд через cmd.exe:

Также в инструментарий злоумышленников входила кастомная сборка утилиты Mimikatz:

Кстати, мы до сих пор фиксируем массовые сканирования и попытки их эксплуатации на наших ханипотах. Подробнее о технических аспектах обнаружения злоумышленников и наличия уязвимостей мы писали в этой статье.

И снова Glupteba

В начале этого года мы расследовали инцидент заражения одной из организаций вредоносом семейства Glupteba. ВПО незаметно находилось в инфраструктуре жертвы более двух лет и все это время успешно выполняло свои функции. При этом наличие антивируса никак не препятствовало работе малвари.

Мы уже сталкивались с Glupteba, но в этот раз обратили внимание на множество новых модулей. А это значит, что вредонос постоянно дорабатывается разработчиками. По нашим оценкам, более 3% отечественных организаций скомпрометированы Glupteba.

Особенности ВПО:

Множество модулей, написанных под абсолютно разные задачи (прокси, модули для брутфорса и эксплуатации различных уязвимостей, в том числе EternalBlue (CVE-2017-0144), стилеры, модули ядра для сокрытия присутствия, сканеры сети, майнеры);

Высокая скорость распространения в инфраструктурах из-за наличия в них большого числа незакрытых уязвимостей EternalBlue;

Сложность очистки инфраструктуры от ВПО из-за множества систем самозащиты и возможностей перезапуска. К ним относятся драйверы, скрывающие процессы ВПО и его файлы, задачи в планировщике, ключи автозапуска, потоки, контролирующие работу модулей, отдельные модули, контролирующие работу основного модуля, которые при необходимости могут скачать ВПО заново. Вредонос также располагается в файловой системе в нескольких местах одновременно;

ВПО написано на языке Go. Основной модуль довольно объемен.

Признаки заражения Glupteba:

Множество файлов в директории %TEMP%\csrss, на которые постоянно срабатывает антивирусное ПО. В этой директории располагаются дополнительные модули, перечисленные выше;

Для некоторых модулей Glupteba свойственна повышенная сетевая активность по различным портам, характерная для сетевого оборудования (Telnet, SSH, порты MikroTik).

Стоит также отметить, что ВПО распространяется не через почтовые рассылки, а через эксплойт-киты или через замену ссылок на различных файлообменниках на те, что ведут к Glupteba. Пример ссылок, связанных с одним из CDN-серверов:

Примерный алгоритм очистки зараженной машины (в прямой последовательности действий):

остановить службы WinmonProcessMonitor, WinmonFS, Winmon;

остановить процессы C:\Windows\RSS\csrss.exe, C:\Windows\windefender.exe, а также любые процессы, запущенные из C:\users\ \appdata\local\temp\csrss;

удалить всю папку C:\Windows\RSS;

удалить всю папку C:\users\ \appdata\local\temp\csrss;

удалить файлы C:\WINDOWS\System32\drivers\Winmon.sys, C:\WINDOWS\System32\drivers\WinmonFS.sys, C:\WINDOWS\System32\drivers\WinmonProcessMonitor.sys, C:\Windows\windefender.exe;

удалить задачи CSRSS и ScheduledUpdate;

удалить ключ автозапуска (HKCU(HKLM)\SOFTWARE\Microsoft\Windows\CurrentVersion\Run) с запуском чего-либо из C:\Windows\RSS (имя ключа генерируется случайным образом);

удалить службы WinmonProcessMonitor, WinmonFS, Winmon.

Кроме этого, Glupteba, скорее всего, является основой для формирования ботнета Mēris, состоящего из сетевых устройств компании MikroTik. Почему мы так решили? Благодаря сети ханипотов мы смогли получить и проанализировать команды, которые используются для управления зараженными устройствами. Анализ доменных имен, с которых взломанные устройства скачивали скрипты указал на ВПО семейства Glupteba, которое имеет в своем арсенале модуль для заражения MikroTik. ВПО тоже работает через брутфорс паролей по SSH и эксплуатацию уязвимости CVE-2018-14847 и создает ровно такие же задачи. Подробнее о расследовании можно прочитать здесь.

Криптомайнер Lemon Duck

Да-да, майнеры все еще в тренде (что и понятно). Владельцы майнинговых ботнетов концентрируются в основном на слабозащищенных целях. Это могут быть как персональные компьютеры граждан, так и корпоративные, на которых не проводится регулярный патчинг.

Lemon Duck – это наиболее популярный модульный ботнет, с которым наши эксперты регулярно сталкивались c начала этого года. Основная его деятельность заключается в майнинге криптовалюты с помощью XMRig-майнеров как на процессорах, так и на графических картах.

У ботнета множество техник распространения:

Брутфорс. Перебираются пароли SMB-хранилищ, баз данных MS SQL, RDP (через freerdp), SSH (через plink.exe);

— RDP BlueKeep (CVE-2019-0708);

— LNK exploit (CVE-2017-8464);

-Apache Hadoop YARN (без номера, 8088/tcp);

-Web Logic (CVE-2020-14882, порт 7001/tcp);

— ElasticSearch 1.4.0/1.4.2 RCE (CVE-2015-1427, порт 9200/tcp);

— Apache Solr (CVE-2019-0193, порт 8983/tcp);

Распространение через съемные и сетевые диски;

PassTheHash для SMB-хранилищ;

Возможность распространения на Linux-системы:

-NoSQL базы данных Redis (порты 6379/tcp и 16379/tcp);

-эксплойт для Apache Hadoop YARN (порт 8088/tcp YARN ResourceManager WebUI);

— ElasticSearch 1.4.0/1.4.2 RCE (CVE-2015-1427, порт 9200/tcp);

-Apache Solr (CVE-2019-0193, порт 8983/tcp);

Причем в последних версиях криптомайнер стал опаснее, так как у него появился функционал для удаленного управления системой. Это приводит к установке бэкдора (RAT), краже данных, а также загрузке ВПО Ramnit.

Индикаторы активности Lemon Duck

Из-за постоянной эволюции ВПО часть из представленных индикаторов может стать неактуальной, но мы постарались выбрать те, что встречаются чаще всего:

1. Форматы имен:

2. Порт-индикатор заражения: 65529/tcp

Сетевой модуль Lemon Duck перед заражением очередного хоста проверяет, прослушивается ли данный порт. Если прослушивается, то хост считается зараженным и пропускается.

3. Характерные имена задач планировщика заданий Windows:

Имя задачи

Время использования

Сентябрь 2019, но также используется при эксплуатации EternalBlue и в 2021

How to Remove Malware

How to Remove Malware