wlan key что это

Ключ безопасности сети Wi-Fi — как узнать пароль различными способами?

Безопасность Wi-Fi точки доступа – основной параметр, который должен волновать конечного пользователя. От того, как настроен пользовательский Wi-Fi-роутер и подобран пароль — зависит работоспособность роутера.

В статье разберём используемые варианты защиты и типы шифрования роутеров, что такое ключ сети Wi-Fi, а также способы подобрать пароль и узнать его на разных устройствах.

Каким должен быть хороший пароль?

Доступ к телефону, планшету и PC/ноутбуку возможно заблокировать сторонним пользователям посредством добавления пароля при каждой процедуре входа или включения.

Ключ безопасности сети Wi-Fi — что это? Это пароль из комбинации цифр, знаков и латинских букв, создаваемый пользователем при первичной настройке роутера при установке или после сброса к заводским настройкам.

При создании пароля для его дальнейшего использования следует руководствоваться правилами безопасности:

1. Обман алгоритмов работы Hacker-программ или человека с соответствующей специализацией.

Частая ошибка пользователей – использование даты рождения, даты значимого события, своего или известных Ф.И.О., имён своих питомцев или улицы проживания.

Важно! Для лучшей безопасности не следует использовать также простые пароли на манер Moskow12345, чередование цифр и подобного – они легко высчитываются.

2. Смена заводского пароля и его защита.

При каждом сбросе роутера к заводским настройкам необходимо его сразу же менять – присутствует риск порчи данных через систему настроек роутера.

Также рекомендуется его держать в уме или хранить бумажку с ним в укромном месте – порой даже близкие родственники или друзья могут ради розыгрыша подшутить над близким человеком путём его смены или вредительством в настройках.

3. Использование всей клавиатуры при создании пароля.

При создании ключа к сети Вай-Фай, следует использовать всю клавиатуру – от заглавных и прописных букв до цифр со спец. символами.

4. Использование исключительно редкой или доступную только пользователю информацию.

Для лучшего запоминания пароля возможно использовать редкую или лично знакомую информацию:

Под редкой информацией подразумевается, к примеру глубоко научные термины, языка малоизвестных народностей и тому прочее.

Важно! Их также запрещается использовать в прямом вхождении – необходимо разбавление.

Под личной информацией подразумевается к примеру – серийный или личный номер персонального PC/ноутбука, телефона или планшета с их комплектующими.

К этому можно отнести номер и ТОЛЬКО номер кредитной карты или кредитного договора.

Важно! Их также запрещается использовать в прямом вхождении – необходимо разбавление словами или спецсимволами, перестановка части номера в другое место.

Варианты защиты и типы шифрования.

Безопасность роутера заключается в использовании способа и типа шифрования, их можно охарактеризовать следующим списком:

Варианты защиты роутера.

Для простого пользователя должно хватать и WPA-подключения, но рекомендуется использовать всё-таки вторую версию.

В типовых устройствах используют два основных способа шифровки данных:

Как узнать ключ безопасности.

С помощью роутера.

Узнать интернет ключ возможно с помощью роутера только при подключении к Wi-Fi сети – просмотр ключа выполняется непосредственно через вход в настройки роутера через браузер.

Процедуру можно рассмотреть на примере маршрутизатора от Ростелекома — F@st 1744, v2.2:

На видео: Настройка роутера F@st 1744, v2.2

С помощью ноутбука или ПК.

Как узнать на ноутбуке или PC ключ доступа к сети Вай-Фай – часто встречаемый вопрос у пользователей. Забывание пароля происходит по разным причинам и основная – большой срок настройки роутера и введения пароля.

Проверить на Виндовс 10 код доступа можно простой процедурой:

На мобильном устройстве.

Просмотр кода безопасности на телефонах и планшетах возможен только на системе Android с правами ROOT.

Процедура проверки кода доступа:

Дополнительные способы.

Из дополнительных способов узнать пароль от Wi-Fi можно выделить следующие:

Для ПК или ноутбука, отключённые от сети.

Важно! Программа позволяет находить все используемые пароли и зачастую приходится пытаться подключиться к сети методом копирующего тыка на каждый пароль для ввода.

Документация или обратная сторона роутера.

Если пароль не изменялся с заводского – название сети и пароль к ней обычно указывается в документации или на обратной стороне роутера.

Очень хороший совет – использование блокнота для записей всех используемых паролей. Это позволит всегда иметь под рукой все возможные пароли, дабы долго с ними не возится.

Скачивание программ для взлома через Pin-номер роутера.

Возможно скачивание специализированных программ для взломов кода безопасности от Wi-Fi сети, но для этого необходимо знать Pin-номер роутера (в большинстве случаев)

Важно! Данный способ “восстановления” пароля проводится исключительно на мощном персональном компьютере – большинство ноутбуков малопригодны для этой цели. И не стоит использовать данный способ по одной причине – крайне высокий шанс подхватить вирус в представленных в интернете программах.

Как изменить ключ безопасности сети?

Изменение используемого пароля возможно двумя способами и оба рассмотрим на примере маршрутизатора F@st 1744, v2.2 от ростелекома:

Изменение непосредственно в настройках роутера.

Сброс роутера к заводским настройкам.

Заключение.

Пароль к сети фай-вай – необходимое условие для гарантии безопасности состояния роутера. В заключение необходимо кратко привести несколько советов:

WLAN: что это такое, чем отличается от Wi-Fi, WLAN в телефоне

Кабельные сети не могут покрыть все пространства, где необходим или желателен высокоскоростной интернет. Кроме того, на них влияет топология, относительная сложность монтажа и ограниченность конечных пользователей сети. При таких обстоятельствах оптимальным решением является проведение WLAN и Wi-Fi.

WLAN, что это такое? Чем отличается WLAN? Это точка доступа к интернету, современная технология передачи информации посредством радиосигналов, без наличия кабельных соединений. Влан расшифровывается как беспроводная локальная сеть (Wireless Local Area Network). Наличие специальных модулей в смартфонах, планшетах, ноутбуках или стационарных ПК позволяет пользователям получать устойчивый сигнал в границах покрытия, как находясь неподвижно, так и перемещаясь.

Что такое WLAN, узнаете, посмотрев следующее видео:

Преимущества технологии

К основным преимуществам такого технологического решения можно отнести следующее:

WLAN и смартфон

Где найти WLAN в телефоне, смотрите на картинке:

Технологии в настоящее время развиваются стремительно, что делает наличие такой точки доступа как WLAN в современном телефоне необходимостью. Мобильник сейчас представляет собой не просто средство для звонков и сообщений, но полнофункциональный прибор для работы и развлечений. АйОС, мобильная версия Майкрософт, Андроид ли установлен в гаджете, сеть WLAN там непременно будет доступна.

Как настроить точку доступа?

Краткая пошаговая инструкция:

Как включить WLAN на Windows? Смотрите подробную инструкцию в следующем видео:

Не забывайте одно правило: если вы пользуетесь свободным, незапароленным Вай-Фай, злоумышленники могут видеть, какие сайты вы посещаете, и перехватить введенные пароли!

Строим сеть своими руками, часть третья: настройка WEP/WPA шифрования в одноранговой беспроводной сети

В предыдущей статье шифрованию в беспроводных сетях было посвящено всего несколько слов — было обещано осветить этот вопрос в отдельной статье. Сегодня мы выполняем свое обязательство 🙂

Для начала — немного теории.

Шифрованию данных в беспроводных сетях уделяется так много внимания из-за самого характера подобных сетей. Данные передаются беспроводным способом, используя радиоволны, причем в общем случае используются всенаправленные антенны. Таким образом, данные слышат все — не только тот, кому они предназначены, но и сосед, живущий за стенкой или «интересующийся», остановившийся с ноутбуком под окном. Конечно, расстояния, на которых работают беспроводные сети (без усилителей или направленных антенн), невелики — около 100 метров в идеальных условиях. Стены, деревья и другие препятствия сильно гасят сигнал, но это все равно не решает проблему.

Изначально для защиты использовался лишь SSID (имя сети). Но, вообще говоря, именно защитой такой способ можно называть с большой натяжкой — SSID передается в открытом виде и никто не мешает злоумышленнику его подслушать, а потом подставить в своих настройках нужный. Не говоря о том, что (это касается точек доступа) может быть включен широковещательный режим для SSID, т.е. он будет принудительно рассылаться в эфир для всех слушающих.

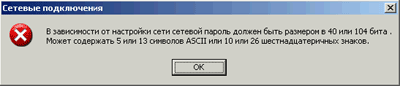

Поэтому возникла потребность именно в шифровании данных. Первым таким стандартом стал WEP — Wired Equivalent Privacy. Шифрование осуществляется с помощью 40 или 104-битного ключа (поточное шифрование с использованием алгоритма RC4 на статическом ключе). А сам ключ представляет собой набор ASCII-символов длиной 5 (для 40-битного) или 13 (для 104-битного ключа) символов. Набор этих символов переводится в последовательность шестнадцатеричных цифр, которые и являются ключом. Драйвера многих производителей позволяют вводить вместо набора ASCII-символов напрямую шестнадцатеричные значения (той же длины). Обращаю внимание, что алгоритмы перевода из ASCII-последовательности символов в шестнадцатеричные значения ключа могут различаться у разных производителей. Поэтому, если в сети используется разнородное беспроводное оборудование и никак не удается настройка WEP шифрования с использованием ключа-ASCII-фразы, — попробуйте ввести вместо нее ключ в шестнадцатеричном представлении.

А как же заявления производителей о поддержке 64 и 128-битного шифрования, спросите вы? Все правильно, тут свою роль играет маркетинг — 64 больше 40, а 128 — 104. Реально шифрование данных происходит с использованием ключа длиной 40 или 104. Но кроме ASCII-фразы (статической составляющей ключа) есть еще такое понятие, как Initialization Vector — IV — вектор инициализации. Он служит для рандомизации оставшейся части ключа. Вектор выбирается случайным образом и динамически меняется во время работы. В принципе, это разумное решение, так как позволяет ввести случайную составляющую в ключ. Длина вектора равна 24 битам, поэтому общая длина ключа в результате получается равной 64 (40+24) или 128 (104+24) бит.

Все бы хорошо, но используемый алгоритм шифрования (RC4) в настоящее время не является особенно стойким — при большом желании, за относительно небольшое время можно подобрать ключ перебором. Но все же главная уязвимость WEP связана как раз с вектором инициализации. Длина IV составляет всего 24 бита. Это дает нам примерно 16 миллионов комбинаций — 16 миллионов различных векторов. Хотя цифра «16 миллионов» звучит довольно внушительно, но в мире все относительно. В реальной работе все возможные варианты ключей будут использованы за промежуток от десяти минут до нескольких часов (для 40-битного ключа). После этого вектора начнут повторяться. Злоумышленнику стоит лишь набрать достаточное количество пакетов, просто прослушав трафик беспроводной сети, и найти эти повторы. После этого подбор статической составляющей ключа (ASCII-фразы) не занимает много времени.

Но это еще не все. Существуют так называемые «нестойкие» вектора инициализации. Использование подобных векторов в ключе дает возможность злоумышленнику практически сразу приступить к подбору статической части ключа, а не ждать несколько часов, пассивно накапливая трафик сети. Многие производители встраивают в софт (или аппаратную часть беспроводных устройств) проверку на подобные вектора, и, если подобные попадаются, они молча отбрасываются, т.е. не участвуют в процессе шифрования. К сожалению, далеко не все устройства обладают подобной функцией.

В настоящее время некоторые производители беспроводного оборудования предлагают «расширенные варианты» алгоритма WEP — в них используются ключи длиной более 128 (точнее 104) бит. Но в этих алгоритмах увеличивается лишь статическая составляющая ключа. Длина инициализационного вектора остается той же самой, со всеми вытекающими отсюда последствиями (другими словами, мы лишь увеличиваем время на подбор статического ключа). Само собой разумеется, что алгоритмы WEP с увеличенной длиной ключа у разных производителей могут быть не совместимы.

Протокол 802.1x обеспечивает аутентификацию удаленных клиентов и выдачу им временных ключей для шифрования данных. Ключи (в зашифрованном виде) высылаются клиенту на незначительный промежуток времени, после которого генерируется и высылается новый ключ. Алгоритм шифрования не изменился — тот же RC4, но частая ротация ключей очень сильно затрудняет вероятность взлома. Поддержка этого протокола есть только в операционных системах (от Microsoft) Windows XP. Его большой минус (для конечного пользователя) в том, что протокол требует наличие RADIUS-сервера, которого в домашней сети, скорее всего, не будет.

Устройства, поддерживающие стандарт 802.11g, поддерживают улучшенный алгоритм шифрования WPA — Wi-Fi Protected Access. По большому счету это временный стандарт, призванный заполнить нишу безопасности до прихода протокола IEEE 802.11i (так называемого WPA2). WPA включает в себя 802.1X, EAP, TKIP и MIC.

Большое число достоинств протокола TKIP не покрывает его основной недостаток— используемый для шифрования алгоритм RC4. Хотя на данный момент случаев взлома WPA на основе TKIP зарегистрировано не было, но кто знает, что преподнесет нам будущее? Поэтому сейчас все популярнее становится использование стандарта AES (Advanced Encryption Standard), который приходит на замену TKIP. К слову, в будущем стандарте WPA2 есть обязательное требование к использованию AES для шифрования.

Какие выводы можно сделать?

Переходим к непосредственной настройке шифрования на устройствах. Я использую те же беспроводные адаптеры, что и в предыдущей статье:

Cardbus адаптер Asus WL-100g установлен на ноутбуке. Интерфейс управления картой — утилита от ASUS (ASUS WLAN Control Center).

Внешний адаптер с USB-интерфейсом ASUS WL-140. Управление адаптером — через встроенный в Windows XP интерфейс (Zero Wireless Configuration). Эта карта стандарта 802.11b, поэтому поддержки WPA не имеет.

Плата с PCI интерфейсом Asus WL-130g. Интерфейс управления в реализации от Ralink (производитель чипсета данной PCI карты).

ASUS WLAN Control Center — ASUS WL-100g

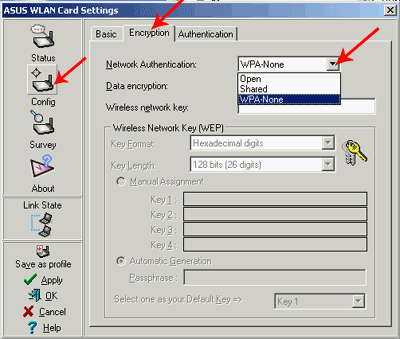

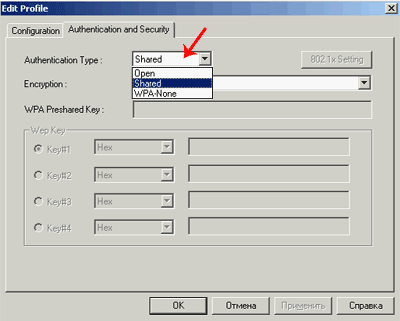

Начнем с настройки шифрования в интерфейсе управления ASUS WLAN Control Center. Все настройки сосредоточены в разделе Encryption. Сначала выберем тип аутентификации (Network Authentication), нам доступны три типа: Open System, Shared Key и WPA.

Типы Open System/Shared Key (Открытая система/Общий ключ) являются подмножествами алгоритма аутентификации, встроенного в WEP. Режим Open System является небезопасным, и его категорически не рекомендуется включать при возможности активации Shared Key. Это связано с тем, что в режиме Open System для входа в беспроводную сеть (ассоциации с другой станцией или точкой доступа) достаточно знать лишь SSID сети, а в режиме Shared Key — нужно еще установить общий для всей сети WEP-ключ шифрования.

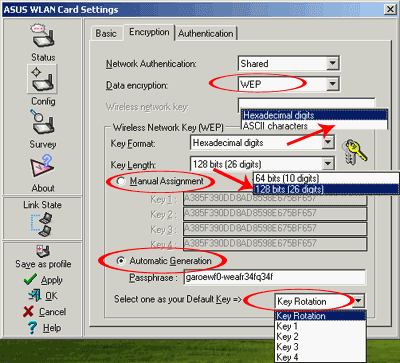

Далее выбираем шифрование (Encryption) — WEP, размер ключа — 128 бит (64-битный ключ лучше не использовать вовсе). Выбираем формат ключа, HEX (ввод ключа в шестнадцатеричном виде) или генерация ключа из ASCII последовательности (не забываем, что алгоритмы генерации могут различаться у производителей). Так же учитываем, что WEP-ключ (или ключи) должны быть одинаковы на всех устройствах в одной сети. Всего можно ввести до четырех ключей. Последним пунктом выбираем, какой из ключей будет использоваться (Default Key). В данном случае есть еще один способ — запустить использовать все четыре ключа последовательно, что повышает безопасность. (совместимость только у устройств одного и того же производителя).

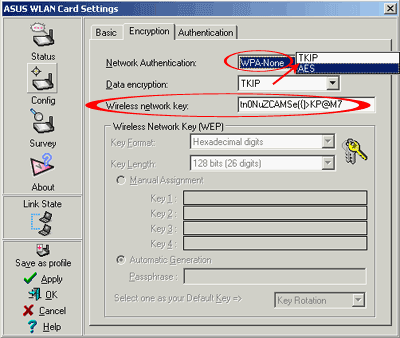

При поддержке на всех устройствах (обычно это 802.11g устройства) настоятельно рекомендуется использовать этот режим, вместо устаревшего и уязвимого WEP.

В качестве алгоритмов шифрования можно выбрать TKIP или AES. Последний реализован не на всех беспроводных клиентах, но если он поддерживается всеми станциями, то лучше остановиться именно на нем. Wireless Network Key — это тот самый общий Pre Shared Key. Желательно сделать его длиннее и не использовать слово из словаря или набор слов. В идеале это должна быть какая-нибудь абракадабра.

После нажатия на кнопку Apply (или Ok), заданные настройки будут применены к беспроводной карте. На этом процедуру настройки шифрования на ней можно считать законченной.

Интерфейс управления в реализации от Ralink — Asus WL-130g

Настройка не очень отличается от уже рассмотренного интерфейса от ASUS WLAN CC. В окне открывшегося интерфейса идем на закладку Profile, выбираем нужный профиль и жмем Edit.

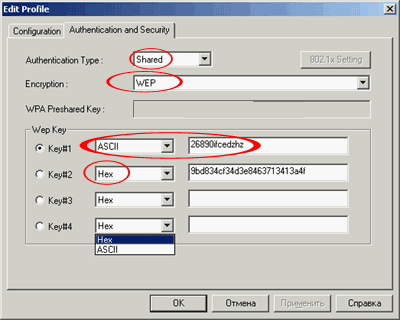

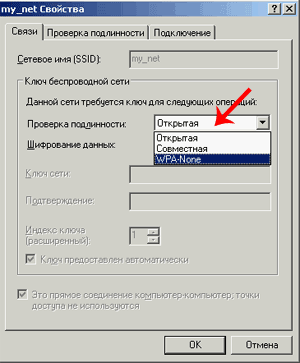

Настройка шифрования осуществляется в закладке Authentication and Security. В случае активации WEP шифрования, выбираем Shared в Authentication type (т.е. общий ключ).

Выбираем тип шифрования — WEP и вводим до четырех ASCII или шестнадцатеричных ключей. Длину ключа в интерфейсе задать нельзя, сразу используется 128-битный ключ.

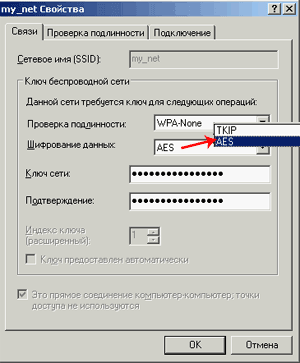

Если в Authentication type выбрать WPA-None, то мы активируем WPA-шифрование с общим ключом. Выбираем тип шифрования (Encryption) TKIP или AES и вводим общий ключ (WPA Pre-Shared Key).

На этом и заканчивается настройка шифрования в данном интерфейсе. Для сохранения настроек в профиле достаточно нажать кнопку Ok.

Zero Wireless Configuration (встроенный в Windows интерфейс) — ASUS WL-140

ASUS WL-140 является картой стандарта 802.11b, поэтому поддерживает только WEP шифрование.

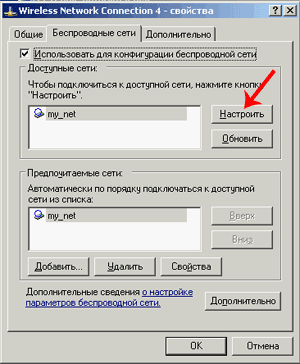

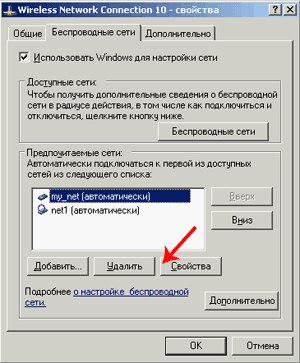

В настройках беспроводного адаптера переходим на закладку Беспроводные сети. Далее выбираем нашу беспроводную сеть и жмем кнопку Настроить.

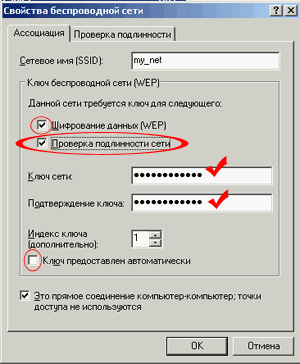

В появившемся окне активируем Шифрование данных. Также активируем Проверку подлинности сети, отключение этого пункта приведет к включению аутентификации типа «Open System», т.е. любой клиент сможет подключиться к сети, зная ее SSID.

Вводим ключ сети (и повторно его же в следующем поле). Проверяем его индекс (порядковый номер), обычно он равен единице (т.е. первый ключ). Номер ключа должен быть одинаков на всех устройствах.

Ключ (сетевой пароль), как нам подсказывает операционная система, должен содержать 5 или 13 символов или быть полностью введен в шестнадцатеричном виде. Еще раз обращаю внимание, что алгоритм перевода ключа из символьного вида в шестнадцатеричной может отличаться у Microsoft и производителей собственных интерфейсов к управлению беспроводными адаптерами, поэтому надежнее будет ввести ключ в шестнадцатеричном виде (т.е. цифрами от 0 до 9 и буквами от A до F).

В интерфейсе есть еще флаг, отвечающий за Автоматическое предоставление ключа, но я точно не знаю, где это будет работать. В разделе помощи сказано, что ключ может быть зашит в беспроводной адаптер производителем оного. В общем, лучше не активировать эту функцию.

На этом настройку шифрования для 802.11b адаптера можно считать законченной.

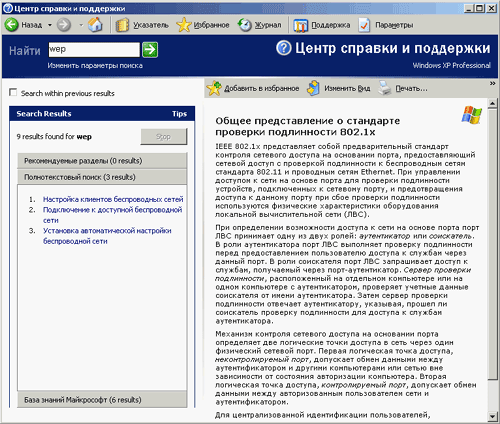

Кстати, о встроенной в ОС помощи. Большинство из сказанного здесь и даже более того можно найти в Центре справки и поддержки, которая обладает хорошей системой помощи, достаточно лишь ввести ключевые слова и нажать на зеленую стрелку поиска.

Рассмотрев настройку шифрования на примере 802.11b адаптера ASUS WL-140, мы не коснулись настройки WPA в Windows, так как карта не поддерживает этот режим. Рассмотрим этот аспект на примере другого адаптера — ASUS WL-100g. Возможность настройки WPA в Windows XP появляется с установкой Service Pack версии 2 (или же соответствующими обновлениями, лежащими на сайте Microsoft).

Service Pack 2 сильно расширяет функции и удобство настроек беспроводной сети. Хотя основные элементы меню не изменились, но к ним добавились новые.

Настройка шифрования производится стандартным образом: сначала выбираем значок беспроводного адаптера, далее жмем кнопку Свойства.

Переходим на закладку Беспроводные сети и выбираем, какую сеть будем настраивать (обычно она одна). Жмем Свойства.

В появившемся окне выбираем WPA-None, т.е. WPA с заранее заданными ключами (если выбрать Совместимая, то мы включим режим настройки WEP шифрования, который уже был описан выше).

Выбираем AES или TKIP (если все устройства в сети поддерживают AES, то лучше выбрать его) и вводим два раза (второй в поле подтверждения) WPA-ключ. Желательно какой-нибудь длинный и трудноподбираемый.

После нажатия на Ok настройку WPA шифрования также можно считать законченной.

В заключении пару слов о появившемся с Service Pack 2 мастере настройки беспроводной сети.

В свойствах сетевого адаптера выбираем кнопку Беспроводные сети.

В появившемся окне — жмем на Установить беспроводную сеть.

Тут нам рассказывают, куда мы попали. Жмем Далее.

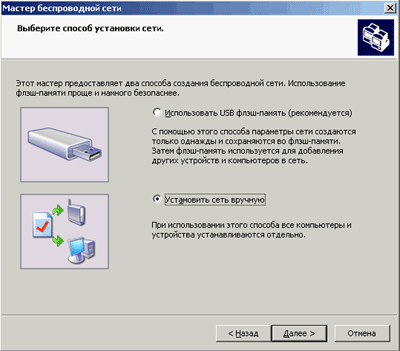

Выбираем Установить беспроводную сеть. (Если выбрать Добавить, то можно создать профили для других компьютеров в той же беспроводной сети).

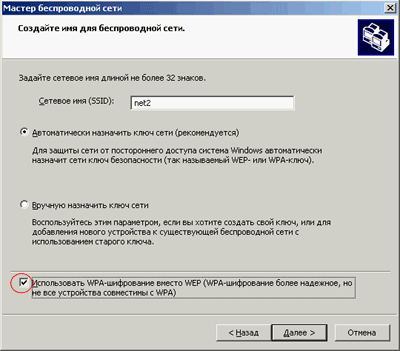

В появившемся окне устанавливаем SSID сети, активируем, если возможно, WPA шифрование и выбираем способ ввода ключа. Генерацию можно предоставить операционной системе или ввести ключи вручную. Если выбрано первое, то далее выскочит окошко с предложением ввести нужный ключ (или ключи).

Если выбран режим сохранения на Flash, то в следующем окне предложат вставить Flash-носитель и выбрать его в меню.

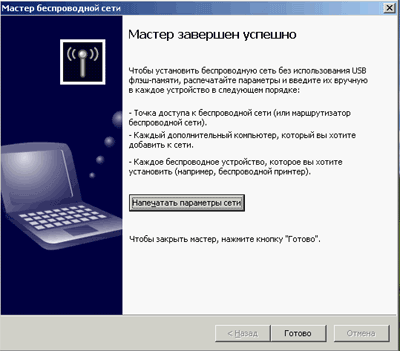

Если было выбрано ручное сохранение параметров, то после нажатия кнопки Напечатать…

… будет выведен текстовый файл с параметрами настроенной сети. Обращаю внимание, что генерируется случайный и длинные (т.е. хороший) ключи, но в качестве алгоритма шифрования используется TKIP. Алгоритм AES можно позже включить вручную в настройках, как было описано выше.

Итого

Мы закончили настройку шифрования на всех адаптерах беспроводной сети. Теперь можно проверить видят ли компьютеры друг друга. Как это сделать, рассказывалось во второй части цикла «сети своими руками» (действуем аналогично способу, когда шифрование в сети не было включено).

Следующая статья цикла будет посвящена настройкам беспроводной сети с использованием точек доступа, а так же вывод этой сети в Интернет через MS Windows, установленной на одной из машин сети.