zero trust security что это

Zero Trust и Windows устройства

Организациям нужна модель безопасности, которая более эффективно адаптируется к сложности современной среды работы. ИТ-администраторы должны использовать гибридное рабочее место, защищая людей, устройства, приложения и данные, где бы они ни находились. Реализация модели нулевого доверия для безопасности помогает решать сложные условия сегодняшнего дня.

Проверка явно. Всегда проводите проверку подлинности и авторизации на основе всех доступных точек данных, включая идентификатор пользователя, расположение, состояние устройства, службу или нагрузку, классификацию данных и отслеживание аномалий.

Используйте наименее привилегированный доступ. Ограничить доступ пользователей с помощью адаптивной политики, основанной на рисках, и защиты данных, чтобы обеспечить безопасность данных и поддерживать производительность.

Предположим, нарушение. Запретить злоумышленникам получать доступ, чтобы свести к минимуму потенциальный ущерб данным и системам. Защита привилегированных ролей, проверка end-to-end шифрования, использование аналитики для получения видимости и обнаружение угроз для улучшения защиты.

Концепция Zero Trust для проверки явно применима к рискам, введенным как устройствами, так и пользователями. Windows включает проверку состояния здоровья устройств **** и возможности условного доступа, которые используются для предоставления доступа к корпоративным ресурсам.

Условный доступ оценивает сигналы удостоверений, чтобы подтвердить, что пользователи являются тем, кем они являются, прежде чем им будет предоставлен доступ к корпоративным ресурсам.

Windows 11 поддерживает проверку состояния устройства, помогая подтвердить, что устройства находятся в хорошем состоянии и не были подделаными. Эта возможность помогает пользователям получать доступ к корпоративным ресурсам, будь то в офисе, дома или во время поездок.

Проверка помогает проверить удостоверение и состояние основных компонентов, а также то, что процесс устройства, прошивки и загрузки не был изменен. Сведения о прошивке, процессе загрузки и программном обеспечении используются для проверки состояния безопасности устройства. Эти сведения криптографически хранятся в совместном модуле доверенных платформ безопасности (TPM). После проверки устройства ему может быть предоставлен доступ к ресурсам.

Заверение состояния устройства на Windows

Во время процесса загрузки может возникать множество рисков безопасности, так как этот процесс может быть наиболее привилегированным компонентом всей системы. Процесс проверки использует удаленную проверку в качестве безопасного канала для определения и презентации состояния устройства. Удаленное тестирование определяет:

Эти определения сделаны с помощью безопасного корневого корня доверия с помощью модуля доверенных платформ (TPM). Устройства могут подтвердить, что TPM включен и что устройство не было подделано.

Windows включает множество функций безопасности, которые помогут защитить пользователей от вредоносных программ и атак. Однако доверять компонентам Windows безопасности можно только в том случае, если платформа сапоги, как ожидалось, не была подделана. Windows полагаться на унифицированный extensible Интерфейс прошивки (UEFI) Безопасная загрузка, ранний запуск антивирусных программ (ELAM), Динамический корень доверия для измерения (DRTM), Доверенные загрузки, а также другие низкоуровневые функции безопасности оборудования и прошивки. При подавлив питание на компьютере до начала работы с вредоносными программами, Windows будет поддерживаться соответствующая конфигурация оборудования, которая поможет вам сохранить безопасность. Измеренная и доверяемаязагрузка, реализованная загрузчиками и BIOS, проверяет и криптографически записывал каждый шаг загрузки в цепочке. Эти события связаны с сопроцессором безопасности (TPM), который выступает в качестве корня доверия. Удаленная проверка — это механизм, с помощью которого служба считывает и проверяет эти события, чтобы предоставить проверяемый, объективный и непредвзятый отчет об устойчивости. Удаленная атестация является надежным аудитором загрузки системы, что позволяет определенным сущностям доверять устройству.

Сводка действий, участвующих в проверке и нулевом доверии на стороне устройства:

На каждом этапе процесса загрузки, например нагрузки на файл, обновления специальных переменных и т. д., сведения, такие как хеши файлов и подпись, измеряются в PCRs TPM. Измерения связаны спецификацией доверенных вычислительных групп (TCG), которая определяет, какие события можно записывать, и формат каждого события.

После Windows загрузки, attestor/verifier запрашивает TPM для получения измерений, хранимых в реестре конфигурации платформы (PCR) рядом с журналом TCG. Оба эти вместе образуют свидетельство проверки, которое затем отправляется в службу проверки.

TPM проверяется с помощью ключей/криптографического материала, доступных на чипсете с помощью службы сертификатов Azure.

Затем эти сведения отправляются в службу проверки подлинности в облаке, чтобы убедиться, что устройство безопасно. Microsoft Endpoint Manger (MEM) интегрируется с Microsoft Azure для комплексного анализа состояния устройства и подключения этой информации к условному доступу AAD. Эта интеграция является ключевым для решений Zero Trust, которые помогают связать доверие с ненарушенной устройством.

Служба проверки делает следующее:

Служба проверки возвращает отчет о проверке, содержащий сведения об особенностях безопасности на основе политики, настроенной в службе проверки.

Затем устройство отправляет отчет в облако MEM для оценки надежности платформы в соответствии с правилами соответствия требованиям, настроенным администратором.

Условный доступ, наряду с состоянием соответствия требованиям к устройству, принимает решение разрешить или запретить доступ.

Другие ресурсы

Узнайте больше о решениях Microsoft Zero Trust в Центре руководства по нулевому доверию.

Центр управления нулями доверия

Сегодня организациям необходима новая модель безопасности, которая полностью адаптируется к сложности современной среды, охватывает мобильные ресурсы и защищает людей, устройства, приложения и данные, где бы они ни находились.

Это основная часть функции Zero Trust. Вместо того чтобы выполнять проверку безопасности всего, что находится за корпоративным брандмауэром, модель zero Trust предполагает нарушение и проверяет каждый запрос так, как будто он был запротделено сетью. Независимо от того, откуда берется запрос или какой ресурс он имеет доступ, модель нулевых доверий научит нас «никогда не доверять, всегда проверять».

Основополагающие принципы нулевого доверия

| Явно подтвердить | Использование наименее привилегированного доступа | Допустимый взлом |

|---|---|---|

| Всегда уполномочная проверка подлинности и авторизованные данные на основе всех доступных точек данных. | Ограничив доступ пользователей с помощью just-In-Time и Just-Enough-Access (JIT/JEA), основанных на рисках адаптивной политики и защиты данных. | Свести к минимуму радий и доступ к сегментам. Проверка шифрования и использование аналитики для улучшения видимости, обнаружения угроз и улучшения защиты. |

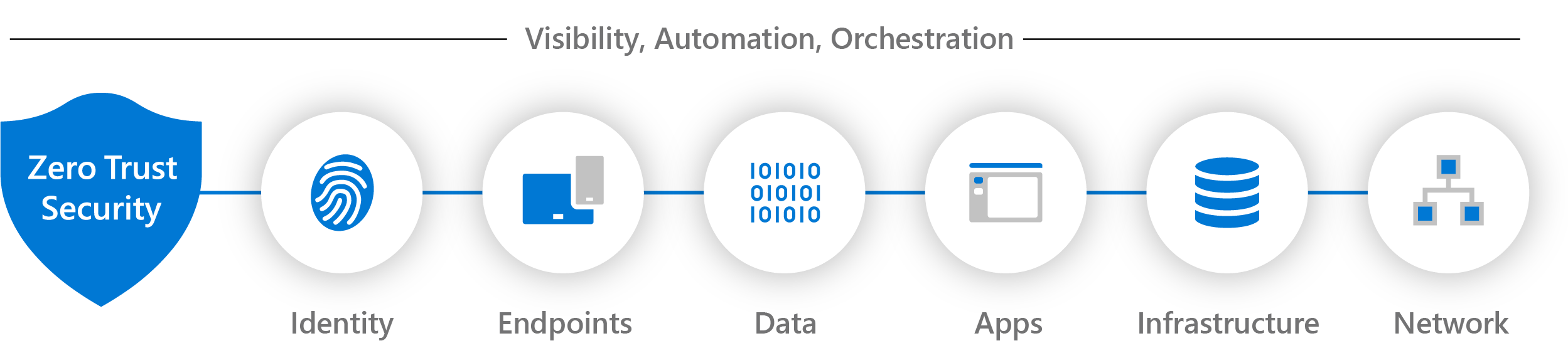

Подход с нулевым доверием должен распространяться на всю цифровую службу и служить интегрированной стратегией безопасности и концевыми стратегиями. Для этого нужно реализовать средства контроля и технологии zero Trust на основе шести основных элементов. Каждый из них является источником сигнала, самолетом управления для обеспечения защиты и критическим ресурсом, который нужно защитить.

Различные организационные требования, существующие технологические решения и этапы безопасности влияют на то, как планируется внедрение модели безопасности с нулевым доверием. Используя наш опыт в помощи клиентам в обеспечении безопасности своих организаций, а также в реализации собственной модели нулевого доверия, мы разработали следующие рекомендации, чтобы оценить вашу готовность и создать план, чтобы добиться нуля доверия.

Вы можете упорядочьте свой подход к нулевому доверию с помощью этих ключевых технологических столбов:

Безопасное удостоверение с помощью zero Trust

Удостоверения, которые представляют людей, службы или устройства IoT, определяют самолет управления Zero Trust. При попытке удостоверения получить доступ к ресурсу убедитесь в том, что удостоверение с необходимой проверкой подлинности обеспечивает соответствие требованиям и типичную для этого удостоверения. Соблюдайте принципы доступа с наименьшими привилегиями.

Защита конечных точек с помощью zero Trust

После предоставления удостоверению доступа к ресурсу данные могут поступать в различные конечные точки— от устройств IoT до смартфонов, BYOD до устройств, управляемых партнерами, а также из локальной рабочей нагрузки на облачные серверы. Это разнообразие создает массовую площадь поверхности атаки. Отслеживайте и привяйте к ним безопасность и соответствие требованиям для безопасного доступа.

Защита приложений с нулевым доверием

Приложения и API предоставляют интерфейс, по которому расходуются данные. Они могут быть устаревшими для локальной работы, с переносом в облачную нагрузку или с современными SaaS-приложениями. Применяйте элементы управления и технологии для обнаружения тени ИТ-сайта, обеспечения соответствующих разрешений в приложении, шлюза доступа на основе аналитических данных в режиме реального времени, отслеживания неправильного поведения, контроля действий пользователей и проверки параметров безопасной конфигурации.

Защита данных с помощью zero Trust

В конечном итоге группы безопасности защищают данные. По возможности данные должны оставаться в безопасности, даже если они остаются на устройствах, в приложениях, инфраструктуре и сетях, которые управляет организация. Классифицировать, пометить и зашифровать данные, а также ограничить доступ на основе этих атрибутов.

Безопасная инфраструктура с нулевым доверием

Инфраструктура — будь то локальное, облачное VMs, контейнеры или микрослужб — представляет критический вектор угроз. Оцените версию, конфигурацию и доступ JIT к ужесточенной защите. Используйте телеметрию для обнаружения атак и аномалий, автоматической блокировки и пометки рискованных действий и действий по защите.

Защита сетей с помощью нуля доверия

Доступ ко всем данным в конечном итоге будет через сетевую инфраструктуру. Средства контроля сети могут предоставлять критические средства контроля для улучшения видимости и предотвращения перемещения злоумышленников по сети. Сегментирование сетей (и более глубокое сегментирование в сети) и развертывание защиты от угроз в режиме реального времени, шифрования, мониторинга и аналитики в режиме реального времени.

Видимость, автоматизация и управление с помощью функции zero Trust

В наших руководствах по нулевому доверию мы определяем подход к внедрению конечной методики с нуля доверия в удостоверениях, конечных точках и устройствах, данных, приложениях, инфраструктуре и сети. Эти действия делают вашу работу более наглядной, что позволяет лучше принимать решения о доверии. Так как каждая из этих областей создает собственные оповещения, нам нужна интегрированная возможность управления полученными данными для более эффективной защиты от угроз и проверки доверия в транзакциях.

При нулевом доверии мы переходить от точки доверия по умолчанию к доверию по-исключению. Интегрированная возможность автоматического управления этими исключениями и оповещениями важна, чтобы вам было проще находить и обнаруживать угрозы, реагировать на них, а также предотвращать или блокировать неотвечивные события в организации.

Дальнейшие действия

На этом сайте вы можете найти:

Чтобы получить дополнительные ресурсы и узнать больше о нулевом доверии, ознакомьтесь с нашими Ресурсами, чтобы ускорить процесс, повысьвдоверие.

Модель Zero Trust: привычная защита сетевого периметра уже недостаточна

Лучшие практики по защите информации в конечном итоге выходят из моды или устаревают вследствие развития технологий следующего поколения. Традиционный принцип защиты периметра внутренней сети уже не работает. Сейчас границы размыты, потому что пользователи с рабочими устройствами могут находиться где угодно. Поэтому появилась модель «нулевого доверия» (zero trust), которая позволяет защитить организации без явного периметра.

Введение

Единственное, что в жизни постоянно, — это изменения. Так говорил греческий мыслитель Гераклит. Эта философия справедлива и в случае защиты корпоративных сетевых ресурсов. Сетевая безопасность развивается постоянно, часто стимулируется переломными событиями вроде атаки вымогателя NotPetya 2017 года, которая вывела из строя тысячи компьютеров в мире. Такие события инициируют изменения в архитектуре сетей, принципах их построения.

Сразу после создания сеть «Интернет» не защищали, потому что в это время решались проблемы посерьёзней. Об этом вспоминает, в частности, пионер интернета Дэн Линч, возглавлявший тогда команду ARPANET, которая осуществила переход от первоначальных протоколов NCP к современным, на основе TCP/IP. При тестировании первого интернета сетевая безопасность выглядела слишком сложной для внедрения — создатели пытались заставить сеть хотя бы просто заработать. Ни о каком VPN или ещё чём-то подобном (что такое VPN) речь не шла. Команда проекта планировала добавить защиту после запуска. В результате они долго переносили сроки, а потом стало уже слишком поздно.

На протяжении десятилетий философия сетевой безопасности была сосредоточена на защите внутренней сети от внешних угроз. Неудивительно, что и определение периметра сначала имело смысл и соответствовало концепции «глубокой защиты» (defense-in-depth). Это работало для привязанных к офису сотрудников, потому что стены помещений определяют периметр для охраны.

Сотрудники становятся непрошеными гостями за пределами периметра, если пытаются получить доступ к корпоративным ресурсам. Традиционная защита, конечно, работает, но неуклюже.

Лучшие практики защиты в конечном итоге выходят из моды или устаревают вследствие развития технологий следующего поколения, которые стремятся занять их место до очередного кризиса. В 2020 году драйвером для изменений стал нецифровой вирус — SARS-CoV-2.

Новое рабочее место — через VPN

Пандемия вызвала потрясение. Непонятно, как и где выполняется работа, и пока неясно, когда сотрудники вернутся в офисы. Согласно недавнему опросу Gartner, 317 финансовых директоров сомневаются, что это произойдёт в ближайшее время. 74 % ожидают, что дистанционная работа переживёт пандемию, и планируют перевести не менее 5 % офисных работников на удалённый формат после её окончания.

Десятилетиями различные организации полагались на VPN в вопросах обеспечения дистанционной работы сотрудников. Однако бюджеты рассчитывались исходя из того, что виртуальные частные сети будет использовать не более чем треть работников одновременно.

В середине марта VPN-сервисы сообщили, что трафик взлетел более чем на 40 %. Только в Соединённых Штатах он достиг пика в 65 % за несколько дней до подписания пакета стимулов на 2 триллиона долларов. Некоторые предприятия провели стресс-тесты сетей на пропускную способность и стабильность соединения, прежде чем отправить сотрудников работать из дома. Другие стремились внедрить VPN или докупить больше лицензий. В исследовании OpenVPN 68 % респондентов из 300 компаний США сообщили об активизации применения виртуальных частных сетей из-за COVID-19, 29 % работников воспользовались VPN впервые.

Использование VPN быстрее и дешевле в реализации, чем перестройка сетевой архитектуры, но не является панацеей. Зашифрованные VPN-коммуникации и туннель данных — по-прежнему часть концепции защищённого периметра, через который удалённый пользователь проходит для получения прав на локальный доступ к корпоративным ресурсам. VPN не предотвращает боковое перемещение взломщика по сети и инсайдерские угрозы.

Директора по информационной безопасности (CISO) опасаются, что ИТ-персонал «сгладит углы» при внедрении VPN в работу, игнорируя политики безопасности. Кроме того, увеличивается нагрузка на аналитиков из-за растущего числа предупреждений, многие из которых — ложные. Резкий рост трафика VPN привлёк внимание передовых группировок хакеров, которые специализируются на сложных постоянных угрозах (APT). Они следят за системами с новым уровнем нагрузки на сети и используют соответствующие уязвимости.

Так, в британском корпоративном бюллетене по безопасности за январь этого года появились предупреждения о злоумышленниках, использующих критическую уязвимость в контроллере доставки приложений Citrix (ADC) и Citrix Gateway. Исследователи также обнаружили рост числа сканирований, нацеленных на поиск уязвимых устройств Citrix. В марте американское агентство CISA выпустило предупреждение с призывом обратить повышенное внимание на уязвимости VPN, рекомендовав использовать многофакторную аутентификацию и информировать сотрудников о фишинговом мошенничестве, цель которого — украсть учётные данные для VPN-подключений.

Модель нулевого доверия

Текущая ситуация требует, чтобы предприятия переосмыслили безопасность периметра, потому что пользователи с рабочими устройствами располагаются произвольно. Периметр сети в этом случае перемещается туда, где находится пользователь. Парадигма сетевой безопасности, которая разработана для защиты мобильного персонала, — это сеть без периметра, или архитектура с нулевым доверием (Zero Trust Architecture, ZTA). На верхнем уровне ZTA — это не столько топология сети и физическое местоположение, сколько стратегия и руководящие принципы. Идея состоит в том, чтобы заменить предположение о доверии предположением о недоверии: каждый представляет собой угрозу, а сеть непрерывно находится под атакой.

Чтобы упредить или ограничить бреши в защите, доверие сокращают до уровня данных, а не пользователей или элементов инфраструктуры. Несмотря на это, принципы Zero Trust применимы для защиты всех корпоративных активов. Пословица «доверяй, но проверяй», которая выступает синонимом безопасности периметра, превращается в нечто иное: «сначала проверяй, потом доверяй, а затем перепроверяй и продолжай перепроверять, пока не будет достигнуто нулевое доверие».

ZTA кажется логичным развитием принципов защиты, так же как смартфоны стали новой формой стационарного телефона. Как и в случае с внедрением новой технологии, речь идёт о компонентах и периферийных устройствах, а также о психосоциальных конструкциях, лежащих в основе принципов проектирования. Психоанализ в области ZTA — понимание корней доверия. Доверие — человеческая черта, которая развивается ещё во младенчестве. Когда люди впервые организовали сетевую безопасность, они положились на эту концепцию и создали периметр, в пределах которого все доверяли друг другу и имели общий доступ к ресурсам. Однако борьба с киберпреступностью и распределённый характер работы заставляют переходить к парадигме недоверия. ZTA характеризует недоверие как позитивное качество, которое особенно значимо в глобальном контексте развития машинного обучения.

Нулевое доверие обсуждается в сообществе информационной безопасности с тех пор, как в 2005 году международная группа Jericho Forum опубликовала своё видение этой темы. После того как в 2012 году НАТО подверглась более чем 2500 кибератакам, правительство США призвало федеральные агентства перейти на модель нулевого доверия. В 2015 году оно снова забило тревогу после крупнейшей утечки данных федеральных служащих. Таким образом, можно сказать, что интерес к ZTA существовал и до пандемии. Сейчас он набрал новые обороты, технологии ZTA становятся мейнстримом. Отчёт PulseSecure 2020 Zero Trust Progress показал, что к концу года около 75 % предприятий планируют внедрить ZTA. С другой стороны, почти половине специалистов по информационной безопасности не хватает опыта и уверенности для внедрения новой модели.

Оказание помощи предприятиям в этой области идёт и от частного, и от государственного секторов. Стартапы вроде Breach View, Obsidian Security и HyperCube процветают на фоне востребованности услуг, связанных с нулевым доверием. Национальный институт стандартов и технологий США (NIST) опубликовал в феврале этого года второй проект специального документа 800-207 об архитектуре Zero Trust. В следующем месяце Национальный центр передового опыта в области киберзащиты (NCCoE), входящий в состав института, сопоставил ZTA с системой кибербезопасности NIST и предложил подходы к внедрению. Впрочем, несмотря на перечисленные меры, ZTA вряд ли найдёт повсеместное применение, поскольку принципы защиты периметра по-прежнему актуальны для ряда предприятий.

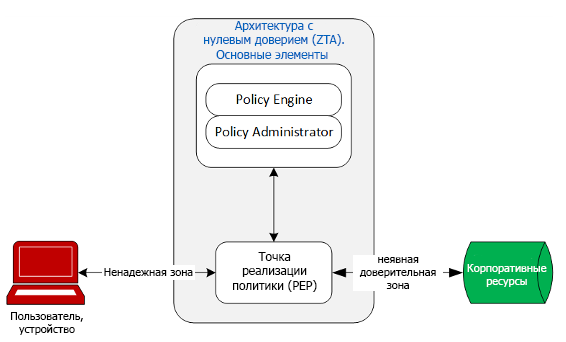

Механизм работы модели с нулевым доверием

Управление идентификацией и активами, аутентификация приложений, сегментация сети и анализ угроз — вот те компоненты и возможности, на которые опирается ZTA. На рисунке ниже показан её верхний уровень.

Рисунок 1. Верхний уровень архитектуры с нулевым доверием

Основа архитектуры — ядро политик (Policy Engine, PE) и агент администрирования (Policy Administrator, PA). Совместно они создают точку реализации политики (Policy Enforcement Point, PEP). PE запускает политики безопасности и постоянно адаптирует их с помощью поведенческой аналитики. PA обеспечивает исполнение решений, принятых PE, тем самым позволяя предоставить, отклонить или отозвать запрос на доступ к данным. В ZTA ни один пакет не считается надёжным без криптографической подписи, политика же строится с использованием программного обеспечения и идентификаторов пользователей, а не IP-адресов.

Другой способ выразить отношения между PE и PA таков: пользователь передаёт PE информацию вроде времени и даты, геолокации и положения устройства, PE оценивает риски и отправляет PA решение, которое требуется исполнить.

Для реализации ZTA требуется определить множество защищаемых ресурсов, которое состоит из важных и ценных данных, активов, приложений и служб. Для каждого такого компонента выполняется установка одноточечных барьеров (микросегментация). Формируемые таким образом зоны доверия создают множество «перекрёстков» и контрольных точек для блокировки несанкционированного доступа и бокового перемещения. Можно провести аналогию с зонами посадки в аэропорту: только «чистые» пассажиры с посадочным талоном получают доступ к нужному ресурсу — самолёту. Аналогичным образом политики безопасности Zero Trust проверяют подлинность и права пользователей по мере приближения к запрашиваемому ресурсу.

Слабые места модели с нулевым доверием

У ZTA тоже есть недостатки. Хотя эта архитектура изначально предназначена для борьбы с изъянами в защите вплоть до их заблаговременного предотвращения, NIST отмечает, что исключить абсолютно всё невозможно. Инсайдерские угрозы нависают над ZTA точно так же, как и над традиционной защитой периметра: администратор, имеющий доступ к конфигурации ядра политик, может изменить правила безопасности. Для снижения уровня этого риска требуется регистрировать события и проводить аудит.

ZTA подвержена атакам типа «отказ в обслуживании» (DoS) или перехватам маршрутов, если злоумышленник нарушил доступ к точке реализации политик (PEP). Размещение PEP в облаке или её репликация в нескольких местах снижает риск, но если провайдер облачного сервиса случайно отключил PEP в автономном режиме или ботнет попал в облачный сервис, то результат будет таким же — отказ в обслуживании.

Серьёзная угроза — фишинговые мошенники. Отчёт Verizon о расследовании инцидентов компрометации данных за 2019 год показал, что фишинг по-прежнему остаётся самым популярным способом получения доступа к информационным системам. Согласно отчёту PhishLabs за 2019 год, американские организации лидируют в качестве жертв фишинговых атак: на их долю приходится 84 % объёма фишинга в мире.

Ужасная статистика — 667-процентный всплеск (с конца февраля этого года) количества фишинговых атак на тему COVID-19. Несмотря на обучение сотрудников основам информационной безопасности и повышение осведомлённости пользователей, а также компенсирующий контроль, последняя линия защиты — сотрудники — продолжает быть проблемой. Вероятно, она ей так и останется, потому что первая причина такого поведения неизменна: errare humanum est.

Выводы

Модель нулевого доверия — перспективное направление развития сетевой безопасности. По мнению NIST, компаниям стоит постепенно внедрять её, пусть даже и временно совмещая с традиционным подходом по защите периметра.

Переход к архитектуре с нулевым доверием предполагает использование доступных технологий, но потребует времени — как в техническом плане, так и со стороны решения психосоциальных вопросов. Зато по окончании перехода организация получит преимущества за счёт сокращения количества инцидентов в сфере информационной безопасности вкупе с возможностью гибко управлять защитой в зависимости от изменений ИТ-инфраструктуры.