zeroaccess cfg что это

Как легко удалить ZeroAccess (Sireref) троян VIrus

троянский ZeroAccess (также известный как «Sireref«) — опасный вредоносный троянский конь, который существует уже несколько лет и заразил около 2 миллионов компьютеров до сегодняшнего дня. ZeroAccess это троян Rootkit, который скрывает свое существование от обнаружения (и удаления) и, заражая компьютер, перенаправляет результаты просмотра на опасные веб-сайты, а затем загружает и устанавливает вредоносные приложения на зараженный компьютер. После этого он берет на себя управление компьютером, крадет личную информацию и взимает с рекламодателей плату за клики по интернет-рекламе.

ZeroAccess Вирус трудно устранить, потому что он использует методы, чтобы скрыть себя от обнаружения, он отключает любую программу безопасности, которая может устранить его (например, ваш антивирус), или он отключает брандмауэр Windows, который может предотвратить его вредоносный трафик.

ZeroAccess может заразить ваш компьютер разными способами, например путем посещения вредоносного веб-сайта, открытия зараженного вложения электронной почты или загрузки зараженных файлов или программ (таких как пиратское программное обеспечение, KeyGen’s и Cracks) из сетей P2P (Peer to Peer) или других вредоносных веб-сайтов.

Чистить ZeroAccess (Sireref) вирус с вашего компьютера, выполните следующие действия:

Как удалить Trojan ZeroAccess (Sireref) с вашего компьютера:

Шаг 1: Запустите компьютер в «Безопасном режиме с сетью»

1. Выключите компьютер.

2. Запустите свой компьютер (Power On) и, как ваш компьютер загружается, Нажмите «F8«ключ до появления логотипа Windows.

3. Используя стрелки на клавиатуре, выберитеБезопасный режим с поддержкой сетии нажмите «Ввод».

Шаг 2: Удалите вредоносные работающие руткиты.

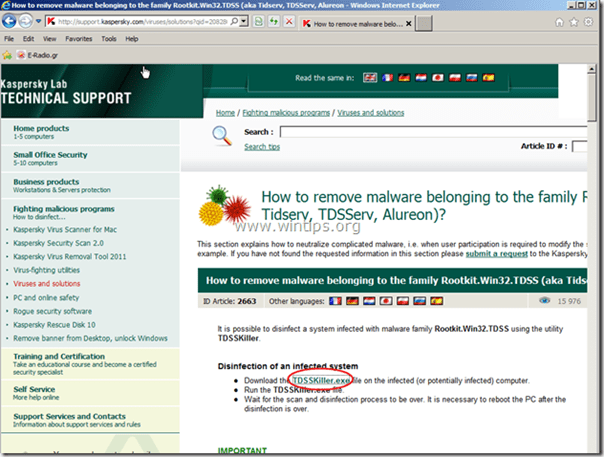

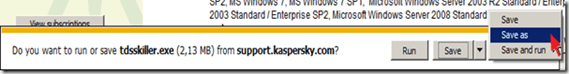

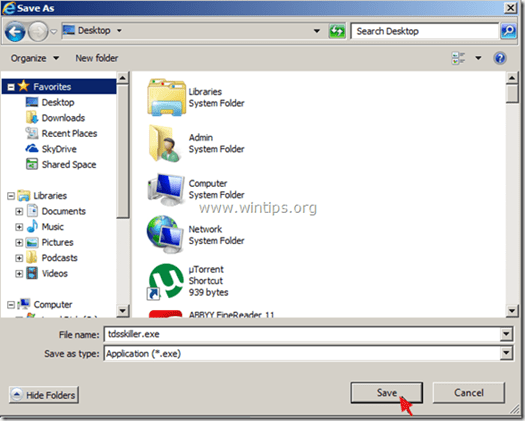

1. Скачать TDSSKiller Антируткитная утилита с сайта Касперского на вашем рабочем столе.

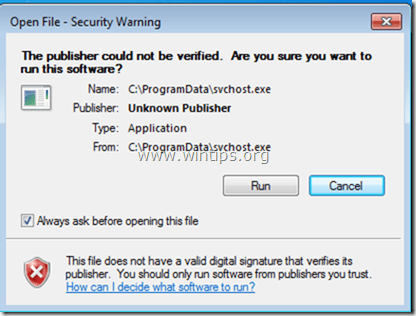

2. Когда процесс загрузки завершится, перейдите на рабочий стол и дважды щелкните «tdsskiller.exe», чтобы запустить его.

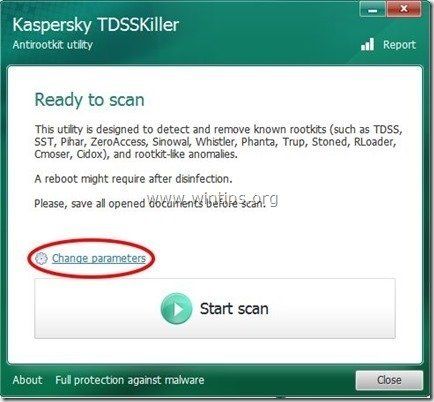

3. В утилите Kaspersky’s Anti-rootkit нажмите «Изменить параметрывариант.

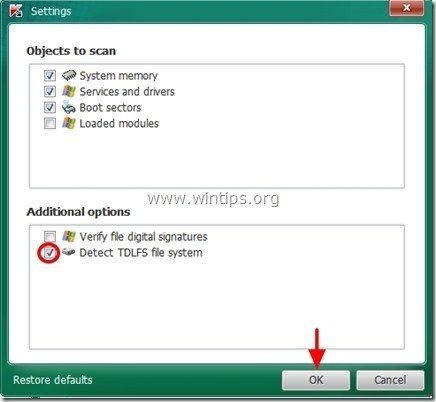

4. В настройках TDSSKiller установите флажок, чтобы включитьОпределить файловую систему TDLFS « вариант и нажмите «хорошо».

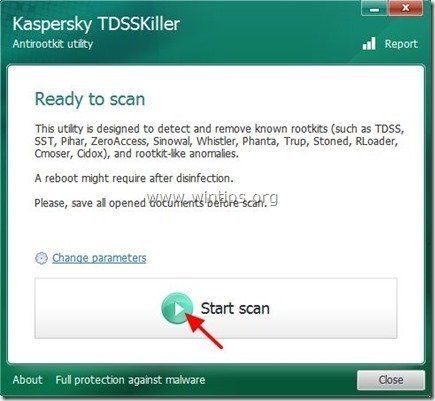

5. Нажмите «Начать сканирование«начать сканирование на наличие вредоносных программ.

Когда процесс сканирования завершится, откроется новое окно с результатами сканирования.

6. Выберите «излечение«и позволить программе завершить операцию лечения зараженных файлов.

7. Когда операция «отверждения» завершена, перезагружать твой компьютер.

8. Запустите свой компьютер в «Безопасный режим с поддержкой сети» опять таки.

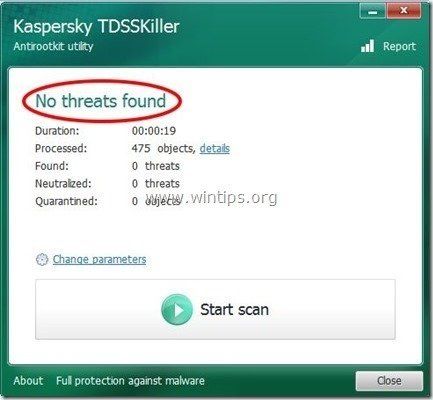

9. После перезагрузки запустить TDSSKiller опять таки сканировать еще раз на руткиты. Если предыдущее задание было успешно завершено, программа сообщит вам, что «Угроз не найдено».

Шаг 3: Очистите свой компьютер с помощью RogueKiller

1. Скачать а также спасти Утилита «RogueKiller» на вашем компьютере * (например, на рабочем столе)

Примечание *: Скачать версия x86 или X64 в соответствии с версией вашей операционной системы. Чтобы найти версию вашей операционной системы, «Правый клик«на значке компьютера выберите»свойства«и посмотри на»Тип системы» раздел

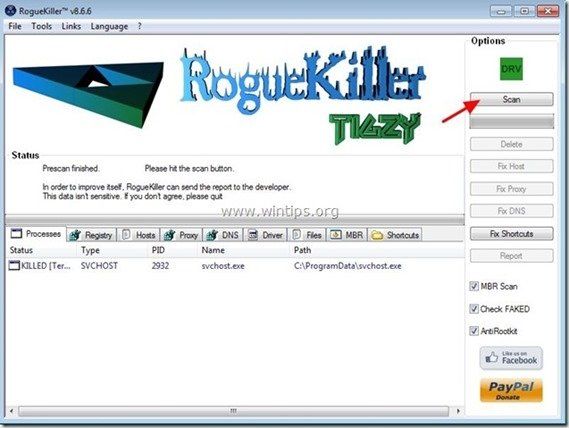

2. Двойной щелчок бежать RogueKiller.

3. Пусть предварительно сканировать для завершения а затем нажмите на «сканированиеКнопка для полного сканирования.

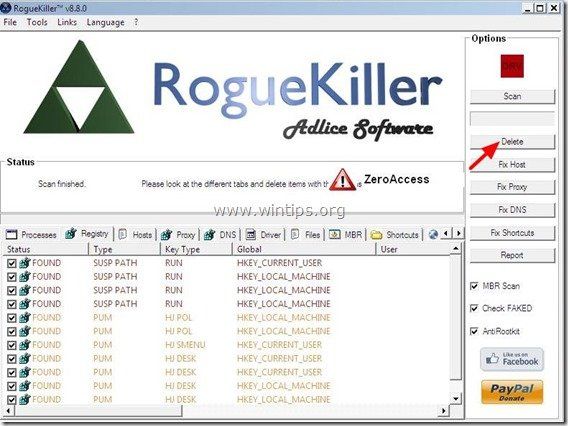

3. Когда полное сканирование завершено, нажмите «Удалять» Кнопка, чтобы удалить все обнаруженные вредоносные элементы.

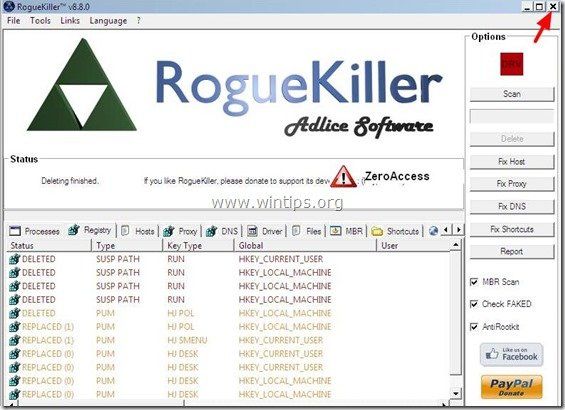

4. близко RogueKiller утилита и перезагружать твой компьютер.

5. Запустите свой компьютер в «Безопасный режим с поддержкой сети» опять таки.

6. Бег RogueKiller еще раз, чтобы убедиться, что инфекция ZeroAccess полностью удалена.

7. Перейти к следующему шаг.

Шаг 4. Очистите записи Adware и Malicious Registry с помощью AdwCleaner.

1. Загрузите и сохраните утилиту AdwCleaner на рабочий стол.

2. Закройте все открытые программы а также Двойной щелчок открыть «AdwCleaner» с вашего рабочего стола.

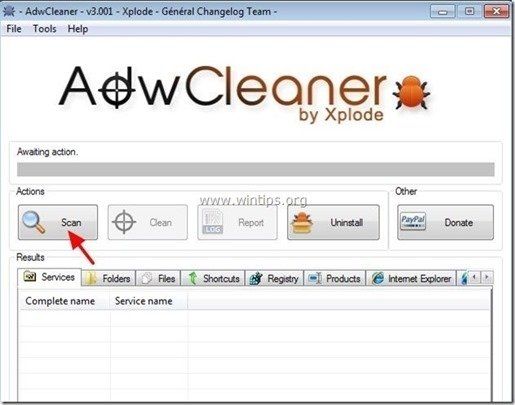

3. Нажмите «сканирование».

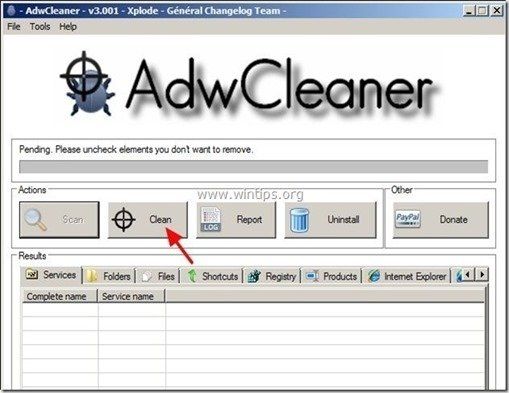

4. Когда сканирование завершено, нажмите «Чистый«удалить все нежелательные вредоносные записи.

4. Нажмите «хорошо» в «AdwCleaner — Информация » и нажмите «хорошо» опять таки перезагрузить компьютер.

5. Когда ваш компьютер перезагрузится, близко «AdwCleaner «информация (readme) и перейдите к следующему шагу.

Шаг 5 Очистите свой компьютер от оставшихся вредоносных угроз.

Скачать а также устанавливать одна из самых надежных БЕСПЛАТНЫХ антивирусных программ на сегодняшний день для очистки вашего компьютера от остающихся вредоносных угроз. Если вы хотите постоянно быть защищены от угроз вредоносного ПО, существующих и будущих, мы рекомендуем установить Malwarebytes Anti-Malware PRO:

Malwarebytes ™ Защита

Удаляет шпионское и рекламное ПО Malware.

Начните бесплатную загрузку сейчас!

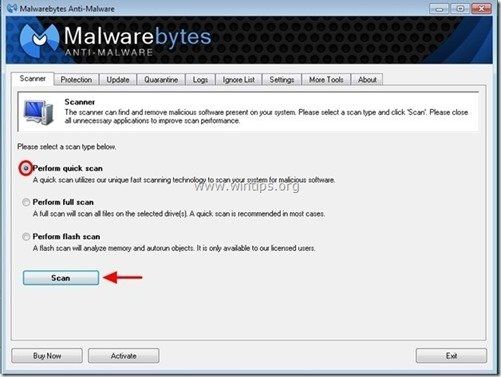

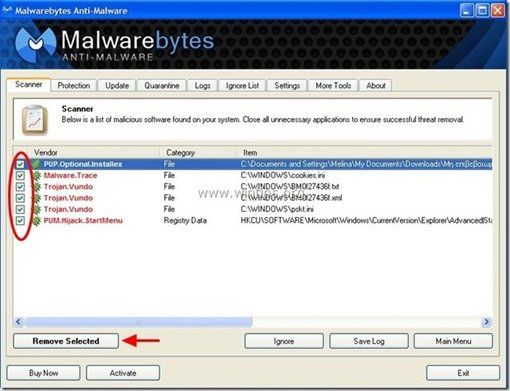

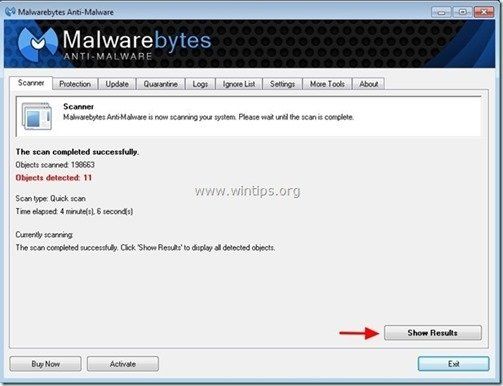

1. Бег «Malwarebytes Anti-Malware » и разрешить программе обновлять ее до последней версии и вредоносной базы данных при необходимости.

2. Когда на экране появится главное окно «Malwarebytes Anti-Malware», выберите «Выполнить быстрое сканирование«вариант, а затем нажмите»сканирование«и программа просканирует вашу систему на наличие угроз.

3. Когда сканирование завершено, нажмите «ХОРОШО» закрыть информационное сообщение, а затем Нажмите «Показать результаты» кнопка для Посмотреть а также удалять обнаружены вредоносные угрозы.

4. В окне «Показать результаты» чек — используя левую кнопку мыши все зараженные объекты а затем выберите «Удалить выбранные«и позволить программе удалить выбранные угрозы.

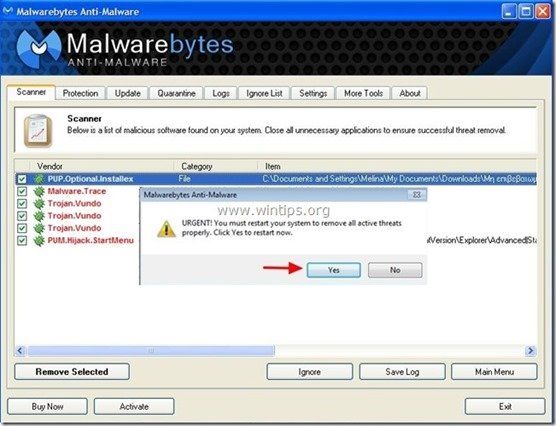

5. Когда удаление зараженных объектов завершено, «Перезагрузите систему, чтобы правильно удалить все активные угрозы»

6. Продолжайте следующий шаг.

Совет: Чтобы ваш компьютер был чистым и безопасным, выполнить полную проверку Malwarebytes Anti-Malware в Windows «Безопасный режим».*

* Чтобы перейти в безопасный режим Windows, нажмитеF8«ключ, пока ваш компьютер загружается, до появления логотипа Windows. Когда»Меню расширенных параметров Windows«появится на вашем экране, используйте клавиши со стрелками на клавиатуре, чтобы перейти к Безопасный режим вариант, а затем нажмите «ВОЙТИ».

Шаг 6. Очистите ненужные файлы и записи.

Используйте «CCleaner«Запрограммируйте и перейдите к чистый ваша система из временного интернет-файлы а также неверные записи реестра. *

*Если вы не знаете, как установить и использовать «CCleaner», прочитайте эти инструкции.

Анализ вредоноса ZeroAccess

Троян ZeroAccess (Maxx++, Sierief, Crimeware) поселился на миллионах машин по всему миру и занимает лидирующие позиции в таких областях, как генерация биткоинов и обман партнерских программ с оплатой за клики. Как только троян оказывается в системе, начинается загрузка других вредоносов, каждый из которых может нанести серьезный ущерб как отдельному пользователю, так всей компании.

Троян ZeroAccess (Maxx++, Sierief, Crimeware) поселился на миллионах машин по всему миру и занимает лидирующие позиции в таких областях, как генерация биткоинов и обман партнерских программ с оплатой за клики. Как только троян оказывается в системе, начинается загрузка других вредоносов, каждый из которых может нанести серьезный ущерб как отдельному пользователю, так всей компании.

Основные средства доставки трояна – почтовый спам или паки с эксплоитами. Другие каналы заражения – P2P-сервисы, поддельные кряки и генераторы ключей. Все экземпляры вредоноса объединены в сеть на базе протокола P2P, что значительно затрудняет ликвидацию ботнета в целом.

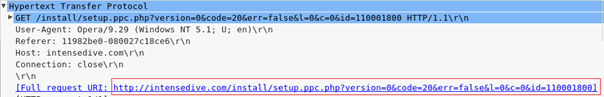

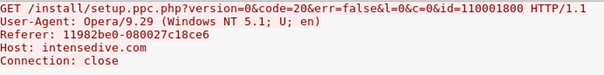

ZeroAccess использует продвинутые технологии маскировки и полностью невидим для некоторых антивирусов, что в целом крайне затрудняет обнаружение в системе этого трояна. Вредонос не оставляет никаких следов, свидетельствующих о том, что произошла утечка информации. Сетевая активность происходит от имени легитимных системных процессов. Обычно исполняемый файл находится в папке %TEMP% на рабочей станции, а трафик передается посредством HTTP GET- и POST-запросов.

Находясь в системе жертвы, ZeroAccess может выполнять широкий спектр задач, включая:

ZeroAccess можно загрузить с kernelinfo.com. В целях анализа троян был загружен умышленно.

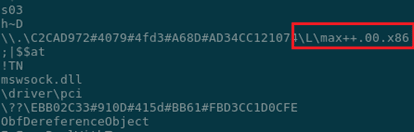

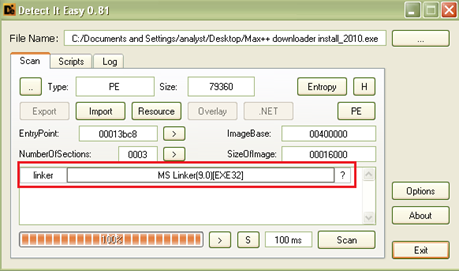

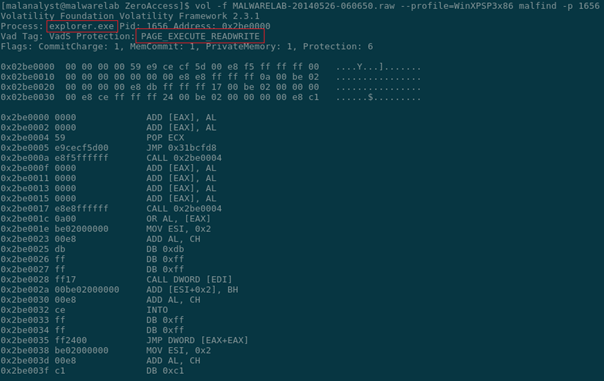

Рисунок 1: Содержимое памяти, имеющее отношение к дропперу

Рисунок 2: Параметры исполняемого файла дроппера

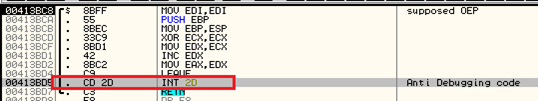

Рисунок 3: Признак того, что используется антиотладочная техника

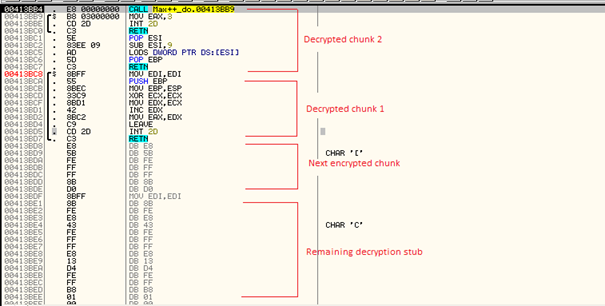

Рисунок 4: Maxx++ расшифровывает собственный код небольшими порциями

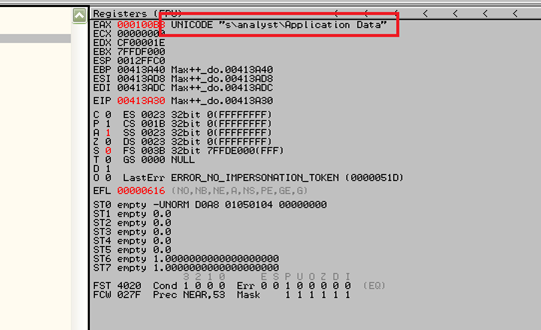

Рисунок 5: Вредонос пытается получить доступ к директории %APPDATA%

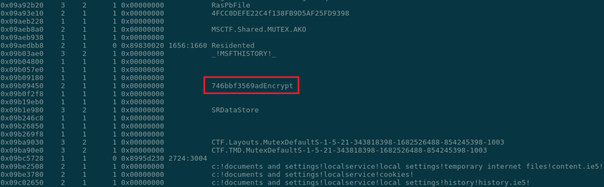

Рисунок 6: Подозрительный мьютекс в памяти

Рисунок 7: DLL’ка, инжектированная в память процесса explorer.exe

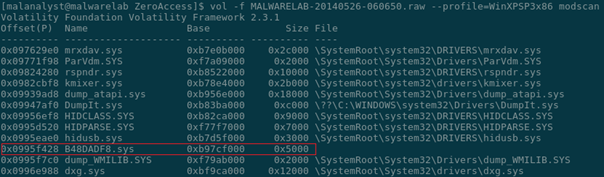

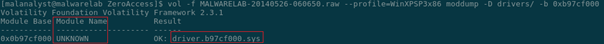

Рисунок 8: Скрытый модуль ядра

Рисунок 9: Вредоносный драйвер выгружен на диск

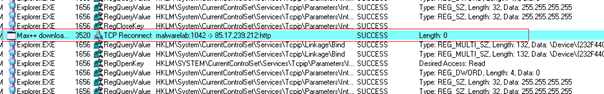

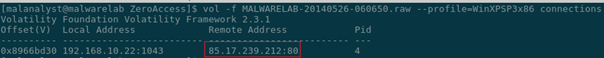

Рисунок 10: Троян пытается соединиться с веб-сервером

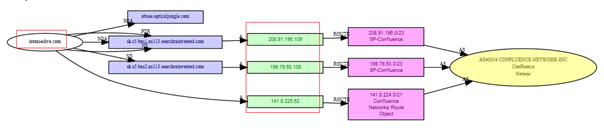

Рисунок 11: Закодированные запросы к домену internsedive.com

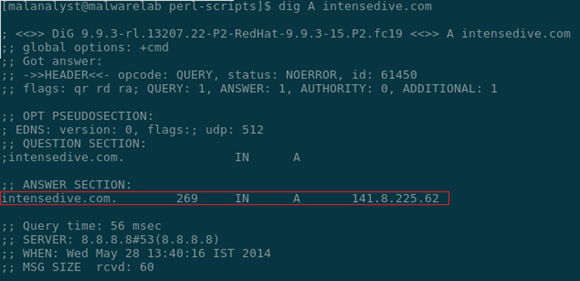

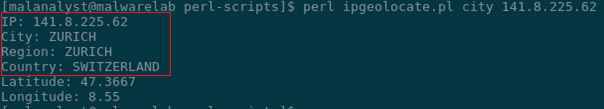

Рисунок 12: Информация о домене internsedive.com

Рисунок 13: Информация об IP-адресе

Рисунок 14: Домен intensedive.com привязан к 3 IP-адресам

Microsoft начали охоту за ZeroAccess

Про одну из последних модификаций этой вредоносной программы мы писали в блоге. Современная версия ZAccess использует скрытное заражение системного файла services.exe (aka SCM). Причем вредоносный код имеет в своем арсенале и компоненты для 64-битной версии Windows. Подобный способ обеспечения своего выживания является достаточно эффективным, при этом нужно отметить, что авторы этого вредоносного ПО подходили к его разработке весьма серьезно, так предыдущие версии содержали специальный сложно обнаруживаемый руткит, который глубоко скрывал компоненты вредоносной программы. В прошлом году стало очевидно, что злоумышленники переключились на разработку обновленной версии, которая использует модификацию services.exe. Очевидно это связано с все большим доминированием 64-битных ОС и невозможностью применения 32-битных руткит-технологий на этих ОС ввиду очевидных ограничений.

Несмотря на то, что Microsoft совместно с другими компаниями и ISP ставят перед собой цель очистки компьютеров от вредоносного кода, данная операция направлена не на ликвидацию кода ZeroAccess. Предпринятые меры используются для разрушения инфраструктуры получения прибыли киберпреступниками. Ботнет использует распределенную P2P-архитектуру, что значительно усложняет его устранение в целом.

Компания не разглашает деталей операции, однако известно, что она получила разрешение на блокирование работы компьютеров с идентифицированными IP-адресами, через которые осуществлялись мошеннические схемы в Европе и США. Также благодаря усилиям European Cybercrime Centre был осуществлен физический демонтаж серверов, которые использовались для управления ботнетом.

Как и в случае с Citadel (Zeus-based bot), суд удовлетворил прошение MS о передаче под их контроль доменов, которые использовались злоумышленниками.

Информация гражданских исков и другие правовые акты представлены здесь.

Zeroaccess cfg что это

Toolkit for ZeroAccess/Sirefef v3

Processes input file as ZeroAccess peer file, type required for correct port assignation. Result is output file with Time and IP+Port pairs as text.

Usage: zadecode peerlist_filename [type 32 or 64, default 32], for example: zadecode s32 32

Processes input as ZeroAccess payload container, attempting to decode it using RC4 and extract Microsoft Cabinet afterthat.

Usage: zadecrypt inputfile [outputfile], for example: zadecrypt 80000000.@ out.bin

Verifies if given file is valid container for ZeroAccess. Requires EA to be set at input file. More information about verification algorithm can be found in source.

Usage: zacheck inputfile [mode 32 or 64, default 32], for example: zacheck 80000000.@ 32

GUI application that monitors given p2p botnet network and downloads payload from it. Downloaded files contain all required information for further verification by zacheck tool. Dumps collected peers in ZeroAccess format so they can be used as bootstrap next. Use x86-32 version for win32 botnet and x64 for win64. For work required proper bootstrap list and read/write access to current directory.

Extracts actual bot installation dropper from encrypted resource of high level dropper.

Usage: zaextract inputfile [outputfile] hexkey, for example: zaextract highlvlbot.bin lowlvlbot.bin 0x12345678

Does not require administrative privileges. Some tools may require read/write access for the their directories. Modern compatible NT version required, Windows XP not supported. For best appearance allow zamon32/zamon64 in firewall.

Project comes with full source code written in C. In order to build from source you need: Microsoft Visual Studio 2015 U1 and later versions.

Symantec обезвредила часть ботнета ZeroAccess

Специалистам удалось обезвредить 500 тыс. зомби-компьютеров.

Компания Symantec обезвредила часть одного из крупнейших ботнетов. Из 1,9 млн зараженных машин около 500 тыс. были выведены из ботнета ZeroAccess. Все зомби-компьютеры использовались для распространения рекламы и мошенничества с интернет-валютой, а также для заражения других машин.

В настоящее время представителям Symantec не удалось обнаружить операторов ботнета: «Мы смогли обезвредить почти четверть компьютеров, входящих в ботнет. Таким образом, мы забрали четверть заработка у операторов ботнета».

Ботнет ZeroAcess использовался для генерации незаконных денег посредством рекламы. Для осуществления своей деятельности мошенники использовали метод хищения кликов. Исследовали отмечают, что этот ботнет не контролируется одним или двумя серверами, а полагается на коммуникацию между группами зараженных компьютеров. Децентрализация ботнета затрудняет процесс выведения его из строя.

В июле текущего года специалисты Symantec начали обрывать связь между зараженными компьютерами, что позволило отделить их от остальной части ботнета. Однако в скором времени Symantec обнаружили новый вид трояна ZeroAccess, что затруднило нарушение связи между зараженными компьютерами.

Symantec создала собственный ботнет мини-ZeroAccess для того, чтобы найти эффективные способы обезвреживания настоящей ZeroAccess. Эксперты надеются, что в будущем именно эти методы позволят бороться с ботнетом.