Что такое кибератака ее последствия приведите примеры

Кибератака (Хакерская атака) — что это такое, суть, виды и способы.

Кибератака или Хакерская атака – это попытка испортить или скомпрометировать функции компьютерной системы, с целью выведения компьютеров из строя или для похищения важных данных.

Кибератака, виды и цели.

Прежде всего следует понимать, что хакерские атаки условно можно поделить на 3 категории:

Относительно безобидные.

К относительно безобидным кибератакам можно отнести те атаки, которые не наносят ущерба компьютерному оборудованию и системам. Как правило, подобные действия осуществляются с целью внедрения в компьютерные системы шпионских программ, основная цель которых заключается в сборе конфиденциальной информации. Подобные программы никак себя не обнаруживают и не влияют на работу компьютеров. По сути владелец компьютера может долгое время работать, не подозревая, что все его личные данные утекают к хакеру. Естественно, что в данных действиях нет ничего хорошего и они являются незаконными, так как, обычно украденные данные используются в мошеннических целях.

Злонамеренные.

К злонамеренным хакерским атакам можно отнести те кибератаки, которые явно нацелены на внесение осложнений в работу отдельных компьютеров или целых сетей. В данном случаи, внедренное вредоносное программное обеспечение, будет саботировать работу компьютера: уничтожать или шифровать данные, ломать операционную систему, выключать или перезагружать ПК. К данному виду кибератак относятся всевозможные вирусы шифровщики и вымогатели типа WannaCry и Petya. Конечным результатом подобных действий может быть потеря времени и доходов многих компаний, нарушение доставки товаров и услуг клиентам, и тому подобные последствия.

Что такое Кибертерроризм.

Кибертерроризм является самым опасным среди всех разновидностей хакерских атак, так как целями нападения избираются различные важные государственные и коммунальные структуры типа энергоснабжения или транспортного сообщения. Поскольку атаки такого рода могут быстро разрушить инфраструктуру страны, они считаются идеальным средством ослабления нации. Успешно проведенная кибератака на ключевые точки инфраструктуры, может запросто парализовать страну на некоторое время нанеся колоссальные убытки. К счастью, многие страны признают реальную угрозу кибертерроризма и предпринимают шаги по защите государственных и общественных систем от любого типа интернет-атак путем дублирования систем.

Методы осуществления хакерских атак.

Кибератака, основные способы:

Вредоносное ПО (Malware).

Данная форма атаки заключается в установке на компьютер различного вредоносного или вирусного программного обеспечения, которое в дальнейшем будет полностью контролировать всю работу ПК. Обычно, данный софт пользователь устанавливает самостоятельно, используя установку программ взятых с сомнительных источников.

Фишинг.

При фишинге используется практически такая же концепция по внедрению вредоносного ПО, за исключением того, что пользователю специально подбрасывают данный софт имитируя трастовый ресурс. Подробней о фишинге можно прочитать тут.

SQL внедрение.

SQL – это язык программирования, используемый для связи с базами данных. Многие серверы, на которых хранятся важный контент для веб-сайтов, используют SQL для управления данными в своих базах. SQL внедрение — это кибератака специально нацеленная на такой сервер. Используя вредоносный код, хакеры пытаются взаимодействовать с данными хранящимися на нем. Это особенно проблематично, если сервер хранит информацию о частных клиентах с веб-сайта, такую как номера кредитных карт, имена пользователей и пароли (учетные данные) или другую личную информацию.

Межсайтовый скриптинг (XSS).

Подобно SQL-внедрению, эта атака также включает в себя помещение вредоносного кода на веб-сайт, но в этом случае сам сайт не подвергается атакам. Вместо этого вредоносный код, запускается только в браузере пользователя, когда он посещает атакуемый веб-сайт. Таким образом хакер может перехватывать информацию, проходящую между пользователем и сайтом. Один из наиболее распространенных способов, которым злоумышленник может развернуть атаку межсайтового скриптинга, является вставка вредоносного кода в комментарий или сценарий, который может автоматически запускаться. Например, хакер может встроить ссылку на вредоносный JavaScript в комментарии к блогу.

DDoS – это кибератака, суть которой заключается в отправке огромного количества запросов на сервер за короткий промежуток времени. В результате сервер не может справиться с таким огромным потоком входящий запросов и начинает тормозить или ложится. Как правило, для таких атак хакеры используют компьютеры-зомби, объединенные в ботнет, для создания критической массы запросов.

На самом деле, способов проведения кибератак гораздо больше. Практически каждый день хакеры находят новые и уязвимые места и лазейки в системах, но большинство атак становятся возможными именно благодаря человеческой халатности и неосторожности: слабые пароли, разглашение личных данный и тому подобное.

Десять самых громких кибератак XXI века

Что такое кибератака и какой она бывает?

Кибератака — или хакерская атака — это вредоносное вмешательство в информационную систему компании, взлом сайтов и приложений, личных аккаунтов и устройств [1].

Главные цели — получить выгоду от использования этих данных или шантажа владельцев. Есть целые хакерские группы, которые взламывают сайты, инфраструктуры и сервисы, чтобы заявить о себе. Такие атаки сравнимы с террористическими.

Кибератаки различают по способу воздействия:

1. WannaCry — самый массовый вирус десятилетия

Когда: май 2017 года.

Кого или что атаковали: компьютеры на ОС Microsoft Windows.

Что произошло:

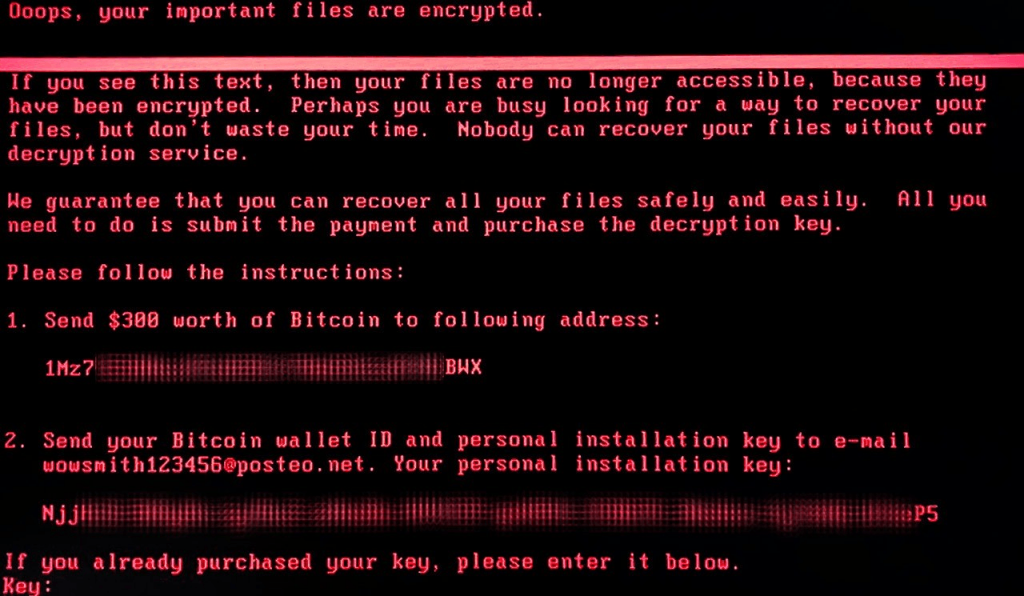

WannaCry — вредоносная программа-вымогатель, которая использовала уязвимость нулевого дня в различных версиях Windows. Проникая в компьютеры, вирус зашифровывал все содержимое, а затем начинал требовать деньги за разблокировку. Однако расшифровать файлы было невозможно.

Впервые его обнаружили в Испании, а затем и в других странах. Больше всего пострадали Россия, Украина и Индия. Из-за WannaCry остановилась работа банков, правительственных организаций, аэропортов. В ряде британских больниц не смогли провести срочные операции. Код вируса выглядел слишком примитивным и как будто недописанным. Поэтому появились версии, что разработчик случайно выпустил его раньше времени [2]. В пользу этого говорит и то, что коды для расшифровки не работали. Предполагают, что изначально WannaCry должен был поразить все устройства на Windows.

Остановить вирус удалось исследователю Маркусу Хатчинсу под ником Malwaretechblog. Он обратил внимание, что перед тем, как зашифровать файлы, программа отправляет запрос на несуществующий домен. Хатчинс зарегистрировал этот домен, после чего WannaCry перестал причинять вред. В создании вируса подозревают Lazarus Group и другие группировки, связанные с Агентством национальной безопасности США: данные об уязвимости были известны только АНБ.

2. Petya/NotPetya/ExPetr — самый большой ущерб от кибератаки

Когда: июнь 2017 года.

Кого или что атаковали: крупные корпоративные сети компаний и госслужб по всему миру

Что произошло:

Первая версия вируса появилась еще в марте 2016 года, но серьезные кибератаки начались в 2017-м. Не все согласны с тем, что в обоих случаях это был один и тот же вирус, но значительная часть кода действительно совпадала. По поводу названия тоже возникли споры: исследователи из «Лаборатории Касперского» предпочитают называть вирус New Petya, NotPetya или ExPetr [4].

Так же, как и WannaCry, Petya и его поздние версии поражали компьютеры на ОС Microsoft Windows. Они зашифровывали файлы — точнее, базу данных с информацией обо всех файлах на диске — и данные для загрузки ОС. Затем вирус требовал выкуп в биткоинах.

Но коды для расшифровки не помогали, а, наоборот, уничтожали все данные на жестком диске. При этом вирус получал полный контроль над всей инфраструктурой компании, и защита от WannaCry против него уже не действовала.

Для создания NotPetya использовали коды хакерской группировки Equation, выложенные в открытый доступ. В октябре 2020 власти США обвинили хакерскую группировку Sandworm [5], состоящую из сотрудников российского ГУ ГШ, в причастности к вирусу NotPetya и другим кибератакам.

Больше всего от вируса пострадала Украина. Позднее пришли к выводу [6], что именно отсюда началось заражение. Причина — в автоматическом обновлении бухгалтерской программы M.T.doc, которой пользуется большинство компаний и госорганов в стране.

3. Выборы в США — главный политический скандал

Когда: июль 2016 года.

Кого или что атаковали: серверы Национального комитета Демократической партии США (DNC) и комитета Демократической партии по выборам в Конгресс (DCCC).

Что произошло:

Хакеры использовали вредоносное ПО для удаленного управления серверами и передачи файлов, а также слежки за всеми действиями пользователей в рамках сети. После кибератаки хакеры вычистили все следы своей активности.

Хакерам удалось получить доступ к электронной почте кандидата в президенты от демократов Хилари Клинтон и ее команды. В итоге 30 тыс. электронных писем были опубликованы на WikiLeaks [8], включая 7,5 тыс. документов, отправленных самой Клинтон. Многие документы были секретными и касались террористических атак на консульство США в Бенгази в 2012 году. Остальные содержали персональные данные членов и спонсоров демократической партии, включая номера их кредитных карт.

Американские эксперты по интернет-безопасности обвинили в этих атаках действующие из России хакерские группировки под названием Cozy Bear и Fancy Bear [9].

Ущерб: История с перепиской вызвала раскол внутри демократов и сильно пошатнула их позиции накануне выборов. Скандал негативно повлиял на рейтинги Клинтон и помешал ей победить Дональда Трампа на президентских выборах. Она же положила начало Пиццагейту — одной из самых масштабных теорий заговора в США [10].

Накануне новых американских выборов в 2020 году вышел доклад Microsoft [11]. В нем сообщается о 200 хакерских атаках, связанных с выборами. И вновь в числе главных виновных называют Россию [12].

4. Взлом Facebook — самая громкая утечка данных из соцсети

Когда: 2020 год.

Кого или что атаковали: персональные данные пользователей Facebook.

Что произошло:

В марте 2020 года британская компания Comparitech сообщила об утечке данных более 267 млн пользователей Facebook [13]. Большая часть из них принадлежит американцам [14]. Их могли использовать для рассылки фишинговых ссылок.

В августе 2020 года эксперты из компании DarkNet Data Leakage & Breach Intelligence (DLBI) обнаружили в Cети персональные данные 150 млн пользователей Facebook, Instagram и LinkedIn [15]. На этот раз данные похитили с сервера в США, который принадлежит китайской компании Shenzhen Benniao Social Technology (socialarks.com) [16]. Она продает рекламу и продвижение в соцсетях.

Психическая кибератака: взлом клиники в Финляндии

В сентябре 2020 года киберпреступники взломали базу Vastaamo — одного из крупнейших психотерапевтических центров в Финляндии [19]. Они похитили личные данные десятков тысяч пациентов, включая записи сессий с терапевтами. В обмен на данные хакеры потребовали выкуп в €200-540 с каждого пациента и €450 тыс. (около 40 млн руб.) — с самого центра [20]. Правительство Финляндии собрало экстренное заседание с участием министра обороны. Однако злоумышленников так и не поймали, а данные пациентов оказались в даркнете [21].

5. Нашумевший взлом аккаунтов знаменитостей в Twitter

Когда: июль 2020 года.

Кого или что атаковали: Twitter-аккаунты Билла Гейтса, Илона Маска, Барака Обамы, Джеффа Безоса, Канье Уэста и других известных личностей в США.

Что произошло:

Во взломанных профилях злоумышленники, от имени американских звезд, политиков и бизнесменов, призывали отправлять биткоины на указанный криптокошелек [22]. Каждый перевод они обещали вернуть в двойном размере. Пострадали также корпоративные аккаунты Apple и Uber.

5 самых выдающихся кибератак

Эпидемии, шпионаж, разрушения — рассказываем про самые запомнившиеся кибератаки последних лет.

Чаще всего кибератака выглядит довольно обыденно: в худшем случае на экране у пользователя появляется уведомление, что его компьютер зашифрован, и требование заплатить выкуп. Зачастую же ничего видимого вообще не происходит — многие зловреды стараются вести себя максимально тихо и незаметно, чтобы успеть украсть как можно больше ценной информации до того, как их заметят.

Но бывают кибератаки, которые привлекают внимание — либо своим масштабом, либо своей изощренностью. В этом посте мы расскажем о пяти наиболее выдающихся кибератаках последнего десятилетия.

WannaCry: настоящая эпидемия

После этой атаки о шифровальщиках в частности и о компьютерных зловредах вообще узнали даже те, кто раньше ничего похожего в жизни не слышал. Используя эксплойты из арсенала Equation Group, которые стали доступны публике благодаря хакерам Shadow Brokers, злоумышленники создали страшное чудовище — шифровальщика, который был способен быстро распространяться по Интернету и локальным сетям.

В результате четырехдневной эпидемии WannaCry из строя вышли более 200 000 компьютеров в 150 странах. В том числе досталось и критической инфраструктуре — в некоторых больницах WannaCry зашифровал все устройства, включая медицинское оборудование, а некоторые заводы были вынуждены остановить производство. Из недавних атак WannaCry — самая масштабная.

Подробнее о WannaCry читайте здесь, а о бизнес-аспектах эпидемии можно узнать здесь и здесь. Кстати, WannaCry до сих пор гуляет по миру, и о том, как правильно настроить Windows, чтобы от него защититься, написано вот тут.

NotPetya/ExPetr: самая дорогая атака за всю историю

При этом самой дорогостоящей атакой стала эпидемия не WannaCry, а другого шифровальщика (на самом деле вайпера, но суть от этого не меняется) — ExPetr, также известного как NotPetya. Принцип действия у него был тот же самый: используя эксплойты EternalBlue и EtrernalRomance, червь перемещался по Сети и безвозвратно шифровал все на своем пути.

Эпидемия оказалась менее масштабной по общему количеству зараженных машин, однако в случае NotPetya основными жертвами стали бизнесы — в том числе потому, что одной из изначальных точек распространения было финансовое программное обеспечение MeDoc. Злоумышленникам удалось получить контроль над сервером обновлений MeDoc — и в результате множество клиентов, использующих это ПО, под видом обновления получили зловреда, который затем отправился распространяться по сети.

Подробнее об эпидемии NotPetya/ExPetr можно узнать в отдельном посте; о том, какие неприятности она доставила бизнесу, можно почитать тут; а вот здесь мы рассказываем, почему эпидемия, выводящая из строя крупные бизнесы, касается не только тех, чьи компьютеры заразились, но и всех остальных.

Stuxnet: выстрелившее кибероружие

Наверное, самая легендарная атака — сложный, комплексный зловред, который вывел из строя центрифуги для обогащения урана в Иране, замедлив иранскую ядерную программу на несколько лет. Именно после появления Stuxnet начали говорить об использовании кибероружия против промышленных систем.

Ничего более сложного и хитроумного в то время просто не существовало — червь умел незаметно распространяться через USB-флешки, проникая даже в те компьютеры, которые не были подключены к Интернету или локальной сети.

Червь вышел из-под контроля, быстро разошелся по миру и заразил сотни тысяч компьютеров. Впрочем, повредить этим компьютерам он не мог, потому что был создан для весьма специфической задачи. Как-либо проявлял себя червь только тогда, когда оказывался на компьютерах, управляющих программируемыми контроллерами и софтом Siemens. В этом случае он перепрограммировал контроллеры. Задавая слишком большие значения скорости вращения центрифуг для обогащения урана, он становился причиной их физического разрушения.

Вообще про Stuxnet написана целая книга, но для общего понимания, как червь распространялся и что заражал, хватит, наверное, вот этого поста.

Dark Hotel: шпионы в нумерах

Не секрет, что публичные сети Wi-Fi в кафе или аэропортах могут быть не слишком безопасными. Но при этом многие верят, что в отелях-то все должно быть лучше: пусть даже сеть там и открытая, но хотя бы с какой-то нормальной авторизацией.

Некоторым топ-менеджерам и высокопоставленным чиновникам такие представления дорого обошлись — при подключении к сети отеля им предлагали установить легитимное на первый взгляд обновление какого-нибудь популярного программного обеспечения, и как только они это делали, их устройства заражались шпионской программой Dark Hotel, которую злоумышленники специально внедряли в сеть за несколько дней до их приезда и убирали несколькими днями позже. Незаметный шпион считывал нажатия клавиш, а также позволял злоумышленникам организовывать целевые фишинговые атаки.

Подробнее о том, как происходило заражение Dark Hotel и что случалось после заражения, читайте вот в этом посте.

Mirai: падение Интернета

О существовании ботнетов было известно давно, но появление «Интернета вещей» буквально вдохнуло в ботнеты новую жизнь: злоумышленники принялись массово заражать устройства, о безопасности которых никто толком не заботился и антивирусы для которых никто не писал. Дальше эти устройства искали другие такие же — и заражали уже их. Вся эта зомби-армада, построенная на зловреде с романтичным именем Mirai (в переводе с японского «будущее»), расширялась, росла и ждала команды.

И однажды — 21 октября 2016 года — владельцы гигантского ботнета, просто пытаясь понять его возможности, заставили все эти миллионы цифровых видеорекордеров, роутеров, IP-камер и прочей «умной» техники завалить обращениями DNS-провайдера Dyn.

Это называется DDoS-атака, и такой массированной атаки Dyn не выдержал. А вместе с DNS перестали быть доступны и сервисы, на него полагавшиеся: в США невозможно было пользоваться PayPal, Twitter, Netflix, Spotify, онлайн-сервисами PlayStation и много чем еще. Со временем Dyn удалось отбиться, но масштабная атака Mirai-ботнета заставила мир всерьез задуматься о безопасности «умных» вещей — это была более чем наглядная демонстрация того, что может произойти, если ей пренебрегать.

Подробнее о ботнетах Mirai, атаке на Dyn и сломавшемся в 2016 году Интернете можно почитать вот в этом посте.

Самые громкие кибератаки 21 века

В XXI веке кибератаки становятся все более ощутимой, мощной угрозой безопасности не только отдельных компаний, пользователей или интернет-ресурсов, но и государств. Они могут вывести из строя отдельные объекты инфраструктуры, дестабилизировать работу целых систем. Все больше развитых стран стремятся защититься от нее путем создания особых подразделений, действующих в составе спецслужб.

Самые громкие кибератаки последних 7 лет описал доктор университета в Джорджтауне (США) Тавиш Вайдя: он специализируется на программировании систем управления и защиты цифровых систем, в том числе от кибер-угроз.

Операция «Аврора», 2009 год

В 2009 году под прицелом китайских киберзлоумышленников оказались крупнейшие американские интернет-гиганты, по большей части Google. Серия атак была инициирована определенными структурами, близкими к Народной освободительной армии Китая.

Цель кибер-вторжения тогда заключалась в получении доступа к исходным кодам ПО компаний. Злоумышленников также интересовала информация о китайских диссидентах. Боле того, опасность атаки заключалась в возможности поиска уязвимостей в продуктах, которые еще не вышли, для планирования новых нападений.

За полгода операции «Аврора» пострадали Juniper Networks Rackspace, Northrop Grumman, Adobe Systems, Morgan Stanley, Yahoo, Google.

Отказ в обслуживании, 2009 год

Летом 2009 года и без того сложная политическая ситуация между Республикой Корея и КНДР еще больше обострилась. Причиной тому послужила кибератака на правительственные, банковские и новостные сайты Республики Корея.

Тогда нападению подверглось более 20-ти сайтов президента страны, парламента, ведущих СМИ, Министерства обороны и крупнейших банков.

Нападение предполагало единовременное направление большого количества запросов, в результате чего те рухнули. По мнению американских спецслужб, столь мощная и организованная атака стала возможной благодаря использованию сети частных ПК, зараженных особым вирусом.

Ghost Net, 2009 год

В 2009 году были атакованы дипломатические и международные организации в более чем 100 странах, источник — крупнейшая из выявленных шпионских сетей. Тогда зараженный компьютер оказался в одной из штаб-квартир изгнанного тибетского правительства, а четыре управляющих сервера располагались в Китайских провинциях и США.

Целью атак стало получение секретной информации и шпионаж. К взлому компьютеров злоумышленники подходили очень избирательно, ориентируясь исключительно на ключевые межгосударственные и неправительственные организации. В первую очередь были вскрыты почтовые ящики Далай-Ламы.

Хакеры получили доступ не только к переписке и секретным документам, но также могли записывать данные с камер видеонаблюдения и микрофонов в режиме online.

Заражение большинства компьютеров происходило посредством электронных писем. Они приходили с адресов людей, которым доверяли получатели. Для особенно важных целей, хакеры даже копировали стиль изложения информации человека, которому мог доверять адресат. К письму прикреплялся зараженный файл, чаще всего в формате Adobe Acrobat или Microsoft Word.

Американский червь для Ирана, 2010 год

В 2010 году крупнейшая кибер-атака начала века, получившая название «Stuxnet», была инициирована спецслужбами Израиля и США. Правда эта версия пока до сих пор не получила официальных подтверждений, ее выдвинуло авторитетное издание New York Times. Поданным его сотрудников атака должна была саботировать иранскую ядерную программу. Тогда вирус Stuxnet поразил более 60% компьютеров Ирана, параллельно захватив около 20% машин в Индонезии и 10% компьютеров в Индии, не считая других европейских и азиатских стран.

Нападение положило начало масштабной информационной войне против иранской ядерной программы. Тогда стало понятно, что Stuxnet — это мощная компьютерная программа, разработанная с целью проникновения в удаленные системы для их полного контроля. Вирус нового поколения, функционирующий по принципу «запустить и забыть», жертвой которого мог стать любой объект в киберпространстве. Гениальность Stuxnet заключалась не только в возможности поразить любой компьютер, даже не подключенный к всемирной паутине, но и перепрограммировании его целей.

Атака на крупнейший финансовый конгломерат США, 2014 год

В результате этой кибератаки были скомпрометированы более 80 млн. клиентских счетов. В 2014 году в результате утечки данных банк JP Morgan Chase понес серьезный ущерб, а его авторитет оказался на грани катастрофы. Злоумышленников интересовала информация, имеющая отношение к маркетинговым услугам банка. Их атаке подверглось 90 серверов на которых хранилась информация о клиентах. Период каждого взлома был довольно коротким — не более часа, причем первый из них, как впоследствии установило следствие, выполнился с персонального компьютера одного из сотрудников банка.

Позднее спецслужбы США арестовали трех подозреваемых — граждан Израиля. Им предъявили обвинение по десяткам пунктов, включая мошенничество для получения прибыли незаконным путем, отмывание денег, взлом компьютерных систем.

Данные, которые удалось раздобыть, хакеры использовали в личных целях: для игры на бирже, в результате чего им удалось обогатиться на десятки миллионов долларов.

2015 год

2015 год оказался одним из самых «богатых» на кибер-атаки. В результате одной из них, под названием Carbanak, пострадало более 100 финансовых учреждений в США, в каждом из которых не досчитались от 1,5 до 10 миллионов долларов.

Добрались хакеры и до крупнейшего ресурса по подбору партнера для супружеской измены, получив полный доступ к данным всех пользователей.

Летом 2015 года атаке подверглось управление кадров США, в результате чего злоумышленники похитили данные более 20 миллионов человек, включая американских военнослужащих и госслужащих.

Способы борьбы

О способах защиты от DDoS-атак написано немало. Однако киберзлоумышленники с каждым годом становятся все более изощренными в способах и методах «вредительства». Противостоять им сложно. Как видим от атак не застрахованы даже, казалось бы, наиболее защищенные инстанции.

Если у вас есть бизнес, обратитесь за помощью в компанию, которая специализируется на обнаружении вредоносных программ, подозрительного обмена данных и атакующих действий.

В случае защиты персонального компьютера достаточно позаботиться об установке актуального антивируса.

Позаботьтесь о защите от вирусов на флеш-носителях, отключив их автоматический запуск в реестре Windows.

Защититься от скриптов во время вебсерфинга можно, пользуясь одним из наиболее защищенных браузеров, например, Chrome или Firefox. Для достижения наивысшего уровня защиты необходимо запретить браузеру выполнять скрипты и другие виды потенциально опасного программного обеспечения.

«Гуляя» по просторам интернета, не стоит кликать на сомнительную рекламу и привлекательные кнопки с заманчивыми предложениями. Не открывайте письма от посторонних людей, не отправляйте СМС и не звоните по сомнительным номерам телефонов, даже если в сопроводительной информации вам предлагают здесь и сейчас получить миллион долларов.

Не кликайте по ссылкам, которые вызывают подозрение. Если хотите перейти на сайт, введите его название вручную в отдельно открытом окне. Во всех популярных на сегодня браузерах по умолчанию предусмотрена защита от фишинга: если ресурс является таковым, система предупредит об этом.

И не забывайте регулярно обновлять ОС. Это позволит своевременно устранить уязвимости и защититься от разного рода кибер-вторжений.

Кибер-атаки 2016

Не так давно специалисты Лаборатории Касперского провели анализ кибер-нападений, зафиксированных с начала этого года. В результате им удалось выяснить, что их длительность становится меньше, в тот время как интенсивность и сложность растет.

С начала года продолжительность более 70% «нападений» не превышала четырех часов. Самая длительная из них продолжалась чуть более недели, а в конце минувшего года — почти 14 дней. Показательным, по мнению аналитиков Лаборатории, является факт увеличения суммарного количества атак на один ресурс. В 2016 году их было чуть больше 30-ти, в то время как годом ранее – 24.

Также удалось выяснить, что атаки усложнились, стали более целевыми и теперь в большей степени ориентированы на приложения. Например, все чаще хакеры пытаются вывести из строя сайты, функционирующие на базе WordPress, используя технологию Pingback. Она приводит к перегрузке сайта-оригинала большим количеством запросов, в результате чего тот обрушается.

По итогам первых трех месяцев этого года РФ вошла в ТОП стран, интернет-ресурсы которых подвергаются кибер-нападениям наиболее часто. В лидерах по DDoS-атакам значатся Китай, Республика Корея и США.

Ломать — не строить: профессия «Веб-разработчик».

В XXI веке кибератаки становятся все более ощутимой, мощной угрозой безопасности не только отдельных компаний, пользователей или интернет-ресурсов, но и государств. Они могут вывести из строя отдельные объекты инфраструктуры, дестабилизировать работу целых систем. Все больше развитых стран стремятся защититься от нее путем создания особых подразделений, действующих в составе спецслужб.

Самые громкие кибератаки последних 7 лет описал доктор университета в Джорджтауне (США) Тавиш Вайдя: он специализируется на программировании систем управления и защиты цифровых систем, в том числе от кибер-угроз.

Операция «Аврора», 2009 год

В 2009 году под прицелом китайских киберзлоумышленников оказались крупнейшие американские интернет-гиганты, по большей части Google. Серия атак была инициирована определенными структурами, близкими к Народной освободительной армии Китая.

Цель кибер-вторжения тогда заключалась в получении доступа к исходным кодам ПО компаний. Злоумышленников также интересовала информация о китайских диссидентах. Боле того, опасность атаки заключалась в возможности поиска уязвимостей в продуктах, которые еще не вышли, для планирования новых нападений.

За полгода операции «Аврора» пострадали Juniper Networks Rackspace, Northrop Grumman, Adobe Systems, Morgan Stanley, Yahoo, Google.

Отказ в обслуживании, 2009 год

Летом 2009 года и без того сложная политическая ситуация между Республикой Корея и КНДР еще больше обострилась. Причиной тому послужила кибератака на правительственные, банковские и новостные сайты Республики Корея.

Тогда нападению подверглось более 20-ти сайтов президента страны, парламента, ведущих СМИ, Министерства обороны и крупнейших банков.

Нападение предполагало единовременное направление большого количества запросов, в результате чего те рухнули. По мнению американских спецслужб, столь мощная и организованная атака стала возможной благодаря использованию сети частных ПК, зараженных особым вирусом.

Ghost Net, 2009 год

В 2009 году были атакованы дипломатические и международные организации в более чем 100 странах, источник — крупнейшая из выявленных шпионских сетей. Тогда зараженный компьютер оказался в одной из штаб-квартир изгнанного тибетского правительства, а четыре управляющих сервера располагались в Китайских провинциях и США.

Целью атак стало получение секретной информации и шпионаж. К взлому компьютеров злоумышленники подходили очень избирательно, ориентируясь исключительно на ключевые межгосударственные и неправительственные организации. В первую очередь были вскрыты почтовые ящики Далай-Ламы.

Хакеры получили доступ не только к переписке и секретным документам, но также могли записывать данные с камер видеонаблюдения и микрофонов в режиме online.

Заражение большинства компьютеров происходило посредством электронных писем. Они приходили с адресов людей, которым доверяли получатели. Для особенно важных целей, хакеры даже копировали стиль изложения информации человека, которому мог доверять адресат. К письму прикреплялся зараженный файл, чаще всего в формате Adobe Acrobat или Microsoft Word.

Американский червь для Ирана, 2010 год

В 2010 году крупнейшая кибер-атака начала века, получившая название «Stuxnet», была инициирована спецслужбами Израиля и США. Правда эта версия пока до сих пор не получила официальных подтверждений, ее выдвинуло авторитетное издание New York Times. Поданным его сотрудников атака должна была саботировать иранскую ядерную программу. Тогда вирус Stuxnet поразил более 60% компьютеров Ирана, параллельно захватив около 20% машин в Индонезии и 10% компьютеров в Индии, не считая других европейских и азиатских стран.

Нападение положило начало масштабной информационной войне против иранской ядерной программы. Тогда стало понятно, что Stuxnet — это мощная компьютерная программа, разработанная с целью проникновения в удаленные системы для их полного контроля. Вирус нового поколения, функционирующий по принципу «запустить и забыть», жертвой которого мог стать любой объект в киберпространстве. Гениальность Stuxnet заключалась не только в возможности поразить любой компьютер, даже не подключенный к всемирной паутине, но и перепрограммировании его целей.

Атака на крупнейший финансовый конгломерат США, 2014 год

В результате этой кибератаки были скомпрометированы более 80 млн. клиентских счетов. В 2014 году в результате утечки данных банк JP Morgan Chase понес серьезный ущерб, а его авторитет оказался на грани катастрофы. Злоумышленников интересовала информация, имеющая отношение к маркетинговым услугам банка. Их атаке подверглось 90 серверов на которых хранилась информация о клиентах. Период каждого взлома был довольно коротким — не более часа, причем первый из них, как впоследствии установило следствие, выполнился с персонального компьютера одного из сотрудников банка.

Позднее спецслужбы США арестовали трех подозреваемых — граждан Израиля. Им предъявили обвинение по десяткам пунктов, включая мошенничество для получения прибыли незаконным путем, отмывание денег, взлом компьютерных систем.

Данные, которые удалось раздобыть, хакеры использовали в личных целях: для игры на бирже, в результате чего им удалось обогатиться на десятки миллионов долларов.

2015 год

2015 год оказался одним из самых «богатых» на кибер-атаки. В результате одной из них, под названием Carbanak, пострадало более 100 финансовых учреждений в США, в каждом из которых не досчитались от 1,5 до 10 миллионов долларов.

Добрались хакеры и до крупнейшего ресурса по подбору партнера для супружеской измены, получив полный доступ к данным всех пользователей.

Летом 2015 года атаке подверглось управление кадров США, в результате чего злоумышленники похитили данные более 20 миллионов человек, включая американских военнослужащих и госслужащих.

Способы борьбы

О способах защиты от DDoS-атак написано немало. Однако киберзлоумышленники с каждым годом становятся все более изощренными в способах и методах «вредительства». Противостоять им сложно. Как видим от атак не застрахованы даже, казалось бы, наиболее защищенные инстанции.

Если у вас есть бизнес, обратитесь за помощью в компанию, которая специализируется на обнаружении вредоносных программ, подозрительного обмена данных и атакующих действий.

В случае защиты персонального компьютера достаточно позаботиться об установке актуального антивируса.

Позаботьтесь о защите от вирусов на флеш-носителях, отключив их автоматический запуск в реестре Windows.

Защититься от скриптов во время вебсерфинга можно, пользуясь одним из наиболее защищенных браузеров, например, Chrome или Firefox. Для достижения наивысшего уровня защиты необходимо запретить браузеру выполнять скрипты и другие виды потенциально опасного программного обеспечения.

«Гуляя» по просторам интернета, не стоит кликать на сомнительную рекламу и привлекательные кнопки с заманчивыми предложениями. Не открывайте письма от посторонних людей, не отправляйте СМС и не звоните по сомнительным номерам телефонов, даже если в сопроводительной информации вам предлагают здесь и сейчас получить миллион долларов.

Не кликайте по ссылкам, которые вызывают подозрение. Если хотите перейти на сайт, введите его название вручную в отдельно открытом окне. Во всех популярных на сегодня браузерах по умолчанию предусмотрена защита от фишинга: если ресурс является таковым, система предупредит об этом.

И не забывайте регулярно обновлять ОС. Это позволит своевременно устранить уязвимости и защититься от разного рода кибер-вторжений.

Кибер-атаки 2016

Не так давно специалисты Лаборатории Касперского провели анализ кибер-нападений, зафиксированных с начала этого года. В результате им удалось выяснить, что их длительность становится меньше, в тот время как интенсивность и сложность растет.

С начала года продолжительность более 70% «нападений» не превышала четырех часов. Самая длительная из них продолжалась чуть более недели, а в конце минувшего года — почти 14 дней. Показательным, по мнению аналитиков Лаборатории, является факт увеличения суммарного количества атак на один ресурс. В 2016 году их было чуть больше 30-ти, в то время как годом ранее – 24.

Также удалось выяснить, что атаки усложнились, стали более целевыми и теперь в большей степени ориентированы на приложения. Например, все чаще хакеры пытаются вывести из строя сайты, функционирующие на базе WordPress, используя технологию Pingback. Она приводит к перегрузке сайта-оригинала большим количеством запросов, в результате чего тот обрушается.

По итогам первых трех месяцев этого года РФ вошла в ТОП стран, интернет-ресурсы которых подвергаются кибер-нападениям наиболее часто. В лидерах по DDoS-атакам значатся Китай, Республика Корея и США.

Ломать — не строить: профессия «Веб-разработчик».