splash hta что это

Как я могу исправить проблемы, связанные с Splash.hta?

Основные причины HTA ошибок, связанных с файлом splash.hta, включают отсутствие или повреждение файла, или, в некоторых случаях, заражение связанного Vegas Pro 8 вредоносным ПО в прошлом или настоящем. В большинстве случаев скачивание и замена файла HTA позволяет решить проблему. Если ошибка splash.hta возникла в результате его удаления по причине заражения вредоносным ПО, мы рекомендуем запустить сканирование реестра, чтобы очистить все недействительные ссылки на пути к файлам, созданные вредоносной программой.

Ниже представлена наша база версий файлов splash.hta для большинства выпусков операционной системы Windows (включая %%os%%), где вы также можете их скачать. Если в настоящий момент отсутствует необходимая вам версия splash.hta, запросите ей, нажав на кнопку Request (Запрос) рядом с необходимой версией файла. В редких случаях, если вы не можете найти версию необходимого вам файла ниже, мы рекомендуем вам обратиться за дополнительной помощью к Sony.

Как правило, при размещении файла splash.hta в надлежащем каталоге, проблемы, связанные с данным файлом, больше не возникают, однако следует выполнить проверку, чтобы убедиться в том, что проблему удалось устранить. Затем вы можете повторно открыть Vegas Pro 8, чтобы проверить выводится ли сообщение об ошибке.

| splash.hta Описание файла | |

|---|---|

| Ext: | HTA |

| Функция: | Editor,Video |

| Новейшие программы: | Vegas Pro 8 |

| Версия программного обеспечения: | 2007 |

| Разработчик: | Sony |

| Имя файла: | splash.hta Запрос |

| Размер (в байтах): | 4236 |

| SHA-1: | b1cfd3647087e7607c4e726dd85d4a36f3f3049f |

| MD5: | 5c232cb9f5a96f9a7d11c15f391a110a |

| CRC32: | 67654009 |

Идентификатор статьи: 177844

Splash.hta

Выберите программное обеспечение

Сообщение о вирусе-черве Win32/Conficker

Поддержка системы Windows Vista с пакетом обновления 1 (SP1) прекратилась 12 июля 2011 г. Чтобы по-прежнему получать обновления для системы безопасности Windows, установите пакет обновления 2 (SP2) для Windows Vista. Дополнительные сведения см. на веб-сайте корпорации Майкрософт по следующему адресу: Заканчивается поддержка некоторых версий Windows.

Аннотация

Эта статья базы знаний предназначена для системных администраторов, способных выполнить описанные в ней действия в корпоративной среде. Выполнять эти действия не требуется, если антивирусная программа правильно удалила вирус, а системы полностью обновлены. Чтобы убедиться, что вируса Conficker нет в системе, запустите быструю проверку со следующей веб-страницы: http://www.microsoft.com/security/scanner/ru-ru/

Дополнительные сведения о вирусе Conficker см. на веб-сайте корпорации Майкрософт по следующему адресу:

Признаки заражения

О заражении компьютера этим червем свидетельствует наличие любого из перечисленных ниже симптомов, однако в некоторых случаях признаки заражения полностью отсутствуют.

Нарушение политик блокировки учетных записей.

Отключение службы автоматического обновления, фоновой интеллектуальной службы передачи (BITS), Защитника Windows и службы регистрации ошибок.

Слишком медленные ответы контроллеров доменов на запросы клиентов.

Недоступность различных веб-сайтов, посвященных вопросам безопасности.

Неработоспособность различных средств обеспечения безопасности. Для получения списка известных средств посетите веб-сайт Майкрософт по приведенному ниже адресу и откройте вкладку Анализ, содержащую сведения о вирусе-черве Win32/Conficker.D. Дополнительные сведения см. на веб-сайте Майкрософт по следующему адресу:

Дополнительные сведения о вирусе-черве Win32/Conficker см. на веб-сайте Центра Майкрософт по защите от вредоносных программ:

Методы распространения

Вирус-червь Win32/Conficker распространяется различными способами. К ним относятся:

использование уязвимости, устраняемой обновлением для системы безопасности 958644 (MS08-067);

использование сетевых папок;

использование функциональных возможностей автозапуска.

Поэтому необходимо соблюдать особую осторожность при очистке сети: опасные файлы не должны повторно заражать уже очищенные системы.

Примечание. Вариант вируса-червя Win32/Conficker.D не заражает съемные носители или общие папки по сети. Червь Win32/Conficker.D устанавливается предыдущими вариантами Win32/Conficker.

Защита

Используйте надежные пароли администратора, уникальные для каждого компьютера.

Не входите на компьютеры с использованием учетных данных администратора домена или учетных данных, предоставляющих доступ ко всем компьютерам.

Убедитесь, что на всех системах установлены последние обновления для системы безопасности.

Отключите функцию автозапуска. Дополнительные сведения см. в описании действия 3 в разделе «Создание объекта групповой политики».

Удалите чрезмерные права доступа к общим папкам. К ним относятся права на запись в корень общей папки.

Действия по устранению последствий

Блокирование распространения вируса Win32/Conficker с помощью групповой политики

Важно! Перед внесением любых изменений, предлагаемых в этой статье, следует задокументировать все текущие настройки.

Эта процедура не удаляет вредоносную программу Conficker из системы, а позволяет только остановить ее распространение. Чтобы удалить вирус-червь Conficker, необходимо воспользоваться антивирусной программой. Можно также удалить его вручную. Для этого следуйте указаниям, приведенным в разделе Удаление вируса Win32/Conficker вручную.

После изменения разрешений согласно приведенным ниже рекомендациям может оказаться невозможной правильная установка приложений, пакетов обновления или других обновлений. В частности, к ним относятся обновления, устанавливаемые с использованием Центра обновлений Windows, сервера служб Windows Server Update Services (WSUS) и диспетчера System Center Configuration Manager (Configuration Manager 2007), так как работа этих продуктов зависит от компонентов автоматического обновления. После очистки системы необходимо восстановить настройки разрешений по умолчанию.

Дополнительные сведения о настройках разрешений по умолчанию для раздела реестра SVCHOST и папки задач, упомянутых в разделе «Создание объекта групповой политики», см. в таблице разрешений по умолчанию в конце данной статьи.

Создание объекта групповой политики

Создайте объект групповой политики, который будет применяться ко всем компьютерам в определенном подразделении, сайте или домене, в зависимости от требований конкретной среды.

Для этого выполните указанные ниже действия.

Настройте политику на удаление разрешений на запись в следующий подраздел реестра:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Svchost Это позволит предотвратить создание в разделе реестра netsvcs вредоносной службы с произвольным именем.

Для этого выполните указанные ниже действия.

Откройте консоль управления групповыми политиками.

Создайте объект групповой политики и присвойте ему произвольное имя.

Откройте созданный объект групповой политики и перейдите в следующую папку:

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Реестр

Щелкните правой кнопкой мыши элемент Реестр, а затем выберите команду Добавить раздел.

В диалоговом окне Выбор раздела реестра разверните узел Machine, а затем перейдите в следующую папку:

В появившемся диалоговом окне снимите флажок Полный доступ для группы Администраторы и System.

В диалоговом окне Добавление объекта установите флажок Заменить текущие разрешения во всех подразделах наследуемыми.

Настройте политику для удаления разрешений на запись в папку %windir%\Tasks. Это позволит предотвратить создание вредоносной программой Conficker назначенных задач, которые могут заразить систему повторно.

Для этого выполните указанные ниже действия.

В созданном ранее объекте групповой политики перейдите в следующую папку:

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Файловая система

Щелкните правой кнопкой мыши элемент Файловая система, а затем выберите команду Добавить файл.

В диалоговом окне Добавление файла или папки перейдите к папке %windir%\Tasks. Убедитесь, что пункт Задачи выделен и указан в диалоговом окне Папка.

В появившемся диалоговом окне снимите флажки Полный доступ, Изменение и Запись для групп Администраторы и Система.

В диалоговом окне Добавление объекта установите флажок Заменить текущие разрешения во всех подразделах наследуемыми.

Отключите функции автозапуска. Это позволит предотвратить распространение вредоносной программы Conficker через использование функций автозапуска, встроенных в систему Windows.

Примечание. В зависимости от используемой версии Windows для правильного отключения функций автозапуска нужно установить различные обновления.

Чтобы отключить функции автозапуска в системе Windows Vista или Windows Server 2008, установите обновление для системы безопасности 950582, описанное в бюллетене по безопасности MS08-038.

Чтобы отключить функции автозапуска в системе Windows XP, Windows Server 2003 или Windows 2000, установите обновление для системы безопасности 950582, 967715 или 953252.

Чтобы отключить функции автозапуска, выполните описанные ниже действия.

В созданном ранее объекте групповой политики перейдите в одну из указанных ниже папок.

Для домена под управлением сервера Windows Server 2003:

Конфигурация компьютера\Административные шаблоны\Система

Для домена под управлением сервера Windows Server 2008:

Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Политики автозапуска

Откройте политику Отключить автозапуск.

В диалоговом окне Отключить автозапуск установите переключатель Включено.

В раскрывающемся меню выберите пункт Все диски.

Закройте консоль управления групповыми политиками.

Свяжите созданный объект групповой политики с расположением, к которому его необходимо применить.

Подождите, пока параметры групповой политики не будет обновлены на всех компьютерах. Обычно репликация групповой политики на каждый контроллер домена занимает пять минут. Последующая репликация на оставшиеся компьютеры занимает 90 минут. Продолжительность всего процесса не превышает двух часов. Однако в зависимости от среды может потребоваться больше времени.

После распространения параметров групповой политики очистите компьютеры от вредоносной программы.

Для этого выполните указанные ниже действия.

Запустите на всех компьютерах полную антивирусную проверку.

Если с помощью установленной антивирусной программы не удается обнаружить вирус Conficker, воспользуйтесь средством проверки безопасности (Майкрософт). Дополнительные сведения см. на веб-сайте корпорации Майкрософт по следующему адресу: http://www.microsoft.com/security/scanner/ru-ru/Примечание Чтобы устранить последствия работы вредоносной программы, может потребоваться выполнить некоторые действия вручную. Для устранения всех последствий рекомендуется выполнить инструкции, приведенные в разделе Удаление вируса Win32/Conficker вручную.

Восстановление

Запустите средство проверки безопасности (Майкрософт).

В Центре Майкрософт по защите от вредоносных программ предлагается обновленное средство проверки безопасности (Майкрософт). Это автономный двоичный файл, который используется для удаления наиболее распространенных вредоносных программ, в том числе вредоносных программ семейства Win32/Conficker.

Примечание. Средство проверки безопасности (Майкрософт) не является антивирусной программой, работающей в режиме реального времени, и не предотвращает повторное заражение.

Загрузить средство проверки безопасности Майкрософт можно на следующем веб-сайте корпорации Майкрософт:

http://www.microsoft.com/security/scanner/ru-ru/

Примечание. Автономное средство проверки системы также устраняет данное заражение. Это средство входит в состав пакета Microsoft Desktop Optimization Pack 6.0, а также доступно через службу поддержки пользователей. Загрузить пакет Microsoft Desktop Optimization Pack можно с веб-сайта корпорации Майкрософт по следующему адресу:

http://www.microsoft.com/ru-ru/windows/enterprise/products-and-technologies/mdop/default.aspxЕсли на компьютере запущена служба Microsoft Security Essentials или решение Microsoft Forefront Client Security, угроза будет заблокирована до проникновения вредоносной программы в систему.

Удаление вируса Win32/Conficker вручную

Описанные действия, выполняемые вручную, следует выполнять только при отсутствии антивирусных программ, позволяющих удалить вирус Conficker.

В зависимости от конкретного варианта червя Win32/Conficker, заразившего компьютер, некоторые значения, упомянутые в этом разделе, могут остаться неизменными.

Для удаления вируса Conficker выполните описанные ниже действия.

Войдите в систему с локальной учетной записью.

Важно! По возможности не входите в систему с учетной записью домена. В частности, не используйте для этого учетную запись администратора домена. Вредоносные программы выдают себя за вошедшего в систему пользователя и получают доступ к сетевым ресурсам, используя учетные данные такого пользователя. Это позволяет вредоносным программам распространяться.

Остановите службу сервера. В результате этого действия общие ресурсы администратора будут удалены из системы, что предотвратит распространение вредоносных программ указанным способом.

Примечание. Службу сервера нужно отключить только временно, чтобы устранить вредоносные программы из среды. Это особенно важно для рабочих серверов, так как данное действие влияет на доступность сетевых ресурсов. Службу сервера можно включить снова, как только среда будет полностью очищена.

Для остановки службы сервера необходимо использовать оснастку консоли управления (MMC) «Службы». Для этого выполните действия, указанные ниже.

В зависимости от системы выполните одно из описанных ниже действий.

В Windows Vista и Windows Server 2008 нажмите кнопку Пуск, введите services.msc в окне Начать поиск, а затем выберите services.msc в списке Программы.

В Windows 2000, Windows XP и Windows Server 2003 нажмите кнопку Пуск, затем Выполнить, введите services.msc и нажмите кнопку ОК.

Дважды щелкните элемент Сервер.

Нажмите кнопку Остановить.

В поле Тип запуска выберите значение Отключено.

Нажмите кнопку Применить.

Удалите все созданные задания автозапуска. Для этого введите в командной строке команду AT /Delete /Yes.

Остановите службу планировщика заданий.

Для остановки службы планировщика заданий в Windows 2000, Windows XP и Windows Server 2003 необходимо использовать оснастку консоли управления (MMC) «Службы» или средство SC.exe.

Чтобы остановить службу планировщика заданий в Windows Vista или в Windows Server 2008, выполните перечисленные ниже действия.

Важно! В данный раздел, метод или задачу включены действия по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому такие действия необходимо выполнять очень внимательно. Для дополнительной защиты нужно создать резервную копию реестра. Это позволит восстановить реестр при возникновении неполадок. Дополнительные сведения о создании резервной копии и восстановлении реестра см. в следующей статье базы знаний Майкрософт:

322756Создание резервной копии, редактирование и восстановление реестра Windows XP и Windows Server 2003.

Нажмите кнопку Пуск, введите значение regedit в поле Начать поиск и выберите пункт regedit.exe в списке Программы.

Найдите и щелкните следующий подраздел реестра:

В области сведений щелкните правой кнопкой мыши параметр DWORD Start и выберите команду Изменить.

В поле Значение введите 4 и нажмите кнопку ОК.

Закройте редактор реестра и перезагрузите компьютер.

Примечание. Службу планировщика заданий нужно отключить только на время, необходимое для удаления вредоносных программ. Это особенно важно в системах Windows Vista и Windows Server 2008, поскольку данное действие затрагивает многие встроенные запланированные задания. Сразу же после очистки среды включите службу сервера.

Загрузите обновление для системы безопасности 958644 (MS08-067) и установите его вручную. Дополнительные сведения см. на следующем веб-узле корпорации Майкрософт :

http://technet.microsoft.com/ru-ru/security/bulletin/ms08-067Примечание. Этот узел может быть заблокирован из-за заражения вредоносными программами. В этом случае необходимо загрузить обновление на компьютер, который не заражен, и переместить файл обновления на зараженный компьютер. Рекомендуется записать обновление на компакт-диск, потому что повторная запись на такой диск невозможна. Следовательно, он не может быть заражен. Если устройство записи компакт-дисков недоступно, единственным способом скопировать обновление на зараженный компьютер может оказаться переносное USB-устройство памяти. При использовании съемного носителя следует помнить, что вредоносная программа может заразить его с помощью файла Autorun.inf. Если устройство памяти можно перевести в режим только для чтения, обязательно сделайте это после записи обновления на него. Обычно для этого используется переключатель на корпусе устройства. После копирования файла обновления на зараженный компьютер следует проверить съемный носитель на наличие файла Autorun.inf. Если такой файл обнаружен, его необходимо переименовать, например, в Autorun.bad, чтобы при подключении носителя к компьютеру этот файл не был запущен.

Все пароли локального администратора и администратора домена необходимо заменить новыми надежными паролями. Дополнительные сведения см. на следующем веб-узле корпорации Майкрософт :

Найдите и выберите следующий подраздел реестра:

В области сведений щелкните правой кнопкой мыши параметр netsvcs и выберите команду Изменить.

Если компьютер заражен вирусом Win32/Conficker, будет указано случайное имя службы.

Примечание. При заражении компьютера вариантом вируса Win32/Conficker.B имя службы будет состоять из случайного набора букв и находиться в нижней части списка. В случае более поздних вариантов вируса имя службы может находиться в любом месте списка и выглядеть менее подозрительно. Если в нижней части списка нет службы со случайным именем, сравните список системы с таблицей служб в этой статье, чтобы установить, какое имя могло быть добавлено вирусом Win32/Conficker. Для подтверждения сравните список в таблице служб со списком на похожей незараженной системе.

Обратите внимание на имя вредоносной службы. Эта информация потребуется впоследствии при выполнении процедуры устранения червя.

Удалите строку, которая содержит ссылку на вредоносную службу. Убедитесь в том, что под последней допустимой записью в списке остается пустая строка, затем нажмите кнопку ОК.

Примечания к таблице служб

Все записи в таблице представляют действительные службы, за исключением элементов, выделенных полужирным шрифтом.

Элементы, выделенные полужирным шрифтом — это примеры записей, которые вирус Win32/Conficker может добавить в значение netsvcs в разделе реестра SVCHOST.

Реальный список служб может включать дополнительные записи в зависимости от программ, установленных в системе.

В таблице указаны службы, запускаемые в конфигурации Windows по умолчанию.

Запись, добавляемая в список вирусом Win32/Conficker, может служить примером техники запутывания. В выделенной записи вируса первая буква кажется буквой «L» в нижнем регистре, но на самом деле это буква «I» в верхнем регистре. Из-за начертания шрифта, используемого в операционной системе, буква «I» в верхнем регистре похожа на букву «L» в нижнем регистре.

3 простых шага по исправлению ошибок SPLASH.HTA

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки splash.hta,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить splash.hta, которое перестало работать из-за ошибки.

2- Очистите реестр, чтобы исправить splash.hta, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок splash.hta:

Всего голосов ( 182 ), 116 говорят, что не будут удалять, а 66 говорят, что удалят его с компьютера.

Как вы поступите с файлом splash.hta?

Некоторые сообщения об ошибках, которые вы можете получить в связи с splash.hta файлом

(splash.hta) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(splash.hta) перестал работать.

splash.hta. Эта программа не отвечает.

(splash.hta) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(splash.hta) не является ошибкой действительного windows-приложения.

(splash.hta) отсутствует или не обнаружен.

SPLASH.HTA

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

microsoft r html приложение что это

| HTML Application (HTA) | |

|---|---|

| Расширение | .hta [1] |

| Разработчик | Майкрософт |

| Тип формата | формат файла |

| Сайт | msdn.microsoft.com/en-us… |

HTML Application (HTA) — приложение Microsoft Windows, являющееся документом HTML, отображаемым в отдельном окне без элементов интерфейса обозревателя таких как строка меню, строка адреса, панель инструментов («безбраузерное приложение») с помощью движка Microsoft Internet Explorer. На HTA не распространяются большинство ограничений безопасности Internet Explorer, в частности на использование небезопасных элементов ActiveX. Например, HTA может создавать, изменять, удалять файлы и записи системного реестра Windows. Возможность создания HTA появилась с выпуском Microsoft Internet Explorer 5.0.

Так как HTA поддерживают исполнение сценариев, они могут являться носителем вредоносного кода.

Содержание

Запуск HTA [ править | править код ]

Настройка поведения и внешнего вида окна HTA [ править | править код ]

Атрибуты элемента HTA:APPLICATION и свойства связанного с ним объекта DOM [ править | править код ]

| applicationName | идентификатор исполнения HTA-документа | /*name*/ |

|---|---|---|

| border | вид обрамления окна | thin, dialog, none, thick |

| borderStyle | стиль обрамления окна | complex, normal, raised, static, sunken |

| caption | наличие заголовка окна | yes/no |

| commandLine | командная строка, с которой было запущено приложение: путь к приложению и его аргументы (только свойство) | |

| icon | значок окна, в формате ICO (32×32) | /*path*/ |

| maximizeButton | наличие кнопки «восстановить» | yes/no |

| minimizeButton | наличие кнопки «свернуть» | yes/no |

| showInTaskbar | отображение документа в панели задач Windows | yes/no |

| windowState | исходный размер окна | normal, minimize, и maximize |

| innerBorder | внутренняя граница окна | yes/no |

| navigable | определяет открытие ссылки в новом окне или родительском | yes/no |

| scroll | наличие полосы прокрутки | yes/no |

| scrollFlat | 3D-вид полосы прокрутки | yes/no |

| singleInstance | невозможность открытия других окон с тем же значением applicationName | yes/no |

| sysMenu | наличие системного меню и кнопок управления окном в заголовке окна | yes/no |

| contextMenu | контекстное меню, вызываемое правой кнопкой мыши | yes/no |

| selection | разрешение выделения текста в HTA-окне | yes/no |

| version | версия HTA | /*version*/ |

Примеры HTA [ править | править код ]

Простой статичный пример HTA [ править | править код ]

Приложение отображает статичное содержимое с установленными графическими атрибутами окна.

Классический пример «Hello world!» [ править | править код ]

Пример классической программы, выводящей приветствие при нажатии на кнопку.

Пример взаимодействия с ОС Windows [ править | править код ]

Приложение отображает название и версию операционной системы.

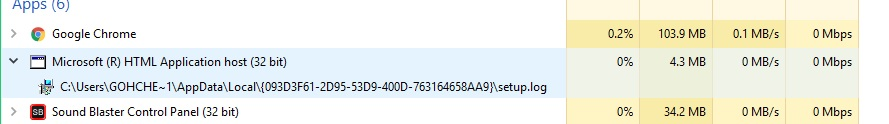

mshta.exe Microsoft(R) HTML приложение это исполняемый файл в Windows, разработанный корпорацией Microsoft и поставляемый с операционной системой. Этот элемент является объектом запуска Microsoft HTML Application — программы, которая отвечает за работу приложений на основе HTML (.hta-файлов) и запускает скрипты в Windows.

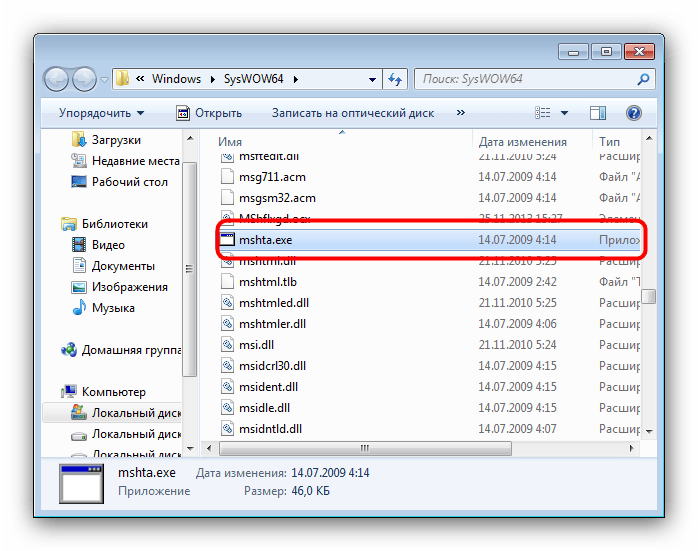

Находиться по умолчанию C:WindowsSystem32. Size from 12,800 to 47,104 byte.

Вы можете увидеть процесс в «Диспетчере задач» только в тех приложениях, которые используют хост Microsoft Application Application Server и используют 25% ваших ресурсов.

Но если этот процесс всегда находится или находится не в «system32», в большинстве случаев это может быть вредоносное ПО, которое скрывается в процессе Windows

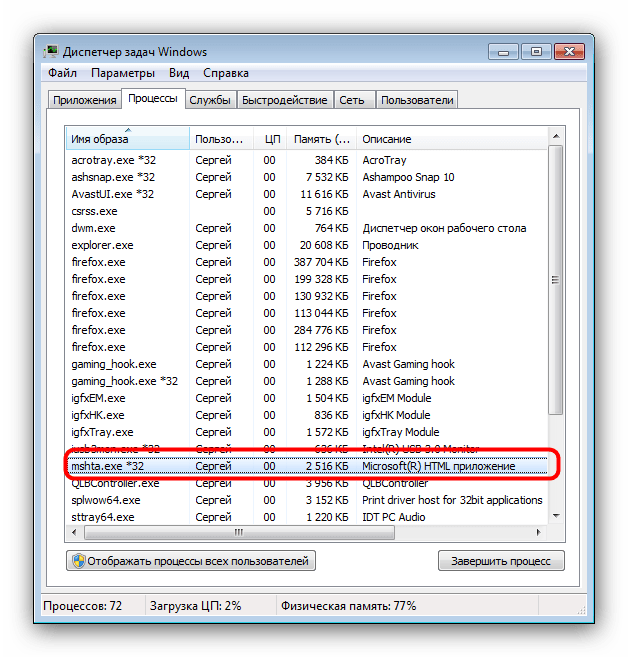

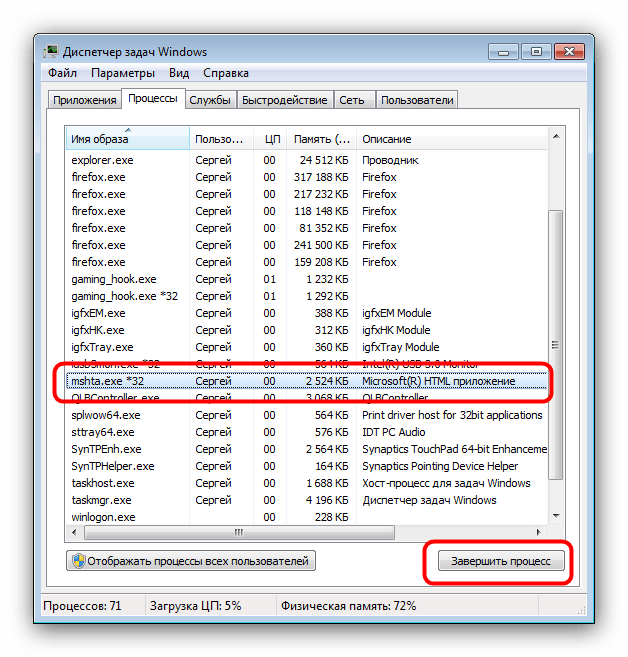

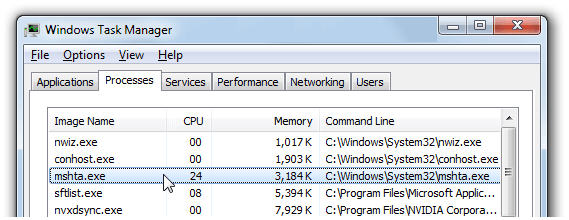

Работая с «Диспетчером задач», иногда можно заметить незнакомый большинству пользователей процесс, который называется mshta.exe. Сегодня мы постараемся подробно о нем рассказать, осветим его роль в системе и предоставим варианты решения возможных проблем.

Информация об mshta.exe

Процесс mshta.exe представляет собой системный компонент Windows, запущенный одноименным исполняемым файлом. Такой процесс можно встретить на всех версиях ОС от Microsoft, начиная с Виндовс 98, причём только в случае работающего в фоне HTML-приложения в формате HTA.

Функции

Название исполняемого файла процесса расшифровывается как «Microsoft HTML Application Host», что означает «Среда запуска HTML-приложений Microsoft». Этот процесс отвечает за запуск приложений или скриптов в формате HTA, которые написаны на HTML, и в качестве движка используют машину Internet Explorer. Процесс появляется в списке активных только при наличии работающего HTA-скрипта, и должен закрываться автоматически при прекращении работы указанного приложения.

Расположение

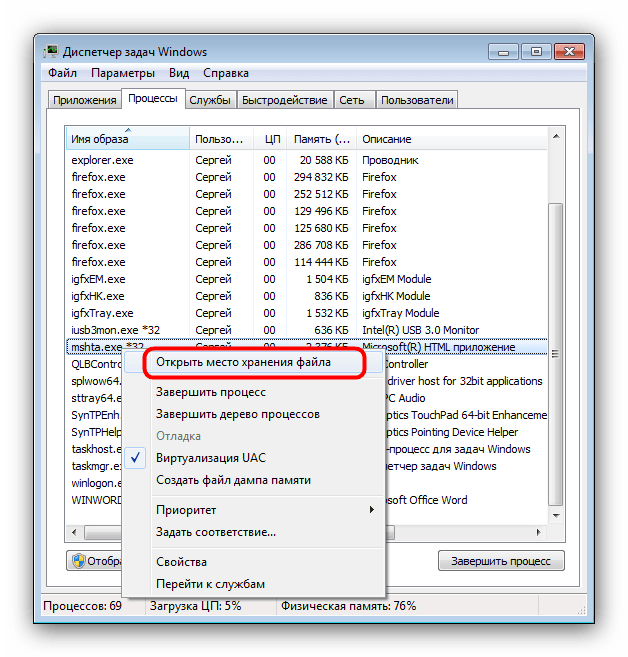

Местоположение исполняемого файла mshta.exe легче всего обнаружить с помощью «Диспетчера задач».

- В открытом окне системного менеджера процессов щёлкните правой кнопкой мыши по элементу с именем «mshta.exe» и выберите пункт контекстного меню «Открыть место хранения файла».

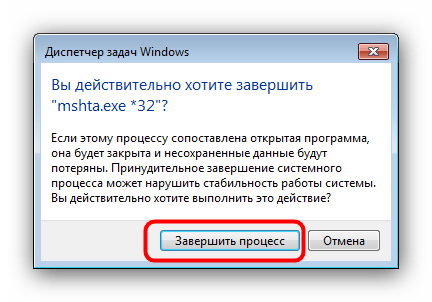

Завершение процесса

Среда запуска HTML-приложений Microsoft не является критичной для работы системы, потому запущенный процесс mshta.exe можно завершить. Обратите внимание, что вместе с ним будут остановлены и все запущенные HTA-скрипты.

- Щёлкните по наименованию процесса в «Диспетчере задач» и нажмите «Завершить процесс» внизу окна утилиты.

Устранение угроз

Сам по себе файл mshta.exe редко становится жертвой вредоносного ПО, но вот запускаемые этим компонентом HTA-скрипты могут таить в себе угрозу для системы. Признаки наличия проблемы следующие:

Если вы столкнулись с описанными выше критериями, у вас есть несколько вариантов решения проблемы.

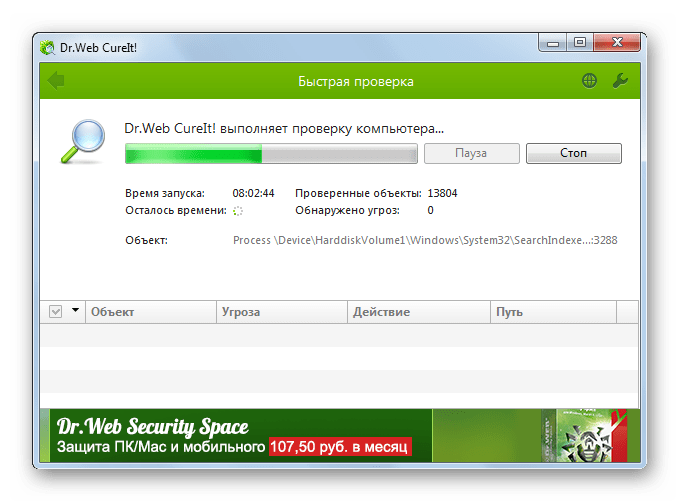

Способ 1: Проверка системы антивирусом

Первое, что нужно сделать, столкнувшись с непонятной активностью mshta.exe – провести сканирование системы защитным ПО. Утилита Dr.Web CureIt доказала свою эффективность при решении подобных проблем, так что можете использовать её.

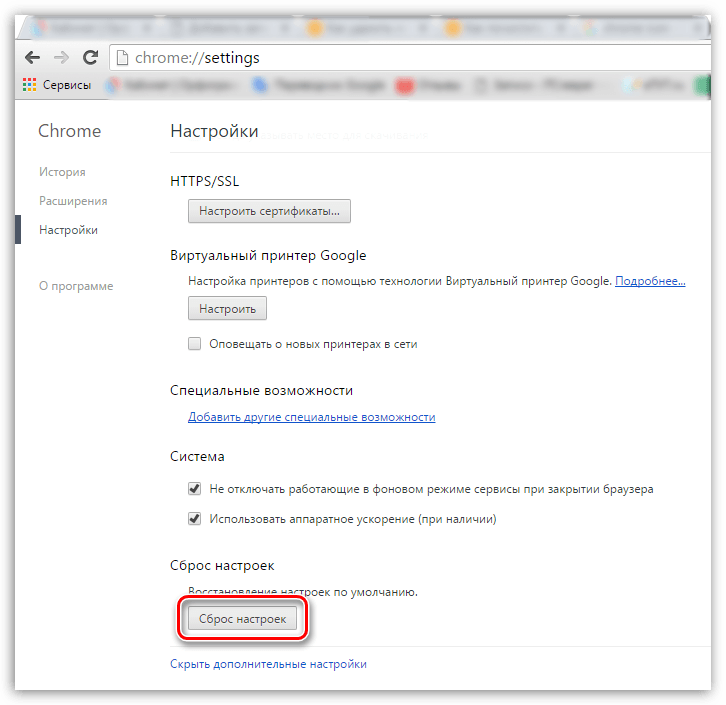

Способ 2: Сброс настроек браузера

Вредоносные HTA-скрипты в новейших версиях Windows так или иначе связаны со сторонними браузерами. Избавиться от таких скриптов можно сбросом настроек веб-обозревателя.

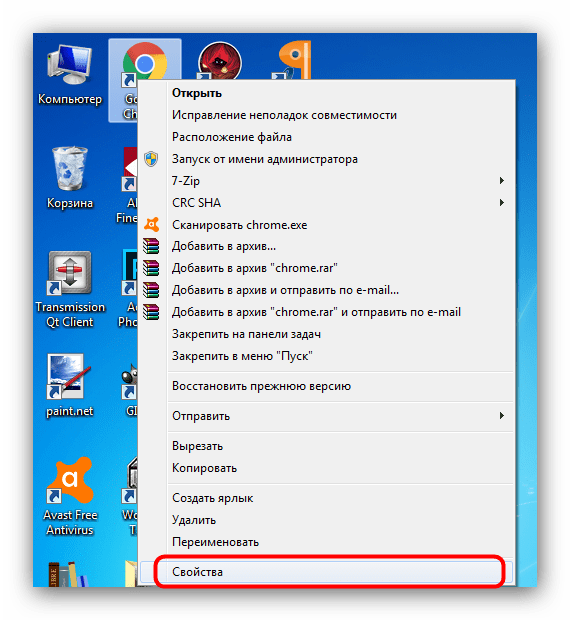

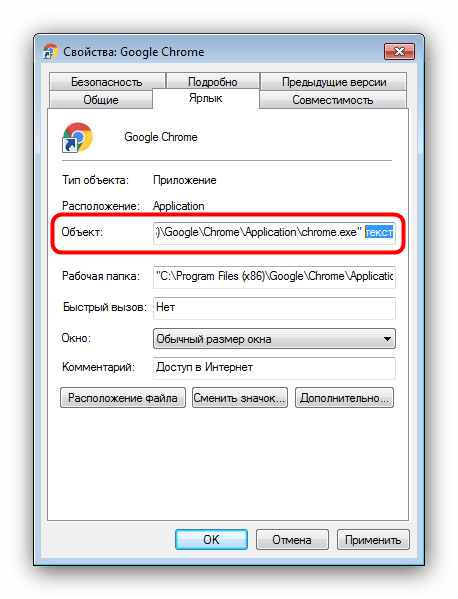

В качестве дополнительной меры проверьте, нет ли в ярлыке вашего браузера рекламных ссылок. Проделайте следующее:

- Найдите на «Рабочем столе» ярлык с используемым браузером, щёлкните по нему правой кнопкой мыши и выберите пункт «Свойства».

Проблема должна быть устранена. В случае если описанных выше шагов оказалось недостаточно, используйте руководства из материала ниже.

Заключение

Подводя итоги, отметим, что современные антивирусы научились распознавать угрозы, связанные с mshta.exe, потому проблемы с этим процессом встречаются очень редко.

Отблагодарите автора, поделитесь статьей в социальных сетях.