ss7 что это такое

Критическая дыра в сердце сотовых сетей

В феврале 2014 года посол США в Украине стал жертвой позорящей его утечки. Секретный разговор между ним и помощником государственного секретаря по делам Европы и Евразии Викторией Нуланд, в котором она отзывалась о Евросоюзе в грубых выражениях, был размещён на YouTube.

Разговор вёлся по незащищённой связи, и представители правительства США рассказали журналистам о своих подозрениях перехвата звонка в Украине, но не методике этого перехвата. Некоторые считают, что это произошло благодаря использованию уязвимостей в сети мобильных данных SS7, являющейся частью основы инфраструктуры, используемой телефонными провайдерами всего мира для межпровайдерного общения, переадресации звонков и текстовых сообщений.

Оставшийся практически незамеченным отчёт украинского правительства, выпущенный через несколько месяцев после происшествия, придал достоверности этой теории. Хотя в отчёте не упоминался посол, в нём было сказано, что в течение трёх дней в апреле данные о расположении десятка неизвестных пользователей мобильных телефонов в Украине были отправлены российскому провайдеру посредством использования уязвимостей в SS7. Текстовые сообщения и телефонные звонки некоторых из них также перенаправлялись в Россию, где кто-либо мог прослушать и записать их.

Провайдерам уже много лет известно, что SS7 уязвима для прослушки, но они мало что делали по этому поводу, поскольку считалось, что риски эти больше теоретические. Всё поменялось после происшествия в Украине – так говорит Кэтал Макдэйд [Cathal McDaid], глава отдела разведки угроз в фирме AdaptiveMobile, занимающейся мобильной безопасностью. Некоторые компании, включая и его фирму, разработали методы обнаружения атак на SS7, и с тех пор они уже обнаруживали подозрительную активность в сетях различных провайдеров, что доказывает не только реальность атак на SS7, но и то, что они периодически случаются. AdaptiveMobile выпустила в феврале отчёт, в котором подробно описала некоторые атаки.

SS7 только сейчас появляется в области внимания общественности, например, из-за сюжета в передаче «60 минут» на прошлой неделе, в котором два исследователя из Германии при помощи SS7 шпионили за конгрессменом США Тедом Лью – с его разрешения. Лью организовал слушания в конгрессе с целью изучения уязвимостей SS7, и у государственной комиссии по коммуникациям (FCC) также есть планы по их изучению.

Так что такое SS7 и почему он так уязвим?

На графике показано, как одна система в Восточной Европе использовала SS7 для отслеживания одного абонента в течение двух минут, отправляя запросы на местоположение провайдеру абонента. Через минуту каскад запросов этого же абонента пришёл с многих систем из разных стран.

Азбука SS7

SS7, или Signaling System No. 7 (сигнальная система №7) – это цифровая сеть и набор технических протоколов, или правил, управляющих обменом данных по этой сети. Её разработали в 1970 годах для отслеживания и соединения телефонных вызовов по стационарным телефонам между разными сетями, а сейчас она используется для подсчёта счетов за мобильные звонки и СМС, в дополнение к роумингу и звонкам между стационарными телефонами и региональными АТС. SS7 – часть основы телекоммуникаций, но это не та сеть, по которой идут ваши разговоры – это отдельная административная сеть, выполняющая другие задачи. Если представить себе систему пассажирских поездов, то SS7 – это технические туннели, которые рабочие используют вместо основных туннелей, где ходят пассажирские поезда.

Сейчас SS7 часто используют для роуминга, поэтому в путешествиях вы можете получать и делать вызовы и отправлять СМС даже там, где не работает ваш домашний провайдер. Внешний провайдер посредством SS7 отправляет запрос вашему, чтобы получить уникальный ID вашего телефона для его отслеживания, и запросить, чтобы ваши коммуникации были переведены в его сеть, чтобы он смог обеспечивать перевод звонков и сообщений.

Проблема

Проблема в том, что сеть SS7 работает на доверии. Любой получаемый сетью запрос считается легитимным. Поэтому любой человек с доступом к серверу или гейту в сети SS7 может отправить запрос на местонахождение или перенаправление с целью роуминга, и провайдер, скорее всего, ответит на него, даже если запрос идёт из Санкт-Петербурга в Бомбей, а вы с телефоном находитесь в Нью-Йорке. Атакующий может таким образом шпионить за чиновниками, директорами компаний, военными, активистами и другими. Стоит отметить, что перехват ваших сообщений и звонков означает, что атакующий также сможет перехватывать и коды двухфакторной аутентификации, которые отправляют по СМС Gmail и другие сервисы для доступа к вашим учётным записям. Атакующий, зная имя пользователя и пароль от аккаунта, может перехватить эти коды до того, как вы их получите.

Доступ к SS7 есть у сотен провайдеров по всему миру. Различные правительственные разведагентства также могут получать доступ к сетям, либо с разрешения провайдера, либо без такового. Коммерческие компании тоже продают услуги по взлому SS7 правительствам и другим клиентам. Преступники могут купить доступ к сети у нечистых на руку работников провайдеров, а хакеры могут взломать небезопасное оборудование, обслуживающее SS7.

Но способы для предотвращения атак провайдеры начали применять не раньше декабря 2014 года. Именно тогда Карстен Нол [Karsten Nohl] из немецкой компании Security Research Labs и независимый исследователь в области безопасности Тобиас Энгель [Tobias Engel] сделали презентацию по поводу SS7 на конференции Chaos Communication Congress в Германии. Она проходила через несколько месяцев после вскрытия украинских происшествий. Энгель показал метод отслеживания телефонов через SS7 в 2008-м, но он не был таким удобным, как те, что он с Нолом описали в 2014-м. В результате регуляторы Северной Европы потребовали от провайдеров ввода мер для предотвращения SS7-атак к концу 2015 года.

«Большинство атак SS7 можно предотвратить при помощи существующих технологий,- сообщил Нол. – Есть несколько случаев, создание защиты против которых потребует пары лет… но, по крайней мере, основная форма защиты есть в большинстве сетей Северной Европы и в других сетях мира».

Но эти исправления, очевидно, не были сделаны двумя провайдерами США — T-Mobile и AT&T. Нол с коллегой показали в передаче «60 минут», что оба они были уязвимы для атак. Verizon и Sprint используют другие протоколы для обмена данными, и теоретически они менее уязвимы. Но Макдэйд отметил, что все мобильные сети в итоге переедут на другую систему передачи сигналов под названием Diameter. Эта система «повторяет многие концепции и устройство предыдущих SS7-сетей», отмечает он, включая предположение о том, что всем запросам можно доверять – то, что губит SS7.

И как же можно использовать SS7 для отслеживания лично вас?

Для этого можно отправить вашему провайдеру запрос «Anytime Interrogation» (AI), чтобы получить уникальный ID вашего телефона и определить, какой центр мобильной связи (mobile switching center (MSC) использует ваш телефон. Обычно один MSC покрывает весь город. Провайдеры используют эту информацию для определения вашего местоположения, чтобы передавать вам звонки и сообщения через ближайшую к вам вышку связи. Отправляя повторяющиеся AI-запросы на получение информации о вас и ваших GPS-координат, атакующий может отслеживать ваш телефон и вас с точностью до квартала.

Провайдеры могли бы предотвратить это, блокируя AI-запросы, приходящие извне их границ,- говорит Нол. Но есть и другие способы получения информации о местонахождении, через другие запросы в SS7, и их уже не так легко блокировать.

И это не гипотетическая возможность. Мы знаем, что этот способ использовался на практике. Отчёт от AdaptiveMobile описывает одну операцию, в которой атакующий отправлял запросы о местонахождении из множества систем. Запросы на отслеживание одних и тех же клиентов приходили из систем SS7 по всему миру, а не от одной – возможно, чтобы не вызвать подозрения, поскольку множество запросов от одной системы было бы легче заметить. Эти системы отправляли несколько сотен запросов в день, отслеживая определённых абонентов, при этом отправляя один-два запроса в день на те номера, которые хакеры пытались взломать.

«Очевидно, чем больше вы используете систему для отправки запросов, тем вероятнее вы себя выдадите. Но это были ценные цели и их количество было малым,- говорит Макдэйд. — Пока вы отправляете немного запросов, есть шанс, что их не заметят».

Ещё одна операция в одной из европейских стран заключалась в отслеживании телефонов на Ближнем востоке и в Европе с систем, установленных у каждого из четырёх европейских провайдеров, что наталкивает на мысль об их причастности. «Это наше предположение… Если это система для шпионажа или государственная система, то у провайдеров выбора немного».

Перехват

Нол описывает три технологии перехвата звонков и текстов через SS7. Один оп показал в передаче «60 минут Австралия», отправив запрос из германии австралийскому провайдеру, и изменив настройки голосовой почты политика с тем, чтобы поступавшие ему звонки переадресовывались на телефон Нола. Это можно было бы легко предотвратить, отвечая только на запросы, приходящие из того региона, где находится телефон – но мало кто это проверяет.

Ещё один метод использует возможность изменения номеров, на которые вы звоните. Если вы выехали за границу, и набираете номер из контактов, функция изменения номеров понимает, что звонок международный, и добавляет код страны.

«Добавление кода страны осуществляется путём замены „неправильного“ номера на „правильный“, с добавленным кодом, и отправки его назад»,- поясняет Нол. – Удобно, правда? Но атакующий может заставить систему заменить любой номер другим. Когда приходит звонок, его переправляют на нужный номер, а атакующий остаётся посредине, с возможностью прослушивать и записывать звонок.

Третий способ пользуется тем, что мобильные телефоны обычно находятся в спящем режиме, пока не получат звонок или текст, и не общаются с сетью. В это время атакующий говорит вашему провайдеру, что вы находитесь в Германии, и все коммуникации надо перенаправлять туда. Когда-нибудь ваш телефон в США проснётся, и скажет, где он. Но атакующий может отправить ещё одно сообщение, опровергающее это.

«Если делать это раз в пять минут, то вы очень редко сможете принимать звонки и СМС эксклюзивно – большую часть времени принимать их будем мы»,- говорит Нол. Вы потом заметите счёт за роуминг, но к тому времени ваша приватность уже пострадает.

«Это не самый элегантный метод перехвата, поскольку вам придётся платить за роуминг. Но работает хорошо»,- говорит он.

Что делать?

Такую атаку легко предотвратить, используя алгоритм, который понимает, что пользователь не может быстро скакать между США и Германией. «Но никто такие проверки просто не вводит»,- говорит Нол.

Лично вы мало что можете сделать. Можно защитить ваше общение такими сервисами, как Signal, WhatsApp или Skype, но Макдэйд говорит, что атакующий может отправить вашему провайдеру запрос на отключение услуг передачи данных. «Поэтому у вас останутся лишь СМС и звонки, если у вас не будет доступа к Wi-Fi»,- говорит он. И вы останетесь уязвимыми перед атаками по SS7.

Макдэйд говорит, что провайдеры работают над предотвращением таких атак, но пока большинство из них ограничиваются самыми простыми методами. «Теперь они дошли до стадии, на которой приходится устанавливать гораздо более сложные файрволы и алгоритмы, которые пытаются обнаружить и предотвратить более сложные атаки»,- говорит он. «Атакующим сложнее их проводить, но и защите сложнее их останавливать. Поверьте мне – работа над этими атаками ведётся».

Как ломают Telegram? О перехвате SMS и уязвимости мобильной сети

Пускай Telegram и считается одним из самых защищенных мессенджеров, но и его пользователей периодически взламывают. В минувшую пятницу наши коллеги из Tut.by сообщили о том, что неизвестные с украинских IP-адресов пытались получить доступ к телеграм-аккаунтам минимум шести сотрудников организации. Буквально за час до этого закончилась наша беседа с российским правозащитником и экспертом Amnesty International Олегом Козловским. Он рассказывал, как в 2016 году был взломан его аккаунт в Telegram и неизвестные получили доступ к перепискам.

Как оказалось, тема взлома защищенного мессенджера остается актуальной до сих пор. И связано это не только с хакерами, но и с уязвимостью технического протокола мобильных сетей, которая позволяет перехватывать SMS-сообщения. Об этом сегодня и расскажем. Но начнем с истории.

Взлом посреди ночи

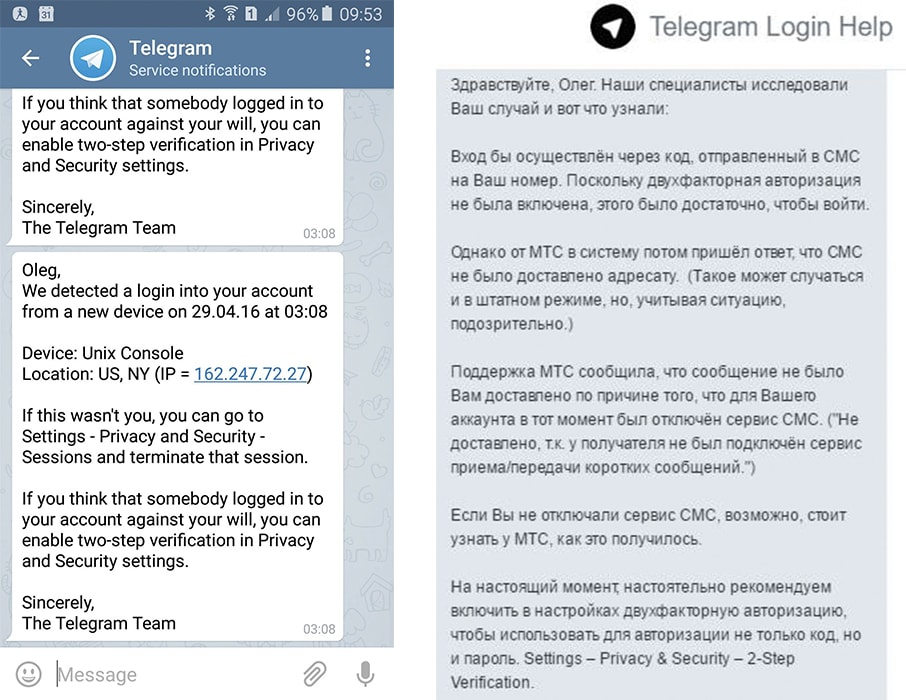

Неизвестные смогли залогиниться в аккаунт российского правозащитника Олега Козловского одной апрельской ночью 2016 года. Узнал он об этом только наутро, так как оператор ночью на короткое время отключил ему входящие сообщения и интернет. Вот так выглядел взлом со стороны жертвы.

— Я получил сообщение в Telegram о подключении нового устройства. Кто-то подключался через Linux якобы с сервера из США. Потом выяснилось, что подключение осуществлялось через сеть зашифрованных серверов. Это было ночью, когда я спал.

Я написал в техподдержку Telegram. Там подтвердили, что такое подключение было, было отправлено SMS-сообщение, и по коду из него подключился человек.

Олег обратился к своему оператору. Сперва получил детализацию по своему номеру, где увидел подключенные и отключенные услуги. А потом позвонил.

— Мне сказали, что по требованию службы безопасности оператора отключили ряд услуг, а потом включили обратно. Ночью мне отключали доставку сообщений, мобильный интернет и уведомления меня об отключении и подключении услуг.

Соответственно, никакие уведомления о манипуляциях на телефон не пришли.

Спустя 15 минут кто-то подключается к моему аккаунту, запрашивает SMS с кодом. До моего телефона она не доходит. И каким-то образом этот код перехватывается. Его вводят, заходят в мой аккаунт и, вероятнее всего, сразу же скачивают все чаты. И еще через полчаса-час все услуги МТС подключает обратно.

Когда Олег озвучил эти факты, оператор не признал их и заявил об ошибке. Но в то же время, когда случился взлом аккаунта Козловского, аналогичная ситуация произошла еще с двумя активистами. Один из них — Георгий Албуров, сотрудник Фонда борьбы с коррупцией.

— Так или иначе, но МТС (российский. — Прим. Onliner) не признавал свое участие. С моей точки зрения, это означало, что какие-то сотрудники были в сговоре со злоумышленниками. Были ли это спецслужбы, или это делалось за деньги… мне неизвестно.

У Олега не была включена двухэтапная аутентификация, не был задан дополнительный пароль, о котором мы расскажем чуть ниже. Это и позволило злоумышленникам получить доступ к открытым чатам. Возможно, еще были скачаны файлы, которые пересылались в чатах. Но, как отмечает он сам, ничего интересного там не было. Прошло пять лет, а его еще никто не пытался шантажировать, переписки не появлялись в интернете.

По словам Олега, он столкнулся с сопротивлением со стороны Следственного комитета России, куда отнес заявление о возбуждении дела по несанкционированному доступу к компьютерной информации и паре других статей.

Только через несколько лет удалось добиться начала проверки. Потом пришел отказ в возбуждении уголовного дела. Но польза в этом была: МТС официально ответили следствию.

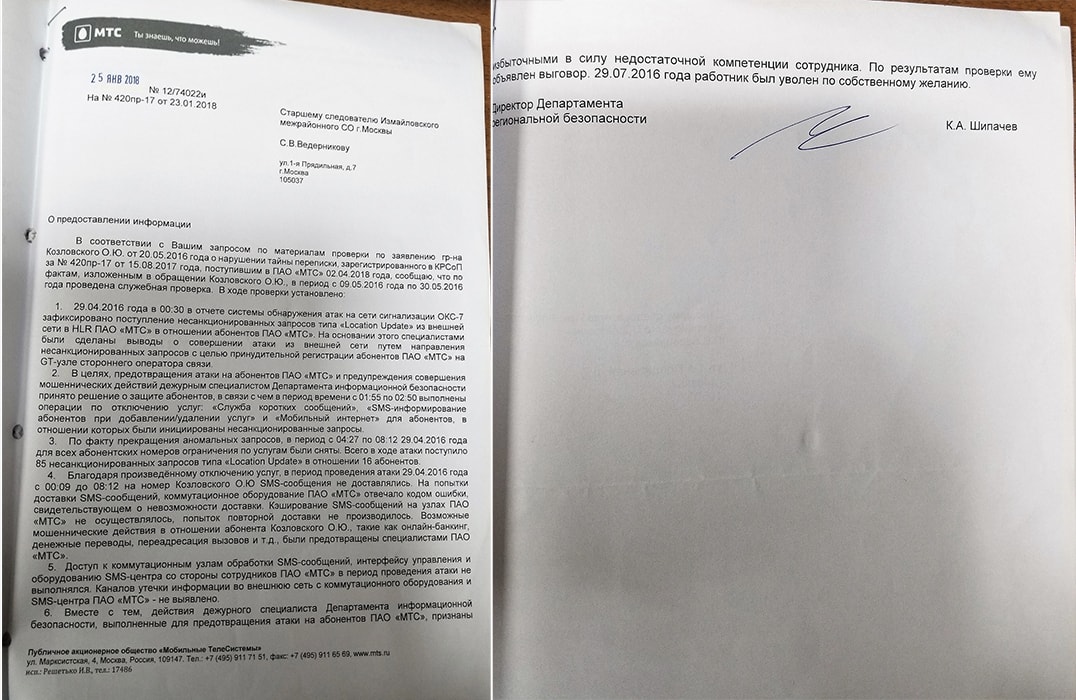

Согласно ответу оператора, им была зарегистрирована атака из внешней сети на сети сигнализации SS7 в отношении абонентов компании с целью их принудительной регистрации на узле стороннего оператора. Под атакой оказались 16 абонентов, поступило 85 несанкционированных запросов типа Location Update.

Как пояснил нам источник в телеком-индустрии, под этой формулировкой скрываются попытки провести фиктивную регистрацию абонентов в чужом коммутаторе в одной из сетей роуминг-партнеров МТС, сымитировав работу абонента в роуминге, чтобы входящие звонки и сообщения проходили через этот «гостевой» коммутатор.

В документе говорится, что дежурный специалист Департамента инфобезопасности МТС той ночью принял решение защитить абонентов и на час отключить им SMS, информирование о добавлении и удалении услуг, а также мобильный интернет. Согласно все тому же письму, действия сотрудника признали избыточными в силу его недостаточной компетенции. Сотруднику сделали выговор, позже он уволился по собственному желанию.

— Это действительно уязвимый канал. Все, что передается через SMS, могут прочитать не только спецслужбы, но и хакеры, причем необязательно суперкрутые и невероятно продвинутые. И оборудование, и программные комплексы для подобного взлома продаются. Кроме того, доступ есть и у мобильных операторов, у которых не все сотрудники честные.

Уязвимость SS7

SS7, о которой говорилось в том письме российского МТС, — это набор сигнальных телефонных протоколов. Его разработали еще полвека назад, и сегодня он повсеместно используется при оказании большинства услуг: при установлении телефонного вызова, звонке с мобильного на фиксированный номер, роуминге, передаче SMS-сообщений и так далее. Об уязвимости этого протокола периодически говорили и европейские, и российские, и американские эксперты.

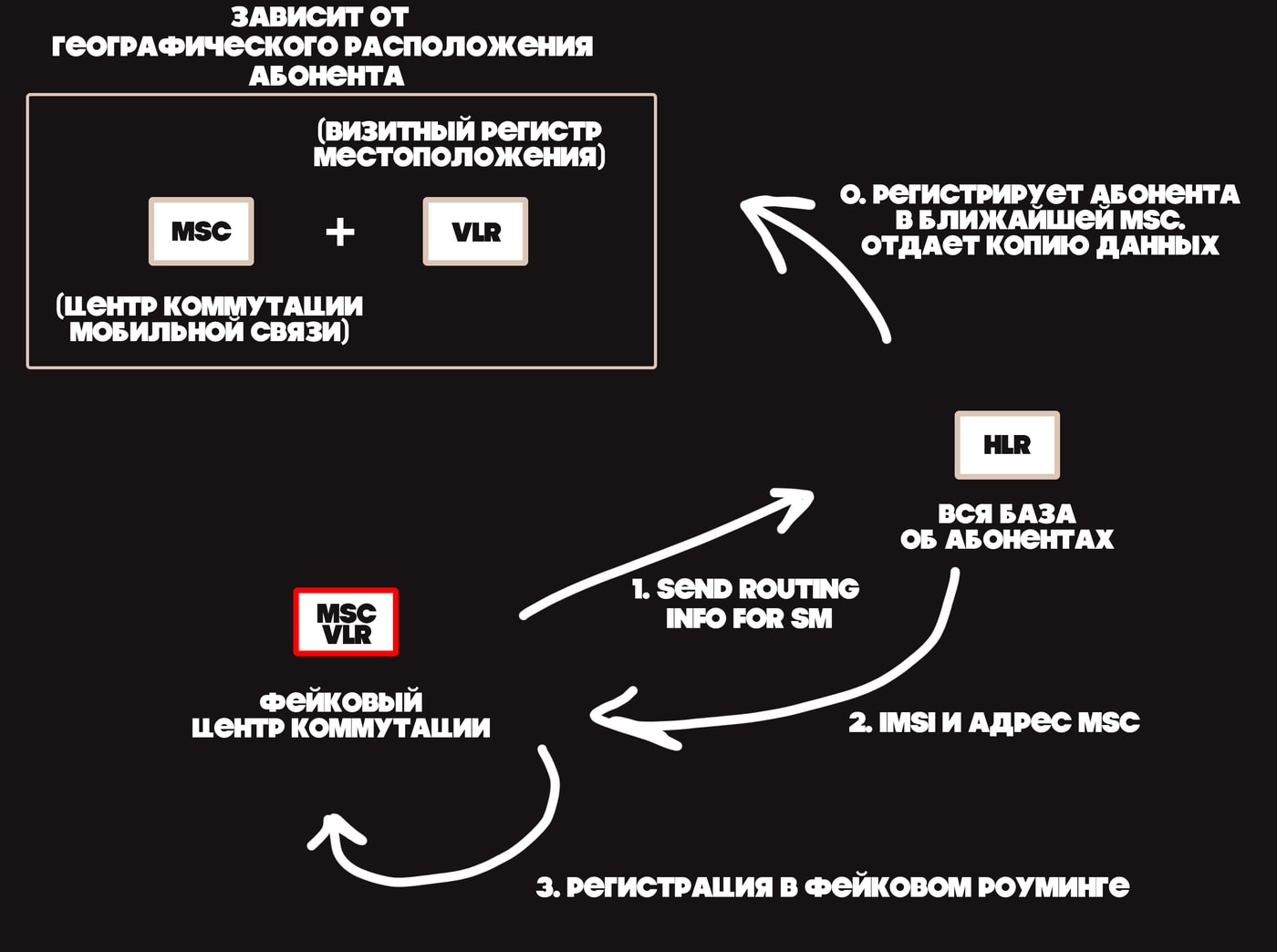

Начало применения SS7 в Европе относится ко времени построения мобильных сетей GSM, в которых при роуминге коммутатор «гостевой» сети (MSC/VLR) должен обращаться к опорному регистру (HLR) «домашней» сети абонента, хранящему данные об этом абоненте. В настоящее время SS7 составляет сигнальную инфраструктуру практически всех операторов фиксированной и мобильной связи и служит для передачи информации об установлении соединения и маршрутизации.

Однако устаревшие концепции безопасности в его основе делают этот протокол уязвимым для хакеров. Например, было много статей о найденных уязвимостях, с помощью которых можно определить местоположение абонента, прослушать разговор или, например, перехватить его SMS-сообщение.

Немец Тобиас Энгель в 2014 году на хакерской конференции в Берлине рассказал об уязвимости SS7 и продемонстрировал, как на протяжении двух недель отслеживал перемещения нескольких абонентов (с их предварительного согласия). Они сами предоставили ему номера своих телефонов, а он, опрашивая сеть, смог выстроить небольшую карту их перемещений. Так, например, один из абонентов в середине декабря жил и работал в Сиэтле, а потом на рождество отправился на родину в Нидерланды. Последнюю точку из презентации Тобиас убрал, так как она оказалась слишком близко к родному дому голландца.

Как отмечал тогда специалист, частные компании по всему миру предлагали инструменты на основе уязвимости SS7 в качестве Lawful Interception — средств для перехвата в рамках закона для правоохранительных органов и спецслужб.

Практически все спецслужбы всех государств имеют прямое включение в сети операторов и могут без труда как прослушивать разговоры, так и читать SMS. Это все подзаконно, такое оборудование стандартизировано и на постсоветском пространстве называется СОРМ.

Но мы отошли чуть в сторону.

Ранее злоумышленнику достаточно было иметь компьютер со специальным программным обеспечением и быть подключенным к сети оператора связи в виде сигнальной точки SS7. При должном уровне знаний можно было обмануть сеть другого оператора, выдав хакерское устройство за гостевой коммутатор MSC/VLR.

Как описывают атаку в сфере кибербезопасности? Злоумышленник подключается к сигнальной сети SS7 зарубежного оператора и отправляет служебную команду Send Routing Info for SM (SRI4SM) в сетевой канал, указывая номер телефона атакуемого абонента в качестве параметра. Домашняя сеть абонента отправляет в ответ следующую техническую информацию: IMSI (International Mobile Subscriber Identity) и адрес MSC, по которому предоставляет услуги подписчику в настоящее время. Далее благодаря полученным данным атакующий регистрирует номер жертвы в подставном VLR через сообщение Insert Subscriber Data (ISD), имитируя, что абонент прилетел на отдых и в роуминге зарегистрировался в новой сети. После этого злоумышленник может получать SMS-сообщения, отправляемые этому абоненту.

Однако поставщики коммутационного оборудования, банки, операторы связи, владельцы мессенджеров и другие провайдеры интернет-услуг тоже знают об этом и не дремлют. Например, представители сферы интернет-услуг и банки используют двухфакторную авторизацию. Мобильные операторы связи используют защиту посредством SMS Home Routing. Этот метод используется для противодействия атакам, которые запрашивают информацию, необходимую для доставки входящего SMS-сообщения абоненту. Ранее в ответ на него посылались идентификатор абонента (IMSI) и адрес обслуживающего его узла (VLR). Теперь же каждый такой запрос направляется системе SMS Home Routing, которая возвращает в ответ несуществующий идентификатор абонента и свой адрес вместо реального адреса VLR, в котором зарегистрирован абонент. Таким образом, для запросов из других сетей возможно полное сокрытие реальных идентификаторов абонентов и адресов сетевого оборудования, по которым они зарегистрированы.

Кроме того, ведется реестр адресов сетевого оборудования, которое специально прописывается и настраивается. А потому, чтобы использовать SS7 на уровне сети, злоумышленник как минимум должен быть подключен напрямую к оборудованию какого-то оператора связи. Но это риски для такого оператора, поскольку его сеть при обнаружении просто заблокируют, а это грозит ему потерей репутации и бизнеса. Поэтому в телекоммуникационных сетях такое встречается нечасто. Да и поскольку все эти псевдосистемы злоумышленников в большинстве случаев представляются иностранными операторами (сообщают, что вы в международном роуминге), для собственной перестраховки абоненту в домашней сети просто достаточно отключить на телефоне международный роуминг.

Гайки затянуты, но…

Тем не менее атаки с применением SS7 продолжаются. В декабре 2019 года в отдел расследований киберпреступлений компании Group-IB обратились несколько российских предпринимателей. Неизвестные получили доступ к их переписке в Telegram. Пострадавшие пользовались смартфонами на iOS и Android, были абонентами разных федеральных операторов. Атаки происходили мгновенно.

Сперва пользователю в Telegram от официального аккаунта мессенджера приходил код подтверждения для входа, который он не запрашивал. Затем прилетала SMS с кодом активации, а практически сразу за ним приходило сообщение об успешном входе с нового устройства.

Злоумышленники попадали в аккаунт через мобильный интернет с IP-адресов из Самары.

Специалисты не обнаружили на смартфонах пострадавших никаких шпионских программ. «Во всех случаях злоумышленники получали доступ к мессенджеру жертвы с помощью SMS-кодов, получаемых при входе в аккаунт с нового устройства», — подчеркивается в отчете.

Как происходил взлом? Эксперты говорят, что при активации мессенджера на новом устройстве Telegram сперва отправляет код через официальный сервисный канал на все остальные устройства, а уже потом по запросу отправляется и SMS-сообщение. Злоумышленники якобы сами инициируют такой запрос и перехватывают SMS. С кодом из эсэмэски они успешно логинятся в мессенджере и получают доступ ко всем файлам, фотографиям и перепискам.

В этой истории есть два важных момента: перехват SMS (про который мы рассказали выше и с которым борются как могут) и отсутствие двухэтапной аутентификации у потерпевших.

Двухэтапная авторизация

По умолчанию аутентификация в Telegram происходит с помощью проверочного кода. Он является одноразовым и присылается либо в SMS, либо в виде сообщения в мессенджере в том случае, если вы пытаетесь залогиниться с нового устройства. Telegram иногда пользуется услугами мобильных операторов для отправки кодов авторизации. Но уже больше пяти лет назад у мессенджера появился дополнительный этап входа — пароль, который пользователь сам задает в приложении.

Допустим, вы все время пользуетесь «телегой» на смартфоне, а потом решили зайти в мессенджер через веб-интерфейс в браузере компьютера. Вбиваете свой номер телефона, и через сервисный канал самого мессенджера от официального аккаунта Telegram вам приходит сообщение с кодом подтверждения. После его ввода в браузере вы успешно залогинились.

Но если у вас включена двухэтапная аутентификация, то после кода подтверждения необходимо ввести еще и пароль, который знаете только вы.

Эксперты советуют: двухэтапную аутентификацию следует обязательно включить в настройках конфиденциальности Telegram. В последнем инциденте с сотрудниками Tut.by отмечалось, что на одном из аккаунтов она была включена. Некто смог верно ввести код подтверждения, но не справился с дополнительным паролем и не получил доступ к переписке аккаунта.

— Если брать техническую составляющую, Telegram очень сильно защищен. Они молодцы. Но действительно, стоит понимать, что можно получить физический доступ к устройству. В таком случае технологическая составляющая безопасности не поможет, — цитируем Александра Сушко, главу Group-IB в Беларуси.

Многие злоумышленники осуществляют установку вредоносных программ на устройства. Это может быть программа, которую человек сам скачает, либо заражение через фишинговую ссылку. Такой вредонос позволит перехватывать и переписку, и звонки, и SMS.

Кроме вредоносов, это могут быть и уязвимости телекоммуникационных сетей. Та же SS7, которая позволяет перехватывать SMS. Зная об этой уязвимости, важно устанавливать двухэтапную аутентификацию с дополнительным паролем. Это более безопасно.

Если у вас к аккаунту будет привязана SIM-карта европейская или китайская, то к аккаунту будет сложнее получить доступ. Но нужны доверенные лица, которые будут давать вам этот код доступа, когда вы будете заново авторизовываться.

Двухэтапная аутентификация включается в настройках конфиденциальности мессенджера. На iOS-устройствах она называется «Облачный пароль». Этот пароль можно привязать к адресу электронной почты, что позволит восстановить его в том случае, если вы его забудете. Но это необязательно, привязку можно пропустить. Тем самым пароль от Telegram будет храниться только у вас в голове. Это, вероятно, более надежный способ, если злоумышленники вдруг смогут получить доступ и к вашей почте.

Эксперты из телеком-индустрии говорят, что взлом посредством протокола SS7 если и возможен, то весьма непрост. Тем не менее инциденты с возможным перехватом SMS и взломом Telegram происходят. Теперь вы знаете, как обезопасить себя. Чтобы не пропустить наши новые ролики, подписывайтесь на канал на YouTube, дальше будет очень интересно.