talos cisco что это

Исследование угроз Cisco ACR 2017: изменения по ту сторону баррикад

В компании Cisco есть подразделение Talos, которое занимается широким спектром исследований в области угроз информационной безопасности (последнее исследование WannaCry — тоже их рук дело). В основе Talos лежит множество данных, собираемых по всему миру и анализируемых в круглосуточном режиме:

Всего же за год в поле зрения Cisco Talos попадает около 7 триллионов угроз, что в 6 раз превышает число поисковых запросов в Google за тот же период времени. Такой объем информации распределяется по пяти подразделениям Cisco Talos, которые занимаются:

Вот о деятельности последнего департамента Cisco Talos мы сегодня и поговорим. На протяжении последних 10 лет Cisco публикует свой ежегодный отчет, в котором высвечиваются ключевые тенденции по ту сторону баррикад за прошедший год. Не стал исключением и ушедший 2016-й — в феврале мы представили миру свой Cisco Annual Cybersecurity Report (Cisco ACR 2017), который, спустя некоторое время, был переведен и на русский язык. Не стану подробно пересказывать все 110 страниц этого отчета, остановлюсь на некоторых интересных тенденциях и выводах, которые можно из них сделать.

По понятным причинам любая кибератака требует предварительной разведки. На этом этапе хакеры ищут уязвимую интернет-инфраструктуру или слабые места в сети, за счет которых можно получить доступ к компьютерам пользователей и в конечном итоге проникнуть в сеть той или иной организации. Третье место в нашем рейтинге занимает мошенничество в Facebook, включая сфальсифицированные предложения, опросы и медиаконтент. Высокие позиции Facebook- мошенничества в годовом и полугодовом рейтингах наиболее распространенных видов вредоносного ПО свидетельствуют о важнейшей роли социального инжиниринга в реализации значительной доли кибератак. В мире насчитывается 1,8 млрд активных учетных записей Facebook, что вполне закономерно превращает эту социальную сеть в плодородную почву для деятельности киберпреступников и других хакеров, стремящихся обмануть пользователей.

Чтобы далеко не ходить приведу пример атаки лично на меня. Появилась у меня как-то в Facebook девушка по имени Илзе Холл. В профиле написано, что работает сотрудницей службы технической поддержки Cisco TAC в Амстердаме. Вполне нормальная ситуация для Cisco — у нас много девушек-инженеров. Но что-то меня в странице Илзе смутило и я решил проверить ее через другие соцсети. В LinkedIn (еще до запрета этой соцсети на территории России) она тоже нашлась. И тоже сотрудница Cisco. Но только в этот раз она работала в нашем парижском офисе в отделе кадров. А вот это даже в нашей либеральной компании ситуация невозможная.

Примерно в то же время стал популярен сервис FindFace, позволяющий по фотографии найти страницу человека в соцсети “ВКонтакте”. Загрузил я туда фотографию Илзе и получил множество совпадений. Илзе из Амстердама и Парижа одновременно оказалась Кариной из Минска, Галиной из Уссурийска, а еще Людмилой, Светланой и Яной (сейчас она, кстати, в Фейсбуке зовется Амелиной Татьяной).

Примерно через полгода ко мне постучалась Алена Голубева, чат с которой напоминал известный диалог Хоттабыча из одноименного российского фильма, в котором главный герой пытался познакомиться с ботом по имени “Киса”. На фразе Алены Голубевой “с тобой так интересно” я расхохотался и забанил ее, предварительно “пробив” через FindFace. Оказалось, что Алена из Москвы также имела “сестер-близнецов” — Василину из Могилева и Татьяну из Краснодара. Правда, если использование одинаковой одежды у близнецов я еще могу понять, то использование идентичных фотографий не поддается логическому объяснению 🙂

Если бы я неосторожно вступил в эти “дружеские” отношения, то могу предположить, что через какое-то время мне пришла бы ссылка на “прикольный” ролик, а то и вовсе на ролик со мной в главной роли с припиской “и как не стыдно ТАКОЕ вытворять :)”. Любопытство могло пересилить подозрительность (а какие подозрения против “друзей”) и я бы кликнул по присланной ссылке. Ключевая задача нападающих — заставить “друга” по соцсети что-то сделать. Последствия предсказуемы — заражение компьютера и установление над ним контроля со всеми вытекающими отсюда последствиями.

Борьба с этой угрозой требует комплексного подхода — от обучения и регулярного повышения осведомленности пользователей до применения средств контроля доступа в Интернет (например, Cisco Web Security Appliance или Cisco OpenDNS Umbrella), МСЭ следующего поколения (например, Cisco Firepower NGFW), средств защиты оконечных устройств (например, Cisco AMP for Endpoints).

Наши исследования показали еще один явный сдвиг: изменился набор методов, применяемых на этапе разведки при реализации веб-атак. Программное обеспечение Adobe Flash в течение многих лет оставалось привлекательным вектором веб-атак, при помощи которого хакеры многократно взламывали и компрометировали системы. Однако объем Flash-контента, присутствующего в Интернете, по-прежнему сокращается, при этом повышается уровень осведомленности об уязвимостях Flash, и в нынешних условиях масштабные взломы едва ли возможны. Да и сама компания Adobe постепенно отказывается от разработки и поддержки этой платформы и призывает разработчиков к переходу на новые стандарты, например на HTML5. Во-многом именно поэтому в 2016 году три ведущих эксплойт-кита, а именно Angler, Nuclear и Neutrino (а они использовали Flash как основной вектор атаки), внезапно исчезли со сцены, уступив место более мелким игрокам и новичкам.

При этом растет количество угроз, непосредственно ориентированных на уязвимые браузеры и подключаемые модули (plugin). Этот сдвиг отражает новую тенденцию: киберпреступники все чаще применяют вредоносную рекламу, поскольку в современных условиях довольно сложно скомпрометировать большое количество пользователей при помощи традиционных векторов веб-атак. Специалисты Cisco по анализу угроз сообщают о масштабном распространении вредоносного рекламного ПО, включая подстановщики рекламы, разнообразные утилиты и загрузчики, а также программы, меняющие параметры браузера. Мы выявили заражение рекламным ПО в 75 % компаний, обследованных недавно в рамках нашего проекта по изучению проблемы рекламного ПО.

Наборы эксплойтов распространяются среди жертв двумя основными путями: через взломанные сайты и вредоносную рекламу. Хакеры размещают ссылку на страницу запуска набора эксплойтов во вредоносном рекламном объявлении, на взломанном веб-сайте или используют промежуточную ссылку (брокер). Подобные ссылки, связывающие взломанные веб-сайты и серверы наборов эксплойтов, называются шлюзами. Брокер служит посредником между исходной ссылкой для переадресации и фактическим набором эксплойтов, который доставляет вредоносный код на устройства пользователей. Эта тактика становится все популярнее, поскольку хакеры стремятся действовать быстрее, чтобы сохранить пространство для своих действий и избежать обнаружения. Благодаря брокерам хакеры быстро перемещаются между различными вредоносными серверами, не меняя исходных параметров переадресации. Так как преступникам не нужно постоянно модифицировать веб-сайты или вредоносные рекламные объявления для запуска цепочки заражения, операторы наборов эксплойтов имеют больше времени для вторжения.

Для борьбы с данной проблемой подойдут не только средства защиты оконечных устройств, но и более простые и недорогие рекомендации — отключение неиспользуемых и регулярное обновление используемых плагинов. С помощью различных дополнительных инструментов можно контролировать наличие уязвимых или необновленных плагинов, например, с помощью Qualys Browser Check. Указанные выше простейшие меры существенно усилят защиту от распространенных веб-угроз и лишат хакеров рабочего пространства для реализации следующего этапа в цепочке атаки — этапа создания кибероружия.

Еще одной важной тенденцией, которую мы отметили в рамках нашего отчета — рост числа угроз со стороны облачных приложений третьих фирм. При их внедрении периметр безопасности организации расширяется и охватывает чужуй, непринадлежащую компании инфраструктуру. При этом граница довольно быстро размывается, поскольку сотрудники внедряют в рабочую среду множество разнообразных облачных приложений. Такие приложения помогают увеличить производительность и оставаться на связи в течение рабочего дня. Однако эти же приложения формируют теневую ИТ-прослойку, представляющую угрозу для безопасности организации. Теневая прослойка непосредственно соприкасается с корпоративной инфраструктурой и позволяет свободно обмениваться данными с корпоративным облаком и SaaS- платформами, для чего достаточно получить от пользователя разрешение на доступ по протоколу OAuth. Специалисты компании CloudLock, поставляющей услуги по обеспечению безопасности облачной среды (в настоящее время входит в состав Cisco), отслеживают рост количества сторонних облачных приложений в группе из 900 организаций из различных отраслей.

На начало 2016 года было обнаружено около 129 000 уникальных приложений. К концу октября эта цифра возросла до 222 000. А всего с 2014 года количество приложений увеличилось приблизительно в 11 раз. В CloudLock разработали систему классификации CARI (Cloud Application Risk Index), которая помогает специалистам по безопасности оценить уровень угрозы, исходящей от того или иного облачного приложения, применяемого в корпоративной среде. По итогам классификации 27 % этих приложений были отнесены к категории высокой опасности.

Для контроля доступа к облачным средам необходимо не только применять межсетевые экраны следующего поколения (например, Cisco Firepower NGFW) и средства контроля доступа к Интернету (например, Cisco Web Security Appliance или Cisco OpenDNS Umbrella), но и специализированные решения класса Cloud Access Security Broker (CASB), которые могут подключаться к внешним SaaS-платформам и контролировать доступ к ним даже из-за пределов корпоративной сети, из дома, с личных мобильных устройств. В том же случае, когда речь идет об использовании облачных IaaS- и PaaS-платформ, то для их контроля можно применять соответствующие виртуализированные решения по ИБ (например, Cisco vNGIPS, Cisco StealthWatch Cloud License и другие).

Для выявления подозрительного поведения пользователей и объектов (включая сторонние облачные приложения) в рамках корпоративных SaaS-платформ специалисты по безопасности должны проанализировать миллиарды естественных, легитимных операций, осуществляемых в информационной среде организации, чтобы определить нормальные модели поведения. Эти модели используются в качестве фона для поиска аномалий в поведении. Обнаружив подозрительную активность, необходимо взаимно сопоставить соответствующие операции, чтобы определить, откуда именно может исходить реальная угроза, требующая дальнейшего анализа. По данным Cisco, подозрительным является всего 1 из 5000 (0,02 %) действий, выполняемых пользователями в облачных приложениях. И задача специалистов по безопасности, разумеется, состоит в том, чтобы обнаружить это единственное действие. Необходимо пробиться сквозь информационный шум бесчисленных оповещений о потенциальных проблемах безопасности и сосредоточить усилия на борьбе с реальными угрозами. Эту задачу можно решить только одним способом — за счет автоматизации. Именно для решения этой задачи несколько лет назад мы купили европейскую компанию Cognitive Security, решение которой, Cognitive Threat Analytics (CTA), и используется для автоматизации поиска подозрительной активности в веб-логах.

Старый добрый спам продолжает оставаться одной из проблем для любого пользователя. Результаты наших исследований свидетельствуют об увеличении общемирового объема спама за счет крупных и прибыльных ботнетов, рассылающих такие письма. Около двух третей трафика электронной почты (65 %) приходится на спам. При этом спам вреден не только тем, что отвлекает от основной деятельности. Согласно данным, собранным специалистами Cisco по анализу угроз, вредоносные письма составили от 8 до 10 % общемирового объема спама в 2016 году. Кроме того, процент спама с вредоносными вложениями увеличивается, при этом хакеры по-видимому экспериментируют с разнообразными форматами файлов в поисках наиболее эффективного средства для реализации атак.

Анализ данных CBL (черный список на основе DNS, содержащий подозрительные адреса, с которых рассылается спам) за 10 лет показал, что объемы спама в 2016 году близки к рекордно высоким показателям 2010 года.

В последние несколько лет объем спама оставался сравнительно небольшим, что можно объяснить появлением новых технологий защиты от спама и резонансными отключениями спам-ботнетов. По мнению наших специалистов, зафиксированный в недавнем времени рост объемов спама связан с деятельностью ботнета Necurs. Necurs является основным вектором распространения программ-вымогателей семейства Locky. Через этот же ботнет распространяется банковский троян Dridex и другие подобные программы. Многие IP-адреса, с которых по команде Necurs рассылается спам, были заражены уже более 2 лет назад. Necurs скрывает свои реальные масштабы, используя для рассылки спама лишь определенные подмножества зараженных хостов. Как правило, ботнет эксплуатирует инфицированный хост в течение 2–3 дней, за которыми может следовать перерыв в 2–3 недели. Подобная модель поведения усложняет борьбу со спам-атаками. Специалисты по безопасности находят и дезинфицируют один из зараженных хостов, полагая, что решили проблему, но хозяева ботнета Necurs всего лишь ждут подходящего момента для запуска очередной атаки.

Инфраструктура одного из самых популярных вредоносного ПО прошлого года Locky выглядит следующим образом. Для визуализации мы использовали сервис Cisco OpenDNS Investigate и библиотеку визуализации OpenGraphitti. Красные узлы являются известными вредоносными доменами, внесенными в черные списки; серые узлы — это добропорядочные домены; зеленые — популярные и хорошие домены, оранжевые — IP-адреса, а синие узлы — хеши файлов. Пульсация отображает движение DNS-трафика между узлами.

При этом злоумышленники стараются всеми силами увеличить вероятность успешного проникновения и заражения и для этого применяют сразу несколько векторов для атаки, постоянно комбинируя их и расширяя. Например, у вредоносного кода Locky, визуализация инфраструктуры которого показана выше, это распределение векторов атак выглядит следующим образом:

А у того же Nemucod число уникальных векторов еще больше:

Все это приводит к тому, что среднее время обнаружения вредоносных программ варьируется от нескольких часов (для хорошо известных кампаний) до нескольких дней.

Борьба с такой тактикой злоумышленник ов требует не только применения эффективных средств защиты электронной почты (например, Cisco E-mail Security Appliance), но и технологий Threat Intelligence (например, Cisco OpenDNS, Cisco AMP Threat Grid и других), позволяющих оперативно получать информацию о динамически изменяющемся ландшафте угроз — используемых ими IP-адресах, доменах, автономных системах и на основе этой информации блокировать их с помощью традиционных средств сетевой безопасности — межсетевых экранов (например, Cisco ASA или Cisco Firepower NGFW), систем предотвращения вторжений (например, Cisco NGIPS), систем контроля доступа в Интернет (например, Cisco Web Security Appliance или Cisco OpenDNS Umbrella), систем защиты оконечных устройств (например, Cisco AMP for Endpoints) и т.п.

Наверное, это все ключевые моменты, на которых я бы хотел остановиться в кратком обзоре раздела по угрозам нашего ежегодного отчета по кибербезопасности Cisco Annual Cybersecurity Report 2017, который может быть свободно скачан с нашего сайта на русском языке. Но наш отчет не ограничивается анализом только поведения атакующих. Мы активно изучаем и поведение обороняющейся стороны и в следующей заметке (если опять не произойдет какой-нибудь внезапной эпидемии, о которой нам надо будет написать, как мы это сделали для WannaCry) мы рассмотрим интересные аспекты, связанные с обеспечением кибербезопасности. При этом оперировать будем только российской статистикой. Да-да, у нас есть не только мировая статистика, но и локальная, показывающая отличия в поведении защитников во всем мире и в нашей стране. Но об этом уже в следующей заметке.

Зачем выставлять в Интернет интерфейс управления или атака на Cisco Smart Install

Недавно Cisco узнала о некоторых хакерских группировках, которые выбрали своими мишенями коммутаторы Cisco, используя при этом проблему неправильного использования протокола в Cisco Smart Install Client. Несколько инцидентов в разных странах, в том числе некоторые из которых касаются критической инфраструктуры, оказались связаны с неправильным использованием протокола Smart Install. Некоторые эксперты считают, что ряд этих атак связан с хакерами, стоящими на службе государства. В результате мы занимаем активную позицию и призываем клиентов, снова, к оценке рисков и применению доступных методов нейтрализации рисков.

14 февраля 2017 года (да-да, тут нет ошибки, речь идет о 2017-м годе) группа реагирования на инциденты безопасности продуктов Cisco (PSIRT) опубликовала бюллетень, описывающий результаты активного сканирования, связанного с Cisco Smart Install Clients. ПО Cisco Smart Install Client — устаревшая утилита, предназначенная для удаленной настройки нового оборудования Cisco, в частности коммутаторов Cisco. В продолжение, Cisco Talos опубликовал заметку в блоге и выпустил инструмент с открытым исходным кодом, который сканирует устройства, использующие протокол Cisco Smart Install. В дополнение к описанному была выпущена сигнатура для системы обнаружения атак Snort (SID: 41722-41725), позволяющая детектировать любые попытки использовать эту технологию.

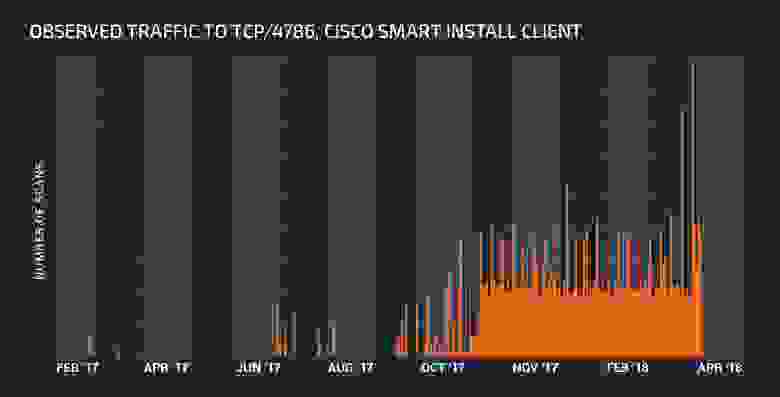

Протоколом Cisco Smart Install можно злоупотреблять, чтобы изменить настройку сервера TFTP, экспортировать файлы конфигурации через TFTP, изменить конфигурационные файлы, заменить имидж сетевой операционной системы IOS и настроить учетные записи, позволяющие выполнять команды IOS. Хотя это не является уязвимостью в классическом смысле, неправильное использование этого протокола может служить вектором атаки, который следует немедленно нейтрализовать. В течение конца 2017 года и в начале 2018 года Talos наблюдал, как злоумышленники пытались сканировать клиентов, используя эту уязвимость. Недавняя информация повысила актуальность этой проблемы и мы решили вновь к ней вернуться.

Хотя мы наблюдали только атаки, связанные с проблемой неправильного использования протокола Cisco Smart Install, недавно была раскрыта и исправлена другая уязвимость в Cisco Smart Install Client. Эта уязвимость была обсуждена публично, и был выпущен код с доказательством возможности эксплуатации уязвимости (PoC). Для устранения проблемы неправильного использования протокола, клиенты также должны устранить эту уязвимость, установив соответствующее обновление.

Область действия

Как часть исследования Cisco Talos, мы начали изучать, сколько устройств потенциально уязвимо для этой атаки. Результаты были крайне тревожными. Используя Shodan, Talos смог определить, что более 168 000 систем потенциально могут быть обнаружены через “открытый в Интернет” Cisco Smart Install Client. Это лучше, чем результаты 2016 года, когда один из сотрудников компании Tenable сообщил о 251000 уязвимых клиентов Cisco Smart Install Client, “видимых” из Интернет. Могут существовать различия в методологии сканирования Cisco Talos и Tenable, но мы предполагаем существенное сокращение число доступных для атаки устройств. Кроме того, несмотря на то, что с момента нашего первоначального бюллетеня было отмечено падение объемов сканирования, Talos наблюдал резкое увеличение попыток сканирования для Cisco Smart Install Client около 9 ноября 2017 года.

Нейтрализация

Вы можете определить, есть ли у вас устройствас “поднятым” на коммутаторе ПО Cisco Smart Install Client. Запуск команды show vstack config позволит вам определить, активен ли Smart Install Client. Ниже приведен пример такой команды с получением ответа на нее:

Дополнительные признаки активного Cisco Smart Install Client могут присутствовать, если включена регистрация уровня 6 (информационный) или выше. Эти журналы регистрации событий могут включать, но не ограничиваются ими, операции записи через TFTP, выполнение команд и перезагрузки устройств.

Самый простой способ нейтрализовать эту проблему — запустить команду no vstack на уязвимом устройстве. Если по какой-либо причине эта опция недоступна для клиента, лучшим вариантом будет ограничение доступа через список управления доступом (ACL) для интерфейса, пример которого показан ниже:

Этот тип ACL разрешает только узлам, показанным выше, доступ к Smart Install Client, что значительно ограничивает возможность реализации атаки. В дополнение к этому в наших системах предотвращения вторжения (IPS) есть сигнатуры, позволяющие определить, осуществляется ли воздействие на Smart Install Client или нет.

Поддержка

Для этого и других вопросов важно помнить о приверженности Cisco поддержке пострадавших клиентов. Все клиенты, независимо от статуса контракта поддержки, получают бесплатную помощь по реагированию на инциденты, как и помощь, предлагаемая контрактным клиентам, для любого инцидента, связанного с известными или разумно подозрительными уязвимостями безопасности в продукте Cisco. Если вы столкнулись с инцидентом с продуктом Cisco, обратитесь в Центр технической поддержки Cisco (TAC):

Выводы

Чтобы обеспечить безопасность и контроль периметра, сетевым администраторам необходимо проявлять особую бдительность. Легко «устанавливать и забывать» сетевые устройства, поскольку они обычно очень стабильны и редко меняются. Достаточно вспомнить результаты нашего позапрошлогоднего ежегодного отчета по кибербезопасности, в котором мы продемонстрировали результаты нашего исследования, доказывающего, что среднее время неустранения клиентами уязвимостей в сетевом и серверном оборудовании и ПО составляет в среднем около пяти лет. Объедините это с преимуществами, которые атакующий имеет при получении доступа и перехвате управления сетевым устройством и вы поймете, что маршрутизаторы и коммутаторы становятся очень заманчивыми целями для злоумышленников. Особенно если идет речь об устройствах, стоящих на периметре организации или оператора связи.

Наблюдая за активным использованием этого вектора злоумышленниками, Cisco настоятельно рекомендует всем клиентам пересмотреть свою архитектуру, использовать инструменты Talos для сканирования своей сети и удалить Cisco Smart Install Client со всех устройств, где он не используется.

Обзор Cisco Threat Response

Cisco Threat Response представляет собой облачную платформу, позволяющую воплотить в жизнь концепцию Threat Hunting. Платформа выявляет подозрительные события в информационных массивах, получаемых от различных продуктов Cisco и средств сторонних производителей, используя при этом IoC от Cisco Talos или других исследовательских центров. По сути она является связующим звеном между управлением ИБ в организации и глобальными источниками Threat Intelligence.

Сертификат AM Test Lab

Номер сертификата: 262

Дата выдачи: 31.07.2019

Срок действия: 31.07.2024

Введение

Межсетевые экраны, системы обнаружения вторжений, системы менеджмента журналов аудита и поиска аномалий предназначены для обнаружения и противодействия угрозам, включая ранее неизвестные разновидности угроз и так называемые угрозы нулевого дня. Компании, которые приняли на вооружение эти и другие средства, действительно обладают мощным потенциалом для успешного противодействия атакам. Но корень проблемы кроется на концептуальном уровне, возможно, даже в области психологии: если принять за аксиому, что невозможно полностью исключить риск проникновения нарушителя внутрь периметра ИС, то каким образом можно в произвольный момент времени, здесь и сейчас, получать уверенность, что ИС организации не подвергается атаке?

Для иллюстрации рассмотрим следующий типовой сценарий. Из новостных сводок становится известно о появлении новой троянской программы, оказывающей вредоносное воздействие на автоматизированные банковские системы. Рабочие места сотрудников организации оснащены современным антивирусным программным обеспечением, но ИТ-директор, памятуя об указанной выше аксиоме, задается резонным вопросом: «нас это касается, мы уже атакованы или еще нет?» Часто дело обстоит хуже: персонал компании, оснащенной богатым арсеналом различных современных средств защиты информации, ощущает себя в полной безопасности, и, неожиданно оказавшись под воздействием атаки, демонстрирует растерянность и неготовность к адекватному реагированию.

Возникает вопрос, могут ли организации защитить свои конфиденциальные данные и получить уверенность в том, что в некоторый момент времени активы действительно не подвергаются известной атаке?

Есть все основания полагать, что в компании Cisco, как и в ряде других производителей защитных решений, к настоящему времени сложилось убеждение, что нужно пересмотреть традиционные подходы к обеспечению кибербезопасности, дополнив практику реагирования на атаки методами принципиально иного типа.

Необходимо средство, которое работало бы уровнем выше традиционных средств защиты и могло применяться в качестве инструмента упреждения из пессимистического предположения, что ИС уже скомпрометирована, защитные механизмы не сработали, в сети компании уже активно эксплуатируются уязвимости, и потому актуальна задача максимально оперативного обнаружения соответствующих угроз безопасности. Изложенная концепция имеет общие черты с известной детской развивающей игрой по нахождению на картинке заданных предметов, замаскированных среди множества других отвлекающих графических изображений. При этом задача поиска усложняется тем, что фактически эти предметы на картинке могут отсутствовать, при этом может иметь место множество предметов, по виду очень напоминающих заданные, но на самом деле таковыми не являющихся.

Казалось бы, наиболее очевидное для большинства компаний решение, — обеспечить более качественную проверку уже собранных данных, включая глубокое погружение в лог-файлы, анализ заблокированных попыток входа в систему и т.д. Однако на практике этот подход не позволяет обнаружить скрытые угрозы.

Более радикальный подход заключается в том, чтобы принять как данность существование угрозы и необходимость отыскать в системе ее проявления. Процесс предполагает одновременную обработку множества источников данных и поиск в них взаимных зависимостей с данными о целевой системе как инфраструктуре, производящей информационные потоки.

Интересно, что SIEM-системы не справляются в полном объеме с поставленной задачей, поскольку реализуют ограниченное маркирование данных в зависимости от источника и типа применительно к бизнес-элементам, и не учитывают человеческий фактор. Автоматизация с помощью средств поведенческого анализа или машинного обучения несколько повышает качество обнаружения за счет выявления шаблонов повторяющихся последовательностей операций, но тоже не позволяет достичь цели, поскольку эти средства не в состоянии определить смысл обнаруженных шаблонов.

Одно из возможных решений заключается в том, чтобы начать процесс обнаружения с гипотезы о том, что атака уже имеет место, а затем посредством сочетания известных шаблонов с ручным анализом данных прийти к некоему обоснованному заключению.

Cisco Threat Response представляет собой облачную платформу, позволяющую воплотить в жизнь концепцию Threat Hunting. В нашем материале мы предлагаем как в теории, так и на практике рассмотреть, каким образом с помощью Cisco Threat Response достигается поставленная цель и каковы основные преимущества и ограничения платформы.

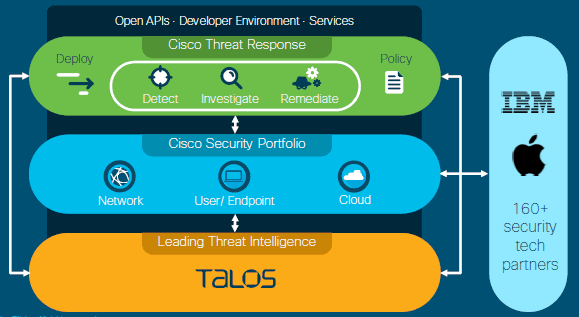

Архитектура Cisco Threat Response

Интеграционная платформа Cisco Threat Response

Cisco Threat Response — это интеграционная платформа, развернутая в облаке Cisco, с помощью которой можно обнаруживать, исследовать, анализировать и реагировать на угрозы, используя данные, агрегированные из различных продуктов информационной безопасности и других источников в ИТ-инфраструктуре.

Архитектура решения, предлагаемого Cisco, по сути предопределена проблематикой предметной области.

С одной стороны, известен типовой устоявшийся порядок действий, выполняемых при исследовании угроз:

С другой стороны, в ходе исследования аналитику информационной безопасности (ИБ) даже для того, чтобы получить ответы на простые вопросы, зачастую приходится работать с большим множеством разнородных внутренних и внешних источников, средств и интерфейсов:

Если даже принимать в расчет портфель решений безопасности одной только компании Cisco, все равно получается внушительный список, охватывающий сетевую инфраструктуру, облака, электронную почту, конечные точки и др. По-видимому, в Cisco с течением времени сложилось понимание, что работать с множеством средств и сервисов различного назначения, во-первых, психологически трудно (разные точки контроля, разные пользовательские интерфейсы, необходимость постоянного переключения внимания аналитика ИБ, постоянный риск что-то упустить из виду), а во-вторых, крайне неэффективно (реагирование на атаки требует максимальной оперативности, а с увеличением количества различных консолей управления существенно возрастают накладные расходы на ручное внесение входных данных, переключение между консолями, координационные действия).

В связи с этим было принято решение о необходимости создания на фундаменте Cisco Talos (одна из крупнейших в мире коммерческих команд TI) платформы, которая собрала бы все точки контроля в единое целое.

Рисунок 1. Архитектура интеграционной платформы Cisco Threat Response

В Cisco Threat Response каждому локальному или глобальному источнику данных об угрозах соответствует свой модуль. Некоторые из модулей TI предоставляются по умолчанию, некоторые добавляются и настраиваются потребителем. Для обеспечения возможности интеграции собственных решений потребителя с порталом Cisco Threat Response реализуется модель Bring-Your-Own-API, при которой достаточно предоставить API-ключ (API key) сервисов, которые необходимо интегрировать.

Благодаря модульной архитектуре достигаются следующие преимущества:

Рассмотрим немного подробнее состав модулей Cisco, с которыми уже сейчас интегрирована платформа Cisco Threat Response.

Cisco Talos

Пожалуй, самое главное преимущество заключается в том, что платформа Cisco Threat Response интегрирована с TI Cisco Talos, и обеспечение данного взаимодействия не требует какого-либо ручного конфигурирования. Cisco Talos объединяет огромное множество исследователей, аналитиков и технических специалистов. Команда Cisco Talos готова поставлять точные и оперативные TI-сведения для продуктов и сервисов Cisco. Talos поддерживает официальные наборы правил Snort.org, ClamAV и SpamCop, а кроме того, множество open-source-средств анализа.

Базы данных AMP

Платформа Cisco Threat Response по умолчанию интегрирована с базами данных Cisco AMP (Advanced Malware Protection):

Cisco Umbrella

Модуль интеграции с Umbrella позволяет предсказывать, обнаруживать и исследовать источники атак в интернете с использованием технологий интеллектуального анализа данных и алгоритмической классификации, включая возможности машинного обучения, теории графов, обнаружения аномалий и временных структур в сочетании с контекстным поиском и визуализацией. Модуль интеграции с Umbrella в пользовательском интерфейсе Cisco Threat Response предоставляет как возможности обогащения сведений об угрозах, так и реагирования. Функции обогащения не требуют использования API-ключа, а вот для возможности выполнения операций по реагированию он потребуется.

Cisco Email Security

Интеграция с модулем Cisco Email Security обеспечивает возможность применения целостного подхода к обеспечению безопасности сервисов электронной почты. С помощью этой интеграции обеспечивается эшелонированная защита от вредоносных программ, фишинга, спуфинга, действий программ-вымогателей и компрометации корпоративной электронной почты. При этом из единой консоли Cisco Threat Response легко реализуются следующие сценарии:

Cisco Firepower

Данный вид интеграции позволяет направлять в Cisco Threat Response поддерживаемые типы событий безопасности со стороны устройств NGFW/NGIPS совместно с данными от других продуктов и из других источников. Вредоносные IP далее потенциально могут быть заблокированы средствами Cisco Firepower из единой консоли Cisco Threat Response.

Устройства Firepower отправляют события через портал обмена Security Services Exchange либо с помощью syslog, либо непосредственно.

Threat Grid

Интеграция с платформой Threat Grid позволяет Cisco Threat Response дополнительно обогащать информацию, представленную на графах, за счет обращения к автоматизированным средствам анализа вредоносных программ, с помощью которых подозрительные файлы и веб-ресурсы могут быть подвергнуты испытаниям без опасности нанесения вреда пользовательскому окружению.

VirusTotal

VirusTotal проверяет объекты с помощью десятков антивирусных сканеров и сервисов, реализующих ведение черных списков URL, вкупе с огромным множеством средств для извлечения из переданного контента различной сигнальной информации. С точки зрения реагирования на инциденты данная функциональность позволяет пользователям получать дополнительные контекстные данные для URL, IP-адресов, доменных имен или хешей файлов, ассоциированных с подозрительным образцом.

Сторонние источники

Как мы уже отмечали, помимо возможностей интеграции с продуктами и сервисами Cisco, доступно API для подключения сторонних источников TI, таких как ГосСОПКА, ФинЦЕРТ, BI.ZONE, Group-IB, «Лаборатория Касперского» и пр. С помощью API-ключей можно организовать также и автоматическое реагирование на обнаруженные индикаторы с помощью сторонних средств.

Поддержка взаимодействия со сторонними источниками позволяет Cisco Threat Response не полагаться на вердикты, полученные только от какой-либо одной системы защиты, а перепроверять гипотезы посредством обращения к внешним TI-сервисам, что существенно снижает число ложных срабатываний.

Подытоживая описание интеграционных возможностей Cisco Threat Response, можно отметить, что интеграция с такими модулями, как AMP для конечных точек, Umbrella, Email Security, позволяет аналитику ИБ получить ответы на следующие вопросы:

Интеграция с Cisco Talos, Threat Grid, VirusTotal в свою очередь позволяет понять, свидетельствует ли в действительности наличие этих артефактов о ведении вредоносной деятельности в информационной системе организации.

Функциональные возможности Cisco Threat Response

Cisco Threat Response обеспечивает выполнение следующих основных функций:

В следующем разделе остановимся подробнее на практических аспектах, связанных с реализацией перечисленных функций.

Работа с Cisco Threat Response

В общем случае работа с Cisco Threat Response состоит из следующих основных шагов:

Остановимся подробнее на каждом из указанных шагов.

Выбор индикаторов компрометации

Как мы уже знаем, пользователь Cisco Threat Response может использовать в качестве предмета исследования данные об опасных объектах, полученные из:

В качестве признаков компрометации могут выступать:

При использовании указанных источников для выбора IoC необходимо самостоятельно найти их в рассылаемых специальных документах, скопировать в буфер обмена и приступить к следующему этапу — поиску следов компрометации.

При этом работа с IoC существенно облегчается при использовании бесплатного плагина Cisco Threat Response для браузеров Chrome и Firefox. Если используется этот плагин, достаточно нажать на его иконку, выбрать кнопку поиска, и далее он выполнит всю работу по поиску IoC на текущей веб-странице. Пользователю не потребуется просматривать документ целиком, достаточно обратиться к результатам поиска, предоставленным плагином, и выбрать необходимые объекты исследования.

В качестве источника информации об IoC может использоваться журнал регистрации, сформированный с помощью продуктов Cisco. Журнал регистрации представляет собой набор обнаруженных объектов, которым можно поделиться с другими пользователями или передать в другой модуль для дополнительного исследования. С помощью этого своего рода «блокнота аналитика» можно воспользоваться собственными заметками в рамках всего интегрированного набора продуктов.

Журналы регистрации обеспечивают:

С помощью этих функций значительно повышается гибкость реагирования на инциденты и обнаружения угроз, а также обеспечивается возможность обмена знаниями между специалистами.

Поиск следов компрометации

Для работы с платформой Cisco Threat Response необходимо войти в систему по ссылке https://visibility.amp.cisco.com/#/login, используя учетную запись Cisco Security, AMP for Endpoints или Threat Grid Cloud. В будущем производитель анонсирует поддержку возможности входа с использованием учетных записей Cisco Email Security и Cisco Umbrella.

Далее необходимо инициировать новое обследование (нажать кнопку New investigation) и указать признаки компрометации. Признаки компрометации могут быть введены вручную или добавлены автоматически при условии, что данные сохранены в программно-читаемом формате (например, в формате журнала регистрации).

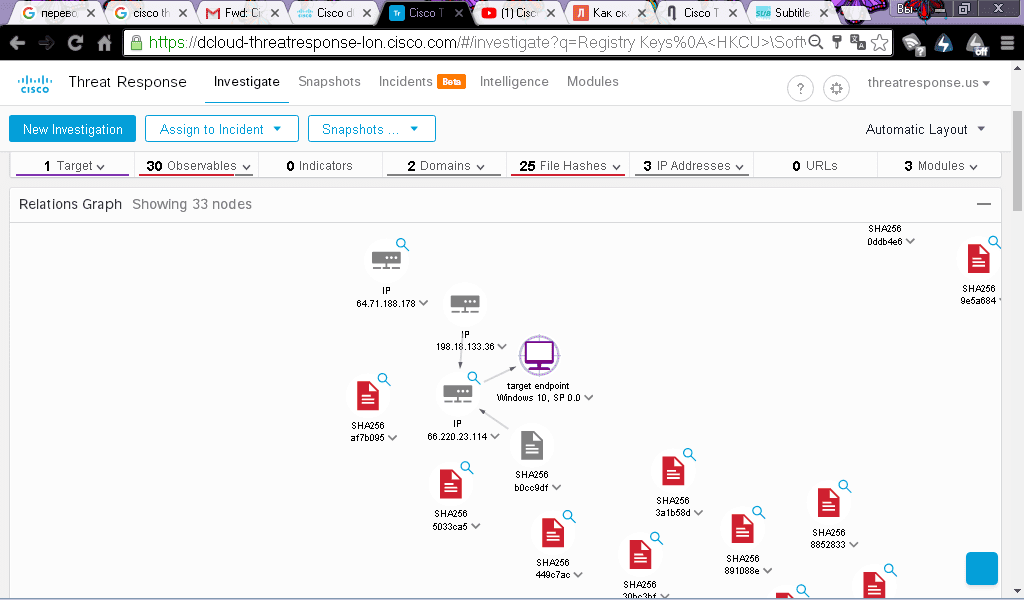

По нажатию соответствующей кнопки выполняется поиск следов компрометации устройств сети с использованием всех подключенных модулей, и на экране появляется граф связей устройств сети с заданными для исследования объектами.

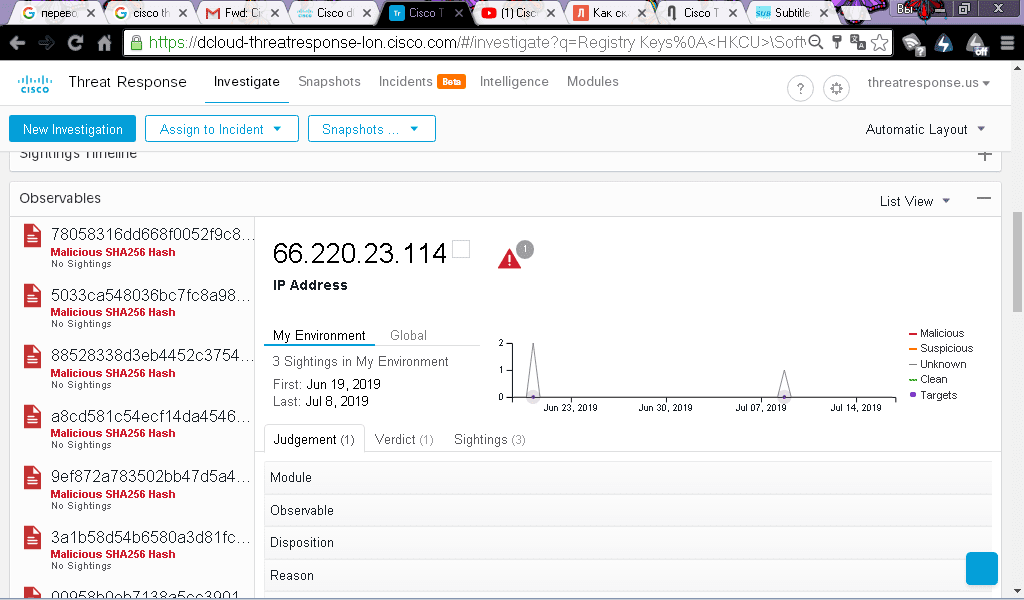

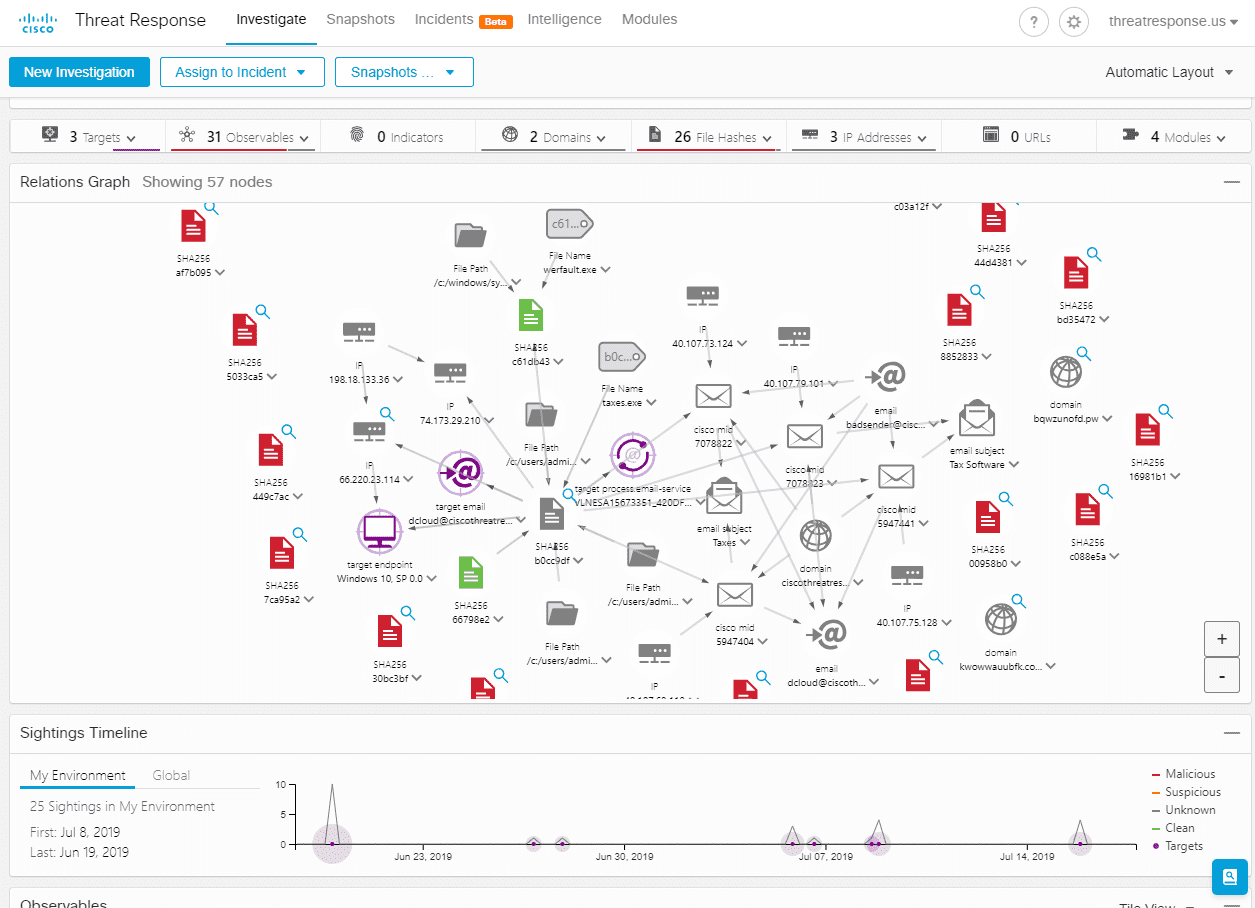

Рисунок 2. Результат выполнения исследования Cisco Threat Response

В первую очередь следует обратить внимание на раздел Targets, поскольку в нем содержится информация об устройствах, для которых обнаружена связь с объектами исследования. Эти устройства выделены фиолетовым цветом на графе связей.

Различные цветовые решения могут помочь в визуальном определении опасности связанных объектов на основе информации от подключенных модулей:

Анализ результатов исследования

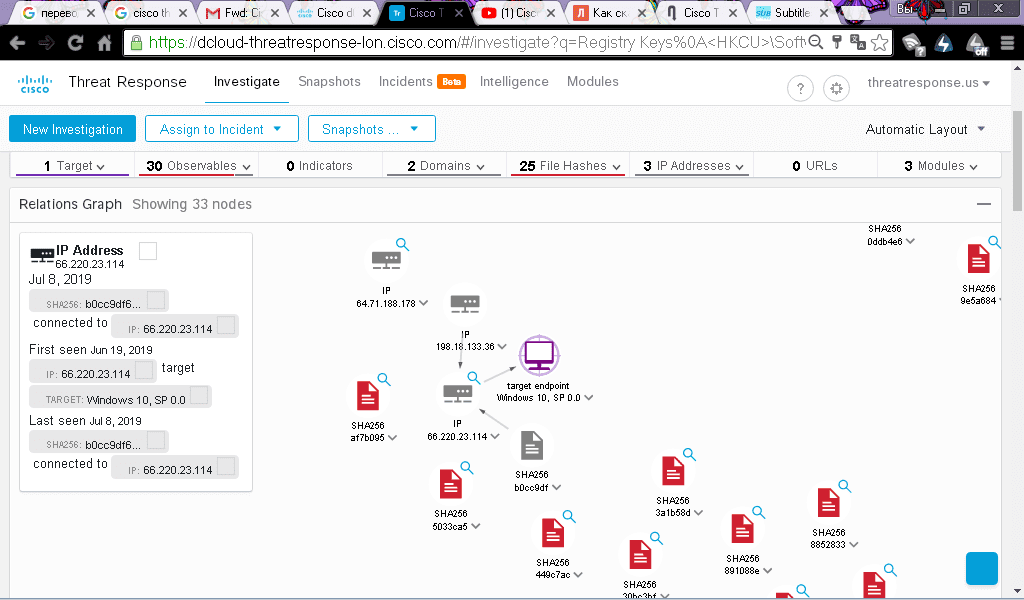

По щелчку кнопки мыши можно просмотреть краткие сведения о том или ином объекте.

Рисунок 3. Краткая информация о связанном объекте в Cisco Threat Response

Информацию об обнаружении взаимодействия также можно посмотреть на графике. Под графиком размещается информация об источниках — модулях, предоставивших информацию об IoC.

Рисунок 4. График обнаружений информации об объектах в Cisco Threat Response

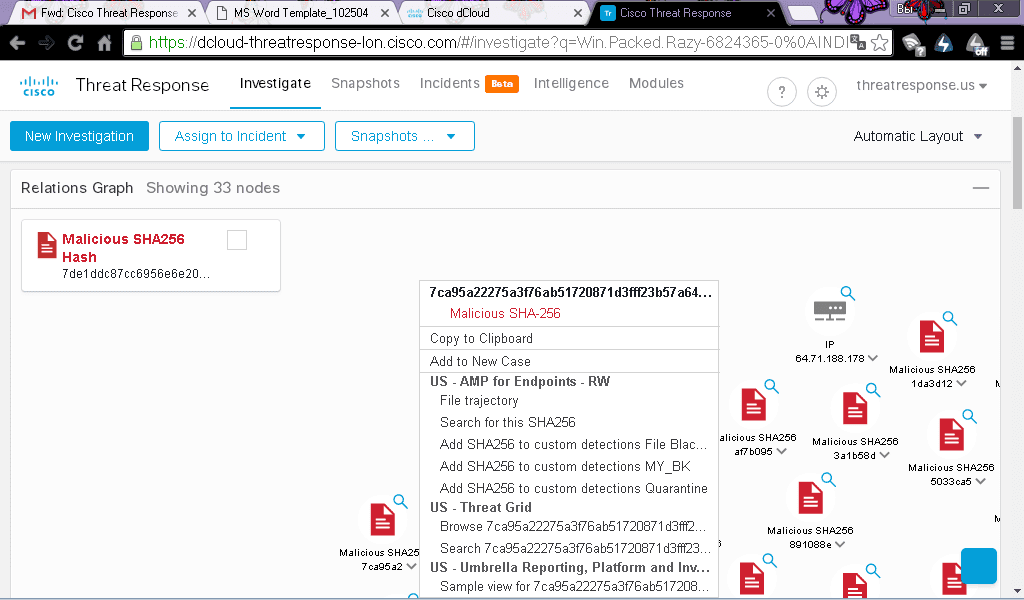

Для каждого объекта доступен поиск дополнительной информации в подключаемых модулях по обращению к меню объекта.

Рисунок 5. Меню объекта в Cisco Threat Response

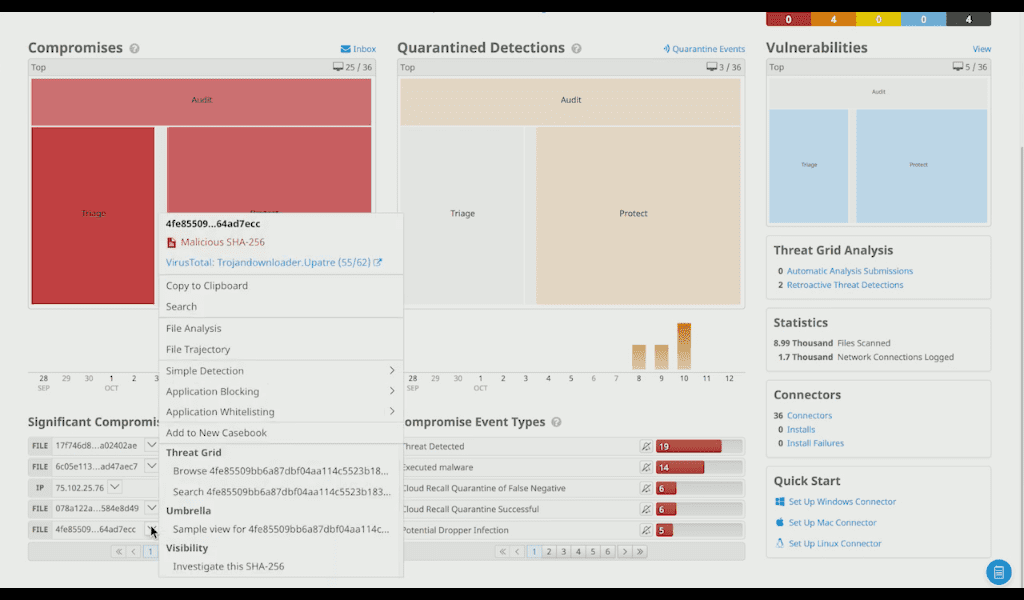

Например, можно обратиться к AMP for Endpoints для получения подробной информации по любому из объектов.

Применительно к Cisco Threat Response особый интерес в AMP for Endpoints представляет меню со списком опасных файлов, в котором можно просмотреть, что собой представляет файл и чем он опасен. В нашем случае мы видим, что файл является загрузчиком троянской программы.

Рисунок 6. Информация об объекте в AMP for Endpoints

Из вызванного меню можно снова вернуться к Cisco Threat Response путем выбора пункта Visibility.

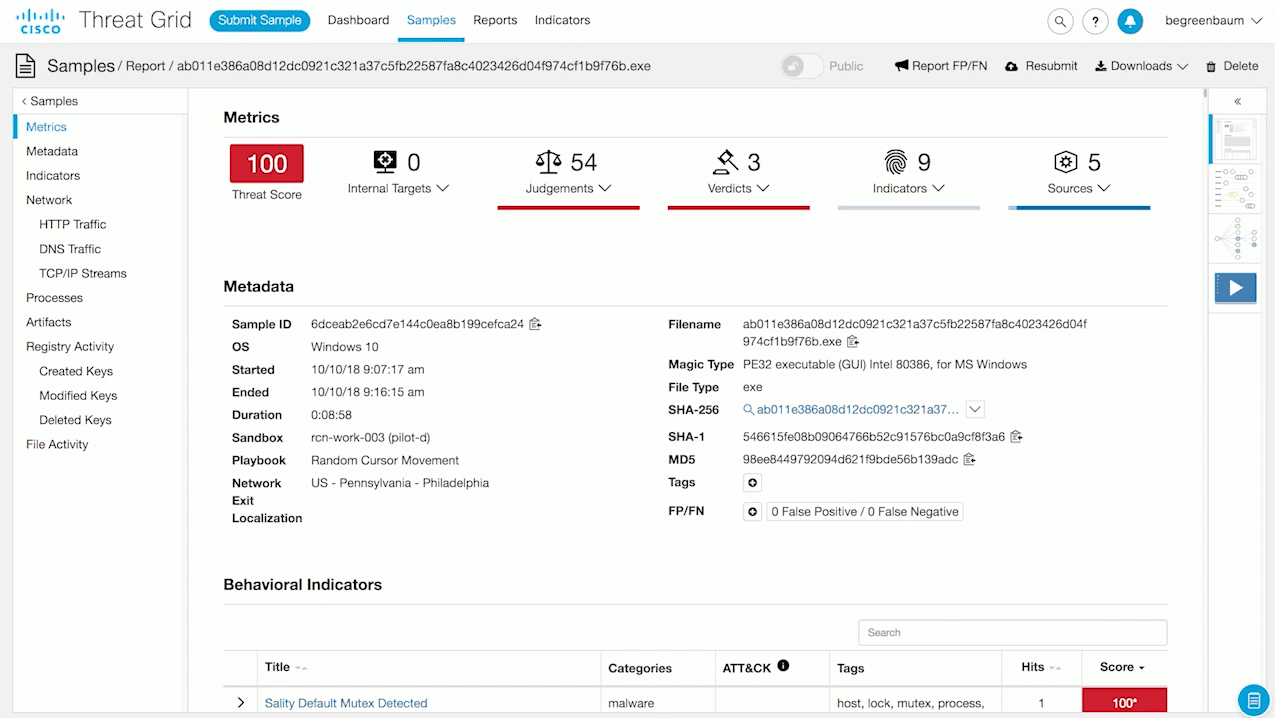

При обращении к Threat Grid можно просматривать уровень угрозы, создавать сигнатуры для загрузки в собственные системы обнаружения вторжений.

Рисунок 7. Информация об объекте в Threat Grid

В верхней части окна размещены метрики, из которых видно, что выбранный для просмотра дополнительной информации файл не был обнаружен внутри сети организации.

Рисунок 8. Граф связей для отдельного объекта исследования в Cisco Threat Response

В Cisco Threat Response можно также инициировать исследование того или иного IoC из вызываемого меню. Например, можно выбрать один из связанных индикаторов на графе.

На отобразившемся графе можно просмотреть путь к файлу, его имя, способы распространения и другую полезную информацию.

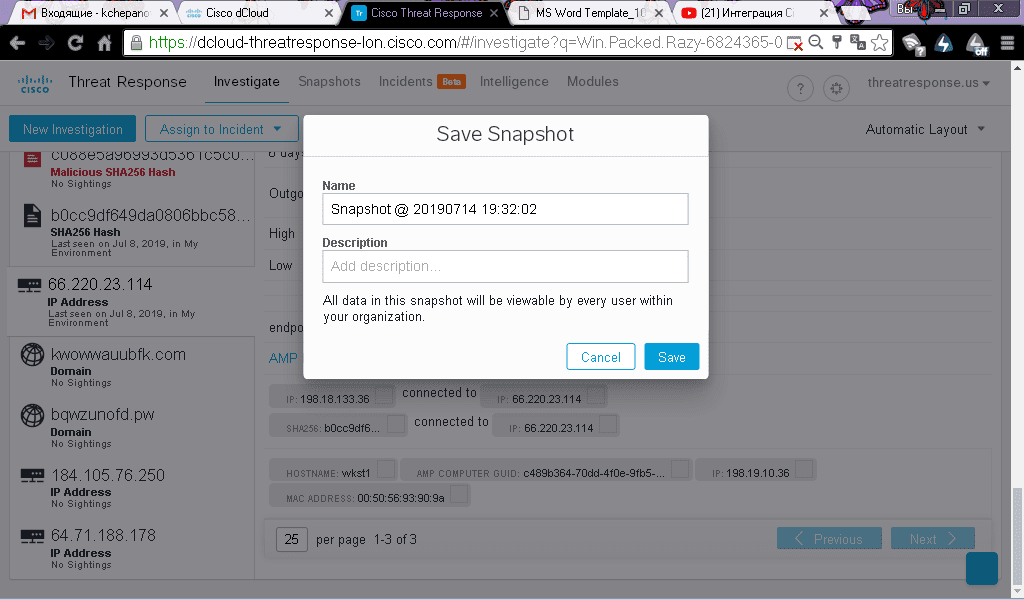

Сохранить результаты обследования можно с помощью мгновенного снимка текущего состояния процесса исследования. Снимок содержит данные в формате JSON. При создании моментального снимка ему присваивается уникальный идентификатор. Аналитик может также присвоить ему имя и дать краткое описание.

Рисунок 9. Свойства снимка состояния в Cisco Threat Response

С помощью мгновенных снимков аналитики могут сохранять текущее состояние своих расследований, чтобы затем группа аналитиков могла пользоваться ими для отслеживания динамики расследования, для передачи расследования следующей смене или в другое подразделение.

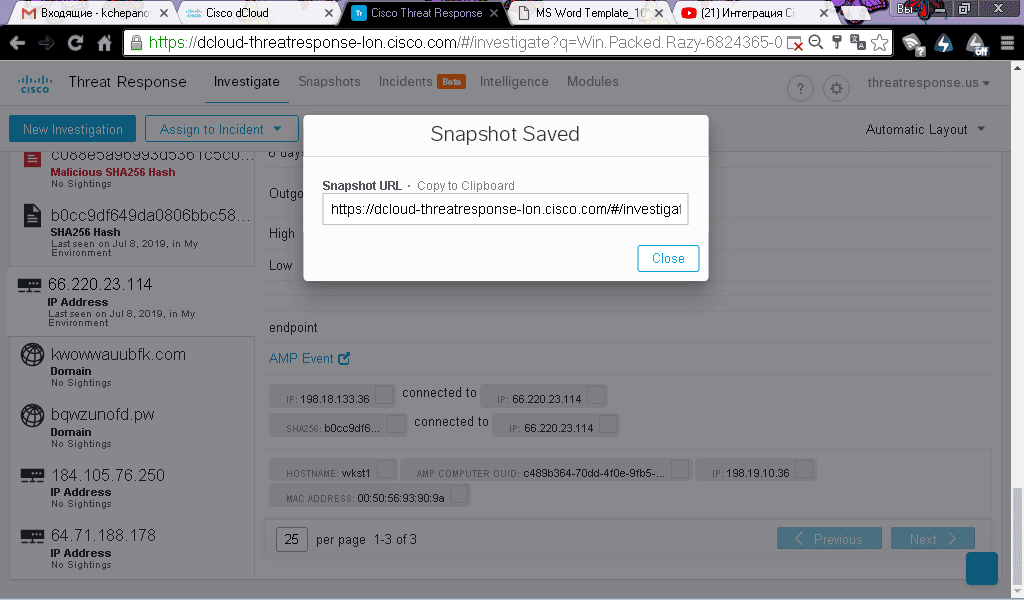

Пользователь также может отправить мгновенный снимок, например, в НКЦКИ, пополнив базу известных IoC. При создании снимка формируется ссылка на готовое описание.

Рисунок 10. Сформированная ссылка на снимок состояния в Cisco Threat Response

Реагирование на инциденты

В качестве реакции на обнаруженный объект можно, вызвав меню, просмотреть трассировку файла, обратиться за подробной информацией в другие модули, добавить объект в существующий или новый журнал регистрации.

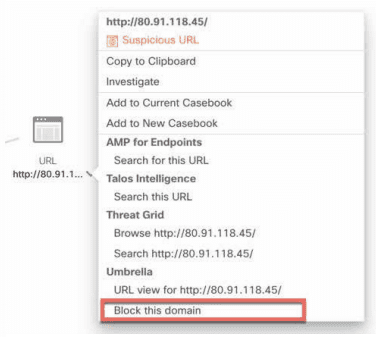

Очень важно, что можно также добавить опасный объект в список блокируемых с помощью подключенных модулей.

Cisco Threat Response позволяет аналитикам ИБ блокировать домены и хеши файлов непосредственно из главного меню, если такое действие предусмотрено утвержденным организацией порядком реагирования на инциденты. На рисунке ниже показана возможность блокирования домена на платформе Cisco Umbrella.

Рисунок 11. Блокирование домена на платформе Cisco Umbrella (интеграция через API)

Рассмотренные шаги позволяют реализовать, например, следующий вполне типичный сценарий:

Выводы

Cisco Threat Response целесообразно рассматривать в первую очередь в качестве инструмента упреждения инцидентов информационной безопасности, основанного на данных Threat Intelligence и позволяющего:

Преимущества:

Недостатки: