uhf метки что это

UHF RFID: Бюджетное решение для шлагбаума

Постановка задачи

Что касается пассивных меток, начиная с 2012 года компания GS1 AISBL начала публиковать стандарты, описывающие работу UHF меток. На сегодняшний день более 60 компаний выпускает оборудование для работы с UHF метками и сами метки. Это отличное решение для нас, т.к. с точки зрения пользователя достаточно наклеить себе на машину дешёвую метку, добавить её в систему и пользоваться, пока метка физически не повредится. Никаких батареек для пультов, телефонов и смс. Принято считать, что эта технология используется в основном в промышленных системах и достаточно дорогая, но после включения в игру Китая ситуация кардинально изменилась.

Мы разработаем решение для КПП в посёлке максимально бюджетным способом и в то же время постараемся выжать максимум с точки зрения безопасности. В первую очередь нас интересует цена самих меток, она должна быть минимальная, система не должна ограничиваться одним производителем, а поддерживать любые виды меток. Во вторую очередь нас интересуют максимально бюджетные считыватели UHR. В третью очередь необходимо максимально обезопасить метки от возможности клонирования.

Выбор меток

Но возвращаемся к реальности. Нас в первую очередь интересует то, что можно крайне легко купить как оптом, так и в розницу в свободной продаже. Изучая рынок России и Китая выясняем, что в массовой продаже можно найти метки от компаний Alien и NXP, модели Higgs H3/4 и UCODE 7/8 соответственно. Периодически можно встретить Impinj MINOZA 4QT/R6, Smartrac Dogbone и другие, но значительно реже и часто дороже. Начинаем изучать общие возможности меток и выясняем, что все эти метки имеют идентификатор (TID), перепрограммируемую память для идентификации (EPC) и поддержку паролей (кроме R6). Пароль позволяет заблокировать возможность «убивать метки» и менять EPC. Зная пароль, можно проверить, он ли установлен на метке, считав, например, TID с помощью него. Есть ряд функций, которые поддерживают только конкретные метки, например, NXP UCODE поддерживает блокировку памяти на чтение по паролю, но эта функция не поддерживается всеми метками, так что её брать в расчёт не будем.

Способ защиты от копирования и нелегального прохода

Изучив базовые возможности, мы продумываем максимально безопасную схему прохода:

1.1. Считыватель считывает TID без пароля,

1.2. На основании преобразований TID создаём пароль,

1.3. Считывает TID с паролем; если считать удалось, формирует событие на открытие (в нашем случае отправляет в СКУД идентификатор по wiegand).

Попробуем оценить, что должен сделать злоумышленник, чтобы скопировать метку:

2.1. Выяснить пароль от метки,

2.1.1. Применить brute-force атаку,

2.1.2. Воспользоваться другими атаками,

2.1.3. Воспользоваться сниффером непосредственно у шлагбаума,

2.2. Создать такую же метку с тем же TID,

2.2.1. Найти в продаже метки с незакрытой TID на запись,

2.2.2. Воспользоваться эмулятором UHF метки.

Многие считыватели UHF меток и почти (если не все) метки поддерживают пароли. Но по умолчанию предлагается выставить статический пароль, который будет использоваться в системе для всех меток. Это нам грозит тем, что узнав этот пароль, злоумышленник, имея решение проблемы 2.2, сможет делать копию любых меток в этой системе. В интернете уже можно найти статью «Serialized TID Numbers – A Headache or a Blessing for RFID Crackers», но вот беглый обзор не дал мне простого и дешёвого решения, как склонировать TID (но по опыту Mifare Classic, где есть даже готовые утилиты на githab) и с учётом, что мы поддерживаем любого производителя, потерять пароль по 2.1.2 становится делом времени, может быть не сейчас, но в ближайшем будущем точно. С учётом развития SDR пункт 2.1.3 не выглядит невозможным.

В итоге я решил сделать разные пароли для каждой метки на основе их TID. Даже если злоумышленник сможет скопировать одну метку, чтобы скопировать другую, ему придётся затратить столько же сил и времени, как и на первую. Минус данной технологии в том, что приходится зачитывать метку два раза вместо одного. Это увеличивает время и ошибки. Наиболее простой алгоритм формирования пароля, как мне показалось, это посчитать hash от TID и секретного ключа. В качестве алгоритма я взял sha256, а секретный ключ установил размером в 128 бит, чтобы исключить возможность подобрать его методом перебора. Почему именно sha256 и сколько его ломать? Конечно sha265 выбран из-за того, что он самый топовый алгоритм хеширования, так как используется для закрытия блоков в bitcoin. По опыту майнинга, где на данный момент успешно (минут за 10) подбирают «ключи» размером в 76 бит, подобрать 128 бит не представляется возможным.

Можно было как дополнительную меру защиты записывать на метку специальный код и контролировать его в системе. Это позволило бы выявлять клоны и сообщать об этом в систему. Но для записи на метку необходимо сокращать расстояние от метки до считывателя, а значит нам необходимо покупать более мощные считыватели, для бюджетной системы с низкой степенью защиты это излишние усложнения. Но в каких-нибудь объектах с платным заездом это бы себя оправдало. Например, похожий вариант данной технологии используется в московском метрополитене.

В схеме обнаружился один неприятный минус, метки Impinj Minoza R6 не поддерживают пароли. А учитывая то, что я купил в том числе и их (200 штук), пришлось делать обходные пути, а именно, если мы выяснили, что метка R6, то возвращаем TID. Да, это позволит регистрировать любую метку, но сама СКУД просто не примет код. Т.е. мы лишились пункта защиты 2.1, но сохранили 2.2.

Выбор считывателя для улицы

В России найти бюджетные считыватели мне не удалось, так что пришлось воспользоваться китайским рынком, там есть множество предложений, близких к noname, которые предоставляют SDK для работы. Выяснилось, что некоторые не умеют работать с паролями, другие не имеют нормального описания. Есть варианты контроллер + антенна, есть варианты «всё в одном». Зная российский менталитет и опыт общественных проектов в нашем посёлке, любая ошибка в покупке привела бы к тому, что её пришлось бы оплачивать её самому либо выслушивать обвинения в коррупционной составляющей этого проекта. Короче говоря, бюджета на эксперименты с разными считывателями не было, пришлось выбрать максимально брендовый вариант с минимальными рисками, но всё равно «на удачу», а дальше пытаться выжать из этого решения максимум. Считывателем оказался CHAFON CF-RU5306.

Выбор оказался не тупиковый, в целом считыватель умеет работать автономно, т.е. можно записать туда параметры: читать EPC с какой-то позиции и выбрасывать в WG26, например, раз в секунду. В него даже встроено реле, которое можно замыкать, выполняя тем самым какие-то действия. Можно установить пароль, но только один, который будет использоваться при чтении всех меток.

К сожалению, нам все эти функции оказались не нужны, такой режим работы не подходит. Ещё в автономном режиме оказалась ошибка с зачитыванием TID с ненулевого смещения. Т.е. использовать TID для идентификации нельзя, только EPC. А это значит, что копирование меток будет элементарной задачей даже для школьника (даём обойти п. 2.2). Я конечно написал производителю о проблемах, на что они мне ответили: «Anyway, please use your controller to get data, our demo software it is for demonstrate only.», как бы заявляя, что автономный режим у них это «демо версия».

Пришлось копнуть глубже, я разобрал это устройство. Оно представляет собой МК STM32 и модуль UHR MagicRF M100, слева есть разьём для запайки какого-то ещё модуля, по пинам очень напоминающий ESP-12S. И… Бинго! Это оно. А значит мы теперь сможем реализовать всю логику считывателя на wifi модуле и получим возможность связываться по wifi как приятный бонус. Я конечно же написал производителю с просьбой прислать прошивку для ESP-12S, на что он конечно же отправил меня куда подальше (на китайский рынок купить считыватели с wifi), но по причинам, которые я описывал выше (нет права на ошибку), это было сделать уже невозможно.

После запуска системы она работала крайне нестабильно, это было связано, как я уже писал, из-за очень слабого сигнала wifi. Обещанный MQTT реконнект, конечно, работал, но явно не соответствовал моим ожиданиям. В конечном счёте я решил отказаться от MQTT вовсе и сделать отправку кода минимально возможным количеством сообщений. Я стал посылать udp broadcast пакеты, которые содержали ключ и имя считывателя (имя задается через web интерфейс Tasmota). Broadcast выбрал, чтобы избавиться от ненужного в нашем случае arp обмена. Ну и конечно заказал внешнюю антенну для роутера и модуль ESP-07, т.к. ожидать стабильной работы с таким уровнем сигнала себе дороже. Из плюсов использования UDP возвращение LuCI на роутер, т.к. бинарный файл стал значительно меньше и необходимость устанавливать там MQTT сервер отпала (как и надежды, что драйвер RU5300 включат в Tasmota).

Выбор считывателя для офиса

Из всего разнообразия считывателей выясняется, что почти все продают продукты с одинаковым API. Я приобрёл Chafon CF-RU5102 и ещё какой-то LJYZN-105, документация на них различалась только первой страницей. Разобрав оба, я обнаружил, что везде срезаны названия контроллеров. В целом там стоит преобразователь USB->UART, какой-то контроллер для UHF и какой-то управляющий MK.

Несмотря на наличие SDK, версии под GNU/Linux не оказалось, пришлось вооружиться документацией и написать самостоятельно. С учётом хобби и дефицита времени была реализована работа только с теми командами, которые необходимы непосредственно для программирования меток: дублирование TID в EPC, установка пароля, блокировка чтения и записи.

Первоначально был план написать программу для отправки кодов прямо в СКУД сервер, но к сожалению «бесплатное ПО» этих СКУД (не будем показывать пальцем на Эру) заставило нагородить костылей. В считывателе от Chafon используется USB->UART преобразователь SILABS CP2102, в котором есть неиспользуемые выходы RTS и DTR. Я допаял туда два провода, получив тем самым D0, D1 для wiegand. Единственное, что в этой системе было плохо, это 3.3v. В нашем случае это не критично, так как контроллеры от СКУД регистрировали 3.3 вольта как «1», но в общем случае нужно, конечно, использовать какую-нибудь развязку.

Итого

Систему удалось проверить на таком оборудовании:

считыватель для десктопа: CF-RU5102, LJYZN-105

считыватель для улицы CF-RU5306

протестированные метки успешно: Alien Higgs 4, NXP UCODE 8, Impinj Monza 4QT

протестированные метки с проблемами: Impinj Monza R6, пришлось отказаться от пароля для них

ещё потестировали метки с бирок магазина Декатлон, там оказались метки NXP какой-то неизвестной модели 0x890

ещё мне обещали дать погонять NXP DES, но обещания не реализовались

Для отладки пришлось купить ещё LJYZN-105 и CF-RU5300 (отладочную плату)

В дополнение к этому нам просадили бюджет контроллеры СКУД

$260, но это vendor lock, на который мы когда-то сели и который теперь приходится терпеть.

Система находится на стадии тестирования, так что любые замечания, комментарии, советы и т.п. крайне приветствуются. После того как система покажет стабильную работу какое-то время, я постараюсь опубликовать все исходники на github.

Какие бывают RFID протоколы и как их похекать с помощью Flipper Zero

Flipper Zero — проект карманного мультитула для хакеров в формфакторе тамагочи, который мы разрабатываем. Предыдущие посты [1],[2],[3],[4],[5],[6],[7],[8],[9],[10],[11],[12],[13],[14],[15],[16],[17],[18],[19]

RFID – это технология для бесконтактных радио-меток, используемых повсюду: в домофонах, платежных картах, проездных, пропусках в офисы, для учета домашних животных, автомобилей и т.д. Есть два основных типа RFID меток, которые мы используем в обычной жизни: низкочастотные и высокочастотные.

Как устроены RFID-метки

RFID чип включается, когда на него подается питание от радиополя считывателя

RFID-метка обычно не имеет собственного питания. Пока она не находится в поле действия считывателя, чип внутри метки полностью выключен. Как только метка попадает в зону действия считывателя, ее антенна поглощает энергию излучения считывателя, и на чип подается питание. В этот момент чип включается и начинает общение со считывателем. При этом, антенна RFID-метки настроена только на определенную частоту, поэтому метка сможет активироваться только в поле действия подходящего считывателя.

Какие бывают RFID-метки

Внешний вид RFID-меток может быть совершенно разный: толстые/тонкие карты, брелоки для домофонов, браслеты, кольца, монеты и даже наклейки. При этом только по внешнему виду нельзя однозначно сказать, на какой частоте и по какому протоколу работает метка.

Внешне RFID-метки могут выглядеть по-разному

Часто производители RFID-брелков используют одинаковые пластиковые корпуса для меток разных частотных диапазонов, поэтому бывает, что две метки, выглядящие абсолютно одинаково, работают в разных диапазонах. Это важно учитывать, когда пытаетесь определить на глаз, что за метка перед вами. В статье мы будем рассматривать 2 самых популярных типа RFID-меток, которые используются в системах контроля доступа. Флиппер поддерживает оба этих диапазона.

Существует множество RFID-протоколов, работающих на других частотах, вроде UHF 840-960 МГц. Они применяются для отслеживания грузов, оплаты проезда на платных дорогах, отслеживания диких животных при миграции и т.д. Эти метки могут иметь собственную батарею и работать на расстояниях от нескольких метров, до нескольких километров. При этом, они достаточно редкие, и в привычном обиходе почти не встречаются. В статье мы их рассматривать не будем.

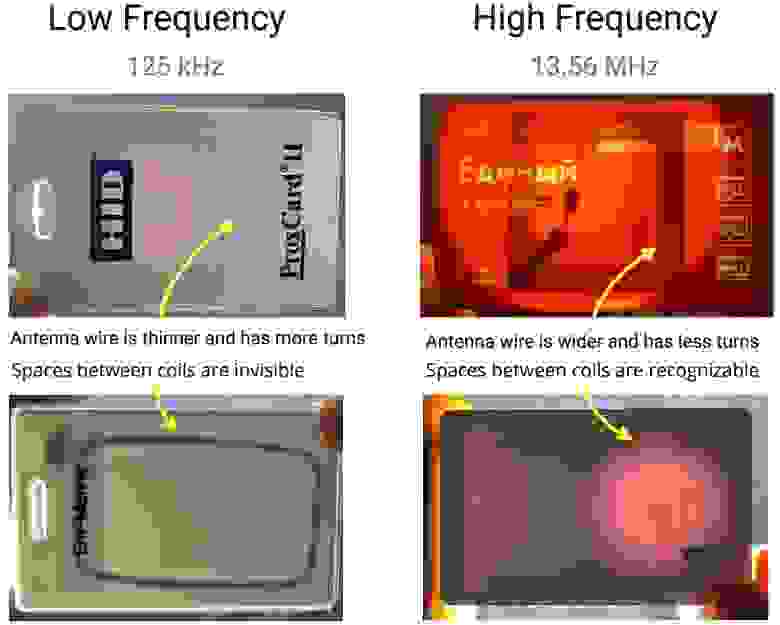

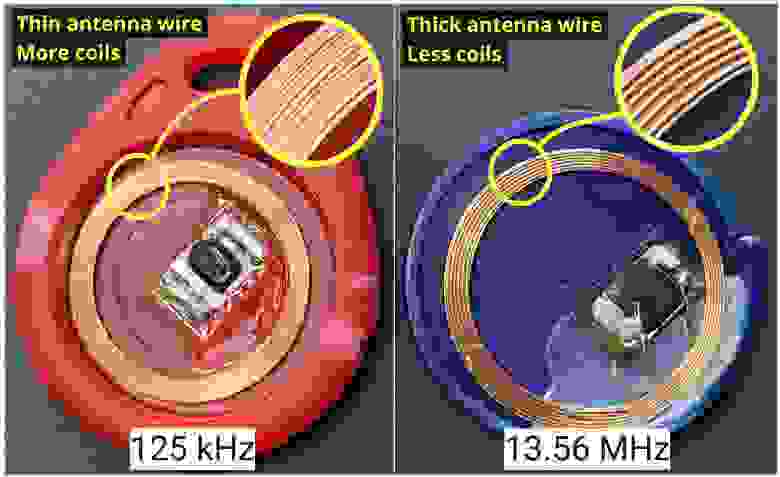

Отличия RFID 125 кГц и 13.56 МГц

Проще всего понять в каком диапазоне работает RFID-метка по виду антенны. У низкочастотных меток (125 кГц) антенна сделана из очень тонкой проволоки, буквально тоньше волоса, и огромного числа витков. Поэтому такая антенна выглядит как цельный кусок металла. У высокочастотных карт (13.56 МГц) антенна имеет намного меньше витков и более толстую проволоку или дорожки. Так что между витками видны зазоры.

Чтобы увидеть антенну внутри RFID-карты, можно просветить ее фонариком. Если у антенны всего несколько крупных витков — это скорее всего высокочастотная карта. Если антенна выглядит как цельный кусок металла без просветов — это низкочастотная карта.

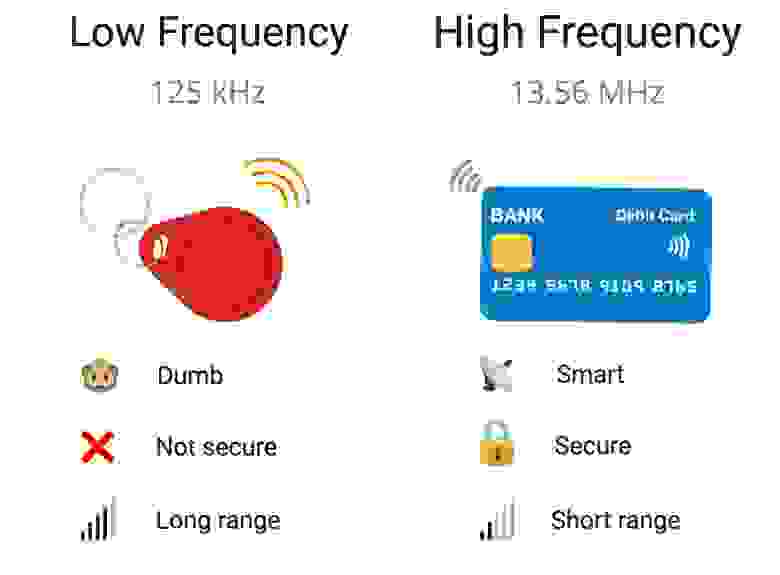

Низкочастотные метки обычно используются в системах, которые не требуют особенной безопасности: домофонные ключи, абонементы в спортзал и т.д. Из-за большей дальности действия их удобно применять в качестве пропусков на автомобильные парковки: водителю не нужно близко прислонять карту к считывателю, она срабатывает издалека. При этом, низкочастотные метки очень примитивны, у них низкая скорость передачи данных, из-за этого в них нельзя реализовать сложный двусторонний обмен данными, вроде проверки баланса и криптографии. Низкочастотные метки передают только свой короткий ID без всяких средств аутентификации.

Высокочастотные метки используются для более сложного взаимодействия между картой и считывателем, когда нужна криптография, долгий двусторонний обмен, аутентификация и т.д., например для банковских карт, надежных пропусков.

Низкочастотные метки 125 кГц

Высокочастотные метки 13,56 МГц

Как устроен RFID во Flipper Zero

Флиппер поддерживает низкочастотные и высокочастотные метки. Для поддержки обеих частот, мы разработали двухдиапазонную RFID антенну, расположенную на нижней крышке устройства.

Для высокочастотных протоколов (NFC) во Флиппере установлен отдельный NFC-контроллер ST25R3916. Он реализует всю физическую часть работы с картами: чтение, эмуляцию. Низкочастотные протоколы 125 kHz у нас реализованы полностью программно — Флиппер «дрыгает» ногой микроконтроллера для передачи и принимает низкочастотный сигнал через аналоговую схему прямо на ногу GPIO.

[Видео] Расположение платы с антеннами RFID во Flipper Zero

Сверху плата с антеннами экранирована слоем ферромагнетика — он изолирует остальную электронику от наводок, перенаправляя высокочастотное поле в другую сторону, что дополнительно увеличивает дальность работы.

Антенна на этапе сборки вклеивается в нижнюю крышку Флиппера и подключается к плате через подпружиненные контакты. Это сильно облегчает процесс сборки, так как не требует подключения шлейфов или UFL разъемов к антенной плате.

Низкочастотные протоколы 125 кГц

В низкочастотных метках хранятся короткие ID карты, длиной в несколько байт. Эти ID прописываются в базу данных контроллера или домофона. При этом карта просто передает свой ID любому желающему, как только на нее подано электричество. Часто ID карты написан на ней самой и его можно сфотографировать и ввести вручную во Флиппер.

В реальной жизни низкочастотных протоколов намного больше, но все они так или иначе являются вариацией этих трех, по крайней мере используют ту же модуляцию на физическом уровне. На момент написания этой статьи Флиппер умеет читать, сохранять, эмулировать и записывать все три этих протокола. Наверняка найдутся низкочастотные протоколы, которые пока не поддерживаются Флиппером, но так как подсистема 125 kHz реализована программно, мы сможем добавить новые протоколы в будущем.

EM-Marin

[Видео] Считывание Флиппером меток EM-Marin

В СНГ наиболее распространен RFID-формат EM-Marin. Он прост и не защищен от копирования. EM-Marin обычно выполнен на базе чипа EM4100. Существуют и другие чипы, работающие по тому же принципу, например EM4305 – в отличие от EM4100 его можно перезаписывать.

Для считывания низкочастотной карты нужно зайти в меню Флиппера 125 kHz RFID —> Read и приложить метку к задней крышке. Флиппер определит протокол метки самостоятельно и отобразит его название вместе с ID карты. Так как за один проход, Флиппер пытается по очереди пробовать все типы протоколов, это занимает время. Например, для считывания карт Indala требуется несколько секунд.

Уникальный код EM4100 состоит из 5 байт. Иногда он написан на RFID-карте. Уникальный код может быть записан сразу в нескольких форматах: десятичном и текстовом. Флиппер использует шестнадцатеричный формат при отображении уникального кода. Но на картах EM-Marin обычно написаны не все 5 байт, а только младшие 3 байта. Остальные 2 байта придется перебирать, если нет возможности считать карту.

[Видео] Открываем домофон, эмулируя RFID 125 кГц

Некоторые домофоны пытаются защищаться от дубликатов ключей и пытаются проверять, не является ли ключ записанным на болванку. Для этого домофон перед чтением посылает команду записи, и, если запись удалась, считает такой ключ поддельным. При эмуляции ключей Флиппером домофон не сможет отличить его от оригинального ключа, поэтому таких проблем не возникнет.

HID Prox

[Видео] Считывание Флиппером меток HID26

Компания HID Global — самый крупный производитель RFID оборудования в мире. У них есть несколько фирменных низкочастотных и высокочастотных RFID-протоколов. Наиболее популярный низкочастотный HID-протокол это 26-битный H10301 (HID26, он же HID PROX II). Уникальный код в нем состоит из 3 байт (24 бита), еще 2 бита используются для контроля четности (проверки целостности).

На некоторых HID26 картах написаны цифры – они обозначают номер партии и ID карты. Полностью узнать 3 байта уникального кода по этим цифрам нельзя, на карте написаны лишь 2 байта в десятичной форме: Card ID.

Из низкочастотных протоколов семейства HID, Флиппер пока умеет работать только с HID26. В дальнейшем мы планируем расширить этот список. HID26 наиболее популярен, так как совместим с большинством СКУДов.

[Видео] Флиппер эмулирует низкочастотную карту и открывает турникет

Indala

RFID-протокол Indala был разработан компанией Motorola, и потом куплен HID. Это очень старый протокол, и современные производители СКУД его не используют. Но в реальной жизни Indala все еще изредка встречается. На момент написания статьи, Флиппер умеет работать с протоколом Indala I40134.

[Видео] Флиппером читает карту Indala

Так же, как HID26, уникальный код карт Indala I40134 состоит из 3 байт. К сожалению, структура данных в картах Indala это не публичная информация, и все, кто вынужден поддерживать этот протокол, сами придумывают, какой порядок байт выбрать, и как интерпретировать сигнал на низком уровне.

Все эти протоколы настолько простые, что ID карты можно просто ввести вручную, не имея оригинальной карты под рукой. Можно тупо прислать текстовый ID карты, и владелец Флиппера сможет ввести его вручную.

Ввод ID карты вручную

[Видео] Ввод ID карты Indala вручную без оригинальной карты

Запись болванки 125 кГц

[Видео] Запись болванки T5577

Низкочастотные болванки типа T5577 имеют много разновидностей. Например, существуют варианты, которые маскируются от проверок считывателей, которые пытаются выяснить, является ли эта карта клоном или нет.

Высокочастотные карты 13,56 МГц

Высокочастотные метки 13,56 МГц состоят из целого стека стандартов и протоколов — весь этот стек принято называть технологией NFC, что не всегда правильно. Основная часть протоколов основана на стандарте ISO 14443 — это базовый набор протоколов физического и логического уровня, на котором стоят высокоуровневые протоколы, и по мотивам которых созданы альтернативные низкоуровневые стандарты, например ISO 18092.

Наиболее часто встречаемой является реализация ISO 14443-A, ее используют почти все исследуемые мною проездные, пропуска и банковские карты.

Упрощенно архитектура NFC выглядит так: на низкоуровневой базе ISO 14443 реализован транспортный протокол, он выбирается производителем. Например, компания NXP придумала свой высокоуровневый транспортный протокол карт Mifare, хотя на канальном уровне, карты Mifare основаны на стандарте ISO 14443-A.

Флиппер умеет взаимодействовать как с низким уровнем протоколов ISO 14443, так и с протоколами передачи данных Mifare Ultralight и EMV банковских карт. Сейчас мы работаем над добавлением поддержки протоколов Mifare Classic и NFC NDEF. Подробный разбор применяемых стандартов и протоколов NFC заслуживает большой отдельной статьи, которую мы планируем сделать позднее.

Голый UID стандарта ISO 14443-A

[Видео] Чтение UID высокочастотной метки неизвестного типа

Все высокочастотные карты, работающие на базе ISO 14443-A, имеют уникальный идентификатор чипа — UID. Это серийный номер карточки, подобно MAC-адресу сетевой карты. UID бывает длиной 4, 7 и очень редко 10 байт. UID не защищен от чтения и не является секретным, иногда он даже написан на карточке.

В реальности существуют много СКУД-ов, использующих UID для авторизации доступа. Такое встречается, даже когда RFID-метки имеют криптографическую защиту. По уровню безопасности это мало чем отличается от тупых низкочастотных карт 125 кГц. Виртуальные карты (например, Apple Pay) намеренно используют динамический UID, чтобы владельцы телефонов не использовали платежное приложение как ключ для дверей.

[Видео] iPhone каждый раз генерирует случайный виртуальной UID карты в ApplePay

Так как UID это низкоуровневый атрибут, то возможна ситуация, когда UID прочитан, а высокоуровневый протокол передачи данных еще неизвестен. Во Флиппере реализованы чтение, эмуляция и ручное добавление UID, как раз для примитивных считывателей, которые используют UID для авторизации.

Различие чтения UID и данных внутри карты

Чтение меток 13,56 МГц во Флиппере можно разделить на 2 части:

Для чтения карты с помощью конкретного высокоуровневого протокола нужно перейти в NFC —> Run special action и выбрать необходимый тип метки.

Mifare Ultralight

[Видео] Чтение данных с карты Mifare Ultralight

Mifare — семейство бесконтактных смарт-карт, имеющих собственные разные высокоуровневые протоколы. Mifare Ultralight — самый простой тип карт из семейства. В базовой версии он не использует криптографическую защиты и имеет только 64 байта встроенной памяти. Флиппер поддерживает чтение и эмуляцию Mifare Ultralight. Такие метки иногда используют как домофонные брелки, пропуска и проездные. Например, московские транспортные билеты «единый» и «90 минут» выполнены как раз на основе карт Mifare Ultralight.

Банковские карты EMV (PayPass, Apple Pay)

[Видео] Чтение данных из банковской карты

EMV (Europay, Mastercard, and Visa) — международный набор стандартов банковских карт. Подробнее про работу бесконтактных банковских карт можно почитать в статье Павла zhovner Как украсть деньги с бесконтактной карты и Apple Pay.

Банковские карты — это полноценные смарт-карты со сложными протоколами обмена данными, поддержкой ассиметричного шифрования. Помимо чтения UID, с банковской картой можно обменяться сложными данными, в том числе вытащить полный номер карты (16 цифр на лицевой стороне карты), срок действия карты, иногда имя владельца и даже историю последних покупок.

Стандарт EMV имеет разные высокоуровневые реализации, поэтому данные, которые можно достать из карт могут отличаться. CVV (3 цифры на обороте карты) считать нельзя никогда.

Банковские карты защищены от replay-атак, поэтому скопировать ее Флиппером, а затем эмулировать и оплатить покупку в магазине у вас не получится.

Виртуальная карта ApplePay VS Физическая банковская карта

В сравнении с пластиковой банковской картой, виртуальная карта в телефоне выдает меньше информации и более безопасна для платежей оффлайн.

Преимущества виртуальной карты Apple Pay, Google Pay:

Поддержка банковских карт во Флиппере сделана исключительно для демонстрации работы высокоуровневых протоколов. Мы не планируем никак развивать эту функцию в дальнейшем. Защита бесконтактных банковских карт достаточно хороша, чтобы не переживать о том, что устройства вроде Флиппера могут быть использованы для атак на банковские карты.

Наши соцсети

Узнавайте о новостях проекта Flipper Zero первыми в наших соцсетях!