win 75324 buzz что это

Исследователи кибербезопасности случайно раскрыли детали уязвимости нулевого дня Windows — PrintNightmare

Пример применения эксплойта для уязвимости PrintNightmare.

Проблема получила название PrintNightmare. Уязвимость позволяет злоумышленнику получить полный контроль над атакованной системой через диспетчер очереди печати Windows. Microsoft настоятельно просит системных администраторов отключить службу диспетчера очереди печати Windows (spoolsv.exe) на контроллерах домена и хостах, не связанных с печатью.

Такая путаница с уязвимостями произошла из-за того, что в начале июня Microsoft действительно выпустила патч для критической уязвимости PrintNightmare (CVE-2021-1675) в диспетчере очереди печати Windows Print Spooler. Используя эту уязвимость злоумышленники могли повысить свои привилегии в системе до уровня администратора. Но некоторое время спустя компания обновила описание уязвимости (она стала уязвимостью, позволяющей удаленно выполнить зловредный код в системе) и классифицировала ее как новую с CVE-2021-34527.

Microsoft сейчас занимается подготовкой патча против фактически второй за месяц критической уязвимости в диспетчере очереди печати Windows.

Специалисты ИБ-компании Rapid7 подтвердили, что уже есть эксплоиты по этим уязвимостям для Windows Server 2019 и других серверных версий Windows, что делает многие корпоративные сервера, а особенно контроллеры доменов, уязвимыми к атакам злоумышленниками, если они смогут проникнуть удаленно в сеть предприятия. Единственный выход на данный момент — отключить службу диспетчера очереди печати на всех серверах, где это возможно.

Про очередных интернет мошенников и как их можно посильно наказать.

Всем доброго времени суток! Сегодня будет очередной пост про интернет мошенников и как их можно посильно наказать.

История началась где то полтора месяца назад.

Тут следует пояснить, что у нас с ним на двоих есть одна PCP винтовка (достаточно дорогая, что бы позволить себе её в одну харю), которую мы пользуем в основном на пикниках для стрельбы по всяческим банкам, но тешим себя мыслью, что когда нить попрем на охоту на утку или байбака)))) Ну и периодически покупаем на нее всяческие всякие сошки, прицелы и прочие тактикульные штучки, коих набрался уже целый чемодан.

Так вот, на том скриншоте вижу я какой то, нереальных размеров ночной прицел и крупным шрифтом написано: цена 1990 рублей. И дальше что бла-бла-бла, оплата при получении.

Я, зная, что даже самые простые ночные прицелы стоят от 20 000 рублей, а уж тем более тепловизоры (а это был именно тепловизор) стартуют и вовсе от 200 000 р. и выше, просто написал ему что это какая то ерунда и что даже время тратить не стоит.

Ну не стоит так не стоит. товарищ спорить не стал и мы благополучно про это забыли.

Но как оказалось забыли мы, но не нас.

И вот с тех самых пор, куда бы я ни пошел, какую бы новость ни читал, эти прицелы начали преследовать уже и меня. Точнее их вездесущие баннеры.

«Сайтом» оказался обычны одностраничник. На нем очень доходчиво расписывается достоинства товара, что это акционная цена и что акция вот-вот закончится. Внизу даже есть реквизиты:

ИНН 7725776121 г.Москва 115114

ул.Шлюзовая набережная 4

Вбиваем в поисковик и видим:

1. Фирма действительно существует.

2. Уставной капитал 200 с лишним миллионов рублей (ого, фирма серьёзная)))).

3. Фирма, по всей видимости, владеет сетью магазинов RESERVED, CROPP, HOUSE, MOHITO т HOMEYOU, возможно помимо всего прочего.

Поиск по отзывам даёт 2 типа результатов:

2. Отзывы «довольных» клиентов неких интернет магазинов с рассказами о том, как им вместо дорогостоящих покупок (прицелы, лазерные уровни, наборы посуды, чехлы для сидений, шторы и т.д.) приходила на почту всякая мелочь.

Здесь можно было бы остановиться, т.к. стало понятно, что под вывеской реально действующей фирмы скрываются (точнее ведут преступную деятельность, не особо то и скрываясь) банальные жулики.

Но мне захотелось понять, как же они работают и почему эту лавочку до сих пор не прикрыли т.к. судя по отзывам много кто писал заявления в полицию.

Здравствуйте Xxxxx Yyyyyyy Zzzzzzz! Ваш заказ и подарок приняты на доставку. Срок прибытия 3-7 дней. Ожидайте СМС с номером заказа!

Ок, переходим на сайт почты, вбиваем трек номер и видим:

Посылка c объявленной ценностью 3 890 ₽ и наложенным платежом 3 890,00 ₽ 347 г

От кого: ООО «Оникс-М»

Куда: Oooooo Ggggggg, 123123

Естественно никто и не планировал забирать посылку.

Теперь немного о том, как данная схема работает и почему обращаться в полицию практически бесполезно:

наказывается штрафом в размере до трехсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до двух лет, либо обязательными работами на срок до четырехсот восьмидесяти часов, либо исправительными работами на срок до двух лет, либо принудительными работами на срок до пяти лет с ограничением свободы на срок до одного года или без такового, либо лишением свободы на срок до пяти лет с ограничением свободы на срок до одного года или без такового.

Только вот согласно примечанию №1 к той же статье: Значительным ущербом в части пятой настоящей статьи признается ущерб в сумме, составляющей не менее десяти тысяч рублей.

То есть в данном действии нет признаков уголовного состава преступления и следовательно в полиции (с большим удовольствием) откажутся возбуждать уголовное дело, а порекомендуют обратиться в суд.

2-ое (интересное) Суд с большой долей вероятности классифицирует это деяние как нарушение Статьи 398 ГК РФ «Последствия неисполнения обязательства передать индивидуально-определенную вещь». А здесь всё просто, Суд обяжет продавца передать Вам купленную вещь, а при её отсутствии (еще бы, прицел то реально стоит аж 230 т.р) возместить уплаченную стоимость и компенсацию «упущенной выгоды». Ну и судебные расходы (которые почти наверняка в несколько раз превысят стоимость «купленой» вещи). И подавать в Суд Вам придется не на ООО «РЕ Трэйдинг» реквизиты которого у нас есть, а на некую ООО «Оникс-М» без указания ИНН, коих в России зарегистрировано аж 53 штуки)))) И мне почему то кажется, если кто либо из потерпевших и решится на подобную «авантюру» то уже на этапе поиска ответчика энтузиазм пропадет окончательно. Тем более, что даже если мы точно узнали нужную нам фирму (что сделать в принципе не так уж и сложно), нужно будет подавать иск по месту нахождения ответчика, а соответственно оплачивать адвокату дорогу и проживание или же ездить на заседания самому, а уж ответчик понимая все это будет стараться растянуть удовольствие по максимуму))) Ну и не следует забывать еще одну вещь, даже если Вы выиграете суд, получите на руки исполнительный лист, нет ни какой гарантии, что к тому моменту фирму банально не «бросят», естественно без денег на счетах и какой бы то ни было собственности на балансе.

Теперь о том, как я в меру своих сил наказал засранцев.

Я скинул адреса их сайтов многим своим знакомым с кратким описанием, что и зачем и попросил заказать что нибудь у них. Откликнулись 18 человек. Всех попросил указывать регионы достаточно удалённые от Москвы, что бы наши «Бизнесмены» попали на более дорогую доставку. Если предположить, что в среднем доставка 1 посылки стоила жуликам 500 р. то всего они лишились 9500 рублей своей незаконной прибыли. И останавливаться я не собираюсь))))

Как меня пытались взломать неизвестные.

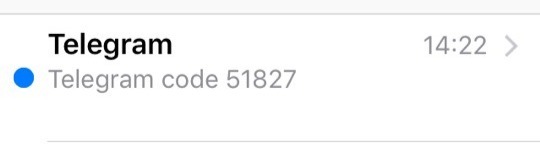

Сижу на паре, листаю ленту пикабу и тут приходит смс с кодом доступа телеграм.

Подумав, что это кто-то неправильно ввел у себя номер или просто какой-то незадачливый хакер пытается получить доступ, я не придал этому особого значения, как вдруг мне приходит второе такое же смс и вырубается сеть. Намертво.

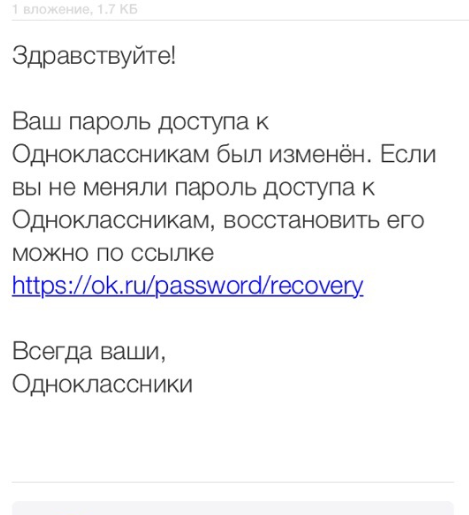

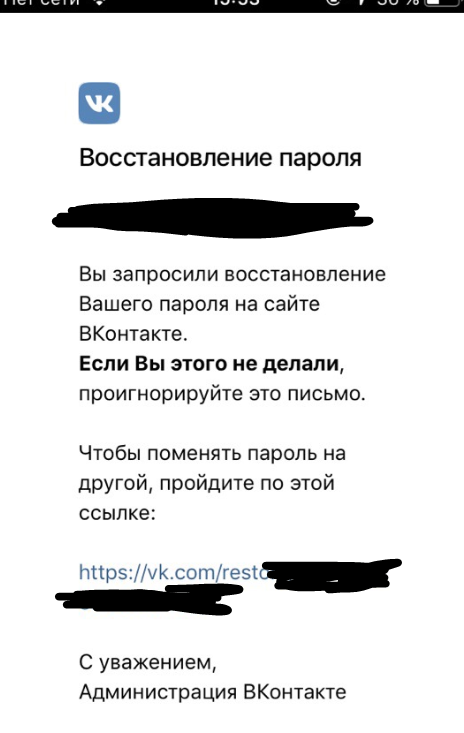

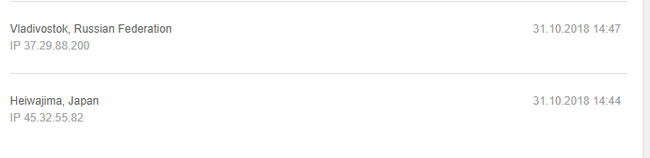

Здесь я уже заметно перепугался и попросил одногруппника раздать интернет. Следующая картина заставила меня заметно понервничать.

Кто-то успешно (!) ввел код из смс, но не смог получить доступа к аккаунту, так как не знал пароль двухфакторной аутентификации. На всякий случай сменив пароль, я полез проверять почту и там меня ждал еще один неприятный сюрприз. Даже два.

Пытаясь загуглить японский IP, я ввел его в адресную строку и мне открылось это.

Очень странная ситуация, кто мог получить доступ к моим СМС? Спецслужбы? Японские хакеры? Или просто хакеры, которые перехватывали сотовые данные?

Получается, мы никак не защищены? Любой может вот так просто получить доступ к кодам доступа через СМС?

Теоретически человек может получить копию твоей симки с твоим номером телефона и использовать ее. Коды приходят на твой номер, то есть, мошеннику. Когда он начинает использовать симку, твоя основная будет отключена, поэтому и сеть исчезает.

Кати бочку на ОПСОСа.

через несколько лет процедура входа в соцсеть будет предельно простой

введите второй пароль

посмотрите в сканер сетчатки

проверка id оборудования

скажите контрольную фразу персональному куратору из фсб

Да симку где-то твою перевыпустили.

А заработало после повторной вставки потому, что приоритет при одном и том же номере имеет симка, зарегистрированная в сети последней

У меня за последние 3 дня около 15 раз пришло смс такое, с кодом от Телеграма. Но вот в ВК попыток зайти не было

Чем же ты в ВК занимался, что кровь в жилах стынет?)

Рекомендую, при включении двухфакторной авторизации телеграма, не указывать почту свою. Только пароль. В этом случае, никто другой не сможет зайти в твой аккаунт.

Можно просто поюзать поиск, японский айпишник одного из серверов сервиса hidemy.name судя по всему, а так принадлежит облачному провайдеру vultr

https://konyakov.ru/2017/04/11/anonimajzer-veb-proksi/

https://otvet.mail.ru/question/206054165

Или простой и очевидный пароль используете или спалили его где-то

что бы препод спалил тебя чем ты на уроках занимаешься)))

Запомни, взломать можно все.

А еще могла подруга поставить следилку за тобой от баб, купленную за 500р у хацкеров в переходе.

а профили какие на телефоне включены?

Возможно еще установил «хорошее» приложение, которое имеет слишком много разрешений и на чтение sms в том числе.

Хакеры-вымогатели стали жертвами других хакеров, которые украли у них деньги

Хакерская группировка REvil сдаёт свои вирусы в аренду более мелким хакерам, получая за это 30% суммы выкупа. Вирус от REvil, как правило, шифрует все файлы на компьютерах и требует перевести криптовалюту в обмен на ключи дешифровки.

Однако недавно другие хакеры обнаружили уязвимость в вирусе, позволяющую перехватывать переговоры вымогателей и жертв. Таким образом, хакеры незаметно от вымогателей подключаются к переговорам, выдавая себя за вымогателей, и забирают весь выкуп жертвы себе.

Согласно одному из хакеров-вымогателей, у него из-под носа увели порядка семи миллионов долларов. Обманутые взломщики заявили, что такие методы сравнимы с беспринципностью мошенников самого низкого уровня. Тем не менее они ничего не могут поделать — жаловаться на других хакеров так же бесполезно, как «подавать в суд на Сталина».

Вас взломали

Получил тут недавно странное письмо вконтакте, примерно такое:

«Вас взломали. Прошу меня понять, у каждого своя профессия, и каждый зарабатывает как может»

Далее идет следующее

— Извини, семиста долларов у меня нет, поэтому высылаю тебе фотку своего члена.

Фотку члена, само собой, приложил.

Обыски в Group-IB, задержан гендиректор Илья Сачков

Задержан гендиректор одной из крупнейших российских компаний в сфере кибербезопасности, в самой компании производятся обыски.

В московском офисе Group-IB идут обыски, рассказал RTVI источник близкий к правоохранительным органам. Другой источник добавил, что в офисе идут следственные действия по уголовному делу, в рамках которого задержан основатель и гендиректор компании Group-IB Илья Сачков. Бизнесмена задержали утром во вторник, 28 сентября, отметил собеседник RTVI.

По словам источника RTVI в другой крупной IT-компании, совладельцы Group-IB Сачков и Дмитрий Волков «пропали» и были недоступны даже для своих сотрудников. Во вторник вечером корреспондент RTVI не смог дозвониться по телефонам Сачкова и Волкова. Сообщения с вопросами о возможном уголовном деле также остались без ответа. Не отреагировали на сообщения и представители Group-IB.

Корреспонденты RTVI отправились к офису Group IB на Шарикоподшипниковой улице в Москве в ночь на среду. У входа в здание стояли пассажирский автобус и минивен с тонированными стеклами и включенными габаритами. Человек в штатском перетаскивал вещи из офиса в автобус, а на проходной в самом здании корреспондентов встретили двое вооруженных мужчин в тактической одежде расцветки мультикам и масках на лице. Они сказали корреспондентам, что не пустят внутрь и не будут комментировать происходящее в офисе.

«Журналисты? Извините, но внутрь мы вас не пустим», — вежливо объяснил один из них. На вопрос, идут ли в здании обыски, мужчина в маске отшутился: «Кино снимают. Утром приходите».

Group-IB — одна из ведущих российскими и мировых компаний в сфере кибербезопасности. В 2018 году компания открыла штаб-квартиру в Сингапуре, хотя большинство ее продуктов по-прежнему разрабатывается в России. По словам собеседника RTVI, большую часть времени Сачков проводит в Сингапуре.

Сачков участвует в экспертных комитетах при Госдуме, МИДе, Совете Европы и ОБСЕ в области киберпреступности. В последние годы бизнесмен активно участвовал в обсуждении мер по поддержке отечественного экспорта. Сачков трижды встречался с президентом Владимиром Путиным и участвовал во встречах премьер-министра Михаила Мишустина с представителями IT.

Весной 2020 года власти США опубликовали обвинения в адрес сотрудника Group-IB Никиты Кислицина. Ему вменяли заговор с целью продажи данных, украденных его сообщником у соцсети Formspring в 2012 году. Уголовное дело в отношении Никиты Кислицина было возбуждено в марте 2014 года. В Group-IB назвали обвинения бездоказательными и добавили, что предполагаемые преступления Кислицина произошли до его работы в компании. В Group-IB также сообщили, что в 2013 году ее представители, в том числе и Кислицин, по своей инициативе встретились с сотрудниками Минюста, чтобы сообщить им об исследовательской работе, которую Кислицин проводил в 2012 году.

В дальнейшем правоохранительные органы США обнародовали новые документы, внимание на которые обратила журналист «Медузы» (издание признано иностранным агентом) Мария Коломыченко. В них утверждается, что в 2014 году Кислицин дал показания ФБР в посольстве США в Москве. Кислицин рассказал о своих связях с российскими хакерами и добавил, что «хочет уладить ситуацию», чтобы получить возможность без боязни ездить в Америку. Кислицын уточнил, что давал показания с согласия Сачкова.

Мошенники не дремлет.

Есть у меня Почта для всякого мусора, реклама и тому подобное, сегодня утром обнаружил очень интересное письмо:

Добрый день. Я прогрaммиcт, кoторый взломaл Ваше уcтройcтво.

Я нaблюдaю зa вaми ужe неcколько мecяцев. Вы были зaрaжены вредоноcной программой черeз caйт для взроcлых, который вы поcетили. Еcли вы

не знaкомы c этим, я объяcню. Троянcкий вируc дaет мне полный доcтуп и контроль

нaд компьютером или любым другим уcтройcтвом. Это ознaчaет, что я могу видеть

вcе нa вaшем экрaне, включить кaмеру и микрoфон, но вы нe знaетe oб этом.

У меня тaкже еcть доcтуп ко вcем вaшим контaктaм, дaнным по cоциaльным cетям и вcей вaшей пeрепиcке.

Почему вaш aнтивируc не обнaружил вредоноcное ПO Ответ: Моя вредоноcнaя прогрaммa иcпользует дрaйвер, я обновляю его cигнaтуры кaждые 4 чaca, чтобы вaш aнтивируc молчaл.

Я cделaл видео, покaзывaющее, кaк вы удовлетвoряeте cебя в левой половине экрaнa, a в прaвой полoвине вы видите видео, которое вы cмотрели. одним щелчком мыши я могу отпрaвить это видео нa вcе вaши контaкты из почты и cоциaльных ceтей. Я тaкже могу oпубликовaть доcтуп ко вcей вaшей электронной почте и меccенджерaм, которые вы иcпользуете.

еcли вы хoтите предoтврaтить это, тo: Перeвeдите 650$(USD) нa мой биткoин-кошeлек (еcли вы не знaете кaк это cделaть, то нaпишите в Google: «Купить биткойн»).

Мой биткойн-кошелек (BTC Wallet):

129ycGA6Kh5ZSf93J8gPDfKCu6QwWAB8zH

Что только не придумают 🤦♂️ поднимите чуть выше 🙂

Троян использует «режим Бога» Windows, чтобы спрятаться в системе

Как известно, в операционной системе Windows Vista, 7, 8 и 10 есть своеобразная пасхалка — GodMode (режим Бога). Начиная с версии Vista можно создать папку со специфическим именем, которая перенаправляет на настройки Windows или служебные папки, такие как «Панель управления», «Компьютер», «Принтеры» и проч.

Например, если создать на рабочем столе папку с названием GodMode. (вместо GodMode можно указать любые символы), то внутри будут отображаться все настройки, в том числе и те, которые не включены в меню «Панели управления» или «Параметры»: скриншот.

Очень удобная фича для управления настройками в системе и для системного администрирования.

К сожалению, режим Бога используют не только сисадмины, но и авторы вирусов.

Специалисты из антивирусной компании McAfee Labs рассказывают о трояне Dynamer, который использует режим Бога, чтобы скрыться от обнаружения в системе.

Dynamer при установке записывает свои файлы в одну из таких папок внутри %AppData%. В реестре создаётся ключ, который сохраняется после перезагрузки, запуская каждый раз бинарник зловреда.

Таким образом, исполняемый файл нормально запускается по команде из реестра, но вручную зайти в эту папку нельзя: как указано в списке выше, папка <241D7C96-F8BF-4F85-B01F-E2B043341A4B>работает как ярлык на настройки «Подключение к компьютерам и программам на рабочем месте» (RemoteApp and Desktop Connections).

Вот содержимое папки, если открыть её в проводнике.

Более того, авторы трояна добавили к названию папки «com4.», так что Windows считает папку аппаратным устройством. Проводник Windows не может удалить папку с таким названием.

Аналогично, удаление невозможно из консоли.

Нормальные антивирусы обходят этот трюк вирусописателей. Чтобы удалить папку вручную, нужно запустить из консоли следующую команду.

Троян Dynamer впервые обнаружен несколько лет назад, но Microsoft до сих пор считает его «серьёзной угрозой» для пользователей Windows.

Список имён папок (GUID) в режиме Бога для быстрого доступа к отдельным настройкам Windows